security intelligence что это

Что такое Security Intelligence и зачем это нужно?

В статье рассказывается о системах класса Security Intelligence, предназначенных для анализа данных о состоянии ИБ на всех трех уровнях управления: оперативном, тактическом и стратегическом. Системы Security Intelligence агрегируют информацию из самых различных систем, анализируют ее и представляют результаты в наглядном и понятном виде.

Введение

Прежний подход, во главе которого стояли ограничения и запреты, больше нельзя считать эффективным: стало просто невозможно перекрыть все каналы и предусмотреть все варианты работы с информацией. Сегодня в ИБ фокус смещается в сторону проактивного мониторинга и реагирования на инциденты, корректировки процессов обеспечения ИБ и управления ИБ, контроля соответствия целей ИБ целям бизнеса.

С развитием информационной безопасности изменились и функции ИБ-подразделений. Если раньше они в большей степени решали технические и инженерные задачи, то теперь их руководители выступают в роли менеджеров, которые должны оперативно принимать решения, минимизировать риски, отчитываться перед бизнес-руководством о состоянии ИБ и эффективности работы своего подразделения, отдаче вложений в ИБ.

В связи с этим быстрый доступ к максимально полной информации о состоянии ИБ (как в целом, так и отдельно по уровням) приобретает особое значение. Однако получить данные о работе процессов ИБ, степени защищенности, выявить причины инцидентов ИБ, взаимосвязи происходящих событий, определить узкие места в обеспечении ИБ, оценить организационные мероприятия по ИБ, спланировать корректирующие мероприятия и оценить их эффективность – очень сложная задача без наличия в арсенале руководителей подразделений ИБ специальных аналитических инструментов.

Есть задача – нужно решение

Какое решение мы ищем? Нам необходим инструмент, который в условиях использования в крупных организациях множества всевозможных средств защиты от различных поставщиков, решающих самые разные задачи, и высокой загрузки специалистов ИБ, обеспечит своевременный анализ данных, получаемых от этих систем, и поддержку принятия решений для руководителей подразделений ИБ.

Задача анализа разноплановых данных от большого количества всевозможных источников уже давно вполне успешно решается в бизнесе посредством использования систем класса Business Intelligence (сокращенно BI). Основная цель бизнес-аналитики — предоставить нужную информацию в нужное время и тому человеку, которому она необходима. Не это ли мы ищем для целей мониторинга и аналитики данных в области ИБ? Получается, что можно говорить о необходимости применения решений класса Security Intelligence (по аналогии с BI). Иными словами − технологий, которые могут получать данные от систем обеспечения ИБ и смежных систем (кадровых, ИТ-мониторинга и т.д.), связывать их между собой, представлять данные о работе процессов ИБ для разных категорий пользователей: представителей бизнеса, руководителей подразделений ИБ, специалистов ИБ.

Что стоит за термином Security Intelligence?

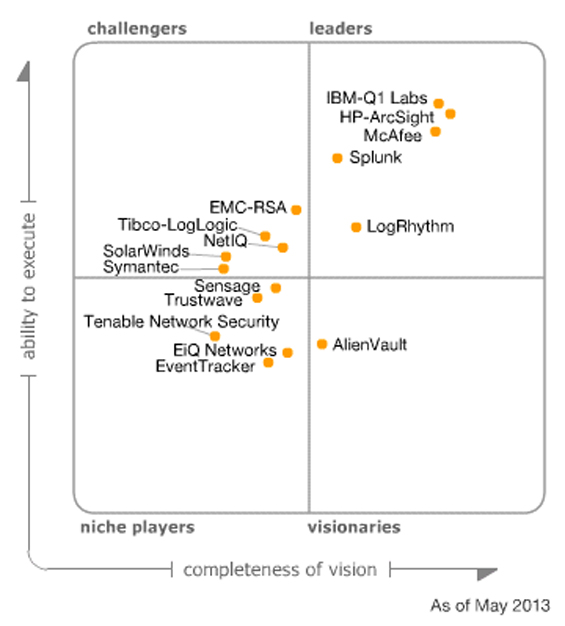

Если посмотреть на рынок средств обеспечения ИБ в целом, то понятие Security Intelligence все чаще стало встречаться в названиях новых продуктов. Правда, как правило, оно популярнее в названиях SIEM-систем или дополнительных модулей для SIEM.

Оказалось, что с точки зрения производителей SIEM-систем Security Intelligence – это сбор и анализ данных от различных приложений и устройств, которые влияют на информационную безопасность и связанные с ней рисками на предприятии. Например, такой позиции придерживается корпорация IBM (поглотившая в 2011 году Q1 Labs, производителя SIEM-систем). Аналогичного подхода придерживается компания HP. Корпорация Symantec (еще один производитель SIEM-систем), в свою очередь, предлагает DeepSight Security Intelligence, предназначенный для раннего оповещения клиентов о новых угрозах и уязвимостях.

Есть попытки связать термины Security Intelligence и Big Data. В этом контексте стоит упомянуть специальную систему IBM Security Intelligence with Big Data, которая может анализировать терабайты самых разных электронных сообщений, финансовых счетов и web-трафика. Ее цель − определить угрозы для систем безопасности и потенциальные возможности мошенничества. То есть она предназначена для совсем других задач, не имеющих отношения к анализу эффективности ИБ, метрикам и обработке отчетности.

В продолжение линии толкования термина Security Intelligence, предложенной производителями SIEM-систем, под этим термином стали понимать часть услуг по аутсорсингу информационной безопасности (Security Operation Center), когда данные от различных систем защиты на стороне клиента обрабатываются и анализируются сторонними специалистами. Цель в данном случае схожа с теми, которые преследуют SIEM-системы, − оперативный анализ информации с точки зрения определения угроз и минимизации рисков.

Таким образом, система Security Intelligence предназначена для обеспечения возможности перехода между одними и теми же данными, агрегированными разными образом. Для представителей бизнеса, например, это будут высокоуровневые KPI, а для специалистов ИБ – конкретные события, уязвимости или недостатки в процессах, которые сказываются на значениях KPI. И если этот подход реализован, то на выходе получается аналитическая система, позволяющая проводить анализ данных о состоянии ИБ на всех трех уровнях управления: оперативном, тактическом и стратегическом.

С нашей точки зрения система Security Intelligence в первую очередь должна гарантировать достижение следующих целей:

Для достижения перечисленных целей основными задачами систем класса Security Intelligence должны являться:

Актуальность использования Security Intelligence

Так для каких же компаний использование Security Intelligence является наиболее актуальным? Может показаться, что SI-системы должны использоваться только в компаниях с высоким уровнем зрелости ИБ. Безусловно, в этом случае тема использования SI-систем весьма актуальна, так как для таких компаний характерно использование большого числа систем обеспечения ИБ, наличие формализованных процессов ИБ, имеющих закрепленные параметры функционирования.

Однако, по нашему мнению, использование систем Security Intelligence может быть достаточно эффективным и в рамках компаний с развивающейся функцией ИБ. В этом случае использование подобных решений может позволить не только проводить сложную аналитику данных по процессам обеспечения ИБ и облегчить диалог с бизнесом, но и гораздо быстрее выявлять проблемы в процессах обеспечения ИБ, некорректные использование и настройки систем обеспечения ИБ. А главное − помочь выстроить зрелые и эффективные процессы информационной безопасности в целом.

Примеры систем класса Security Intelligence

Специализированные аналитические системы класса Security Intelligence только начинают появляться на рынке. И что приятно, весьма заметное место в их строю занимают российские разработки. В качестве примеров представителей класса можно рассматривать:

Выводы

Аналитические системы класса Security Intelligence − это новый виток развития информационной безопасности. Они представляют данные о состоянии ИБ в новом свете и дают возможность анализировать эффективность процессов ИБ, их связи и влияния на бизнес, делают безопасность понятнее и прозрачнее для более широкого круга заинтересованных сторон.

Само понятие Security Intelligence только начинает входить в обиход и каждый производитиель вносит свой собственный вклад в его формирование. Как известно, именно спрос рождает предложение, и то, как изменяются функции и задачи подразделений ИБ, их взаимодействие с бизнесом, подтверждает, что спрос на решения класса Security Intelligence будет расти. А в ответ на существующую потребность в ближайшие годы будет серьезно развиваться и рынок.

Security Intelligence — новый облик информационной безопасности

Актуальность проблемы обеспечения информационной безопасности и надежного функционирования информационных систем сегодня ни у кого не вызывает сомнения. Без мощных средств, гарантирующих информационную безопасность, любое современное предприятие становится беззащитным не только перед внешними воздействиями злоумышленников, но и перед теми явлениями, которые носят случайный, стихийный характер (сбои и отказы оборудования, аварии систем электропитания, пожары, ошибки пользователей, и многое другое). В данном ключе информационная безопасность представляется как многогранная задача, решить которую можно только при комплексном подходе.

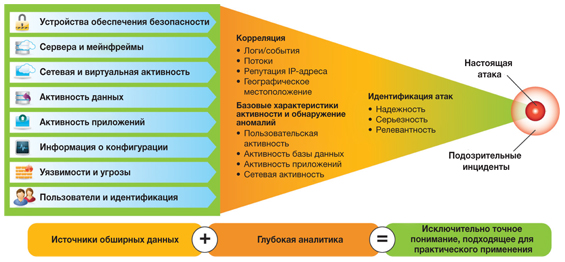

Рис. 1. IBM Security Framework

В последнее время индустрия информационной безопасности сталкивается с проблемой роста комплексных атак нового поколения, направленных на организации, финансовые учреждения и правительства всего мира с целью индустриального шпионажа, финансового обогащения, подрыва национальной безопасности и саботажа. Традиционные методы безопасности уже не могут противостоять современным кибер-атакам. Для эффективной защиты от угроз нового поколения следует применять современные механизмы контроля в информационной безопасности. Одним из таких новых подходов является Интеллектуальная Информационная Безопасность — Security Intelligence. Слово «интеллект» происходит от латинского глагола «intelligere», что в переводе означает «понимать», «осознавать». Таким образом «интеллект» в контексте информационной безопасности дает нам возможность понимать, различать, осмысливать информацию, связанную с событиями безопасностями, полученными из различных источников. Осмысление и понимание данной информации позволяет нам обнаружить и оценить угрозы и уязвимости (как логические, так и физические). Таким образом, мы можем определить термин Security Intelligence как понимание и обнаружение текущих и потенциальных угроз информационной безопасности.

Основным решением на рынке информационной безопасности в сфере Security Intelligence являются системы SIEM — Security Information and Event Management (Система Управления Информацией и Событиями Безопасности). Главными задачами системы SIEM являются сбор, хранение и агрегация событий безопасности из различных источников IT-инфраструктуры, нормализация и корреляция данных, выявление угроз и нарушений политик безопасности и ведение отчетности.

Одним из лидеров по предоставлению SIEM-решений является компания IBM, предлагающая решение IBM QRadar Security Intelligence Platform. Данная платформа предоставляет возможность корреляционного анализа данных в реальном времени для получения актуальных знаний об угрозах безопасности. Продукт QRadar принадлежал компании Q1Labs, которая была поглощена корпорацией IBM в 2011 году. Примечательно, что топ-менеджмент Q1Labs ныне возглавляет дивизион IBM Security Systems. Компания полностью сохранила людей, олицетворяющих QRadar и определяющих его будущее. Также стоит отметить, что по рейтингу исследовательской и консалтинговой компании Gartner, решение IBM SIEM занимает лидирующую позицию (рис. 2).

Рис. 2. Квадрант Gartner для решений SIEM (Источник: Gartner — май 2013 года)

Платформа IBM QRadar Security Intelligence

Платформа IBM QRadar Security Intelligence интегрирует в единое унифицированное решение управление сбором информации (SIEM), обработку системных журналов, выявление аномалий, управление конфигурациями систем и устранением их уязвимостей. Используя аналитику (интеллектуальную функциональность), интеграцию и автоматизацию для обеспечения всестороннего рассмотрения условий поддержания безопасного состояния защищаемой информационной системы, данное решение обеспечивает превосходное обнаружение угроз, увеличивает простоту использования и снижает общую стоимость владения (TCO).

Рис. 3. IBM QRadar Security Intelligence Platform

Платформа QRadar Security Intelligence Platform обеспечивает преимущества в области безопасности и соответствия регуляторным требованиям, которые становятся бесценными в современном, более интеллектуальном мире, где технически оснащенные, взаимосвязанные и интеллектуальные бизнесы собирают, обрабатывают и хранят больше информации, чем когда бы то ни было ранее. Рассмотрим основные возможности, предоставляемые данной платформой.

Обнаружение угроз, которые в другом случае могли бы оказаться пропущенными:

Сегодня организации подвергаются большему количеству и разновидности атакам, чем когда-либо в прошлом. Современные взломщики стали умнее и терпеливее, об их присутствии сообщают лишь едва уловимые «шорохи». Платформа QRadar Security Intelligence представляет собой интегрированное семейство продуктов, помогающих обнаружить угрозы и защищаться от них путем применения новой аналитики к увеличенному числу типов рассматриваемых данных. Такая методика помогает выявить первоочередные инциденты, которые в другом случае могли бы затеряться в шуме.

Консолидирование хранилища первичных данных:

Несмотря на то, что в регистрационных журналах и системных логах, создаваемых в организации, в ее сетевом потоке и в данных бизнес-процессов, существует огромное количество информации, полезной для обеспечения информационной безопасности, эта информация часто остается в хранилищах и игнорируется, либо используется в недостаточной степени. QRadar сводит представления сети, безопасности и эксплуатации в единое, унифицированное и гибкое решение. Эта платформа разрушает препятствия между отдельными источниками сведений, выполняя коррелирование логов с потоками сети и множеством других данных, и представляя всю релевантную информацию на едином экране. Так обеспечивается отличное обнаружение угроз и более функциональное представление активности предприятия.

Обнаружение внутренних злоупотреблений:

Некоторые самые серьезные угрозы безопасности компании приходят изнутри, но организациям часто недостает аналитики и интеллектуальной функциональности, необходимой для обнаружения внутренних злоумышленников и внешних сторон, поставивших под угрозу учетные записи пользователей. Комбинируя мониторинг пользователей и приложений с наглядным представлением сети на уровне приложений, организации смогут лучше находить важные отклонения от нормальной активности, что поможет остановить атаку до того, как она достигнет цели.

Защита и устранение рисков с помощью управления устранением уязвимостей:

Команды, отвечающие за безопасность, сеть и инфраструктуру, стараются лучше справиться с рисками, выявляя уязвимости и вынося в приоритеты исправление этих уязвимостей, прежде чем произойдет взлом. QRadar Security Intelligence интегрирует в себе управление конфигурациями и устранением уязвимостей и возможности SIEM, включая коррелирование и аналитику сетевого потока, что позволяет получить лучшее понимание о критических уязвимостях. В результате организации могут устранять риски более эффективно и оперативно.

Соблюдение предписания нормативных требований регуляторов в области обеспечения информационной безопасности:

Многие организации бьются над тем, как пройти проверку на соблюдение требований регуляторов, одновременно пытаясь выполнить сбор данных, мониторинг и подготовку отчетов в условиях чрезвычайной ограниченности ресурсов. Чтобы автоматизировать и упростить задачу соответствия регуляторным требованиям, QRadar предлагает функциональность сбора данных, коррелирования и подготовки отчетов для активности, связанной с соблюдением требований регуляторов, подкрепленную многочисленными готовыми шаблонами отчетов.

Компоненты IBM QRadar Security Intelligence Platform

IBM Security QRadar Log Manager. Высокопроизводительная система для сбора, анализа, архивирования и сохранения больших объемов протоколов сетевых событий и событий безопасности.

IBM Security QRadar Network Anomaly Detection. Улучшение систем предотвращения вторжений IBM (IPS) за счет получения большего количества информации о ситуации в сети и ненормальных действиях для лучшего определения угроз безопасности.

IBM Security QRadar QFlow Collector. Сочетание с IBM Security QRadar SIEM и обработчиками потоков обеспечивает отображение приложений (уровень 7 модели OSI) и анализ потоков, чтобы вы могли понимать, что происходит в сети и реагировать на сетевую активность.

IBM Security QRadar Risk Manager. Программное обеспечение IBM Security QRadar Risk Manager позволяет отслеживать конфигурацию сетевой топологии, коммутаторов, маршрутизаторов и Системы предотвращения вторжений (IPS) в целях минимизации рисков и повышения уровня соответствия нормативным требованиям.

IBM Security QRadar SIEM. Регистрация событий с тысяч конечных устройств и приложений, распределенных в сети. Эта система выполняет мгновенную нормализацию и выявляет связь между действиями над необработанными данными, чтобы отличить реальные угрозы от ложных срабатываний.

IBM Security QRadar VFlow Collector. Сочетание с IBM Security QRadar SIEM обеспечивает отображение потоков виртуальных сетей на уровне приложений (уровень 7 модели OSI), чтобы вы могли понимать, что происходит в сети и реагировать на сетевую активность.

IBM Security QRadar Vulnerability Manager. IBM Security QRadar Vulnerability Manager позволяет прогнозировать уязвимые области защиты сетевых устройств и приложений, расширить контекст, а также обеспечить поддержку расстановки приоритетов среди корректирующих мероприятий и действий по смягчению рисков.

Примеры внедрения решений IBM Security Intelligence

IBM имеет большой опыт по внедрению решений Security Intelligence и внушающее количество заказчиков. Продукты платформы IBM QRadar Security Intelligence позволяют клиентам компании решить комплексные и уникальные задачи по информационной безопасности. Следующие примеры показывают, как некоторые мировые лидеры в различных отраслях индустрии смогли достичь поставленных целей с помощью решения IBM QRadar Security Intelligence.

Военный подрядчик Fortune 500

О заказчике: Организация Fortune 500, занимается оборонными и аэрокосмическими системами. Это компания с более чем 70000 сотрудников по всему миру.

Требования бизнеса: Организации было необходимо защитить свою комплексную и географически распределенную сеть от современных угроз, угрожающих конфиденциальной информации внутри компании. Из-за размера организации и критичности обнаружения угроз в режиме реального времени, этот клиент требует масштабируемость системы мониторинга для большого объема событий и потоков.

Решение QRadar: Для решения этих задач организация развернула решение QRadar SIEM совместно с QRadar QFlow в количестве 40 устройств в 25 офисах по всему миру. Таким образом, QRadar смог обеспечить мониторинг и защиту всех критических сегментов распределенной инфраструктуры компании. Решение QRadar обеспечивает интеллектуальную безопасность в масштабах всего предприятия и позволяет следить за сетевой активностью и выявлять аномалии и угрозы. Сбор и накопление данных протокола NetFlow вместе с захватом контента данных с помощью QFlow дает организации полную видимость и способность коррелировать пользователей, а также данные, место нахождения и необходимую телеметрию, для того чтобы изолировать важную информацию от прочего шумового потока данных. Организация использует QRadar для обработки более 6 млрд. событий в день. Это одна из крупнейших систем SIEM, развернутых в мире. Распределенное решение QRadar обрабатывает 70000 событий в секунду, и может обрабатывать более 100000 событий в секунду во время вспышек повышенного потока событий. Все данные не только записывается на диск, но и полностью коррелируются в соответствии с требованием компании. QRadar SIEM является незаменимым элементом центра операционной безопасности данной организации, обеспечивая полную видимость информационной безопасности и постоянное своевременное оповещение об угрозах.

Энергетическая компания Fortune 5

О заказчике: Энергетическая компания с мировым именем, входящая в рейтинг Fortune 5, в которой работают больше 50000 сотрудников по всему миру.

Требования бизнеса: Данная компания должна удовлетворять регуляторным требованиям и стандартам в различных странах, включая PCI DSS (Payment Card Industry Data Security Standard) и NERC (North American Electric Reliability Corporation). Также защите от угроз безопасности требуется обработка и анализ 2 млрд. событий, приходящих с различных источников каждый день.

Решение QRadar: Данная компания решила все свои регуляторные требования и задачи информационной безопасности, развернув решение QRadar SIEM совместно с QRadar QFlow в количестве 30 глобально распределенных устройств. Сопоставляя события, сетевую активность, информацию об активах и данные конфигурации устройств, стало возможным определять от 25 до 50 нарушений информационной безопасности из 2 млрд. ежедневных событий, занимающих в совокупности 40 Тb дискового объема. Решение обслуживает 100 пользователей безопасности, распределенных по четырем группам, защищая 10000 сетевых устройств, 10000 серверов и 80000 конечных точек пользователей. Основные технологии, защищенные QRadar SIEM, включают в себя продукты Oracle, SAP, Cisco и Juniper. Компания также использует решение QRadar для контроля 6 млн. карточных операций в день для соблюдения требований PCI DSS.

Торговая компания Fortune 200

О заказчике: Крупная торговая компания, входящая в рейтинг Fortune 200, с количеством сотрудников, превышающим 100000 человек.

Требования бизнеса: Компании требовалось в кратчайший срок заменить конкурирующее решение SIEM, которое не смогло справиться с поставленными задачами, для удовлетворения всех регуляторных требований и прохождения предстоящего аудита PCI DSS. Также задачей компании было выявление всех угроз информационной безопасности в ее распределенной сети магазинов.

Решение QRadar: Компания в кратчайший срок внедрила решение IBM QRadar и успешно прошла аудит PCI DSS, состоявшийся через 90 дней после начала внедрения решения. Было развернуто решение QRadar SIEM вместе с QRadar QFlow и QRadar VFlow в количестве 15 устройств, которые собирали и коррелировали события с 45000 аппаратов в пунктах продажи и 6000 корпоративных IT-активов. Данное распределенное решение обрабатывает более 1 млрд. событий в день и в результате выявляет до 30 нарушений информационной безопасности. QRadar было единственным решением, которое полностью удовлетворило потребности организации.

Обзор рынка платформ и сервисов киберразведки (Threat Intelligence) в России и в мире

Мы проанализировали мировой и российский рынок сервисов и платформ Threat Intelligence, приведя краткую характеристику коммерческих продуктов от ведущих вендоров, а также популярных решений с открытым исходным кодом.

Введение

Согласно статистике, количество киберкриминальных угроз постоянно растёт. Например, компания The Herjavec Group предсказывает в отчёте «2019 Official Annual Cybercrime Report», что в конце 2020 — начале 2021 года каждые 11 секунд какая-нибудь организация будет подвергаться атакам вымогателей (ransomware). По этим оценкам можно судить и о вредоносных программах в целом. Угроз, которым следует уделить внимание, становится настолько много, что большинство из них остаётся без внимания. Другой проблемой является наличие сложных и целевых атак, которые обходят традиционные средства защиты, но могут быть обнаружены по некоторым прямым и косвенным признакам, таким как взаимодействие с известными серверами ботнетов.

В итоге оказывается, что государственные и частные организации остро нуждаются в актуальных знаниях о существующих или новых угрозах. В состав этих знаний должны входить контекст, механизмы, индикаторы компрометации, последствия и рекомендации, которые могут быть использованы при принятии решений по реагированию.

Платформа киберразведки (Threat Intelligence ) способна в режиме реального времени накапливать вышеуказанную информацию о возможных угрозах из различных источников (коммерческих и бесплатных, закрытых и открытых, государственных и частных), классифицировать её и производить с ней различные операции, включая выгрузку в средства защиты и SIEM-системы. В случае возникновения инцидента платформа предоставляет полный контекст происходящего, что позволяет уменьшить время реакции на инцидент и блокировать источник атаки.

Какова главная причина, по которой организации отдают предпочтение платформам Threat Intelligence, а не обрабатывают знания об угрозах вручную? Дело в том, что использование платформы обеспечивает им квалифицированный, объективный и стратегический взгляд на угрозы (APT-группировки, инциденты и многое другое), а также позволяет собрать воедино индикаторы компрометации и распространить полученную информацию на имеющиеся средства защиты.

Стоит отметить, что процесс Threat Intelligence неразрывно связан с процессом Threat Hunting — проактивной деятельности по поиску, обнаружению и локализации угроз, которые обходят существующие средства защиты. Threat Hunting представляет собой преимущественно ручной процесс, в рамках которого аналитик обрабатывает большие объёмы сведений в поисках признаков компрометации. Это отличает «охоту на угрозы» от обычных средств защиты, которые работают в соответствии с известными шаблонами. Threat Hunting нацелен на поиск в тех же самых источниках данных того, что ещё неизвестно, но могло произойти согласно гипотезе аналитика. Платформа для Threat Hunting является набором разнородных решений и технологий, в состав которого помимо прочего входит и киберразведка.

Формат Threat Intelligence активно обсуждается в течение последних пяти лет, и на рынке уже сформировалось заметное количество предложений. Соответствующие инструменты в том или ином виде предлагают традиционные вендоры, занимающиеся информационной безопасностью в целом, а также узкоспециализированные компании, сферу деятельности которых составляют только решения класса Threat Intelligence.

Данные об угрозах, или фиды (Threat Intelligence Feeds)

Главным элементом платформы Threat Intelligence являются потоки данных, представленные в виде индикаторов компрометации (Indicators of Compromise, IoC). Они представляют собой признаки, по которым можно обнаружить угрозу безопасности: IP- и URL-адреса, связанные с вредоносной активностью, хеш-суммы вредоносных файлов и т. д. Последовательность индикаторов компрометации из одного источника принято называть «фидом» (от англ. feed — «подача материала, питание»). На данный момент доступны как бесплатные, так и платные базы фидов; обычно их распространением (продажами) и занимаются вендоры.

Вместе с тем очевидным недостатком фидов является отсутствие контекста, ведь «сырые» данные не позволяют получить ответы на главные вопросы: какова связь индикаторов компрометации с конкретными атаками? какое значение они имеют в рамках инфраструктуры злоумышленника? можно ли их отнести к конкретному типу вредоносных файлов? Для этого нужно проводить анализ связей между получаемыми и имеющимися данными, что вследствие больших объёмов сведений является весьма трудозатратной работой — которая к тому же часто выполняется вручную, то есть об эффективности не может быть и речи.

С подобного рода задачами могут справиться платформы Threat Intelligence, предназначенные для анализа и обработки данных об угрозах и позволяющие в автоматическом режиме получать фиды и обогащать их контекстом. Они помогают специалистам по ИБ предотвращать атаки на ранних стадиях (например, выявляя сетевое взаимодействие с известными серверами бот-сетей или блокируя адреса фишинговых доменов на почтовом сервере организации), а также извлекать максимальную пользу из получаемых сведений.

Зачастую зрелые в плане информационной безопасности организации склонны к покупке фидов у конкретного поставщика (Group-IB, Palo Alto, ESET, Kaspersky, FireEye и др.), ведь это позволяет получить более специфичные данные, релевантные для конкретной инфраструктуры. Другим вариантом является использование платформы Threat Intelligence, которая не только применяет «свои» фиды, но и взаимодействует со множеством других источников, в совокупности составляющих релевантную и актуальную картину угроз для конкретной организации.

Что такое киберразведка (Threat Intelligence)?

Threat Intelligence, или Cyber Threat Intelligence (разведка в области киберугроз), если описать это явление простыми словами, представляет собой строго структурированную информацию и знания, благодаря которым организация имеет чёткое представление о киберугрозах, с которыми она может столкнуться.

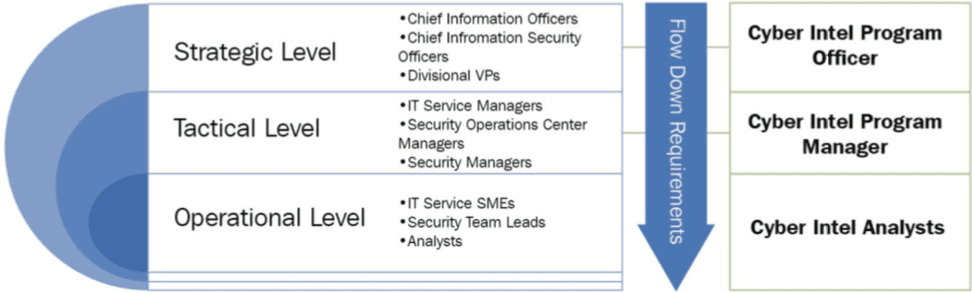

Threat Intelligence можно классифицировать следующим образом: по способу получения (например, из открытых источников или путём обмена информацией между специалистами), по типу данных (фиды, представленные в виде хешей вредоносных файлов, DDoS-фиды, C&C-фиды, отчёты о деятельности APT-группировок и др.), а также по влиянию на уровень принятия решений (тактические, технические и стратегические).

На последнем способе классификации стоит остановиться подробнее, ведь зачастую процесс Threat Intelligence воспринимается как сбор фидов различных типов и интеграция их в имеющиеся платформы Threat Hunting, Incident Response, SIEM-системы и т.д. — в то время как более приоритетным вопросом являются решения, принимаемые на основе данных киберразведки.

Рисунок 1. Классификация Threat Intelligence по влиянию на уровень принятия решений

Как видно из рисунка, решения тесно взаимосвязаны между собой и каждое предыдущее влияет на последующее.

Стратегический уровень в большей степени связан с решениями, принимаемыми руководством. На данном уровне рассматриваются отчёты, предоставляемые подразделением информационной безопасности, формируются цели и стратегии, а также новые задачи и нужды (люди, процессы и инструменты).

На уровне тактических решений необходимо оперировать тактиками, техниками и процедурами (TTP), которые можно получать из MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) — базы знаний или матрицы, описывающей поведение злоумышленников.

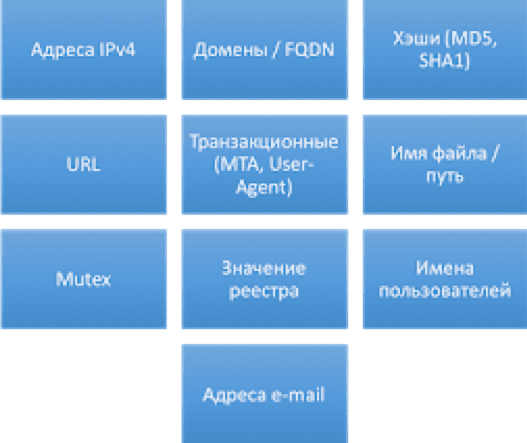

Операционный уровень представляет собой конкретные технические меры, которые принимаются на основе входящих данных (индикаторов компрометации). На рисунке 2 можно увидеть десять самых распространённых индикаторов, используемых для обнаружения вредоносной активности.

Рисунок 2. Десять самых распространённых индикаторов компрометации

Самыми распространёнными они являются потому, что с ними просто работать и их легко получать: достаточно подписаться на бесплатные фиды и подгружать их в SOC и системы анализа. На рисунке 3 можно увидеть пирамиду, которая отображает уровни в зависимости от сложности получения информации (верхний уровень — сложнее всего; нижний — просто).

Рисунок 3. Пирамида индикаторов компрометации в зависимости от сложности получения данных

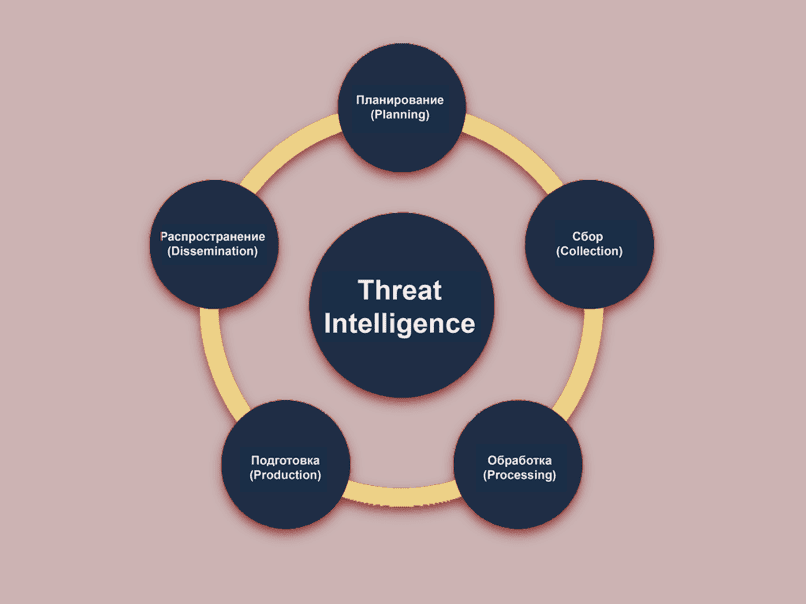

Сам процесс Threat Intelligence был подробно рассмотрен здесь. Стоит лишь напомнить, что типичный цикл, как правило, состоит из пяти ключевых этапов: планирование, сбор, обработка, подготовка и распространение.

Рисунок 4. Цикл Threat Intelligence

Итак, Threat Intelligence — это в первую очередь осведомлённость специалистов по информационной безопасности, позволяющая внедрять и реализовывать качественные, актуальные защитные приёмы и меры по реагированию на инциденты. Если отталкиваться от термина «киберразведка», то можно легко провести параллель с обычной разведкой — происходит сбор данных из большого количества источников, а затем ранжирование и оценка релевантности помогают принять ключевое решение.

Ценность и эффективность Threat Intelligence измеряется непосредственно через использующие её процессы, а качество киберразведки прямо влияет на скорость и точность принятия решений по информационной безопасности.

Мировой рынок платформ Threat Intelligence

Как уже говорилось, основным компонентом платформы Threat Intelligence (помимо возможности анализа и выявления корреляций с внутренними данными организации) является перечень фидов, которыми она обладает. При внедрении платформы необходимо провести исследование по выбору подходящих поставщиков фидов, которые отличаются способом предоставления данных, категорией поступающей информации, ценой, релевантностью сведений применительно к конкретной организации, а также объёмом и форматом материалов.

Типичная платформа Threat Intelligence позволяет в автоматическом режиме производить весь цикл работ с фидами: разбор, сортировку, сравнение и хранение. Она также помогает приоритизировать источники данных, сопоставлять сведения об угрозах со внутренней телеметрией и формировать события информационной безопасности.

Одни платформы Threat Intelligence просто принимают, хранят и разбирают фиды, другие — более развитые и функциональные — предоставляют расширенные возможности по интеграции, реагированию, работе с источниками данных, расширенному поиску, а также дополнительным запросам во внешние системы.

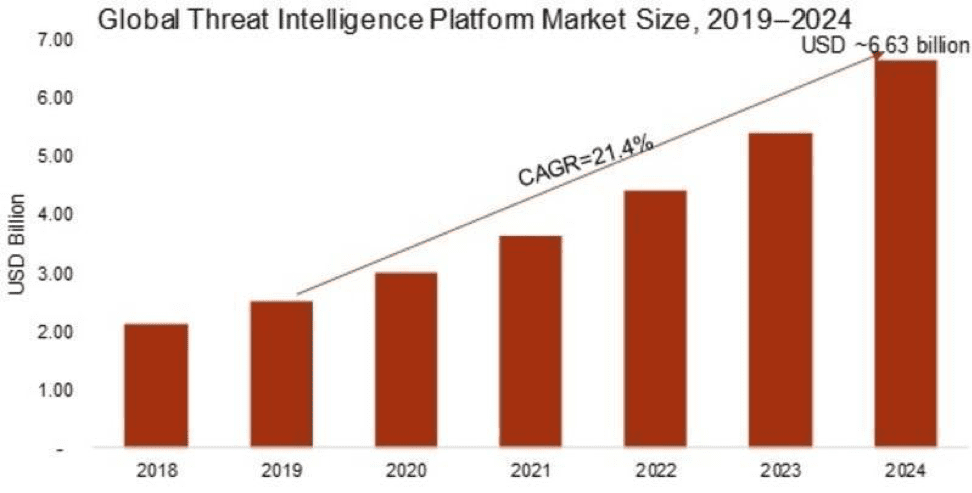

На основании данных об исследовании рынка платформ Global Threat Intelligence ожидается, что в течение прогнозируемого периода (с 2019 по 2024 год) мировой рынок платформ Threat Intelligence в среднем будет расти на 21,4% в год и достигнет объёма в 6,6 млрд долларов США. Неуклонный рост рынка платформ спровоцирован активным внедрением информационных технологий как в корпоративную, так и в личную жизнь (что провоцирует разрастание угроз безопасности), а также требованиями со стороны регуляторов.

Рисунок 5. Прогноз роста международного рынка платформ Threat Intelligence от компании Market Research Future

Хотя рынок платформ Threat Intelligence ещё молод, за последние пять-семь лет он вырос до таких размеров, каких никто не мог предположить. Появилась серьёзная конкуренция, и стало понятно, что предлагаемые решения могут иметь различную форму в зависимости от требований потребителя. Впрочем, точнее будет сказать, что потребитель выбирает предпочтительную платформу исходя из своих собственных характеристик: зрелости процессов информационной безопасности, количества сотрудников, отвечающих за киберзащиту организации, наличия или отсутствия средств наподобие SIEM- или IRP-системы, размера инфраструктуры и многого другого.

Темп развития мирового рынка коммерческих платформ Threat Intelligence диктуют как известные крупные вендоры, выпускающие решения в области информационной безопасности (IBM, Palo Alto Networks, FireEye, AT&T, Cisco и другие), так и компании, которые специализируются на разработке и развитии платформ Threat Intelligence и сопутствующих средств (Recorded Future, ThreatQuotient, Anomali и прочие). Лидерами в сегменте являются такие вендоры, как LogRhythm, AT&T, ReversingLabs, FireEye, IBM X-Force и Anomali. В рамках обзора описаны не все представленные на рынке продукты класса Threat Intelligence, т. к. многие из них объединяют в себе целый класс решений.

Российский рынок платформ Threat Intelligence

На российском рынке платформ Threat Intelligence ситуация схожа с зарубежной, но в уменьшенных масштабах, если судить по количеству представленных решений. Сам рынок находится на стадии развития, и ряд крупных вендоров, имеющих сильные компетенции в исследовании и обнаружении угроз, уже представил свои разработки:

Обзор отечественного рынка коммерческих решений и сервисов Threat Intelligence

Group-IB Threat Intelligence

Решение Group-IB Threat Intelligence предоставляется в виде сервиса по подписке и реализует мониторинг, анализ и прогнозирование угроз для организации, её партнёров и клиентов. С помощью сформированной базы данных о злоумышленниках и системы слежения за ними можно узнать о будущих атаках на этапе их подготовки. Наряду с потоком данных об угрозах решение предоставляет карту активности атакующих и инструменты для атрибуции рисков. Обрабатывая и анализируя данные из множества источников, Group-IB Threat Intelligence предоставляет персонализированную информацию, необходимую для отражения актуальных угроз, ранжируя предоставляемые сведения по уровню значимости: стратегические, оперативные, тактические.

Стратегическая информация включает, как правило, общие глобальные исследования и обзоры трендов, атак, APT-групп и применяемых ими инструментов, а также может содержать аналитику по запросу. Оперативные данные — это целевые исследования о новом программном обеспечении и сервисах, применяемых злоумышленниками, о выявлении новых APT-групп, информация об утечках и т.д. Тактические данные представляют собой сведения о скомпрометированных учётных записях, банковских картах, атакованных мобильных телефонах, а также файлы настроек вредоносных программ, подозрительные IP-адреса и многое другое.

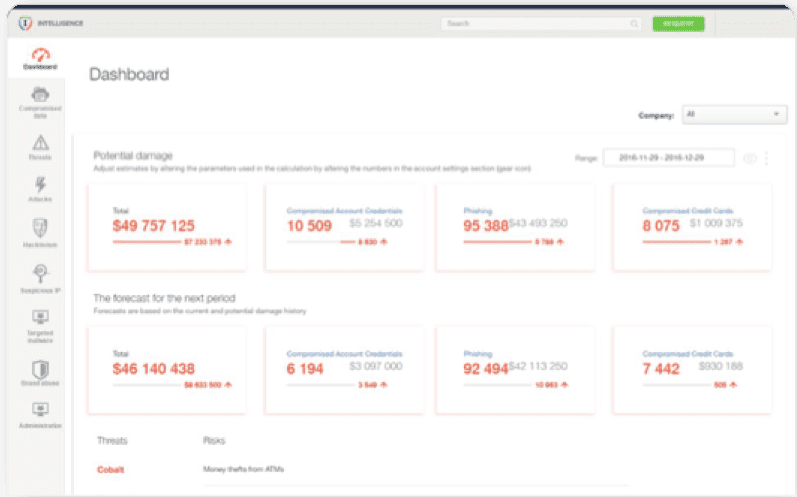

Group-IB Threat Intelligence позиционируется как решение, которое основано не на управлении индикаторами компрометации, а на информации о тех, кто стоит за каждой атакой.

Рисунок 6. Интерфейс Group-IB Threat Intelligence

Kaspersky Threat Intelligence

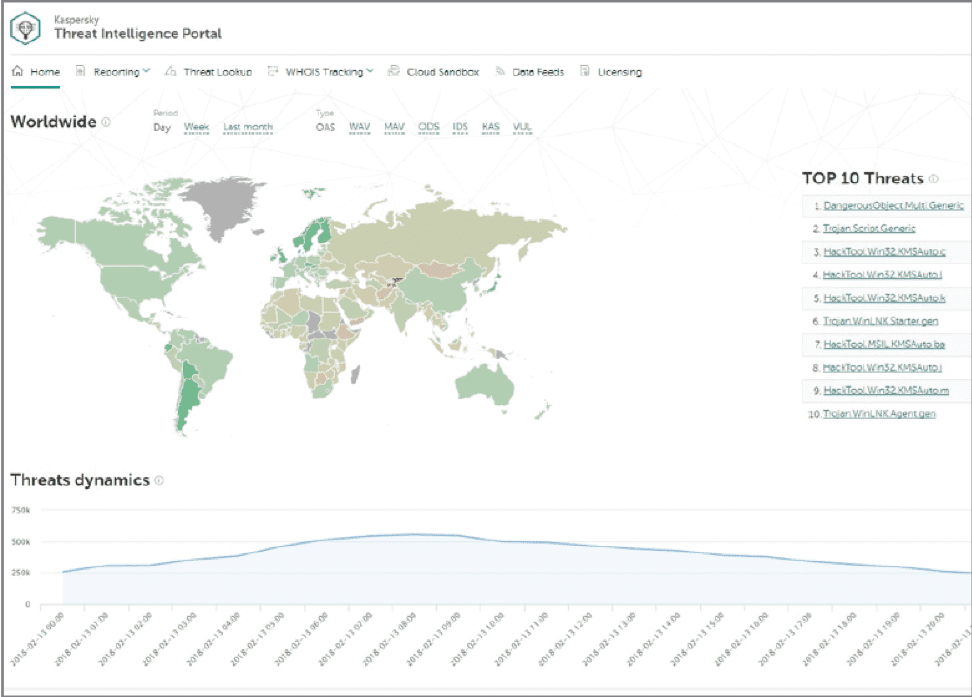

Портал Kaspersky Threat Intelligence (далее — «Kaspersky TI») является сервисом информирования об угрозах и предназначен для оперативного реагирования на инциденты и их эффективного расследования. Его пользователям предоставляются постоянно обновляемые данные по файлам, URL- и IP-адресам, доменам, контрольным суммам, названиям угроз, статистике и активности. Благодаря этому специалисты по реагированию на инциденты могут оперативно расставлять приоритеты, отслеживать хронологию, находить объекты инфраструктуры, являющиеся целями злоумышленников, а также изучать тактику и методы киберпреступников для определения контрмер.

Kaspersky TI решает вышеуказанные задачи посредством совокупности сервисов: потоки данных об угрозах, индивидуализированные отчёты (для конкретных компаний, для конкретных стран, для финансовых организаций, а также об APT-угрозах), Threat Lookup, Cloud Sandbox и CyberTrace. На основе единого портала специалист по реагированию на инциденты получает не только актуальную информацию об угрозах, но и результаты глобальных исследований источников целевых атак, что позволяет приоритизировать сигналы внутренних систем, уменьшать время реагирования на инциденты, предотвращать компрометацию объектов инфраструктуры и повышать качество расследования инцидентов.

Рисунок 7. Интерфейс Kaspersky Threat Intelligence Portal

Подробно о Kaspersky TI рассказано в нашей статье «Обзор сервисов Kaspersky Threat Intelligence для SOC».

PT Cybersecurity Intelligence

Платформа PT Cybersecurity Intelligence (далее — «PT CybSI») предназначена для управления знаниями об угрозах информационной безопасности на основе бесплатных и коммерческих фидов, а также собственных данных вендора. PT CybSI позволяет автоматически накапливать, приводить к требуемому виду и обогащать индикаторы компрометации, поступающие из внешних источников и из внутренних средств защиты. Для выявления массовых, целенаправленных и отраслевых атак платформа способна самостоятельно передавать обработанные данные на имеющиеся средства защиты и реагирования.

За счёт интеграции с продуктами компании Positive Technologies и других вендоров с помощью API, а также благодаря автоматической выгрузке данных об угрозах на имеющиеся средства защиты платформа PT CybSI способна решить проблемы, связанные с пропуском атак, ложными срабатываниями, ручным разбором фидов.

R-Vision Threat Intelligence Platform

R-Vision Threat Intelligence Platform (далее — «R-Vision TIP») представляет собой централизованную платформу для аналитической работы с данными киберразведки, обеспечивающую сбор, обработку, хранение и анализ данных об угрозах, а также использование этих знаний для выявления и блокировки угроз, реагирования на инциденты и проведения расследований. R-Vision TIP поддерживает работу с коммерческими и бесплатными источниками, а также с данными от ФинЦЕРТ. Продукт в автоматическом режиме собирает данные из подключённых источников, осуществляет их нормализацию и дедупликацию, приводит к единой модели представления.

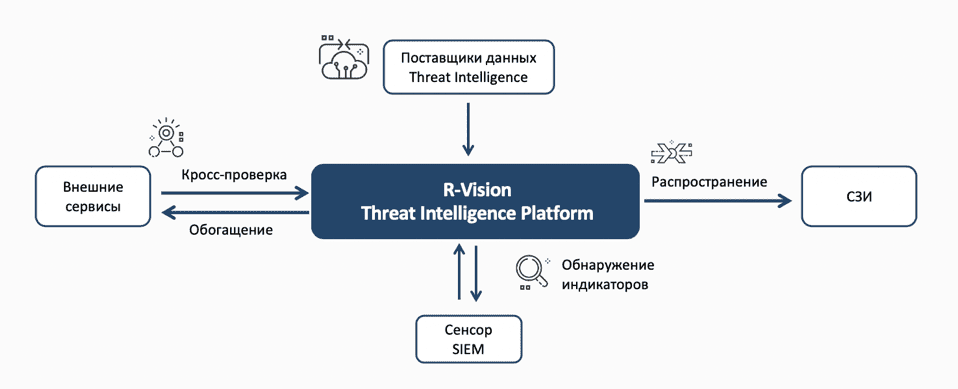

Рисунок 8. Схема работы R-Vision Threat Intelligence Platform

Помимо самих индикаторов R-Vision TIP также подгружает связанные с ними отчёты, информацию об уязвимостях и вредоносных программах, анализирует взаимосвязи индикаторов, позволяя аналитику получить целостное представление об угрозе. За счёт интеграции с внешними сервисами осуществляется обогащение индикаторов дополнительным контекстом (поддерживаются такие сервисы, как VirusTotal, Shodan, RiskIQ, Whois и пр.). Обработанные и отсортированные данные можно автоматически выгрузить на внутренние средства защиты для оперативной блокировки угроз; поддерживается оборудование Cisco, Palo Alto Networks, Check Point и других производителей. Также продукт обеспечивает текущий и ретроспективный мониторинг индикаторов в событиях SIEM с помощью соответствующих сенсоров (QRadar и ArcSight), создавая оповещение в случае «детекта». Наконец, в платформе R-Vision TIP предусмотрена возможность выполнения в автоматическом режиме всей последовательности операций с индикаторами компрометации — от сбора до блокировки средствами защиты.

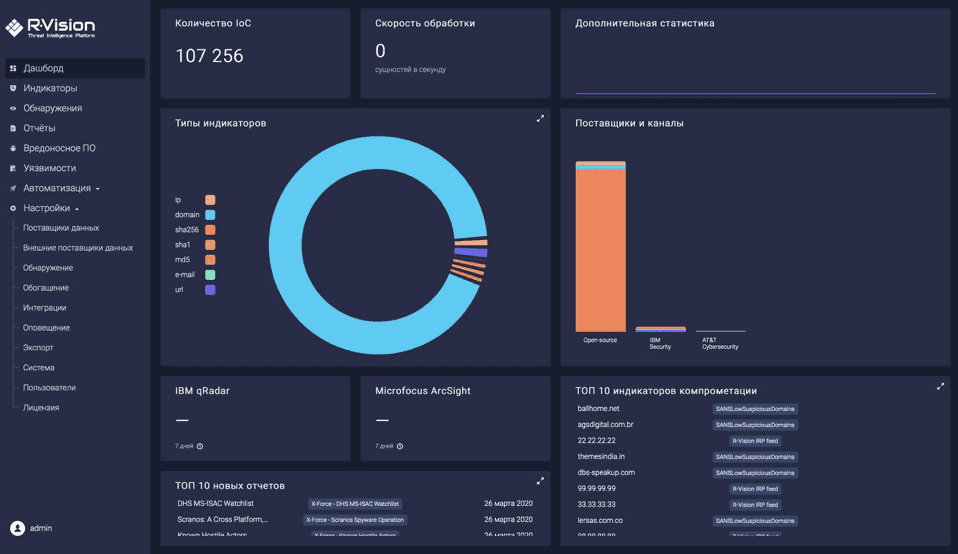

Рисунок 9. Интерфейс R-Vision Threat Intelligence Platform

Обзор зарубежного рынка коммерческих решений и сервисов Threat Intelligence

Anomali Threat Intelligence Platform

Anomali Threat Intelligence Platform позволяет организациям создавать единую централизованную среду для сбора, интеграции и анализа всей информации об угрозах, а также для управления и обмена ею. Платформа состоит из двух основных компонентов — ThreatStream и Match.

Anomali ThreatStream является своего рода пунктом управления для аналитика информационной безопасности и важным инструментом в SOC. ThreatStream накапливает аналитические данные об угрозах как из бесплатных источников, так и из премиум-каналов сторонних поставщиков через Anomali APP Store, а затем обрабатывает эти сведения, обогащает их, добавляет контекст и сопоставляет с ними индикаторы компрометации. Компонент поддерживает интеграцию с другими системами (SIEM, NGFW и др.) для мониторинга угроз и блокирования вредоносной активности, а также предоставляет ряд инструментов для реагирования на угрозы: песочницу, извлечение индикаторов из подозрительных сообщений электронной почты для борьбы с фишингом, обнаружение злоупотребления брендом.

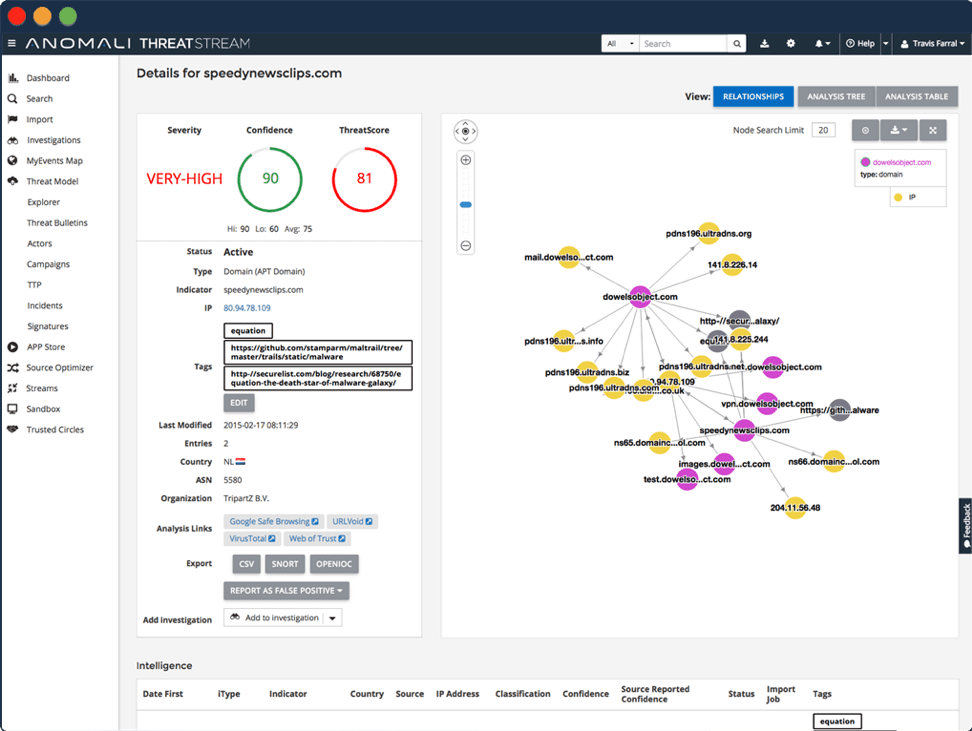

Рисунок 10. Интерфейс Anomali ThreatStream

Anomali Match получает данные об угрозах от ThreatStream, интегрируется с источниками журналов (Syslog, SIEM, AWS S3, NetFlow / sFlow) и другими системами для обмена информацией и сохраняет записи протоколов за последний год или более, не допуская дублирования. Компонент постоянно анализирует исторические данные на предмет новых и существующих угроз безопасности, выявляя уязвимости. При обнаружении представляющих интерес индикаторов Anomali Match может автоматически отправлять уведомления в SIEM или IRP для соответствующего реагирования.

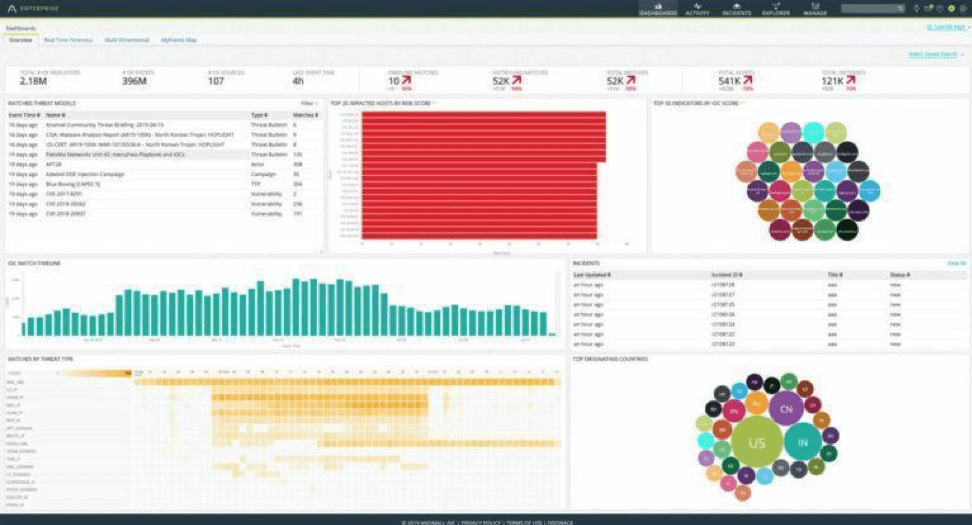

Рисунок 11. Интерфейс Anomali Match

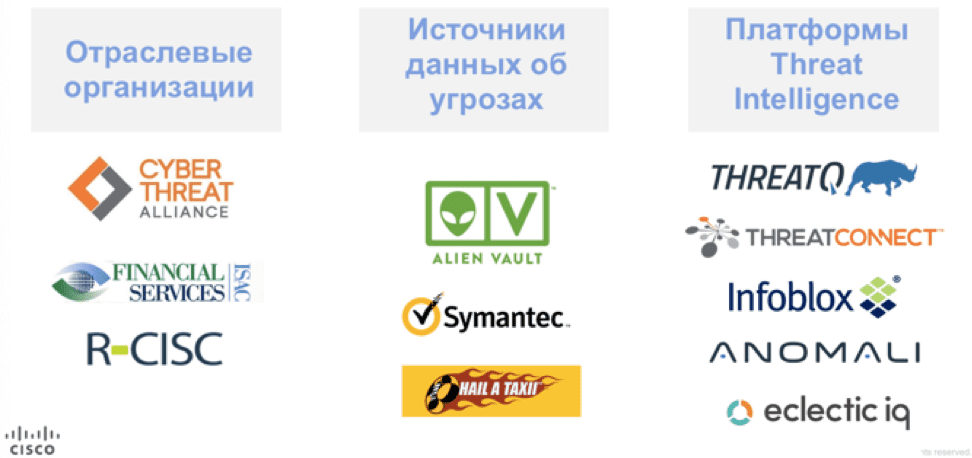

На текущий момент Cisco не является классическим игроком рынка платформ Threat Intelligence (скорее — генератором данных для них за счёт своих сервисов Talos, Threat Grid, Umbrella, Spamcop, PhishTank и т.п.), однако имеет в своём портфолио ряд решений, которые могут быть использованы в качестве квази-TIP. Это — надстройка Threat Intelligence Director над платформой Cisco Firepower, система расследования инцидентов Cisco Threat Response и разработанное службой ИБ Cisco решение с открытым исходным кодом GOSINT.

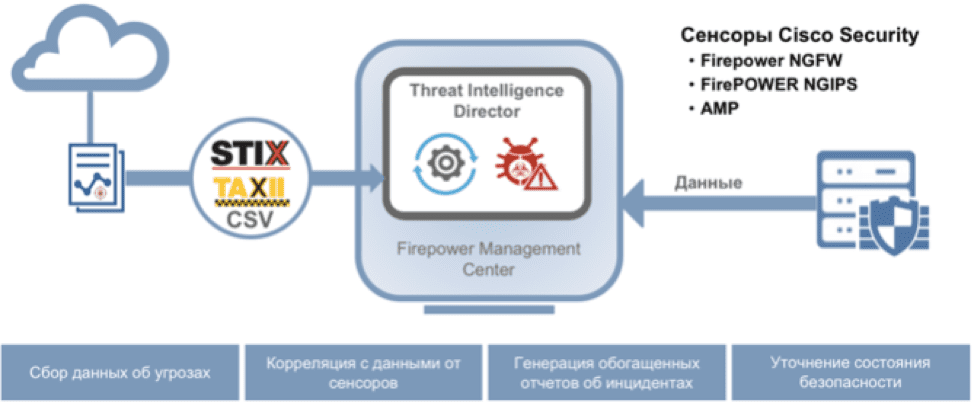

Cisco Threat Intelligence Director

Cisco Threat Intelligence Director (далее — «Cisco TID») принимает решение о возникновении новой угрозы или аномалии на основе как сведений из внешних источников, так и данных, получаемых от сенсоров системы безопасности Cisco. Роль внешних поставщиков информации могут играть сторонние платформы Threat Intelligence, различные источники фидов и отраслевые организации. В качестве сенсоров могут выступать Cisco Firepower NGFW (межсетевой экран нового поколения), Cisco Firepower NGIPS (система предотвращения атак нового поколения), Cisco AMP (система борьбы с вредоносным кодом).

Рисунок 12. Схема работы Cisco Threat Intelligence Director

Cisco TID работает полностью в автоматическом режиме, накапливая данные об угрозах в форматах STIX, TAXII или CSV. Его необходимо один раз настроить, а дальше он сам будет подгружать новые данные об угрозах и сравнивать их с событиями, получаемыми от сенсоров. Продукт позволяет работать со следующими типами индикаторов компрометации: IP- и URL-адреса, хеши файлов, адреса доменов и электронной почты. Также можно устанавливать срок их жизни (TTL), который определяет актуальность индикаторов в днях. В случае обнаружения признаков нелегитимной активности на основе индикаторов компрометации, полученных от внешних источников, Cisco TID добавляет соответствующие записи об инцидентах, по которым уже проводится расследование.

Рисунок 13. Внешние источники данных об угрозах для Cisco Threat Intelligence Director

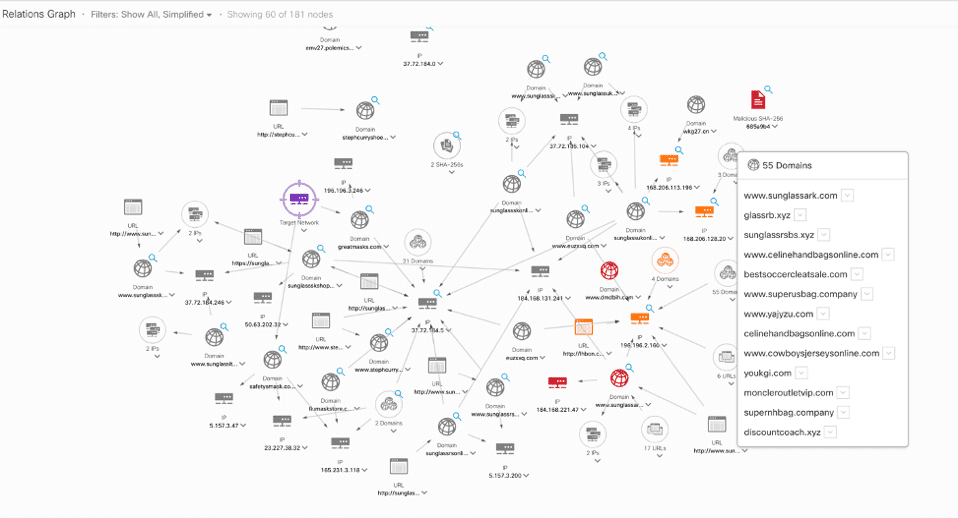

Cisco Threat Response

Threat Response — это ещё одно бесплатное решение Cisco, которое позволяет проводить расследования инцидентов в инфраструктуре, построенной преимущественно на решениях этого ИБ-вендора. В то же время оно также выполняет и функции TI-платформы, обогащая события безопасности за счёт доступа к различным источникам, их визуализации и выстраивания взаимосвязей между ними с целью проведения экспресс-анализа инцидента, обогащения собранных артефактов и отображения пострадавших узлов корпоративной сети.

Рисунок 14. Пример взаимосвязей в Cisco Threat Response

ESET Threat Intelligence

ESET Threat Intelligence восполняет пробелы в знаниях о киберугрозах, которые специалисты по безопасности получают из собственных сетей компании. Сервис открывает доступ к информации о киберпространстве, которую ESET собирает по всему миру.

Решение использует данные, собранные с более чем ста миллионов датчиков, и отправляет их в облачную систему защиты ESET через ESET LiveGrid. Далее информация передается в центры исследований и разработок ESET, которые действуют по всему миру и специализируются исключительно на кибербезопасности.

Основные источники данных ESET Threat Intelligence:

Рисунок 15. Дашборд ESET Threat Intelligence

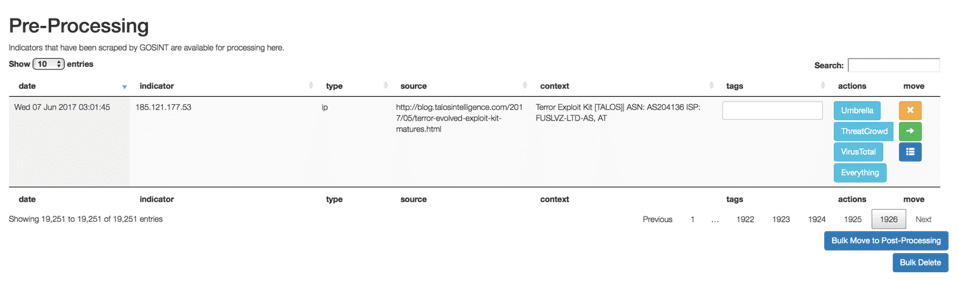

GOSINT

GOSINT — это один из многочисленных open source-проектов Cisco, который был инициирован её внутренней службой безопасности. Он предназначен для сбора и унификации структурированной и неструктурированной информации об угрозах. GOSINT собирает индикаторы компрометации из различных источников, проверяет их, очищает от «мусора» и затем подаёт на вход используемых в организации решений по управлению Threat Intelligence. Это могут быть как коммерческие разработки, так и свободно распространяемые. Среди поддерживаемых источников — OpenPhish, AlienVault OTX, Abuse.ch, Emerging Threats, malc0de, SANS ICS, Cisco Talos, pastebin и многие другие.

Рисунок 16. Собранные GOSINT индикаторы

EclecticIQ Threat Intelligence Platform

В платформе EclecticIQ Threat Intelligence основной акцент сделан на кооперации аналитиков информационной безопасности с помощью набора процессов в рамках единого рабочего пространства. Таким образом специалисты подразделений по реагированию на инциденты (SOC, CERT и т.д.) могут быстро получать полезные и релевантные сведения об угрозах, взаимодействовать с другими аналитиками, обновлять средства управления безопасностью организации и обмениваться информацией.

EclecticIQ Threat Intelligence Platform содержит следующие компоненты: функциональный API, позволяющий производить интеграцию исходящих и входящих данных; систему оповещений на основе политик, логики расширенного поиска и матриц корреляции сетевых графиков; модули для генерации различных отчётов; инструменты поиска и визуализации, позволяющие обнаружить скрытые корреляции между большими наборами данных. Платформа может быть представлена в реализации on-premise (в локальной инфраструктуре заказчика), в виде облачного решения или в гибридном исполнении.

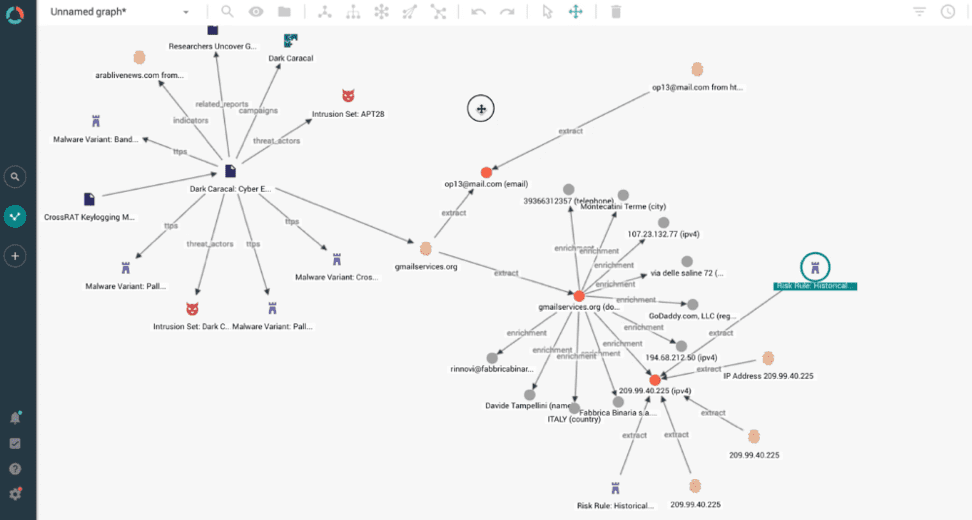

Рисунок 17. Построение графов связей в EclecticIQ Threat Intelligence Platform

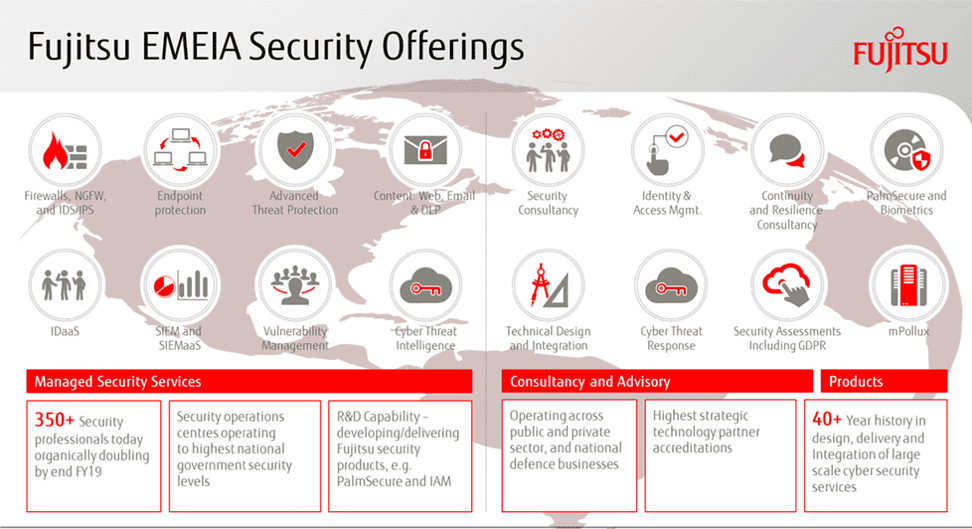

Fujitsu Cyber Threat Intelligence (Threat 360)

Threat 360 работает в проактивном режиме, чтобы заблаговременно предупреждать организации о новых угрозах и сохранять непрерывность бизнеса, а эксперты Fujitsu помогают принимать контрмеры для снижения риска нарушения ИБ, в том числе — путём круглосуточного мониторинга инфраструктуры организации.

Отслеживание и оценка имеющихся угроз, проводимые экспертами вендора, а также подготовка аналитических данных из многих источников (собственные ресурсы организации-заказчика и стратегические технологические партнёрства, лидирующие на рынке инструменты сторонних разработчиков и специализированные форумы) позволяют определить возможные последствия инцидентов, после чего организация получает сведения об уровнях своих рисков и рекомендуемых контрмерах. Также в рамках Threat 360 предоставляются система ранних предупреждений, ежедневные сводные записи, еженедельные информационные сообщения и ежемесячные звонки, что создаёт целый набор каналов распространения данных о возможных угрозах.

Рисунок 18. Взаимодействие средств защиты от компании Fujitsu

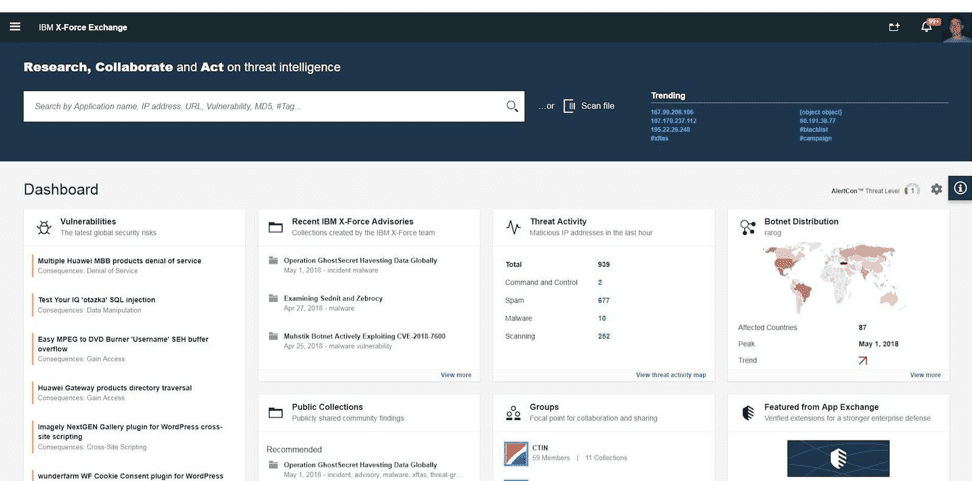

IBM X-Force Threat Intelligence

IBM X-Force Threat Intelligence (далее — «IBM X-Force») базируется на облачной платформе IBM X-Force Exchange, которая позволяет оперативно исследовать актуальные проблемы ИБ, накапливать аналитические данные и взаимодействовать с профессиональным сообществом. Платформа оперирует предоставляемыми исследовательской группой IBM X-Force результатами работы специалистов и автоматических средств анализа с ежеминутными обновлениями. Благодаря этому клиенты могут действовать опережающе и блокировать новые угрозы.

С помощью платформы IBM X-Force специалисты по информационной безопасности получают возможность общаться с сотрудниками компаний со всего мира, обмениваясь индикаторами компрометации, поддерживая судебные разбирательства, добавляя контекст к угрозам. Она легко интегрируется с решениями независимых поставщиков посредством поддержки STIX и TAXII, а также позволяет интегрировать продукты линейки IBM Security с полезными аналитическими данными, полученными из X-Force Exchange.

Рисунок 19. Сводная панель платформы X-Force Threat Intelligence

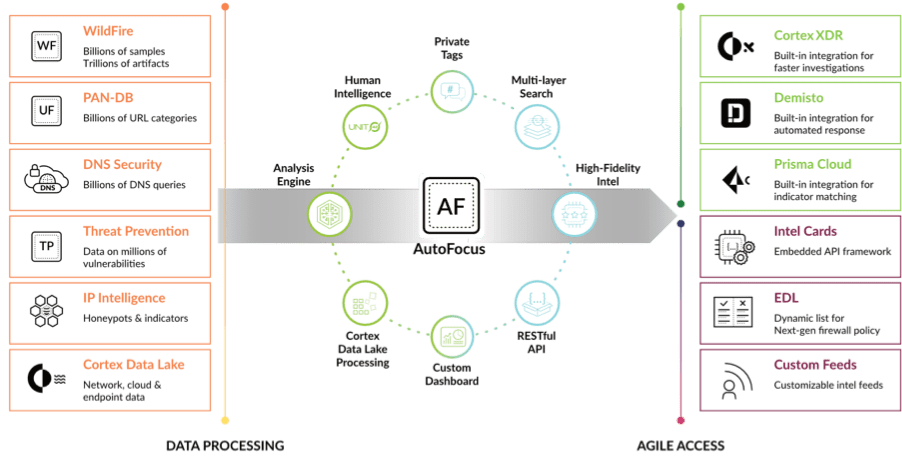

Palo Alto Networks AutoFocus Threat Intelligence Service

С помощью Palo Alto Networks AutoFocus Threat Intelligence Service (далее — «Palo Alto AutoFocus») аналитики могут быстро исследовать, сопоставлять и отслеживать первопричины атак посредством поиска по множеству готовых или конфигурируемых запросов. Palo Alto AutoFocus предоставляет профессиональный инструментарий для своевременного реагирования на инциденты.

Сервис обеспечивает оперативный доступ ко множеству актуальных образцов и артефактов, собранных из службы WildFire, и использует опыт собственной исследовательской команды вендора, специалисты которой накапливают и обрабатывают актуальную информацию о вредоносных программах, злоумышленниках и их инструментах, APT-группировках и т. д. Решение позволяет автоматически обеспечить защиту межсетевым экраном нового поколения в режиме реального времени, а также организовать сторонние каналы аналитики и обмена индикаторами компрометации с помощью MineMeld — бесплатной утилиты Palo Alto Networks.

Рисунок 20. Архитектура Palo Alto Networks AutoFocus Threat Intelligence

ThreatConnect Threat Intelligence Platform

Платформа ThreatConnect Threat Intelligence обеспечивает возможность централизованно агрегировать фиды и управлять ими независимо от их источника, будь то открытые каналы OSINT, блоги, RSS или коммерческие поставщики индикаторов компрометации.

Надёжная интеграция с такими инструментами, как SIEM-системы и EDR, позволяет извлекать сгенерированные ими журналы для дальнейшего обогащения и распространения информации среди других инструментов безопасности. Платформа способна определять решения и инструменты, применяемые в инфраструктуре организации, и обмениваться с ними актуальной информацией об угрозах на основе гибких сценариев реагирования (playbooks). Клиент может использовать предустановленные шаблоны или создать собственные с помощью языка моделирования UML (Unified Modeling Language).

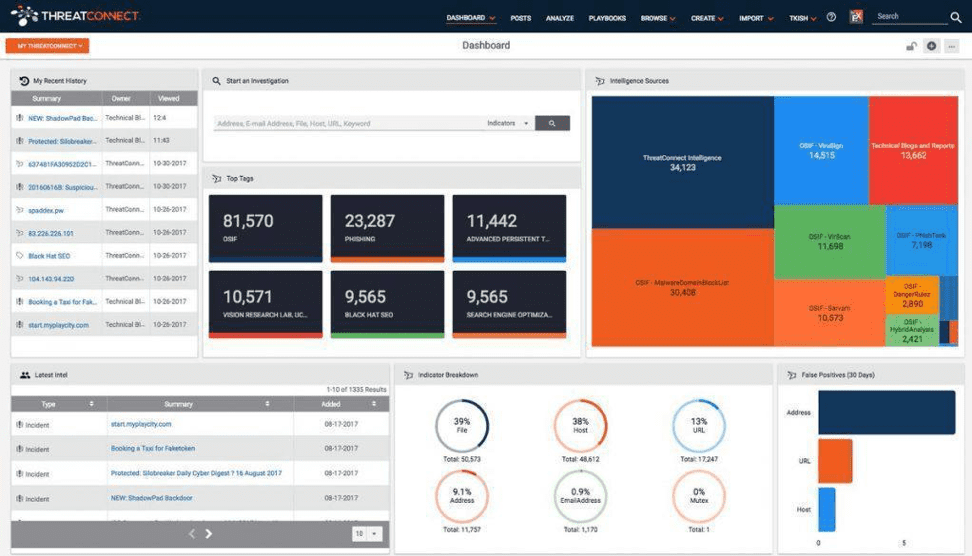

Рисунок 21. Панель мониторинга (дашборд) ThreatConnect Threat Intelligence Platform

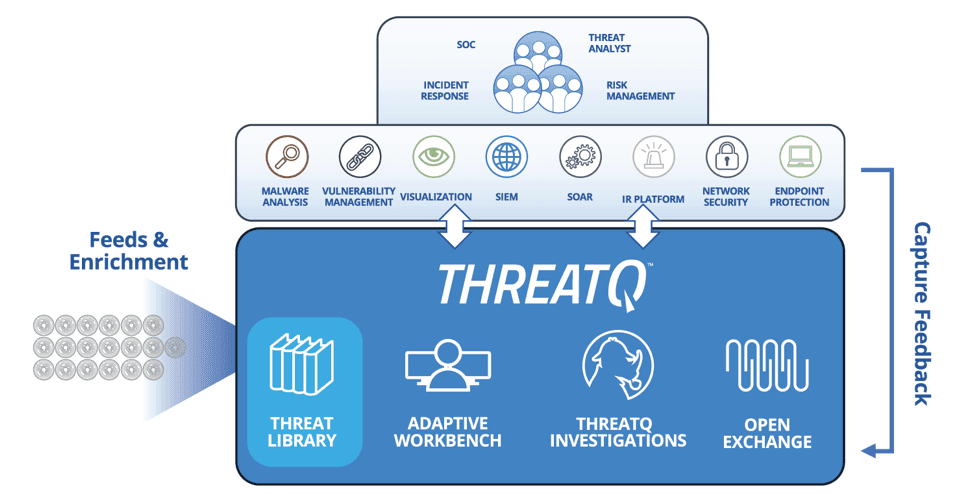

ThreatQuotient Threat Intelligence Platform

Платформа ThreatQuotient Threat Intelligence автоматически оценивает и определяет приоритеты внутренних и внешних угроз на основе заданных параметров, автоматизирует агрегацию, внедрение и использование аналитики угроз во всех системах и структурных подразделениях организации, интегрирует инструменты и рабочие процессы, повышая тем самым эффективность существующей инфраструктуры, а также обеспечивает централизованный обмен информацией об угрозах вкупе с их анализом и исследованием.

Отличительной особенностью платформы является то, что она изначально содержит инструменты для управления фидами, поиска угроз, реагирования на инциденты, защиты от фишинга, а также управления уведомлениями и уязвимостями. Продукт может быть развёрнут по модели on-premise, в виде облачного решения или виртуально.

Рисунок 22. Схема работы ThreatQuotient Threat Intelligence Platform

Обзор решений и сервисов Threat Intelligence с открытым исходным кодом

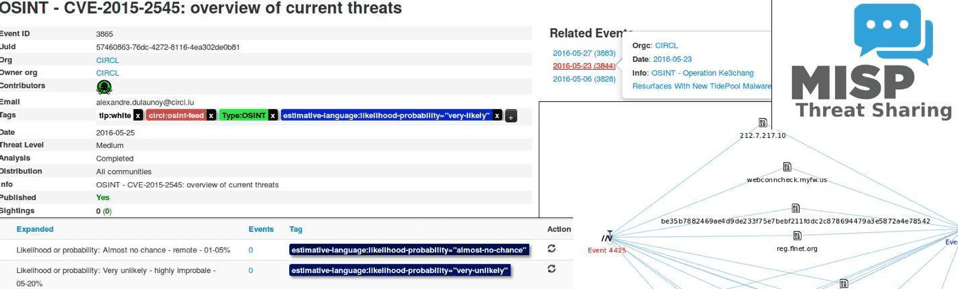

Malware Information Sharing Platform (MISP)

MISP — платформа Threat Intelligence, помогающая обмениваться информацией об угрозах и предназначенная для сбора, передачи, хранения и сопоставления индикаторов целевых атак, сведений о финансовом мошенничестве, уязвимостях или даже о борьбе с терроризмом, а также для анализа рисков. Она содержит базу данных индикаторов и атрибутов, где может храниться различная информация об образцах вредоносных программ, инцидентах и злоумышленниках. Автоматическая корреляция данных позволяет находить связи между разными параметрами.

В интуитивно понятном пользовательском интерфейсе можно создавать и обновлять события, атрибуты и индикаторы, а также совместно работать над ними. MISP поддерживает экспорт данных в различные форматы, в том числе — в виде правил для IDS (Suricata, Snort и Bro поддерживаются по умолчанию), OpenIOC, простого текста, CSV, MISP XML или JSON для интеграции с другими системами. Доступен, конечно, и импорт — массовый, пакетный, свободный текстовый, из OpenIOC, песочницы, ThreatConnect CSV или самого MISP.

MISP поставляется с Python-библиотекой для извлечения, добавления или обновления параметров событий, обработки образцов вредоносных программ или поиска атрибутов, т. е. предоставляет API. Поддерживается обмен данными об угрозах в формате STIX (XML и JSON), включая экспорт / импорт в формате STIX 2.0; при этом все уведомления и передаваемые материалы подлежат встроенному шифрованию или подтверждению при помощи электронной подписи (PGP, S/MIME) в зависимости от предпочтений пользователя. Кроме того, платформа поддерживает интеграцию с IRP-системой TheHive, с помощью которой можно реализовать гибкий механизм реагирования на инциденты.

Рисунок 23. Интерфейс Malware Information Sharing Platform

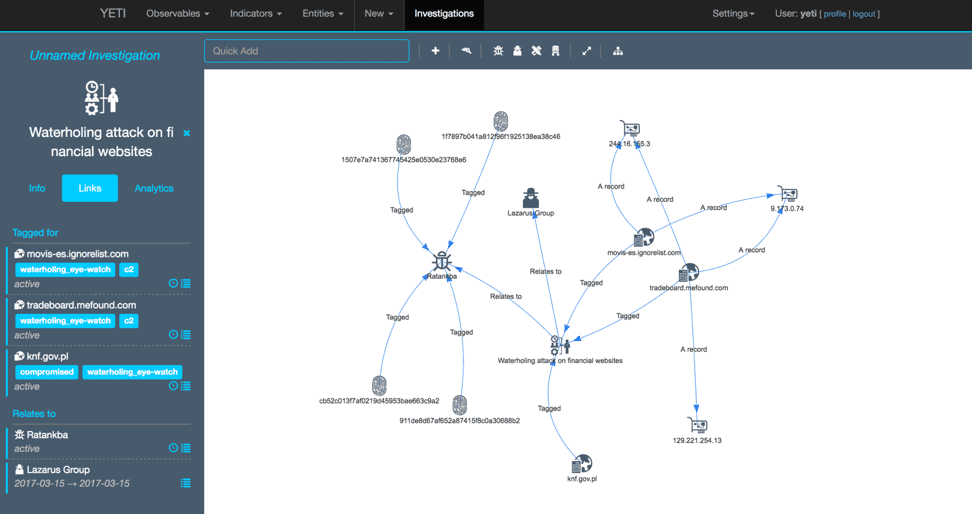

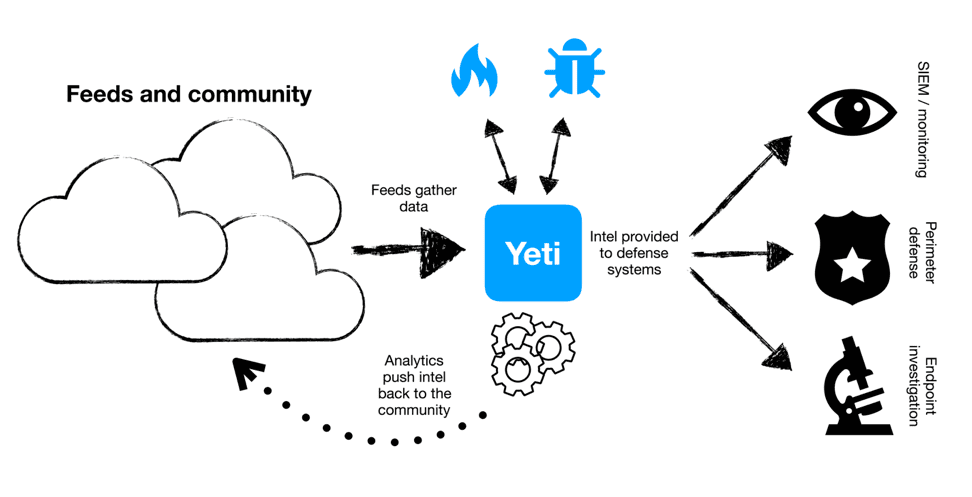

Your Everyday Threat Intelligence (YETI)

YETI предназначена для сбора, централизованного хранения и обогащения данных об угрозах и индикаторах компрометации из различных источников. Она позволяет аналитикам информационной безопасности сосредоточиться на работе с инцидентами (реагирование, расследование и т.д.), поскольку берёт на себя весь цикл поиска информации об угрозах и визуализации отношений между ними.

Платформа предоставляет API для автоматизации запросов и для обогащения сведений, который может быть полезен, например, системе управления инцидентами и песочнице соответственно, а также позволяет экспортировать данные в определяемые пользователем форматы для дальнейшей передачи другим инструментам наподобие SIEM.

Рисунок 24. Интерфейс платформы Your Everyday Threat Intelligence

Стоит отметить, что YETI способна обеспечить быстрое и эффективное реагирование на инциденты — в связке с другими проектами с открытым исходным кодом: платформой Fast Incident Response (FIR) и системой анализа вредоносных программ FAME, которую разрабатывает французская команда CERT Société Générale. YETI поддерживает интеграцию с платформой MISP, о которой мы только что говорили, и с IRP-системой TheHive.

Рисунок 25. Схема работы YETI

Выводы

Объединение усилий против злоумышленников, использование общих знаний и обмен данными об угрозах — то, ради чего создаются и внедряются платформы Threat Intelligence. С их помощью выстраивается процесс, позволяющий грамотно распоряжаться как информацией о способе возможной атаки, так и имеющимся временем для подготовки к ней, обеспечивая при этом полноту сведений об угрозе. Платформа киберразведки отвечает за сбор, первичную обработку и централизованное хранение таких данных, за детектирование индикаторов компрометации и ретроспективную проверку, являясь помощником аналитика ИБ при принятии решений.

Рынок платформ Threat Intelligence ещё молод, но развивается (и будет развиваться) стремительными темпами. В настоящее время на зарубежном рынке представлено множество решений как от компаний, давно специализирующихся на разработках в области информационной безопасности, так и от молодых участников рынка, специализирующихся на киберразведке. Что касается российского рынка платформ Threat Intelligence, то представленные на нём в настоящее время решения ничем не уступают зарубежным.

Предпочтительно выбирать ту платформу, которая подходит организации с точки зрения категории получаемой информации, способов предоставления данных, их релевантности, объёма и формата. Также важны удобство для пользователей, практичность администрирования, эффективность встраивания в бизнес-процессы и операционную деятельность по обеспечению информационной безопасности.

Кроме этого при выборе платформы необходимо учитывать актуальные для организации дополнительные функциональные возможности — например, потребность в интеграции с НКЦКИ или планируемое развёртывание системы для автоматизации расследования инцидентов и реагирования на них. Это может сократить спектр возможных вариантов.

Бесплатных баз данных и фидов может быть достаточно для построения простой платформы Threat Intelligence или дополнения к платформе с открытым исходным кодом. Для выявления более сложных и комплексных угроз необходимо рассмотреть приобретение подписок у ведущих вендоров в отрасли.

В любом случае, какую бы платформу Threat Intelligence организация ни выбрала, необходимо тщательно подходить к выбору поставщиков фидов, настройке взаимодействия между платформой и средствами защиты, внимательно относиться к заданию пороговых значений для недопущения ложных срабатываний и т. д.