platform qfp utilization monitor load 80 что это

Monitor CPU Usage On ISR4300 Series

Available Languages

Download Options

Contents

Introduction

This document provides a guideline in order to read the Central Process Unit (CPU) usage on Integrated Service Routers (ISR) from the 4300 series family.

Prerequisites

Requirements

Cisco recommends that you have knowledge of these topics:

Components Used

The information in this document is based on the hardware and software version:

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, ensure that you understand the potential impact of any command.

Architecture

Cisco ISR 4000 Series platforms run IOS-XE that has a distributed software architecture that runs a Linux kernel where IOS runs as one of many Linux processes. IOS runs as a daemon, which is referred as IOS-Daemon (IOSd).

CPU Usage on IOSd

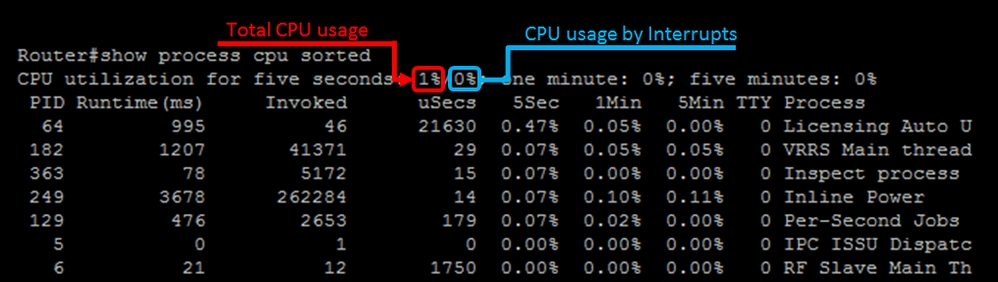

In order to monitor the CPU usage on IOSd run the show process cpu command:

The output displays two values for the CPU usage, the first value is the total amount of CPU utilization and the second value is the amount of CPU by interrupts sent to IOSd:

The difference between the total amount of CPU and the amount of CPU by interrupts are the values of CPU consumed by processes; in order to corroborate add all the processes usage for the last five seconds:

In order to display the processes that consume the most amount of CPU on the top, run the show process cpu sorted command:

Note: The addition of all the processes can result into floating point values, IOSd rounds the result to the next integer.

CPU Usage by Traffic

The ISR4300 family design, in order to forward traffic, is through an element referred as QuantumFlow Processor (QFP).

Caution: QFP is found on ASR1K as one or several physical chips, on the ISR4400 the same functionality is done with Cavium Octeon co-processors, on the ISR4300 that functionality is done on certain cores of the main Intel CPU. You can think of the QFP on the ISR4300 family as a piece of software which forwards packets.

In order to determine the amount of CPU consumed by traffic you can run the show platform hardware qfp active datapath utilization command:

The command lists the input and output CPU usage for priority and non-priority packets, the information is displayed with packets per second (PPS) and bits per second (BPS), the last line displays the total amount of CPU load due to packet forward in percentage (PCT) values.

CPU Cores Installed

The ISR4300 family have a different amount of CPU cores installed that depends on the model, to identify the number of cores installed on your device run the show processes cpu platform command:

Alternatively, run the show platform software status control-processor command:

On the other hand, run the show platform software status control-processor brief command, and any of these commands displays the amount of cores installed:

CPU Cores Distribution

The design of the ISR4300 family results in specific cores used for packet process. Cores four to seven are reserved for packet process on ISR4331 and 4351, while cores two and three are used for ISR4321.

For performance reasons, the Hierarchical Queue Framework (HQF) features thread always hot-spins and runs at high CPU utilization no matter what configuration is on the box or what amount of traffic goes through the system. On the ISR4300 platforms, this will appear as high CPU utilization on one or more of the cores, because the QFP software runs on the main CPU.

To display the hot-spin usage run the show processes cpu platform sorted command:

On an eight-core architecture you can see the same result, with a different core on hot-spin:

Caution: If you suspect a problem with the core CPU usage, open a Technical Assistance Center (TAC) case in order to get assistance and confirm the device stability.

Best Practices to Monitor CPU

Is best to use the specific commands for datapath utilization or IOSd usage, the result of the core display commands can lead to false positive alerts.

The command to monitor the datapath utilization is:

The command to monitor IOSd usage is:

Use any of these Object Identifiers (OID) to monitor the IOSd CPU usage with Simple Network Management Protocol (SNMP):

Немного о производительности сетевого оборудования Cisco

В этом году мы опубликовали две статьи, связанные со сравнением функциональности маршрутизаторов и межсетевых экранов компании Cisco, а также с обзором разделения control и data plane в сетевом оборудовании. В комментариях к этим статьям был затронут вопрос производительности сетевого оборудования. А именно как зависит производительность маршрутизаторов Cisco разных поколений от включения на них тех или иных сервисов. Так же обсуждалась тема производительности межсетевых экранов Cisco ASA. В связи с этим возникло желание посмотреть на эти вопросы с практической стороны, подкрепив известные моменты цифрами. О том, что получилось и, что получилось не очень, расскажу под катом.

Под производительностью будем подразумевать пропускную способность устройства, измеряемую в Мбит/с. Стенд для тестирования представлял из себя два ноутбука, с установленной программой iPerf3. Методика испытания – достаточно проста. iPerf3 запускался в режиме передачи пакетов по протоколу TCP. Использовалось 5 потоков. Я не ставил перед собой цели определить реальную производительность устройств. Для этой задачи необходима более сложная экипировка, так как требуется воссоздавать паттерны трафика реальной сети. Да и мерить нужно было бы количество обрабатываемых пакетов. У нас же основной задачей была оценка влияния использования различных сервисов на работу устройства, а также сравнение результатов, полученных на различных устройствах. Таким образом, выбранный инструментарий на первый взгляд казался достаточно подходящим для поставленных задач.

Cisco Integrated Services Router (ISR) Generation 1 и 2

Для начала из коробки были взяты два младших маршрутизатора Cisco 871 и 881. Это маршрутизаторы разных поколений (871 более старый – G1, а 881 более новый – G2), которые обычно ставятся в небольшие офисы, например, в удалённые филиалы компании.

Исследуемые маршрутизаторы имеют сходные черты в плане программной и аппаратной архитектуры: операционная система – Cisco IOS, «мозг» устройств – SoC MPC 8272 в 871 и SoC MPC 8300 в 881.

Тестирование затрагивало маршрутизацию трафика (L3-коммутацию) на базе CEF и Process Switching. Оба режима работы на исследуемых устройствах являются программной обработкой пакетов. Разница в том, как именно маршрутизатор принимает решение куда отправить пакет. В случае Process Switching маршрутизатор для каждого пакета определяет, куда его передать и формирует/модифицирует необходимые заголовки в рамках отдельного процесса на основании таблицы маршрутизации и L2-таблиц. Происходит так называемая процессорная обработка. В случае CEF маршрутизатор использует заранее подготовленные специальным образом таблицы FIB (таблица префиксов) и Adjacency (таблица данных по соседям), которые позволяют существенно снизить нагрузку на ЦПУ и повысить скорость обработки пакета внутри устройства.

Для более наглядного сравнения данные по разным устройствам нанесены на один график (рисунок 1).

Общая загрузку ЦПУ составляет 47%. Из них 42% уходит на обработку прерываний, вызванных передачей пакетов. Прерывания при передаче пакетов бывают двух типов: прерывание получения и прерывание передачи пакета. Прерывание получения пакета инициируется интерфейсным процессором, когда пакет получен через интерфейс маршрутизатора и он готов к обработке. Получив такое прерывание ЦПУ прекращает обработку текущих процессов, и начинает выполнять обработку пакета. Так как включен режим CEF, ЦПУ принимает решение, куда передать пакет на основании таблиц CEF (FIB и Adjacency) во время прерывания. Т.е. ему не требуется отправлять пакет на процессорную обработку, а значит существенно экономятся процессорные мощности. В связи с этим на процессы в маршрутизаторе тратится лишь 5% загрузки ЦПУ. Прерывание отправки пакета передаётся на ЦПУ, когда пакет был отправлен интерфейсным процессором дальше по каналам связи. ЦПУ реагирует на это прерывание обновлением счётчиков и освобождением памяти, выделенной для хранения пакета. В плане вклада в общую загрузку устройства данное прерывание менее интересно.

Маршрутизация в режиме Process Switching:

Теперь общая загрузка ЦПУ составляет 99%. Причём только 27% уходит на прерывания. Остальные 72% тратятся на выполнение процессов. Процесс IP Input забирает практически 70% процессорного времени. Именно этот процесс отвечает за процессорную обработку пакетов, т.е. тех пакетов, которые не могут быть обработаны во время прерывания (например, отключен CEF или в его таблицах нет нужной информации для передачи, пакеты адресованы непосредственно маршрутизатору или являются широковещательным трафиком и пр.). А так как в нашем примере отключены CEF и Fast Switching (об этом методе я не упоминал в силу его неактуальности), после того как к ЦПУ пришло прерывание получения пакета, ЦПУ отправляет пакет на процессорную обработку. Прерывание завершается и ЦПУ обрабатывает пакет непосредственно в рамках одного из своих процессов. Поэтому мы и видим такую утилизацию ЦПУ процессом IP Input.

Ещё интересно будет посмотреть на загрузку ЦПУ в случае ACL с опцией log.

Опция log в ACL заставляет маршрутизатор каждый пакеты отправлять на процессорную обработку, признаком чего, как и в предыдущем примере, является высокая утилизация ЦПУ процессом IP Input.

Давайте посмотрим теперь на такое устройство как межсетевой экран Cisco ASA 5505. Можно сказать, что ASA 5505 – это аналогичное маршрутизатору Cisco 881 устройство в плане позиционирования (для небольших офисов и филиалов). Эти устройства примерно из одного ценового сегмента и обладают относительно сходными аппаратными характеристиками. В ASA 5505 используется ЦПУ AMD Geode с тактовой частотой 500 MHz. Самое главное отличие –операционная система. В ASA 5505 используется ASA OS. Про различия между маршрутизаторами и ASA в плане функциональности мы говорили в отдельной статье. Посмотрим теперь на производительность ASA и влияния на неё различных сервисов.

Из диаграммы видно, пропускная способность ASA 5505 во всех режимах работы ограничена лишь техническими аспектами стенда. Причём, если мы посмотрим на загрузку ЦПУ, то для всех вариантов она практически идентична:

Идём дальше. Предлагаю посмотреть, как обстоят дела с влиянием сервисов на производительность маршрутизаторов Cisco ISR 4000. Это самая новая линейка маршрутизаторов Cisco для небольших и средних инсталляций. Как мы помним, в этих маршрутизаторах используется операционная система Cisco IOS XE, которая умеет работать в многопоточном режиме. С точки зрения аппаратной начинки, в этих маршрутизаторах используются многоядерные процессоры.

И так достаём из коробки самый младший Cisco ISR 4000 – 4321. Активируем на нём performance license, чтобы получить заявленную максимальную производительность 100 Мбит/с, и начинаем тестировать. Важно отметить, что на маршрутизаторах ISR 4000 всегда используется шейпер, ограничивающий максимальную производительность устройства. Используется два порога: базовая (для 4321 – это 50 Мбит/с) и расширенная (для 4321 – это 100 Мбит/с; активируется лицензией performance license) производительности. Такая схема работы направлена на получение прогнозируемых значений производительности устройства, не позволяя «захлёбывать» от большого количества трафика.

Для начала проверяем производительность чистой маршрутизации в режиме CEF без дополнительных сервисов. Запускаем iPerf3 и получаем 95 Мбит/с. Ожидаемо. Смотрим в этот момент на загрузку ЦПУ:

Вот это результат! Загрузка ЦПУ 1%. Круто! Но не всё так идеально. Понимание данного феномена приходит после более детального изучения специфики работы IOS XE.

IOS XE – это операционная система, созданная на базе Linux’а, тщательно допиленного и оптимизированного вендором. Традиционная операционная система Cisco IOS запускается в виде отдельного Linux процесса (IOSd). Самое интересное заключается в том, что в IOS XE мы имеем отдельный основной процесс, выполняющий функции data plane. Т.е. мы имеем чёткое разделение control и data plane на программном уровне. Процесс, отвечающий за control plane, называется linux_iosd-imag. Это собственно и есть привычным нам IOS. Процесс, отвечающий за data plane, называется qfp-ucode-utah. QFP, знакомо? Сразу вспоминаем про сетевой процессор QuantumFlow Processor в маршрутизаторах ASR 1000. Так как изначально IOS XE появился именно на этих маршрутизаторах, процесс, отвечающий за передачу пакетов, получил аббревиатуру qfp в своём названии. В дальнейшем для ISR 4000, видимо, ничего менять не стали, с одной лишь разницей, что в ISR 4000 QFP является виртуальным (выполняется на отдельных ядрах процессора общего назначения). Кроме озвученных процессов в IOS XE присутствуют и другие вспомогательные процессы.

Таким образом, чтобы посмотреть на сколько загружены процессорные мощности, анализируем вывод следующих команд, специфичных для IOS XE:

В нашем маршрутизаторе используется четыре ядра (CPU 0, 1, 2, и 3). Команда позволяет нам получить информацию по загрузке каждого из них.

Увидеть аппаратную начинку маршрутизатора можно выводом стандартной для Linux информации из файла dmesg: more flash:/tracelogs/dmesg.

В маршрутизаторе ISR 4321 используется процессор:

CPU0: Intel® Atom(TM) CPU C2558 @ 2.40GHz stepping 08

Следующая команда позволяет нам увидеть утилизацию процессорных мощностей различными процессами:

В данном примере, IOS съедает всего 2%, а QFP – 150% (что эквивалентно утилизации одно ядра полностью и ещё одного на половину).

Так, что же в итоге показывает тогда команда «show processes cpu»? Она выводит загрузку виртуального ЦПУ, который был выделен процессу IOSd. Под данный процесс на маршрутизаторах ISR 4000 выделяется одно из ядер ЦПУ.

Из всего этого можно сделать вывод, что в IOS XE архитектура обработки пакетов существенно изменилась по сравнению с обычным IOS. IOS больше не занимается обработкой абсолютно всех пакетов. Данным процессом обрабатываются лишь те пакеты, которые требуют процессорной обработки. Но даже в этом случае в IOS XE используется более новый механизм Fastpath, который реализует передачу пакетов для процессорной обработки посредствам отдельного потока внутри IOSd, а не через прерывания. Прерывания в IOSd возникают только, когда не возможна обработка через Fastpath.

Результаты тестирования представлены на рисунке 3. Для большей наглядности на один график нанесены значения пропускной способности (а они у нас во всех случаях одинаковы) и загрузку ЦПУ процессом QFP. Процесс IOSd не интересен в силу того, что во всех режимах загрузка виртуального ЦПУ внутри IOSd минимальна – 1%.

При проведении тестирования выявить зависимость производительности маршрутизатора ISR 4321 от включения сервисов не удалось. Есть небольшое повышение загрузки CPU, но совсем незначительное. Также стоит отметить, что включение опции log в ACL больше не приводит к драматическим потерям в производительности, так как пакет не отправляется на процессорную обработку.

На примере нескольких устройств разных поколений и типов мы попытались рассмотреть, как зависит производительность от включения различных сервисов. В целом полученные результаты укладываются в ранее известные факты. Америки мы не открыли. Краткие выводы, полученные в результате тестирования, можно сформулировать так:

Добрый день, коллеги.

version 16.9

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

platform qfp utilization monitor load 80

no platform punt-keepalive disable-kernel-core

ip domain name mydomain

login on-success log

multilink bundle-name authenticated

crypto pki trustpoint TP-self-signed-2184993580

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-2184993580

revocation-check none

rsakeypair TP-self-signed-2184993580

crypto pki certificate chain TP-self-signed-2184993580

.

quit

license udi pid C1116-4P sn FCZ2418C05J

license accept end user agreement

license boot suite FoundationSuiteK9

license boot level appxk9

license boot level securityk9

no license smart enable

diagnostic bootup level minimal

spanning-tree extend system-id

username ХХХХ privilege 15 secret XXXX

username ХХХХ privilege 15 secret XXXX

redundancy

mode none

controller VDSL 0/2/0

vlan internal allocation policy ascending

no cdp run

interface GigabitEthernet0/0/0

no ip address

shutdown

negotiation auto

interface ATM0/2/0

no ip address

ip nat outside

atm oversubscribe factor 2

no atm ilmi-keepalive

no atm enable-ilmi-trap

ip virtual-reassembly

interface Ethernet0/2/0

no ip address

no negotiation auto

interface Vlan1

ip address 192.168.1.1 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

ip virtual-reassembly

interface Dialer0

ip address negotiated

ip nat outside

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname *****@*****

ppp chap password *****

ppp pap sent-username ******@****** password *****

ip forward-protocol nd

ip http server

ip http access-class 1

ip http authentication local

ip http secure-server

ip nat inside source list 10 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

access-list 1 permit 192.168.1.1

access-list 1 permit 192.168.1.2

access-list 10 permit 192.168.1.0 0.0.0.255

dialer-list 1 protocol ip permit

line con 0

password *****

login

transport input none

stopbits 1

line vty 0 4

login local

transport input ssh

Проблема с подключением к интернету

При включении компьютера внизу значок интернета с восклицательным знаком и написанно что нет.

Проблема с подключением к интернету

Здравствуйте,подскажите как быть.Уже два дня сижу,и не могу решить проблему. После переустановки.

Добрый день. Выдали на удалённую работу POS-терминал с системой openSUSE 11.3 (i586). Возникла.

Проблема с подключением Ноутбука и Компа к ADSL Модему-Роутеру

Проблема в следующем. Подключение к Интернету осуществляется по средству ADSL соединения.

У вас какой тип подключения по технологии adsl?

PPPoE?

Vci, vpi выдали?

Логин, пароль?

У вас ethernet порты не L3 случаем?

Покажите фото железки с портами

Технология PPPoE, логин с паролем прописала, на ошибки проверила))))

Картинка не моя, но именно модель моей железки.

Vci/vpi прописан: pvc 1/32

Вложения

| 2018_12_21_160717_866_grande.webp (8.4 Кб, 5 просмотров) |

В какой порт вы подключаете кабель локалки?

Где в вашем конфиге я не увидел прописанные vpi, vci

По ссылке, что я вам скинул, есть пошаговый конфиг

Firepower втыкается в Gigabit-ный порт, а дальше уже на нем продуманы vlanы etc.

Я копировала то, что мне выдал sh run, есть вероятность, что он вывел не всё. Опробую конфиг по Вашей ссылке на подопытном завтра, спасибо!

UPD: Коллега сбросил то, что выдает мой sh run буквально вот в реальном времени. Может быть, бросается в глаза что-то?

interface ATM0/2/0

description ISR ADSL

no ip address

no atm ilmi-keepalive

pvc 1/32

encapsulation aal5snap

pppoe-client dial-pool-number 1

interface Vlan1

description VLAN1

ip address 192.168.x.x 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1452

interface Dialer0

description ADSL WAN Dialer

ip address negotiated

ip mtu 1492

ip nat outside

ip virtual-reassembly

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname *****@****

ppp chap password 0 ****

ip route 0.0.0.0 0.0.0.0 Dialer0

ip nat inside source list 10 interface Dialer0 overload

Сегодня втыкала в GigabitEthernet0/1/3.

DHCP для локальной сети поднят на Firepower, про ISR как-то не подумала, мой косяк. Завтра попробую сделать по Вашей инструкции в первом ответе, отпишусь про результат))) Ибо тут, как я понимаю, только на своих шишках учиться.

Спасибо за то, что обратили внимание на мои косяки!)))

Утром всё поправлю, думаю, что интернет на железке появится.

Добрый день. Снова я где-то косячу в конфигурации. Подскажите, пожалуйста, что я делаю не так?

Router#conf t

Router(config)#no service pad

Router(config)#service tcp-keepalives-in

Router(config)#service tcp-keepalives-out

Router(config)#service timestamps debug datetime msec localtime show-timezone

Router(config)#service timestamps log datetime msec localtime show-timezone

Router(config)#service password-encryption

Router(config)#service sequence-numbers

Router(config)#hostname PS-1

PS-1(config)#boot-start-marker

PS-1(config)#boot-end-marker

PS-1(config)#enable password ***

PS-1(config)#no aaa new-model

PS-1(config)#ip domain-name mydomain

PS-1(config)#username *** privilege 15 secret ****

PS-1(config)#service password-encryption

PS-1(config)#line con 0

PS-1(config-line)#password ***

PS-1(config-line)#login

PS-1(config-line)#exit

PS-1(config)#crypto key generate rsa

PS-1(config)#ip ssh time-out 120

PS-1(config)#ip ssh authent

PS-1(config)#ip ssh authentication-retries 3

PS-1(config)#line vty 0 4

PS-1(config-line)#transport input ssh

PS-1(config-line)#login local

PS-1(config-line)#exit

PS-1(config)#resource policy

PS-1(config-erm)#no ip source-route

PS-1(config)#no ip dhcp use vrf connected

PS-1(config)#ip dhcp excluded-address 192.168.1.1

PS-1(config)#ip dhcp excluded-address 192.168.1.3

PS-1(config)#ip dhcp pool local_net

PS-1(dhcp-config)#network 192.168.1.0 255.255.255.0

PS-1(dhcp-config)#dns-server 192.168.1.254

PS-1(dhcp-config)#default-router 192.168.1.1

PS-1(dhcp-config)#ip tcp synwait-time 10

PS-1(config)#no ip bootp server

PS-1(config)#ip domain name domain.local

PS-1(config)#ip name-server 192.168.1.254

PS-1(config)#ip ssh time-out 60

PS-1(config)#ip ssh authentication-retries 2

PS-1(config)#bridge irb

PS-1(config)#interface atm0/2/0

PS-1(config-if)#no ip address

PS-1(config-if)#no ip redirects

PS-1(config-if)#no ip unreachables

PS-1(config-if)#no ip proxy-arp

PS-1(config-if)#ip route-cache cef

PS-1(config-if)#no atm ilmi-keepalive

PS-1(config-if)#exit

PS-1(config)#interface ATM0/2/0.1 point-to-point

PS-1(config-subif)#description WAN

PS-1(config-subif)#no snmp trap link-status

PS-1(config-subif)#pvc 1/32

PS-1(config-if-atm-vc)#pppoe-client dial-pool-number 1

PS-1(config-if-atm-vc)#exit

PS-1(config)#interface GigabitEthernet 0/0/0

PS-1(config-if)#no sh

PS-1(config-if)#exit

PS-1(config)#interface GigabitEthernet 0/1/0

PS-1(config-if)#no sh

PS-1(config-if)#exit

PS-1(config)#interface GigabitEthernet 0/1/2

PS-1(config-if)#no sh

PS-1(config-if)#exit

PS-1(config)#interface GigabitEthernet 0/1/3

PS-1(config-if)#no sh

PS-1(config-if)#exit

PS-1(config)#interface vlan1

PS-1(config-if)#description Inside

PS-1(config-if)#ip address 192.168.1.1 255.255.255.0

PS-1(config-if)#ip access-group 101 in

PS-1(config-if)#no ip redirects

PS-1(config-if)#no ip unreachables

PS-1(config-if)#no ip proxy-arp

PS-1(config-if)#ip nat inside

PS-1(config-if)#ip virtual-reassembly

PS-1(config-if)#ip route-cache cef

PS-1(config-if)#ip tcp adjust-mss 1452

PS-1(config-if)#exit

PS-1(config)#interface dialer0

PS-1(config-if)#description outside

PS-1(config-if)#ip address negotiated

PS-1(config-if)#no ip redirects

PS-1(config-if)#no ip unreachables

PS-1(config-if)#no ip proxy-arp

PS-1(config-if)#ip mtu 1452

PS-1(config-if)#ip nat outside

PS-1(config-if)#ip virtual-reassembly

PS-1(config-if)#encapsulation ppp

PS-1(config-if)#ip route-cache cef

PS-1(config-if)#dialer pool 1

PS-1(config-if)#dialer-group 1

PS-1(config-if)#no cdp enable

PS-1(config-if)#ppp authentication chap pap

PS-1(config-if)#ppp chap hostname ****@***

PS-1(config-if)#ppp chap password 7 ****

PS-1(config-if)****@**** password 7 ***

ppp pap sent-username ****@*** password 7 **

PS-1(config-if)#exit

PS-1(config)#ip route 0.0.0.0 0.0.0.0 Dialer0

PS-1(config)#no ip http server

PS-1(config)#no ip http secure-server

PS-1(config)#access-list 1 permit 192.168.1.3

PS-1(config)#username *** privilege 15 secret ****

PS-1(config)#ip http server

PS-1(config)#ip http authentication local

PS-1(config)#ip http access-class 1

PS-1(config)#ip nat inside source list 1 interface dialer0 overload

PS-1(config)#access-list 101 permit ip any any

PS-1(config)#dialer-list 1 protocol ip permit

PS-1(config)#no cdp run

PS-1(config)#control-plane

PS-1(config)#bridge 1 protocol ibm

PS-1(config)#line con 0

PS-1(config-line)#login local

PS-1(config-line)#exit

PS-1(config)#control-plane

PS-1(config-cp)#bridge 1 protocol ibm

PS-1(config)#line con 0

PS-1(config-line)#login local

PS-1(config-line)#exit

PS-1(config)#line con 0

PS-1(config-line)#login local

PS-1(config-line)#transport output telnet

PS-1(config)#exit

PS-1(config)#line vty 0 4

PS-1(config-line)#privilege level 15

PS-1(config-line)#login local

PS-1(config-line)#transport input ssh

PS-1(config-line)#exit

PS-1(config)#line 0

PS-1(config-line)#login local

PS-1(config-line)#transport output telnet

PS-1(config-line)#exit

PS-1#write memo

Building configuration.