pap или chap что выбрать

В чём разница между PAP и CHAP

PAP и CHAP – протоколы аутентификации, использующиеся в протоколе PPP. PAP расшифровывается банально – Password Authentication Protocol. Возможно такая простая расшифровка связана с тем, что протокол был одним из первых. CHAP расшифровывается как Challenge Handshake Authentication Protocol. В курсе CCNA затрагиваются оба этих протокола.

Как работает PAP?

Клиент хочет подключиться к серверу, он отправляет серверу пароль, сервер отвечает либо «Да», либо «Нет». Казалось бы, всё просто – зачем добавлять что-то ещё? Однако, всё становится сложнее, в случае если мы в силу каких-то обстоятельств обратились не к серверу, к, которому собирались, а к устройству злоумышленника. В этом случае получается, что спрашивая его, нравится ли ему наш пароль, мы по сути просто передаём ему пароль, с которым он в дальнейшем может делать всё что угодно. Чтобы избежать такой ситуации был придуман CHAP.

Как работает CHAP?

Клиент хочет обратиться к серверу, сервер передаёт клиенту случайную строку, клиент берёт пароль и эту строку и вычисляет от неё MD5 хеш, который возвращает серверу. Сервер проделывает те же операции (если он сам, конечно, знает правильный пароль). Если хеши слвпадают – клиент авторизован. Что мы получаем? Если клиент не знает пароль – хеши не совпадут, если вместо сервера злоумышленник – он получит только хеш, из которого ничего не выудить.

Таким образом, в реальных ситуациях лучше использовать протокол CHAP.

Как быстро и без проблем настроить интернет на смартфоне Андроид

Современные смартфоны вполне реально использовать без подключения к сети Wi-Fi, 3G или LTE – всегда останется возможность звонить и набирать сообщения, вести дела в ежедневнике, проходить уже загруженные игры и слушать музыку, а еще фотографировать и снимать видео и всячески экспериментировать с доступным и заранее предустановленным программным обеспечением.

Функциональный набор не такой уж и скромный. Но стоит представить, какие возможности способен подарить интернет и все вопросы тут же отпадают. Ну, кто откажется от беспрерывного серфинга по сети, от всевозможных предложений, доступных в Google Play и от колоссального количества сервисов, предлагающих смотреть видео, читать книги и общаться с людьми со всего мира? Зачем откладывать возможности? Не пора ли ощутить все прелести технического прогресса? Нужно разобраться как настроить интернет на телефоне и способ взаимодействия со смартфонов изменится до неузнаваемости…

Варианты подключения интернета на Андроид

Открыть доступ к неограниченным возможностям интернета можно двумя способами – или с помощью Wi-Fi (поэкспериментировать, на первое время, можно и с бесплатными точками, которые легко найти в метро, ресторанах и кафе, но из-за сильных ограничений скорости и нестабильного подключения, лучше обзавестись собственным роутером дома и настроить беспроводную связь) или же используя настройки мобильного оператора и используя технологии GPRS, 3G и LTE.

Если же выбирать наилучший вариант, то в приоритете, конечно же, «домашний» Wi-Fi, и на то сразу несколько причин: полный (или хотя бы частичный – все зависит от провайдера, города и расценок на услуги) безлимит, стабильное подключение, возможность не переживать о трафике при загрузке объемных файлов. На втором месте – LTE, из-за скорости. Ну, а дальше 3G, в конце списка – устаревший и уже практически не встречаемый GPRS.

Настройка и подключение Wi-Fi

И, раз уж Wi-Fi – гвоздь программы, то и начинать инструкцию по настройке стоит отсюда:

Если введенный пароль подошел и подключение к Wi-Fi заработало, значит, в следующий раз процедуру придется повторять до перевода значка из «Выкл» в «Вкл» — сеть выберется автоматически, да и смартфон тут же пройдет все необходимые этапы авторизации без каких-либо проблем (конечно, если не изменится пароль или название Wi-Fi точки).

Взаимодействие с незащищенными сетями происходит по такому же сценарию. Если единожды уже получилось подсоединиться к бесплатному Wi-Fi в кафе или ресторане, то при следующем посещении никаких дополнительных действий уже не нужно.

Настройка 3G и LTE

Перед тем, как приступить к дальнейшим этапам инструкции важно разобраться в трех необязательных, но сильно упрощающих дело нюансах:

Обращаться стоит по следующим номерам: у МТС – 1234, у Мегафон – СМС с текстом «1» на номер 5049, у Билайн – 06503, у Теле2 – 679. Владельцам сим-карты Yota придется звонить в call-центр по номеру 8-800-550-00-07.

Выданные в сообщении настройки не сработали? Интернет по-прежнему недоступен? В таком случае (и ни минутой раньше!) остается проделать все действия вручную…

Настройки 3G и LTE для разных операторов

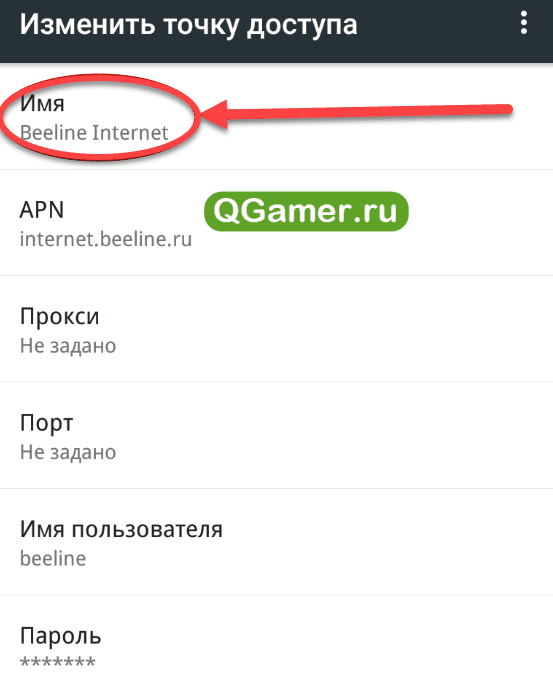

Вне зависимости от того, SIM-карта какого оператора вставлена в смартфон, инструкция для всех одинаковая:

Настройки мобильных операторов

Все, первичная настройка полностью завершена. Дальше остается ввести параметры APN и имя пользователя, и пароль, которые отличаются у разных операторов. Как? Все подробности в инструкции:

Введенные данные стоит проверить трижды – если возникают неполадки, то проблема, скорее всего, связана с допущенными неточностями –пропущена буква, потерялась точки или же название взято из головы, а должно быть прописано так, как требует оператор.

В некоторых случаях для дополнительной точности стоит обратиться в call-центр – возможно, оператор предоставит какие-нибудь дополнительные данные, подходящие для ввода на определенных моделях смартфона (ситуации бывают разные, лучше заранее разобраться со всеми мелкими нюансами).

Возможные ошибки и способы их устранения

Список возможных проблем можно разделить на несколько категорий:

Во-вторых, стоит еще раз внимательно пройтись по пунктам автоматической (отправить пустое сообщение на короткий номер, указанный на сайте каждого мобильного оператора, или же можно найти соответствующую информацию на официальном сайте) и ручной настройки сети (опять же, все данные нужно вводить максимально аккуратно – не путая заглавные и прописные буквы, и не выдумывая названия точек доступа APN там, где оператор предлагает нужные имена!).

Все проверено дважды? Остается последний вариант – сохранить резервную копию текущей версии операционной системы в облачное хранилище или на компьютер, затем зайти в «Настройки», выбрать пункт меню «Восстановление и сброс», и нажать на «Сброс настроек». Уже через несколько минут вся информация со смартфона исчезнет. Останется провести первоначальную настройку, а затем восстановить необходимую информацию из резервной копии. Дальше придется повторить процедуру автоматической или ручной настройки сети. Иного выбора не осталось!

Pap и chap аутентификация отличия

Что такое протокол CHAP

CHAP (Challenge Handshake Authentication Protocol) — широко поддерживаемый метод аунтентификации, в котором используется передача косвенных сведений о пароле, вместо передачи его самого, поэтому он более безопасен, чем PAP.

Аутентификация CHAP выполняется во время первоначального установления связи и может быть повторена в любое время после установления связи.

На рисунке 1 показан процесс аутентификации CHAP.

Рисунок 1 Процесс аутентификации CHAP

Доступны два режима аутентификации CHAP: однонаправленная аутентификация CHAP и двунаправленная аутентификация CHAP. При однонаправленной аутентификации CHAP устройство на одном конце функционирует как устройство аутентификации, а устройство на другом конце функционирует как аутентифицированное устройство. При двунаправленной аутентификации CHAP каждое устройство функционирует как аутентифицирующее устройство, так и аутентифицированное устройство. На практике используется только однонаправленная аутентификация CHAP.

Однонаправленная аутентификация CHAP применима к двум сценариям: устройство аутентификации настроено с именем пользователя, а устройство аутентификации не настроено с именем пользователя. Рекомендуется настроить устройство аутентификации с использованием имени пользователя.

· Когда устройство аутентификации настроено с именем пользователя:

§ Аутентифицирующее устройство инициирует запрос на аутентификацию, отправляя пакет запроса, который содержит имя локального пользователя для устройства, прошедшего проверку подлинности.

§ После получения пакета с вызовом, аутентифицированное устройство проверяет, используется ли команда ppp chap password на локальном интерфейсе. Если используется эта команда, аутентифицированное устройство шифрует пакет Challenge с идентификатором пакета и паролем, настроенным командой, используя алгоритм Message Digest 5 (MD5) для генерации зашифрованного текста, а затем отправляет пакет ответа, содержащий зашифрованный текст и локальные данные. имя пользователя на устройстве аутентификации. Если пароль ppp chapкоманда не настроена, аутентифицированное устройство ищет в таблице локальных пользователей пароль, соответствующий имени пользователя аутентифицирующего устройства в полученном пакете запроса, шифрует пакет запроса с помощью идентификатора пакета и пароля пользователя, используя алгоритм MD5 для генерации шифра текст. Затем он отправляет ответный пакет, содержащий зашифрованный текст и имя локального пользователя, на устройство аутентификации.

§ Устройство аутентификации шифрует пакет Challenge с сохраненным паролем аутентифицированного устройства, используя алгоритм MD5 для генерации зашифрованного текста. Затем он сравнивает этот зашифрованный текст с тем, который содержится в полученном пакете ответа, и возвращает ответ на основе результата проверки.

· Если устройство аутентификации не настроено с именем пользователя:

§ Устройство аутентификации инициирует запрос аутентификации, отправляя пакет Challenge.

§ Устройство аутентификации шифрует пакет Challenge с сохраненным паролем аутентифицированного устройства, используя алгоритм MD5 для генерации зашифрованного текста. Затем он сравнивает этот зашифрованный текст с тем, который содержится в полученном пакете ответа, и возвращает ответ на основе результата проверки.

Формат пакета CHAP

· Формат варианта конфигурации

На рисунке 2 показан формат опции конфигурации CHAP.

Рисунок 2 Формат опции конфигурации CHAP

В таблице 1 показаны поля параметра конфигурации CHAP.

Таблица 1 Поля параметра конфигурации CHAP

Значение 0x03 указывает пакет протокола

аутентификации. Общие варианты

переговоров см. в таблице 3.

Значение всегда равно 5, что указывает на

то, что длина параметра конфигурации

составляет 5 байтов.

Значение 0xC223 указывает протокол

CHAP. Общие коды протоколов см.

Значение указывает используемый

· от 0 до 4: зарезервировано

· Формат пакета CHAP

Пакет CHAP инкапсулируется в поле информации кадра уровня канала данных PPP со значением поля протокола 0xC223, которое указывает протокол CHAP.

На рисунке 3 показан формат пакета CHAP.

Рисунок 3 Формат пакета CHAP

В таблице 2 показаны поля пакета CHAP.

Таблица 2 Поля пакета CHAP

Поле Код определяет тип пакета

Поле идентификатора помогает

сопоставить проблемы и ответы.

Поле «Длина» указывает длину пакета

CHAP, включая поля «Код»,

«Идентификатор», «Длина» и

«Данные». Байты вне диапазона поля

длины обрабатываются как

заполнение уровня звена данных и

Формат поля данных определяется

· Формат пакета запроса и ответа

Пакет Challenge используется для инициирования аутентификации CHAP. Устройство аутентификации должно передать пакет Challenge со значением поля Code 1. Дополнительные пакеты Challenge могут быть отправлены только после того, как будет получен действительный пакет ответа или истечет необязательный счетчик повторов.

На этапе аутентификации аутентифицированное устройство ожидает, пока аутентифицирующее устройство отправит пакет запроса. После получения пакета Challenge аутентифицированное устройство передает пакет Response со значением поля Code 2.

Когда получен ответный пакет, устройство аутентификации сравнивает возвращенное значение с локальным вычисленным значением. На основании результатов сравнения устройство аутентификации отправляет пакет «Успех» или «Ошибка».

На рисунке 4 показан формат пакета запроса и ответа.

Рисунок 4 Формат пакета запроса и ответа

В таблице 3 показаны поля пакета запроса или ответа.

Таблица 3 Поля пакета запроса или ответа

Поле Код определяет тип пакета

Поле идентификатора указывает

взаимосвязь между пакетами запроса и пакетами ответа.

В поле «Длина» указывается общая

длина пакета запроса или ответа.

Поле размера значения определяет

длину поля значения.

Поле Value пакета Challenge

представляет собой переменный

поток байтов. Поле значения пакета

ответа — это одностороннее

хеш-значение, вычисленное для

Длина поля «Имя» определяется

· Формат пакета Успех и Неудача

Если значение, полученное в пакете ответа, равно вычисленному значению, устройство аутентификации передает пакет успеха со значением поля кода 3.

Если значение, полученное в пакете ответа, отличается от вычисленного значения, устройство аутентификации передает пакет отказа со значением поля кода 4 и завершает соединение.

На рисунке 5 показан формат пакета Успех и Неудача.

Рисунок 5 Формат пакета Успех и Неудача

В таблице 4 показаны поля пакета «Успех» или «Неудача».

Таблица 4 Поля успешного или неудачного пакета

Поле Код определяет тип пакета

Поле «Идентификатор» помогает

сопоставить запросы и ответы.

В поле «Длина» указывается общая

длина пакета «Успех» или «Неудача».

Длина поля сообщения определяется

Linux.yaroslavl.ru

С PPP каждая система может требовать, чтобы другой конец линии опознал себя, используя один из двух опознавательных протоколов. Это Password Authentication Protocol (PAP) и Challenge Handshake Authentication Protocol (CHAP). Когда связь установлена, каждый может запросить другой конец линии, чтобы опознать себя, независимо от того, является ли он вызывающим или вызываемым. Ниже я буду говорить о «клиенте» и «сервере», когда захочу сделать различие между системой опознания и аутенфикатором. PPP daemon может спрашивать о подлинности, посылая LCP-запрос конфигурации, опознающий желаемый протокол.

PAP против CHAP

PAP в основном работает как нормальная процедура входа в систему. Клиент опознает себя, посылая имя пользователя и пароль серверу, который сравнивает их с базой данных. Этот метод легко уязвим для посторонних наблюдателей, которые могут попытаться получить пароль, слушая последовательную линию.

CHAP не имеет этих недостатков. С CHAP аутенфикатор (сервер) посылает беспорядочно сгенерированную «challenge»-строку клиенту, наряду с именем хоста. Клиент использует имя хоста (hostname) для того, чтобы искать соответствующий шифр, объединяет его с challenge и шифрует строку, используя однонаправленную hash-функцию. Результат будет возвращен на сервер наряду с hostname клиента. Сервер теперь выполняет те же самые вычисления и опознает клиента.

Другая особенность CHAP то, что он не требует опознания клиента для опознания самого себя при запуске, но посылает challenge в определенные промежутки времени, чтобы удостовериться, не был ли клиент заменен злоумышленником, например, переключив телефонные линии.

Пакет pppd хранит секретные ключи для CHAP и PAP в двух отдельных файлах, называемых соответственно /etc/ppp/pap-secrets и /etc/ppp/chap-secrets. Записывая удаленный хост в один или другой файл, Вы имеете хороший контроль над CHAP или PAP.

По умолчанию pppd не требует установления подлинности удаленной машины, но соглашается опознавать себя, когда она запросит опознание. Так как CHAP намного более совершенен, чем PAP, pppd пробует использовать его всякий раз, когда это возможно. Если удаленная машина этого не поддерживает, или если pppd не может найти CHAP-шифр для удаленной системы в файле chap-secrets, он возвращается к PAP. Если он не имеет также и PAP-шифра, то связь закроется.

Это поведение может быть изменено. Например, когда дается ключевое слово auth, pppd требует, чтобы другой конец линии опознал сам себя. pppd согласится использовать CHAP или PAP для этого, как только будет имеет соответствующий шифр в базе данных CHAP или PAP соответственно. Имеются другие опции, чтобы включить или выключить частный опознавательный протокол, но я не буду описывать их здесь.

Если все системы, с которыми Вы работаете по PPP соглашаются опознавать самих себя, Вы должны поместить опцию auth в глобальный файл /etc/ppp/options и определить пароли для каждой системы в файле chap-secrets. Если система не поддерживает CHAP, добавьте запись к файлу pap-secrets. Таким образом, Вы можете удостовериться в том, что никакая неопознанная система не соединяется с Вашим хостом.

Следующие два раздела обсуждают два PPP файла шифров: pap-secrets и chap-secrets. Они размещены в /etc/ppp и содержат тройки клиентов, серверов и паролей, необязательно сопровождаемых списком адресов IP. Интерпретация клиента и сервера отлична для CHAP и PAP.

Файл для CHAP

Когда надо опознать себя с некоторым сервером, используя CHAP, pppd ищет в файле chap-secrets запись с именем клиента, равным локальному hostname, и именем сервера, равного удаленному hostname, посланному в CHAP Challenge. При требовании опознавания себя роли просто поменялись: pppd будет искать запись с именем клиента, приравненным к удаленному hostname (посланному в CHAP-ответе клиенту) и имя сервера, приравненное локальному хосту.

Типовой файл chap-secrets для vlager:

# CHAP secrets for vlager.vbrew.com # # client server secret addrs #——————————————————————— vlager.vbrew.com c3po.lucas.com «Use The Source Luke» vlager.vbrew.com c3po.lucas.com vlager.vbrew.com «arttoo! arttoo!» c3po.lucas.com * vlager.vbrew.com «TuXdrinksVicBitter» pub.vbrew.com

При установлении PPP-связи с c3po, c3po просит vlager опознать себя, используя CHAP и посылая CHAP challenge. Затем pppd просматривает файл chap-secrets для записи с клиентской областью, приравненой к vlager.vbrew.com и областью сервера, приравненной к c3po.lucas.com, и находит первую строку, показанную выше. Затем производится CHAP-ответ из challenge string и шифра (Use The Source Luke) на машину c3po.

В то же самое время pppd составляет CHAP challenge для c3po, содержащую уникальную challenge string, и полностью квалифицированное доменное имя vlager.vbrew.com. В ответ c3po создает CHAP-ответ способом, который мы только что обсудили, и возвращает его vlager. Теперь pppd извлекает клиентский hostname (c3po.vbrew.com) из ответа и ищет в файле chap-secrets строку, соответствующую c3po как клиенту и vlager как серверу. Вторая строка задает pppd объединить CHAP challenge с паролем (arttoo! arttoo!), зашифровать результат и сравнить CHAР-ответом c3po.

Произвольное четвертое поле перечисляет адреса IP, которые допустимы для клиентов в первом поле. Адреса могут быть заданы в dotted quad notation или как имена машин, которые будут найдены через сервер имен. Например, если c3po запросил во время IPCP-переговоров использование IP-адреса, который не в этом списке, запрос будет отклонен, и IPCP будет выключено. В типовом файле, показанном выше, c3po будет ограничен использованием собственного адреса. Если поле адреса пусто, будут позволяться любые адреса. Задание тире (-) запрещает использование IP-адреса.

Третья строка в примере файла chap-secrets позволяет любому хосту установить связь PPP с vlager потому, что * в поле клиента или сервера соответствует любому hostname. Единственое требование: он знает пароль и использует адрес pub.vbrew.com. Запись с групповым символом для имен машин может появится где угодно в файле шифров, так как pppd будет всегда использовать наиболее подходящую запись, которая применима к паре сервер/клиент.

Нужно упомянуть способ, которым pppd находит имена машин: он ищет их в файле шифров. Как было объяснено выше, удаленное имя всегда передается в CHAP Challenge или в Response packet. Локальный hostname будет получен, если вызвать функцию gethostname(2). Если Вы установили имя системы в Ваше неквалифицированное hostname, то должны задать для pppd опцию domain:

Это добавит имя домена Brewery к vlager для всех действий по авторизации. Для локального имени интересны также опции usehostname и name. Когда Вы задаете локальный IP-адрес в командной строке, используя local: remote и имя local вместо IP-адреса, pppd использует его как локальный hostname.

Файл для PAP

Файл шифров PAP очень похож на тот, который используется CHAP. Первые два поля всегда содержат имена пользователя и сервера, третье поле хранит шифр PAP. Когда удаленная машина посылает запрос опознания, pppd использует запись, которая имеет поле сервера равное локальному hostname, и поле пользователя, равное имени пользователя, посланному в запросе. Когда опознание произойдет, pppd выберет шифр, который будет послан с полем пользователя, приравненным к локальному имени пользователя, и полем сервера, приравненным к удаленному hostname.

Образец файла шифров для PAP:

# /etc/ppp/pap-secrets # # user server secret addrs vlager-pap c3po cresspahl vlager.vbrew.com c3po vlager DonaldGNUth c3po.lucas.com

Первая строка используется для того, чтобы опознать нас, когда мы соединяемся с c3po. Вторая описывает, как пользователь c3po должен опознавать себя при соединении с нами.

Имя vlager-pap в столбце имени пользователя мы посылаем на c3po. По умолчанию pppd выберет локальный hostname как имя пользователя, но Вы можете также определить различные имена, давая опцию user, сопровождаемую эти именем.

При выборе записи из файла pap-secrets для авторизации pppd должен знать имя удаленного хоста. Поскольку он не имеет способа нахождения такой информации, Вы должны точно определить его в командной строке, используя ключевое слово remotename, сопровождаемое соответствующим hostname. Например, используя вышеупомянутую запись для установления подлинности c3po, мы добавляем следующую опцию к командной строке pppd:

# pppd … remotename c3po user vlager-pap

В четвертом поле (и всех следующих) Вы можете определить, какие адреса IP разрешены точно, как в файле шифров CHAP. Удаленная машина затем может запроситьь только адреса из этого списка. В типовом файле мы требуем, чтобы c3po использовал реальный адрес IP.

Заметьте, что PAP довольно слабый опознавательный метод, и лучше использовать CHAP, если это возможно. Я не буду здесь описывать PAP в деталях: если Вы заинтересованы в использовании PAP, то найдете больше сведений на pppd(8) man-странице.

Аутентификация PAP и CHAP

Аутентификация по имени и паролю

Это наиболее часто используемый метод аутентификации. Варианты:

— Отсутствие проверки имен пользователей и паролей. Некоторые администраторы разрешают доступ к сетям и ресурсам без проверки имен пользователей и паролей.

— Статические имена пользователей и пароли. Остаются неизменными до тех пор, пока не будут изменены администратором системы или пользователем.

— Имена пользователей и пароли, меняющиеся со временем. Становятся недействительными по истечении определенного времени, после которого без смены пароля доступ не возможен.

— Одноразовые пароли. Для каждого пользователя генерируется секретная парольная фраза. При каждом сеансе аутентификации из секретной фразы и данных полученных с сервера формируется уникальный хэш-код, который передается на сервер. На основе полученного хэша сервер принимает решение о предоставлении доступа. Алгоритм построен так, что сгенерировать правильный хэш-код, на основании передаваемых по сети или хранящихся на сервере данных невозможно.

PAP (Password Authentication Protocol) – протокол аутентификации пароля

CHAP (Challenge Handshake Authentication Protocol) – протокол аутентификации с предварительным согласованием вызова

Данные протоколы наиболее часто применяются для авторизации при использовании протокола PPP.

Протокол PPP используется для удаленного подключения через телефонную сеть и каналы ISDN. Является стандартным протоколом инкапсуляции для транспортировки протоколов сетевого уровня. Пришло на смену протоколу SLIP, допускает шифрование, динамическую IP-адресацию и аутентификацию соединений.

Аутентификация PAP для PPP:

Процесс установления соединения:

1. Удаленный клиент устанавливает связь.

2. Удаленный клиент сообщает серверу доступа о том, что используется протокол PPP.

3. Сервер доступа извещает клиента о применении PAP в ходе этого сеанса связи.

4. Удаленный клиент посылает имя пользователя и пароль в формате PAP.

5. Сервер доступа сравнивает имя пользователя и пароль с сохраненными в базе данными и принимает или отвергает их.

— Имя пользователя/пароль передаются в открытом виде.

Аутентификация CHAP для PPP:

Протокол CHAP предлагает более надежный метод аутентификации, чем PAP поскольку не предполагает передачу реального пароля по каналу связи.

Процесс установления соединения:

1. Удаленный клиент устанавливает связь по протоколу PPP.

2. Сервер доступа предлагает удаленному клиенту использовать CHAP.

3. Производится процедура трехходового квитирования, которая состоит из следующих шагов:

— сервер доступа посылает сообщение запроса удаленному клиенту;

— удаленный клиент возвращает значение однонаправленной хэш-функции;

— сервер доступа обрабатывает полученное значение хэширования, и если оно совпадает со значением вычисленном сервером, аутентификация считается успешной.

CHAP предполагает периодический контроль аутентичности клиента с помощью повторного использования процедуры трехходового квитирования.

MS-CHAP – измененная фирмой Microsoft версия, используемая в системах Windows NT.

Средства авторизации требуют определить множество атрибутов, описывающих права пользователя. Значения атрибутов сохраняются в локальной или удаленной базе данных. Когда пользователь пытается получить удаленный доступ к системе, сервер доступа определяет права пользователя и ограничивает его возможности.

Когда средства аудита активизированы, сервер доступа создает контрольные записи действий пользователей, которые сохраняются на сервере доступа или в удаленной базе данных.

Запись аудита состоит из пар атрибут/значение обычно содержащих: имя пользователя, IP адрес пользователя, имя сервиса, время начала и окончания доступа, объем переданных данных, имя сервера доступа.

Серверы управления доступом

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет