shodan io что это

Shodan — темный близнец Google

S in IoT stands for Security

Про Shodan уже не раз писали, в том числе и здесь. Я хочу предложить еще раз пробежаться по возможностям этого замечательного инструмента и принципам его работы. Сразу хочу оговориться, ситуация с этим поисковиком вполне классическая для исследователей в области информационной безопасности — инструмент может использоваться как с благими намерениями, так и сильно за чертой закона.

Disclamer:

Использование самого поисковика не является чем-то наказуемым. Успешный вход в незакрытую панель управления узла нефтяного терминала где-то в Сингапуре и эксперименты с открыванием заслонок — уже наказуемы. Могут прийти и постучаться недружелюбные люди. Поэтому будьте благоразумны и уважайте чужое пространство. Мы против применения Shodan для чего-то кроме исследовательских целей или анализа собственных систем.

Предлагаю еще раз пройтись по возможностям этого поисковика, особенностям его синтаксиса и попробовать найти что-то интересное. И давайте не будет печатать «Войну и Мир» на чужих сетевых принтерах.

Люди беспечны

Каналы стали гигабитными, появились инструменты вроде ZMap, позволяющие просканировать весь массив IPv4 адресов за несколько минут. И все равно до сих пор немало людей, которые искренне уверены, что если никому не говорить о поднятом сервисе, то можно не заморачиваться с его защитой.

К сожалению, очень быстро к вам придут вначале автоматические боты, а потом и живые люди, если нащупается что-то интересное. Я так в свое время забыл выключить vsftpd, который поднимал ненадолго. В итоге, через месяц я с удивлением заметил, что внутри регулярно появляются и исчезают текстовые файлы со спамом, какие-то небольшие зашифрованные архивы и тому подобные радости.

Если бы проблема исчерпывалась джуниор-админами и обычными людьми, которым простительна некоторая беспечность и неквалифицированность, то оправдать компании, которые намеренно встраивают бэкдоры в свои железные продукты я просто не могу. Классические примеры — популярные IP-камеры Hikvision и Dahua. Аналогичные истории были и с роутерами D-link, Huawei и прочих производителей.

А уж с приходом Internet-of-Things, с его «безопасными» подходами к реализации все становится совсем грустно. Тут тебе умные лампочки без паролей, работающие со внешним интернетом по HTTP. Или вообще роботы-пылесосы, которые будут использованы для атаки на вашу внутреннюю инфраструктуру, как это случилось с Dongguan Diqee. Там вообще весело — уязвимости CVE-2018-10987 и CVE-2018-10988 позволяли получить root-права, перехватить управление устройством, подъехать в нужную точку и получить изображение с инфракрасной камеры устройства.

Аналогичная история была с LG Hom-Bot, где злоумышленник мог перехватить управление и использовать невинный пылесос, как точку для вторжения в чужую сеть.

Как работает Shodan

Пример результата поиска по «vuln:cve-2014-0160».

В сочетании с поиском это дает возможность быстро оценить число уязвимых версий ПО после публикации очередной уязвимости.

Данные по каждой записи хранятся в структуре, которую разработчики называют banner. Вот как он выглядит:

В зависимости от количества полученной информации, banner может содержать гораздо больше полей, по которым можно производить фильтрацию и поиск. По умолчанию, поиск идет только по полю data, что отчасти связано с соображениями безопасности. Поле data будет сильно отличаться в разных banner, в зависимости от типа приложения, сервера или устройства.

Вот так будет выглядеть типичное поле data для HTTP-сервера. Можно увидеть основные параметры и версию.

А вот так выглядит куда более необычный промышленный контроллер Siemens S7. Вот на этом этапе уже становится немного страшновато от того, какие устройства могут торчать в интернет и попадать в результаты поиска. С другой стороны, security through obscurity еще никому не помогало.

Типовой сценарий использования предполагает, что вы даете общий запрос к полю data, после чего уточняете свой поиск многочисленными фильтрами. Формат выглядит запроса выглядит примерно так:

Обратите внимание, что после двоеточия пробел отсутствует. При этом вначале будет произведена выборка всех записей, содержащих «nuclear reactor» в общем поле data, а затем последовательно применены все перечисленные фильтры для сужения объектов поиска.

Полный список фильтров доступен тут. При этом, некоторая часть доступна только для платных аккаунтов, например «tag» и «vuln».

Пробуем искать

Давайте попробуем что-то вроде door controller.

Чудно. Теперь посмотрим на все HID VertX контроллеры, принадлежащие Spectrum Business.

После чего по клику на конкретный хост разворачивается краткая справка о собранных по нему данных. Или можно посмотреть полный вывод сырых данных.

Что еще интересного можно найти

На самом деле, чего только уже не находили. И управление турбинами ГЭС, и контроллер управления системами охлаждения муниципального ледового катка. Вот несколько интересных и относительно безобидных вариантов.

Показывает уличные рекламные панели. И вечно датчики температуры демонстрируют абсолютный ноль.

Показывает текущий статус Tesla PowerPack.

Интернет не самое безопасное место

На самом деле списки доступного просто безграничны. Можно и панели управления ветряными турбинами найти и чьи-то медиа-центры на вьетнамском, торчащие в интернет. Придерживайтесь сами нескольких базовых правил и все будет хорошо.

Примеры поиска в Shodan

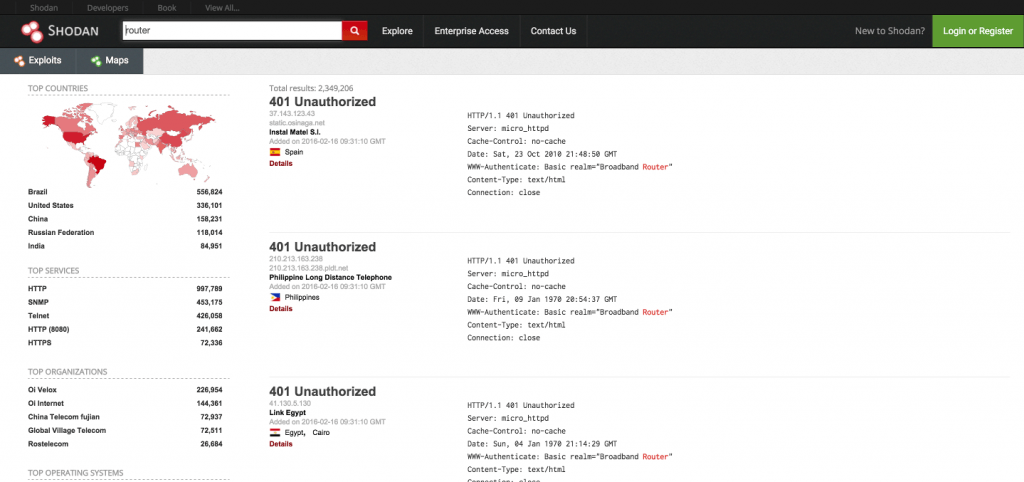

Эта статья предназначена для тех, кто либо вовсе не слышал о Shodan, либо слышал, но так и не понял, как им пользоваться. Подобных материалов на русском языке я не нашел, часть информации почерпнул тут, остальное добавил из личного опыта. Я приведу примеры использования «самого страшного поисковика интернета» по имени Shodan. Сервис разработан web-девелопером Джоном Мазерли (John Matherly) и ориентирован, прежде всего, на поиск устройств подключенных к интернету.

Shodan опрашивает порты устройств и на основе полученных ответных баннеров делает выводы об устройствах и сервисах. Поисковик платный, годовая подписка обойдется в 20$, однако, попробовать его в действии можно и за так: после бесплатной регистрации доступно 50 результатов поиска. Историю создания и биографию автора найдете сами, если будет интересно, а пока перейдем к делу:

Фильтры

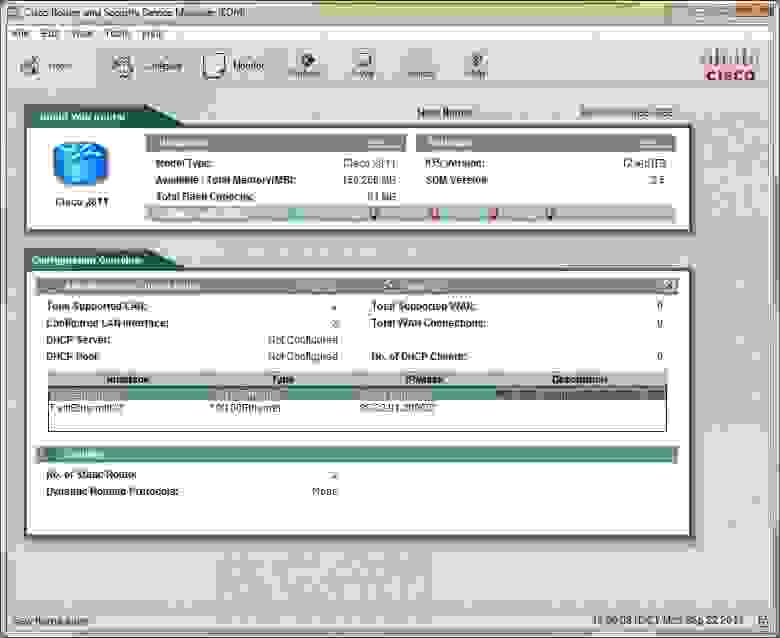

Пример 1: Устройства Cisco

В данном примере мы попробуем найти устройства-cisco с web-интерфейсом для доступа к которым не требуется авторизация.

Для начала посмотрим, как выглядит типичный «401 Unauthorized» баннер устройства-cisco, если в строке поиска мы введем просто «cisco»:

HTTP/1.0 401 Unauthorized

Date: Thu, 20 Oct 1994 05:18:36 GMT

Server: cisco-IOS

Connection: close

Accept-Ranges: none

WWW-Authenticate: Basic realm=«level_15_access»

Обратите внимание, что строка «WWW-Authenticate: Basic realm=»level_15_access» указывает на необходимость ввести логин и пароль.

В свою очередь, устройство авторизация в котором не требуется, вернет нам баннер со статусом 200 (для этого в строке поиска вбиваем «200 cisco», еще строка Last-Modified — верный признак, что это «наш клиент»:

HTTP/1.0 200 OK

Date: Mon, 08 Sep 2014 22:28:16 GMT

Server: cisco-IOS

Connection: close

Transfer-Encoding: chunked

Content-Type: text/html

Expires: Mon, 08 Sep 2014 22:28:16 GMT

Last-Modified: Mon, 08 Sep 2014 22:28:16 GMT

Cache-Control: no-store, no-cache, must-revalidate

Accept-Ranges: none

Достаточно перейти по ссылке ip-адрес:80 и мы попадаем в web-консоль управления устройством. Я скачал Cisco SDM для удобства.

Пример 2: Пароли по умолчанию

К интернету подключено множество устройств с дефолтными логинами и паролями, давайте попробуем что-нибудь найти. Для этого в строке поиска пишем «default+password». Добавим также port:80, чтобы выбрать устройства с www-аутентификацией.

В результате мы увидим множество баннеров, содержащих искомую фразу, и, как показывает практика, большой процент устройств будут иметь логин/пароль вида admin/password, admin/pass, и т.д.,

Пример 3: Камеры видеонаблюдения

Если в случае сетевых устройств пользователи в большинстве случаев устанавливают более-менее надежные пароли, то с остальным оборудованием дела обстоят намного хуже. В этом примере мы посмотрим в камеры видеонаблюдения. По работе мне часто приходится сталкиваться с видеорегистраторами фирмы DVR, некоторые из них имеют выход в сеть. Пишем в строке поиска: DVR port:80 country:RU city:«Saint Petersburg» И получаем список видеорегистраторов в СПБ, обнаружилось около 200 устройств.

Стандартные учетные записи на таких устройствах admin и user, пароли: admin, user, 1111, 1234, 123456, 8888 (можно найти в инструкциях). Уже на первой странице устройство со стандартной учетной записью:

Пример 4: Популярные запросы

В разделе Popular Searches, можно подсмотреть варианты запросов, вот, например, поиск ip-видеокамер фирмы avtech на территории США: linux upnp avtech country:US, добавим к нему привычный фильтр port:80:

И снова на первой странице поиска попадается устройство, в котором получилось залогинится с помощью admin/admin:

Итоги

Подводя итоги, хочу лишний раз напомнить всем пользователям: пожалуйста, устанавливайте надежные пароли на ВСЕ устройства подключенные к сети, если у вас в видеорегистраторе или smart-тв нет «секретных» данных это еще не значит, что эти устройства не могут стать целями злоумышленников, пусть даже просто ради развлечения.

Shodan и Censys: опасные гиды по Интернету вещей

Shodan и Censys — это поисковые системы для Интернета вещей. И эта жутковатая парочка способна создать настоящий хаос самыми разными способами.

Посмотрите вокруг — мы живем в Интернете вещей. Не завтра, не послезавтра — уже сейчас в повседневной жизни мы постоянно сталкиваемся с подключенными вещами, начиная с домашних Wi-Fi-роутеров и заканчивая уличными камерами наблюдения и системами управления светофорами. И поскольку все эти штуки подключены к Сети, их можно найти сразу в двух мирах — в реальном и в Интернете.

И точно так же, как Google помогает нам искать информацию в Интернете, другие поисковые системы позволяют найти эти подключенные устройства. Знакомьтесь, Shodan и Censys.

Shodan — это первая (и, пожалуй, ведущая) поисковая система по Интернету вещей, существующая уже более семи лет. Shodan назвали в честь главного злодея (точнее, злодейки) в серии компьютерных игр System Shock — в игре это был крайне злобный искусственный интеллект. Конечно, эта поисковая система не настолько безжалостна, как ее прототип, но и она способна причинить немало вреда. Впрочем, прежде, чем мы перейдем к разговорам о всяких страшных возможностях Shodan, давайте разберемся, как вообще работает такая поисковая система.

Интернет (ненужных) вещей: демонстрации взлома умной электроники на RSA Conference #IoT #RSAC http://t.co/XSjjPyYjpx

В каком-то смысле Shodan похожа на человека, который ходит по многоквартирному дому и стучится в каждую дверь. Вот только в роли дверей выступают адреса IPv4, а в роли дома — весь мир.

Если вы спросите такого воображаемого человека об определенном типе дверей или о дверях на каком-нибудь конкретном этаже, он точно что-нибудь расскажет: какие там двери, сколько их, кто ответит на стук и что эти люди скажут. В случае с Shodan рассказ о жильцах дома — это рассказ об объектах из Интернета вещей: как они называются, к какому типу устройств принадлежат и есть ли у них веб-интерфейс, который можно использовать.

Shodan не бесплатен — чтобы использовать эту систему, нужна подписка. Впрочем, подписка стоит недорого, так что практически кто угодно может себе позволить ее оплатить — было бы желание.

В том, что Shodan позволяет «стучать в двери», нет ничего плохого, но лишь до тех пор, пока не выясняется, что на некоторых из них нет замков и никто их не охраняет, то есть ничто не помешает плохим парням вломиться внутрь. В мире Интернета вещей такими дверями являются незащищенные роутеры, IP-камеры и другие устройства, использующие установленные по умолчанию логины и пароли.

Стоит преступнику получить доступ к веб-интерфейсу подобного устройства и подобрать верные логин и пароль, как оно тут же попадает в его полное распоряжение. Сделать это в ряде случаев несложно, так как данные об установленных по умолчанию логинах и паролях обычно можно найти на сайтах производителей в инструкциях к этим устройствам, да и в целом они широко расходятся по Сети.

И еще раз про «интернет вещей», которому пока что больше подходит название «интернет угроз»: http://t.co/sYO2wox3ZY pic.twitter.com/oQ8f5aJJVb

Таким образом можно взломать IP-камеру и увидеть все, что она видит. И даже, возможно, управлять ею. Добравшись до роутера, можно поменять в нем настройки и не дать его владельцам пользоваться Интернетом. У некоторых странных людей порой появляются и более жуткие идеи — например, хакнуть чужую видеоняню и запугать ребенка, разговаривая с ним по ночам страшным голосом.

Но это еще цветочки. С помощью Shodan можно найти более удивительные и потенциально опасные вещи — например, вполне реально обнаружить незащищенные рентгеновские аппараты и посмотреть снимки пациентов. По большому счету возможности пытливого исследователя поисковой выдачи Shodan ограничены лишь его же собственными этическими принципами и моральными устоями, ну и воображением.

Может ли злоумышленник взломать видеоняню и поговорить с вашим ребенком? (спойлер: МОЖЕТ!) https://t.co/zHqJSMupui pic.twitter.com/4PYY1Yhx4J

Многие люди изучают Shodan — из любопытства или по необходимости — и находят много интересного. Однажды была обнаружена возможность взять под контроль систему управления аквапарком, а в другой раз — подключиться к оборудованию атомной электростанции. Добавим к этому автомойки, тепловые насосы, банкоматы и все остальные устройства, подключенные к Интернету, — и получается интереснейшая картина. Наш эксперт Сергей Ложкин наткнулся в Shodan на медицинское оборудование, но это уже другая история.

Долгое время Shodan был единственным поисковым движком по Интернету вещей. В 2013 году возник Censys — его бесплатный конкурент. Новая система работает, опираясь на те же принципы, что и Shodan, вот только ее создатели дополнительно сделали упор на поиск уязвимостей. Да, вы все правильно поняли: Censys действительно может выдать вам список устройств, не защищенных от какой-то конкретной известной угрозы из числа наиболее распространенных, например от Heartbleed.

Эту поисковую систему создали ученые из университета Мичигана, чтобы, как это ни смешно, сделать Интернет более безопасным. Да, на самом деле и Shodan, и Censys создавались для специалистов по компьютерной безопасности. Но эти поисковые системы становятся все более и более известными, и вполне вероятно, что далеко не все пользуются ими ради благих целей.

Ни Shodan, ни Censys, скорее всего, не будут интересны серьезным киберпреступникам. У хакеров со стажем есть ботнеты, которые решают те же задачи за меньшее время. Создатель Shodan Джон Мэзерли смог пропинговать и нанести на карту Интернет за пять часов. Владельцы ботнета, состоящего из сотен или тысяч компьютеров, справились бы с этой задачей куда быстрее.

Хотя китам киберпреступного мира Shodan и Censys малоинтересны, многие другие люди уже опробовали их возможности и устроили с их помощью немало неприятностей. И хотя уязвимый Интернет вещей — это в первую очередь проблема производителей этих вещей, нам с вами тоже стоит сделать свои подключенные устройства чуть более безопасными. Наши эксперты готовят серию постов, в одном из которых мы расскажем, как этого добиться.

Белая шляпа для Shodan. Как легально использовать поисковик по IoT

Содержание статьи

Интернет часто отождествляют с вебом, но WWW — это всего лишь вершина айсберга. Его глубинная часть куда разнообразнее, и хоть она скрыта от глаз рядовых пользователей, ничто не мешает изучать ее специализированными средствами. Одним из них стал Shodan — поисковый сервис по интернету вещей. Shodan обходится без записей DNS и напрямую опрашивает сетевые узлы, отправляя им серии запросов на все порты в разных диапазонах IP-адресов.

Теневой аналог Гугла помогает оценивать уровень распространения тех или иных устройств, операционных систем и веб‑инструментов, а также выяснять текущий уровень проникновения интернета в любые регионы — от квартала до континента. Возможности Shodan постоянно расширяются, и некоторые из них становятся сюрпризом даже для его создателя.

Автором этого крайне необычного поисковика стал Джон Мэтерли (John Matherly) — программист швейцарского происхождения, обосновавшийся в штате Техас. Имя поисковика было выбрано им в память о персонаже из игры System Shock — не самого дружелюбного образа ИИ, которому по сценарию хакер помог отринуть этические барьеры.

В основе Shodan лежит поисковый робот, подобный «паукам» Google и Yandex. Он накапливает технические сведения обо всех узлах сети, откликнувшихся хотя бы на один запрос. Персональные компьютеры и мобильные гаджеты конечных пользователей обычно маскирует файрвол, поэтому гораздо чаще в поле зрения Shodan попадают всевозможные сетевые устройства, формирующие так называемый интернет вещей. Совсем недавно его основную долю составляли маршрутизаторы, сетевые принтеры и IP-камеры, но теперь даже некоторые лампочки имеют собственный IP-адрес. К интернету не задумываясь подключают практически все — от умной бытовой техники до различных датчиков и автоматизированных систем управления технологическими процессами.

Многие из них рассчитаны на удаленное управление и имеют большие проблемы с ограничением доступа. К ним можно подключиться по SSH, SNMP или даже HTTP, причем кому угодно. Дефолтные пароли, стандартные логины и пин‑коды — это лишь малая и ожидаемая часть проявлений человеческого фактора. Гораздо интереснее, что практически все эти устройства открыто передают свой сетевой идентификатор и откликаются на запросы настолько специфично, что их без труда можно обнаружить среди массы других — особенно используя инструменты продвинутого поиска в Shodan.

Мощные фильтры позволяют отфильтровать результаты по стране, городу или вручную заданному диапазону координат GPS. Поэтому сам Мэтерли описывает свой проект как безобидный «интернет‑картограф».

Поначалу мощь поиска по интернету вещей повергает в шок. Если с помощью Гугла можно найти лишь общее описание и фотографии станции водоочистки где‑нибудь в Канаде, то, узнав при помощи Shodan ее IP-адрес и особенности подключения к интернету, можно остановить насос. То же самое с электростанциями, климатическими установками, системами управления транспортом и другими ключевыми элементами современной городской инфраструктуры. Здравый смысл подсказывает, что многие из них вообще не должны иметь выхода в Сеть. Однако лень победила и здесь: практически всё — от домашней радионяни до медицинского оборудования крупных больниц и автоматических сборочных линий — сегодня удаленно настраивается через интернет. Долгое время опасность такого подхода считали гипотетической. Казалось, что для успешного взлома нужно будет узнать слишком многое. Писатели‑фантасты и сценаристы порой доводили идею до абсурда, однако реальность оказалась похуже многих фантазий.

Взлом ≠ аудит

Один из первых масштабных аудитов с помощью Shodan провел докторант кафедры информатики в Кембриджском университете Эйрианн Леверетт, ныне ставший главным консультантом по безопасности в компании IOActive, советником Европейского агентства по безопасности сетей и информационной безопасности (ENISA) и приглашенным экспертом 52 групп быстрого реагирования на киберугрозы (такие группы создают представители компаний и провайдеры для расследования крупных инцидентов). Его не интересовали IP-камеры и прочие примитивные устройства, способные косвенно навредить только владельцу и его гостям. Он обнаружил настоящую бомбу: 10 358 АСУ ТП с открытым управлением через веб. Перехватив управление любой из них, можно спровоцировать аварию, нанести серьезный ущерб, а то и вовсе устроить техногенную катастрофу. Этот пример вошел в книгу Томаса Рида Cyber War Will Not Take Place.

Следом результаты своих изысканий представил Дэн Тентлер — основатель компании AtenLabs, консультант по вопросам сетевой безопасности Twitter, Zynga и других крупных фирм. В ходе своего выступления на DEF CON 20 он показал, как смог за короткое время обнаружить около миллиона различных уязвимых устройств. Это были отопительные системы, бойлеры, автоматические двери, гаражные ворота, холодильная установка датского ледового катка, французская ГЭС и даже автоматизированная система управления движением, переключающая все светофоры на сигнал «Внимание» по удаленной команде. Демонстрацию можно увидеть в ролике на YouTube (youtu.be/5cWck_xcH64).

Изучение возможностей Shodan продолжалось, и на конференции Black Hat в 2014 году один из докладов имел особенно большой резонанс. Это «Глобальный лог (без)опасности: использование Shodan для изменения мира» (Global Logfile of (IN)security: Using SHODAN to change the world), представленный Билли Риосом. Ранее Риос служил аналитиком в подразделении РЭБ корпуса морской пехоты. На гражданке сначала работал консультантом в Microsoft, потом перешел в Google, где был руководителем подразделения по расследованию инцидентов в сфере безопасности. Затем Риос захотел создать собственный бизнес и стал директором компании Qualys. А с недавних пор сделался горячим поклонником творения Мэтерли.

Слияние черных дыр в безопасности

В своем докладе Риос не только продолжил исследование Тентлера, но и предложил новые варианты практического применения Shodan. Он использовал поисковик для получения фактической картины всей сети или ее отдельных сегментов, изучения реальной распространенности уязвимостей и темпов их ликвидации.

Например, среди множества моделей Cisco выпускались модульные маршрутизаторы серии 7200, кое‑где работающие и по сей день. Их прошивка версии 12.4 содержала серьезную уязвимость, которую исправили выпуском новой. Однако некоторые админы поленились перепрошить маршрутизаторы, и к этим устройствам можно подключиться до сих пор — спустя годы. Риос показывает, как мгновенно найти их с помощью недокументированных фильтров Shodan, указав имя файла уязвимой прошивки iOS. После публикации результатов число уязвимых роутеров быстро снизилось на три порядка. Метод универсален и работает для большинства других устройств.

Хакер #194. Car hacking!

Любопытным фактом оказалось и то, что платформы управления сетевым трафиком сами поддерживают удаленное управление. Найти любую из них можно просто по названию, а пароль в большинстве случаев будет стоять дефолтный, который написан в официальном руководстве.

Поиск по словосочетанию default password — один из самых простых на Shodan, но если ты хочешь получить более интересные результаты, то лучше использовать другие типичные признаки систем с настройками по умолчанию. Одним из них служит текст напоминания о необходимости сменить пароль. Обычно в нем используется фраза «общеизвестные учетные данные» — publicly-known credentials.

Темная сторона светлого будущего

Аналитики Gartner прогнозируют: через пять лет интернет вещей расширится до 30 миллиардов устройств. В Ericsson называют для 2020 года еще более впечатляющее число: 50 миллиардов. Можно смело добавить, что, сколько бы их ни было, львиная доля будет содержать уязвимости. По крайней мере до тех пор, пока владельцы не поймут реальность угрозы, которую так наглядно демонстрирует Shodan.

Если ты нашел слишком мало устройств по своему запросу, просто повтори его через некоторое время. Shodan не только ищет в своей базе, но и сканирует интернет в реальном времени. Иногда список поисковой выдачи растет буквально на глазах: примерно по 10–20 результатов в минуту.

Для Shodan не имеет значения, как ответит тот или иной сетевой узел. Поисковик просто протоколирует собранные отклики и помещает их в свою базу. Доступ к ней предоставляется всем желающим: ознакомительный — бесплатно, а подробности разного уровня — за деньги.

Как подружиться со злобным ИИ

Начать работу с Shodan можно на одном из двух сайтов: основном (shodanhq.com) и экспериментальном (shodan.io). Учетные данные на них используются независимо. Если зарегистрироваться, то поисковая выдача будет полнее и появится возможность смотреть детали о найденных узлах сети. Без нее доступны только общие сведения о первых десяти IP-адресах по каждому запросу. С базовым аккаунтом удастся посмотреть уже пятьдесят результатов, но целенаправленная работа с Shodan возможна только за счет использования фильтров, за которые списываются кредиты. Минимально можно оплатить 19 долларов в месяц. За эти деньги начисляется восемь активных кредитов (они списываются за каждый фильтр) и поисковая выдача расширяется до десяти тысяч результатов.

Эксперты, фрилансеры, университетские кафедры и специализирующиеся на вопросах безопасности фирмы платят Мэтерли тысячи долларов за возможность неограниченного использования Shodan или даже за создание его частичной копии на базе собственных серверов. За счет постоянного притока финансов мощности Shodan быстро увеличиваются. Сейчас за месяц он успевает просканировать свыше миллиарда IP-адресов. Четыре года назад это были десятки миллионов.

С помощью Shodan легко получить список FTP-серверов с возможностью анонимного доступа. Просто напиши в строке поиска код FTP отклика 230 и добавь стандартную фразу Anonymous access granted.

Поскольку сервис не имеет подробной справки и дружественного интерфейса, поначалу многие просто не знают, что писать в поисковой строке. Они смотрят чужие (и уже устаревшие) запросы, слабо представляя практическую пользу от поиска по ним. Найти что‑то с помощью Shodan можно только в том случае, если знать какие‑то детали о предмете поиска. Для этого стоит почитать, что пишут эксперты и сам Мэтерли. Они часто делятся любопытными находками на форумах и в соцсетях. Например, ветряные генераторы фирмы Nordex определяются по идентификационной строке «jetty 2000», а многие сетевые хранилища — по отклику «220 NASFTPD Turbo station».

Мэтерли всегда предлагает изучать возможности Shodan на практике и готов обеспечить техническую поддержку по email или телефону (за деньги, ввиду большого количества желающих). Это проект одного человека, поэтому на составление справки у него нет времени. В своем выступлении Билли Риос продемонстрировал массу недокументированных фильтров Shodan: сортировку по организации через запрос org, по заголовкам через title, провайдерам через isp, названиям полей сертификатов SSL и другие трюки. В помощь начинающим Мэтерли создал сервис Explorer. На этой странице случайным образом отображаются IP-адреса, с которых проще начать изучение принципов работы Shodan.

Многоступенчатая очистка

В последнее время Shodan существенно пополнил коллекцию фильтров, и его научились использовать для нетривиальных задач. Помимо традиционного поиска уязвимых систем, это могут быть исследования распространенности веб‑инструментов (глобально и по регионам), популярности сетевых устройств разных фирм, оценка доли типовых решений для веб‑хостинга (серверы, панели управления) и другой сравнительный анализ, опирающийся на фактическое состояние сети. Зачем проводить опросы и делать экстраполяцию, когда можно просто взять и опросить пару миллиардов реальных устройств через Shodan?

С помощью этого поисковика можно увидеть текущую долю операционных систем, сетевых платформ или веб‑приложений. По умолчанию отображается ситуация в мире, но фильтрами можно ограничить выборку вплоть до города.

Заразительный пример

Shodan существует уже шесть лет. За это время он стал излюбленным инструментом «белых хакеров» — специалистов по тестам на проникновение, исследователей из академической среды и экспертов по вопросам информационной безопасности. С его помощью можно быстро выполнить аудит собственной инфраструктуры предприятия и найти все уязвимые устройства с выходом в интернет. Достаточно просто ограничить поиск по региону, типу ОС и другим параметрам. Использование Shodan в корыстных целях технически затруднено из‑за необходимости регистрации и оплаты, а практически — опасно или бессмысленно. Вставшие на темную сторону могут использовать для своих целей подобные инструменты на базе ботнетов и сохранять анонимность.

Задать новое направление бывает просто, а вот оставаться его лидером — гораздо сложнее. Помимо Shodan, создаются другие подобные сервисы. В компании Rapid7 разрабатывают его закрытый аналог, а для аудита веб‑приложений лучше подходит бесплатный PunkSPIDER.

Конкуренция нарастает, поэтому Мэтерли постоянно расширяет функциональность своего поисковика. Shodan обрастает дополнительными сервисами (Scanhub и Nmap), плагинами и аддонами — их уже можно загрузить со страницы сайта. Есть версии для браузера Firefox и аналитической системы Maltego. С недавних пор Shodan можно интегрировать в любой софт. Появились открытые API и другие средства для разработчиков, среди которых — библиотеки на Python, Ruby и Node.js. В конце мая этого года Джон Мэтерли должен приехать в Москву на форум по практической безопасности Positive Hack Days. Посмотрим, какие сюрпризы он приготовит на этот раз.

ПРИМЕР РАБОТЫ С SHODAN

Начать знакомство с интернетом вещей можно на любом сайте Shodan: основном и часто перегруженном запросами (shodanhq.com) или экспериментальном (shodan.io), который постоянно обрастает тестовыми инструментами анализа. Среди них Explore — наиболее полезный для новичков. Он показывает IP-адреса устройств с простым доступом и типовые поисковые запросы.

Допустим, ты хочешь найти сетевые хранилища с дефолтным паролем. Таких много среди NAS производства Lenovo/EMC. Ранее это совместное подразделение назвалось Iomega, что оставило свой след в коде прошивки. При установке удаленного соединения они отправляют запрос вида: «Set-Cookie: iomega=». Именно его мы и напишем в поисковой строке Shodan.

На большинстве найденных устройств будет стоять дефолтный пароль (ADMIN/ADMIN), как было и на этой модели ix4 300d.

Обычно через веб‑интерфейс управляют с помощью Java-приложений, которые не имеют цифрового сертификата. Начиная с версии 1.7.51 в Java RE отсутствует возможность запуска неподписанных апплетов. В настройках современной панели Java можно добавить только сайт в список исключения, но Shodan ищет по IP. Поэтому управлять найденными устройствами можно только из старых версий Java — их можно скачать в разделе архивных релизов.

Более интересные результаты получаются при использовании фильтров, доступ к которым можно получить после бесплатной регистрации. Например, запрос «title:»Network Cube «Camera»» выдаст список сетевых камер, для доступа к которым не требовался пароль, когда их нашел Shodan. Большинство из них так и остаются открытыми для всех.

Во время всех этих изысканий не включай свою веб‑камеру и заранее найди адвоката — число ловушек (honeypot) особенно велико в первой полусотне результатов из выдачи Shodan.