remoteadmin rms wh что это

Разрешите вас отадминить?

Главным врагом хакеров (не будем спорить об изначальном значении этого слова — сейчас мы будем этим термином обозначать тех, кто занимается созданием/распространением вредоносных программ) являются антивирусы, которые с той или иной степенью успешности обнаруживают их поделки и удаляют. Одним из способов предотвращения обнаружения незаконной деятельности и используемых для этого утилит является попытка «заставить» легальное ПО служить своим целям. Например, зачем что-то скачивать из интернета самому, рискуя попасть в немилость у фаервола или эвристика (не говоря о сигнатурах), если можно запустить wget с параметрами? Зачем городить свою отправку корреспонденции, если есть blat? Зачем долго и упорно делать утилиту удаленной слежки за компьютером, когда есть бесплатные программы удаленного администрирования?

В последнее время наибольшую популярность у разношерстной хакерской братии снискала программа Remote Manipulator System (RMS) производства отечественной компании TektonIT.

Причин этому несколько, но перейти к их перечислению достаточно сложно — что-бы не восприняли как рекламу, просто перечислим основные функции:

1. Возможность скрытой установки и работы;

2. Связь через сервер, а не к IP напрямую;

3. Возможность управления большим парком компьютеров;

4. ПО легально, имеет ЭЦП;

5. Файлы самой программы детектируются небольшим количеством антивирусов — ничего даже криптовать не нужно (5-20 в зависимости от версии);

6. Простота использования на уровне средних классов школы.

Если кратко, то технологическая суть работы такова:

1. На компьютер «жертвы» в скрытом режиме устанавливаются файлы RMS, причем иногда даже с помощью официального инсталлера, хотя чаще «вручную» — скрипт кладет файлы в нужную папку и запускает их «тихую» регистрацию или регистрирует их сам;

2. Хозяину на почту приходит ID и пароль;

3. В ботнете +1.

Реализуется это в виде SFX-архива с bat-файлом, который все сделает или в виде NSIS-инсталлера. В помощь начинающим есть много статей с красивыми скриншотами, где подробно описывается, как создавать такой архив… батник и сами файлы к статье, естественно, приложены. Для особо одаренных снимаются даже видео-мануалы (в большом количестве) и делаются «билдеры» — красивое окошечко, куда надо ввести свои данные (куда пароль и ID отправлять) — и все сделается само.

В сознании некоторых интеллектуалов настолько прочно закрепилось, что RMS это хакерская утилита, что они даже… в общем смотрите сами:

А с другой стороны баррикад тоже не все спокойно — нервные админы и пользователи штурмуют саппорт вопросами «доколе?!» — то один антивирус что-то удалит, то другой, то пользователи подозревают админа. Саппорт разводит руками, предлагает писать напрямую антивирусам, дескать, чем больше напишут, тем скорее удалят ложное срабатывание. Потом выпускают новую версию — там детектов нет, но через некоторое время снова появляются и все возвращается на круги своя.

Но есть еще и третья сторона баррикад, которую обычно никто не замечает и вообще не считает стороной, ведь у стены вообще две стороны, как принято считать, но тут не все так просто, есть еще антивирусы, которые держат круговую оборону: нужно защищать пользователей от злобных хакеров, нужно общаться с менеджерами/юристами из TektonIT и отмахиваться от админов, вопрошающих про неудобства, дескать наша контора платит за антивирус не для того, чтобы он легальное ПО сносил под корень.

На текущий момент антивирусная наука дошла до следующих высот:

1. Именем детекта в меру фантазии пытаются донести информацию о том, что это такое (встречаются следующие составные части имен: RemoteAdmin, RMS, Riskware, RemoteUtilities, not-a-virus… и т.д, и даже по три штуки таких вот подсказки некоторые умудряются в имя детекта всунуть);

2. Алерты на подобное ПО отличаются более мягкой цвето-звуковой гаммой, дабы не выводить пользователя из состояния душевного равновесия;

3. Детектирование подобного класса ПО можно целиком отключить в настройках антивируса;

4. И еще — это сугубо «национальная» проблема — дальше СНГ обычно это не распространяется. Программа русская, билдеры на русском, распространяется спамом и социальной инженерией, поэтому большинство зарубежных антивирусных компаний попросту не в курсе, что тут у нас такое творится. Конечно, в их вирлабы файлы поступают (с того же самого virustotal), но им, судя по всему, плохо видна ситуация в нашем регионе, а вот российские антивирусы и некоторые зарубежные (у кого большой штат в нашей стране) в меру своих сил стараются попортить крови вирусмейкерам.

Вот как обстоят дела с билдером с NSIS:

В этом билдере даже вводить ничего не нужно — на почту отсылки нет, ID+pass генерируются на этапе сборки и сохраняются в файл. Данная поделка для уменьшения количества сигнатурных детектов использует достаточно популярный способ — создание архива под паролем: все файлы RMS находятся в запароленном архиве, а при установке в параметрах командной строки архиватору (он на борту) дается пароль к архиву. Такой финт позволяет обойти проверку файла на диске (обычно антивирусы не брутят пароли), но (при наличии детекта) при установке файлы будут распакованы и обнаружены антивирусным монитором (если он включен, конечно).

Отдельным классом можно поставить патченные версии RMS — когда посредством реверсинга исследуется файл и из него «вырезается» (нопается, джампается) лишний функционал, например, отображение пользователю окна о том, что данные о доступе на его компьютер будут направлены на такой-то e-mail адрес (начиная с одной из версий появился такой функционал). Иногда патчинг применяется для сбития детектов антивирусов и для маскировки (перебивается versioninfo, строки в файле), в итоге файл через некоторое время начинает детектироваться уже не как Remote Tool (об этих детектах сказано выше), а как троян или бэкдор, причем по злому — не 10 антивирусами, а 30… ведь подпись на файл слетает в таком случае и это получается с точки зрения отвлеченного вирлаба в вакууме уже обычный зловред.

В некоторых случаях билдер служит только для записи в текстовый ini-файл с настройками, а вся работа по патчингу/конфигурированию самого билда сделана уже автором.

Вот пример такого билдера:

Иногда могут использоваться костыли в виде скриптов, мониторящих появление окон от RMS для их моментального сокрытия и даже в виде библиотеки dll, которая поставит в процессе нужные хуки и будет менять логику работы процесса в сфере отображения окон. Эти двухстрочные скрипты практически не детектируются, а библиотека обнаруживается более, чем 30 антивирусами, чем сильно подвергает риску всю операцию, потому она применяется крайне редко.

Если искать в поисковике имена детектов на RMS, то можно видеть, что для широкой публики (а не для ручного заражения с помощью соц.инженерии читеров в чате) используются комбинации, получающиеся не из паблик-билдеров, а из статей об этом — судя по форумам такие сборки продаются и даже билдеры к ним, их суть в том, что инсталлирование производит bat-файл — устанавливает в скрытом режиме легальный msi-инсталлер. Соответственно, у антивируса только две возможности пресечь это — детектировать bat-файл (а их легко изменять и «сбрасывать» детекты) и сами файлы RMS. Если же антивирус не детектирует конечные файлы, а во время попадания такого троянского слона на компьютер детекта на batник не было, то все тщетно — даже если следующими обновлениями он начнет детектироваться, то будет поздно, т.к для работы RMS он уже не нужен и его можно сдавать в утиль с чистой совестью.

Хочется отметить, что данный инструмент используют как начинающие хакеры (школьники, скрипт-киддисы и т.д), так и «работающие на постоянной основе», те, для кого это хлеб. Подобные доступы продаются на форумах сотнями по смешным ценам:

Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде.

Уже в процессе написания этой статьи, «Лаборатория Касперского» 11 сентября опубликовала«Расследование инцидентов: хищение в системе ДБО», что придало нам вдохновения, дескать «правильным путем идете, товарищи!», ведь там фигурировал именно исследуемый нами класс вредоносного ПО — именно им было произведено заражение. Поэтому мы решили достать описываемый зловред и дополнить статью Лаборатории Касперского новыми плюшками…

Описываемая рассылка эксплоита была произведена в января 2014 года. При открытии документа производилась закачка и запуск файла, который из себя представлял 7z-sfx архив, распаковывающий архив паролем COyNldyU, передав его командной строкой (у ЛК мог быть другой билд данного зловреда, немного другой модификации, но они крайне близкие родственники — все поведение и имена совпадают практически полностью). После чего запускался bat-файл, извлеченный из запароленного контейнера, который производил установку в систему файлов RMS (патченных). Данный батник интересен тем, что работал крайне корректно — предварительно пытался удалить самого себя из системы прибитием процессов и завершением/удалением служб, а также проверял права в системе, в случае недостатка которых мог устанавливаться в %APPDATA%\Microsoft\System, а настройки писать в HKCU\SOFTWARE\System\System\Install\Windows\User\Server\Parameters.

Также осуществлялся патчинг и апдейт виндового RDP (судя по всему, чтобы при удаленном подключении текущего юзера не выкидывало), путем запуска кучи консольных утилит в скрытом режиме.

В заключение мы бы хотели познакомить с ситуацией по детектам.

1. Детект файла rutserv.exe из разных версий RMS. Чтобы не помогать в этом деле хакерам (слишком наглядно будет видно какую версию какое количество и каких антивирусов обнаруживает) сделаем следующим образом: Если антивирус обнаруживает не менее 75% — ему плюс, менее половины — минус, оставшийся интервал даст ±;

2. Детект файла из под второго билдера (он всегда одинаков, а конфиг разный);

3. Детект bat-файлов для установки RMS в систему — взяли их из разных статей о самостоятельной сборке данного зловреда и несколько с форумов, где наоборот пытаются эту заразу реверснуть/избавиться и выкладывали файлы. Оформление результатов — аналогично первому пункту;

4. Bat-файл, описанный в статье от KasperskyLab.

Собственно, на изображении результаты видны, но мы попробуем дать им свою трактовку:

1. Как и следовало ожидать, три российских антивируса показали очень достойные результаты, что говорит об их пристальном внимании по отношению к данному классу вредоносного ПО. Касперский традиционно показывает хорошие результаты, Dr.Web практически полностью ориентирован на внутренний рынок (особенно гос. конторы и крупный бизнес), команда Outpost — создатели легендарного фаервола, как оказалось тоже упорно борются с супостатом… А зарубежным антивирусам мы предлагаем «в три раза увеличить крайнюю озабоченность».

2. Товарищи (VBA32) из братской республики Беларусь как-то немного странно отнеслись к данному семейству. Возможно, что нечаянно. но если нам хочется поиграть в конспирологию, то сложится достаточно интересный пазл: во-первых, этот антивирус сугубо внутренний — гос. предприятия на нем, во-вторых, их КГБ уже было замечено в любви к заражению своих граждан программкой RMS. Связаны ли эти пункты между собой — вопрос открытый, достоверность второго пункта нотариально также не заверялась, но почитать материал по ссылке мы все же советуем хотя бы из-за комментариев «программиста-крэкера» — в свете всего нами вышеизложенного вы сможете оценить, какой он несет бред. Их сборка RMS (раз уж про нее заговорили) также не представляет из себя ничего выдающегося: архив+костыль+архив+батник+россыпью файлы RMS.

Эпилог

Не вывод, а именно эпилог. Мы не знаем какие из этого можно сделать выводы. Если бы это был диплом/автореферат, то, согласно правилам, мы бы тут порастекались по древу, а так… Из того, что мы наисследовали, постарались рассказать самое интересное и полезное, чтобы читатель не заснул — разбавили веселыми картинками и постарались не перегружать статью терминологией и узкопрофильными моментами (аля листинги асм-кода, скриншоты с подчеркиванием важных мест красным). Наши слова о слежке через камеру за не сильно одетыми лицами (и не только) слабого пола мы все-таки не решились иллюстрировать скриншотами. Надеемся, что статья от этого не стала менее содержательной и интересной.

Trojan.RemoteAdmin

What is Trojan.RemoteAdmin infection?

In this article you will certainly find concerning the interpretation of Trojan.RemoteAdmin as well as its adverse effect on your computer system. Such ransomware are a form of malware that is specified by online fraudulences to require paying the ransom by a sufferer.

It is better to prevent, than repair and repent!

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

In the majority of the instances, Trojan.RemoteAdmin ransomware will instruct its sufferers to start funds move for the function of reducing the effects of the changes that the Trojan infection has actually introduced to the target’s device.

Trojan.RemoteAdmin Summary

These adjustments can be as adheres to:

Trojan.RemoteAdmin

The most regular channels whereby Trojan.RemoteAdmin are infused are:

As soon as the Trojan is efficiently infused, it will certainly either cipher the data on the target’s computer or avoid the device from working in an appropriate way – while likewise positioning a ransom money note that mentions the requirement for the sufferers to effect the settlement for the objective of decrypting the documents or recovering the file system back to the initial condition. In a lot of instances, the ransom money note will turn up when the customer reboots the COMPUTER after the system has actually already been harmed.

Trojan.RemoteAdmin distribution networks.

In numerous edges of the world, Trojan.RemoteAdmin grows by leaps and bounds. However, the ransom notes and also methods of obtaining the ransom money amount may vary depending on particular neighborhood (regional) settings. The ransom money notes as well as tricks of extorting the ransom quantity might differ depending on specific neighborhood (regional) setups.

Faulty alerts about unlicensed software.

In specific locations, the Trojans commonly wrongfully report having detected some unlicensed applications made it possible for on the target’s tool. The alert then requires the customer to pay the ransom.

Faulty declarations concerning unlawful web content.

Trojan.RemoteAdmin popup alert might incorrectly declare to be obtaining from a regulation enforcement establishment as well as will report having situated youngster pornography or various other illegal information on the device. The alert will likewise have a demand for the user to pay the ransom money.

Technical details

Trojan.RemoteAdmin also known as:

| GridinSoft | Trojan.Ransom.Gen |

| K7AntiVirus | Unwanted-Program ( 004d38111 ) |

| Elastic | malicious (high confidence) |

| DrWeb | Program.RemoteAdmin.753 |

| CAT-QuickHeal | Trojan.Remoteadmin |

| ALYac | Application.RemoteAdmin.TektonIT.A |

| Cylance | Unsafe |

| CrowdStrike | win/malicious_confidence_60% (D) |

| Alibaba | RiskWare:Win32/RemoteUtilities.f2272d7d |

| K7GW | Unwanted-Program ( 004d38111 ) |

| Cybereason | malicious.29c767 |

| ESET-NOD32 | a variant of Win32/RemoteAdmin.RemoteUtilities.H potentially unsafe |

| APEX | Malicious |

| Avast | FileRepMetagen [PUP] |

| Kaspersky | not-a-virus:RemoteAdmin.Win32.RMS.nb |

| BitDefender | Application.RemoteAdmin.TektonIT.A |

| NANO-Antivirus | Trojan.Win32.RemoteAdmin.feoxav |

| MicroWorld-eScan | Application.RemoteAdmin.TektonIT.A |

| Sophos | Generic PUA BP (PUA) |

| VIPRE | Trojan.Win32.Generic!BT |

| McAfee-GW-Edition | BehavesLike.Win32.Dropper.rc |

| FireEye | Generic.mg.4d9350a29c767737 |

| Emsisoft | Application.RemoteAdmin.TektonIT.A (B) |

| Jiangmin | RemoteAdmin.Agent.jq |

| eGambit | Generic.Malware |

| Antiy-AVL | Trojan/Generic.ASMalwS.11A3314 |

| Kingsoft | Win32.Troj.RMS.nb.(kcloud) |

| Microsoft | Ransom:Win32/StopCrypt!ml |

| Gridinsoft | PUP.Win32.RemoteAdmin.ad!n |

| GData | Application.RemoteAdmin.TektonIT.A (3x) |

| McAfee | Artemis!4D9350A29C76 |

| MAX | malware (ai score=82) |

| Malwarebytes | Trojan.RemoteAdmin |

| Panda | Trj/CI.A |

| Yandex | Riskware.RemoteAdmin.DJ |

| Fortinet | Riskware/RMS |

| AVG | FileRepMetagen [PUP] |

| Paloalto | generic.ml |

How to remove Trojan.RemoteAdmin virus?

Unwanted application has ofter come with other viruses and spyware. This threats can steal account credentials, or crypt your documents for ransom.

Reasons why I would recommend GridinSoft https://howtofix.guide/gridinsoft-anti-malware/’> 1

Download GridinSoft Anti-Malware.

You can download GridinSoft Anti-Malware by clicking the button below:

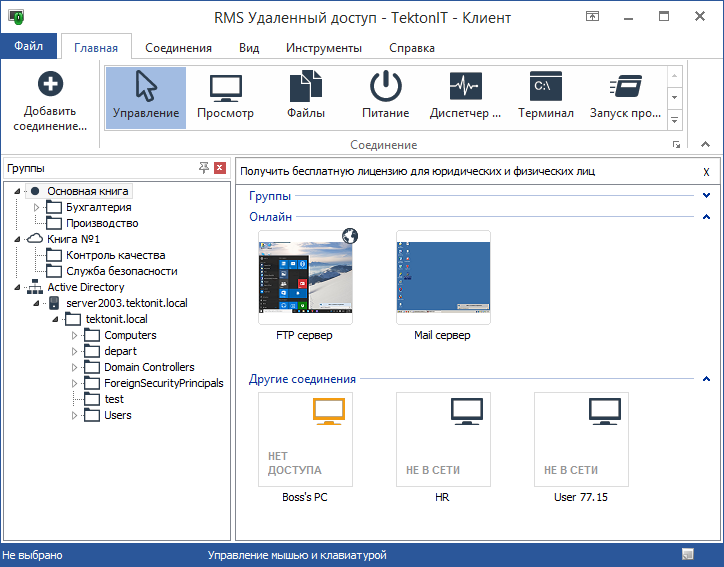

RMS Удаленный доступ

RMS Удаленный доступ — это продукт для управления удаленным рабочим столом, предоставляющий простой и безопасный доступ к PC в любой точке земного шара. RMS позволяет просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами.

RMS состоит из двух основных модулей:

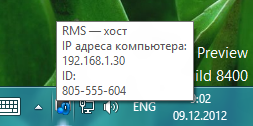

Удаленный модуль — Хост«Хост» должен быть установлен на каждой удаленной рабочей станции, к которой нужно получить доступ. Этот модуль позволяет удаленно управлять компьютером, на котором он установлен. Возможна удаленная установка клиентских модулей, также имеется конфигуратор MSI дистрибутива Хоста. |

Из единого центра управления вы можете подключиться к любому компьютеру в домене — через Active Directory, в локальной сети или же через интернет — при помощи Internet-ID.

Клиент

Клиент (Viewer) — это приложение, используемое техническими специалистами или администраторами для установки сеанса удаленного доступа. Viewer позволяет управлять списком удаленных компьютеров и устанавливать с ними соединение в любом из 15 доступных режимов.

Хост необходимо устанавливать на каждый удаленный компьютер (возможна удаленная и автоматизированная массовая установка). Он более универсален, чем Агент (см. ниже), и обеспечивает как контролируемый удаленный доступ, так и не контролируемый (т.е. доступ, не требующий присутствия человека за удаленным компьютером). Т.к. Host работает как системная служба, вы можете совершать любые действия с удаленным ПК без каких-либо дополнительных настроек, достаточно просто того, чтобы компьютер был включен и в сети.

Однако же, не смотря на то, что Host обеспечивает неконтролируемый доступ, есть возможность ограничить права доступа по режимам и настроить программу таким образом, чтобы при попытке удаленного соединения, удаленный пользователь должен был дать разрешение на доступ со стороны администратора.

Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.

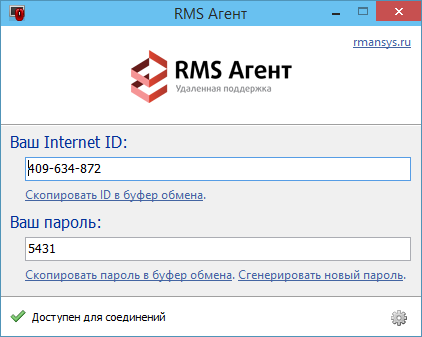

Агент

Агент — это, по своей сути, облегченная версия модуля Хост. Данное приложение не требует установки и даже прав администратора на удаленном компьютере. Удаленный клиент просто скачивает данное приложение, запускает его и говорит техническому специалисту службы поддержки ID и пароль, которые отображаются на весьма простом окне программы.

Агент можно, специальным образом, заранее настроить, разместив там логотип вашей компании и указав нужный текст приглашения. Вы можете отправить клиенту ссылку на специально сконфигурированный Агент, размещенный на вашем сайте. Еще одна удобная особенность, которую можно заранее сконфигурировать — автоматическая отправка атрибутов доступа на ваш email сразу после запуска Агента. Таким образом, удаленному клиенту даже не придется сообщать вам ID и пароль доступа — они придут вам на почту автоматически.

Удаленный клиент может в любой момент прекратить сеанс удаленного доступа, просто закрыв приложение Агент. Если требуется постоянный удаленный доступ в режиме 24/7, лучше использовать модуль Хост (Host).

Агент будет полезен, прежде всего, для компаний, осуществляющий техническую поддержку своих пользователей через интернет.

Mini Internet-ID сервер

Mini Internet-ID сервер — это бесплатный, специализированный продукт, который будет интересен, прежде всего, продвинутым системным администраторам и компаниям, осуществляющим техническую поддержку через интернет.

Mini Internet-ID сервер повторяет функциональность нашей глобальной системы Internet-ID, предназначенной для работы удаленного доступа по ID, через NAT и сетевые экраны.

Данный сервер можно установить на любом компьютере, имеющим внешний IP адрес и настроить Host и Viewer таким образом, чтобы при соединении они использовали не нашу глобальную Internet-ID службу, а ваш выделенный Mini Internet-ID сервер. Это приложение устанавливается в виде службы и не требует больших ресурсов памяти или CPU.

Системные требования

Ни один модуль RMS не имеет каких-либо специальных требования к аппаратному и программному обеспечению.

Поддерживаются ОС семейства MS Windows 10/8/7/Vista/XP и Windows Server 2016/2012/2008/2003, включая 64x.

990x.top

Простой компьютерный блог для души)

rutserv.exe — что это за процесс и как удалить? (RManService)

Приветствую друзья! Мы продолжаем разбираться с неизвестными процессами. Сегодня к нам попал rutserv.exe — постараемся узнать что это, насколько опасный, а также можно ли его удалить.

rutserv.exe — что это такое?

Процесс от ПО Remote Manipulator System (RMS) для удаленного управления компьютером. Данное ПО также используется для создания вируса Program.RemoteAdmin.684.

Также может быть служба TektonIT — RMS Host (RMANService), которой судя по всему и принадлежит процесс rutserv.exe:

Суть: rutserv.exe это может быть спокойно вирус удаленного управления, который построен на легальном ПО (аналог TeamViewer), поэтому антивирусы могут не видеть угрозы.

Процесс может запускаться из папки:

Однако возможно это имеет отношение к обычной версии Remote Manipulator System, не вирусной. Потому что если вирусная модификация, то процессы могут запускать из этих папок:

Сразу видно — специально, чтобы пользователь подумал что это системные файлы. Кроме этого — служба процесса тоже может быть замаскирована и иметь отображаемое название — Quality Windows Audio Video Experience Devices.

Кроме rutserv.exe у вас также может быть и rfusclient.exe, это все одна компашка.

Что еще интересно — может маскироваться даже под некую утилиту обновления драйверов (при этом значок Realtek):

rutserv.exe — вирус?

Получается не вирус, а легальное ПО. Но которое может использоваться для удаленного доступа к компьютеру без согласия пользователя.

Однако если использовать легальное ПО в таких незаконных целях — то это будет расцениваться как вирус.

Само по себе Remote Manipulator System (RMS) — не вирус, а программа для удаленного управления ПК. Например чтобы помочь кому-то через интернет или получить доступ к своему же ПК. Аналоги — TeamViewer, AnyDesk.

rutserv.exe — как удалить вирус?

Данный вирус присутствует в базе Dr.Web под названием Program.RemoteAdmin.684, а это говорит о том, что их утилита спокойно справиться с удалением вируса.

Если посмотреть страницу вируса с описанием, то все становится очевидно:

План действий — проверяем ПК не только утилитой от Доктора Веба, но и еще двумя лучшими утилитами:

Важно! Если у вас нет нормального антивируса, тогда советую поставить бесплатную версию Каспера, а именно Kaspersky Free — базы обновляет, вирусы находит, ПК не грузит (было время тестировал).

Ручное удаление

Внимание! Пере ручным удалением создаем точку восстановления!

Способ нашел на форуме Virusinfo:

Важно! Искать остатки можно не только по слову rutserv, но и по rfusclient, Remote Manipulator System, RMANService, TektonIT. Но смотрите внимательно что удаляете!

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.