port mirroring что это

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Самое интересное про SPAN/RSPAN

Самое интересное про SPAN/RSPAN

Раньше, когда хабы еще находили применение в архитектуре сетей, анализировать трафик было очень просто. Достаточно было подключить компьютер со специальным ПО к одному из портов хаба и мы получали каждый пакет, передающийся по сети. Теперь, когда хабы не используются, а коммутаторы отправляют пакеты только на определенный порт, анализ трафика усложнился.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Однако, большинство вендоров уже давно решили эту проблему, разработав механизмы “зеркалирования” трафика. Примерами таких механизмов являются SPAN(Switch Port Analyzer) и RSPAN (Remote Switch Port Analyzer), которые используются в оборудовании Cisco Systems. Не стоит путать SPAN/RSPAN с STP (Spanning Tree Protocol) и RSTP (Rapid Spanning Tree Protocol). Несмотря на то, что оба эти протокола работают на канальном уровне модели TCP/IP, служат они совершенно разным целям.

Технологии “зеркалирования” трафика, к которым относятся SPAN и RSPAN, позволяют настроить коммутатор так, чтобы все пакеты, приходящие на один порт или группу портов коммутатора, дублировались на другом, с целью их дальнейшего анализа и мониторинга.

Нет времени объяснять!

Торопитесь? Нет времени читать матчасть? Прыгайте по ссылке ниже, тут настройка!

Теория

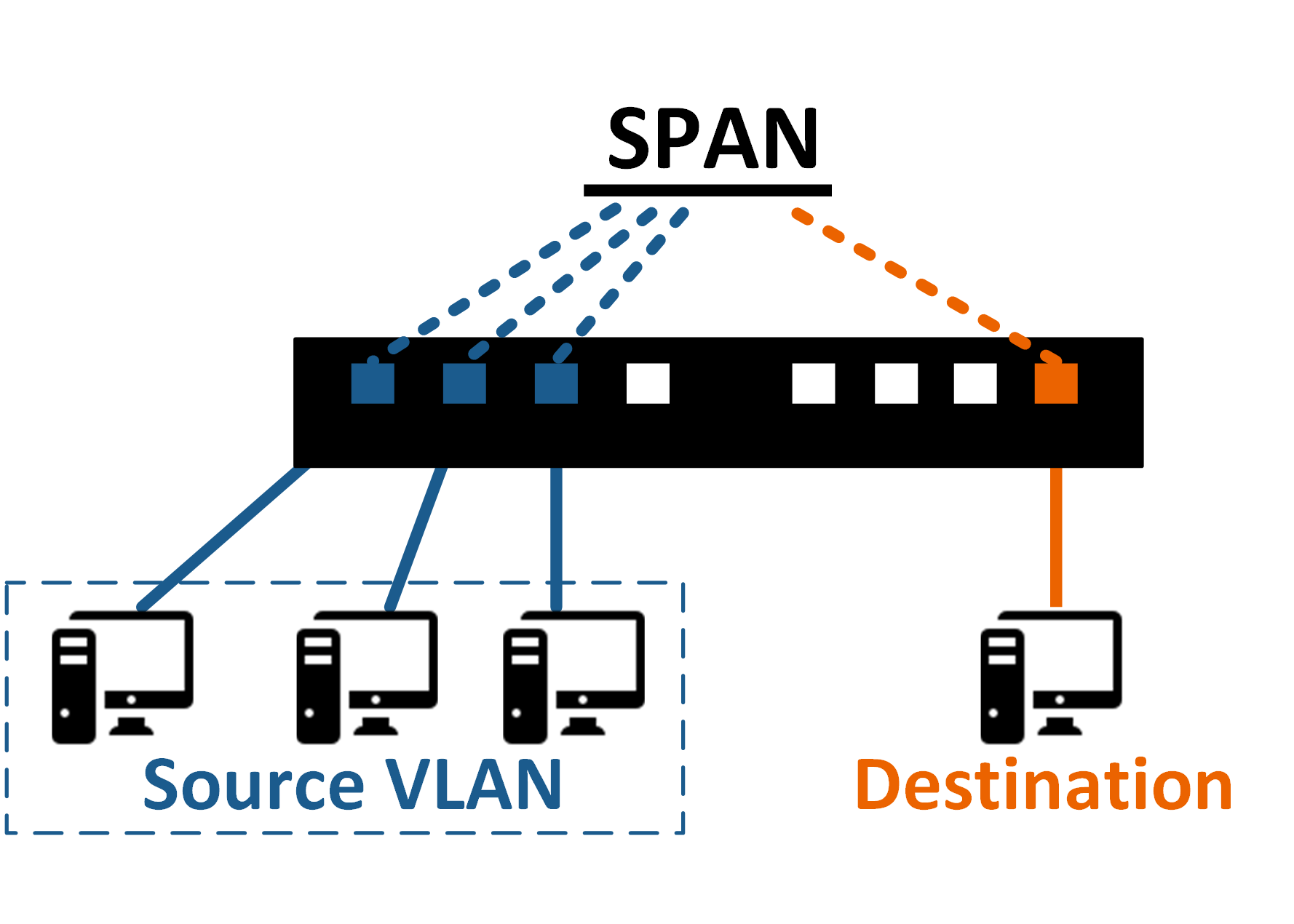

Как можно догадаться, функциональность SPAN’а ограничена пределами только одного устройства.

Для того, что бы SPAN заработал необходимо настроить следующее:

Здесь можно указать порт коммутатора, работающий в режиме access, trunk и etherchannel, группу портов, т.е VLAN или L3 порт.

Стоит отметить, что при указании в качестве источника определенного VLAN, будет дублироваться трафик со всех портов, которые в него входят. При добавлении или исключении порта из VLAN это сразу повлияет на SPAN.

Здесь указывается тот порт, куда будет “зеркалироваться” трафик.

Стоит отметить, что по умолчанию будет дублироваться весь трафик, который проходит через источник. Однако, можно сконфигурировать SPAN так, чтобы отслеживались только входящие или исходящие пакеты. Пример коммутатора с настроенным SPAN приведен ниже:

Как видно из рисунка, SPAN может отслеживать только трафик проходящий через коммутатор, на котором он настроен непосредственно.

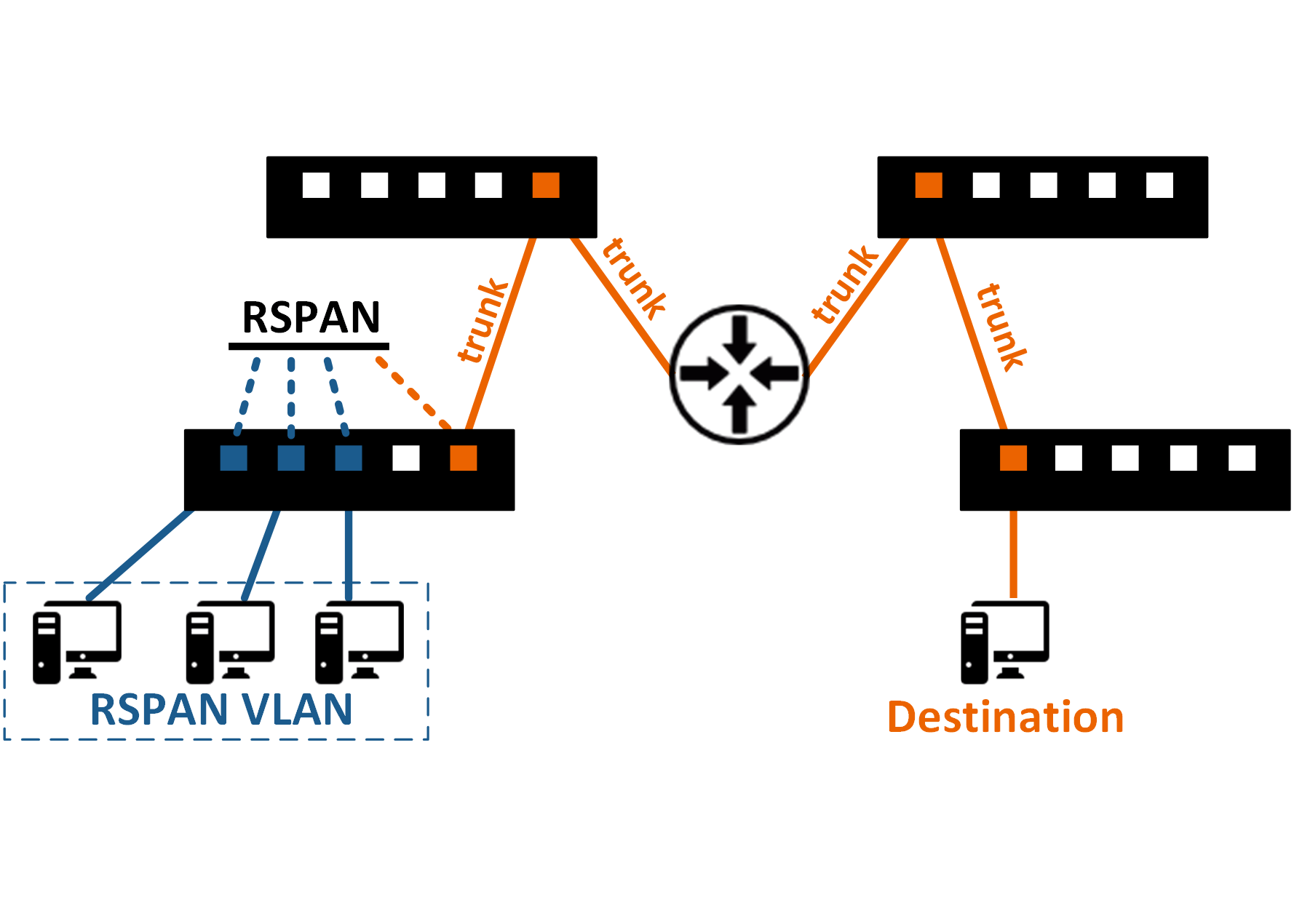

Remote SPAN (RSPAN) же позволяет производить мониторинг трафика на физически удаленных портах, через сеть коммутаторов.

Ниже приведен типовой пример сети с настроенным RSPAN:

При настройке SPAN/RSPAN должны соблюдаться следующие условия:

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

Зеркалирование трафика

Зеркали́рование трафика (англ. port mirroring ) — технология дублирования пакетов одного порта сетевого коммутатора (или отдельной VLAN) на другом. Большое количество управляемых сетевых коммутаторов позволяют дублировать трафик от одного или нескольких портов и/или VLAN на отдельно взятый порт.

Функция зеркалирования впервые появилась в коммутаторах из-за существенных отличий в принципах их работы от концентраторов. Концентратор, работающий на физическом уровне сетевой модели OSI, при получении сетевого пакета на одном порту отправляет его копии на все остальные порты. Потребность в зеркалировании в этом случае отсутствует. Коммутатор, работающий на канальном уровне сетевой модели OSI, в начале своей работы формирует таблицу коммутации, в которой указывается соответствие MAC-адреса узла порту коммутатора. Трафик при этом локализуется, каждый сетевой пакет отправляется только на нужный порт назначения.

Содержание

Применение технологии

Зеркалирование трафика является одним из самых распространенных и эффективных методов диагностирования в коммутируемых сетях. Он позволяет устройству мониторинга получать весь проходящий через коммутатор трафик, которым обмениваются несколько станций. Чаще всего данный метод используется в сочетании с анализатором протоколов. Мониторинг трафика используется в целях оценки безопасности, анализа производительности/загрузки сетевого оборудования с применением аппаратных средств, для записи VoIP.

Зеркалирование трафика на оборудовании различных производителей

Cisco

Зеркалирование можно проводить при выполнении следующих условий:

Зеркалирование трафика на коммутаторе Cisco 2960 [1]

Пример ниже показывает, как настроить сессию зеркалирования трафика порта-источника на порт назначения (с идентификатором 1). Сначала удаляется любая существующая SPAN сессия и затем двунаправленный трафик зеркалируется из порта-источника Gigabit Ethernet 1 на порт назначения Gigabit Ethernet 2.

Просмотр текущих сессий зеркалирования может быть выполнен командой:

Отключение зеркалирования трафика, приходящего на порт 1, можно сделать следующим образом:

При этом продолжится зеркалирование трафика, отправляемого с порта 1. Отключение зеркалирования трафика, отправляемого с порта 1:

При указывании VLAN в качестве порта назначения можно дополнительно использовать параметр encap ingress vlan_id. В этом случае при наличии межсетевого экрана Cisco ASA подозрительные соединения будут закрываться.

Mikrotik

Также необходимо установить необходимые параметры:

Пример Port Based зеркалирования:

Пример VLAN Based зеркалирования:

Пример MAC Based зеркалирования::

Juniper Networks

Для зеркалирования трафика с интерфейса или с VLAN нужно:

2. При желании можно определить статистическую выборку зеркалируемых пакетов:

С параметром зеркалирования 200 на порт назначения будет отправляться один из 200 сетевых пакетов. Таким образом, объем зеркалируемого трафика можно уменьшить при большом его количестве.

Настройка зеркального отображения портов

Применяется к: Advanced Threat Analytics версии 1.9

Эта статья имеет отношение только к развертыванию шлюзов ATA, а не упрощенных шлюзов ATA. Чтобы определить, нужно ли использовать шлюзы ATA, ознакомьтесь со статьей Выбор правильных шлюзов для развертывания.

Основные сведения, требуемые для работы ATA, решение получает посредством тщательного анализа пакетов входящего и исходящего сетевого трафика контроллеров домена. Чтобы предоставить решению ATA доступ к сетевому трафику, необходимо настроить зеркальное отображение портов или использовать перехватчик трафика.

Зеркальное отображение портов следует настроить в качестве средства получения сетевого трафика для каждого контроллера домена, который необходимо отслеживать. Как правило, чтобы настроить зеркальное отображение портов, следует привлечь специалистов по обслуживанию сети или группу виртуализации. Дополнительные сведения см. в документации поставщика.

Контроллеры домена и шлюзы ATA могут быть физическими или виртуальными. Ниже приведены распространенные технологии зеркального отображения портов и некоторые связанные рекомендации. Дополнительные сведения см. в документации по вашему коммутатору или серверу виртуализации. Изготовитель коммутатора может использовать другую терминологию.

Switched Port Analyzer (SPAN) — эта технология копирует сетевой трафик из одного или нескольких коммутируемых портов на другой коммутируемый порт на одном коммутаторе. Контроллеры домена и шлюз ATA должны быть подключены к одному физическому коммутатору.

Анализатор порта удаленного коммутатора (RSPAN) — позволяет отслеживать сетевой трафик из портов источника, распределенных по нескольким физическим коммутаторам. RSPAN копирует исходящий трафик в специальную виртуальную ЛС, настроенную для RSPAN. Необходимо настроить магистральные линии связи между этой виртуальной ЛС и другими вовлеченными коммутаторами. RSPAN работает на уровне 2.

Encapsulated Remote Switch Port Analyzer (ERSPAN) — это технология компании Cisco, которая работает на уровне 3. ERSPAN позволяет отслеживать трафик между коммутаторами, при этом магистральные линии связи для виртуальной ЛС не требуются. Для копирования отслеживаемого сетевого трафика эта технология использует общую инкапсуляцию маршрутов (Generic Routing Encapsulation, GRE). В настоящее время трафик ERSPAN не может поступать непосредственно в ATA. Чтобы направить трафик ERSPAN в решение ATA, необходимо настроить коммутатор или маршрутизатор, который может декапсулировать исходящий трафик, в качестве пункта назначения для ERSPAN, где и выполнится декапсуляция. Затем настройте коммутатор или маршрутизатор для переадресации декапсулированого трафика к шлюзу ATA, используя SPAN или RSPAN.

Если контроллер домена с зеркальным отображением портов подключен через глобальную сеть, убедитесь, что эта сеть может обрабатывать дополнительную нагрузку в виде трафика ERSPAN. ATA поддерживает мониторинг трафика только тогда, когда трафик достигает сетевой карты и контроллера домена одним и тем же образом. ATA не поддерживает мониторинг трафика, когда трафик разбивается на различные порты.

Поддерживаемые варианты зеркального отображения портов

| Шлюз ATA | Контроллер домена | Рекомендации |

|---|---|---|

| Виртуальная | Виртуальный на том же узле | Виртуальный коммутатор должен поддерживать зеркальное отображение портов. |

Перемещение одной из виртуальных машин на другой узел может нарушить зеркальное отображение портов.

Если виртуальный узел расположен на одном и том же физическом коммутаторе, необходимо настроить SPAN на уровне коммутатора.

Если виртуальный узел находится на другом коммутаторе, необходимо настроить RSPAN или ERSPAN *.

* ERSPAN поддерживается только в том случае, если декапсуляция выполняется до того, как трафик будет проанализирован с помощью ATA.

Время контроллеров домена и шлюзов ATA, к которым они подключаются, должно быть синхронизировано в пределах пяти минут.

При работе с кластерами виртуализации:

Если среда поддерживает преобразование виртуальной машины в виртуальную машину на других узлах (RSPAN), не нужно беспокоиться о сходстве.

Прежде чем установить шлюз ATA, проверьте, что настроенное зеркальное отображение портов работает надлежащим образом.

Команды зеркалирования портов (Port Mirroring)

Коммутаторы улучшают производительность и надежность сети, передавая трафик только на те порты, которым он предназначен. При этом анализ критичных данных — сложная задача, поскольку инструментальные средства сетевого анализа физически изолированы от анализируемого трафика.

На коммутаторах D-Link реализована поддержка функции Port Mirroring («Зеркалирование портов»), которая полезна администраторам для мониторинга и поиска неисправностей в сети.

Функция Port Mirroring позволяет отображать (копировать) кадры, принимаемые и отправляемые портом-источником (Source port) на целевой порт ( Target port) коммутатора, к которому подключено устройство мониторинга (например, с установленным анализатором сетевых протоколов) с целью анализа проходящих через интересующий порт пакетов.

В настоящее время анализаторы сетевых протоколов эффективно используются IT-отделами и отделами информационной безопасности для решения широкого круга задач. С их помощью можно быстро определить причину медленной работы IT-сервиса или бизнес-приложения. Они позволяют документировать сетевую активность пользователей и использовать полученные данные, например, для определения источника утечки информации.

Цель: Настроить отображение портов и понять способы его настройки.

| DES-3200-28 | 1 шт. |

| Рабочая станция | 3 шт. |

| Кабель Ethernet | 3 шт. |

| Консольный кабель | 1 шт. |

Перед выполнением задания необходимо сбросить настройки коммутаторов к заводским настройкам по умолчанию командой

Настройка DES-3200-28

Настройте список портов (с 13 по 24), трафик которых будет пересылаться на целевой порт 1

Включите зеркалирование портов

Проверьте настройки функции

Целевой порт и порт-источник должны принадлежать одной VLAN и иметь одинаковую скорость работы. В том случае, если скорость порта-источника будет выше скорости целевого порта, коммутатор снизит скорость порта-источника до скорости работы целевого порта. Также целевой порт не может быть членом группы агрегированных каналов.

Упражнения

Установите на рабочей станции, подключенной к порту 1, анализатор протоколов (например, Wireshark). http://www.wireshark.org — официальный сайт Wireshark.

Выполните тестирование соединения командой ping от ПК1 к ПК2 и наоборот

Захватите и проанализируйте трафик с помощью анализатора протоколов.

Вы видите пакеты, передаваемые от и к рабочим станциям?

Отключите зеркалирование портов

Проверьте настройки функции

Выполните тестирование соединения командой ping от ПК1 к ПК2 и наоборот

TAP или SPAN? Рекомендации по зеркалированию трафика для профессионалов

Полная видимость сети — это основа мониторинга, управления и информационной безопасности. Если вы не можете увидеть проблемы, такие как сетевая атака, несанкционированное использование, неэффективность приложений и др., то как вы собираетесь их выявлять и эффективно решать?

Сегодняшние сети становятся все больше и сложнее, передавая беспрецедентные объёмы данных с возрастающей скоростью. В современных сетях во много раз больше кадров, чем было 20 лет назад, и мы давно перешли с 10 Мбит/с на полнодуплексные 1, 10, 40, 100 Гбит/с. Наступила эра тотальной безопасности данных, глубокого исследования пакетов (DPI), соответствия законодательству и политикам, сетевого аудита и законного перехвата (СОРМ), для чего требуется отслеживание всех данных, а не просто их «выборка». Всё это делает проблематичным повсеместный доступ к трафику на уровне пакетов, в то время как киберугрозы становятся всё более изощренными. В результате полная видимость сети необходима «как воздух» для мониторинга, управления и защиты вашей сети. Доступ к данным в потоке вплоть до уровня пакетов является первым шагом к получению полной видимости сети, поскольку ничто другое не обеспечивает аналогичный уровень глубины и детализации. Двумя наиболее распространенными методами получения этой информации являются технологии SPAN и TAP.

В этой статье мы рассмотрим специфику доступа к трафику через TAP и SPAN, некоторые фундаментальные соображения, лучшие практики, требования и отфильтруем некоторую дезинформацию о SPAN или доступе к трафику через коммутаторы. А также покажем, что использование TAP является единственной жизнеспособной и надежной технологией в 99% случаев.

SPAN или TAP? Вот в чем вопрос!

Технологии TAP (Test Access Point) и SPAN (Switch Port Analyzer или Switch Port for Analysis) обеспечивают прямой доступ к фактическим пакетам, перемещающимся по сетям, но какая методология является предпочтительнее для современных инфраструктур? Если оба варианта работают, то в каких случаях следует использовать TAP, а в каких SPAN? Вот в чём вопрос!

До начала 1990-х годов большинство анализаторов локальной сети присоединялись непосредственно к сети, чтобы контролировать её. Позже, когда хабы получили применение в архитектуре сетей, анализировать трафик стало проще. Достаточно было подключить систему мониторинга к одному из портов хаба, что позволяло получать каждый пакет, передающийся по сети.

По мере развития коммутаторов и маршрутизаторов, а также в результате отказа от использования хабов, появилась технология, которую мы знаем как SPAN/Monitoring порт коммутатора. С тех пор исчезла необходимость подключения средств мониторинга напрямую к сети, инженеры стали использовать SPAN-порт и направлять «зеркало» трафика от коммутатора или маршрутизатора к устройствам мониторинга и информационной безопасности.

По определению наличие SPAN на коммутаторе обычно указывает на возможность зеркалирования трафика из любого или всех портов в один неиспользуемый порт, но в то же время запрещает двунаправленный трафик на этом порту для защиты от обратного потока трафика в сеть. Технология SPAN изначально разрабатывалась как тестовая точка обеспечения и контроля качества (отладки) устройств для самих производителей сетевого оборудования, а точкой доступа к «зеркалу» трафика реализовалась как запоздалая идея.

Основные соображения, касающиеся требований к полной видимости реальной сети

Во время любого развёртывания сети существует множество различных факторов, влияющих на стратегию и дизайн подключений. Мы сформировали для вас основные позиции чек-листа, которые помогут вам взвесить все «за» и «против» при выборе способа обеспечения полной видимости сети.

Любое активное устройство при работе с Ethernet-кадром изменяет его синхронизацию, даже если это не более чем изменение абсолютной привязки к сети. Единственное жизнеспособное исключение — это физический, отдельно стоящий сетевой TAP.

Важно, чтобы все изменения при применении технологии/устройства зеркалирования трафика были линейными. Если смещение кадра составляло 5 мс, то все кадры должны иметь одинаковое смещение в 5 мс, если же нет, то устройство вмешивается в возможности мониторинга в реальном времени. Технология SPAN — пример нелинейного смещения и невозможности проведения аутентичного анализа со SPAN-порта на основе времени.

Сетевой TAP — это единственное устройство, которое будет передавать каждый бит, байт и октет, включая межкадровый интервал, плохие, большие, маленькие и другие пакеты, передающиеся по сети. Предпочтительнее использовать автономный TAP, а не интегрированный. Существует целая дискуссия о целесообразности передачи плохих пакетов для мониторинга и анализа. Однако очевидно, что даже простой подсчет плохих пакетов и их типов является обязательным требованием для анализа сети.

Прежде чем развёртывать технологию доступа к трафику необходимо:

Протестировать несколько технологий зеркалирования, чтобы убедиться, что вы получаете те данные, которые действительно нужны и могут обрабатываться вашими инструментами мониторинга

Протестировать сеть до и после использования технологии зеркалирования, чтобы сравнить и получить реальную базовую линию воздействия способа зеркалирования на кадры

Приобретать и внедрять только качественное оборудование от известных вендоров

И последнее очень важное соображение относительно технологии зеркалирования — юридическое. Не забывайте, что любые данные, полученные с помощью технологий зеркалирования, могут быть оспорены как в гражданских, так и в уголовных делах, возбуждаемых по результатам расследований сетевых инцидентов (Network Forensic). При использовании собранных данных в качестве доказательства их неправомерного использования или в ситуациях законного захвата, сетевой TAP — ваш лучший союзник. TAP предоставляет доказательства без шанса что-либо изменить и с твердой временной привязкой. Это криминалистически надёжные данные/доказательства, которые являются обязательными для судебных или внутренних разбирательств в компании.

TAP устройство зеркалирования трафика

Сетевой TAP (Test Access Point) — это простое устройство, которое напрямую подключается к кабельной инфраструктуре сети. TAP устанавливается между двумя сетевыми устройствами, и все данные информационного обмена проходят через него. Используя внутренний физический (оптический) или логический (электрический) делитель, сетевой TAP создаёт и ответвляет копию данных для мониторинга, в то время как исходные данные беспрепятственно передаются по сети. Большинство TAP отдельно копируют потоки передачи от устройств A и B, отправляя их в отдельные порты мониторинга (TxA и TxB).

Принцип работы TAP гарантирует, что как каждый пакет, в независимости от размера и типа, так и весь трафик между устройствами А и В в целом, будет на 100% зеркалирован. Этот метод также исключает любую возможность переподписки. Как только трафик попал в TAP, он сразу же зеркалируется и может быть использован для любого вида мониторинга, обеспечения безопасности или анализа. Таким образом, TAP является ключевым компонентом любой системы обеспечения видимости сети. Следует отметить, что для подключения TAP к существующему сетевому соединению требуется короткое отключение кабеля, поэтому TAP обычно устанавливаются во время периода технического обслуживания сети.

SPAN технология зеркалирования трафика

SPAN — это программная функция, встроенная в коммутатор или маршрутизатор, которая создает копию выбранных пакетов, проходящих через устройство, и отправляет их на указанный SPAN-порт. Используя программное обеспечение, опытный администратор может легко настроить или изменить данные, подлежащие мониторингу.

Для того чтобы более глубоко понять, как и зачем можно использовать SPAN для получения доступа к «зеркалу» трафика, давайте ответим себе на три важных вопроса:

Является ли SPAN пассивной технологией? Нет!

Некоторые называют SPAN-порт пассивным решением для доступа к данным, но пассивный в этом случае означает «не оказывающий никакого эффекта», а в действительности, в зависимости от ситуации, технология SPAN оказывает ощутимое влияние на пакеты данных, а также влияет на всю их синхронизацию.

Является ли SPAN масштабируемой технологией? Нет!

RSPAN/ERSPAN технологии зеркалирования трафика которые работают? Нет!

Использование SPAN-порта для анализа локальной сети

Для полной картины с использованием технологии SPAN давайте посмотрим, что сообщает один из ведущих вендоров. В своем «white paper» Cisco предупреждает, что «коммутатор обрабатывает данные SPAN с более низким приоритетом, чем обычные данные от порта к порту». Другими словами, если какой-либо коммутатор/маршрутизатор под нагрузкой должен выбирать между передачей обычного трафика и SPAN-трафика, SPAN в аутсайдерах, а зеркальные кадры будут произвольно отбрасываться. Это правило относится к сохранению сетевого трафика в любой ситуации. Например, при транспортировке удалённого трафика SPAN (RSPAN) через канал Inter Switch Link (ISL), который разделит пропускную способность ISL с обычным сетевым трафиком, сетевой трафик получит высший приоритет. Если нет достаточной емкости для удаленного трафика SPAN, коммутатор также отбрасывает его.

Таким образом, используя коммутатор для зеркалирования трафика, помните, SPAN-доступ не является отказоустойчивым и может быть основной точкой сбоя или отказа для ваших систем мониторинга, управления и ИБ.

Когда допустимо использовать технологию SPAN?

Как описано выше, в современных сетевых средах сетевые TAP предпочтительнее SPAN-портов. Однако всё ещё есть места, где TAP непрактичен.

Многие решения для мониторинга могут и успешно используют SPAN в качестве технологии зеркалирования трафика. Такие решения работают с событиями уровня приложений, такие как «анализ разговора или соединения», «потоки приложений», которые используют небольшую часть полосы пропускания коммутатора, и обработка средствами мониторинга получаемого зеркала трафика c потерянными пакетами и временными смещениями не влияет на качество отчетов и статистики. Причина успешного использования таких решений с использованием SPAN в том, что они соответствуют параметрам и возможностям SPAN-портов, и им не нужен каждый кадр для успешной отчетности и анализа.

SPAN можно использовать на удалённых площадках, где не оправдано постоянное развертывание средств мониторинга и анализа, организуя временное решение для устранения неполадок.

SPAN можно использовать на участках сети с ограниченным оптическим бюджетом, где коэффициент разделения TAP может вносить недопустимые затухания.

В случаях аварийных ситуаций на производстве, когда нет окна технического обслуживания, в котором можно установить TAP.

При необходимости доступа к трафику, который либо остается в пределах коммутатора, либо никогда не достигает физического линка, на котором трафик может быть ответвлен TAP.

Другими словами, SPAN порт — это полезная технология, если она используется правильно, в хорошо управляемой сети и проверенной методологии.

Резюме

TAP ответвители сетевого трафика

TAP создают полную 100% копию двунаправленного сетевого трафика, обеспечивая максимальную точность мониторинга сети

TAP не изменяют временные соотношения между кадрами, интервалом и временем отклика, что особенно важно при анализе VoIP и Triple Play, включая анализ FDX

TAP не вносят дополнительного джиттера или искажения, что важно при анализе VoIP/видео

TAP пропускают весь трафик: IPv4 или IPv6, пакеты с ошибками, короткие или большие кадры, неправильные кадры CRC, межкадровый интервал не отбрасывается и не изменяется, любые пакеты не отбрасываются независимо от полосы пропускания

Правовые нормы или корпоративное соответствие иногда требуют, чтобы весь трафик для определенного сегмента контролировался. Это можно гарантировать только с помощью TAP

TAP не являются адресными сетевыми устройствами, поэтому не могут быть взломаны

TAP не нужно настраивать и обновлять, получение всех данных гарантировано и экономит время персонала. Просто подключите и контролируйте 100% трафика

SPAN-порт коммутатора

При использовании SPAN создаются дублирующиеся пакеты данных, что снижает эффективность инструментов мониторинга

SPAN может легко переподписаться, отбрасывая пакеты, также наблюдаются потери пакетов в случае перегрузки портов или в случае наличия в них ошибок. В результате «некорректной работы» сетевой специалист упускает из вида часть пользовательского трафика, что не позволяет выявить серьезные ошибки в работе сети, а специалист по информационной безопасности может упустить вирусный трафик или атаку злоумышленника

Данные 1 уровня, повреждённые и некорректные пакеты, неправильный CRC, межкадровый интервал и другие нестандартные данные не пересылаются на SPAN- порты. Следовательно, SPAN не подходит для мониторинга, захвата и анализа протокола реального времени (RTP), особенно в современных стратегиях оценки среднего значения качества голоса или видео (MOS) и качества восприятия в целом (QoE)

Теги VLAN не всегда передаются через SPAN-порт, и это зависит от настроек. Поэтому это может привести к обнаружению ложных проблем и затруднению поиска проблем VLAN

SPAN-порты предоставляют только обобщенные данные

SPAN-порты изменяют временные метки пакетов

Доказано, что SPAN-порты можно взломать (поэтому они могут представлять угрозу безопасности)

SPAN-порт имеет самый низкий приоритет на коммутаторе, когда дело доходит до выбора между основным трафиком и трафиком SPAN

SPAN-порты требуют программирования через интерфейс командной строки и могут быть неправильно настроены, что приводит образованию слепых зон для мониторинга и сбоям

В некоторых странах SPAN не соответствует требованиям закона для случаев законного перехвата

Количество SPAN-портов в коммутаторе ограничено по cравнению с количеством, необходимым для мониторинга. Разным специалистам требуется копия трафика для решения своих задач: обеспечение безопасности, контент фильтрации, обнаружения вторжения, диагностики и устранения проблем

Заключение

Имейте в виду, что TAP и/или SPAN — это всего лишь первый шаг в процессе обеспечения полной видимости всей вашей сетевой инфраструктуры. Полученный через SPAN-порты или сетевые TAP трафик вы можете отправить на брокер сетевых пакетов для оптимизации и последующей передачи соответствующих данных конкретным инструментам мониторинга, анализа и ИБ.

Подробнее о брокерах сетевых пакетов и их применении можно почитать в наших предыдущих статьях.