pgp что за формат

Расширение файла PGP

PGP Security Key

Что такое файл PGP?

Программы, которые поддерживают PGP расширение файла

Ниже вы найдете указатель программ, которые можно использовать для открытия файлов PGP, разделенных на категории 2 в соответствии с поддерживаемой системной платформой. PGP файлы можно встретить на всех системных платформах, включая мобильные, но нет гарантии, что каждый из них будет должным образом поддерживать такие файлы.

Программы, обслуживающие файл PGP

Как открыть файл PGP?

Причин, по которым у вас возникают проблемы с открытием файлов PGP в данной системе, может быть несколько. Что важно, все распространенные проблемы, связанные с файлами с расширением PGP, могут решать сами пользователи. Процесс быстрый и не требует участия ИТ-специалиста. Ниже приведен список рекомендаций, которые помогут вам выявить и решить проблемы, связанные с файлами.

Шаг 1. Скачайте и установите Pretty Good Privacy

Шаг 2. Обновите Pretty Good Privacy до последней версии

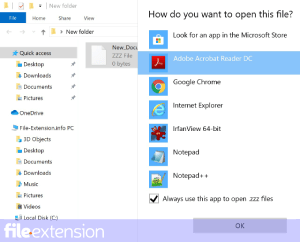

Шаг 3. Настройте приложение по умолчанию для открытия PGP файлов на Pretty Good Privacy

Если у вас установлена последняя версия Pretty Good Privacy и проблема сохраняется, выберите ее в качестве программы по умолчанию, которая будет использоваться для управления PGP на вашем устройстве. Метод довольно прост и мало меняется в разных операционных системах.

Процедура изменения программы по умолчанию в Windows

Процедура изменения программы по умолчанию в Mac OS

Шаг 4. Убедитесь, что PGP не неисправен

Если проблема по-прежнему возникает после выполнения шагов 1-3, проверьте, является ли файл PGP действительным. Вероятно, файл поврежден и, следовательно, недоступен.

1. Убедитесь, что PGP не заражен компьютерным вирусом

Если случится так, что PGP инфицирован вирусом, это может быть причиной, которая мешает вам получить к нему доступ. Немедленно просканируйте файл с помощью антивирусного инструмента или просмотрите всю систему, чтобы убедиться, что вся система безопасна. Если файл PGP действительно заражен, следуйте инструкциям ниже.

2. Убедитесь, что структура файла PGP не повреждена

Вы получили PGP файл от другого человека? Попросите его / ее отправить еще раз. В процессе копирования файла могут возникнуть ошибки, делающие файл неполным или поврежденным. Это может быть источником проблем с файлом. Если файл PGP был загружен из Интернета только частично, попробуйте загрузить его заново.

3. Проверьте, есть ли у пользователя, вошедшего в систему, права администратора.

Иногда для доступа к файлам пользователю необходимы права администратора. Переключитесь на учетную запись с необходимыми привилегиями и попробуйте снова открыть файл PGP Security Key.

4. Проверьте, может ли ваша система обрабатывать Pretty Good Privacy

Операционные системы могут иметь достаточно свободных ресурсов для запуска приложения, поддерживающего файлы PGP. Закройте все работающие программы и попробуйте открыть файл PGP.

5. Убедитесь, что ваша операционная система и драйверы обновлены

Современная система и драйверы не только делают ваш компьютер более безопасным, но также могут решить проблемы с файлом PGP Security Key. Возможно, что одно из доступных обновлений системы или драйверов может решить проблемы с файлами PGP, влияющими на более старые версии данного программного обеспечения.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла PGP мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле PGP.

Что такое PGP?

С момента ее появления в 1991 году было создано множество версий PGP-софта. В 1997 году Фил Циммерман сделал предложение создать Internet Engineering Task Force (IETF), общепринятый стандарт для PGP с открытым исходным кодом. Предложение было принято и привело к созданию OpenPGP протокола, который определяет стандартные форматы шифрования для ключей и сообщений.

Хотя изначально PGP использовалась только для защиты электронной почты и ее вложений в настоящее время она применяется более обширно, включая цифровые подписи, полное шифрование диска и защиту сети.

Изначально PGP принадлежала компании PGP Inc, которая впоследствии была приобретена Network Associates Inc. В 2010 году Symantec Corp. выкупили PGP за 300 миллионов долларов и теперь этот термин является товарным знаком, используемым для их продуктов совместимых с OpenPGP.

Как это работает?

Затем сеансовый ключ (1) шифруется с использованием асимметричного шифрования: предполагаемый получатель (Боб) предоставляет свой открытый ключ (2) отправителю сообщения (Алиса), чтобы она могла зашифровать сеансовый ключ. Этот шаг позволяет Алисе безопасно делиться ключом с Бобом через интернет, независимо от уровня безопасности.

Асимметричное шифрование сеансового ключа обычно выполняется с использованием алгоритма RSA. Многие другие системы шифрования используют его включая протокол защиты транспортного уровня (TLS), который обеспечивает безопасность большей части интернета.

Как только шифротекст сообщения и зашифрованный сеансовый ключ были получены, Боб может использовать свой приватный ключ (3) для расшифровки сеансового ключа, который затем используется для дешифрования зашифрованного текста.

Помимо основного процесса шифрования и дешифрования, PGP также поддерживает цифровые подписи, которые выполняют как минимум три функции:

Аутентификация: Боб может проверить, что отправителем сообщения была Алиса;

Целостность: Боб может быть уверен, что сообщение имеет первозданный вид;

Безотказность: после того, как сообщение подписано цифровой подписью, Алиса не сможет утверждать, что не отправляла его.

Варианты применения

Одним из наиболее распространенных способов использования PGP является защита электронной почты. Письмо защищенное с помощью PGP превращается в строку символов, которую невозможно прочитать (зашифрованный текст) и расшифровать можно только с помощью соответствующего ключа. Для обеспечения безопасности сообщений защитный механизм практически тот же самый, также есть еще и программные приложения, которые позволяют реализовывать PGP поверх других, эффективно интегрируя систему шифрования к необеспеченным безопасностью службам обмена сообщениями.

Хоть PGP в основном и предназначена для защиты интернет-коммуникации, она также может использоваться для шифрования отдельных устройств. В таком случае программа может применяться к разделам диска на ПК или к мобильному устройству. Шифруя жесткий диск пользователь должен будет указывать пароль при каждой загрузке системы.

Преимущества и недостатки

Протокол OpenPGP позволил создать стандартизированную конкурентную среду и теперь PGP решения предлагаются несколькими компаниями и организациями. Тем не менее, все программы с PGP которые соответствуют стандартам OpenPGP совместимы друг с другом. Это означает, что файлы и ключи созданные в одной программе могут без проблем быть использованы в другой.

Что касается недостатков, системы PGP не так просты в использовании и понимании, особенно для пользователей со слабыми техническими навыками. Кроме того большая длина открытых ключей многими считается неудобной.

В 2018 году Electronic Frontier Foundation (EFF) опубликовала крупную уязвимость под названием EFAIL. Эта проблема позволяет хакерам использовать активный HTML-контент в зашифрованных электронных письмах для получения доступа к расшифрованной версии сообщений.

Однако некоторые проблемы описанные в EFAIL уже были известны сообществу пользователей PGP с конца 1990-х годов и по факту, уязвимость заключалась в различных реализациях со стороны почтовых клиентов, а не самого PGP. Таким образом, несмотря на тревожные и вводящие в заблуждение заголовки, PGP все еще обладает высоким уровнем безопасности.

Заключение

С момента создания в 1991 году, PGP был важным инструментом для защиты данных и в настоящее время используется в большинстве приложений, обеспечивая конфиденциальность, безопасность и аутентификацию для систем связи и поставщиков цифровых услуг.

Не смотря на то что в 2018 году выявление EFAIL вызвало серьезные опасения по поводу жизнеспособности протокола, основная технология по-прежнему считается надежной и криптографически обоснованной. Стоит отметить, что разные реализации PGP могут иметь различные уровни безопасности.

Что такое шифрование PGP и как его использовать?

Если вы не шифруете свои электронные письма или файлы, то оставляете их в открытом доступе. Любой, кто шпионит за вашим трафиком, может прочитать их. Стоит узнать, что такое шифрование PGP и как оно может улучшить вашу конфиденциальность в интернете.

Что такое PGP?

Это признанный стандарт шифрования, который обеспечивает конфиденциальность и гарантирует подлинность отправляемых или получаемых данных. PGP может использоваться для шифрования и дешифрования текста, электронных писем, файлов или целых разделов диска, а также для создания цифровых подписей.

Как работает шифрование?

Чтобы понять шифрование, представьте, что вы хотите отправить любовное письмо, но вы не хотите, чтобы кто-то его читал, кроме предполагаемого получателя. Вы пишете свое письмо, а затем создаете код (в терминах криптографии ключ) для шифрования вашего сообщения. Например, если вы выберете, что каждая буква алфавита соотносится с числом, то ваше сообщение “I love you” будет выглядеть так: «9 12-15-22-5 25-15-21».

С помощью алгоритма шифрования, ваш любовник сможет расшифровать сообщение и ответить таким же образом. Этот тип криптографии использовался в течение многих лет, но он представляет много уязвимостей.

Чтобы ваше сообщение оставалось конфиденциальным, вам также необходимо передать свой ключ получателю в частном порядке. Вы не можете отправить ключ вместе с сообщением. Если вы отправите его в отдельном конверте или через интернет, он может быть легко украден. Вы, конечно, можете передать ключ лично, но это также неудобно, особенно если вам нужно доставить сообщение кому-то на другой конец мира. Вот где PGP вступает в действие.

Шифрование PGP

PGP использует «криптографию с открытым ключом», что означает, что для шифрования и расшифровки сообщений вам нужны два ключа – открытый и закрытый. Открытый ключ используется для шифрования данных, а закрытый-для их расшифровки.

Представьте себе, что кто-то кладет свое сообщение в коробку, прежде чем отправить его вам. Это окно ‘шифрования’ имеет два замка, и отправитель должен использовать открытый ключ для ‘запирания’ этого ящика. Вы можете поделиться своим открытым ключом с отдельным пользователем или загрузить его на серверы совместного использования ключей. Публичный ключ затем шифрует сообщение так, что никто не сможет расшифровать его, даже сам отправитель.

Ваши открытый и закрытый ключи связаны таким образом, что теперь только комбинация этих двух ключей может разблокировать коробку (расшифровать сообщение). Вы единственный владелец закрытого ключа, поэтому расшифровать сообщение можете только вы. И также никогда не должны делиться своим секретным ключом ни с кем.

Является ли шифрование PGP безопасным?

Шифрование PGP использует 128-битные ключи, что делает его довольно сложным для взлома. Другими словами, есть 2^128 возможных комбинаций, которые кто-то может попробовать, прежде чем сломает шифрование и прочитает ваше сообщение.

Чтобы атака была успешной, хакеру понадобится компьютер, способный запускать миллиард ключей каждую секунду. Даже если бы такой суперкомпьютер существовал, все равно потребовалось бы более 10 000 000 000 000 лет, чтобы опробовать все возможности. Таким образом, пользователи PGP могут чувствовать себя довольно безопасно, используя этот стандарт шифрования.

Зачем использовать PGP?

1. Чтобы зашифровать сообщения электронной почты

PGP широко используется для шифрования сообщений почты. Существует несколько плагинов, которые можно установить в аккаунт Gmail для шифрования сообщений. Некоторые из них будут шифровать ваши сообщения автоматически, в то время как другие будут нуждаться в ручной настройке. Однако эти плагины не шифруют ваши вложения или другую конфиденциальную информацию, такую как строка темы или адрес почты.

Вместо этого вы можете выбрать надежного поставщика услуг электронной почты со встроенным шифрованием PGP. Это означает, что ваша электронная почта будет зашифрована автоматически. Некоторые даже предлагают дополнительные функции, такие как анонимная регистрация, анонимная оплата или даже «перезапись адресов электронной почты».

2. Использование цифровых подписей

Ваш ключ также может быть использован для цифровой подписи документов, которые вы отправляете через интернет, чтобы доказать, что они являются подлинно вашими.

Например, представьте, что вы посылаете книгу своему лучшему другу. Вы шифруете документ их открытым ключом и подписываете его своим закрытым ключом. Как только он получит книгу, то узнает, что она пришла от вас и больше ни от кого. Если по какой-то причине кто-то перехватил документ и что-то изменил — хотя бы одну букву или цифру — ваш друг увидит недействительную цифровую подпись.

Биткоин-кошельки также могут быть подписаны с помощью закрытого ключа разработчика. Цифровая подпись гарантирует, что эти предварительно скомпилированные кошельки не скрывают никакого вредоносного кода, который может украсть вашу криптовалюту или другую конфиденциальную информацию.

Как использовать PGP?

Продвинутые пользователи смогут настроить свое собственное шифрование PGP, но большинство пользователей должны искать службы, которые предоставляют шифрование PGP в качестве функции. Как и большинство протоколов, он не доступен в качестве отдельного приложения.

Одно из его самых частых применений — это электронные письма. Ваши лучшие варианты состояли бы в том, чтобы найти электронную почту, которая предлагает встроенное шифрование PGP.

На видео: Как создать PGP-ключ и шифровать свою почту?

Проблема PGP

Криптоинженеры уже несколько десятилетий кричат о недостатках PGP. Когда это слышат обычные разработчики, то бывают крайне удивлены. Как, PGP никуда не годится? Зачем же тогда его советуют использовать? Ответ в том, PGP действительно никуда не годится, и никому никогда не следует его рекомендовать. Он должен исчезнуть.

Как вы скоро увидите, у PGP много проблем. Если не вдаваться в подробности, основная причина в том, что программа разработана в 90-е годы, до появления серьёзной современной криптографии. Ни один компетентный криптоинженер сегодня не станет разрабатывать систему в таком виде и не потерпит большинства её дефектов ни в какой другой системе. Серьёзные криптографы в основном отказались от PGP и больше не тратят на неё времени (за некоторыми заметными исключениями). Поэтому хорошо известные проблемы в PGP остаются нерешёнными более десяти лет.

Два небольших примечания. Во-первых, статья написана для инженеров, а не для юристов и активистов. Во-вторых, “PGP” может означать множество вещей, от стандарта OpenPGP до эталонной реализации в GnuPG. Мы используем термин “PGP” для всего этого.

Проблемы

Абсурдная сложность

И это только кодировка. Реальная система гораздо сложнее. Есть ключи и подключи. Идентификаторы ключей, серверы ключей и подписи ключей. Ключи только для подписи и только для шифрования. Многочисленные «связки ключей». Аннулирование сертификатов. Три различных формата сжатия. Это мы ещё не добрались до поддержки смарт-карт.

Дизайн швейцарского армейского ножа

Если вы заблудились в лесу и… не знаю, например, вам нужно обрезать отвороты на джинсах — да, очень удобно, что на вашем ножике есть ножницы. Но для серьёзной работы никто не будет регулярно использовать такие ножнички.

Еще в эпоху MC Hammer, когда появился PGP, «шифрование» было особой вещью в себе; был один инструмент для отправки файлов, резервного копирования, для шифрования и подписи файлов. Современная криптография так не работает, нам нужны специализированные инструменты. Криптография для безопасного обмена сообщениями отличается от криптографии для резервного копирования или подписи пакетов.

Болото обратной совместимости

PGP предшествует современной криптографии и сильно устарел за это время. Если вам повезёт, у вашего GnuPG по умолчанию будет установлен 2048-битный ключ RSA, 64-битный шифр CAST5 в CFB и контрольная сумма OpenPGP MDC (о которой позже). Если шифрование производится паролем, а не открытым ключом, протокол OpenPGP установит для PGP алгоритм формирования ключа S2K. Мягко говоря, это не те примитивы, которые криптоинженер выберет для современной системы.

Мы многому научились с тех пор, как ботан Стив Уркель украсил прайм-тайм в эфире ABC. Мы узнали, что зашифрованные тексты следует аутентифицировать (и избегать режима CFB), что 64-битные блочные шифры плохи, что RSA не идеален, что сочетание сжатия и шифрования опасно и что KDF’ы должны строго генерироваться и по времени, и по памяти.

Что бы ни говорил OpenPGP RFC, вероятно, вы не делаете ничего из этого списка, если используете PGP, и невозможно сказать, когда рекомендации начнут выполняться. Возьмите шифры AEAD: Sequoia PGP на языке Rust по умолчанию перешла в режим AES-EAX AEAD. Это здорово. Но теперь никто не может прочитать их сообщения, потому что большинство версий PGP не знает, что такое режим EAX, и это не очень здорово. В каждой плохой криптосистеме в конечном итоге вырастает расширение RFC, которое поддерживает эллиптические кривые или AEAD, так что его сторонники могут кричать на форумах, что они поддерживают современную криптографию. RFC не имеет значения: только реальные установки. Мы изобрели аутентифицированное шифрование 20 лет назад, а PGP скоро на пенсию; хватит оправданий.

Или у вас обратная совместимость с программой 90-х годов, или у вас хорошая криптография; нельзя получить и то, и другое.

Неприятный UX

Трудно сформулировать это лучше, чем Тед Унангст:

Несколько лет назад было проведено исследование юзабилити PGP, в котором группу технических специалистов поместили в комнату с компьютером и попросили настроить PGP. Через два часа никто из них ещё не отозвался.

Если вам нужны собственные эмпирические данные, чтобы подтвердить это, вот эксперимент, который вы можете провести: найдите какого-нибудь далёкого от компьютеров юриста и по телефону помогите ему установить Signal. Наверное, он справится без истерики. А теперь попробуйте сделать это с PGP.

Долговременные секреты

PGP просит пользователей практически навсегда сохранять корневой ключ, привязанный к их личности. Генерации и обмен ключами обременительны с этими «вечеринками подписи ключей» и «сетью доверия», где ключи зависят от других ключей.

Долговременные ключи почти всегда неудобны. Если вы продолжаете использовать ключ, он в конечном итоге становится открытым. С точки зрения грамотного дизайна системы нужно минимизировать ущерб и гарантировать, что пользователь не будет ни секунды колебаться при мысли о генерации нового ключа, если есть хоть какие-то опасения по поводу безопасности текущего.

Фанаты PGP сразу ответят: «Вот почему нужно держать ключи на Yubikey». Но по беглой приблизительной оценке, почти никто в мире не использует дорогие Yubikey, и вряд ли это изменится в будущем (мы едва можем развернуть U2F, а те ключи одноразовые). Мы не можем принимать плохие криптосистемы только для того, чтобы ботанам Unix было приятнее играться со своими игрушками.

Сломанная аутентификация

Подробнее об архаичных примитивах PGP: ещё в 2000 году рабочая группа OpenPGP поняла, что нужно аутентифицировать зашифрованный текст и что подписи PGP этого не делают. Поэтому OpenPGP изобрела систему MDC: сообщения PGP с MDC присоединяют SHA-1 открытого текста к самому открытому тексту, который затем шифруется (как обычно) в режиме CFB.

Если вам интересно, как PGP справляется с этим, когда современные системы используют относительно сложные схемы AEAD (поскольку не могут просто прикрепить SHA-1 к открытому тексту), то это хороший вопрос. Как бы вам описать эту карикатуру? PGP MDC можно очистить от сообщений — он закодирован таким образом, что достаточно просто отрезать последние 22 байта зашифрованного текста. Чтобы сохранить обратную совместимость с небезопасными старыми сообщениями, PGP ввёл новый тип пакета, который сигнализирует о необходимости проверки MDC. Если вы используете неправильный тип, то MDC не проверяется. Даже если вы это сделаете, новый формат пакета SEIP достаточно близок к небезопасному формату SE, которым потенциально можно обмануть получателя с понижением шифра; Тревор Перрин свёл SEIP всего к 16 битам безопасности.

Наконец, даже если всё пойдёт правильно, эталонная реализация PGP выдаст по запросу неаутентифицированный открытый текст, даже если MDC не совпадает.

Непоследовательные идентити

PGP — это и приложение, и набор интеграций с другими приложениями, и формат файла, и социальная сеть, и субкультура.

PGP выдвигает понятие криптографической идентичности (identity). Вы создаёте ключ, сохраняете его в связке ключей, печатаете его фингерпринт на визитке и публикуете на сервере ключей. Вы подписываете чужие ключи. Они, в свою очередь, могут полагаться или не полагаться на ваши подписи для проверки других ключей. Некоторые люди стараются встретиться с другими пользователями PGP лично, чтобы обменяться ключами и более надёжно прописаться в этой «сети доверия». Другие организуют «вечеринки подписи ключей». Если представить всю эту активность, то становится понятно, как трудно преданным фанатам PGP переключиться на новые технологии.

Но вся эта система не работает на практике. Ни сеть доверия с подписями ключей, ни серверы ключей, ни вечеринки. Обычные люди будут доверять всему, что выглядит как ключ PGP, независимо от того, откуда он взялся — как они могут не доверять, если даже эксперту трудно сформулировать, как оценить ключ? Эксперты не доверяют ключам, которые не получили лично. Все остальные полагаются на централизованные сервисы для распространения ключей. Механизмы распространения ключей PGP — это цирк.

Утечки метаданных

На секунду забудьте о фиаско с электронной почтой (вернёмся к этому позже). PGP сам по себе допускает утечку метаданных. При обычном использовании сообщения напрямую связаны с идентификаторами ключей, которые по всей сети доверия PGP связаны с идентификатором пользователя. Кроме того, довольно большая часть пользователей PGP использует серверы ключей, которые сами выдают в сеть, какие пользователи PGP обмениваются сообщениями друг с другом.

Нет прямой секретности

Наглядный пример: криптография для безопасного обмена сообщениями требует прямой секретности (forward secrecy). Прямая секретность означает, что если злоумышленник получит ваш ключ, то всё равно не сможет прочитать предыдущие сообщения. В современной криптографии мы предполагаем, что противник записывает всё в бесконечное хранилище. Заявленные противники PGP включают мировые правительства. Безусловно, некоторые из них делают это. Против серьёзных противников взлом криптографии без прямой секретности — лишь вопрос времени.

Чтобы на практике обеспечить прямую секретность, вы обычно храните два секретных ключа: краткосрочный сеансовый ключ и долгосрочный доверенный ключ. Ключ сеанса эфемерен (обычно продукт обмена DH), и доверенный ключ подписывает его, так что человек посередине не может применить собственный ключ. Теоретически, прямую секретность можно реализовать инструментами PGP. Конечно, почти никто этого не делает.

Топорные ключи

Открытый ключ OpenBSD signify — это строка Base64, достаточно короткая, чтобы поместиться в середине предложения в электронном письме; закрытый ключ, который не является форматом обмена, — просто строка или около того. А открытый ключ PGP — это целый гигантский документ Base64; если вы часто их использовали, вы, вероятно, уже привыкли прикреплять их в аттаче, а не вставлять в сообщения, чтобы не повредить. Ключ signify сгенерирован передовым алгоритмом Ed25519, а PGP — более слабым RSA.

Вы можете подумать, что это не имеет значения, но это важно; на порядки больше людей используют SSH и управляют SSH-ключами, чем PGP. Ключи SSH тривиальны для обработки; PGP — нет.

Согласование

PGP поддерживает ElGamal, RSA, p-кривые NIST, Brainpool, Curve25519, SHA-1, SHA-2, RIPEMD160, IDEA, 3DES, CAST5, AES. Это не полный список того, что поддерживает PGP.

Если за последние 20 лет мы узнали три важные вещи о криптографии, по крайней мере, две из них, это то, что согласование и совместимость — зло. Как правило, недостатки криптосистем появляются в реализациях, а не примитивах, и экспансивная криптосовместимость увеличивает количество реализаций. Современные протоколы, такие как TLS 1.3, стремятся избавиться от обратной совместимости с архаизмами вроде RSA, а не добавляют её. Новые системы поддерживают только один набор примитивов и простой номер версии. Если один из этих примитивов проваливается, вы избавляетесь от этой версии и бросаете сразу весь старый протокол.

Если нам не повезёт и через 20 лет люди всё ещё будут использовать PGP, он останется единственной причиной, по которой хоть где-то применяется стандарт CAST5. Мы не можем сказать это яснее, и это нужно многократно повторять: или у вас обратная совместимость с программой 90-х годов, или у вас хорошая криптография; нельзя получить и то, и другое.

Мусорный код

Де-факто стандартной реализацией PGP является GnuPG. Эта программа не очень аккуратно написана. Там обширная кодовая база на C — языка с дублированием функциональности (например, в описании недавней атаки типа «отказ в обслуживании» на парсинг SKS сказано, что у него есть несколько парсеров ключей) с длинным послужным списком CVE, начиная от повреждения памяти до криптографической атаки по сторонним каналам. Иногда можно было удалить из сообщений аутентификацию, а GnuPG не замечал этого. Можно было скормить ему ключи без правильного отпечатка. В 2018 году уязвимость Efail была вызвана тем, что GnuPG по запросу отдавал неаутентифицированный открытый текст. GnuPG — не есть хорошо.

GnuPG является и эталонной реализацией для PGP, и основой для большинства других инструментов, интегрирующих криптографию PGP. Он никуда не денется. Полагаться на PGP — значит, полагаться на GPG.

Ответы

Чтобы убедить человека отказаться от PGP, важно объяснить ему, что PGP нечем заменить, и это нормально. Альтернативный инструмент зависит от задачи.

Разговоры

Используйте Signal. Или Wire, или WhatsApp, или какой-то другой безопасный мессенджер на основе протокола Signal.

Современные безопасные мессенджеры созданы специально для обмена сообщениями. Они используют сохраняющие конфиденциальность аутентификационные рукопожатия, аннуляцию сообщений, криптографические храповики (ratchets), которые выдают ключ на каждый обмен сообщениями, и, конечно же, современные примитивы шифрования. Мессенджеры тривиально просты в использовании, никакой суеты с ключами и подключами. Если вы используете Signal, вы получаете даже больше: вы получаете систему, настолько параноидальную насчёт сохранения приватных метаданных с серверов, что она даже туннелирует поисковые запросы Giphy, чтобы избежать атак с анализом трафика, и до недавнего времени даже не поддерживала профили пользователей.

Шифрование электронной почты

Электронная почта не безопасна. Даже с PGP это открытый текст по умолчанию, то есть даже если вы всё делаете правильно, какой-то совершенно разумный получатель письма, делая абсолютно разумные вещи, обязательно процитирует открытый текст вашего зашифрованного сообщения кому-то другому в CC (мы не знаем пользователя электронной почты PGP, который с этим не сталкивался). В электронной почте PGP отсутствует прямая секретность. Метаданные электронной почты, включая тему (которая буквально является содержимым сообщения), всегда передаются открытым текстом.

Это никогда не исправят. Чтобы сделать реально безопасную электронную почту, вам придётся туннелировать по электронной почте другой протокол (вы всё равно будете уязвимы для атаки с анализом трафика). В том-то и дело, зачем прикидываться?

Шифровать электронную почту — это кликать беду. Рекомендовать пользователям шифровать электронную почту, если им что-то угрожает, — исключительная халатность. Любой, кто говорит вам о безопасности общения по электронной почте с PGP-шифрованием, ставит свои странные предпочтения выше вашей безопасности.

Отправка файлов

Используйте Magic Wormhole. Клиенты Wormhole используют одноразовый обмен ключами с парольной аутентификацией (PAKE) для шифрования файлов. Это легко (по крайней мере, для ботаников), безопасно и весело: всякий, кому мы показывали «кротовую нору», сразу начинал пропускать через неё все файлы подряд, как это делаем мы.

Кто-то сразу запускает инсталлятор под Windows на Rust или Go, это слишком классная программа, чтобы ею не пользоваться.

Если вы общаетесь с юристами, а не с инженерами, Signal отлично справляется с передачей файлов. Для получения отчётов об ошибках публикуйте номер Signal, а не ключ PGP.

Шифрование бэкапов

Используйте Tarsnap. Колин объяснит, как Tarsnap оптимизирован для защиты резервных копий. Или действительно, возьмите любой другой инструмент шифрования бэкапов; он не будет так хорош, как Tarsnap, но всё равно будет лучше PGP.

Нужны офлайновые бэкапы? Используйте шифрование образов дисков; оно встроено в современные версии Windows, Linux и macOS. Полное шифрование диска не очень хорошо, но отлично справляется с этой задачей, и оно проще и безопаснее, чем PGP.

Подпись пакетов

Шифрование данных приложений

Используйте libsodium: это универсальная библиотека с интерфейсом, в котором трудно допустить ошибку, а для работы не нужен бинарник.

Шифрование файлов

Это действительно проблема. Если у вас /не/ бэкап, /не/ архив для долгосрочного хранения в офлайне, /не/ шифрование файла для передачи и /не/ шифрование виртуальных дисков, которые вы монтируете/отмонтируете по мере необходимости, то нет ни одного хорошего инструмента, чтобы зашифровать файлы. Для других целей Филиппо Вальсорда разрабатывает инструмент age, он кажется многообещающим, но пока не готов.

Надеюсь, ясно, что это довольно узкий случай использования. Мы работаем в области безопасности программного обеспечения и обрабатываем конфиденциальные данные, включая отчёты об ошибках (ещё один очень распространённый случай, когда кричат «Нам нужен PGP!»), но почти никогда не используем PGP.