pfsense что это такое

Установка и базовая настройка pfSense

pfSense является программным маршрутизатором/фаерволом на основе операционной системы FreeBSD. Рассмотрим его установку и начальную настройку на виртуальную машину.

Установка

Система распространяется как образ операционной системы, готовой к работе в качестве фаервола/маршрутизатора. Переходим на страницу загрузки pfSense и заполняем форму для получения установщика и нажимаем на DOWNLOAD:

* в данном примере мы выбрали архитектуру AMD64 (для всех современных компьютеров архитектуры x86), образ ISO и Нью-Йорк в качестве зеркала загрузки.

Дожидаемся загрузки файла. Если мы выполняем установку на виртуальную машину, то просто монтируем образ ISO. Если же мы будем устанавливать с помощью сменного носителя, то готовим его с помощью специализированных программ, например, WinSetupFromUsb или Rufus для флешки или InfraRecorder для DVD. Монтируем образ или подключаем установочный носитель, настраиваем БИОС для загрузки с диска или флешки и запускаем установщик — мы должны увидеть сообщение о необходимости принять лицензионное соглашение. Нажимаем Accept:

После выбираем, что будем делать. В нашем случае, выполнять установку:

На следующем шаге установщик предложит выбрать раскладку клавиатуры — выбираем вариант по умолчанию:

Выбираем вариант разбивки диска на разделы. В моем случае, это выполняется автоматически:

* при необходимости использовать сервер не только в качестве pfSense (что не рекомендуется) можно самостоятельно разбить диск на разделы.

Начнется процесс установки системы:

Дожидаемся его окончания. Процесс займет немного времени.

Установщик предложит перейти в командную строку для выполнения ручных настроек — отказываемся:

Не забываем извлечь установочный носитель.

Настройка подключения к веб-интерфейсу

После загрузки pfSense мы увидим меню настройки. Первое, что нам нужно сделать — настроить сеть и веб-интерфейс. Дальнейшую настройку можно делать в последнем.

Выбираем опцию Set interface(s) IP address — номер 2:

Выбираем интерфейс для настройки. Сначала внутренний (LAN):

Задаем IP-адрес в соответствии с нашей инфраструктурой:

* в нашем примере мы хотим задать адрес 192.168.0.23.

Указываем маску подсети:

* в локальных сетях, как правило, используются маски 24, 23, 22.

Если нужно, прописываем адрес шлюза, в противном случае, просто нажимаем Enter:

* обратите внимание, что адрес шлюза на LAN интерфейсе нам нужен только для статических маршрутов.

Система нам предложит активировать сервер DHCP для локальной сети. Если наш pfSense должен выполнять такую задачу, ставим y. Мы же этого делать не будем:

Также отказываемся к возврату протокола HTTP как веб-конфигуратора:

Открываем браузер и переходим по адресу нашего сервера https://192.168.0.23 — появится предупреждение о нарушении безопасности. Просто игнорируем и продолжаем загрузку.

Система потребует ввода логина и пароля — вводим логин/пароль admin/pfsense.

Готово. Теперь приступим к базовой настройке.

Базовая настройка pfSense

После входа в веб-интерфейс, система может попросить принять условия — просто нажимаем Accept:

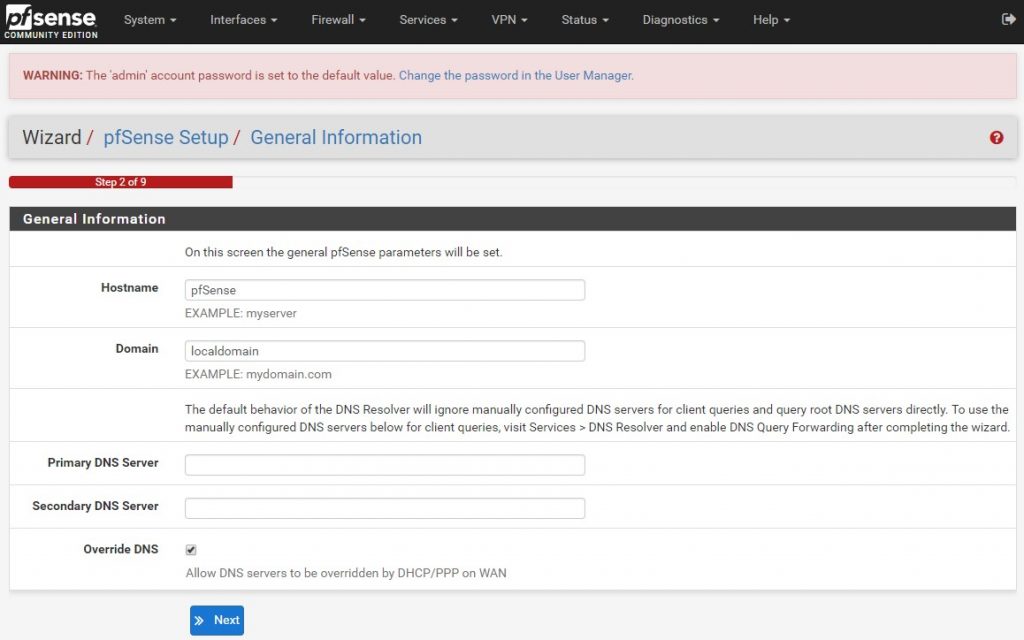

В подразделе «Localization» выбираем наш часовой пояс и язык, с которым нам будет удобнее работать:

* в нашем примере выставлено московское время и русский язык интерфейса. Однако, нужно отметить, что для pfSense нет полного перевода и некоторые элементы будут на английском.

Для применения настроен кликаем по Save:

Теперь сменим пароль по умолчанию для учетной записи admin. В верхней части интерфейса мы увидим предупреждение — кликаем по Change the password in the User Manager:

Вводим дважды новый пароль:

Сообщение с предупреждением в верхней части экрана должно исчезнуть.

В подразделе «Общие настройки» выбираем вариант получения сетевых настроек:

* в нашем примере мы зададим вручную IP-адрес. Если не используется IPv6 — отключаем его (как в данном случае).

Ниже задаем IP-адрес (если мы выбрали вариант получения Статический IPv4):

Указываем маску подсети:

Справа от «IPv4 Шлюз» кликаем по Добавить новый шлюз:

В открывшемся окне добавляем адрес шлюза для доступа к сети Интернет и кликаем Добавить:

Если для подключения к панели управления по локальной сети требуется статический маршрут, после применения настроек мы можем потерять управление системой. Необходимо заранее позаботиться о добавлении статических маршрутов.

Для того, чтобы изменения вступили в силу, необходимо их применить:

Настройка завершена. Можно попробовать прописать наш pfSense в качестве шлюза и проверить доступ к сети Интернет.

В моем случае Интернет не заработал по причине наличия маршрута через локальную сеть. Решение ниже.

Статические маршруты

Если у нас есть несколько подсетей, доступ к которым нужно обеспечить через внутренние маршрутизаторы, pfSense позволяет добавить статические маршруты.

Кликаем по ссылке Статические маршруты:

Кликаем по кнопке Добавить:

В открывшемся окне вводим подсеть, для которой нам нужен маршрут и выбираем шлюз, через который будет осуществляться доступ к данной сети:

* в данном примере мы создадим статический маршрут в сеть 192.168.1.0/24 через шлюз 192.168.0.1.

Чтобы изменения вступили в силу, кликаем по Применить изменения:

Возможные ошибки

Рассмотрим проблемы, которые могут возникнуть при настройке pfSense.

Нет доступа в Интернет

Причина: проблема может возникнуть, если мы сначала указывали шлюз на интерфейсе LAN, затем поменяли его на WAN. Возможно, систему клинит, и появляется ошибка маршрутизации.

Решение: удалить маршрутизацию через LAN, убедиться, что появился Интернет на компьютерах локальной сети, после снова создать маршрутизацию через LAN.

Для этого переходим к настройкам маршрутизации:

Переходим к статическим маршрутам:

Удаляем все маршруты через локальную сеть:

Переходим в раздел Шлюзы:

Удаляем шлюз через локальную сеть:

Проверяем, что у нас появился интернет на компьютерах локальной сети.

После того, как мы убедились в исправной работе шлюза для доступа к глобальной сети, на той же вкладке по работе со шлюзами нажимаем Добавить:

Задаем имя и адрес маршрутизатора в локальной сети:

Возможности pfSense

Из коробки, нам доступны следующие возможности:

Это не совсем все возможности — лишь пример, довольно, часто используемых функций.

Читайте также

Возможно, вам будет интересны следующие инструкции:

Pfsense что это такое

Проект был основан в 2004 году Крисом Бухлером и Скоттом Аллричем. Немного ранее, Крис работал над проектом m0n0wall, однако многим пользователям стало не хватать возможностей реализованных в проекте разработанном для создания встроенных устройств. Так и появился проект pfSense.

Существуют и другие диапазоны адресов, такие как 1.0.0.0/8 или 2.0.0.0/8, которые не попадают под RFC1918. Их так же можно использовать, однако вероятность того, что они были зарезервированы для каких-то реальных целей очень велика, в связи с сокращением адресного пространства IPv4. Так же не стоит использовать 169.254.0.0/16, который согласно RFC3927 зарезервирован под «Link-Local» автоконфигурацию и не должен присваиваться по DHCP или вручную. Если же Вы работаете с сетью не соответствующей рекомендациям на частные IP адреса, то Вам стоит незамедлительно заняться исправлением адресации в сети, не дожидаясь неполадок. Полный список сетей IPv4 зарезервированных под специальные нужды можно найти в RFC3330.

Публичные IP адреса присваивает Ваш Интернет-провайдер для всех, кроме особо крупных сетей. Для большой сети, требующей нескольких сотен, а то и тысяч публичных адресов, обычно присваивается адресное пространство целиком непосредственно Региональным Интернет Регистратором (RIR) обслуживающим данную область. RIR, это организация контролирующая выделение и регистрацию публичных адресов в определенном регионе. Большинство обычных интернет-соединений работает с одним публичным IP адресом, а большинство бизнес-структур при необходимости может выбрать опцию множественных публичных IP. Однако и единственный публичный IP в совокупности с NAT-сервером может использоваться для соединения сотен частных сиситем к сети интернет.

Конфигурация TCP/IP у устройства в сети состоит из трех параметров, это, собственно сам IP адрес, маска подсети и шлюз. Маска подсети совместно со шлюзом определяют то, как узел узнает IP адреса находящиеся в его локальной сети. Для остальных адресов, не попадающих под определение локальных, трафик перенаправляется к шлюзу по умолчанию, который должен знать, как данному трафику достигнуть своего места назначения. Есть исключение из этого правила,- это статический маршрут, задача которго сообщить маршрутизатору или системе о том, как связаться с внешними, не локльными сетями. Список статических маршрутов сохраняется на каждом устройстве в их таблице маршрутизации. Чтобы посмотреть таблицу маршрутизации, используемую в pfSense, а так же подробней узнать о маршрутизации обратитесь к Главе 8 «Маршрутизация».

При обычном применении pfSense, утсройствам в сети присваиваются IP адреса из диапазона LAN pfSense, при этом маска подсети LAN pfSense и IP адрес LAN pfSense будут использоваться как шлюз по умолчанию. Такие же правила применяются к устройствам подключенным к другим интерфейсам помимо LAN, используя конфигурацию этого интерфейса. При этом устройства находящиеся в пределах единственной сети связываются друг с другом без участия шлюза. Это означает, что никакой брандмауер, в том числе и pfSense, не может контролировать соединения типа host-host в пределах единого сетевого сегмента. Если такая функцианальность требуется, такие хосты должны быть сегментированы использованием множества коммутаторов или VLAN, либо должна использоваться функциональность свитчей, эквивалентная PVLAN. Подробнее о VLAN читайте в Главе 10 «Виртуальные LAN (VLAN)».

Понятие CIDR нотации маски подсети

Потому как pfSense использует формат маски подсети отличный от общепринятого 255.x.x.x, Вы можете быть не знакомы с ним. Это так называемая CIDR (безклассовая нотация междоменной маршрутизации). Ссылаяь на данные из Таблицы 1.2 «Таблица подсетей по CIDR» Вы можете определить CIDR собственной маски подсети.

CIDR образуется из чилса единиц маски подсети преобразованной в двоичный вид. Двоичный вид маски 255.255.255.0 это 11111111.11111111.11111111.00000000, то есть 24 единицы, следовательно CIDR нотация примет вид /24. При маске подсети 255.255.255.192 двоичный вид будет таким 11111111.11111111.1111111.11000000, а CIDR, соответственно /26.

Таблица 1.3 показывает четыре /24 подсети которые вы можете использовать с подсетью 10.10.64.0/22.

разделение 10.10.64.0/22 на /24 сети

Эти простые рекомендации позволят Вам создавать более надежные и управляемые сети. C CIDR суммаризуемыми подсетями Вы всегда имеете один маршрут назначения, который охватывает все сети в каждой локации. Теперь у Вас наверняка возник вопрос, как создана предыдущая таблица. Первым делом выберите префикс CIDR для Вашей сети, согласно необходимому числу сетей. После этого необходмо выбрать /24 сеть, которую Вы хотите использовать. Для предыдущего примера я взял 10.10.64.0/24. Далее сеть легко можно вычислить с помощью доступных в интернете инструментов, например http://subnetmask.info. В этом калькуляторе один компонент преобразует десятичное проедставление в маску CIDR и обратно, как показано на рисунке 1.1. Если у Вас под руками не будет таблицы 1.2, Вам стоит использовать этот инструмент.

Рисунок 1.1. Конвертор маски подсети

Имея десятичную маску, войдите в раздел калькулятора Network/Node. Вставьте маску подсети и одну из /24 сетей которую хотите использовать. Затем нажмите на Calculate. Заполнится нижняя часть поля, показывающая диапазон, охватываемый определённой сетью /24, который можно видеть на рисунке 1.2. «Вычисление Сети/Узла».

Если у вас есть диапазон IP адресов вы можете провести суммаризацию используя инструмент pfSense [http://pfsense.org/toolsvm] включающий Perl скрипт cidr_range.pl, который вычисляет сети CIDR, для диапазона IP адресов. Если выполнить его без параметров, вы увидите инструкцию по его использованию.

# cidr_range.pl 192.168.1.13 192.168.1.20

Рисунок 1.3. Пример калькулятора Сеть/Узел

Терминология именования интерфейсов.

В данном разделе пойдет речь о терминилогии именования интерфейсов, используемой в pfSense и FreeBSD. Основные интерфейсы WAN и LAN наиболее знакомы, но может существовать огромное множество сегментов. Вы ограничиваетесь лишь числом доступных сетевых интерфейсов (или VLAN).

WAN интерфейс используется для подключения Вашего интернет соединения, или для основного интернет канала при схеме multi-WAN. Сокращенно от Wide Area Network. Не доверенная внешняя общедоступная сеть, все соединения с интернет проходят через данный интерфейс.

Опциональный интерфейс OPT. Ссылается на интерфейсы, соединенные с приватными сетями, кроме LAN. Этот интерфейс используется для вторичных сегментов LAN, беспрводных сетей и прочего.

DMZ, сокращенно для демилитаризованной зоны. Термин заимствован из его военного значения, определяющего некую зону между защищенной областью и районом боевых действий. В типичной сети это область, где находятся Ваши общедоступные сервера и сервисы, достижимые из вне через WAN, но изолированные от LAN. При компрометации DMZ Ваши системы в других сегментах сети будут в безопасности.

Во FreeBSD интерфейсы именуются в соответствии с используемым сетевым драйвером и дополняются номером, начиная с 0 и приращивая по 1 для каждого дополнительного интерфейса использующего тот же сетевой драйвер. Например, fxp драйвер используемый для карт Intel Pro/100, даст название первому интерфейсу в системе fxp0, второму fxp1 и так далее. У разного оборудования разные драйвера, например em (Inter Pro/1000), bge (чипсеты Broadcom), rl (Realtek 8129/8139) и множество прочих. Например в Вашей системе установлены различные сетевые адаптеры, Broadcom и Realtek 8139, тогда интерфейсы будут называться bge0 и rl0 соответственно. Присвоение и именование интерфейсов более подробно описываются в Главе 3 «Установка и обновление».

Pfsense – шлюз за пять минут

В этой статье я хочу рассказать вам о замечательном, с моей точки зрения, продукте – программном маршрутизаторе pfsense.

Основанный на платформе FreeBSD, славящийся своей надежностью, и хорошо отлаженном, интуитивно понятном веб интерфейсе, позволяющем в буквальном смысле настроить маршрутизатор за пять минут.

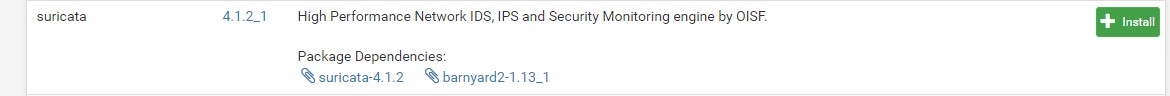

Кроме того, у нас есть возможность с помощью встроенного менеджера пакетов расширять функционал маршрутизатора, установив например squid в качестве прокси, или suricata в качестве IDS/IPS защиты. Кроме этого мы можем легко сделать удалённый доступ настроив OpenVPN сервер.

Давайте начнём установку, скачав установочный файл с официального сайта www.pfsense.org

Минимальные заявленные требования для версии 2.4.4:

CPU 600 MHz или быстрее

RAM 512 MB или больше

4 GB на HDD

Нам предложат небольшой мастер настроек для первоначального конфигурирования – вводим предпочительные значения.

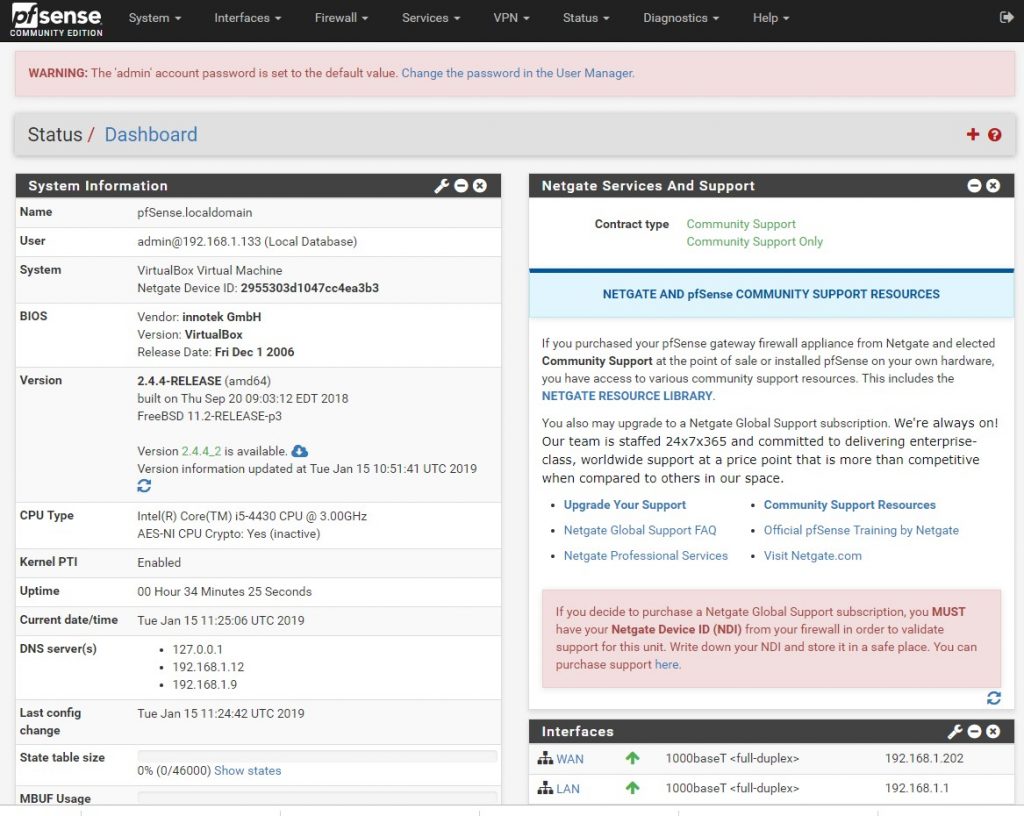

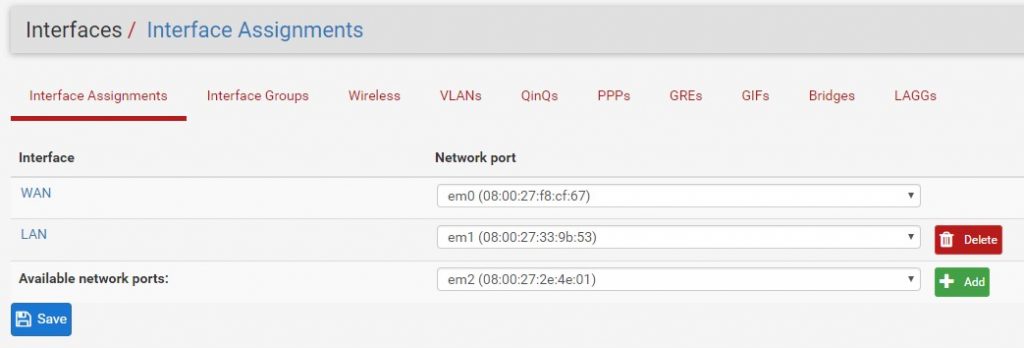

В принципе, мы уже получили рабочую систему с двумя интерфейсами. У нас в примере есть еще третий сетевой интерфейс – по умолчанию он выключен. Если вы хотите задействовать и его например в качестве третьей подсети – переходите на вкладку interfaces, Assignments. Тут мы можем добавить и сконфигурировать настройки для нового интерфейса, нажав сначала кнопку add, а затем кликнув по названию интерфейса и поставив галочку “Enable interface”.

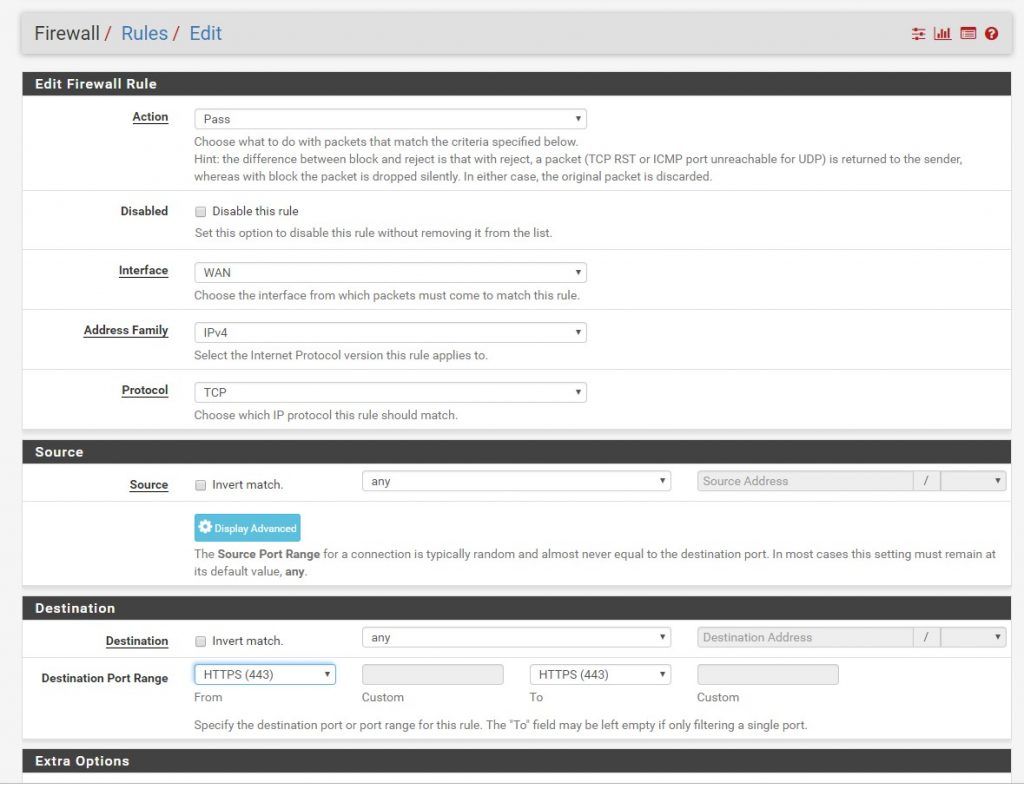

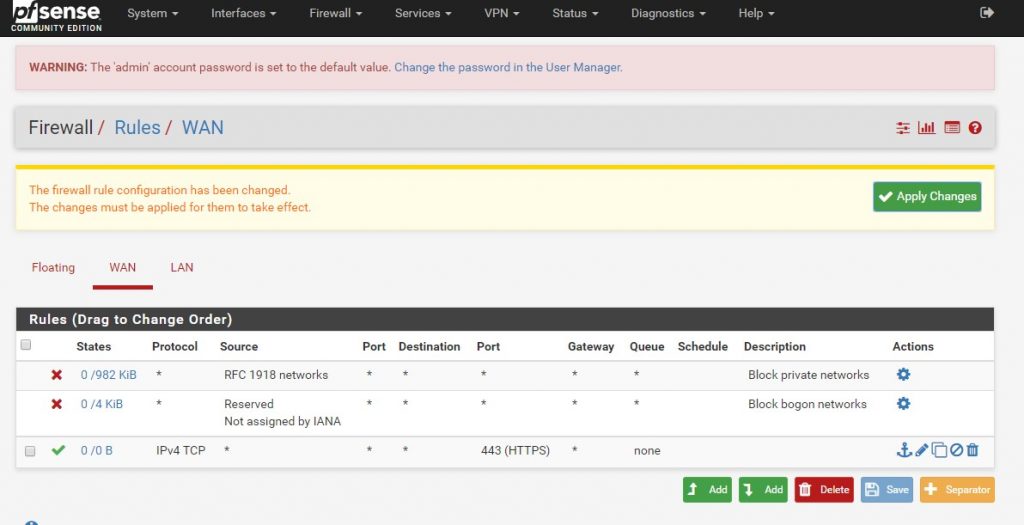

Теперь давайте добавим правила для интерфейсов. Я хочу получать доступ к нашему маршрутизатору через WAN (в работающий среде такого делать не стоит, по умолчанию извне запрещены все подключения)

Добавим правило разрешающее подключение извне с любого IP и порта на 443 порт нашего маршрутизатора.

Block private network и block bogon networks означает, что по умолчанию блокируются диапазоны приватных частных сетей, и адреса из диапазонов еще не распределенных или зарезервированных.

Не забывайте, что правила обрабатываются по очереди, и если первое правило у вас разрешающее, а идущее за ним такое же правило запрещающее (или просто попадающее под такие же условия) то сработает первое правило и обработка остановится.

Теперь представим, что во внутренней сети у нас есть сервис, к которому нужно предоставить доступ извне. Представим что это почтовый сервер, и он должен принимать почту на 25-м порту. Нам нужно сделать проброс порта во внутреннюю сеть. Здесь нам поможет пункт firewall – NAT, port forward.

Выбираем интерфейс на который будет приходить запрос, выбираем протокол – в нашем случае это TCP, Destinantion port range – порт, или диапазон портов, при обращении на который произойдёт переадресация на Redirect target port, в нашем случае это SMTP, он же 25-й порт. Filter rule association выбираем add aassociation rule – в firewall автоматически добавится разрешающее правило привязанное к правилу проброса порта. Нажимаем save и apply – и теперь при обращению извне к 25-му порту произойдёт переадресация во внутреннюю сеть на 25-ё порт.

И так, теперь мы имеем: WAN интерфейс, смотрящий в интернет, и LAN интерфейс, смотрящий в локальную сеть. Достаточно указать всем компьютерам локальной сети в качестве шлюза LAN интерфейс – и у пользователей появится доступ в интернет, а снаружи периметр надежно защищен брандмауэром нашего маршрутизатора – работает он на основе packet filter, встроенного в FreeBSD.

Представим теперь, что у нас довольно много различных сервисов, проброшенных внутрь сети, надо их тоже как то обезопасить. Фаервол спасет нас только на уровне IP и TCP, то есть 4-го и 3-его уровня модели OSI. А нам нужно защищать пользователей внутри сети и наши внешние сервисы. В этом нам поможет suricata – анализатор сетевых пакетов. Установить его можно через package manager.

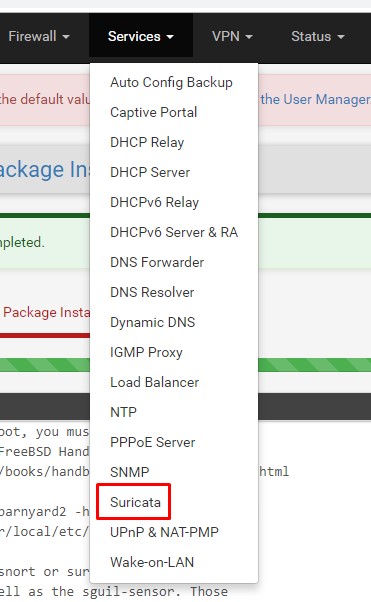

Теперь в меню services нам доступна наша IDS.

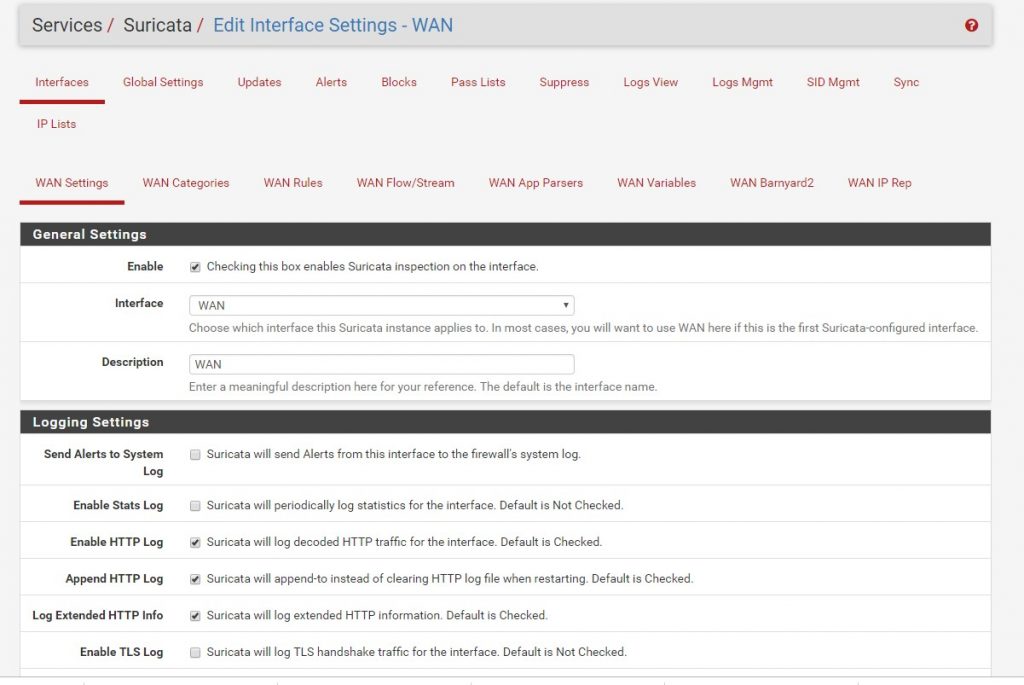

В меню interfaces нажимаем add, и добавляет WAN интерфейс, настройки можем оставить по умолчанию.

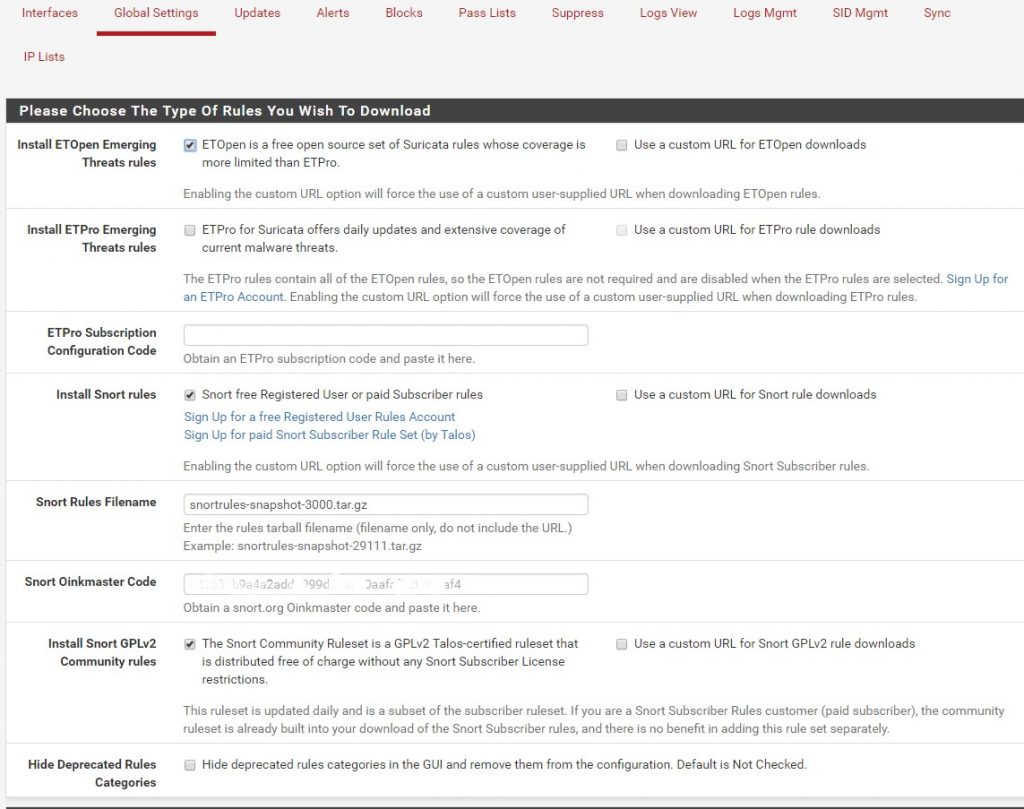

Важная вкладка Global Settings. Здесь мы выбираем какие правила скачивать. Правила – это предопределенные паттерны событий, списки IP адресов которые представляют угрозу. Они будут всё время обновляться. Есть платная и бесплатная версия этих обновлений. Для бесплатной нужно зарегестрироваться по ссылке, которая будет там же на странице – Sign Up for a free Registered User Rules Account. Поставить галочки, после регистрации получить Snort Oinkmaster Code и вставить его в соответсвующее поле.

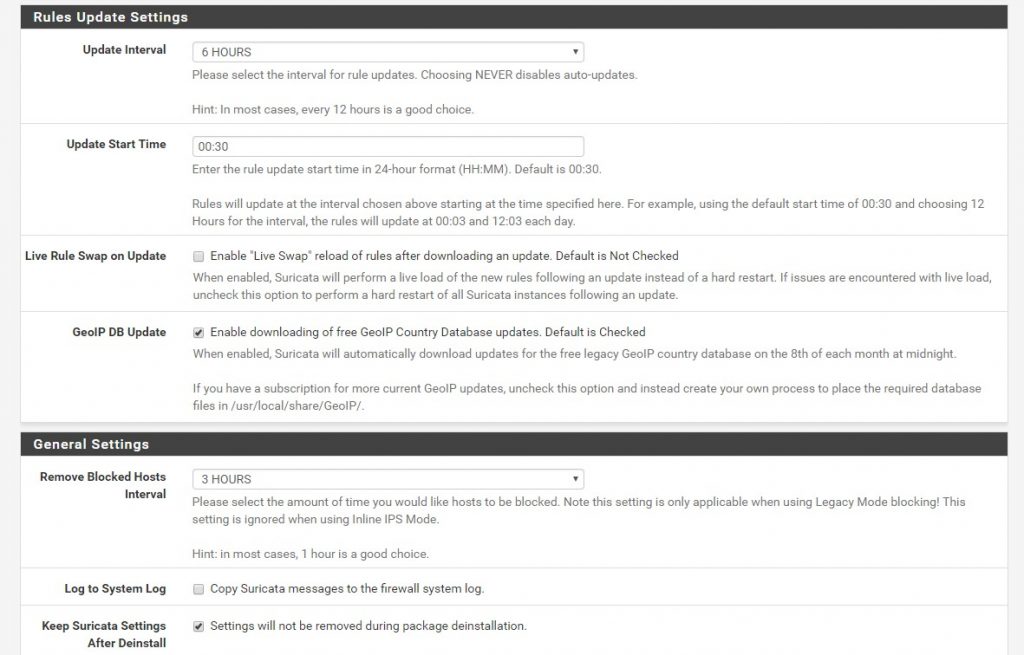

Чуть ниже на странице выставляем интервал обновления правил, а еще ниже время удаления заблокированных IP адресов из списка.

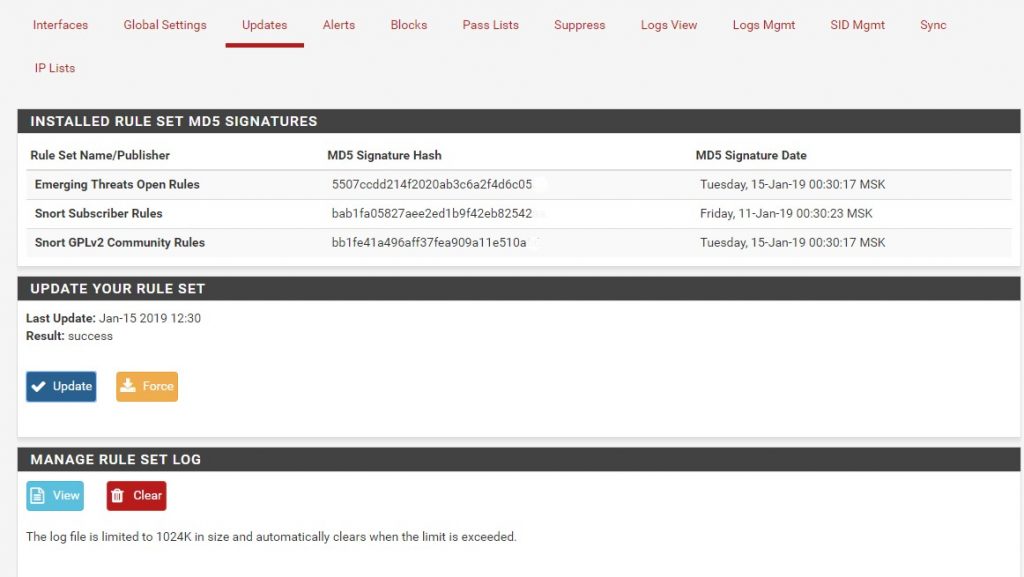

Проверяем – переходим на вкладку update, и пробуем обновить наши правила.

Если правила у нас удачно загрузились, переходим на вкладку wan categories. Данная секция позволяет выбрать уровень срабатывания правил – IPS Policy Selection и действие при срабатывании правила – только предупреждение или заданное в правиле действие (например drop connection)

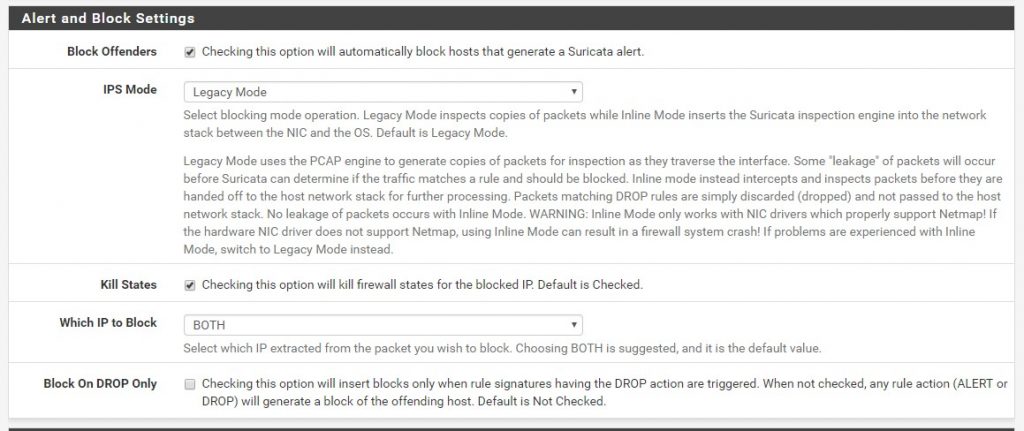

На вкладке interfaces – wan settings есть поле Alert and Block Settings, если поставить галочку Block Offenders хосты на которых сработали правила будут блокироваться.

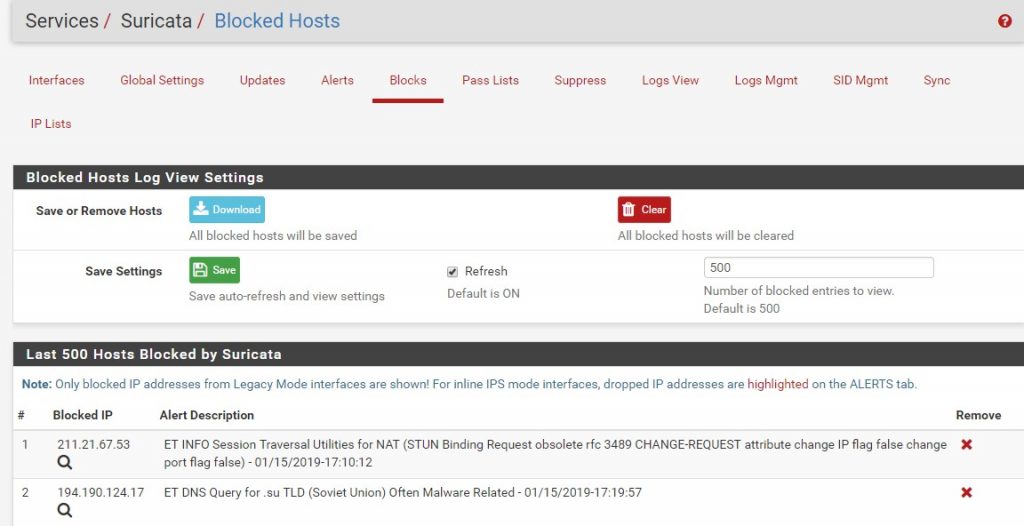

Если suricata ошибочно заблокировал хост или сайт, переходим на вкладку blocks, и удаляем IP из таблицы.

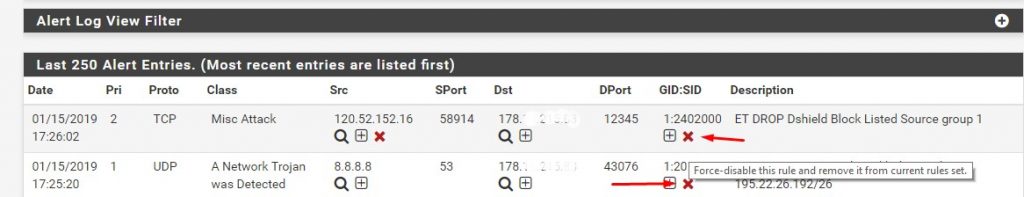

Если же правило срабатывает постоянно, заходим на вкладку alerts, находим правило, и нажимаем красный крестик. Этим мы отключим данное правило.

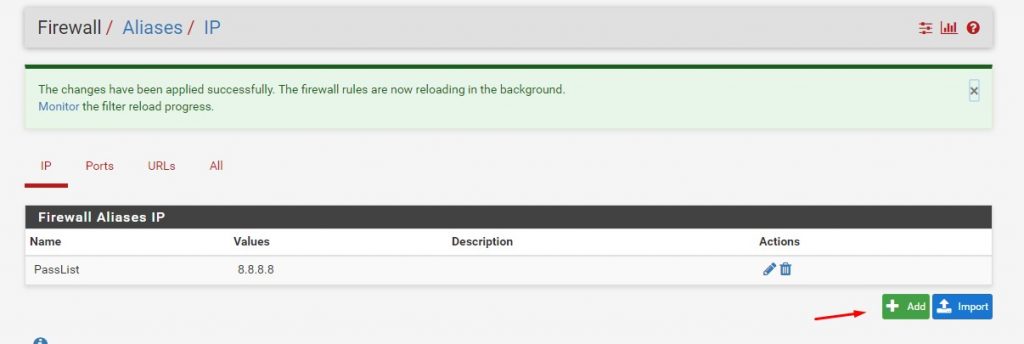

Теперь представим, что мы хотим исключить какой-нибудь IP из проверки. Для этого идём в меню firewall – aliases, и создаём новый список с типом hosts.

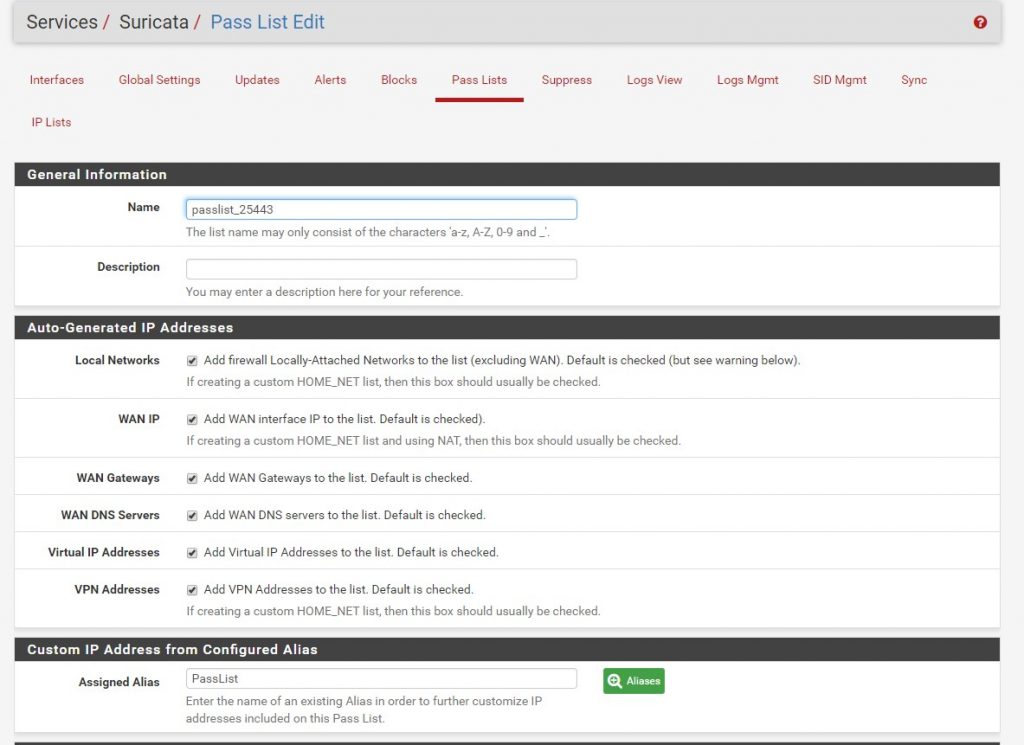

Далее идём в suricata – passlists и добавляем созданный список алиасов. Теперь все адреса добавленные в этот список никогда не заблокируются. Не забываем после добавления перезапустить сервис.

Отлично, мы создали и защитили наш шлюз в интернет. Настало время подумать об удаленном доступе внутрь сети для пользователей. В этом нам поможет сервер OpenVPN.

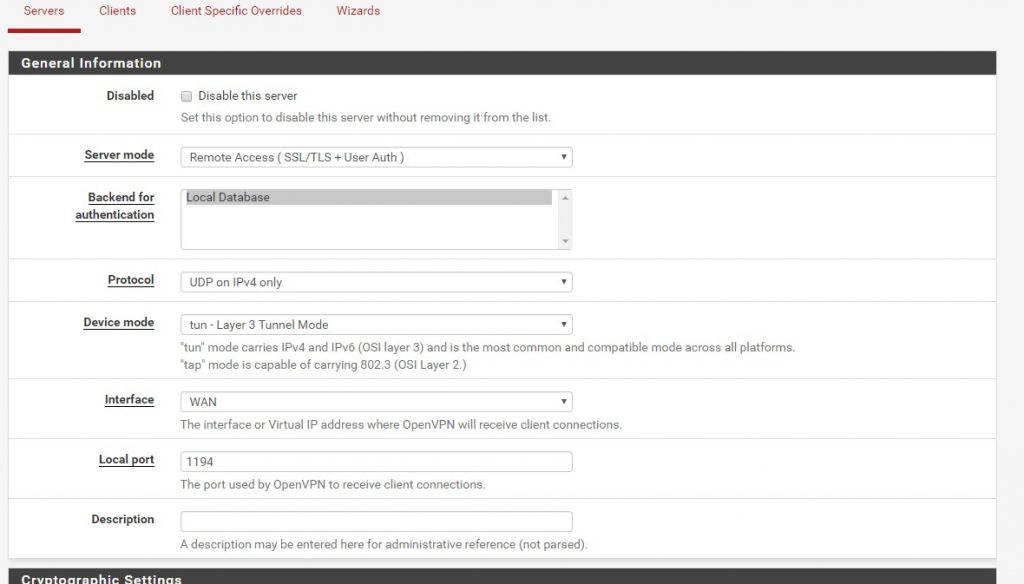

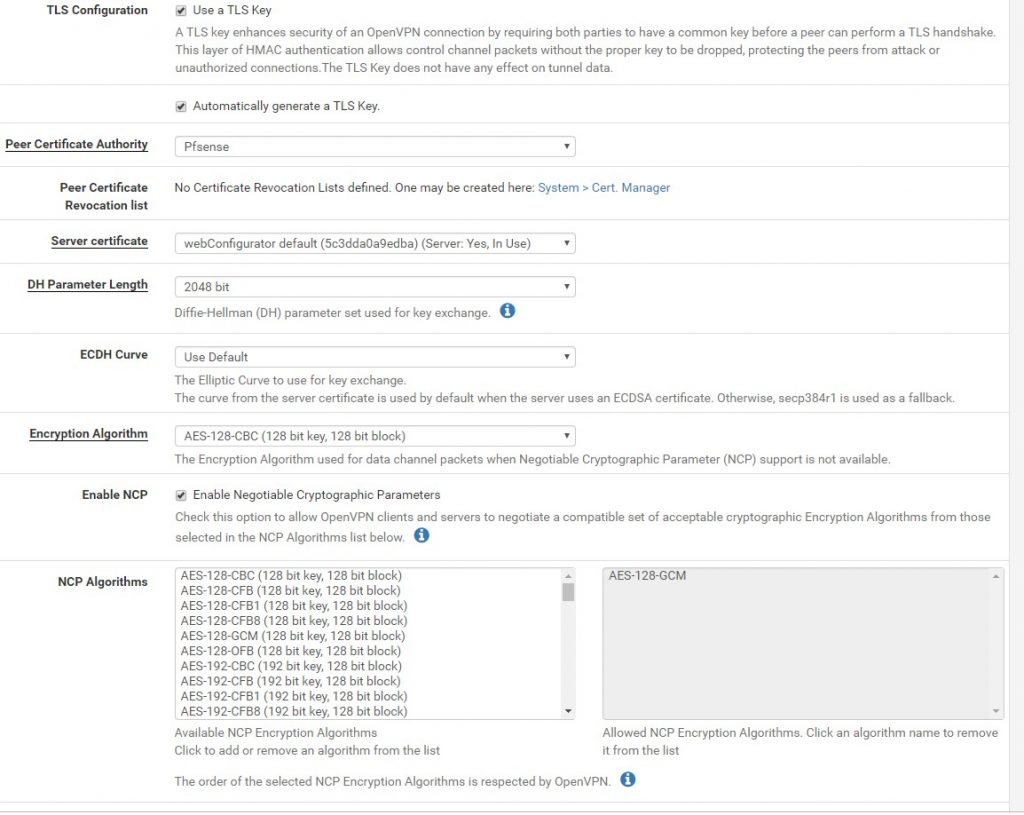

На вкладке VPN OpenVPN создаём новый сервер. Server mode выбираем Remote access (SSL/TLS+User Auth) то есть удаленный доступ с аутентификацией по сертификату и паролю.

Протокол UDP v4, режим работы туннельный интерфейс WAN и порт – по умолчанию 1194.

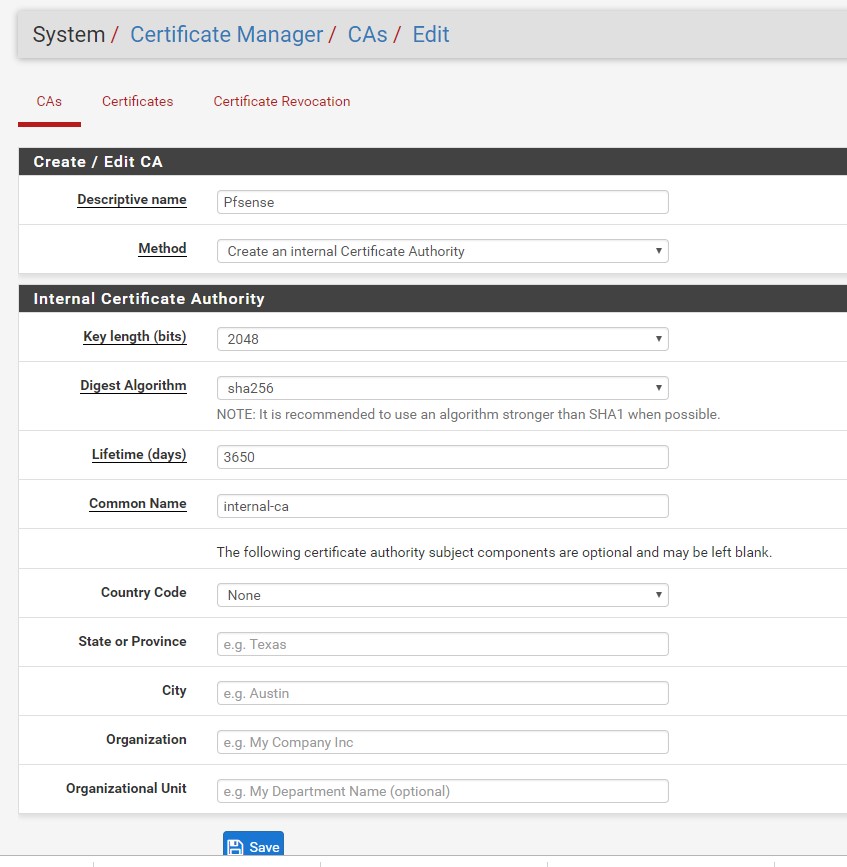

Далее идём в System – Certificate Manager и создаём центр сертификации.

Теперь можно выбрать его в настройках

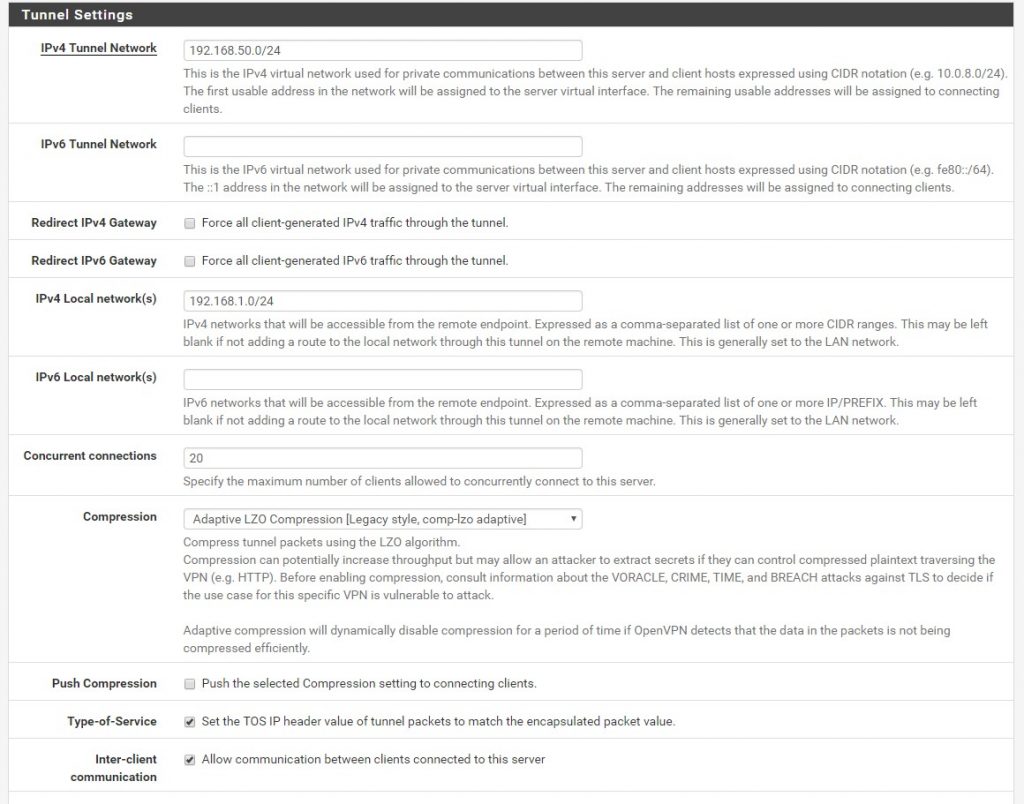

Далее раздел tunnel network. Сначала указываем подсеть для клиентов OpenVPN – IPv4 Tunnel Network. Теперь указываем к какой сети разрешаем доступ – IPv4 Local network(s).

Inter-client communication – разрешить взаимодействие между клиентами, Duplicate Connection – разрешить одновременные подключения с одного аккаунта.

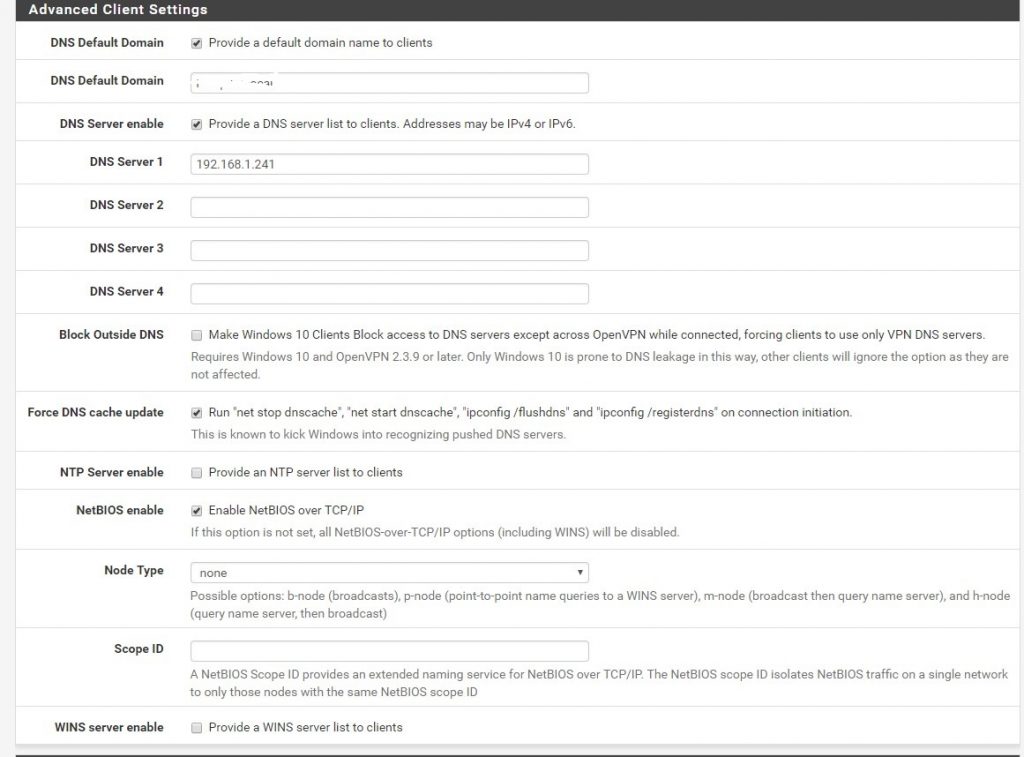

Раздел Advanced Client Settings. Опция DNS Default Domain отдаёт суффикс домена для односложных имён. DNS Server 1 – указываем внутренний DNS. Force DNS cache update – обновляем кеш DNS в клиенте.

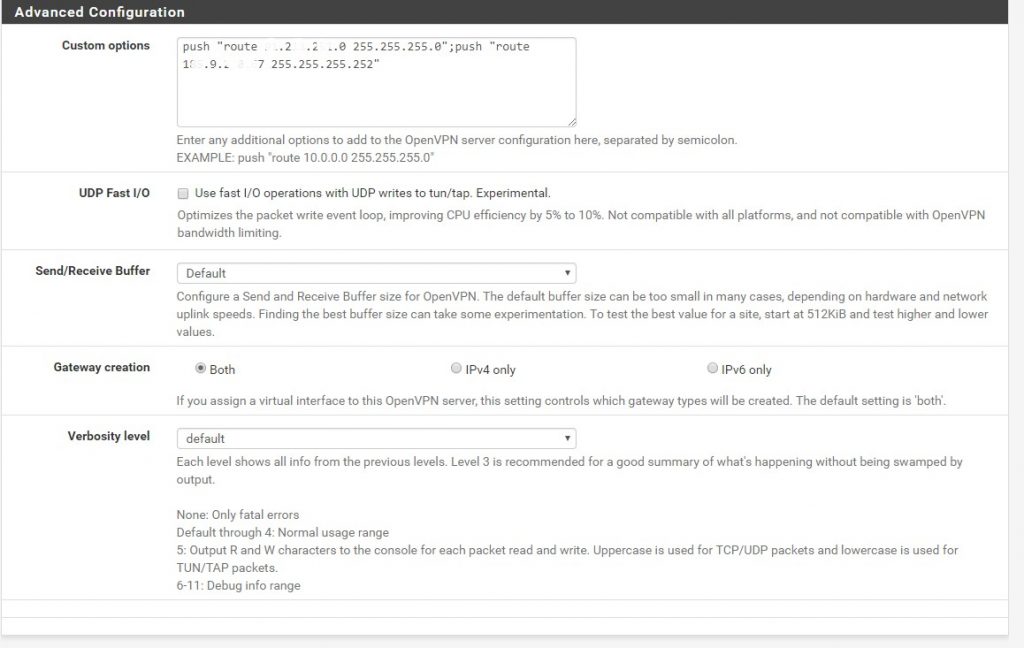

В Advanced Configuration есть возможность прописать маршрут. Например мы хотим, что бы при запросе какого-то адреса мы заворачивали трафик на него в туннель. Это можно сделать с помощью команды push route, как на скриншоте.

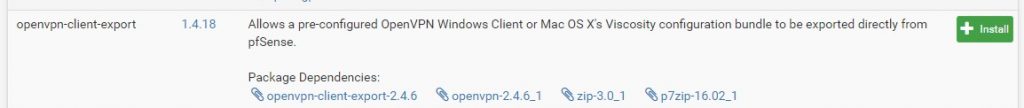

Теперь сохраняем наш сервер, и устанавливаем через менеджер пакетов openvpn-client-export

Идём в user manage и создаём нового пользователя. Не забываем поставить галочку Click to create a user certificate. Следующий шаг перейти в OpenVPN – client export. Здесь мы увидим выбор установочных файлов для пользователя. Если выбрать windows vista and later, мы получим установочный файл для windows, который содержит сам клиент и сертификат. Можно так же скачать конфигурационный файл под android или под mac. После установки, клиент нужно запускать от имени администратора, что бы сработала очистка кеша и добавились маршруты. Не забываем, что в качестве шлюза у машин в локальной сети должен быть указан pfsense.

Отлично. Теперь у нас есть маршрутизатор, выход в интернет, опубликованы сервисы, настроена безопасность, и есть удалённый доступ. Уже неплохо.

Давайте теперь настроим прокси сервер squid с антивирусом. Так мы сможем контролировать трафик пользователей и проверять его на шлюзе антивирусом.

Для начала установим пакет squid.

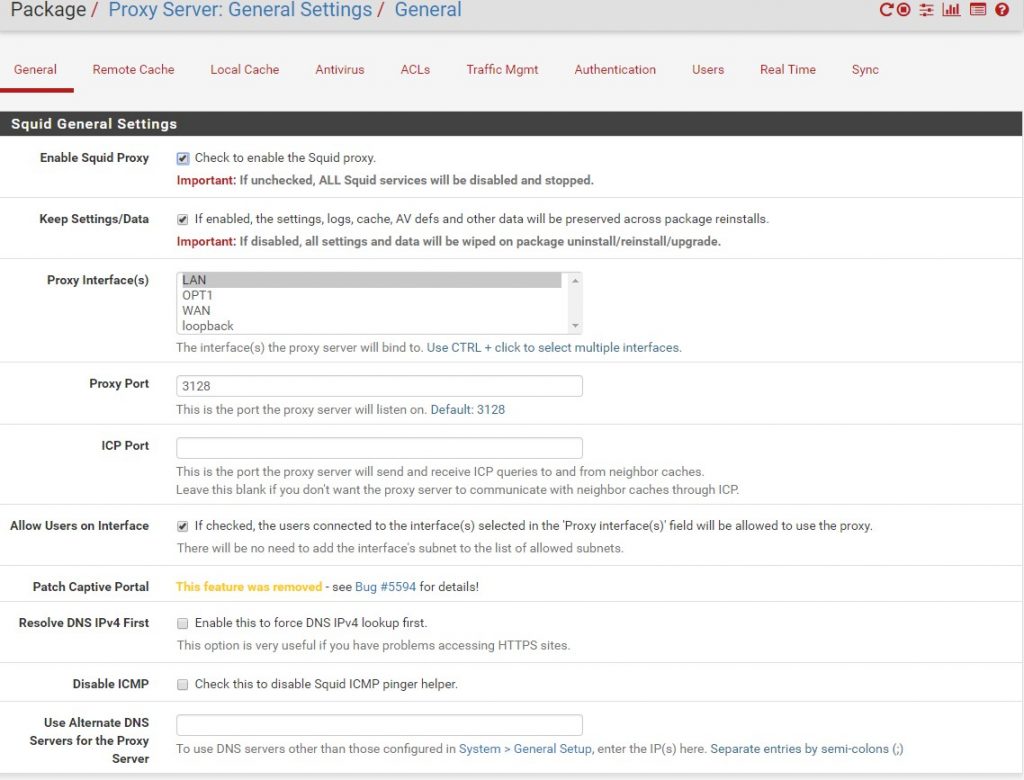

Перейдём в раздел настроек general. Что бы squid заработал, нужно поставить галочку Enable Squid Proxy. Выбираем интерфейс, на котором будем перехватывать запросы – Proxy Interface(s). Выбираем порт – по умолчанию 3128. Если мы не включим transparent mode, то есть прозрачный режим, то для доступа к интернету нам понадобится прописать адрес прокси сервера и порт в браузерах пользователей. Важный пункт Allow Users on Interface. Он означает, что пользователям на этом интерфейсе автоматически предоставляется доступ к прокси серверу, в противном случае будет запрошена аутентификация.

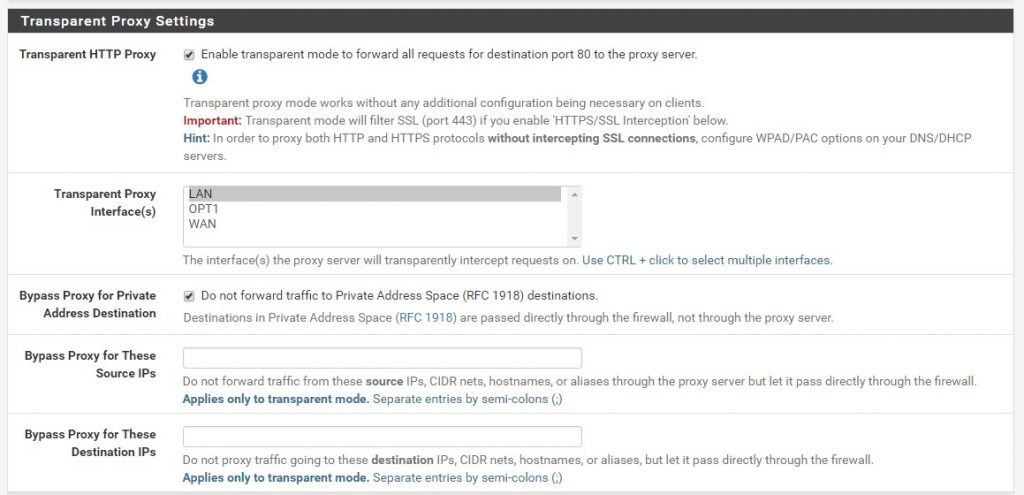

Далее идёт раздел Transparent Proxy Settings. Если мы хотим что бы для пользователей было всё прозрачно, и нигде ничего прописывать им было не нужно – включаем этот режим. Запросы будут перехватываться и автоматически проходить через прокси. Пункт Bypass Proxy for Private Address Destination говорит о том, что адреса назначения из внутренних сетей проксироваться не будут.

Bypass Proxy for These Source IPs и Bypass Proxy for These Source IPs указывают соответственно адреса источников и назначения, а также подсети или хосты которые не проксируются.

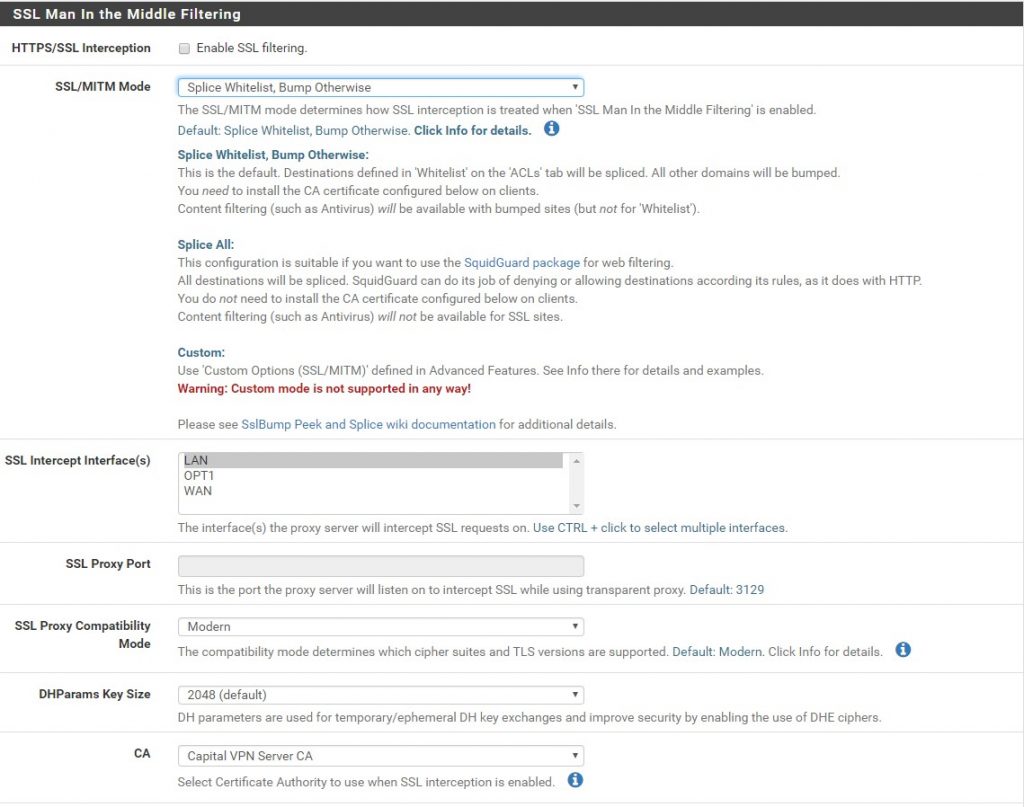

Следующий пункт SSL Man In the Middle Filtering является важным. Зашифрованный SSL трафик не может быть расшифрован шлюзом, поэтому блокировки сайтов а также проверка антивирусом работать не будет. Включаем enable ssl filtering, выбираем режим Splice Whitelist, Bump Otherwise. Это означает, что все сессии, которые не находятся в бело листе будут перехватываться. Для этого режима должен быть указан центр сертификации шлюза – CA, мы создали его раньше. Как это работает. Клиент посылает запрос на соединение с сайтом SSL через шлюз. Далее шлюз устанавливает от СВОЕГО имени соединение с сайтом SSL обратный трафик расшифровывается на шлюзе, шифруется сертификатом ШЛЮЗА и отправляется клиенту. Что бы это работало, на ВСЕХ компьютерах локальной сети сертификат сервера доложен быть установлен в Доверенные корневые сертификаты.

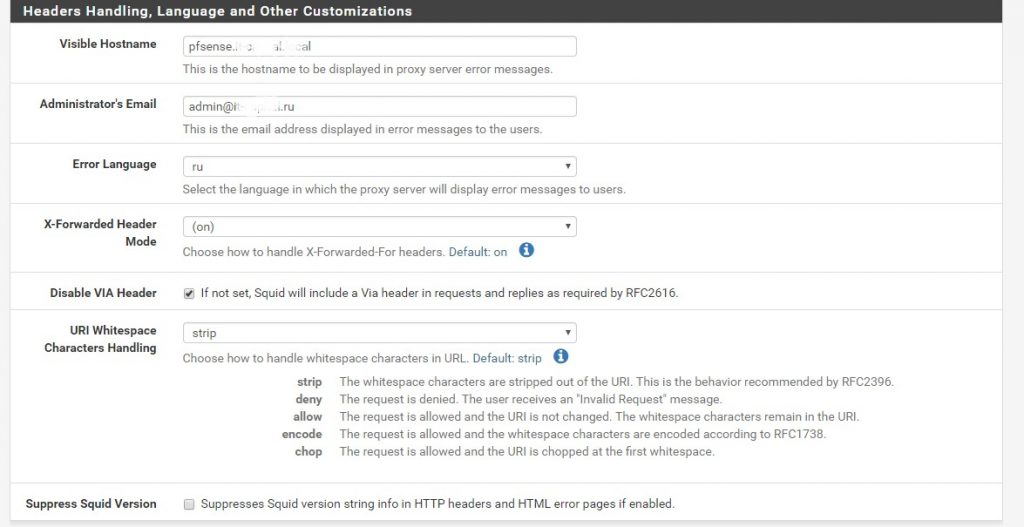

Наконец последний раздел – Headers Handling, Language and Other Customizations. Здесь важным пунктом будет Visible Hostname. Именно это это будет отображаться в сообщениях об ошибках.

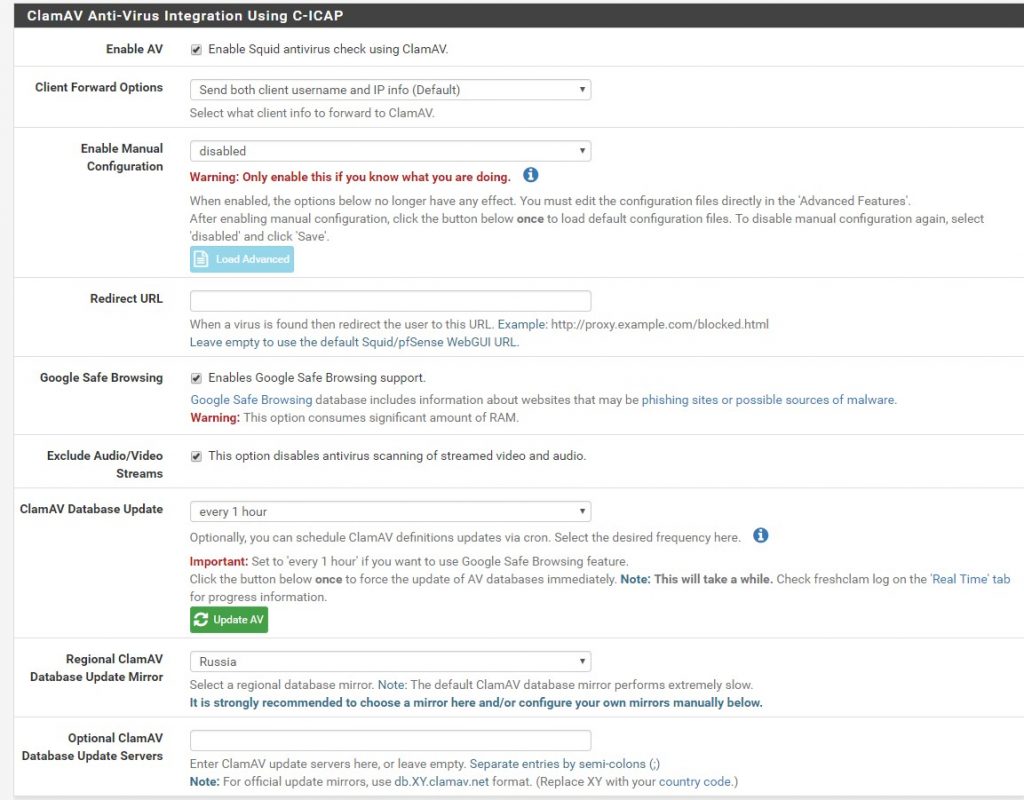

Теперь включим антивирус на вкладке ClamAV Anti-Virus Integration Using C-ICAP, укажем периодичность обновления баз ClamAV Database Update, включим проверку Google Safe Browsing и исключим из проверки видео и аудио – Exclude Audio/Video Streams.

На вкладке ACLs мы можем задавать разрешения для IP адресов и подсетей, а на вкладке Traffic Mgmt устанавливать ограничения на полосу пропускания. Вкладка Authentication отвечает за выбор способов аутентификации пользователей.

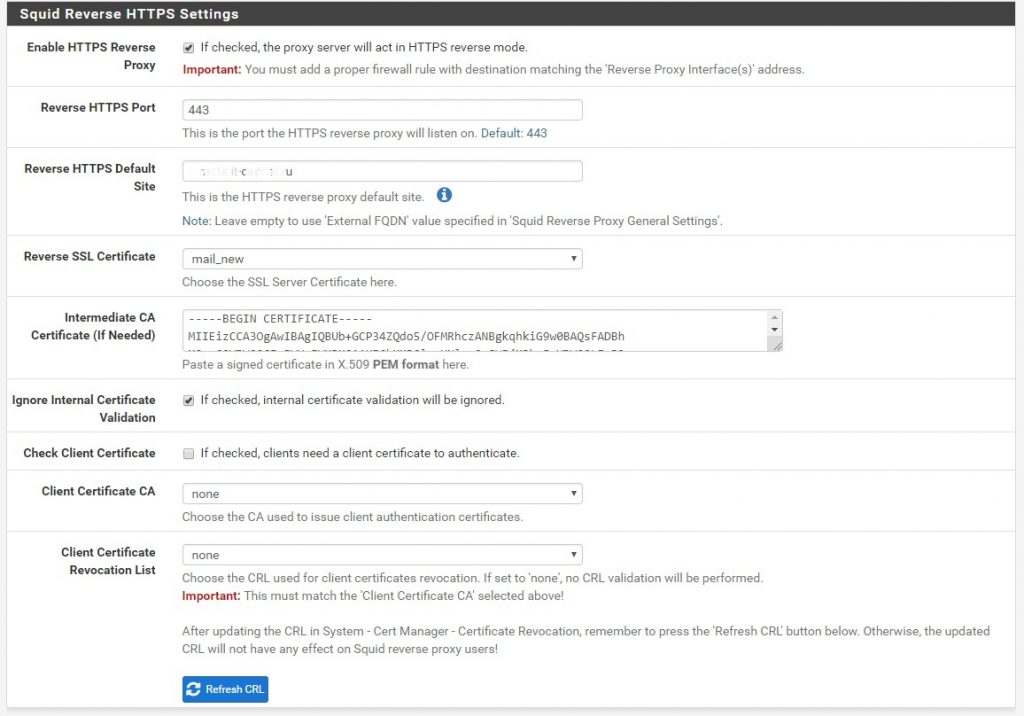

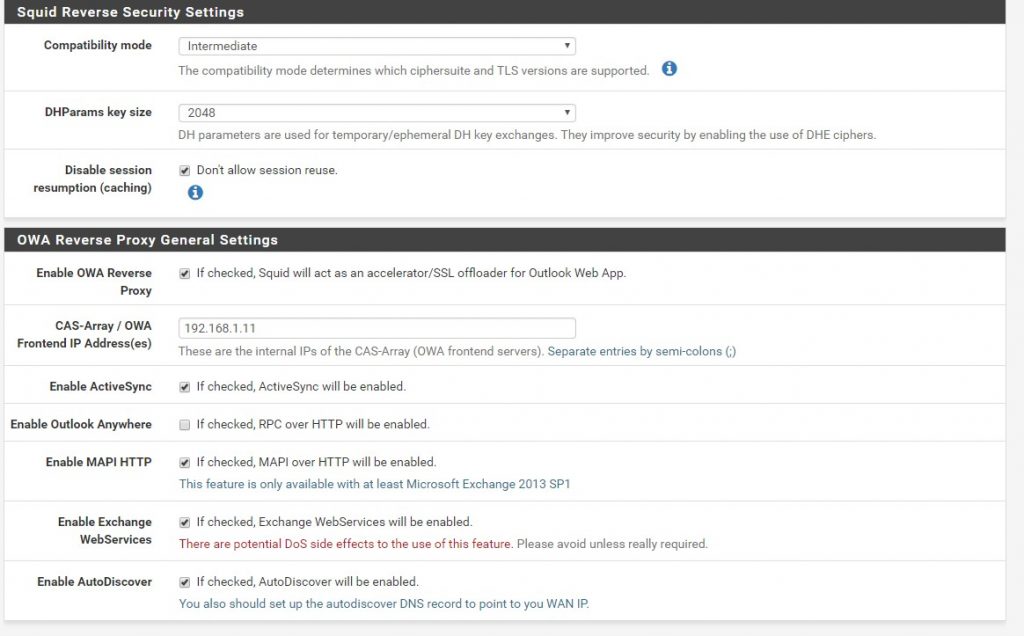

Также есть функционал reverse proxy, который находится в разделе services reverse proxy. Суть его в том, что бы перехватывать запросы извне, и принимать только те из них, которые соответствуют определенным паттернам. Уже настроенный функционал есть для серверов exchange.

Для exchange сервера настройки будут следующие.

Reverse HTTPS Port 443, через него работает OWA, active sync и outlook anywhere. Reverse HTTPS Default Site тут нужно указать имя внешнего сайта, DNS котрого указывает на ваш шлюз. Reverse SSL Certificate – сертификат, в котором должны быть указаны ваши внешние имена.

На 443 порт вам нужно создать правило разрешающее доступ, проброс портов настраивать на 443 порт не нужно.Сервер, на который будут перенаправляться запросы будет указан ниже. А также сервисы, которые вы хотите что бы работали через reverse proxy.

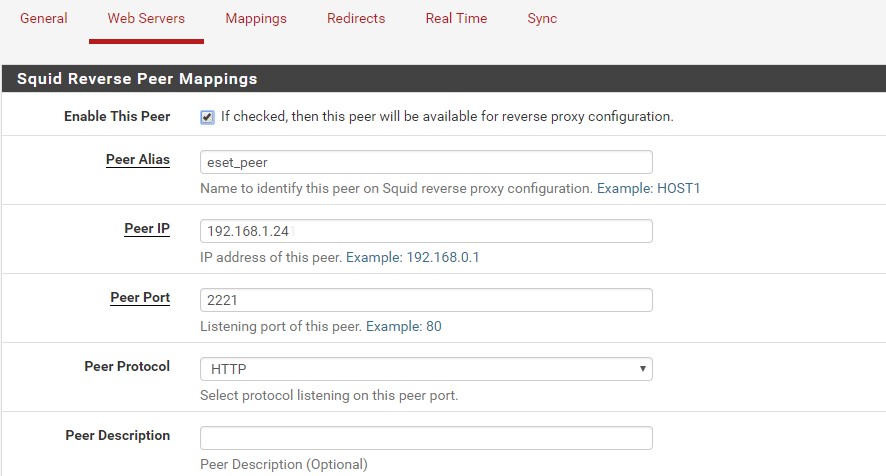

В качестве примера, рассмотрим еще reverse proxy для сервере обновлений NOD32. Работает он на порту 2221.

На вкладке web servers укажем порт и IP внутри сети сервера обновлений.

А на вкладке mappings укажем созданного пира, и самое главное регулярные выражения, с которым будет работать reverse proxy. Например ^http://site.ru:2221/nod.*$ Означает что начало строки может быть только такое: http://site.ru:2221/nod а дальше любой символ и конец строки. Например nod6C47.nup, то есть файл обновления.

Можно посмотреть и конфиг для exchange. Для этого нужно зайти в Diagnostocts – Edit file – Browse. Перейти в папку usr/local/etc/squid/squid.conf.

Здесь мы увидим паттерны:

Вот сколько всего можно сделать при помощи pfsense, причём довольно быстро и эффективно. Охвачена лишь небольшая часть функционала, и очень неглубоко.

Если у Вас есть вопросы, задавайте их на форуме, или ниже в комментариях.