pcap формат чем открыть

PCAP: захват пакетов, что это такое и что вам нужно знать

Почему мне нужно использовать PCAP?

PCAP является ценным ресурсом для анализа файлов и мониторинга сетевого трафика. Инструменты сбора пакетов, такие как Wireshark, позволяют собирать сетевой трафик и переводить его в удобочитаемый формат. Существует множество причин, по которым PCAP используется для мониторинга сетей. Некоторые из наиболее распространенных включают мониторинг использования полосы пропускания, выявление мошеннических серверов DHCP, обнаружение вредоносных программ, разрешение DNS и реагирование на инциденты..

Для сетевых администраторов и исследователей безопасности анализ файлов пакетов является хорошим способом обнаружения сетевых вторжений и других подозрительных действий. Например, если источник отправляет в сеть большое количество вредоносного трафика, вы можете определить его с помощью программного агента и затем предпринять действия для устранения атаки..

Как работает Packet Sniffer?

Для захвата файлов PCAP вам нужно использовать анализатор пакетов. Анализатор пакетов захватывает пакеты и представляет их так, чтобы их было легко понять. При использовании анализатора PCAP первое, что вам нужно сделать, это определить, какой интерфейс вы хотите прослушивать. Если вы используете устройство Linux, это может быть eth0 или wlan0. Вы можете выбрать интерфейс с команда ifconfig.

Как только вы узнаете, какой интерфейс вы хотите прослушать, вы можете выбрать, какой тип трафика вы хотите отслеживать. Например, если вы хотите отслеживать только пакеты TCP / IP, вы можете создать правила для этого. Многие инструменты предлагают фильтры, которые позволяют вам контролировать, какой трафик вы собираете.

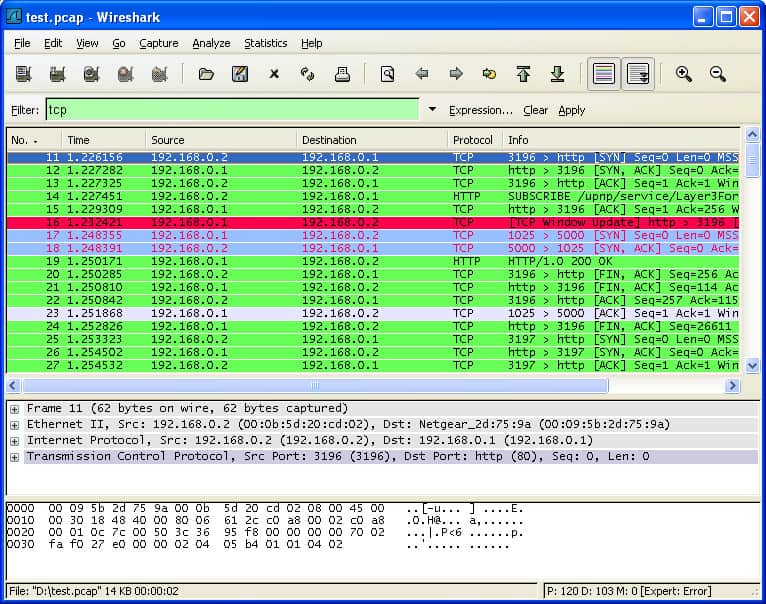

Например, Wireshark позволяет фильтровать тип трафика, который вы видите, с помощью фильтров захвата и фильтров отображения. Фильтры захвата позволяют фильтровать трафик, который вы захватываете, а фильтры отображения позволяют фильтровать трафик, который вы видите. Например, вы можете фильтровать протоколы, потоки или хосты.

Собрав отфильтрованный трафик, вы можете начать искать проблемы с производительностью. Для более целенаправленного анализа вы также можете фильтровать на основе портов источника и портов назначения для тестирования определенных элементов сети. Вся собранная информация может затем использоваться для устранения проблем производительности сети.

Версии PCAP

Как упоминалось выше, существует множество различных типов файлов PCAP, в том числе:

Такие инструменты, как Wireshark, используют PCAPng, потому что он может записывать больше информации, чем PCAP. Однако проблема с PCAPng заключается в том, что он не совместим с таким количеством инструментов, как PCAPng..

Преимущества захвата пакетов и PCAP

Самым большим преимуществом захвата пакетов является то, что он обеспечивает видимость. Вы можете использовать пакетные данные, чтобы точно определить причину сетевых проблем. Вы можете отслеживать источники трафика и определять данные об использовании приложений и устройств. Данные PCAP предоставляют вам информацию в реальном времени, необходимую для поиска и устранения проблем с производительностью, чтобы поддерживать работу сети после события безопасности.

Например, вы можете определить, где вредоносная программа проникла в сеть, отслеживая поток вредоносного трафика и другие вредоносные сообщения. Без PCAP и инструмента захвата пакетов было бы сложнее отслеживать пакеты и управлять рисками безопасности.

Как простой формат файла, PCAP обладает тем преимуществом, что он совместим практически с любой программой, которая вам нужна, с диапазоном версий для Windows, Linux и Mac OS. Захват пакетов может быть развернут практически в любой среде.

Недостатки захвата пакетов и PCAP

Хотя захват пакетов является ценным методом мониторинга, он имеет свои ограничения. Анализ пакетов позволяет вам отслеживать сетевой трафик, но не контролирует все. Существует много кибератак, которые не запускаются через сетевой трафик, поэтому вам нужно принять другие меры безопасности.

Например, некоторые злоумышленники используют USB и другие аппаратные атаки. Как следствие, анализ файлов PCAP должен составлять часть вашей стратегии сетевой безопасности, но он не должен быть вашей единственной линией защиты.

Другим существенным препятствием для захвата пакетов является шифрование. Многие злоумышленники используют зашифрованные соединения для запуска атак в сетях. Шифрование не позволяет вашему анализатору пакетов получать доступ к данным трафика и выявлять атаки. Это означает, что зашифрованные атаки будут незаметны, если вы полагаетесь на PCAP.

Существует также проблема с тем, где находится анализатор пакетов. Если перехватчик пакетов размещен на границе сети, это ограничит степень видимости пользователя. Например, пользователь может не определить начало атаки DDoS или вредоносного ПО. Кроме того, даже если вы собираете данные в центре сети, важно убедиться, что вы собираете целые разговоры, а не сводные данные.

Инструмент анализа пакетов с открытым исходным кодом: как Wireshark использует файлы PCAP?

Другими словами, файл PCAP создает запись сетевых данных, которые вы можете просматривать через Wireshark. Затем вы можете оценить состояние сети и определить, есть ли какие-либо проблемы с обслуживанием, на которые вам нужно ответить.

Пример проприетарного инструмента анализа пакетов

Монитор производительности сети SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

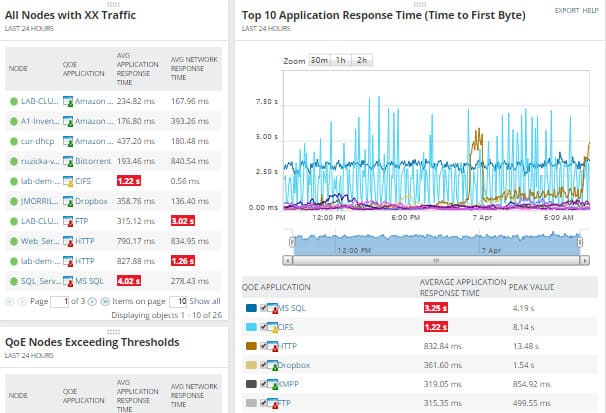

Монитор производительности сети SolarWinds пример инструмента мониторинга сети, который может собирать данные PCAP. Вы можете установить программное обеспечение на устройстве, а затем отслеживать пакетные данные, извлекаемые из всей сети. Пакетные данные позволят вам измерить время отклика сети и диагностировать атаки..

Пользователь может просматривать пакетные данные через Панель управления качеством опыта, который включает в себя сводку производительности сети. Графические дисплеи упрощают определение всплесков трафика или вредоносного трафика, которые могут указывать на кибератаку.

Компоновка программы также позволяет пользователю дифференцировать приложения по объему трафика, который они обрабатывают. Факторы, такие как Среднее время отклика сети, Среднее время отклика приложения, Общий объем данных, и Общее количество транзакций помочь пользователю быть в курсе изменений, происходящих в сети в реальном времени. Существует также 30-дневная бесплатная пробная версия для загрузки.

Монитор производительности сети SolarWindsСкачать 30-дневную бесплатную пробную версию

Анализ файла PCAP: перехват атак в сетевом трафике

Инструменты захвата пакетов с открытым исходным кодом, такие как Wireshark и tcpdump, предоставляют сетевым администраторам инструменты для исправления низкой производительности сети, не тратя целое состояние. Существует также целый ряд фирменных инструментов для компаний, которые хотят более продвинутый опыт анализа пакетов.

С помощью файлов PCAP пользователь может войти в анализатор пакетов, собирать данные о трафике и видеть, где используются сетевые ресурсы. Использование правильных фильтров также значительно облегчит устранение белого шума и оттачивает самые важные данные..

Русские Блоги

Формат сообщения-Подробное объяснение формата файла PCAP

Даже для студентов, которые уже использовали wireshark, многие люди не особенно понимают формат сообщений pcap и значение слоя фрейма, предоставляемого в wireshark. Я считаю, что с помощью этой главы вы сможете получить эти новые знания (эта статья Один из моих столбцов «Wireshark от входа до мастера», заинтересованные могут обратить внимание).

На рисунке 1 показана принципиальная схема файловой структуры сообщения pcap:

Рисунок 1

Структура глобального заголовка в исходном коде wireshark содержит следующие поля:

Значение каждого поля в глобальном заголовке следующее:

Структура заголовка пакета в исходном коде wireshark содержит следующие поля:

Значение каждого поля в заголовке пакета следующее:

Для получения информации в глобальном заголовке и заголовке пакета wireshark добавляет дополнительный уровень кадра для каждого пакета при отображении и анализе данных пакета. Приведенные выше данные пакета отображаются в wireshark, как показано на рисунке 3:

Рисунок 3

Как видно из рисунка 3, информация, предоставляемая этим слоем, включает два типа, один тип не имеет квадратных скобок, этот тип информации означает, что он может быть извлечен из текста дейтаграммы pcap Немного информации.

Хотя кадр не является частью сетевого протокола, wireshark предоставляет фильтры отображения для уровня кадра, как и каждый протокол для фильтрации пакетов (выравнивание данных уровня IP, уровня TCP и уровня HTTP), как показано на рисунке 4:

Рисунок 4

Я считаю, что благодаря вышеприведенному введению у вас должно появиться новое понимание информации, предоставляемой слоем фрейма и форматом файла pcap.

Эта статья является оригинальной статьей молодого мальчика из CSDN Village.Вот。

Расширение файла PCAP

Packet Capture Data

Что такое файл PCAP?

Что такое сниффер?

Программное приложение Wireshark

Программы, которые поддерживают PCAP расширение файла

Ниже вы найдете указатель программ, которые можно использовать для открытия файлов PCAP, разделенных на категории 2 в соответствии с поддерживаемой системной платформой. Файлы с суффиксом PCAP могут быть скопированы на любое мобильное устройство или системную платформу, но может быть невозможно открыть их должным образом в целевой системе.

Программы, обслуживающие файл PCAP

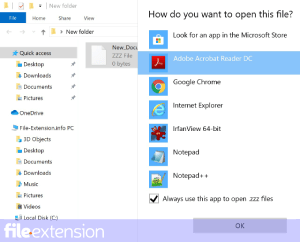

Как открыть файл PCAP?

Причин, по которым у вас возникают проблемы с открытием файлов PCAP в данной системе, может быть несколько. Что важно, все распространенные проблемы, связанные с файлами с расширением PCAP, могут решать сами пользователи. Процесс быстрый и не требует участия ИТ-специалиста. Приведенный ниже список проведет вас через процесс решения возникшей проблемы.

Шаг 1. Получить Wireshark

Шаг 2. Обновите Wireshark до последней версии

Шаг 3. Свяжите файлы Packet Capture Data с Wireshark

Если у вас установлена последняя версия Wireshark и проблема сохраняется, выберите ее в качестве программы по умолчанию, которая будет использоваться для управления PCAP на вашем устройстве. Метод довольно прост и мало меняется в разных операционных системах.

Выбор приложения первого выбора в Windows

Выбор приложения первого выбора в Mac OS

Шаг 4. Проверьте PCAP на наличие ошибок

Вы внимательно следили за шагами, перечисленными в пунктах 1-3, но проблема все еще присутствует? Вы должны проверить, является ли файл правильным PCAP файлом. Вероятно, файл поврежден и, следовательно, недоступен.

1. Проверьте PCAP файл на наличие вирусов или вредоносных программ.

Если файл заражен, вредоносная программа, находящаяся в файле PCAP, препятствует попыткам открыть его. Рекомендуется как можно скорее сканировать систему на наличие вирусов и вредоносных программ или использовать онлайн-антивирусный сканер. Если сканер обнаружил, что файл PCAP небезопасен, действуйте в соответствии с инструкциями антивирусной программы для нейтрализации угрозы.

2. Убедитесь, что структура файла PCAP не повреждена

Если файл PCAP был отправлен вам кем-то другим, попросите этого человека отправить вам файл. Возможно, файл был ошибочно скопирован, а данные потеряли целостность, что исключает доступ к файлу. При загрузке файла с расширением PCAP из Интернета может произойти ошибка, приводящая к неполному файлу. Попробуйте загрузить файл еще раз.

3. Проверьте, есть ли у пользователя, вошедшего в систему, права администратора.

Существует вероятность того, что данный файл может быть доступен только пользователям с достаточными системными привилегиями. Выйдите из своей текущей учетной записи и войдите в учетную запись с достаточными правами доступа. Затем откройте файл Packet Capture Data.

4. Убедитесь, что ваше устройство соответствует требованиям для возможности открытия Wireshark

Операционные системы могут иметь достаточно свободных ресурсов для запуска приложения, поддерживающего файлы PCAP. Закройте все работающие программы и попробуйте открыть файл PCAP.

5. Проверьте, есть ли у вас последние обновления операционной системы и драйверов

Современная система и драйверы не только делают ваш компьютер более безопасным, но также могут решить проблемы с файлом Packet Capture Data. Возможно, что одно из доступных обновлений системы или драйверов может решить проблемы с файлами PCAP, влияющими на более старые версии данного программного обеспечения.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла PCAP мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле PCAP.

Программирование с использованием PCAP

Данный текст является переводом статьи Тима Карстенса Programming with pcap 2002 года. В русскоязычном интернете не так много информации по PCAP. Перевод сделан в первую очередь для людей, которым интересна тема захвата трафика, но при этом они плохо владеют английским языком. Под катом, собственно, сам перевод.

Вступление

Давайте начнем с того, что определим, для кого написана эта статья. Очевидно, что некоторое базовое знание C необходимо (если, конечно, вы не хотите просто понять теорию), для понимания кода приведенного в статье, но вам не нужно быть ниндзя программирования: в тех моментах, которые могут быть понятны только более опытными программистам я постараюсь подробно объяснить все концепции. Так же, пониманию может помочь некоторое базовое знание работы сетей, учитывая что PCAP — это библиотека для реализации сниффинга (Прим. переводчика: Сниффинг — процесс захвата сетевого трафика, своего, или чужого). Все представленные здесь примеры кода были протестированы на FreeBSD 4.3 с ядром по умолчанию.

Начало работы: Общая форма приложения PCAP

Первая вещь которую необходимо понять — общая структура PCAP сниффера. Она может выглядеть следующим образом:

Определение устройства

Это ужасно просто. Есть два способа определить устройство, которое мы хотим прослушивать.

Первый — просто позволить пользователю сказать программе имя того устройства с которого он хочет захватывать трафик. Рассмотрим этот код:

Пользователь определяет устройство указывая его имя в качестве первого аргумента программы. Теперь, строка dev содержит имя интерфейса который мы будем прослушивать в формате понятном PCAP (конечно, при условии, что пользователь дал нам реальное имя интерфейса)

Второй способ также очень прост. Давайте взглянем на программу:

Настройка устройства для сниффинга

Для демонстрации, рассмотрим этот фрагмент кода:

Замечания по поводу разборчивого/неразборчивого режимов сниффинга: два способа очень различны по стилю. Обычно, интерфейс находится в разборчивом режиме, захватывая только тот трафик, который отправлен именно ему. Только трафик направленный от него, к нему, или маршрутизированный через него будет захвачен сниффером. Неразборчивый режим, наоборот, захватывает весь трафик который проходит через кабель. В среде без коммутации это может быть весь сетевой трафик. Очевидным преимуществом этого способа является то, возможно захватить большее количество пакетов, что может быть полезным, или нет, в зависимости от цели захвата трафика. Однако существуют и недостатки. Неразборчивый режим легко детектируется, один узел может четко определить, находится ли другой в неразборчивом режиме или нет. Так же, он работает только в не коммутируемой среде (например хаб, или маршрутизатор использующий APR). Еще одним недостатком является то, что в сетях с большим количеством трафика может не хватить системных ресурсов для захвата и анализа всех пакетов.

Не все устройства предоставляют одни и те же заголовки канального уровня в прочитанных вами пакетах. Ethernet устройства, и некоторые не-Ethernet устройства, могут предоставить Ethernet заголовки, но другие типы устройств, например такие как замыкающие устройства в BSD и OS X, PPP-интерфейсы, и Wi-Fi-интерфейсы в режиме мониторинга — нет.

Вам нужно определить тип заголовков канального уровня, которые предоставляет устройство, и использовать для анализа содержимого пакетов. pcap_datalink() возвращает тип заголовков канального уровня. (Cм. список значений заголовков канального уровня. Возвращаемые значения — значения DHT_ в этом списке)

Если ваша программа не поддерживает заголовки канального уровня предоставляемые устройством, то она должна будет прекратить работу, с помощью подобного кода:

который сработает если устройство не поддерживает Ethernet — заголовки. Это может сработать для кода приведенного ниже, который использует заголовки Ethernet.

Фильтрация трафика

Процесс очень простой. После того, как мы вызвали pcap_open_live() и имеем работающую сессию сниффинга, мы можем применить наш фильтр. Вы спросите, почему просто не использовать обычные if / else if выражения? Две причины: первая — фильтр PCAP эффективнее, потому что он фильтрует непосредственно через BPF; соответственно нам нужно куда меньшее количество ресурсов, ведь драйвер BPF делает это напрямую. Вторая — это то, что фильтры PCAP просто проще.

Перед тем, как применить фильтр, мы должны скомпилировать его. Условие фильтра содержится в обычной строке (или массиве char ). Синтаксис достаточно хорошо документирован на главной странице tcpdump.org; Я оставлю это вам на самостоятельное рассмотрение. Однако, мы будем использовать простые тестовые выражения, и, возможно, вы достаточно догадливы что бы самостоятельно вывести правила синтаксиса этих условий из приведенных примеров.

Это очень прямолинейно и просто. Первый аргумент — наш дескриптор сессии, второй — указатель на скомпилированную версию нашего фильтра (это должна быть та же переменная, что и в предыдущей функции pcap_compile() ).

Возможно этот пример поможет вам понять лучше:

Мы можете заметить, что предыдущий пример содержит функцию, о которой мы еще не говорили. pcap_lookupnet() — это функция которая, получая имя устройства возвращает IPv4 сетевой номер и соответствующую сетевую маску (сетевой номер — это адрес IPv4 ANDed с сетевой маской, поэтому он содержит только сетевую часть адреса). Это существенно, потому что нам нужно знать сетевую маску для применения фильтра.

По моему опыту, этот фильтр не работает в некоторых ОС. В моей тестовой среде я обнаружил, что OpenBSD 2.9 c ядром по умолчанию поддерживает этот тип фильтра, но FreeBSD 4.3 с ядром по умолчанию — нет. Ваш опыт может отличаться.

Реальный сниффинг

На текущем этапе мы узнали как определить устройство, приготовить его для захвата трафика, и применить фильтры. Теперь время захватить несколько пакетов. Есть два основных способа захватывать пакеты. Мы можем просто захватить один пакет, или мы можем войти в цикл, который выполняется пока не будет захвачено n пакетов. Мы начнем с того, что покажем, как можно захватить один пакет, и после рассмотрим методы использования циклов. Взглянем на прототип pcap_next() :

Первый аргумент — дескриптор сессии. Второй — указатель на структуру которая содержит общую информацию о пакете, конкретно — время в которое он был захвачен, длина пакета, и длина его определенной части (например, если он фрагментированный). pcap_next() возвращает u_char указатель на пакет, который описан в структуре. Мы поговорим о чтении пакетов позже.

Это демонстрация использования pcap_next() для захвата пакетов:

Второй способ захвата трафика — использование pcap_loop() или pcap_dispatch() (который в свою очередь сам использует pcap_loop() ). Что бы понять использование этих двух функций, нам нужно понять идею функции обратного вызова.

Функция обратного вызова (callback function) не является чем то новым, это обычная вещь в большом количестве API. Концепция, которая стоит за функцией обратного вызова очень проста. Предположим, что у есть программа которая ждет события определенного рода. Просто для примера, предположим что программа ждет нажатие клавиши. Каждый раз, когда пользователь нажимает клавишу, моя программа вызовет функцию, что бы обработать это нажатие клавиши. Это и есть функция обратного вызова. Эти функции используются в PCAP, но вместо вызова их в момент нажатия клавиши, они вызываются тогда, когда PCAP захватывает пакет. Использовать функции обратного вызова можно только в pcap_loop() и pcap_dispatch() которые очень похожи в этом плане. Каждая из них вызывает функцию обратного вызова каждый раз, когда попадется пакет который проходит сквозь фильтр (если конечно фильтр есть. Если нет, то все пакеты, которые были захвачены вызовут функцию обратного вызова).

Прототип pcap_loop() приведен ниже:

Но как можно использовать эту переменную (названную packet) в прототипе? Пакет содержит много атрибутов, так что, как можно предположить, это не строка, а набор структур (для примера, пакет TCP/IP содержит в себе Ethernet заголовок, IP заголовок, TCP заголовок, и наконец, данные). Этот u_char указатель указывает на сериализованную версию этих структур. Что бы начать использовать какую нибудь из них необходимо произвести некоторые интересные преобразования типов.

Первое, мы должны определить сами структуры, прежде чем мы сможем привести данные к ним. Следующая структура используется мной для чтения TCP/IP пакета из Ethernet.

Так как в итоге это все относится к PCAP и нашему загадочному u_char указателю? Эти структуры определяют заголовки, которые предшествуют данным пакета. И как мы в итоге можем разбить пакет? Приготовьтесь увидеть одно из самых практичных использований указателей (для всех новичков в С которые думают что указатели бесполезны говорю: это не так).

Опять же, мы будем предполагать, что мы имеем дело с TCP/IP пакетом Ethernet. Этот же метод применяется к любому пакету. Единственное различие — это тип структуры, которые вы фактически используете. Итак, давайте начнем с определения переменных и определения времени компиляции. Нам нужно будет деконструировать данные пакета.

И теперь мы делаем наше магическое преобразование типов:

Как это работает? Рассмотрим структуру пакета в памяти. u_char указатель — просто переменная содержащая адрес в памяти.

Аналогично, если у нас есть адрес этого заголовка, то адрес структуры после него — это сам адрес плюс длина этого заголовка. Заголовок IP, в отличие от заголовка Ethernet, не имеет фиксированной длины. Его длина указывается как количество 4-байтовых слов по полю заголовка IP. Поскольку это количество 4-байтных слов, оно должно быть умножено на 4, что бы указать размер в байтах. Минимальная длина этого заголовка составляет 20 байтов.

TCP заголовок так же имеет вариативную длину, эта длина указывается как число 4-байтных слов, в поле «смещения данных» заголовка TCP, и его минимальная длина так же равна 20 байтам.

Итак, давайте сделаем диаграмму:

| VARIABLE | LOCATION(in bytes) |

|---|---|

| sniff_ethernet | X |

| sniff_ip | X + SIZE_ETHERNET |

| sniff_tcp | X + SIZE_ETHERNET + |

| payload | X + SIZE_ETHERNET + |

Итак, на данном этапе мы знаем, как использовать функцию обратного вызова, вызвать ее и получить данные из полученного пакета. Здесь я приложу исходный код готового сниффера. Просто скачайте sniffer.c и попробуйте сами.

Завершение

На данном этапе вы должны быть способны написать сниффер используя PCAP. Вы изучили базовые концепты которые стоят за открытием PCAP сессии, узнали главные детали о сниффиге пакетов, применении фильтров, и использования функций обратного вызова. Теперь пришло время выйти и самостоятельно захватить трафик.

Тим Карстенс 2002. Все права защищены. Распространение и использование, с модификацией и без нее разрешены при соблюдении следующих условий:

Копия должна содержать вышеупомянутое уведомление об авторских правах и этот список условий:

Имя Тима Карстенса не может использоваться для одобрения или продвижения продуктов, полученных из этого документа, без специального предварительного письменного разрешения.

This document is Copyright 2002 Tim Carstens. All rights reserved. Redistribution and use, with or without modification, are permitted provided that the following conditions are met:

Redistribution must retain the above copyright notice and this list of conditions.

The name of Tim Carstens may not be used to endorse or promote products derived from this document without specific prior written permission.

/ Insert ‘wh00t’ for the BSD license here /