palo alto networks что это

Palo Alto: от стартапа до лидера мирового рынка кибербеза

Palo Alto Networks (NYSE:PANW) ― «сын маминой подруги» для большинства мировых вендоров информационной безопасности (ИБ). Компания развивает продуктовую линейку (почти всю) до противного правильно, проводит успешные (в основном) поглощения, растет стремительно, и ее акции тоже чувствуют себя неплохо. Пальто (так часто называют Palo Alto Networks в России) уже стала самым крупным в мире вендором сетевой безопасности и, возможно, самым крупным вендором безопасности в принципе. С последним утверждением пока можно поспорить, но, судя по темпам роста компании, спор продлится не очень долго.

Palo Alto Networks ― идеальный кандидат для разговора об успешности инвестиций в информационную безопасность. История акций Palo Alto в целом положительная, рекомендация прямо сейчас у многих финансовых блогеров стоит на «buy», а продажи и успехи мы вместе рассмотрим дальше.

Сухая выжимка IPO. Просто чтобы не читать дальше и понять, что успешный вендор ИБ успешен на IPO:

Компания провела IPO 20 июля 2012 года. Размещение, 4-е по величине в 2012 году среди технологических, оказалось успешным. За первый день торгов акции выросли на 26%, с 42 до 53 долларов. Это при том, что еще за неделю до размещения рассматривался коридор 34-37 долларов за акцию. Компания рискнула, оценила себя выше и (смотрите выше про маму и подругу) не прогадала. Всего на продажу выставили около 10% акций. Вот еще интересные факты про IPO:

· Итоговая оценка компании в рамках IPO: 3.741 миллиарда долларов. Продажи компании в 2011 году ― 118.6 миллионов (в 2012-м закрыли через несколько дней после IPO ― 255.1 миллиона). Мультипликатор ― почти 15.

· В 2012 году IPO технологических компаний были немного под вопросом. Дело в том, что в мае на биржу вышел Facebook, вышел очень неудачно. После этого каждое следующее большое размещение вызывало сомнения. Так относились к PANW, так же относились к ServiceNow, которые вышли на биржу за месяц до них. Пальто показали, что вера в кибербез у инвесторов крепка, даже если в тартарары летит что-нибудь очень важное.

· Для сравнения: вместе с PANW на биржу выходили Splunk, Kayak и Qualys. Splunk занял в списке 5-е место, отстав по оценке почти на миллиард. Kayak был седьмым, Qualys замыкал третью десятку.

До конца 2012 года акции гульнули вверх до 65, в 2013 вернулись назад в 44. Но, если бы вы вложились в Пальто 20 июля 2012 года и не продавали бы вообще ничего и никак, сегодня вы бы оказались достаточно довольным человеком. Значительно более довольным, чем если бы положили деньги на депозит, и даже в два с лишним раза более довольным, чем если бы положили их в S&P500:

Что нового принесла Palo Alto

В истории Palo Alto Networks есть три момента, которые можно считать прорывными: появление NextGeneration Firewall (NGFW), продажа подписочных сервисов к NGFW из облака, большой акцент на защиту новой модели потребления IT ― снова из облака. Технологически компания спионерила (не в смысле позаимствовала, а в смысле придумала) только первый, поэтому поговорим о нем.

На дворе середина двухтысячных. Уже есть Facebook, Dropbox, куча приложений, которые связаны с бизнес-деятельностью предприятий. Все они работают через веб. Технически это значит, что приложения ходят в интернет точно так же, как и пользователь, который пошел читать новости. Возникает вопрос: как запретить одни приложения и разрешить другие? Старые межсетевые экраны на периметре предприятий решали эту задачу фильтрацией по портам и адресам. С новыми приложениями, которые все ходят по одним и тем же портам (веб — это 80 и 443), и в условиях, когда список целевых адресов для приложения подгружается из интернета и постоянно меняется, такой вариант точно не работает.

NGFW от Palo Alto умеет разбирать соединение на запчасти, определять, к какому приложению оно относится, и применять нужные политики. Из общего веб-потока данных на предприятии теперь можно выдернуть Facebook и запретить его, если уж он так немил руководству.

Если говорить серьезно ― появление NGFW позволило хоть как-то внедрять и контролировать политики безопасности, связанные с использованием интернета и основанные на веб-приложениях внутри предприятий. До этого для вменяемого решения задачи нужно было закупать несколько железок у разных вендоров, сопрягать все это вместе и дополнительно раскатывать какое-то количество клиентских агентов на каждую машину в офисе. Это долго, сложно и утомительно, поэтому, если честно, так почти никто не делал.

Быстрый разбор и фильтрация на уровне приложений ― не единственная возможность NGFW. В нем (или в них, как в классе решений), появились site-to-site VPN для связывания удаленных офисов в единую сеть, фильтрация обращений извне к веб-приложениям и множество других сервисов, о которых мы поговорим дальше. Но начало всему положила проблема применения политик безопасности там, где победил веб.

Вернемся к Пальто. Судя по скорости разработки (от момента создания компании в 2005 году до появления первых клиентов продукта в 2007-м прошло два года) основатель и бессменный СТО, Нир Зук (Nir Zuk) вынашивал идею давно. Но об этом позже.

Ранние годы, взлет до IPO, облачные подписки

История плохо сохранила цифры продаж 2007 года, а дальше картина в миллионах долларов стала выглядеть так:

Понятно, что сильно играет эффект низкой базы, и вечным такой рост быть не может. Он и не был таким, хотя меньше, чем на 50% в год компания росла только в 2016 году, да и то с результатом 48.5%. Но все же очевидно, что идея NGFW выстрелила, создала новый рынок. На этом рынке был явный лидер. Он хотел расти дальше и рос, но до выхода на IPO не спешил набивать портфель явным «леваком», чтобы увеличить Тotal Addressable Market. С 2007 по 2012 в портфеле компании появились:

· Виртуальный NGFW (то же самое, но на виртуальной машине) – 2012;

· NGFW для SMB и маленьких удаленных офисов (заодно для того, чтобы делать единую частную сеть) – 2011;

· Централизованное управление NGFW в рамках предприятия – Panorama, 2012;

Первые четыре пункта в той или иной степени связаны с NGFW: эксплуатируют одну и ту же технологию и ее успех. Компания не размывала фокус и методично расширяла границы (и аудиторию) созданного рынка.

WildFire ― это, кажется, первая в мире облачная песочница, которую Palo Alto начала продавать по подписке. Это бизнес-находка компании, прорыв номер два, который оказал существенное влияние на дальнейший рост. Идея снова легко объясняется на пальцах. Из интернета в сеть клиента едут файлы. Файлы могут содержать зловреды. Давайте будем запускать эти файлы в виртуальной среде и смотреть, как именно они себя ведут: очень вредоносно или нет. Дальше будем решать, стоит ли по этому поводу что-нибудь предпринимать. П(р)одается все это под соусом дополнительной степени защиты от сложных целенаправленных атак.

Теперь самое интересное. Все то же самое и в это же время (или чуть раньше) делает FireEye, который вкладывает маркетинговые средства в раскрутку необходимости песочниц. Но FireEye продает железные песочницы, которые:

· Нужно сначала заказать, оплатить полностью и сразу (а стоят они как самолет);

· Нужно засунуть куда-то в стойку;

· Нужно масштабировать, если поток стал больше;

· Чинить, если сломалось железо;

· Вообще как-то обслуживать;

· Нужно продавать и каждый раз делить выручку с производителем недешевого железа.

Всех этих недостатков (питч PANW) лишен WildFire: у тебя есть NGFW от Пальто, ты доплачиваешь помесячно за использование, файлы улетают куда-то в облако, а тебе нужно просто смотреть за тем, чтобы они туда действительно улетали.

Это «не очень» с точки зрения заказчиков, которым важно, чтобы данные не покидали периметр (таким потом дали On-Premise-вариант), но «очень и очень» для тех, кто просто хочет прозрачности и экономии средств на ИБ. Прекрасный вариант для клиента. Не менее прекрасный апселл для компании, требующий нулевых изменений в инфраструктуре клиента, нулевых логистических расходов и дающий большую экономию на железе за счет масштаба. А еще доход от подписок целиком идет в ARR, что повышает привлекательность компании для инвесторов.

Идея снова взлетела, и клиенты начали массово покупать облачный песок. К 2016 году у Palo Alto было 34000 клиентов ― 12800 (38%) из них использовали WildFire. В 2017 году у компании было 42500 клиентов, и уже 19000 (45%) из них использовали WildFire.

GlobalProtect, обеспечивающий единую контролируемую точку выхода в интернет для удаленных сотрудников, был не так популярен. Зато вышедшие позже подписочные URL Filtering и Threat Preventionстали еще более востребованы. В том же 2017 году их использовали 72% и 87% клиентов Пальто соответственно.

Компания оценила успех подписочных сервисов, не стала останавливаться на достигнутом и продолжает добавлять новые подписки по сей день. Судя по инвесторским презентациям, большинство клиентов, однажды начав использовать одну из подписок, уже не отказывается от нее. Вывод: значит, надо «позвездатей».

Взлет и после IPO: развитие бизнеса, третий дизрапт (?)

Став публичной компанией и получив много денег, Пальто все-таки занялась любимым делом всех публичных компаний: скупкой перспективных и не совсем стартапов. 9 лет и несколько миллиардов долларов позволили приобрести 16 компаний, которые принесли:

· Экспертизу в безопасности, защите от угроз и расследованиях (которой не было или почти не было в самом начале);

· Новые облачные подписки;

· Линейку продуктов для защиты предприятий Cortex, в которую входят XDR (купили 2 эндпойнта), периметровый NDR, SOAR и др.;

· Самую полную на рынке защиту облачных ресурсов, которая и стала третьим большим направлением инвестиций, а затем и успехом компании.

Из 16 купленных компаний восемь относились к безопасности доступа к облакам и приложений в самих облаках. Пальто не хватала с рынка самые горячие и хайповые пирожки, покупки выглядят как часть долго реализуемой стратегии. Ровно эту же историю рассказывает один из основателей второй из купленных облачных компаний: «Мы зашли в Palo Alto, расписали список технологий, которые нам потребуются, и компаний, которые в связи с этим нужно купить. Далее последовали покупки».

В 2021 облачная безопасность принесет Palo Alto примерно 600 миллионов из общих 4200. Это немного, если учесть, сколько было потрачено на покупки, и все еще заметно меньше, чем NGFW с его суперуспешными подписками.

С другой стороны, направление NGFW ежегодно растет на 17% ― рост все еще есть, но уже совсем не такой быстрый. При этом ежегодный прирост направления облачной безопасности ― 90%. Учитывая всевозрастающую любовь развитых рынков к облачным технологиям, можно предположить, что уже в следующем году доля облачной платформы в общем пироге доходов станет значительно более заметной.

Вообще же выручка компании после IPO росла следующим образом:

· Рост никогда не был ниже двузначных показателей, и только один раз в 2020 году был ниже 20%. Компания объяснила это достаточно просто:

«В привлечении новых клиентов мы все еще сильно зависим от основного паровоза ― железных и виртуальных NGFW».

Попробуйте доставить железку в дата-центр, когда те, кто принимают, те, кто настраивают, и даже те, кто везут, сидят дома из-за пандемии, а на дата-центре висит большой амбарный замок. После отмены локдауна все вернулось на свои места: в 2021 году ожидается рост в 24%, если так все и продолжится, то в 2022-м доходы компании перешагнут отметку в 5 миллиардов.

· В 2019 году доходы от сетевой безопасности Palo Alto превзошли доходы от сетевой безопасности Cisco. Пальто официально стала самым большим вендором сетевой безопасности в мире.

· В 2019 году у компании было 65000 клиентов, и это на 20% больше, чем в 2018-м. Видимо, в ковидном 2020-м году этот показатель сильно не увеличился, поэтому в последнее время он исчез из публичных источников. Тем не менее, учитывая, что среди 65000 персональных пользователей нет вообще, а отказаться от использования железного оборудования совсем не просто, ― компания устойчива, и сходу даже сложно предположить, что может поколебать ее дальнейшее благополучие в ближайшие годы.

Коротко про Платформы в Palo Alto

У компании интересный подход к продуктовому портфелю. Портфель делится на три платформы:

· Strata – сетевая безопасность, включает NGFW и прилегающие сервисы и продукты

· Cortex – теперь автоматизация Security Operations Center, до этого странное Secure the Future, до этого Advanced EndPoint Protection – защита эндпойнтов + система автоматизации реагирования

· Prisma Cloud – все, что связано с безопасностью в облаках

Компания постоянно пытается объединить три разных компонента в некоторую общую единую стройную красивую структуру, но замаха на безопасность вообще всего предприятия не делает. Вместо этого подчеркивается, как хороша каждая из платформ в своей области, и как все вместе они помогают клиентам стать более безопасными с разных сторон. Сложно судить, почему так. Может, это серьезный план и так лучше с точки зрения маркетинга. А может – для полного цикла не хватает экспертов в безопасности (компания-то исходно чисто продуктовая), и с их появлением и дальнейшим переосознанием масштабов и сложности задач обеспечения безопасности Large Enterprise – нас ждут новые продукты и новые платформы от Palo Alto. Или же оттачивание экспертизы в отдельных нишах, а не покрытие всего спектра задач кибербезопасности, и является стратегией компании. На второй путь робко указывает, например, вливание большого количества ресурсов в Unit42 – экспертное подразделение, занимающееся исследованиями, расследованиями, реагированием на инциденты и т.д. Да, и 42 в названии подразделения – оммаж Дугласу Адамсу и «Автостопом по Галактике», ответ на главный вопрос жизни, Вселенной и всего такого.

Еще немного о покупках

Покупки Palo Alto интересны с еще одной стороны. Основатель компании Нир Зук, помимо всех прочих талантов и достижений, провел 5 лет в израильской армии (IDF), в Unit 8200, подразделении, отвечающем за сбор информации, электронную разведку, вопросы шифрования и компьютеры. Википедия утверждает, что, по слухам, именно в Unit 8200 был создан поразивший иранские атомные станции вирус Stuxnet.

Любопытно, что 7 из 16 компаний (в том числе оба эндпойнта и все оставшиеся компании, которые послужили базой для Cortex, включая Demisto), купленных Palo Alto, тоже основаны выходцами из IDF.

Продолжая тему армии и спецслужб.

В 2013 году первой покупкой Palo Alto стала Morta, стартап, основанный выходцами и экспертами из АНБ и находившийся в режиме «мы не скажем вам, что мы делаем». Что делала Morta, знает теперь только PaloAlto, а эксперты пригодились для улучшения облачной песочницы.

Сервис сканирования периметра компаний извне, Expanse, купленный Пальто в 2020 году, был основан выходцами из DAPRA, управления Министерства обороны США, отвечающего за разработку новых технологий для использования в интересах вооружённых сил.

Наконец, сервисная компания, занимающаяся реагированием на инциденты и проведением расследований, Crypsis Group, которая вошла в состав Palo Alto также в 2020 году, тоже была не просто так. Во главе ее стоял многолетний ветеран Air Force Unit of Special Investigations, еще одного военного подразделения из США.

Вместе с компаниями, в Palo Alto вливались и основатели, правда, некоторые из них уже покинули Пальто.

Кажется, что в списке купленных компаний не завязаны на вооруженные силы каких-нибудь стран только те, что основаны этническими выходцами не из США и Израиля: индийцами, китайцами и т.д. Правда, не исключено, что про них мы просто знаем чуть меньше.

Выводы

Вообще текст получился настолько длинный, что выводы хочется написать короткие и без пояснений. Вышеизложенное объясняет наш путь к ним:

1. IPO компании с дизраптом будет успешным, даже если вокруг на бирже все не так радужно.

2. Один дизрапт прекрасен для IPO. Для дальнейшего стремительного развития компания должна искать новые возможности и предлагать что-то еще.

3. Palo Alto не пошла типичным для подготовки к IPO путем создания продуктов-затычек с целью максимального расширения Тotal Аddresable Мarket и улучшения мнения инвесторов. У компании была своя стратегия, которая заключалась в расширении собранного рынка. Вместо ТАМ сработал факт кратного роста продаж.

4. Palo Alto продолжает расти достаточно быстро для четырехмиллиардной компании. Пока не видно, что сможет затормозить этот рост.

5. Выбирая компанию для инвестиций в IPO, смотрите на ее культуру и тех, кто стоит во главе. Затормозить и стать еще одной корпоративной культурой ужасно легко. Прорывы, как правило, совершают любопытные бунтари и революционеры.

Palo Alto Networks Panorama. Основы настройки и управления

Привет дорогие читатели! Сегодня мы кратко расскажем о таком продукте, как Panorama от компании Palo Alto Networks. По какой-то причине на русском языке достаточно мало информации о настройке и основных принципах работы. Что ж, давайте будем заполнять эти пробелы.

Panorama – это система централизованного мониторинга и управления межсетевыми экранами нового поколения (NGFW) Palo Alto Networks, которые в последнее время все больше и больше набирают популярность. В том числе мы в компании Angara Professional Assistance работаем с этим продуктом достаточно часто. В 2019 году аналитическое агентство Gartner 8 раз признало их лидерами в своем Magic Quadrant. С помощью Panorama мы можем агрегировать и хранить логи со всех межсетевых экранов, строить отчеты, управлять настройками (используя гибкое разграничение доступов), лицензиями, обновлениями и даже следить за состоянием аппаратного обеспечения.

Но давайте по порядку.

Panorama поставляется в качестве ПАК или виртуального апплайнса. Виртуальный апплайнс имеет такой же функционал, как у ПАК. Виртуальный апплайнс можно развернуть на VMware ESXi, Google Cloud Platform, Amazon Web Services, Microsoft Azure. Лицензирование на всех платформах одинаковое. Panorama поддерживает работу в кластере.

Panorama может работать в трех режимах (на самом деле, в четырех, но последний сильно устарел и не рекомендован к новым установкам):

Давайте рассмотрим наиболее популярную архитектуру и режим работы Panorama Mode. Данный режим используется по умолчанию, поэтому дополнительных действий по его активации не требуется.

После регистрации устройства на Support Portal подключаемся к Panorama через MGT-интерфейс на IP 192.168.1.252, admin/admin. Если мы используем виртуальный апплайнс, то необходимо задать первоначальные настройки через командную строку:

Начальный интерфейс очень схож с тем, который вы увидите на межсетевом экране.

Полный интерфейс будет доступен после конфигурации разделов Template и Device Group, но об этом немного позже.

Лицензирование

Подготовка

Начальная конфигурация устройства несильно отличается от той, что вы выполните на межсетевом экране. В разделе Panorama > Setup > Management Services прописываем DNS- и NTP-серверы (если мы не сделали это вначале через CLI).

Настройки применяются так же – через меню Commit, которое здесь разделено на три части: Commit to Panorama, Push to Devices, Commit and Push.

Добавление межсетевых экранов в Panorama

Итак, давайте перейдем к функционалу, ради которого это решение и создавалось, а именно, к добавлению межсетевых экранов для последующего управления.

Происходит это в три шага:

Применяем все настройки на межсетевом экране и Panorama.

После чего в этом же меню Panorama > Managed Devices > Summary мы увидим, что статус устройства стал «Connected», а также появилась информация по серийному номеру, IP-адресу, модели, версии баз сигнатур и прочая информация.

Существуют нюансы, когда Вам, например, необходимо добавить уже давно используемый межсетевой экран, перенеся все существующие политики и настройки под управление Panorama. Или когда Вам надо перенести сотни межсетевых экранов и автоматизировать данный процесс. Затрагивать каждый нюанс на данном этапе мы не будем, можно лишь сказать, что процесс – совсем нетрудный.

Templates

Templates – это объекты, создаваемые на Panorama, в которых хранятся данные, относящиеся к разделам Network и Device на межсетевых экранах.

Template’ов может быть несколько, поэтому, внося изменения в разделы Network и Device на Panorama, необходимо выбирать соответствующий Template.

Меню выбора Template’ов

Template Stacks – набор, который может быть сформирован из восьми Templates. Иерархически это выглядит как 8 слоев. Настройки на верхнем слое распространяются на нижний и имеют больший приоритет. Создаются они в том же разделе, где и обычные Templates.

Templates Variables

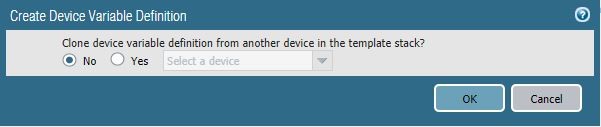

Предположим, что у нас много межсетевых экранов, которые управляются с помощью Panorama и имеют внутренние IP-адреса от 10.0.1.1/24 до 10.0.100.1/24. Чтобы не создавать 100 разных Template’ов для каждого из них, можно воспользоваться функционалом переменных значений.

Давайте разберемся, как это сделать, на примере ситуации выше.

Перейдем в меню Panorama > Templates и создадим Template, который будет отвечать за IP-адреса на интерфейсах межсетевых экранов. Назовем его “Firewall interfaces”. Перейдем в меню Network > Interfaces и, убедившись, что сверху выбран созданный нами Template, перейдем в настройки нужного нам интерфейса, например, ethernet1/1. Перейдя в раздел IPv4, нажмем кнопку Add, чтобы добавить значение IP-адреса, после чего нажмем на New X Variable. Здесь можно создать новую переменную. Дадим ей имя и значение.

Данные действия позволили нам с помощью Panorama в рамках одного Template ввести разные значения для нескольких межсетевых экранов. Мы можем пойти и по менее удобному пути, используя функционал Override непосредственно на межсетевых экранах. Если администратор разрешил перезаписывать значения, которые поступают с Panorama, то можно, используя данный функционал локально на межсетевом экране, и перезаписать значение, переданное с Panorama (в данном случае IP-адрес).

В конце концов мы можем вообще не определять IP-адреса интерфейсов на Panorama, а сделать это локально на каждом МСЭ.

Device Groups

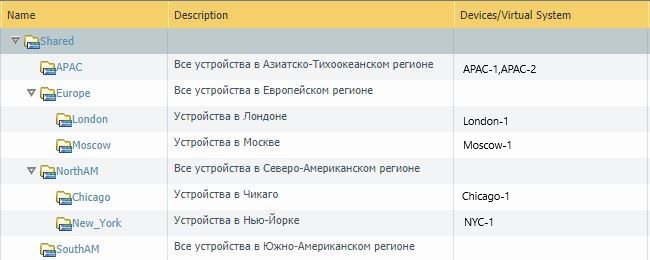

Теперь давайте поговорим о схожей концепции – Device Groups.

Device Groups – это объекты, создаваемые на Panorama, в которых хранятся данные, относящиеся к разделам Policies и Objects на межсетевых экранах.

Как и Templates, Device Groups закрепляются за определенными межсетевыми экранами. Межсетевой экран также может принадлежать к иерархии групп. Принцип немного отличается от Templates.

Пример иерархии групп

Стоит заметить, что после того как мы создадим первую группу, у нас появится общая группа с названием Shared, настройки которой будут распространяться на все остальные группы.

Что будет, если закрепить за устройством Device Group, но не закреплять Template?

Мы можем столкнуться с трудностями, например, при создании новой политики безопасности (Security Policy): в разделе выбора зон у нас не будет доступно ничего, кроме Any. Это объясняется тем, что за устройством не закреплено ни одного Template, в котором эти зоны были бы обозначены. Один из способов решения данной проблемы – это Reference Templates. Когда вы создаете Device Group и добавляете в нее устройство, у вас так же есть возможность указать ссылку на шаблон.

Reference Templates

Мы можем создать Template, в котором будут обозначены зоны, после чего просто сделать на него ссылку из меню создания или редактирования Device Group.

Policies

Как мы уже знаем, Device Groups также управляет политиками, которые отправляются на межсетевой экран с Panorama. В отличие от обычного редактора политик, здесь у нас появились новые разделы: Pre Rules, Post Rules, Default Rules.

С точки зрения иерархии, все это работает следующим образом (не стоит забывать, что, помимо обычных Device Group, у нас также есть общая группа Shared):

На первый взгляд это может немного пугать, но, на самом деле, все куда проще. Иерархия политик будет понятна после первых нескольких созданных правил. К тому же, вы всегда можете посмотреть, как итоговые правила будут выглядеть на конечном устройстве. Для этого можно воспользоваться кнопкой Preview Rules в разделе редактирования политик.

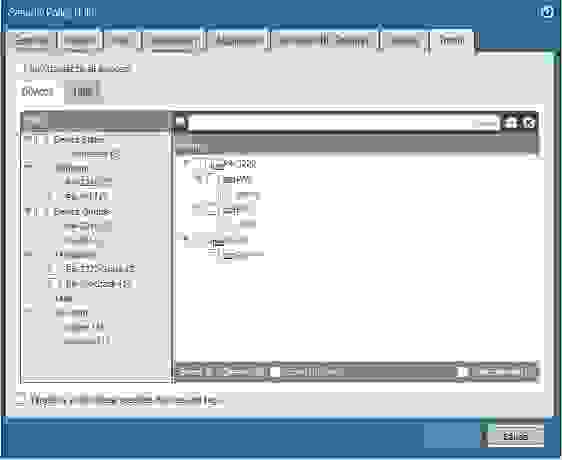

Когда вы создаете правило, также имеется возможность выбрать цель (Target) для закрепления политики за определенным устройством. На практике данный функционал автор статьи считает не самым удобным, потому что он может привести к путанице с политиками на разных устройствах при их общем отображении в одном окне. Однако все зависит от человека. Возможно, кому-то это покажется удобным.

Выбор устройств, на которые будут распространяться политики

Есть еще очень интересный функционал для тех, кто любит порядок. В настройках Panorama можно задать необходимые поля, которые нужно заполнять, создавая правила, в противном случае произойдет «Commit fail». Это удобно и, например, приучает администраторов всегда добавлять описания к создаваемым ими правилам или вешать тэги. По описанию мы сможем понять, какой замысел был у того или иного правила, по тэгам мы можем сгруппировать правила, отфильтровав ненужные.

Логирование

Теперь давайте пройдемся по логам.

Panorama получает информацию о логах из двух источников: локального и удаленного.

Локальный источник – логи, которые были направлены самим межсетевым экраном на Panorama. Логи, которые Panorama запросила и получила от Log Collector’ов и Cortex Data lake (их мы не будем затрагивать в данной статье).

Удаленный источник – логи, которые запрашиваются у межсетевого экрана.

Также существуют два типа логов: Summary Database и Detailed Logs.

Поиск проблем

Теперь давайте на верхнем уровне рассмотрим вопросы отладки.

Стоит почаще проверять раздел Device Summary. Там можно найти информацию о состоянии устройств, подключенных к Panorama. Например, мы можем увидеть следующую ситуацию:

В данном случае мы видим, что конфигурация межсетевого экрана рассинхронизировалась с Panorama из-за того, что произошла ошибка «commit failed». Информацию о причинах данной ошибки можно посмотреть, кликнув на красную ссылку commit failed.

В меню Panorama > Managed Devices > Health можно получить информацию о состоянии устройств: пропускной способности, количестве новых сессий в секунду, общем количестве сессий, загрузке процессора на Data Plane и Management Plane, использовании памяти, количестве логов в секунду, состоянии вентиляторов и блоков питания. Также всю данную информацию можно посмотреть в виде графиков.

Раз уж мы упомянули про ресурсы и отладку, в рамках данной статьи упомянем замечательный плагин для браузера Chrome под названием Pan(w)achrome. Включается он после ввода учетных данных в веб-интерфейсе межсетевого экрана. В плагине можно посмотреть общую информацию о состоянии устройства и получить не только более детальную информацию по загрузке ресурсов, чем мы увидим на Panorama, но и даже посмотреть статистику по тем или иным счетчикам (counters) (полный список не поместился в скриншот):

Конечно, данную информацию в куда более развернутом виде и с описанием счетчиков можно узнать через CLI устройства, однако, это отдельная тема для другой статьи, посвященной отладке. Данный же плагин позволит наглядно в графическом формате оценить, что происходит с тем или иным устройством. И для 70% возникающих проблем этого может быть вполне достаточно.

Что ж, вернемся обратно к «земным» проблемам. И одна из наиболее частых проблем связана с подключением Panorama к межсетевым экранам. Для этого нам необходимо проверить доступность следующих портов:

Замена устройств

Напоследок затронем не самую частую ситуацию, такую как замена межсетевых экранов, подключенных к Panorama. Опустим нюансы по переносу лицензий со старого устройства на новое (об этом вы можете почитать в официальных руководствах по запросу «how to transfer licenses to a spare device») и перейдем сразу к последовательности настройки:

После того как мы завершили трансфер, необходимо поменять серийный номер старого устройства на новый:

Заключение

Конечно же мы прошлись только по самым верхам настройки Panorama и не затронули много нюансов. Однако понимание верхов позволит подключить межсетевые экраны к Panorama, разобраться в ее основных функциях и начать более гранулированную настройку самостоятельно.

Если затронутая тема оказалась для вас интересной, в следующих статьях постараемся более детально осветить вопросы отладки (траблшутинга), которые обычно отдают на решение технической поддержке либо ASC (Authorized Support Center) и которые отсутствуют в официальных руководствах производителя, доступных рядовым клиентам.

Можем затронуть такие темы, как: