p7b сертификат что это

Выдача сертификата: ключ или PFX от P7B и CRT

Я новичок в сертификаты, и это первый раз, когда я купил его.

Я создал CSR-файл (в IIS) и купил сертификат с помощью веб-сайта GoDaddy. Они прислали мне два файла: P7B и CRT. Поскольку я буду использовать сертификат для веб-роли Azure, мне нужен PFX. Как я могу создать его, используя только CSR, P7B и CRT?

3 ответов

наконец-то мне это удалось. В IIS я выбрал полный запрос сертификата, установил сертификат CRT, а затем использовал опцию экспорта, чтобы сохранить его как PFX.

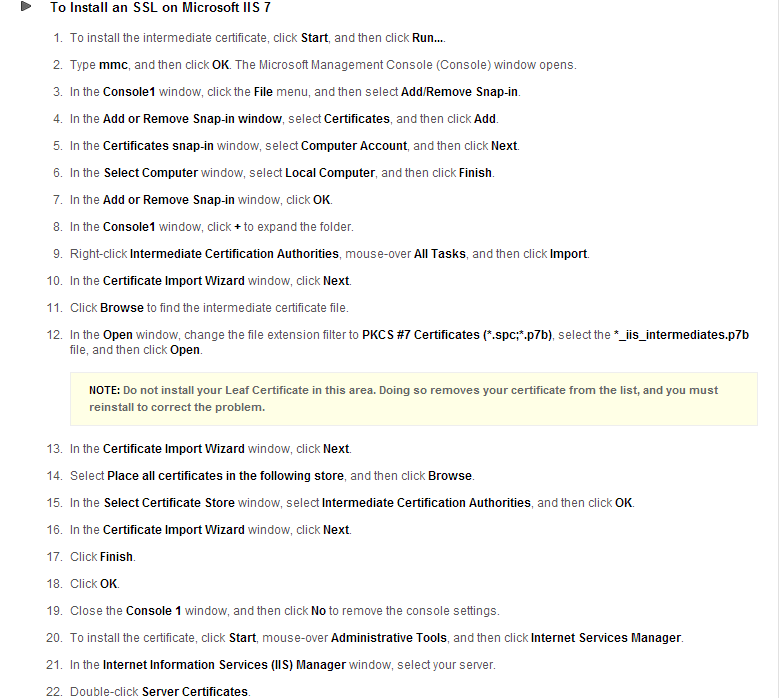

выдержки из вышеуказанной ссылки.

поскольку я буду использовать сертификат для веб-роли Azure,мне нужен PFX

хотя мой целевой сервер-Nancy, я публикую ответ, потому что он имеет отношение к процессу генерации сертификата PFX.

проект на основе Nancy требовал доверенного сертификата. Я нашел процедуры для настройки самозаверяющего использования PFX cert,включение SSL для самостоятельного размещения Nancy, но не было очевидно, как поступить с GoDaddy сертификаты. Копаясь, я нашел ответ на коммерческом сайте SSL.

поэтому я создал CSR с помощью OpenSSL, заказал и получил свой пакет cert от GoDaddy, а затем сумел создать PFX также с помощью OpenSSL, как описано ниже.

в качестве примечания для Nancy я установил PFX локально, используя следующее

возможно ли полностью обходите локальные IIS для требований Azure PFX.

я использовал параметр-certfile для указания GoDaddy бандл:

Как конвертировать SSL-сертификат в нужный формат

Как конвертировать SSL-сертификат в нужный формат

Чтобы вы могли без проблем пользоваться SSL-сертификатом на разных платформах и устройствах, иногда требуется изменить его формат. Дело в том, что некоторые форматы лучше подходят для работы с различными видами программного обеспечения. Далее мы расскажем о том, какие форматы бывают, в каких случаях используются и какими способами можно конвертировать один формат сертификата в другой.

Форматы сертификатов

Существует четыре основных формата сертификатов:

PEM — популярный формат используемый Центрами Сертификации для выписки SSL-сертификатов.

Сертификаты PEM подходят для установки на веб-серверы nginx, apache2.

DER — это бинарная форма сертификата PEM.

Сертификаты DER подходят для установки на серверы Java.

В файлах содержатся строки вида

Сертификаты P7B подходят для установки на серверы MS Windows, Java Tomcat

Сертификаты PFX подходят для установки на серверы Windows, в частности Internet Information Services(IIS).

Способы конвертации

Существует несколько способов конвертации сертификатов, которые отличаются между собой только простотой конвертирования и уровнем безопасности. Мы расскажем о трех из них.

Конвертация SSl сертификатов посредством OpenSSL

OpenSSL — это надежный, коммерческий и полнофункциональный инструментарий для протоколов Transport Layer Security (TLS) и Secure Sockets Layer (SSL). А также библиотека криптографии общего назначения. Конвертация с использованием библиотеки OpenSSL считается одним из самых безопасных способов: все данные будет сохранены непосредственно на устройстве, на котором будут выполняться операции по конвертированию.

Для того чтобы воспользоваться им, вам необходимо перейти в командную строку и выполнить команды.

Предоставленные ниже примеры команд OpenSSL позволяют конвертировать сертификаты и ключи в нужный формат.

Конвертировать PEM в DER можно посредством команды:

Аналогично, для других типов:

PEM в P7B

PEM в PFX

Обращаем ваше внимание, что после выполнения команды, будет запрошена установка пароля ключа.

DER в PEM

P7B в PEM

P7B в PFX

PFX в PEM

Конвертация при помощи онлайн-сервисов

Для конвертации сертификатов самый удобный способ — использование специальных сайтов, например, https://ssl4less.ru/ssl-tools/convert-certificate.html

Этот способ считается наименее безопасным методом: никогда не знаешь, сохраняет ли автор сайта ваш приватный ключ при конвертации.

Чтобы воспользоваться этим способом, вы просто переходите по ссылке на нужный сайт, выбираете нужные вам форматы и прикрепляете файл или файлы сертификата.

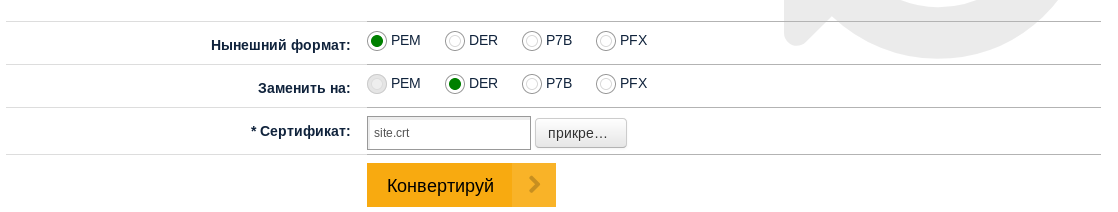

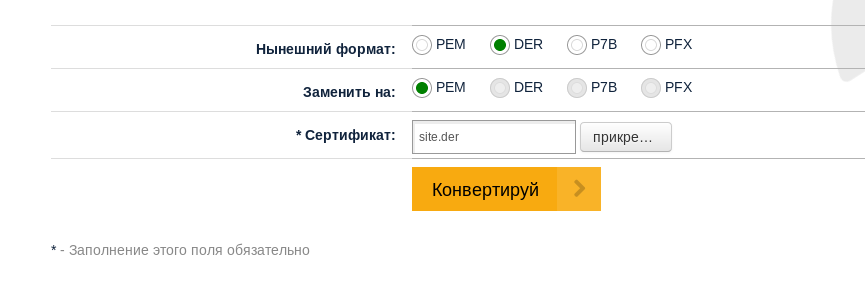

Конвертация с PEM в DER

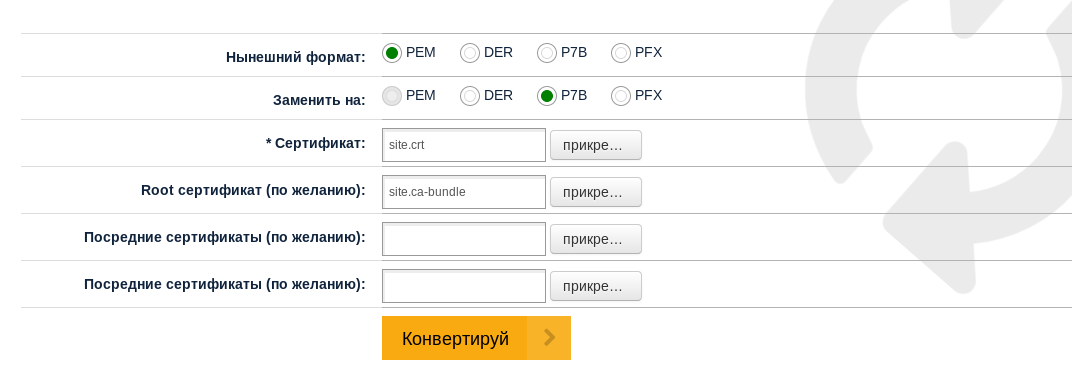

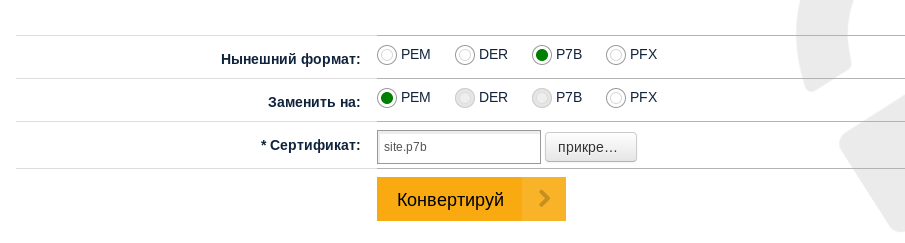

Конвертация с PEM в P7B

В этом случае существует возможность добавить также цепочку сертификатов.

Что такое цепочка сертификатов и для чего она нужна, можно узнать в статье «Что такое корневой сертификат»

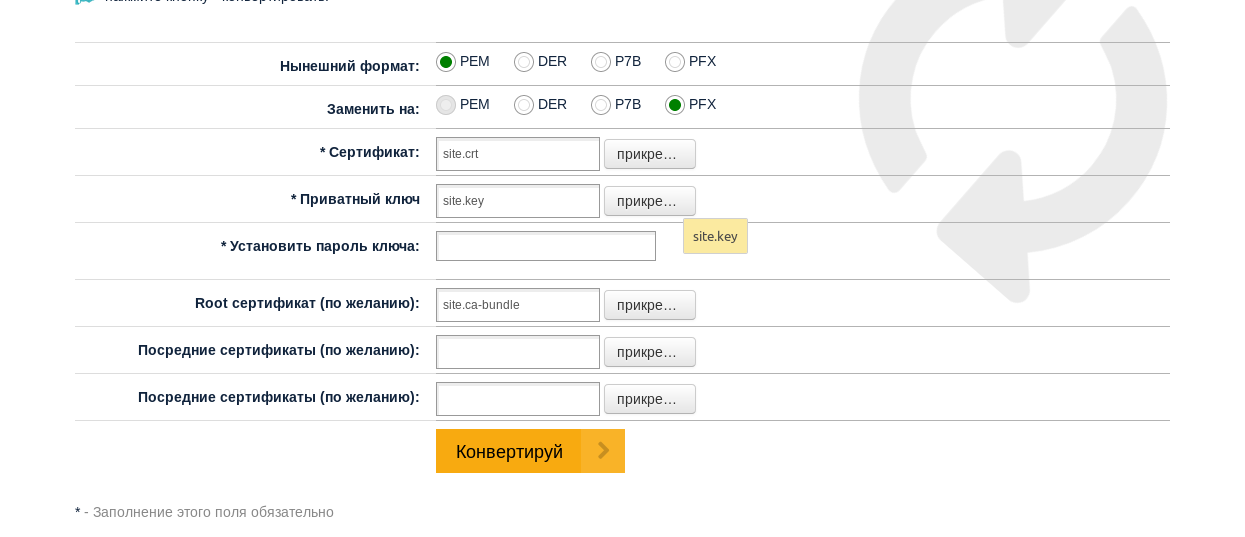

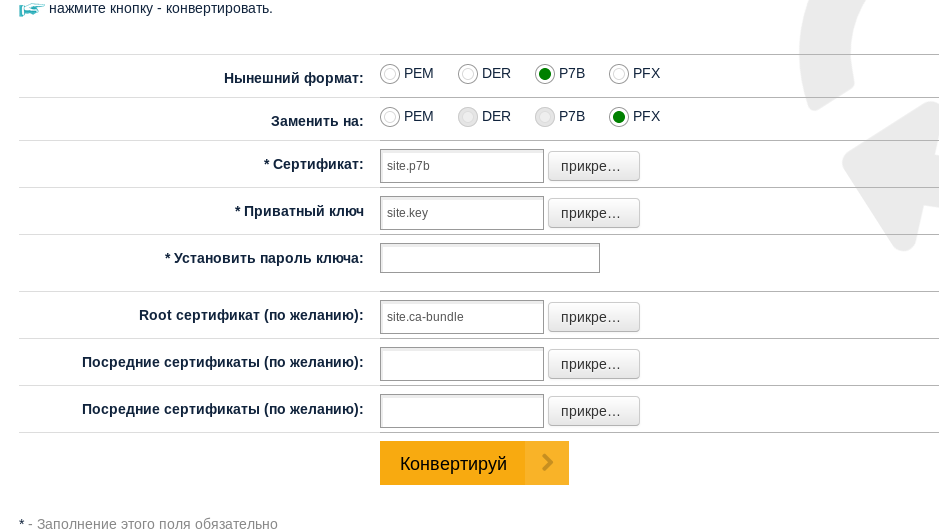

Конвертация с PEM в PFX

В этом случае необходимо обратить внимание на то, что обязателен ключ сертификата, а также необходимо установить пароль ключа.

Конвертация из DER в PEM

Конвертация из P7B в PEM

Конвертация из P7B в PFX

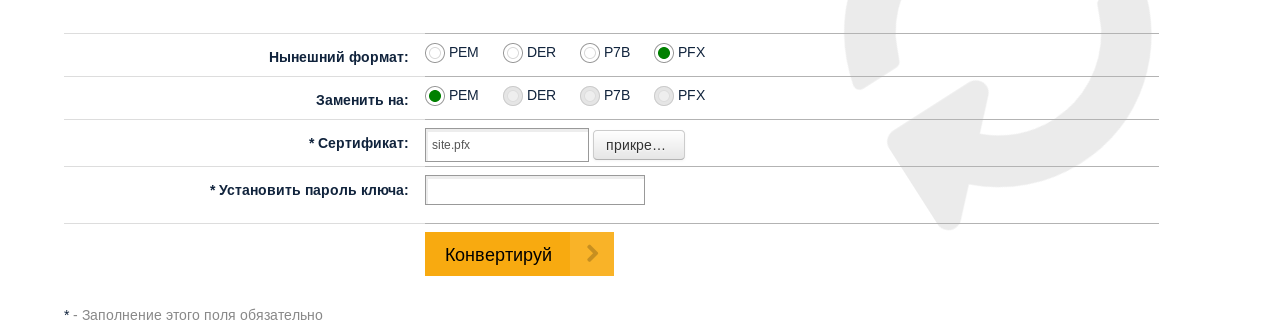

Конвертация из PFX в PEM

Конвертация скриптом openssl-ToolKit

OpenSSL ToolKit — скрипт, который облегчает работу с библиотекой OpenSSL. Работа со скриптом является безопасным решением, т.к сертификаты и ключи сертификата никуда не передаются, а используются непосредственно на вашем сервере.

Для начала работы скрипт необходимо скачать и запустить. Сделать это можно одной командой:

После выполнения команды откроется следующее окно:

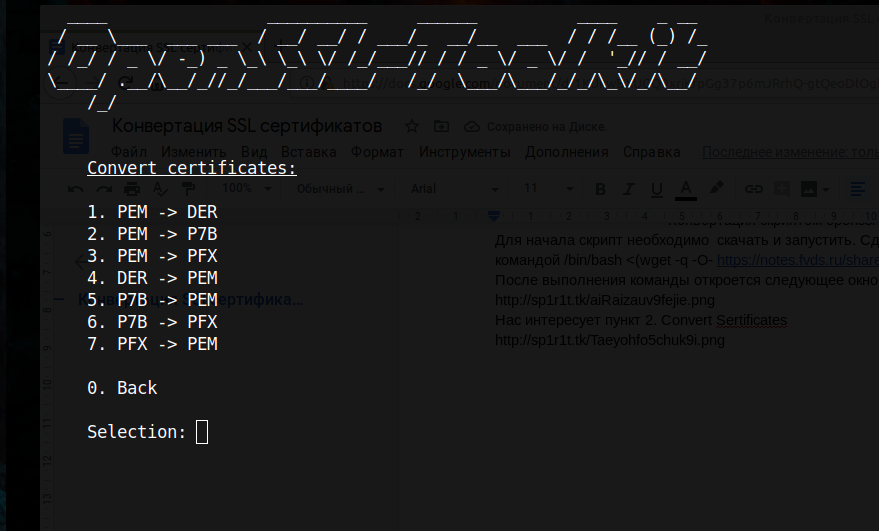

Нас интересует пункт 2. Convert certificates

После перехода в пункт 2. появится следующее меню, с выбором нужного типа конвертирования

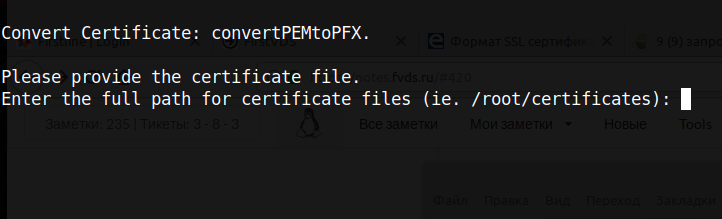

После выбора преобразования, в данном случае PEM to FPX, скрипт предложит выбрать директорию с сертификатами на том устройстве, где запускается скрипт.

В нашем случае мы их скачали в директорию /home/ivan/crt/

После корректного ввода директории, скрипт отобразит все файлы в этой директории.

Далее нужно ввести имя сертификата, который будем конвертировать, в нашем случае это site.pem

Обращаю ваше внимание, что для корректной конвертации, с PEM в PFX, необходимо вручную объединить файл сертификата, цепочки и ключа в один файл, иначе будет возникать ошибка конвертации.

Сделать это можно простой командой

Данное действие необходимо только для конвертации из PEM в PFX.

Мы рассмотрели пример конвертации PEM в PFX. Этим же путем можно конвертировать сертификаты в другие форматы. Единственное, что вам уже не понадобится шаг с объединением файлов.

Как конвертировать SSL-сертификат в нужный формат

Чтобы вы могли без проблем пользоваться SSL-сертификатом на разных платформах и устройствах, иногда требуется изменить его формат. Дело в том, что некоторые форматы лучше подходят для работы с различными видами программного обеспечения. Далее мы расскажем о том, какие форматы бывают, в каких случаях используются и какими способами можно конвертировать один формат сертификата в другой.

Форматы сертификатов

Существует четыре основных формата сертификатов:

PEM — популярный формат используемый Центрами Сертификации для выписки SSL-сертификатов.

Сертификаты PEM подходят для установки на веб-серверы nginx, apache2.

DER — это бинарная форма сертификата PEM.

Сертификаты DER подходят для установки на серверы Java.

В файлах содержатся строки вида

Сертификаты P7B подходят для установки на серверы MS Windows, Java Tomcat

Сертификаты PFX подходят для установки на серверы Windows, в частности Internet Information Services(IIS).

Способы конвертации

Существует несколько способов конвертации сертификатов, которые отличаются между собой только простотой конвертирования и уровнем безопасности. Мы расскажем о трех из них.

Конвертация SSl сертификатов посредством OpenSSL

OpenSSL — это надежный, коммерческий и полнофункциональный инструментарий для протоколов Transport Layer Security (TLS) и Secure Sockets Layer (SSL). А также библиотека криптографии общего назначения. Конвертация с использованием библиотеки OpenSSL считается одним из самых безопасных способов: все данные будет сохранены непосредственно на устройстве, на котором будут выполняться операции по конвертированию.

Для того чтобы воспользоваться им, вам необходимо перейти в командную строку и выполнить команды.

Предоставленные ниже примеры команд OpenSSL позволяют конвертировать сертификаты и ключи в нужный формат.

Конвертировать PEM в DER можно посредством команды:

Аналогично, для других типов:

PEM в P7B

PEM в PFX

Обращаем ваше внимание, что после выполнения команды, будет запрошена установка пароля ключа.

DER в PEM

P7B в PEM

P7B в PFX

PFX в PEM

Конвертация при помощи онлайн-сервисов

Для конвертации сертификатов самый удобный способ — использование специальных сайтов, например, https://ssl4less.ru/ssl-tools/convert-certificate.html

Этот способ считается наименее безопасным методом: никогда не знаешь, сохраняет ли автор сайта ваш приватный ключ при конвертации.

Чтобы воспользоваться этим способом, вы просто переходите по ссылке на нужный сайт, выбираете нужные вам форматы и прикрепляете файл или файлы сертификата.

Конвертация с PEM в DER

Конвертация с PEM в P7B

В этом случае существует возможность добавить также цепочку сертификатов.

Что такое цепочка сертификатов и для чего она нужна, можно узнать в статье «Что такое корневой сертификат»

Конвертация с PEM в PFX

В этом случае необходимо обратить внимание на то, что обязателен ключ сертификата, а также необходимо установить пароль ключа.

Конвертация из DER в PEM

Конвертация из P7B в PEM

Конвертация из P7B в PFX

Конвертация из PFX в PEM

Конвертация скриптом openssl-ToolKit

OpenSSL ToolKit — скрипт, который облегчает работу с библиотекой OpenSSL. Работа со скриптом является безопасным решением, т.к сертификаты и ключи сертификата никуда не передаются, а используются непосредственно на вашем сервере.

Для начала работы скрипт необходимо скачать и запустить. Сделать это можно одной командой:

После выполнения команды откроется следующее окно:

Нас интересует пункт 2. Convert certificates

После перехода в пункт 2. появится следующее меню, с выбором нужного типа конвертирования

После выбора преобразования, в данном случае PEM to FPX, скрипт предложит выбрать директорию с сертификатами на том устройстве, где запускается скрипт.

В нашем случае мы их скачали в директорию /home/ivan/crt/

После корректного ввода директории, скрипт отобразит все файлы в этой директории.

Далее нужно ввести имя сертификата, который будем конвертировать, в нашем случае это site.pem

Обращаю ваше внимание, что для корректной конвертации, с PEM в PFX, необходимо вручную объединить файл сертификата, цепочки и ключа в один файл, иначе будет возникать ошибка конвертации.

Сделать это можно простой командой

Данное действие необходимо только для конвертации из PEM в PFX.

Мы рассмотрели пример конвертации PEM в PFX. Этим же путем можно конвертировать сертификаты в другие форматы. Единственное, что вам уже не понадобится шаг с объединением файлов.

Статья Проверка электронной цифровой подписи Authenticode. Часть 1. Теория

Dragokas

Very kind Developer

Привет!

Я как-то довольно давно заинтересовался темой цифровых подписей, какова их защита, как они устроены изнутри, как с ними работать из-под CryptoAPI. По мере изучения возникало много подводных камней. Наконец, я готов рассказать и вам на доступном языке о принципах шифрования и подписания, практике и готовой реализации проверки подписей.

Содержание:

Часть 1. Кусочек теории.

Dragokas

Very kind Developer

1.1. Что такое электронная цифровая подпись (ЭЦП) и зачем она нужна?

ЭЦП – это информация, с помощью которой можно удостовериться, что:

1. Файл подписан конкретным издателем;

2. Файл не повреждён после того, как его подписали.

Это гарантирует, что файл получен от доверенного (на ваш субъективный взгляд) издателя и не был модифицирован (перепакован, пропатчен, повреждён при скачивании случайно или специально).

Если проверка ЭЦП прошла успешно, то при запуске с повышенными привилегиями, в окне UAC вы увидите слова «Проверенный издатель» и его имя:

А если эта программа запускается без повышения привилегий, то после скачивания с сети при запуске вы получите предупреждение:

А вот в случае с легитимной подписью система не будет отображать этого сообщения для файла, у которого при запуске присутствует поток Zone.Identifier:$DATA.

Также из положительных моментов, такую подпись в перспективе можно будет внести в белые списки производителей антивирусов.

Если вы планируете разрабатывать драйвера для распространения, цифровая подпись будет обязательна.

Также, приложениям, подписанным легитимной ЭЦП, разрешается запуск с уровнем целостности UIAccess при указании соответствующего параметра в манифесте и размещении файла программы в одном из безопасных расположений.

1.2. Надёжность ЭЦП и эксплуатация вредоносным ПО.

1.2.1. Человеческий фактор и приватные ключи.

Известно много случаев, когда издатель получил сертификат законно, но использует его для распространения вредоносных или нежелательных программ. Пример: Lenovo – раз, два.

Некоторые компании по расторопности распространяли программу вместе с приватными ключами. Пример: снова Lenovo. И вот результат. Также периодически бывают случаи кражи сертификатов у хорошо известных производителей. Пример: Foxconn и ПО Duqu2. Поэтому не стоит слепо доверять цифровой подписи. Однако, запуская файл, вы сможете убедиться, что его создал, например, Петя, а не злой сосед Вася . Даже если центр сертификации (CA) выпустит сертификат на имя, схожее с уже существующими, существует механизм отзыва сертификатов. Правда, никто Вам не скажет сколько ПК успеет заразиться за это время.

1.2.2. Уязвимости в структуре ЭЦП.

Следует учитывать, что проверяется целостность только кода (исполняемой части файла), а не всего файла целиком. Некоторые недобросовестные программисты (в т.ч. именитые фирмы – в этических целях я не буду их называть) в целях упрощения / экономии используют один и тот же бинарный образ уже готовой подписи для разных файлов (без переподписания), добавляя свои метаданные прямо в структуру подписи, в ту её часть, что не проверяется. Для обеспечения более строгой проверки структуры подписи существует твик реестра, выпущенный в рамках бюллетеня безопасности Microsoft. Однако, такая защита вызывала больше проблем, чем пользы, даже во время запуска служб Майкрософт. Так что фикс был отозван.

С оглядкой на данный фикс, некоторые особо хитрые разработчики нашли и другие лазейки для обхода проверки с другой стороны (заодно открыв новую дыру в своём ПО). Как результат, известны случаи создания дроппера вредоносного ПО способом пропатчивания файла без повреждения ЭЦП у программ данных конкретных разработчиков.

С этических соображений, подробности и ссылки на источники я не буду публиковать.

1.2.3. Стойкость алгоритма хеша.

Наиболее старый из алгоритмов хеша подписи, который вы всё ещё можете встретить, – это MD5. Он использовался для подписания части системных файлов в ОС Windows 2000 и ранее.

В частности, некоторые исполняемые файлы подвержены атаке SHAttered, которая работает

в 100.000 раз быстрее, чем полный перебор. Чтобы проверить подвержен ли файл с SHA1 быстрому подбору коллизии, можно воспользоваться инструментом sha1collisiondetection, разработанным Marc Stevens (CWI) и Dan Shumow (Microsoft) и доступным на GitHub. Если это подтверждается, достаточно перекомпилировать файл и проверить его снова.

В данный момент для подписания файлов используется в основном только алгоритм SHA2, а сертификаты подписываются только SHA2 (детальнее см. раздел 1.6 «Двойная подпись»).

Время, начиная с которого сертификаты с хешем SHA1 признаются не крипто-стойкими, указано в ветке реестра (на Win 8.1 и выше):

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\OID\EncodingType 0\CertDllCreateCertificateChainEngine\Config\Default => WeakSha1ThirdPartyAfterTime (FILETIME)

Для SHA1 – это дата 01.01.2016.

Для MD5 – это дата 01.03.2009.

Подписи файлов, поставленные с использованием этих алгоритмов позже указанной даты, будут считаться недействительными.

Детальнее, см. Microsoft TechNet. Protecting Against Weak Cryptographic Algorithms.

1.3. Что означает, легитимна ли подпись?

Эта подпись должна быть выдана центром сертификации (Certification authority (CA)), чей сертификат находится в хранилище доверенных корневых сертификатов (TRCA), либо вшит в системные файлы, являющиеся частью механизма проверки.

Вы можете увидеть TRCA через оснастку certmgr.msc

Соответственно, одного их этих CA можно увидеть в цепочке доверия в свойствах файла => вкладка «Цифровая подпись» => Сведения => Просмотр сертификата => Путь сертификации:

Проверка подписи выполняется передачей идентификатора политики WINTRUST_ACTION_GENERIC_VERIFY_V2 в функцию WinVerifyTrust(). Эта политика выдвигает такие требования:

1) Все сертификаты вверх по цепочке доверия в подписанном файле должны также находиться и в хранилище доверенных корневых сертификатов.

Пример, когда часть сертификатов не являются доверенными:

2) Конечный сертификат должен иметь разрешение на подписание кода. Это отображено в поле «Назначение сертификата» (EKU).

3) Не вышел срок действия сертификата (за одним исключением*).

*Если на файл наложена подпись сервера штампа времени, то подпись файла будет действительна даже после истечения срока действия сертификата.

Иначе, вы увидите:

Легитимная подпись в свойствах файла выглядит таким образом:

Файл формата P7B открывается специальными программами. Чтобы открыть данный формат, скачайте одну из предложенных программ.

Чем открыть файл в формате P7B

Для придания легитимности электронному сообщению, транслируемому посредствам электронной почты, необходимо наличие подтверждающей электронной цифровой подписи (ЭЦП).

Данное реализовано в целях гарантии того, что электронный документ в процессе передачи не был просмотрен и редактирован третьими лицами.

Для организации процедуры валидации и верификации цифрового файла, был создан формат P7B, являющийся сертификатом безопасности на основе алгоритма PKCS#7. Он также может быть использован в целях идентификации какого-либо пользователя или устройства, а также организации безопасности удаленного сервера или персонального компьютера.

Основной документ, устанавливающий требования к формату PKCS#7 (P7B файл) – межгосударственный стандарт ГОСТ 34-10.2001.

По своей структуре расширение P7B является аналогом формата CER, но в последнем используется другое форматирование данных. В файле P7B может содержаться информация о сертификате ключа или цепочке сертификатов, времени, когда была сгенерирована ЭЦП и.т.д.

Программы для открытия P7B файлов

Чтобы сгенерировать сертификат P7B, можно воспользоваться следующими программными утилитами (актуально для ОС Windows):

Сертификат безопасности P7B может быть установлен на платформу ОС Mac и ОС Linux с использованием плагинов Apple Keychain Access или Adobe Reader XI.

Если при воспроизведении формата ОС выдает ошибку: производится попытка открытия P7B файла с использованием некорректного приложения.

Конвертация P7B в другие форматы

Конвертация или какие-либо другие преобразования формата P7B по определению невозможны.

Каждый сертификат, сгенерированный на основе алгоритма PKCS#7, уникален и должен обеспечивать целостность передаваемого электронного сообщения.

Попытки трансляции такого файла безопасности могут привести к необратимым последствиям. Зачастую может быть нивелирована гарантия сохранности цифрового документа.

Почему именно P7B и в чем его достоинства?

Для однозначной идентификации электронного документа, проверки его целостности (определения неизменности) и точного установления отправителя не обойтись без применения формата P7B.

Инновационный алгоритм PKCS#7, применяемый для генерации P7B файла, гарантирует его юридическую значимость и сохранность в процессе транспортировки.

Файл безопасности, которых хранит засекреченные сертификаты, применяемые для идентификации человека или устройства, например, компьютера или веб-сервера. Близок к сертификату Base-64 (.CER), но применяет другое форматирование. Может устанавливаться при помощи мастера Certificate Import Wizard с помощью нажатия на файл правой кнопкой мыши и выбора опции «Install Certificate».

Чем открыть файл в формате P7B (PKCS #7 Certificate File)