p 2ad wtf что это

Провайдер подменяет скрипты сайта для показа рекламы

Занимаясь разработкой нового сайта, заметил, что в js-консоли время от времени появляются странные ошибки, намекающие на ошибки при загрузке рекламных баннеров. Конечно, это заставило задуматься и я полез искать какой из подключенных плагинов нагло вставляет рекламу на сайт.

Как оказалось, баннеры на сайт пытался вставить. скрипт аналитики Битрикса (http://bitrix.info/ba.js). По данному URL возвращался статус 307 (Временный редирект) и перенаправляло на URL http://r.2ad.wtf/?orig=http%3A%2F%2Fbitrix.info%2Fba.js&id=*****®=*****, который загружал рекламу на страницу, а также подключал уже настоящий скрипт аналитики. Такая же подмена происходила и в других браузерах (провайдер Ростелеком), и на телефоне (Ростелеком и Теле2).

Первой возможной причиной, которая пришла в голову, стал взлом сервера или наглость некоторых сотрудников Битрикса и я открыл тикет в поддержке Битрикса. Но при дальнейшем наблюдении заметил, что при использовании мобильного оператора (Tele2) происходила подмена на скрипт, который подключал другой рекламный скрипт с URL http://p.tlrtb.com/ad/base.js?*****. А также было замечено, что всё это происходило только при использовании HTTP, при защищенном соединении подмены или редиректов не происходило. Стало ясно, что наглеет провайдер, немного погуглив, наткнулся на подобные проблемы у пользователей пикабу и хабра и оказалось, что такое происходит из-за подключенной по умолчанию «услуги» провайдеров для дополнительной монетизации трафика. Подменяются скрипты по разным популярным URL, например, подключение jQuery с CDN.

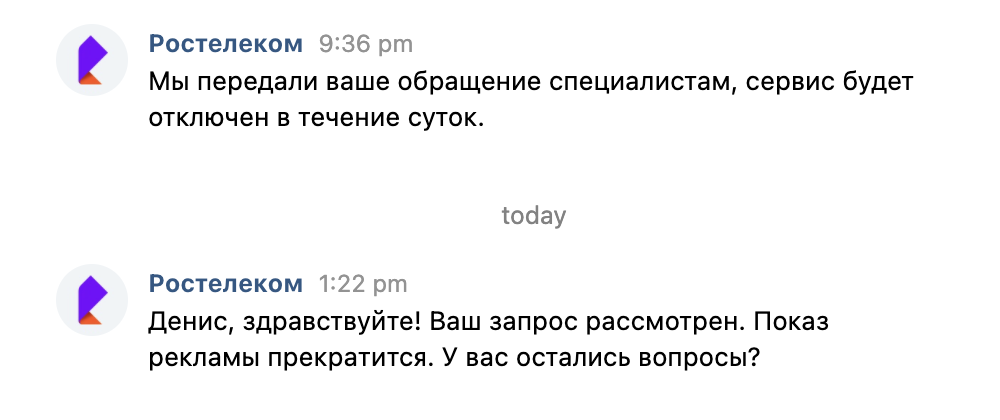

После обращения в Ростелеком без всяких проблем эту «услугу» отключили через 18 дней с момента обращения:

Знайте, уже давно настали те времена, когда HTTPS нужен не только для некоторых сайтов или страниц с вводом данных карт или паролей, а для каждого сайта, потому что даже провайдеры для дополнительного заработка грешат MITM. Простые сертификаты стоят не так дорого, а благодаря Let’s Encrypt даже бесплатно. Если вы не хотите, чтобы на ваших сайтах поверх контента появлялась реклама телевидения от Ростелекома, позаботьтесь о защите трафика.

Хитрый вирус, проверьте свои сайты

Пишу в вопросы, т.к. не хватает рейтинга.

Уже писал насчёт этого вируса.

Как проверить. Открываете исходный код страницы сайта в браузере. Ищите там вызов любого файла js, желательно первую ссылку в коде для чистоты эксперимента. Открываете его, и обновляете страницу несколько раз с паузами. Можно в разное время попробовать. В какой-то момент содержимое скрипта подменится на такое:

Комментарии: 20

Чтобы внедрить такое на сайт не обязательно быть знакомым с системой на 100%. Встречаются вариации, когда просто где-то в index.php/config.inc.php зашивают серверную часть, которая рандомно себя проявляет + параллельно проверяя USER_AGENTS или даже IP посетителя на предмет вхождения в подсеть сотовых операторов.

Так же никто не исключает возможность взлома вашего сервера через Exim или какие-то другие службы с устаревшим софтом, а не через CMS. При этом нельзя исключать вариант того, что был получен root доступ к серверу, где размещен ваш сайт (довольно часто это бывает, когда сайт обновляют, а про серверное ПО забывают)

В общем давно бы уже заказали аудит у профессионалов, раз сами не можете справиться с проблемой.

зашивают серверную часть, которая рандомно себя проявляет + параллельно проверяя USER_AGENTS или даже IP посетителя на предмет вхождения в подсеть сотовых операторов.

То то я сейчас написал парсер js фалов с разных сайтов, чтобы мониторить ситуацию, а он ничего не выдаёт, скорее всего потому, что парсер на сервере работает, оттуда запросы идут, а я то сижу на 4G. Т.е. описанный мной способ скорее всего не работает для тех у кого проводной интернет, или Wifi. Т.е. всё ещё хитрее, чем я думал. Большинство очень долго не заметит ничего…

Так же никто не исключает возможность взлома вашего сервера через Exim или какие-то другие службы с устаревшим софтом, а не через CMS.

Так в том то и дело, что сайты разных владельцев на разных серверах, и даже иностранный хостинг один есть.

В общем давно бы уже заказали аудит у профессионалов, раз сами не можете справиться с проблемой.

А объяснить клиентам необходимость этого будет сложно. Либо скупердяи, либо могут подумать, что их пытаются развести на деньги, либо за сайты отвечают менеджеры какие-нибудь, которым нафиг не надо ничего, работает вроде и ладно. Да и вообще, инициатива часто наказуема))

А объяснить клиентам необходимость этого будет сложно

Если ваши клиенты вам платят за поддержку, то это ваша головная боль. Если клиенты в свободном плаванье, то рекомендация обновиться и подчиститься по причине массовых взломов воспринимается как забота о клиенте и ответственный подход к работе.

Да и вообще, инициатива часто наказуема))

Если вы сидите на ЗП, то с таким подходом вы легко заменяемый винтик в бизнес-процессе вашего клиента. Но именно такие кадры чаще всего стонут, что их не ценят и мало платят. Но если вы работаете во фрилансе/веб-студии/и т.п., то общение с клиентами нужно поддерживать не только во время сдачи-приемки ТЗ.

Вот кейс из моей практики. Когда на хабре была опубликована первая статья с предупреждением, что Google Chrome будет помечать http сайты как не безопасные, я всем своим клиентам (даже те, которые не находятся в поддержке) скинул ссылку на этот поиск. Мол подумайте над тем, чтобы совершить переход на https. Вы не поверите, но в течении всей следующей недели эта задача стала приоритетной у всех клиентов. Кто-то меня попросил заняться этим вопросом, кто-то привлек своих программистов, а кто-то даже заказал выпуск платных сертификатов.

А знаете почему? Потому, что клиент должен заниматься развитием своего бизнеса, а не вниканием в технические нюансы обслуживания сайтов и слежением за тенденциями в вебе. Когда клиент начинает вас учить делать сайты или считает, что вы его разводите на бабки, то тут 2 варианта:

— Либо вы не достаточно компетентны, чтобы адекватно аргументировать необходимость того или иного действия

— Либо с бизнесом у клиента не все в порядке

Без обид, но в вашем случае я склонен думать, что причина не в компетентности. Банально, у вас стоит ISPManager, где можно без лишних усилий подключить Let’s Encrypt. Но до сих пор это не сделано. Чего уж там говорить про обновление и вирусы.

Как найти источник загрузки сторонней рекламы в браузерах?

Столкнулся с проблемой, отображается стороняя реклама на некоторых сайтах в моём браузере (браузерах).

Изначально подумал что это вирус, проверил полностью ПК утилитами от DrWeb Cureit, Kaspersky, malwarebytes.com/adwcleaner/.

Первый ничего не нашёл, второй ничего не нашёл тоже, третий нашёл файлы DriverPackSolution я их удалил все.

Переустановил Chrome (т.к. думал что проблема изначально в нём).

Очистил все кэши и руками и ccleaner’ом.

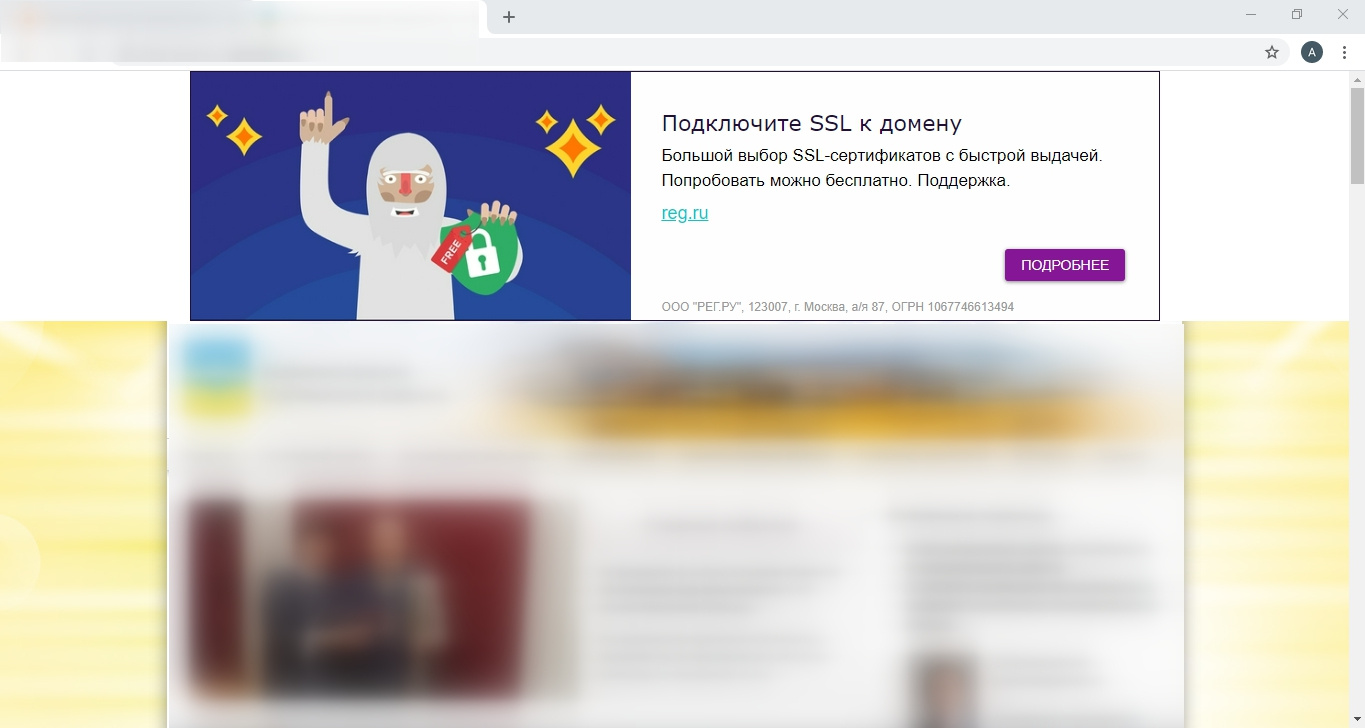

И всё равно появляется эта стороняя реклама, выглядит она как баннер (см.скрин).

Проблема появилась с ровного места, 2 дня назад, до этого ничего не было. Никакой сторонний софт не ставил, по непонятным сайтам тоже не лазил ничего не качал. Кроме меня ПК никто не пользуется.

Также проблему удалось обнаружить с помощью смартфона подключенного к тому же интернету через роутер. Т.е. на телефоне тоже иногда появлялся баннер.

Если меняю провайдера, отключаю свой домашний интернет и подключаю с Телефона, проблема уходит и всё работает корректно.

Провайдер всеми правдами и неправдами утверждает что это не его рук дела, и он здесь особо не причём. Приходили техники, меняли прошивку на роутере, всё сбрасывали в заводские установки. Результат прежний, баннеры так и появляются.

Причём приходили со своим ПК подключались к моему интернету и у них на тех же сайтах нет, этого баннера а у меня есть, но у них на ПК стоит куча Адблоков и Антивирусного ПО.

Баннер встраивается в html когд страницы, чаще всего в самом начале.

Как можно найти источник откуда это всё дело подтягивается?

Мегафон портит интернет. Показывает рекламу там, где её нет

Совсем недавно я обнаружил на своем сайте непонятные блоки с рекламой, которых не было раньше, но я видел их на других сайтах. Когда я зашел еще раз через Wifi, они исчезли. Немного разобравшись в проблеме я все таки нашел источник зла, это мой провайдер мобильной связи — Мегафон.

Оказывается, при оформлении договора вы даете согласие на то, что вам будет показываться реклама. Ну, допустим… Но я как автор сайта не давал согласия на ее размещение. Они вставляют ее просто везде!

Получается, что Мегафон отнимает заработок у веб-мастеров, блогеров и других авторов контента, размещая до 5-ти (может и больше) рекламных блоков на одной странице. Выглядят они ужасно и рекламируют какую-то чушь. Причем нет никаких опознавательных знаков, что это реклама от интернет-провайдера, все преподносится так, будто это реклама сайта.

Раньше были вирусы, которые вставляли рекламу на уязвимые сайты, сейчас этим занимаются интернет-провайдеры. Дожили.

Решение проблемы для абонентов Мегафона

Мегафон ввел так называемую «услугу отключения баннерной рекламы». Ее можно подключить только позвонив оператору, в приложении этой услуги нет. Интересно, почему, правда?

Хотя, я задумался о смене провайдера. За этот год уже второй косяк от Мегафона. В первый раз они сами подключили мне услугу «Гудок», хотя я ее не включал.

Мегафону больше доверия нет.

Внимание! Сотрудники техподдержки Мегафона по неизвестным причинам утверждают, что они не могут повлиять на эту рекламу, но это не так. Скажите им, чтобы подключили услугу: «Отказ от баннерной рекламы оператора».

Решение проблемы для авторов и вэб-мастеров

Самым правильным решением будет установить сертификат SSL для всех своих доменов. И сделать редирект всех запросов с http на https.

Как это работает?

Мегафон сам, без разрешения владельца сайта добавляет 3 ссылки на файлы скприптов:

Спуфинг sAMAccountName: от LowPriv до домен админа за шесть команд

Значится, сидим мы с коллегой (привет, @Acrono!) на площадке у Заказчика, воткнутые в скоммутированную сетевую розетку, да пентестим свои внутряки. Повсюду эти ваши 802.1x, AppLocker-ы, PowerShell CLM-ы, LAPS-ы, аверы лютуют, блоча попытки получить заветный хендл к lsass.exe, вся инфра на 2019-х серваках, небо над головой цвета экрана телевизора, настроенного на мертвый канал. В общем, страшный сон (этичного) хакера. И продолжается все это уже третий день. Благо сегодня все будет по-другому, благо сегодня я прочитал про спуфинг sAMAccountName по дороге в офис.

Intro

На днях исследователь Чарли Кларк (@exploitph, известен своим форком PowerView) опубликовал свежий способ эскалации привилегий в домене Active Directory, основанный на эксплуатации уязвимостей CVE-2021-42287 и CVE-2021-42278. Пачка CVE, связанных с этими уязвимостями, крутится в твиттерах уже около месяца и была оперативно исправлена «мелкомягкими» в рамках ноябрьского Patch Tuesday. Но, как известно, кто не успел, тот опоздал, поэтому домен админа мы с Acrono все же получили. Далее расскажу (и покажу), как это делается, но для начала немного теории.

Предыстория

CVE-2021-42278

CVE-2021-42287

И чо дальше?

А что если мы переименуем какой-нибудь компьютер в контроллер домена, запросим для него TGT, переименуем компьютер обратно (неважно, в какое имя) и с использованием этого TGT запросим TGS на какую-либо службу (например, LDAP) этого, ныне уже не существующего, компьютера? Неужели мы получим билет, подписанный контроллером домена, на самого себя? Да не, бред, быть такого не может. Ведь так?

Практика

Нет, не так. Все сработает точно, как мы предположили. Продемонстрируем это. Так как эксплуатация уязвимости с Windows-системы, используя Powermad, PowerView и Rubeus, уже подробно описана автором первоначального исследования, я сделаю это удаленно с Linux-машины. В этом нам поможет Python и могущественная библиотека impacket.

0. ms-DS-MachineAccountQuota

Первым делом нам нужно создать машинную учетку. Это может прокрутить любой доменный пользователь при условии, что значение свойства ms-DS-MachineAccountQuota в домене AD больше нуля. Проверяем это с помощью go-windapsearch:

1. addcomputer.py

Далее добавим машинную УЗ с помощью addcomputer.py:

2. renameMachine.py (1)

Написанный на коленке скрипт можно подсмотреть туть.

3. getTGT.py

Что у нас дальше по плану? Верно – получаем TGT с помощью getTGT.py:

4. renameMachine.py (2)

Переменовываем машинную учетку обратно:

5. getST.py

6. secretsdump.py

Вот и все, теперь у нас есть нужный тикет для DCSync-а и мы можем скомпрометировать критически важные учетные записи домена, используя secretsdump.py!

Outro

Хочется привлечь внимание общественности к этой цепочке атак и призвать всех неравнодушных админов к наискорейшим патчам своих систем (даже несмотря на то, что нам, как пентестерам, это только добавит работы).

Информацию для BlueTeam-еров касательно детекта вредоносной активности в рамках описанного кейса можно найти в конце оригинального ресерча.