open pgp шифрование что это

PGP — конфиденциальность, безопасность и аутентификация для всех

Стоит ли подвергать личную переписку возможной огласке, когда существуют средства шифрования?

Если вы следите за последними новостями, то слышали немало историй на тему неприкосновенности частной жизни, утечки информации, шпионажа и прочих подобных вещей. Учитывая, что большинство современных коммуникаций проходит через Интернет или при помощи электронных устройств, мы должны знать, как правильно защитить ценную нам информацию. Это применимо не только для крупных организаций, но полезно также всем, кто регулярно использует компьютеры в своей жизни. У всех нас есть информация, которую мы хотим хранить недоступной для посторонних. Но так как мы общаемся через Интернет, то в этом нам может помочь сильный, но простой в использовании инструмент интернет-коммуникации.

Приложение Pretty Good Privacy (PGP), созданное Филом Циммерманом, представляет собой компьютерную программу, которая может быть использована для защиты вашей частной жизни, которая усиливает безопасность и проверяет достоверность отправителей электронной переписки. Можно зашифровать любую электронную переписку, файлы или даже весь жесткий диск, что затруднит «прослушку» и перехват конфиденциальной информации третьими лицами. Также для переписки PGP может предложить что-то наподобие «цифровой подписи», подтверждающее достоверность отправителя (то есть гарантирующее, что отправитель является именно тем человеком, который указан в подписи) и целостность послания. Вообще, представьте себе мир, в котором исчезли бы все угрозы в повседневной переписке, фишинг бы пропал из-за огромных сложностей в осуществлении и все подобные угрозы были бы экономически невыгодны ввиду крайне сложной системы защиты.

Прошло уже 20 лет с момента создания PGP, и с тех пор система значительно прогрессировала. В то время Циммерман попал под расследование правительства США в так называемом деле о «безлицензионном оружейном экспорте». «Оружием» оказались продукты для шифрования сильнее 40 бит (а PGP была 128-битной). Хотя само дело затем было закрыто, а обвинений никому так и не предъявили, но это показывает, насколько мощным инструментом может быть шифрование информации и насколько сильно могут быть заинтересованы в содержании систем шифрования под особым надзором определенные стороны.

В конце концов полнофункциональная версия PGP стала доступной для широкого круга пользователей во всем мире. Фонд свободного программирования разработал собственную OpenPGP-совместимую программу под названием GNU Privacy Guard (GnuPG, или сокращенно GPG), которая свободно распространяется и имеет все необходимые библиотеки, используемые для шифрования, дешифрования и подписи документов и файлов. Эта система может применяться для широкого спектра задач, доступна везде и довольно проста в применении за счет использования графического интерфейса.

Учитывая, что исходный код PGP доступен для свободной загрузки, вы сможете посмотреть его, поискать возможные ошибки, проверить на наличие бэкдоров или просто изучить его работу. Даже если вы сами не в состоянии все это изучить, то для этого есть целые сообщества, не зависимые от правительства или каких-либо заинтересованных организаций. И эти сообщества регулярно проверяют целостность и безопасность PGP-кода. Это особенно актуально, если вспомнить историю о некоей службе из трех букв, которая пыталась обходить шифрование в протоколах связи.

К этому моменту вы уже явно заинтересовались и готовы хотя бы просто посмотреть, что такое PGP/GPG, и узнать, для чего это может пригодиться вам. В асимметричной криптографии нам нужно иметь два раздельных ключа, один из которых будет частным (закрытым, используемым для шифрования или подписи), а другой публичным (открытым, для шифрования первичного текста или проверки цифровой подписи). Совсем не обязательно вникать во все тонкости, но помните, что все знания и нужный опыт придут к вам в процессе ежедневного использования. Тем не менее мы рассмотрим основные понятия криптографии с публичным ключом, чтобы вы могли чувствовать себя более комфортно, осваивая новые инструменты шифрования.

Когда мы говорим о ключе, мы имеем в виду буквенно-цифровой блок текста. Этот ключ можно экспортировать в файл или загрузить его на сервер ключей, чтобы поделиться затем им с остальным миром (это относится к открытому ключу). Данный ключ генерируется PGP, используя алгоритм асимметричного шифрования. Вы должны помнить, что публичный и частный ключи математически взаимосвязаны, что дает вам возможность поделиться открытым ключом с общественностью без ущерба собственной безопасности.

Нет никаких ограничений по использованию PGP/GPG, так как инструмент доступен на всех операционных системах. Как уже упоминалось ранее, мы имеем дело с доступной системой GNU PG, однако есть и специализированные наборы, работающие под какой-то одной операционной системой. Для Mac OS мы имеем GPG-пакет, который содержит плагин для Mail, модуль для управления всеми ключами, систему шифрования/дешифрования и цифровой подписи, проверки текстов и файлов и много чего еще. Имеется и MacGPG — инструмент для управления PGP при помощи командной строки. Если же у вас Windows, то для этой системы имеются аналогичные компоненты в пакете по имени GPGWin.

Важно помнить, что безопасность вашего ключа зависит не только от кодовой фразы, которую вы используете при создании, но и от конфиденциальности при использовании самого ключа. Если кто-то имеет доступ к вашему хранилищу ключей или ключевой фразе (либо ваш компьютер был скомпрометирован при помощи кейлоггера), то вся система безопасности может считаться бесполезной. Поэтому никогда не оставляйте ваши ключи доступными посторонним и не выбирайте секретную фразу таким образом, чтобы ее было легко подобрать.

Когда вы создаете новую пару ключей с помощью PGP, вы должны будете выбрать длину ключа и фразы, которая защитит ключ. Чем больше эта длина, тем больше времени занимает процесс генерации ключа, однако это делается всего лишь один раз, поэтому стоит потерпеть. А я вам советую выбирать длину не менее 4096 бит, а для максимальной безопасности лучше взять 8192 бита. Надеюсь, вы достаточно терпеливы, чтобы дождаться окончания процесса создания ключа, так как наша система генерации раздельна для PGP и GPG.

Почему выбор длины ключа и кодовой фразы так важен? Ну, давайте предположим, что кто-то получил доступ к вашему хранилищу ключей и завладел копией файла секретного ключа. Если этот человек не знает ваш пароль, то ему придется заниматься перебором, что даже с учетом нынешних технических возможностей не так-то просто. Другим вариантом взлома является подбор ключевой фразы при помощи словаря. Этот вариант является более распространенным и прямолинейным. Поэтому, делая секретный ключ достаточно долго, можно в дальнейшем отбить у злоумышленника желание взломать его.

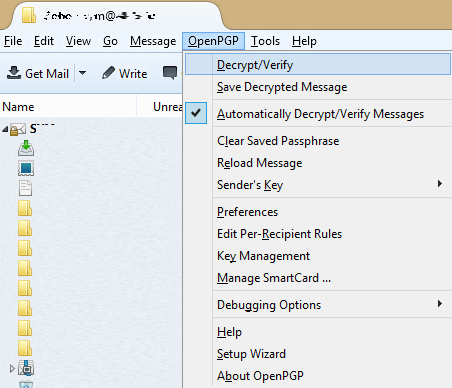

Когда у вас появится своя собственная пара PGP-ключей, вы можете начать использовать их так: распространите публичный ключ, включите его в свою почтовую подпись, раздайте друзьям и коллегам, с которыми ведете активную переписку. Они тоже должны использовать аналогичное PGP/GPG-шифрование своих сообщений при помощи публичного ключа. Любая третья сторона не сможет расшифровать эту переписку, даже если у нее и будет этот самый публичный ключ. Для этого потребуется ваш личный ключ. И если вы захотите отправить в ответ такое же зашифрованное послание, какое прислали вам друзья, то вам нужно будет воспользоваться их публичным ключом. Цифровая подпись работает с точностью до наоборот — она использует ваш личный ключ, в который вставляет «метку», с помощью которой получатели вашего письма могут идентифицировать вас как надежного отправителя и быть уверенными, что письмо дошло к ним в неизменном виде. Это может показаться несколько сложным, однако стоит один раз правильно настроить почтовый клиент за пару кликов мышкой:

Итак, мы узнали, как непросто начиналась система PGP, изучили основы безопасности и получили некоторые рекомендации по работе с PGP. Я надеюсь, это послужит хорошим толчком для того, чтобы попробовать это шифрование и использовать его в дальнейшем. О своей конфиденциальности в Сети мы должны заботиться сами, а с таким инструментом сделать это намного проще. Вы будете благодарить себя за то, что нашли силы и время, чтобы сделать первый шаг к личной безопасности.

Правительства и спецслужбы, равно как и преступный мир, давно уже используют такие системы в своей повседневной жизни. А что же простые пользователи? Еще недавно солидное шифрование можно было себе позволить только за большие деньги. И так было до появления на сцене PGP. Обычный человек не мог сохранить свое личное информационное пространство неприкосновенным. Да и интересующаяся этой информацией сторона не особо хотела этого. Потребовалось 20 лет на то, чтобы этот вопрос наконец-то решился. И теперь у нас гораздо больше возможностей оставаться в неприкосновенности.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

OpenPGP

OpenPGP – это открытый протокол шифрования электронной почты с использованием криптографии с открытым ключом. Он основан на оригинальном программном обеспечении PGP (Pretty Good Privacy). Протокол OpenPGP определяет стандартные форматы для зашифрованных сообщений, подписей и сертификатов для обмена открытыми ключами.

Содержание

История

OpenPGP является открытая версия стандарта протокола шифрования PGP NAI. Рабочая группа OpenPGP стремится получить квалификацию OpenPGP в качестве стандарта Интернета, так говорит IETF. Каждая отдельная версия спецификации, связанной с интернет-стандартами, публикуется как часть серии документов «Запрос комментариев» (RFC).

OpenPGP принадлежит к стандартам Internet Standards Track и находится в активной разработке. Многие клиенты электронной почты обеспечивают безопасность электронной почты, совместимую с OpenPGP, что описано в RFC 3156. В настоящее время спецификация RFC 4880 (от ноября 2007 г.) является продолжением RFC 2440. RFC 4880 определяет набор необходимых алгоритмов, состоящих из шифрования ElGamal, DSA, Triple DES и SHA-1. В дополнение к этим алгоритмам стандарт рекомендует для шифрования и подписания RSA, а также AES-128, CAST-128 и IDEA, как описано в PKCS # 1 v1.5. Помимо них протоколом поддерживается множество других алгоритмов. Стандарт был расширен для поддержки алгоритма шифрования Camellia по RFC 5581 в 2009 году, а также для шифрования, базирующегося на криптографии на основе эллиптических кривых (ECDSA, ECDH) по RFC 6637 в 2012 году. [Источник 1]

Стандарт

Начиная с 1997 года рабочая группа OpenPGP была сформирована в Целевой группе по разработке Интернета (IETF), чтобы определить этот стандарт, ранее являвшийся запатентованным продуктом с 1991 года. За последнее десятилетие PGP и позднее OpenPGP стали стандартом для почти Всю зашифрованную электронную почту в мире.

В качестве предлагаемого стандарта IETF RFC 4880 OpenPGP может быть реализована любой компанией, не выплачивая никому лицензионные сборы.

OpenPGP находится в Internet Standards Track и находится в активной разработке. Многие почтовые клиенты обеспечивают безопасность электронной почты, совместимую с OpenPGP, как описано в RFC 3156. В настоящее время спецификация RFC 4880 (ноябрь 2007 г.), преемника RFC 2440.

RFC 4880 определяет набор необходимых алгоритмов, состоящих из шифрования ElGamal, DSA, Triple DES и SHA-1. В дополнение к этим алгоритмам стандарт рекомендует RSA, как описано в PKCS v1.5 для шифрования и подписания, а также AES-128, CAST-128 и Международный алгоритм шифрования данных IDEA. Помимо них поддерживается множество других алгоритмов. Стандарт был расширен для поддержки шифрования Camellia по RFC 5581 в 2009 году и шифрования на основе ECDSA, ECDH) по RFC 6637 в 2012 году.

Предлагаемый стандарт OpenPGP определяется рабочей группой OpenPGP технической комиссии Интернета (IETF) в RFC 4880. Этот документ содержит всю необходимую информацию для разработки совместимых приложений на основе формата OpenPGP. В документе описаны формат и методы, необходимые для чтения, проверки, разработки и записи соответствующих зашифрованных сообщений, ключей и подписей.

Помимо формата сообщения, указанного в RFC 4880, была собрана коллекция других RFC, связанных с OpenPGP, XEP и Internet Draft(I-D): IETF RFCs

Существующие Internet Draft

Шифрование сообщений

Шифрование OpenPGP может обеспечить безопасную доставку файлов и сообщений, а также обеспечить подтверждение того, кто создал или отправил сообщение, используя процесс, называемый цифровой подписью. Использование OpenPGP для связи требует участия как отправителя, так и получателя. OpenPGP также может использоваться для защиты конфиденциальных файлов, когда они хранятся в уязвимых местах, таких как мобильные устройства или в облаке. [Источник 2]

Реализации

Ниже представлен список программ, в которых реализовалось данное решение.

Поставщик услуг электронной почты с криптографией в браузере

Поставщики веб-почты не требуют установки дополнительных плагинов для браузера. OpenPGP реализуется через JavaScript, находящийся непосредственно на самом веб-сайте. Не смотря на то, что этих поставщиков проще настроить и предоставить базовые гарантии безопасности с помощью OpenPGP, некоторые считают их «сквозными надежными».

GnuPG

Free Software Foundation разработал собственную программу, совместимую с OpenPGP, под названием GNU Privacy Guard (сокращенно GnuPG или GPG). GnuPG свободно доступен вместе со всем исходным кодом под GNU GPL (General Public License) и поддерживается отдельно от нескольких графических пользовательских интерфейсов), которые взаимодействуют с библиотекой GnuPG для шифрования, дешифрования и функции электронной подписи. Несколько других производителей также разработали программное обеспечение, совместимое с OpenPGP.

Необходимость применения

Все интернет-пользователи должны отчётливо понимать, что обычная электронная почта и сетевая связь не предоставляют совершенно никаких механизмов защиты, и любое сообщение может быть прочитано множеством людей, не имеющих отношения ни к отправителю, ни к получателю письма, даже без всякой нужды осуществлять его целенаправленный перехват. Копия сообщения остаётся в кэше сервера вашего интернет-провайдера, сетевые серверы у вас на работе, в университете или в интернет-кафе, не говоря о бесплатных почтовых службах вроде mail.ru, также сохраняют копию, копии остаются на всех серверах, через которые сообщение проходит по пути к адресату. Системные администраторы этих серверов могут по своему желанию прочитать ваше письмо и переслать его, кому захотят. Спецслужбы крупных государств в рабочем порядке сканируют электронную почту на предмет подозрительных ключевых слов и фраз (система wwwECHELON (глобальная, США), проект wwwCarnivore (национальный, США), российские системы wwwСОРМ и СОРМ-2 и множество иных подобных по всему миру). С помощью PGP вы можете зашифровать сообщение для своего адресата, даже если никогда прежде с ним не общались. Все названные организации и люди смогут по-прежнему получить доступ к зашифрованному письму, но уже не будут иметь ни малейшего представления о его содержании. Таков принцип секретности.

Кто угодно может перехватить ваше сообщение и отредактировать его содержание; кто угодно может отправить сообщение, выглядящее так, будто отправлено лично вами (обратный адрес и служебные заголовки письма легко подделываются и модифицируются). С помощью PGP вы можете электронно подписать своё письмо, заверяя не только его авторство, но и конкретное содержание. Получив письмо, адресат сверит вашу электронную подпись (ЭЦП), чем установит, что а) отправителем являетесь именно вы и б) сообщение получено им ровно в том виде, в каком оно было подписано вами (т.е. не было по пути кем-то подделано или изменено). Таков принцип подлинности.

Оба этих принципа в исполнении PGP в равной степени относятся как к электронной почте, так и к файлам, хранящимся в вашем компьютере или передаваемым через сеть. Оба этих принципа использовали и используют с начала 1990-х десятки тысяч совершенно разных людей и организаций по всему миру: юристы и практикующие врачи, защищающие адвокатскую и врачебную тайну, финансовые консультанты, защищающие информацию по налогам и вкладам своих клиентов, компании, защищающие свои научные разработки, личные дела своих сотрудников, переговоры о планируемых контрактах, государственные структуры, правозащитники, журналисты, параноики, программисты, политики, граждане тоталитарных режимов, тайные любовники – просто люди, обеспокоенные сохранением своей информации, какой бы она ни была и каких бы денег ни стоила, в тайне от посторонних глаз. А на вопрос, нужно ли всё это конкретно вам, должны ответить вы сами. [Источник 4]

Правовые аспекты использования в России

Уязвимость

В мое 2018 года недели группа из девяти европейских ученых, во главе с профессором Университета прикладных наук в Мюнстере Себастьяном Шинцелем (Sebastian Schinzel), предупредила о критических уязвимостях в составе PGP. Экспертов поддержали представители Фонда электронных рубежей (Electronic Frontier Foundation, EFF); они подтвердили критичность обнаруженных проблем и опубликовали сообщение, в котором призвали пользователей отключить или деинсталлировать инструменты работы с PGP.

Оказалось, что с самими технологиями и криптографией все в порядке, а проблемы кроются в имплементациях и окружающей экосистеме. В частности, уязвимы были почтовые клиенты (Thunderbird, Outlook, Apple Mail) и PGP-плагины для них (Enigmail, Gpg4win и GPG Tools, соответственно).

Более того, для эксплуатации уязвимостей атакующему сначала понадобится получить доступ к переписке своей жертвы, то есть предварительно потребуется произвести атаку на почтовый сервер, взломать чужую почту или перехватить трафик посредством атаки man-in-the-middle.

В сущности, атака подразумевает, что злоумышленник, заполучивший в свое распоряжение зашифрованные письма, оснастит их HTML-тегами и хитростью заставит оригинального отправителя (или одного из реципиентов) открыть ставшее вредоносным послание. Эксплуатация проблем тесно сопряжена с тем, как почтовые клиенты и их плагины обрабатывают HTML и ссылки на внешние источники, к примеру, изображения и стили, подгружаемые с внешних URL.

Дело в том, что почтовые клиенты, как правило, сконфигурированы таким образом, чтобы автоматически дешифровать содержимое защищенных писем. Если клиент при этом еще и автоматически подгружает данные из внешних источников, этим могут воспользоваться атакующие, прислав своей цели модифицированную версию зашифрованного послания и, конечном итоге, получив его расшифрованную копию.

Так, атакующий может использовать теги img или style, разместив их в незашифрованной части HTML-писем (а именно в MIME-заголовках), как показано на иллюстрации ниже. Фактически, письмо превращается в multipart HTML-сообщение, и внутри тега содержится зашифрованный текст. В итоге, когда уязвимый клиент будет расшифровывать это послание, он перейдет к автоматической обработке HTML и отправит уже дешифрованный текст злоумышленнику в рамках использованного тега. [Источник 6]

Что такое шифрование PGP и как оно работает?

PGP (пretty граммООД пrivacy) шифрование стало основой конфиденциальности и безопасности Интернета по одной основной причине: позволяет отправлять закодированное сообщение кому-либо без необходимости делиться кодом заранее. Это намного больше, но это фундаментальный аспект, который сделал его таким полезным.

Допустим, вам нужно было отправить конфиденциальное сообщение другу, чтобы никто другой не обнаружил его содержание. Одним из лучших решений было бы изменить его с помощью секретного кода, который знают только вы и ваш друг, так что, если кто-то перехватит сообщение, он не сможет прочитать содержимое.

Системы, подобные этой, прекрасно работают во многих различных типах шифрования, но есть один существенный недостаток: Как вы можете отправить закодированное сообщение кому-то, если у вас еще не было возможности поделиться с ним кодом?

Если вы не передали код заранее и использовали его для шифрования своего сообщения, тогда ваш друг не сможет расшифровать закодированное сообщение при получении. Если вы отправите код рядом с закодированным сообщением, то любой, кто перехватит сообщение, сможет получить доступ к содержимому так же легко, как и получатель..

Это загадка, которую PGP удалось решить с помощью чего-то шифрование с открытым ключом (не волнуйтесь, мы рассмотрим, что это будет позже), что позволяет пользователям отправлять защищенные и зашифрованные сообщения людям, даже если они никогда раньше не встречались, не говоря уже о возможности заранее подготовить код.

Что еще делает шифрование PGP?

Основная функция PGP состоит в том, чтобы позволить своим пользователям отправлять защищенные сообщения без предварительного ознакомления, но это еще не все. Это также позволяет получателям проверять подлинность сообщения или его подделку. Это делается с помощью чего-то под названием цифровые подписи, который мы рассмотрим позже в статье.

Кроме того, PGP может использоваться для шифрования других вещей, помимо электронной почты. Вы можете использовать его для шифрования жесткого диска, мгновенных сообщений, файлов и многого другого. Хотя это все важные функции, в этой статье основное внимание будет уделено использованию шифрования PGP для электронной почты, наиболее распространенному использованию PGP..

Почему PGP важен?

Вы можете не знать, но электронная почта не очень безопасный способ общения. Когда ваша электронная почта покидает вашу учетную запись и отправляется через Интернет, она проходит через сети, которые находятся вне вашего контроля. Он может быть перехвачен и подделан, и все это без вас или ведома получателя.

Если вам нужно отправить что-то ценное или деликатное, обычная электронная почта просто не подходит. Ваши личные сообщения могут быть украдены хакерами, которые могут использовать его для совершения мошеннических действий, а важные правительственные сообщения могут попасть в руки шпионов. Сталкер человека может даже читать все, что проходит через входящие.

Эти опасности являются частью того, почему был изобретен PGP, чтобы привнести некоторое подобие конфиденциальности и безопасности на Дикий Запад, который является общением по электронной почте. Это означает Довольно хорошая конфиденциальность, что, возможно, не внушает особой уверенности в том, что люди полагаются на безопасность своих коммуникаций.

История PGP

Циммерман выпустил PGP бесплатно через FTP, сделав его первой формой криптографии с открытым ключом, широко доступной. Он быстро распространился по Usenet, особенно среди мирных и других политических активистов. От этих корней его использование расширилось до тех, кто хотел больше конфиденциальности и безопасности для своих коммуникаций.

После того, как шифрование PGP распространилось за пределы США, Таможенная служба США (USCS) начал расследование Zimmerman, потому что PGP был тогда классифицирован как высокопрочная криптография. В то время этот тип криптографии считался формой боеприпасов и требовал экспорта лицензии.

Как только PGP вышел за границу, USCS заинтересовалась своим создателем для начала международного распространения. К счастью для Циммермана, после нескольких лет расследования и некоторых творческих юридических маневров, обвинения так и не были предъявлены.

На протяжении многих лет, новые версии PGP постоянно выпускаются для повышения безопасности и удобства использования.. Некоторые из этих изменений включали реструктуризацию системы сертификатов, внедрение новых симметричных и асимметричных алгоритмов и разработку новой архитектуры на основе прокси.

Вдоль дороги произошло несколько приобретений, в результате которых Symantec Corporation приобрела PGP Corporation и большую часть своих первоначальных активов за 300 миллионов долларов (229,7 миллиона фунтов стерлингов). Теперь они владеют торговой маркой PGP и используют ее в своих продуктах, таких как Symantec Command Line и Symantec Desktop Email Encryption.

Смотрите также:

Знаменитые коды и шифры в истории

Ресурсы шифрования: большой список инструментов и руководств

OpenPGP

Первые годы PGP были изведены патентными разногласиями, основанными на использовании алгоритма шифрования RSA. Чтобы разработка PGP продолжалась без этих проблем с лицензированием, команда разработчиков взялась за создание непатентованного стандарта, который можно было бы использовать открыто и свободно.

В 1997 году они обратились к Целевой группе по Интернет-разработкам (IETF) с предложением разработать стандарт и назвать его OpenPGP. Предложение было принято и OpenPGP стал интернет-стандартом. Это позволило любому внедрить OpenPGP в свое программное обеспечение.

OpenPGP активно разрабатывается в соответствии со спецификацией RFC 4880. Этот стандарт устанавливает алгоритмы шифрования, форматы, композицию и другие функции, которые программы должны использовать, чтобы быть OpenPGP-совместимым.

Какие программы используют OpenPGP?

Шифрование PGP используется в ряде проприетарных программ, таких как продукты Symantec, упомянутые выше. Благодаря разработке стандарта OpenPGP он также доступен в ряде бесплатных реализаций..

Наиболее известным из них является Gpg4win, который представляет собой бесплатный набор инструментов шифрования для Windows. Шифрование PGP можно использовать в Mac OS с такой программой, как GPG Suite, Android с K-9 Mail и iOS с Canary Mail. Больше OpenPGP-совместимых опций можно найти на сайте OpenPGP.

Как работает шифрование PGP?

Сначала давайте рассмотрим ключевые концепции, а затем приведем пример, чтобы дать вам более конкретное понимание. Шифрование PGP основывается на нескольких основных элементах, которые вам понадобятся, чтобы понять, как это работает. Самые важные из них криптография с симметричным ключом, криптография с открытым ключом, цифровые подписи и сеть доверия.

Криптография с симметричным ключом

Криптография с симметричным ключом предполагает использование одного и того же ключа для шифрования и дешифрования данных. В PGP генерируется случайный одноразовый ключ, который называется сеансовый ключ. сеансовый ключ шифрует сообщение, что является основной частью данных, которые должны быть отправлены.

Этот тип шифрования относительно эффективен, но у него есть проблема. Как вы делитесь ключом сеанса со своим получателем? Если вы отправите его вместе со своей электронной почтой, то любой, кто перехватит сообщение, сможет получить к нему доступ так же легко, как и ваш получатель. Без ключа ваш получатель увидит только зашифрованный текст.

Криптография с открытым ключом

PGP решает эту проблему с помощью криптографии с открытым ключом, также известной как асимметричная криптография. В этом типе шифрования есть два ключа: открытый ключ и частный.

У каждого пользователя есть один из каждого. Открытый ключ вашего потенциального корреспондента можно найти, выполнив поиск по ключевым серверам или обратившись напрямую к человеку.. Открытые ключи используются отправителем для шифрования данных, но они не могут расшифровать их.

После того как данные зашифрованы с помощью открытого ключа получателя, они могут быть расшифрованы только закрытый ключ. Вот почему открытые ключи раздаются бесплатно, а закрытые ключи должны тщательно охраняться. Если ваш закрытый ключ скомпрометирован злоумышленником, он позволяет им получить доступ ко всем вашим зашифрованным сообщениям PGP.

В PGP шифрование с открытым ключом не используется для шифрования сообщения, только одноразовое сеансовый ключ это было сгенерировано, чтобы зашифровать его. Почему? Потому что шифрование с открытым ключом просто слишком неэффективно. Это займет слишком много времени и потребует больше вычислительных ресурсов..

Поскольку тело сообщения обычно содержит большую часть данных, PGP использует для этого более экономичное шифрование с симметричным ключом. Он резервирует громоздкое шифрование с открытым ключом для сеансового ключа, делая весь процесс более эффективным.

Таким образом, сообщение шифруется с помощью более практичных средств, а шифрование с открытым ключом используется для безопасной доставки сеансового ключа получателю.. Поскольку только их закрытый ключ может расшифровать сеансовый ключ, а сеансовый ключ необходим для расшифровки сообщения, его содержимое защищено от злоумышленников..

Цифровые подписи

Наши письменные подписи часто используются для подтверждения того, что мы являемся теми, кем мы себя называем. Они далеко не надежны, но все же являются полезным способом предотвращения мошенничества.. Цифровые подписи аналогично, используя криптографию с открытым ключом для проверки подлинности того, что данные поступают из источника, на который они претендуют, и что они не были подделаны.

Этот процесс делает цифровые подписи практически невозможными для подделки, если закрытый ключ не был скомпрометирован. Цифровые подписи могут использоваться вместе с шифрованием сообщений PGP или отдельно. Все зависит от того, что вы отправляете и почему.

Если сообщение является конфиденциальным и не должно быть прочитано кем-либо, кроме получателя, вам необходимо использовать шифрование. Если сообщение должно быть доставлено в целости и сохранности, необходимо использовать цифровую подпись. Если оба важны, вы должны использовать их вместе.

Цифровые подписи работают с использованием алгоритма, позволяющего объединить закрытый ключ отправителя с данными, которые они аутентифицируют. Текст вашего сообщения подается через хэш-функция, который представляет собой алгоритм, который преобразует входные данные в блок данных фиксированного размера, называемый Дайджест сообщения.

Дайджест сообщения затем шифруется с помощью закрытого ключа отправителя. Этот зашифрованный дайджест сообщения известен как цифровая подпись. При шифровании PGP цифровая подпись отправляется вместе с телом сообщения (которое может быть зашифровано или в виде открытого текста)..

Проверка цифровых подписей

Когда кто-то получает электронное письмо с цифровой подписью, они могут проверить его подлинность и целостность, используя открытый ключ отправителя. Весь процесс, как правило, выполняется программным обеспечением PGP получателя, но мы опишем грубые шаги, чтобы дать вам представление о том, что на самом деле происходит.

Сначала в полученном сообщении используется хеш-функция. Это дает дайджест сообщения электронной почты в его текущей форме.

Если сообщение было изменено хотя бы одним символом или знаком препинания, то дайджесты сообщения будут совершенно другими. Если сообщения не выстраиваются в очередь, получатель будет знать, что с сообщением возникла проблема.

Если два дайджеста сообщения не идентичны, есть три вероятных виновника:

Если вы получаете сообщение с цифровой подписью и дайджесты не выстраиваются в линию, вы должны скептически относиться. Это может быть невинной ошибкой, потому что был случайно использован неправильный открытый ключ, но это также может быть мошенническое сообщение или подделка.

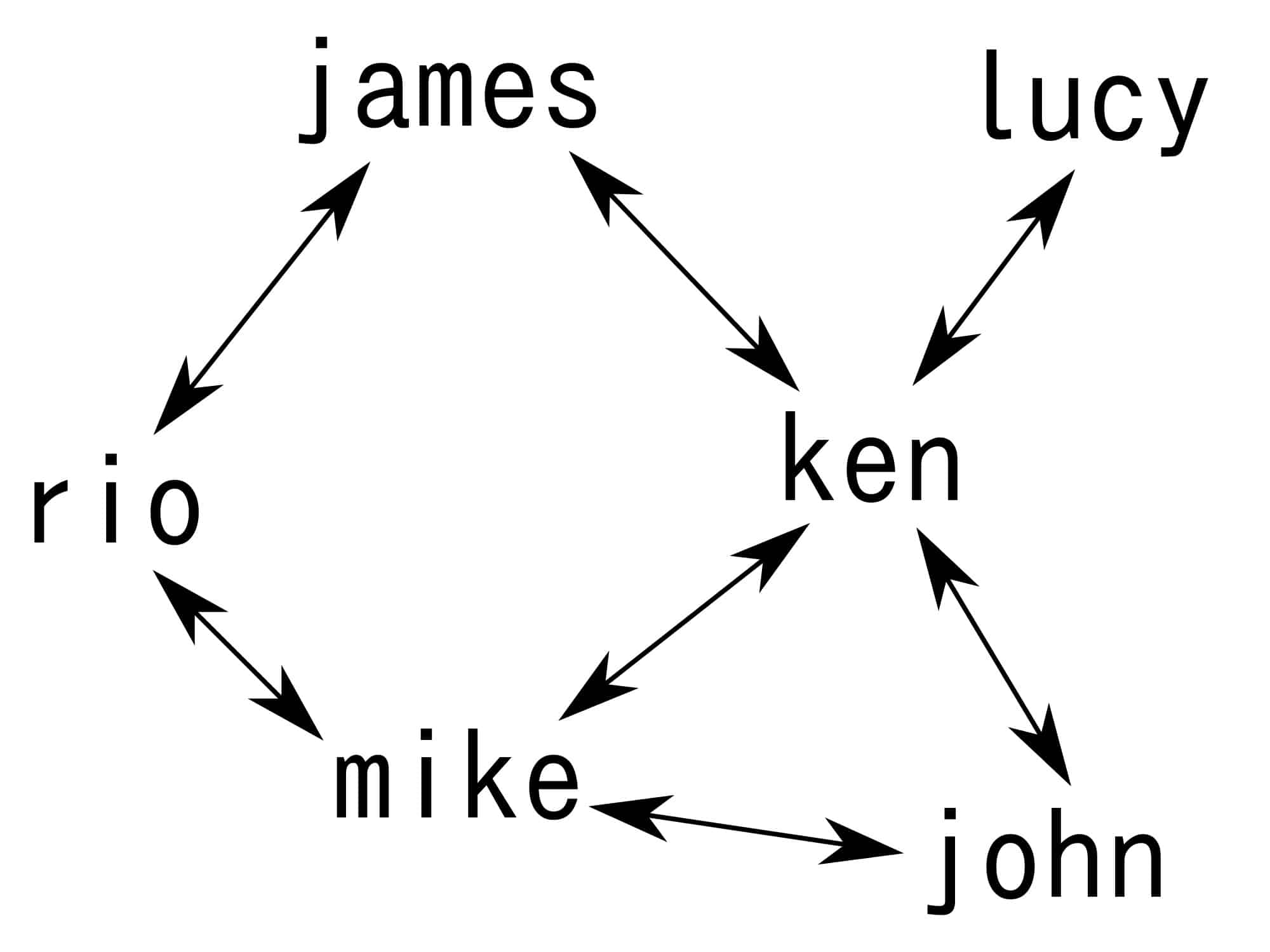

Сеть доверия

Откуда вы знаете, что открытый ключ действительно принадлежит тому, кто говорит, что это так? Кто-то может просто опубликовать свой открытый ключ и заявить, что он Папа, пытаясь получить доступ ко всем своим входящим электронным письмам, зашифрованным PGP (при условии, что он достаточно технически подкован, чтобы использовать PGP).?

К счастью, все было продумано заранее, и решения были приняты. В противном случае что-то такое простое полностью подорвало бы всю систему. Чтобы предотвратить этот вид деятельности, сеть доверия был развит.

Сеть доверия выросла как способ проверить, что каждый открытый ключ PGP и идентификатор пользователя действительно связаны с человеком или организацией, которую они, как говорят, представляют. Сеть доверия связывает реальный объект с открытым ключом с помощью третьей стороны для подписи Цифровой сертификат PGP. Лучшая часть? Все это происходит без центральной власти, которая может развалиться или быть испорченной.

Цифровой сертификат содержит идентификационную информацию пользователя, его открытый ключ и одну или несколько цифровых подписей.. Если вы лично знакомы с пользователем PGP, вы можете подтвердить, что его открытый ключ связан с его действительной идентификацией. Вы можете довериться им и поставить цифровую подпись на их сертификате, который показывает, что по крайней мере один человек ручается за их личность. Они также могут сделать то же самое для вас.

Если вы оба встречаете одного нового пользователя PGP каждый и подписываете свои сертификаты в цифровой форме для проверки их личности, вы начинаете строить небольшую сеть, где вы четверо можете доверять связям между открытыми ключами и удостоверениями на основе доверия каждого человека в других, что они связаны с.

Через некоторое время, это создает взаимосвязанную сеть доверия, с большим количеством людей ручаются друг с другом с помощью цифровых подписей, которые подтверждают их право собственности на открытый ключ.

Иногда новым пользователям может быть трудно найти кого-то, кто подпишет свои сертификаты и проверит связь между собой и их открытым ключом. Это может быть особенно сложным, если они не знают других пользователей PGP в реальной жизни.

Это было частично решено ключевые стороны подписи, это реальные встречи, где пользователи могут оценить, принадлежат ли ключи тому, кто это говорит. Если все проверяется с их идентификацией, они возвращают цифровую подпись сертификата человека, когда они возвращаются домой.

Есть разные уровни доверия, включая полное и частичное. Те, кто имеет много цифровых подписей в своих сертификатах, которые представляют полное доверие, рассматриваются как гораздо более надежные, чем те, которые имеют только пару подписей с частичным доверием.

Сеть доверия позволяет пользователям самим оценить, доверяют ли они цифровому сертификату потенциального корреспондента. Если сообщение, которое они хотят отправить, является чрезвычайно чувствительным, они могут решить, что риск слишком велик, чтобы отправить его кому-то, кто имеет лишь частичное доверие.

Центры сертификации

Сертификаты PGP также могут быть подписаны центрами сертификации, но сертификаты X.509 могут быть подписаны только центрами сертификации или их представителями. Сертификаты X.509 также содержат ряд идентифицирующей информации владельца наряду с открытым ключом, но также имеют дату начала и окончания срока действия..

В отличие от сертификатов PGP, которые пользователь может сделать самостоятельно, Сертификаты X.509 доступны только при обращении в центр сертификации. Эти сертификаты также имеют только одну цифровую подпись от эмитента, в отличие от многих подписей, которые сертификат PGP может иметь от других пользователей..

Шифрование вложений

PGP шифрование в действии

Давайте соединим все это в качестве примера, чтобы показать, как эти элементы работают по отношению друг к другу. Чтобы сделать вещи более интересными, допустим, что вы осведомитель из тоталитарной страны, которая раскрыла крайний случай коррупции.

Вы хотите донести сообщение до журналистов, но вы в ужасе от собственной безопасности. Что, если правительство узнает, что вы слили информацию, и они отправят людей за вами??

В конечном итоге вы решаете, что обнародование информации является правильным, но вы хотите сделать это таким образом, чтобы максимально защитить вас. Вы ищете в Интернете и находите журналиста, который известен этим видом работы и всегда защищает свои источники.

Вы не хотите просто звонить им или писать им по электронной почте, это слишком рискованно. Вы уже слышали о PGP и решили попробовать использовать его для защиты своего сообщения. Вы загружаете такую программу, как Gpg4win, и настраиваете ее для электронной почты, совместимой с OpenPGP..

Когда все в порядке, вы ищете журналистов открытый ключ. Вы найдете это на их веб-сайте или с помощью поиска на сервере ключей. Их открытый ключ имеет множество подписи полного доверия на цифровой сертификат, так что вы знаете, что это законно.

Вы импортируете открытый ключ журналиста, а затем используете электронную почту, совместимую с OpenPGP, чтобы начать. Вы печатаете сообщение:

Дорогая Сьюзан Петерсон,

У меня есть информация об огромном коррупционном скандале в Соединенных Штатах Мозамбабве. Дайте мне знать, если вы заинтересованы, и я вышлю вам более подробную информацию.

Добавление вашей цифровой подписи

Если вас беспокоит подделка электронного письма, вы можете добавить свой цифровая подпись. хэш-функция превращает открытый текст в Дайджест сообщения, который зашифрован вашим личным ключом. Цифровая подпись будет отправлена журналисту вместе с сообщением.

Шифрование сообщения

Когда это закончено, PGP сжимает открытый текст. Это не только делает процесс более эффективным, но и делает его более устойчивым к криптоанализу.

После сжатия файла PGP создает одноразовый файл сеансовый ключ. Этот сеансовый ключ используется для эффективного шифрования открытого текста криптография с симметричным ключом, превращение тела сообщения в зашифрованный текст Затем ключ сеанса шифруется с использованием открытого ключа журналиста. Эта шифрование с открытым ключом более ресурсоемкий, но позволяет безопасно отправить ключ сеанса журналисту.

Зашифрованный текст, зашифрованный сеансовый ключ и цифровая подпись затем отправляются журналисту. Когда журналист получит сообщение, оно будет выглядеть примерно так:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

Расшифровка сообщения

Журналист использует свой закрытый ключ для расшифровки ключа сеанса.. Затем ключ сеанса расшифровывает тело сообщения, возвращая его в исходную форму:

Дорогая Сьюзан Петерсон,

У меня есть информация об огромном коррупционном скандале в Соединенных Штатах Мозамбабве. Дайте мне знать, если вы заинтересованы, и я вышлю вам более подробную информацию.

Проверка цифровой подписи

Если журналист скептически относится к целостности сообщения или считает, что оно не было отправлено вами, они могут проверить цифровую подпись. Они запускают сообщение, которое они получили через хэш-функция, что дает им Дайджест сообщения электронной почты, которую они получили.

Затем журналист использует ваш открытый ключ и ваш цифровая подпись дать им Дайджест сообщения как это было, когда вы отправили сообщение. Если два дайджеста сообщения идентичны, то они знают, что сообщение является подлинным. С этого момента вы и журналист сможете общаться в прямом и обратном направлении с PGP, чтобы обсудить детали коррупционного скандала.

Насколько безопасно шифрование PGP?

Насколько его безопасность идет, текущие версии PGP по существу герметичны, если они используются правильно. Есть некоторые теоретические уязвимости к более старым версиям, но общеизвестно, что текущие версии не имеют каких-либо средств взлома с использованием современных технологий и новейших методов криптоанализа. Вероятность того, что у кого-то есть секретное средство взлома PGP, также ничтожна, поэтому довольно безопасно использовать PGP с уверенностью, если вы используете его правильно..

По мере разработки PGP для повышения его безопасности было добавлено больше алгоритмов шифрования. Всякий раз, когда обнаруживались какие-либо небольшие уязвимости, разработчики быстро исправляли их. Самое большое беспокойство не в том, что само шифрование PGP нарушается, поскольку для любого преступника или государства было бы практически нереально это сделать.

Вместо, у злоумышленника гораздо больше шансов использовать другие средства для раскрытия ваших сообщений. Это может включать использование кейлоггера для выяснения вашего личного ключа или обыска вашего дома, чтобы увидеть, был ли ваш личный ключ где-то записан.

Несмотря на это, в различных реализациях OpenPGP были некоторые уязвимости. В начале 2018 года был обнаружен недостаток, который можно использовать для отображения открытого текста зашифрованных писем. Получив название EFAIL, он предполагает, что злоумышленники сначала перехватывают зашифрованную электронную почту цели и изменяют ее, чтобы заставить почтовый клиент конечного получателя отправить сообщение злоумышленнику после его расшифровки..

Злоумышленник на самом деле не дешифрует письмо и этот метод не включает в себя нарушение шифрования PGP. Несмотря на это, пользователи PGP должны быть осведомлены и принимать соответствующие меры для снижения рисков.

Любой, кто использует PGP, должен изменить настройки своего почтового клиента, чтобы предотвратить автоматическую загрузку внешних изображений и другого контента. Они также должны отключить JavaScript и HTML при просмотре зашифрованных писем. С этими мерами шифрование PGP все еще безопасно использовать.

Каковы ограничения шифрования PGP?

Хотя шифрование PGP является важным инструментом в арсенале безопасности, как и в случае любой другой защиты, оно далеко от совершенства.

Юзабилити

Одним из его основных недостатков является то, что это не совсем удобно, особенно по сравнению с большинством приложений, на которые мы тратим нашу повседневную жизнь.

Это создает проблемы для тех, кто хочет защитить свои электронные письма, но им не хватает высокой технической грамотности. Это может быть одна из тех вещей, которые им просто нужно выучить, чтобы обеспечить безопасность своих коммуникаций. В противном случае зашифрованные приложения для обмена сообщениями, такие как Signal, могли бы лучше соответствовать их потребностям..

За эти годы появилось много разных версий PGP, каждая с новыми алгоритмами и функциями. Из-за этого, старые версии PGP не смогут открывать сообщения, зашифрованные новыми системами. Даже с правильным ключом, он все равно не будет работать, потому что они используют разные алгоритмы.

Это означает, что важно убедиться, что и отправитель, и получатель знают, какая версия и параметры используются, чтобы они могли установить систему, которая работает для них взаимно.

PGP не является анонимным по умолчанию

Пользователи PGP должны знать, что это не шифрует каждый аспект их электронных писем. Он шифрует основной текст, но любой, кто перехватывает электронные письма PGP, все равно сможет увидеть строку темы и детали сообщения, а также информацию об отправителе и получателе..

Хотя само сообщение может быть приватным, взаимодействие не является анонимным. Пользователи должны учитывать это при оценке того, является ли это правильным инструментом для работы. Начнем с того, что они не должны помещать что-то слишком конкретное в строку темы..

Рассматривая наш пример сверху, информатору по-прежнему необходимо учитывать риски, связанные с PGP. Если коррупционный скандал вызвал огромное возмущение со стороны правительства, вполне возможно, что правительственные агенты взломают электронные письма журналиста.

Если бы им удалось найти только одно взаимодействие с гражданином Соединенных Штатов Мозамбабве, им не понадобилось бы никаких навыков в стиле Шерлока, чтобы сделать вывод, что этот человек, вероятно, является разоблачителем. Агенты не должны иметь доступ к содержимому сообщения, чтобы иметь высокую степень уверенности или, по крайней мере, достаточно, чтобы вызвать этого человека на допрос.

Шифрование PGP является неотъемлемой частью связи с высоким уровнем безопасности.

Основные принципы шифрования PGP немного сложны, но это важный аспект безопасной электронной почты. Те, кто использует это, должны понять, как это работает, по крайней мере, в широком смысле. В противном случае они может сделать неправильные предположения или использовать его ненадлежащим образом, подвергая опасности их содержание сообщения и, возможно, даже их жизнь.

В качестве краткого обзора, PGP-шифрование использует целый ряд методов для обеспечения безопасной и конфиденциальной связи по электронной почте. Это включает сжатие, шифрование с открытым ключом, симметричное шифрование, цифровые подписи и сеть доверия.

Вместе они позволяют его пользователям отправлять зашифрованные сообщения эффективным способом. Это также позволяет им проверить, является ли сообщение подлинным и не было ли изменено. Стандарт OpenPGP был сформирован таким образом, чтобы каждый мог использовать его бесплатно, что помогло сделать его наиболее распространенной формой шифрования электронной почты. Пока PGP-шифрование не идеально, до тех пор, пока вы знаете о его ограничениях, это один из самых безопасных способов общения в Интернете.

Теперь вы можете быть удивлены, как использовать PGP? Мы ознакомили вас с нашим руководством по шифрованию электронной почты..

Клавиатура с подсветкой Колин лицензирован под СС0