Что значит мамкин хакер

«Мамкины хакеры» на официальной работе: чем занимаются пентестеры

«Пентестер» — слово вообще-то не русское, заимствованное. Что приходит на ум людям не из ИТ, боюсь представить. Поэтому мы себя «на Руси» гордо зовём «специалисты по тестированию на проникновение». Что ещё за «проникновение» и зачем его нужно тестировать? В этой статье я постараюсь приоткрыть завесу тайны для непосвященных.

Есть большие компании, в которых работают уважаемые «дяди». На них трудятся программисты, которые пишут код и иногда совершают ошибки. Причины ошибок банальные: по глупости, из-за лени или из-за незнания технологии, а чаще всего из-за горящих пуканов дедлайнов, не позволяющих нормально продумать логику приложения и покрыть код тестами.

В программном продукте любая ошибка – это потенциальная уязвимость. Уязвимость – это уже потенциальный риск. А риск – это вроде как плохо, и можно потерять деньги (вообще много всего можно потерять: данные клиентов, интеллектуальную собственность, репутацию, но всё это высчитывается в деньгах).

И что вы думаете? «Большие дяди» решают не торопить программистов, свозить их на курсы безопасной разработки, дать время на доведение кода до совершенства и делают им массаж ступней? Конечно же, нет. «Большие дяди» решают эти риски «принять» (снизить, передать, застраховать и много других умных слов). В общем, программы крутятся – лавеха мутится. Хакеры немного воровали, и всё шло в стандартном потоке, но так было до поры до времени.

Со временем объем данных стал значительно расти, наглость хакеров росла еще быстрее. Вред от взлома стал превышать допустимые пределы. Еще и пользователи начали осознавать ценность своих «ну очень важных» персональных данных, а потом подъехали «ребята» из политики, и завертелось (прослушка первых лиц, вывод из строя Иранской АЭС, фальсификации выборов, свобода слова, право на приватность, право на забвение и наконец «кибероружие»!).

Все сразу поняли, что информационная безопасность – это вам не «хухры-мухры».

Тут самые уважаемые люди сказали, что злых хакеров-то они, конечно, посадят (до которых дотянутся), но и всем остальным нужно вроде как нести ответственность за свою деятельность и выполнять необходимые меры по информационной безопасности. Выпустили указания, стукнули молотком и разбежались.

Важный момент для читателя: «бизнес», конечно, может говорить, что ему очень важна ваша приватность, данные никому не передадут и каждый бит информации будет охранять специально обученный человек, но по факту это мало кого волнует. Основные мотиваторы для обеспечения ИБ – это «бабки», или точнее:

Снова «умные дяди» собрались и решили: чтобы защищаться от злоумышленника, нужно думать, как злоумышленник. Не обязательно самим, можно формализовать этот процесс, нанять специально обученных людей «в пиджачках», и пусть себе взламывают, а на выходе будет новая бумажка, но уже «технический отчет»!

Так вот, «пентестер» по-простому – это тот, кто имитирует работу реального злоумышленника, тем самым тестируя организацию на возможность проникновения (компрометации) и получения доступа к информационным активам (конфиденциальной информации).

Как тестировать? Откуда? Куда проникать? Какие сведения получить? Какие ограничения? – всё это детали, которые заранее оговариваются.

Со стороны кажется, что работенка легкая и высокооплачиваемая, плюс еще и рынок не насыщен специалистами, поэтому и формируется тренд, что многие школьники хотят стать «кул-хацкерами», сидя дома на диване и нажимая пару клавиш, взламывать ИТ-гигантов. Но так ли всё просто?

Жизненный опыт

Пентестер – это не просто тестировщик, лучше сюда не идти со школьной скамьи, не обладая опытом работы в качестве сотрудника обычной компании или компании вендора.

Вы должны пройти школу жизни, примеры:

Найти одну «дырку» в многотысячной компании обычно не составляет труда, но не имея жизненного опыта, будет трудно полноценно анализировать и взламывать другие системы, не понимая:

Требования к пентестеру

Требования к такому специалисту, конечно, отличаются от требований к космонавту, здесь физически выносливым быть не обязательно, можно вообще с дивана долго не вставать, но свои нюансы есть.

Вот примерные должностные обязанности:

Технический гений-социофоб в данном случае мало кого интересует, обычно здесь требуется коммуникабельный человек, умеющий:

Философия пентеста

Не нужно думать, что пентест покажет все проблемы, что полученный результат будет объективной оценкой вашей ИБ в компании (продукта).

Пентест всего лишь показывает, какого результата команда конкретных специалистов в заданных условиях (время, место, модель злоумышленника, компетенции, разрешенные действия, законодательные ограничения, приоритеты, фаза Луны) может достичь, имитируя работу злоумышленника.

Помните: пентестеры – это не реальные злоумышленники, которые могут комбинировать кражу, взлом, шантаж, подкуп сотрудников, подделку документов, своё влияние и другие общечеловеческие факторы, здесь всё согласуется по 100 раз, нагрузка контролируется и все в курсе.

Пентест — это еще и удача. Сегодня ты успел извлечь пароль администратора из оперативной памяти и поднялся до администратора домена на всю корпоративную сеть, а завтра его уже там нет, и в отчет пойдет только непривилегированный (простой) доступ на каком-то древнем, никому не интересном сервере.

Отличия от близких направлений

Помимо «пентестеров», есть еще «редтимеры», «багхантеры», «исследователи», «аудиторы», просто специалисты по ИБ – всё это может быть один человек, а могут быть и разные люди, только частично пересекающиеся по компетенциям. Но попробуем немного «разжевать» эти термины:

«Аудитор»

Данному специалисту предоставляются все документы, схемы сети, конфигурации устройств, на основе чего делаются выводы и рекомендации для организации в соответствии с лучшими стандартами и опытом аудитора. За счет открытости сведений он дает наибольшее покрытие по всем процессам ИБ и целостный взгляд на всю инфраструктуру.

Аудитор редко самостоятельно проверяет каждую настройку в организации, обычно сведения ему предоставляем сам заказчик, порой устаревшие или неверные.

Необходимо объединять усилия аудиторов и пентестеров для проверки как бумажек с бизнес-процессами, так и их реализации на практике.

«Исследователь»

Пентестер в чистом виде – это не исследователь, у него просто нет на это время. Под исследователем я подразумеваю специалиста, который может поднять стенд, развернуть определенное программное обеспечение и исследовать только его вдоль и поперек несколько недель, а то и месяцев.

А теперь представьте, вы нанимаете специалиста для тестирования вашей корпоративной инфраструктуры, а он весь срок сидел и исследовал ПО «для отправки валентинок», установленное на компе одного из сотрудников. Даже в случае успеха вам его результаты работы не сильно интересны.

«Редтимер»

Редтим – это совершенно другая философия тестирования. Подходит для компаний со зрелой ИБ, у которых уже проводились аудиты и пентесты, плюс все недостатки были устранены.

Отличия от пентеста:

«Багхантер»

Сравнивать багхантера с пентестером некорректно – это как теплое с мягким, одно другому не мешает. Но для разделения могу сказать, что пентестер – это больше должность, работа подразумевает целый ряд формальных задач по договору с заказчиком по заявленной методологии и с формированием рекомендаций.

Багхантеру достаточно найти дыру у кого-угодно (обычно из списка на площадке) и выслать доказательство наличия ошибки (предварительные условия, шаги).

Еще раз, никаких предварительных договоров, никаких согласований – просто нашел уязвимость и отправил заказчику через площадку (примером площадки может служить cайт www.hackerone.com). Можно даже посмотреть, как только что Петя это сделал в организации «А», и повторить тут же в организации «B». Конкуренция тут высокая, и «низко висящие фрукты» попадаются всё реже. Лучше рассматривать как вид дополнительного заработка для пентестера.

Специфика пентеста от компании-интегратора

Данный раздел может показаться рекламным, но от фактов не уйдешь.

Каждый пентест по-своему уникален (хотя методика и может быть шаблонной). Уникальным его делает множество факторов, но в основном это люди, команда специалистов, на стиль которых непременно влияет компания, где они работают.

Так, например, одной компании важен только сам пентест, его результаты, они делают деньги только на этом. Вторая компания хочет создать конкретные недостатки во время пентеста, чтобы продать своё защитное решение. Третья делает акцент больше на нарушенных бизнес-процессах для поднятия целого пласта проблем и предложения мер по их решению.

Работая в компании-интеграторе, расскажу об особенностях наших пентестов для внешних заказчиков. Специфика заключается в том, что:

Трудовые будни

Представим, что вы уже работаете пентестером. Как будут выглядеть ваши трудовые будни?

С понедельника по пятницу вы проводите «внешний пентест» Заказчика1 на пару с коллегой. Работы ведутся на основе личного опыта и по международным методикам, с учетом специфики заказчика. Вы запускаете сканеры, составляете карту, сверяетесь с чек-листами, переписываетесь с коллегой об обнаруженных уязвимостях.

Параллельно другая команда начинает обзванивать сотрудников заказчика, представляясь службой безопасности, рассылать грозные письма с вредоносными вложениями, кто-то даже выезжает раскидать флешки и расклеить плакаты на территории заказчика.

Это не соревнования, тут не всегда находятся интересные уязвимости, не всегда люди сообщают пароли по телефону и не всегда защитные средства настроены «дыряво», поэтому в отчет может пойти только перечень проведенных работ, но вы не волнуетесь, ведь каждый пентест учит вас чему-то новому и демонстрирует интересные человеческие факторы.

Пару раз у заказчика после фаззинга входных данных деградирует работоспособность сервисов, и работы приостанавливаются. После корректировок ограничений они продолжаются. Всё в норме. Пишете отчет.

Дальше вас распределяют на «внутренний пентест» Заказчика2 с командировкой в город N, кому-то из ваших коллег достается тестирование мобильного приложения. По приезду вас провожают в отдельный кабинет, предоставляют рабочее место. Вы спокойно подключаете сетевой кабель в ноутбук и проводите «внутренний пентест», согласно заявленному договору. Возможно, вы захватываете контроллер домена через 3 часа после начала работ через ms17-010 и остальные дни коллекционируете другие векторы. Возможно, вы всю неделю пытаетесь «играть» с «делегированием полномочий Kerberos» на паре полученных учетных записей. К вам непременно подходят сотрудники ИБ и спрашивают, что нашли. Уже через 15 минут вы ожидаете вопрос: «Ну что? Удалось что-то взломать?», хотя nmap даже «не прогрелся». В любом случае вам обычно есть чем удивить безопасников, и даже с учетной записью из принтера вы можете забрать бэкапы Exchange-сервера. Дальше отчеты, рассказы «о великом путешествии» коллегам, удивление заказчика, много рекомендаций и еще больше уточнений, но в итоге компания действительно начинает понимать, что безопасность – это процесс, а не разовые меры, и вам от проделанной работы становится приятно.

Дальше вас распределяют на red team, вы едете с коллегой в машине, паркуетесь рядом с банком. Запускаете атаку на Wi-Fi с помощью ноутбука и специальной антенны. Вы не ГРУ, у вас нет корочки, можно реально «отхватить по шапке» от непредупрежденных охранников, поэтому антенна скрыта, и у вас есть легенда, что вы ожидаете друзей.

Но вот wifi-handshake корпоративного Wi-Fi получен, и ваши коллеги в офисе уже сбрутили его и зашли через интернет в почтовый ящик топ-менеджера. Это успех. Дальше сбор информации, отчеты, презентации.

Далее в будни вы пишете скрипты для оптимизации части вашей работы. Читаете новости и тестируете новые техники на стенде. Параллельно старые заказчики присылают вам вопросы по работам месячной давности.

Несколько часов в субботу (переработки оплачиваются) запланировано нагрузочное тестирование у заказчика, вы «роняете» сайт через 10 минут после начала, и угадайте, что? Пишете отчет о результатах.

Скоро будет интересный вам пентест АСУ ТП и поездка на конференцию по ИБ за счет компании. Вы роняете слезу счастья и вставляете кавычку в новую веб-форму.

В завершение

Тема пентестов уже не нова, о ней писали много и по-разному (можно почитать тут и тут),

в вузах появляются соответствующие дисциплины, устраиваются соревнования, проводятся различные конференции, но кадровый «голод» с каждым годом увеличивается. Помимо этого, зрелость информационной безопасности многих компаний растет, появляется всё больше средств защиты информации, от специалистов требуется высокая и разносторонняя компетенция. Каждому специалисту ИТ (не говоря уже о специалистах ИБ) будет полезным хоть раз поучаствовать в реальном пентесте.

И несмотря на зачатки автоматизации (пример тут), вряд ли что-то заменит живого компетентного человека в ближайший десяток лет.

«Мамкины хакеры» на официальной работе: чем занимаются пентестеры

Comments 34

Какие документы требуют проведение пентеста? PCI DSS…

И как вы эту инфу отразите в отчёте?

Один из «безопасников» рассказывал, что все это фигня покуда у людей владеющих доступом к важной информации относительно небольшие ЗП. На практике, практически любой бухгалтер/инженер сольет важную инфу за условные 50-100к$

Не все так просто, как вам кажется. Реальная история из жизни, с уст директора предприятия, участвовашего в событиях:

Живит и конкурируют 2 предприятия, являются ведущими (и богатейшими) по некой категории товаров в одном региональном центре.

Казалось бы, конкуренты будут рады заполучить БД соперника? Там же ценнейшая информация — покупатели, поставщики, цены, задолженности, обороты, прибыль и пр. и пр.

Админ одного из этих конкурентов тоже так думал. И вот, уволившись, админ решил подработать — обратился к директору предприятия-конкурента с предложением купить чужую БД.

На встречу приехали:

1) Админ, желающий слить БД.

2) Директор предприятия, которому предложили купить чужую БД.

3) Директор предприятия, чью БД бывший его админ пожелал продать. Да-да-да, ему позвонил его конкурент из п.2) и САМ предупредил.

4) Служба охраны предприятия из п. 3).

Затем директор из пункта 2) уехал. Больше он этого админа не видел.

Собственно этот директор из п.2) мне эту историю и рассказал. История была на границе 1999-2000, так что могла даже и закончиться для админа более чем грустно.

На мой вопрос «почему» он отказался от покупки БД конкурента и сдал вышеупомянутого админа-продавца конфиденциальной информации — тот директор ответил мне: что есть определенные пределы, которые в конуренции друг с другом никто из них не зайдет. И поступив так, он уверен, что его противник-конкурент тоже сдаст сотрудника-перебежчика, пожелавшего неправедно нажиться.

P.S.:

Я и сам с этим сталкивался:

Работая админом-аутсорсером, таскал на флешке (или еще тогда на CD, пожалуй) разные файлы, в том числе и однажды оказалась там кроме всевозможных тулзов и БД одного предприятия. Наверное, выполнял какие-то работы и сделал бэкап к себе и не обратил внимания на дальнейшую судьбу данных. Был молодой и зеленый.

И вот выполняю некие работы на компьютере конкурента. Директор там большой любитель компьютерной техники сидит рядом, смотрит, беседует.

И вот он обращает внимание на эти файл, назанные говорящим именем типа «database_concurrentFirmName_datetime.zip»

И говорит мне следующее:

«Ты знаешь какую большую пользу я могу извлечь, купив у тебя эти файлы? Там ведь цены поставщиков, поставщики, узнаю где мой конкурент и почем покупает, какие делает обороты и смогу перебить его предложения. Будь впредь аккуратнее с моими файлами, не дай бог они у моих конкурентов засветяться, а они окажутся не столь щепетильными как я и воспользуются ими».

Мамкин хакер

Хакер

В 99ом году я учился в 7ом классе и у нас в лицее появились новенькие ПК с Win 98 на борту.

До этого мы занимались на макинтошах и у нас не было никаких игр от слова СОВСЕМ!

А на новых компьютерах оказались предустановлены старшеклассниками или самим преподом (как я подозреваю) DOOM, NFS, какие-то стратегии, Duke Nukem, GTA, Half-Life и т.п., в общем полное раздолье!

Естественно, что на занятиях по информатики мы старались, как можно быстрее сделать все задания и поиграть. А в субботу, когда наш класс не учился, мы с друзьями приходили в школу и если кабинет был открыт упрашивали препода поиграть, иногда сидели по два три часа в коридоре, пока он нисхол до нас внимая мольбам.

Но в один прекрасные день, когда я сел за компьютер, то обнаружил, что папки где были установлены все игры, нет на месте. Я спросил у моих товарищей и у них оказалась такая же ситуация на компьютерах.

Но где-то через неделю, я от нечего делать лазил в винде и каким-то образом зашёл в свойства меню пуск, где я увидел, что включен параметр не отображения скрытых папок. Я не знал, что оказывается можно было скрывать папки. Естественно я снял галочку и сразу полез смотреть директорию где когда-то лежала папка с играми.

И каково же было моё удивление, когда я увидел папку с играми на месте, со всем содержимым.

Я сразу побежал показывать своим товарищам чего я натворил.

Для них это была какая-то магия и очень сложные манипуляции.

Радости нашей не было предела, а меня начали назвать ХАКЕРОМ.

Мамкин кулхацкер

Лохматые девяностые, только только компутеры, и тут вызывает шеф. Вопрос ребром «эт чё за хня?» И предъявляет листик из принтера, по диагонали которого жырно надпись «demo version». Отвечаю, все, типа, заплатить надо., электричество не резиновое. В смысле активировать софт.

В ответ «тыжпрограммист!» «поченить, шоб роботало, и шоб этих надписей не было!»

США назначили за хакера из России самую крупную в истории награду

По данным властей США, примерно тем же занималась и руководимая Якубцом Evil Corp, включенная 5 декабря Минфином США в санкционный список. По данным ведомства, группировка ответственна за разработку и распространение вредоносной программы Dridex, использовавшейся для заражения компьютеров 300 банков и финансовых компаний более чем в 40 странах.

Наряду с другим участником Evil Corp Игорем Турашевым Якубец вошел в список «самых разыскиваемых киберпреступников», опубликованный на сайте ФБР.

Как «мамкины хакеры» воруют миллионы. Случай первый

Антимошенник

3K постов 29.6K подписчика

Правила сообщества

* посты об очередном фишинговом сайте

* скриншоты фишинговых сообщений

* переписки с мошенниками

* номера телефонов мошенников

* фото фальшивых квитанций ЖКХ

* фото попрошаек и «работников СНИЛС»

* «нигерийские письма» и прочие баяны

* видео без описания

Подобные посты могут быть добавлены на усмотрение администрации сообщества.

1. Нарушения базовых правил Пикабу.

2. Посты не по тематике сообщества, а также недоказанные случаи мошенничества (в случае обвинения какого-либо лица или организации).

4. Пошаговые, излишне подробные мошеннические схемы и инструкции к осуществлению преступной деятельности.

5. Мотивация к мошенничеству, пожелания и советы «как делать правильно».

6. Флуд, флейм и оскорбления пользователей, в т.ч. провокации спора, распространение сведений, порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

7. Бессодержательное, трудночитаемое и в целом некачественное оформление постов. При наличии подтверждений в комментариях, пост может быть вынесен в общую ленту.

В зависимости от степени нарушения может последовать:

А. Вынос поста в общую ленту (п.1, 2, 3, 5, 7 правил сообщества)

Б. Удаление поста (п.1, п.4 правил сообщества)

В. Занесение пользователя в игнор-лист сообщества (п.6 правил сообщества, а также при систематических нарушениях остальных пунктов)

Просьбы о разбане и жалобы на модерацию принимает администратор сообщества. Жалобы на администратора принимает @SupportCommunity и общество Пикабу.

Прошу прощения, а что надо писать на визитке?

Такой пиздеж, аж уши заворачиваются

своих старших друзей, помогавших зарегистрировать на бомжа ОООшку

Что-то пиздежом попахивает, и как они во входящем письме вложенный файл заменили, или клиент настолько туп, что не смотрит от куда письмо пришло. И с какого хрена только «АО», если должны были как минимум еще и номер счета сменить.

Его распечатывают, несут к главбуху и та видит что реквизиты не те. По реквизитам пробивает, что это какой-то частный детсад. Приходит ко мне. Я открываю это письмо и вижу что пдф редактировали. Прям видно что исправлены реквизиты. Вот так, почту мониторили и за пять минут подменили реквизиты.

Если бухгалтер постоянно платит на одну и ту же фирму, то со счета никто реквизиты не забивает, а копирует в интернет-банке предыдущую платёжку.

А вообще попахивает пиздежом, т.к:

2) зарегистрировать фирму на бомжа? Ну в принципе можно, опять же вопрос не пары дней.

3) открыть расчетник новой фирме с номинальным директором? Вот тут будут большие сложности. Сейчас нормальной конторе хрен откроешь просто так, затрахают проверками и документами. Хотя если какой-то ноунейм банк, то с подвязками может быть.

4) вывести деньги с расчетника в нал? Сходу с первого поступления и на всю сумму в максимально короткие сроки? Опять же, серьезные подвязки в банке.

5) отдел «К» стал за 3.5 млн заморачиваться? И в чём состав преступления? Одна организация отправила другой организации деньги, деньги получены, товар нет. Гражданско-правовые отношения 2-х хозяйствующих субъектов, идите в суд судиться, причем тут отдел К?

Прямо бальзам какой-то на душу)) если не пиздёж, конечно)) пруфы где, Билли?

Я однажды лям проебал без всяких хакеров. Бухгалтер свинтила уже домой, у меня 1С не было, сделал счет в Excel на основе старого счета фирмы, у которой счета были арестованы. Реквизиты, как то получилось, не поменял. Директор не глядя подписал счет. Денюжка ушла с концами.

эта история имеет счастливый конец

то есть деньги нашли и вернули? они не успели испариться?

пишите, вроде познавательно

Как вы отгрузили товар, если вам деньги не пришли?

Концов так и не нашли.

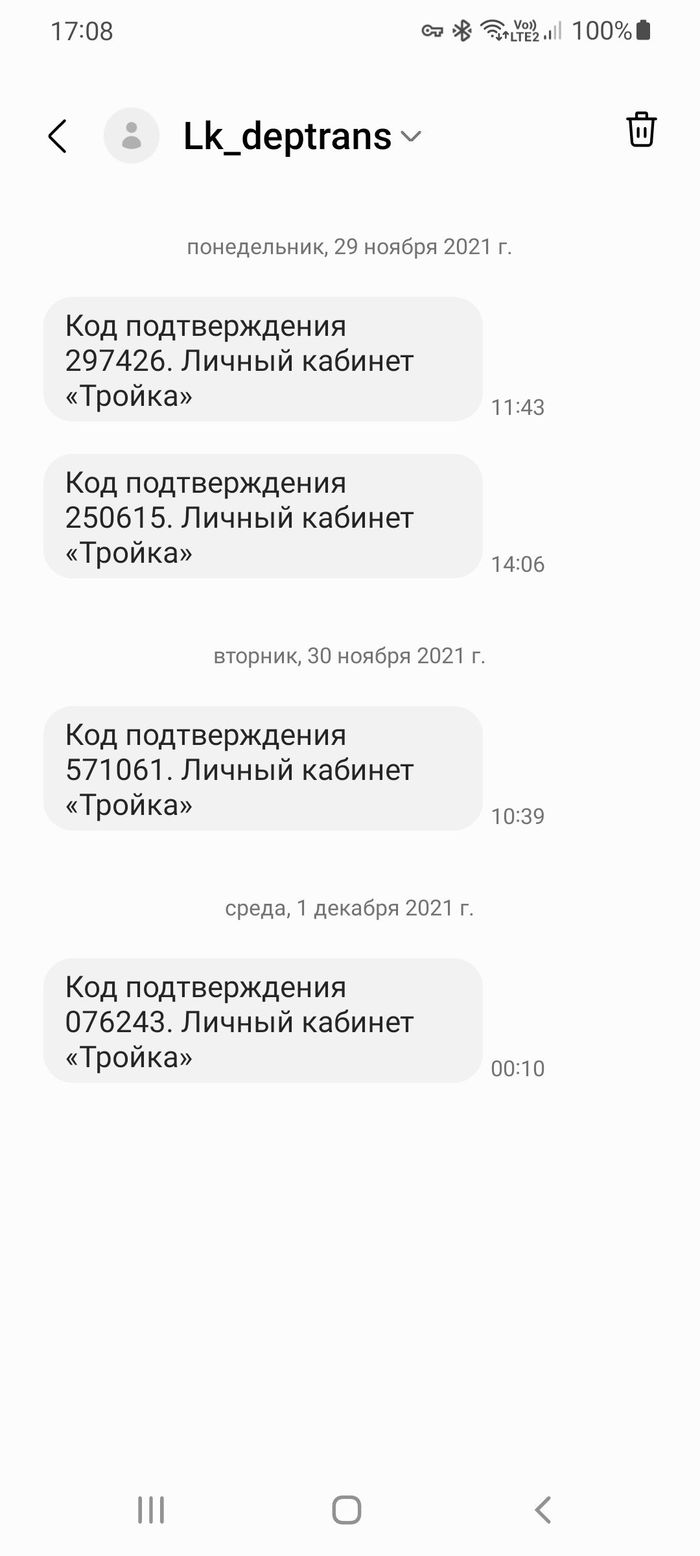

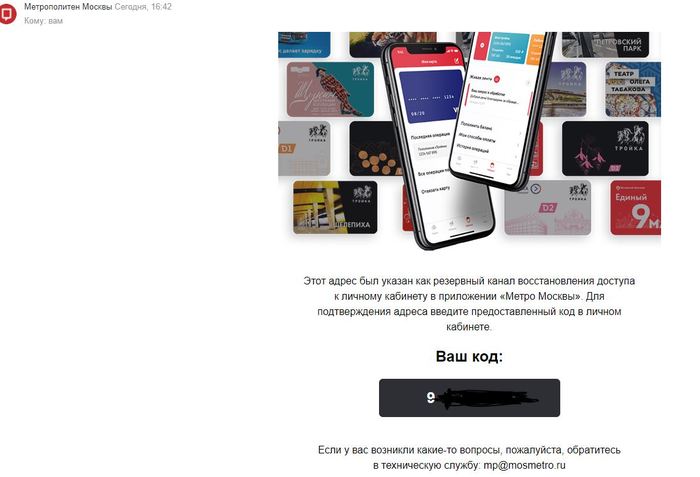

Похоже, идет атака на сайты Тройки и Московского метрополитена

Похоже идет атака на сайт карты «Тройка» (московский департамент транспорта) и на сайт московского метрополитена, чтобы получить доступ к деньгам на проездной карте «Тройка».

Будьте внимательны, проверьте свои логины/пароли, если имеете там кабинеты, включите двухфакторную авторизацию.

3-й день получаю вот такие СМС и сегодня получил вот такое письмо:

Кто помнит – примерно 8-9 лет назад на горизонте снова возникла контора Мавроди «МММ». Снова агрессивная реклама, обещания быстрого обогащения, но в то же время открыто заявлялось, что это финансовая пирамида, причем говорили это сами МММ-щики.

Так вот. Как раз тогда приходит ко мне одна из лучших наших торговых представителей и заявляет, что в свободное от работы время она будет работать в МММ, типа «это не та МММ из девяностых, эта – совершенно честная компания, которая на 100% выполняет свои обязательства перед вкладчиками».

И разумеется, стала меня охмурять на «вложиться в бизнес и грести деньги лопатой». Разумеется, была вежливо послана и уволена. Уволена потому, что «свободное» время для неё – это с 9-00 до 14-00, когда она стояла на улицах города с такими же как она в палатке «МММ» и завлекала народ. Разумеется, через пару-тройку недель (точнее не помню) МММ снова прогорел, народ снова попал на деньги и снова начал обвинять «власти в том, что они не дают заработать обычным людям».

Короче, «пока живут на свете дураки»…

Но суть рассказа не в этом. Эта девушка, торговый представитель, судя по всему, посещала какие-то тренинги, т.к. она за пару недель изменилась до неузнаваемости. Стала нервной, говорила быстро и сбивчиво, не воспринимала критику, на любое возражение или замечание сразу начинала истерику.

А пару дней назад я встретил соседку, примерно 35 лет, миловидная, не работает, т.к. дохода мужа вполне хватает (сама рассказывала), сыну 10 лет, и до этой встречи я считал её вполне адекватной и рассудительной мадам. А тут…дерганная и сбивчивая речь, нервы по любому поводу, часто проскакивали фразы типа «тебе не понять, ты же не был на тренинге…» и пр.

Как оказалось, она стала посещать курсы «личностного роста», которые сдуру ей оплачивал муж (как он сказал, «чтобы она хоть чем-то занималась»). В результате она потратила хренову гору денег, забросила дом, сына, хочет развестись и «личностно развиваться» где-нибудь на Шри-Ланке.

В общем, не переведутся лохи и те, кто их разводит…

И снова про мошенников телефонных

Я этой бабушке спасибо сказала, по своим делам пошла. Эх, если дожить до ее лет, хотелось бы такую же ясную голову иметь.

Взломали Амазон

Только что. Сижу никого не трогаю. Прилетают уведомления по почте от Амазона, что я успешно заказал и оплатил кулер для компа и две планки оперативки. Причём у кулера доставка на мой адрес, а оперативка поедет какой то Эмме в Германию. Зашёл по ссылкам и тут же отменил заказы. Амазон успешно все отменил и сказал что деньги вернут в течении 3-5 дней. Отвезла все карты и сменил пароль. Но в истории этих заказов не было, что странно. Кто сталкивался с таким? Неужели хакеры? На что они надеялись, что я упущу письма с уведомлениями и отправленный товар уже нельзя будет отменить?

Ответ на пост «Наивность»

Уехал на работу. Звонит жена:

— Ты можешь в качестве курьера отвезти что-то за 100 км?

— Смотря что, когда, кому и за сколько.

— А ладно, уже не надо. Все, давай, пока.

Через час повторный звонок:

— Срочно приезжай, маму кинули на 12к.

Заработала 500 рублей, блин.

Наивность

-Я конверт для выписки ребенка из роддома выиграла))

-В группе вконтакте.

Через пять минут опять приходит:

-А может это мошенники?

-Если доставку не попросят оплатить.

Через час ее ожидаемо внесли в черный список.

Ответ youKnowHow в «Что это было?)»

А мне вот товарищ позвонил на днях. Звал в «краудфандинг пи-ту-пи» зарабатывать миллионоф.

Только для начала надо взнос за вступление сделать 25 тысяч. Утверждал, что заработал уже несколько сотен тысяч, и закрыл ипотеку.

И такой он добрый, даже позвал друга своего, чтобы мне лучше объяснить, как много я смогу заработать. А то я что-то не сразу понял, как мне повезло, и какое счастье мне привалило.

Ответ на пост «Международная профессия»

Ответ на пост «Полицейский не смог спасти пенсионерку от мошенников»

Лет 7 назад был свидетелем истории с пенсионером и мошенниками.

Пришёл в поликлинику дед, чтобы узнать, работает ли в ней врач с такой-то фамилией и таким-то именем. На ответ, что о таком специалисте в поликлинике никогда не слышали, он поведал, что за неделю до, ему позвонили по телефону, представились врачом данной поликлиники и сказали, что у него плохие анализы, поэтому нужно выписывать препарат, чтобы не стало все совсем плохо. Правда препарат то дорогой очень, но на здоровье экономить нельзя же!

И вот пошёл дед на почту делать перевод денег, заведомо, кстати, понимая, что в последний раз он в поликлинику данную приходил года за два до этого события, поэтому что там за чудные анализы вдруг всплыли непонятно. На почте сотрудницы долго его отговаривали, рассказывали про мошенников, которые подобным образом наживаются на пенсионерах, но дед все равно отправил 60 или 80 тысяч рублей (точно не помню уже). А вот после того, как он сделал перевод, сомнения его одолели и тот пошёл обо всем узнавать, разбираться.

Ответ на пост «Мне позвонил следователь (нет), какие они ранимые стали!»

Ответ на пост «Атэншен! Майнер в клиенте uTorrent»

Человек утверждает что в клиенте uTorrent встроенный майнер.

Меня это удивило, несмотря на похожий семилетний скандал подобного рода с этим же торрент клиентом.

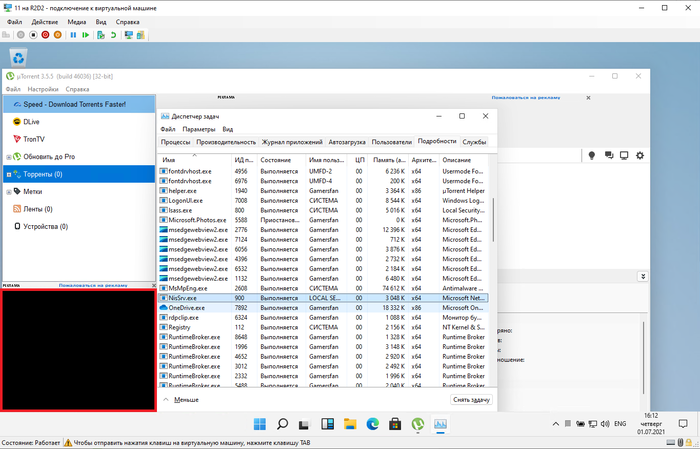

Мои действия для опровержения поста (которые вы сами можете повторить):

1) Специально поставил после этого последнюю версию с офф сайта, никаких процессов лишних нет ни после установки, ни после перезагрузки.

2) Так же версия скачанная 16.05.2021 на другом ПК не добавляет майнеров.

Хз можно ли это считать пруфом от меня, но вот скрин виртуалки с единственным процессом на букву N, тогда как автор говорит про «nvrtc.exe и kernel.exe»

P.s. Убрал из поста инфу про начало работы кошелька, так как первые выплаты были произведены в марте 2021 года, но когда начался майнинг не известно.

Атэншен! Майнер в клиенте uTorrent

История о том, как я поймал майнер склеянный с безобидным uTorrent

Всем привет! Являюсь постоянным читателем сайта на протяжении 10+ лет, а сегодня специально зарегистрировался здесь для того что бы опубликовать разоблачение клиента uTorrent.

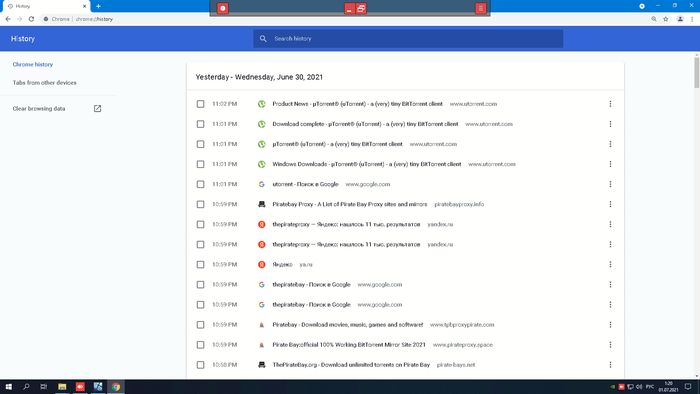

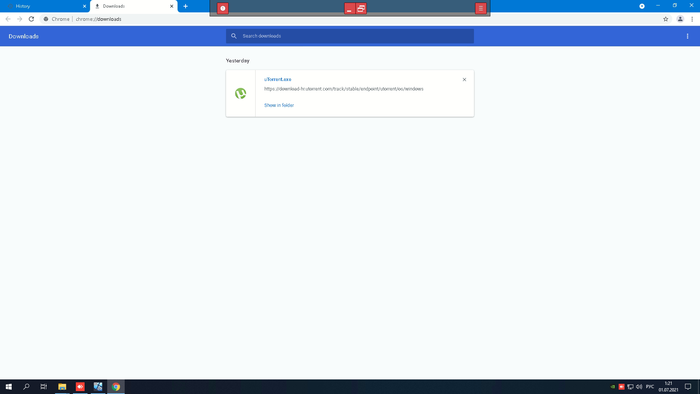

Началось все с того, что я решил скачать Windows 11, поклацать на виртуальной машине, посмотреть что нового добавили, отправился как обычно на поиски в трекеры, а для того что бы выкачать iso нужен торрент-клиент, за ним и пошел на официальный сайт ( www.utorrent.com )

Скачал клиент, устанвоил, во время установки естественно убирал ВСЕ галочки (инсталлер навязывает установку проплаченного дерьма)

Оказалось не просто так блокирует 🙂

Разработчики uTorrent никак не прокомментировали ситуацию.

UPD. Майнер начал работать до установки Utorrent #comment_204973230

Взломать Пентагон. История Джонатана Джеймса

26 января 2000 г. вооружённые автоматами сотрудники ФБР в сопровождении агентов Министерства обороны США и представителей NASA вломились в дом злого и крайне опасного хакера. Смею предположить, что услышав словосочетание «злой хакер», большинство людей представит себе бородатого дядю в черном худи. Возможно, в некоторых случаях ожидание совпадёт с реальностью, но в тот раз хакер был худощавого телосложения, в очках и без бороды, потому что пятнадцатилетние подростки редко носят бороду. Его звали Джонатан Джеймс. В среде хакеров был известен под ником C0mrade. Первый несовершеннолетний, отправленный в тюрьму за хакерство в США.

Правительство не приняло серьёзных мер для обеспечения безопасности большинства своих компьютеров. Я знаю Unix и C как свои пять пальцев, потому что я изучал книги и долго работал за компьютером

Им повезло, что я не предпринимал никаких мер, чтобы замести следы. Если бы я это сделал, то они никогда не поймали бы меня

Первым крупным уловом пятнадцатилетнего хакера стала крупная телекоммуникационная компания BellSouth. О взломе стало известно только после того, как Джонатан сам рассказал о нём

Далее C0mrade обнаружил уязвимость на одном из серверов NASA. Информация, к которой получил доступ Джонатан Джеймс, содержала исходники программы, служащей для поддержания физической среды (температура и влажность) в жилых Международной космической станции

Помните: дело не в том, что вы выигрываете или проигрываете, а в том, что лично я выигрываю или проигрываю, сидя в тюрьме в течение 20, 10 или даже 5 лет за преступление, которое я не совершал. Это мой способ выиграть, но как минимум, я умру свободным.

Как полиция ловит мошенников/хакеров, которые используют мобильный телефон

Так как на Пикабу не очень любят видео, я предоставлю информацию в 2-х форматах.

Первым делом полиция не пытается что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отправит им не только историю звонков, но и массу другой конфиденциальной информации.

По законам РФ операторы сотовой связи должны хранить определенную информацию о пользователях сети, базу Call detail record в течение двух лет. Сюда входят данные о местоположении телефона в каждый момент времени, журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

Еще есть отдельный момент с iPhone:

Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями.

Преступников, пользующихся своим основным телефоном для звонков с угрозами, вымогательств и прочих уголовно наказуемых деяний, теперь почти не водится; выше мы подробно разобрались почему. Что остается преступнику? Одноразовые SIM-карты и одноразовые (как правило — дешевые кнопочные) устройства, желательно вовсе лишенные возможности выхода в интернет.

Для того чтобы получить хоть какие-то данные о подозреваемом, полиции нужна хотя бы одна зацепка — IMEI вполне достаточно. Но что можно определить по идентификатору устройства, которое включалось всего на несколько минут? Начитавшиеся конспирологических теорий начинающие преступники трепетно вынимают из телефона аккумулятор, включая устройство, лишь чтобы совершить звонок.

Разумеется, никто из них даже не задумывается о том, что происходит, когда устройство включается и выключается (как штатно, так и аварийно, с извлечением аккумулятора). Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Уверенный в своей безопасности преступник уходит из дома (если не уходит — с большой вероятностью его местоположение определят сразу же или постфактум, проанализировав логи) и звонит с одноразового телефона. Где при этом находится его основной телефон? Рассмотрим варианты.

Вычислить по телефону. Кейс 1

Начнем с рассмотрения самой типичной ситуации: «подозрительный» звонок совершается с одноразового, «анонимного» телефона, при этом собственный телефон преступник взял с собой. Ничего невероятного в этом нет; достаточно почитать полицейские сводки, чтобы понять, что так действует большинство.

Полиция запрашивает у оператора сотовой связи записи CDR за указанный период. В зависимости от страны и действующих в ней законов оператор возвращает либо сырые данные, либо анонимизированный список устройств (каждый аппаратный идентификатор заменяется на хеш-функцию). Фактически полиция получает готовый список устройств, подключенных к соте, где было зарегистрировано устройство, с которого был совершен звонок. Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

К одной и той же соте может быть одновременно подключено несколько тысяч абонентов, поэтому единичный запрос мало что даст полиции. Однако если преступник позвонит жертве еще раз — неважно, из той же соты или из другой (из другой даже лучше), — полиция получит дополнительные выборки. Далее пересекаются множества устройств, которые были зарегистрированы в той же соте на момент совершения звонка с «анонимного» устройства; как правило, на второй-третьей выборке остается всего несколько десятков, а то и единичные идентификаторы.

Разумеется, на практике все несколько сложнее. Например, учитывается не только подключение к конкретной вышке, с которой был сделан звонок, но и данные с соседних вышек. Использование этих данных позволяет (и позволяло, кстати, даже пятнадцать лет назад) произвести триангуляцию, определив местоположение устройства с точностью от нескольких десятков до нескольких сотен метров. Согласитесь, с такой выборкой работать заметно приятнее.

Впрочем, в больших городах с высокой плотностью населения (анонимные звонки часто совершают в людных местах) круг подозреваемых даже в результате третьей выборки может оказаться слишком большой. В таких случаях (не всегда, но в особо важных делах) в игру вступает анализ «больших данных». Аналитик исследует шаблоны поведения устройств, обозначенных условными идентификаторами. Разговор по телефону, активное потребление трафика, перемещения в пространстве, время регистрации в соте и целый ряд дополнительных параметров позволяют исключить значительную часть устройств, тем самым заметно сократив круг подозреваемых.

Вывод: легче всего засечь преступника, у которого при себе есть персональное устройство (личный смартфон) и который при этом перемещается. Сделал анонимный звонок из одной соты — очерчено множество устройств. Сделал второй звонок из другой соты — и список устройств, следующих тем же маршрутом, сократился на порядок.

Кстати, развенчаю популярный киношный шаблон. Для точного определения местоположения телефона время его нахождения в сети не играет ни малейшей роли: местоположение определяется моментально при регистрации телефона в сети и сохраняется в логах, откуда его можно легко извлечь. Если устройство перемещается, то местоположение можно установить еще точнее. Заодно пройдемся по конспирологам: выключенный телефон не сообщает о своем местоположении, даже если не извлекать из него батарейку (хорошо, iPhone 11 может сообщать благодаря чипу U1, да и то не сейчас, а когда-нибудь в будущем, когда Apple включит эту возможность в прошивке).

Подытожим: преступник включил аппарат, совершил анонимный звонок или отправил SMS, выключил устройство или извлек батарейку. На следующий день снова включил, позвонил из другой части города, выключил. Список устройств, которые могут принадлежать преступнику, сократился до нескольких штук. Третий звонок позволил окончательно идентифицировать преступника, можно выезжать. Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Вычислить по телефону. Кейс 2

«Кто же ходит на дело с включенным телефоном?» — можете логично поинтересоваться вы. Действительно, предусмотрительный преступник может выключить основной телефон перед тем, как совершить звонок с анонимного устройства. Очень хорошо: теперь полиции достаточно посмотреть список устройств, которые были отключены в момент совершения анонимного звонка. В таком случае хватит и одной итерации. Если же преступник еще и включит свой основной телефон после анонимного звонка, то за ним можно смело отправлять опергруппу.

Почему так? Дело в том, что при отключении телефон посылает соте сигнал, и это позволяет различить устройства, которые были отключены, от тех, которые покинули соту. При включении, соответственно, создается новая запись. Проследить такие активности — дело несложное.

Вычислить по телефону. Кейс 3

«Да кто вообще берет с собой на дело собственный телефон?» Как ни странно, берут и носят, причем далеко не только телефоны. Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Если же преступник действительно ни разу не возьмет с собой телефон (практика показывает, что обычно хоть раз, но ошибаются все), то вычислить его может помочь анализ больших данных. Многое здесь будет зависеть от того, насколько много времени и насколько серьезные усилия готов приложить злоумышленник для совершения анонимного звонка, а также от того, сколько будет таких звонков.

Если анонимных устройств много?

А если преступник хитер и использует не один, а несколько анонимных телефонов, избавляясь от улики каждый раз после звонка? Именно такая практика часто показывается в фильмах. Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

А если звонок был действительно один?

А что, если звонок был действительно всего один? Для того чтобы сообщить о минировании школы или аэропорта, второй звонок и не нужен: телефонному террористу достаточно сделать ровно один звонок, после чего «засветившееся» устройство можно выбросить или уничтожить вместе с SIM-картой.

Как ни удивительно, и таких преступников часто ловят, используя оперативно-разыскные мероприятия, отработанные еще во времена звонков с уличных таксофонов. Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Помогает в раскрытии телефонного терроризма и то, что такие преступники, как правило, слабо представляют себе возможности и особенности работы оперативников и стараются защититься от придуманных, несуществующих опасностей, совершенно игнорируя очевидное. Два года назад работники одного из соседних офисов (разработчиков программ для полиции) был эвакуирован по звонку от неизвестного, сообщившего о взрывном устройстве в здании. Не прошло и нескольких часов, как полиция уже задержала преступника. Преступником оказалась сумасшедшая бабушка, которая хотела насолить соседям, но перепутала адрес. Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

А если звонить через VoIP, используя VPN?

Если вам в голову пришла мысль, что действительно анонимный звонок можно совершить через сервис VoIP (желательно бесплатный, чтобы не светить платежные средства), да еще и через сервис VPN, который не хранит логи, — поздравляю, вы мыслите как самый настоящий бандит.

Разумеется, всегда есть вероятность «проколоться», забыв проконтролировать соединение с сервером VPN или случайно войдя с собственными, а не «анонимными» данными для звонков. Чтобы такого не произошло, преступные группировки идут на серьезные траты, заказывая изготовление модифицированных (на программном уровне) телефонов.

Какие выводы можно сделать из этой статьи? Сейчас, когда личный смартфон или хотя бы кнопочный телефон есть практически у каждого, любой человек оставляет «цифровой след». След этот содержит заметно больше информации, а добраться до него значительно проще, чем многие осознают. Для получения всей интересующей информации полиции нужна лишь одна зацепка, которой может стать аппаратный идентификатор личного смартфона преступника, даже если тот ни разу не воспользовался личным устройством в преступных целях.

Получение такой зацепки — результат обычного, рутинного анализа логов операторов мобильной связи. Спецсредства не нужны, конспирология не нужна, все происходит и гораздо проще, и интереснее. Вместо погонь и стрельбы — кабинетная работа с аналитической программой, простой базой данных или даже с распечатками.

Если кому интересно, на своем ютуб-канале я рассматриваю много подобных тем. Простое вбейте в ютубе «Фландерс» либо тыкните сюда

Надеюсь вам было интересно и вы узнали что-то новое и полезное.