Что выбрать pptp или l2tp

Выбираем протокол для VPN. Сравнение OpenVPN, PPTP, L2TP/IPsec и IPsec IKEv2

Многие ресурсы, рассказывая пользователям о VPN, как правило, рекомендуют OpenVPN с шифрованием 256 бит, объясняя, что это самый надежный протокол. Но на самом деле это не совсем протокол, а на итоговую безопасность VPN влияют несколько показателей, и каждый из них очень важен.

Мы начинаем цикл о выборе безопасного VPN, в рамках которого рассмотрим показатели, влияющие на итоговую безопасность VPN, и в их разрезе расскажем о некоторых уязвимых местах VPN-туннеля.

Как правило, выбор VPN начинается с выбора протокола туннелирования (далее ПТ). Сегодня на рынке имеется несколько вариантов ПТ для реализации виртуальной частной сети: OpenVPN, PPTP, L2TP/IPsec, IPsec IKEv2 и другие, не получившие широкого распространения.

Сразу хотелось бы отметить, что OpenVPN не совсем верно называть протоколом туннелирования, это программное обеспечение для создания виртуальной сети, но пусть будет протокол, дабы избежать путаницы. Что такое протокол? Представьте себе ситуацию: вы встретились с человеком и хотите с ним пообщаться, но говорите на разных языках. Разумеется, вы не поймете друг друга, и речи о каком-либо полноценном взаимодействии идти не может. Протокол – это и есть язык взаимодействия, в данном случае между компьютером и VPN-сервером.

PPTP – первый протокол, поддерживаемый на платформе Windows. Протокол имеет слабое шифрование и может быть взломан как спецслужбами, так и квалифицированными злоумышленниками. Из плюсов стоит отметить отсутствие необходимости устанавливать дополнительное программное обеспечение и скорость работы. PPTP VPN требует минимальных ресурсов и по сравнению с OpenVPN почти не расходует заряд при использовании на мобильных устройствах. Почему этот протокол до сих пор используется?

Главная его проблема – слабая защита передачи ключа, но это не значит, что любой желающий может взломать шифрование. PPTP имеет и свои плюсы: простоту в настройке и использовании, неплохую защиту и смену IP-адреса. PPTP, может, и не самый защищенный протокол, но определенно лучше, чем ничего.

Что о нем надо знать:

Он медленнее других из-за двойного инкапсулирования (создается IPsec-туннель, а данные ходят через L2TP);

Использует стандартные порты, и потому его легко может заблокировать интернет-провайдер или системный администратор;

Операционные системы имеют встроенную поддержку этой технологии, нет необходимости ставить дополнительное ПО;

При его правильной настройке нет информации о возможности расшифровать данные.

Мы его не рекомендуем и не используем из-за скорости, потому много рассказывать о нем не станем.

Что такое IKEv2 в этой связке? Это, если говорить очень просто, авторизация через сертификат, и она, к сожалению, поддерживается не всеми устройствами.

Что о нем надо знать:

Работает быстрее, нежели L2TP/IPsec,

Сопоставим с OpenVPN,

Поддерживается не всеми операционными системами (хотя сам IPsec поддерживается везде);

При правильной настройке его не могут расшифровать ни спецслужбы, ни злоумышленники (по крайней мере, так считается в среде IT-специалистов).

Стоит отметить поддержку IPsec на всех популярных операционных системах как положительный момент. Но есть по этому поводу и другое мнение: в отличие от встроенных систем шифрования диска, наличие встроенных систем IPsec не вызывало возмущений со стороны спецслужб. Его реализовали даже в Windows, где всегда воздерживались от инструментов защиты данных, недоступных для взлома спецслужбам. Этот факт многим кажется подозрительным.

OpenVPN – бесплатное решение с открытым исходным кодом, которое, по признанию большинства специалистов, является самым лучшим на сегодняшний день для создания частной виртуальной сети (VPN).

Что надо знать об OpenVPN:

Не входит в состав стандартных дистрибутивов современных операционных систем, потому требует установки дополнительного программного обеспечения;

При правильной настройке его не смогут расшифровать ни спецслужбы, ни злоумышленники;

При нестандартных настройках сложно блокируется.

Да, OpenVPN требует установки дополнительного программного обеспечения, но это проверенный временем софт с открытым исходным кодом, установка и настройка которого не создаст проблем даже новичку.

OpenVPN работает на всех современных операционных системах: Windows, macOS, Linux, Android, iOS.

Зашифрованная информация, созданная при помощи OpenVPN, может передаваться по одному из двух протоколов: UDP или TCP. VPN-провайдеры обычно предлагают оба варианта, сопровождая их комментарием «TCP надежней, UDP быстрее».

Представьте себе, что вы рубите лес для постройки дома и вам надо спускать срубленные деревья вниз по реке до места строительства. Вы можете просто бросать их в воду, и ваш помощник будет ловить их на месте стройки ‒ это будет самым быстрым и простым способом. Но если бревно застрянет в процессе доставки или будет похищено, вы не узнаете этого, разве что когда вам не хватит бревен на постройку дома. А если вы присвоите каждому бревну номер и ваш помощник будет звонить после получения каждого бревна, уведомляя об успешной доставке, в этом случае, даже если какие-то бревна будут потеряны, вы узнаете об этом незамедлительно и отправите замену. Но согласитесь, такой способ отправки бревен займет больше времени, а потому, если река широкая и не извилистая, лучше использовать простой и быстрый способ.

Аналогичная ситуация и в выборе протокола: UDP – быстрый способ без подтверждения доставки пакетов, его мы рекомендуем использовать при стабильном интернете.

TCP не такой быстрый, но зато доставка каждого пакета подтверждается, он рекомендуется при плохой связи. TCP необходим в тех ситуациях, когда UDP-трафик блокируется провайдером или настройками роутера.

Альтернативный вариант OpenVPN TCP по 443 порту не может быть заблокирован, так как этот порт используется для всех HTTPS-соединений, и пользователи просто не смогут открывать сайты. Мы в своих решениях ставим OpenVPN UDP, но если в течение 15 секунд не получается подключиться при помощи UDP, автоматически начинается TCP-соединение. Позже мы поговорим про TLS authentication, порт соединения, генерацию сессионного ключа, алгоритмы шифрования, длину ключа, аутентификацию данных и другие составляющие безопасного VPN-соединения.

Разбираемся в VPN протоколах

В последние месяцы армия пользователей VPN значительно увеличилась. И речь не о любителях обходить блокировки и посещать запрещенные сайты, а о тех, кто использует VPN для безопасной работы (да-да, удаленной работы). Это повод еще раз посмотреть на арсенал доступных протоколов и сравнить их с точки зрения безопасности.

Для начала — немного общих положений о VPN. Сценарии использования VPN могут быть разными, самые популярные их них:

Для реализации этих сценариев существуют различные виды VPN протоколов — для связи, для шифрования трафика и другие. И уже на основании подходящего протокола можно «строить» свое решение. Два самых известных и широко используемых протокола — OpenVPN и IPSec, а сравнительно недавно появился WireGuard, вызвавший некоторые разногласия. Есть и другие альтернативы, уже устаревшие, но вполне способные решать определенные задачи.

Преимущество того или иного протокола VPN зависит от ряда факторов и условий использования:

Устройства — разные устройства поддерживают разные протоколы.

Сеть — если определенные сервисы не доступны в вашей локации, некоторые протоколы могут не подойти. Например, есть VPN Providers, которые работают в Китае, тогда как большинство существующих провайдеров заблокированы.

Производительность — некоторые протоколы обладают бОльшей производительностью, особенно на мобильных устройствах. Другие — более удобны для использования в больших сетях.

Модель угроз — некоторые протоколы менее безопасны, чем другие, поэтому и злоумышленники могут воздействовать на них по-разному.

Итак, с общей частью закончили, теперь переходим к подробному описанию и сравнению протоколов.

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание.

Secure Socket Tunneling Protocol (SSTP) — проприетарный продукт от Microsoft. Как и PPTP, SSTP не очень широко используется в индустрии VPN, но, в отличие от PPTP, у него не диагностированы серьезные проблемы с безопасностью.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами.

С точки зрения производительности SSTP работает быстро, стабильно и безопасно. К сожалению, очень немногие VPN провайдеры поддерживают SSTP.

SSTP может выручить, если блокируются другие VPN протоколы, но опять-таки OpenVPN будет лучшим выбором (если он доступен).

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

OpenVPN

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

Для работы OpenVPN нужно специальное клиентское программное обеспечение, а не то, которое работает из коробки. Большинство VPN-сервисов создают свои приложения для работы с OpenVPN, которые можно использовать в разных операционных системах и устройствах. Протокол может работать на любом из портов TCP и UPD и может использоваться на всех основных платформах через сторонние клиенты: Windows, Mac OS, Linux, Apple iOS, Android.

Но если он не подходит для вашей ситуации, стоит обратить внимание на альтернативные решения.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

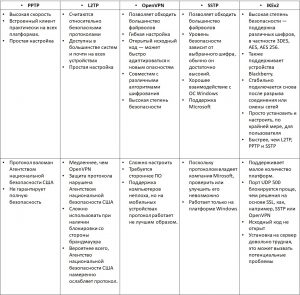

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| PPTP | SSTP | L2TP/IPsec | IKEv2/IPsec | OpenVPN | WireGuard | |

|---|---|---|---|---|---|---|

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Материал подготовлен совместно с veneramuholovka

Сравнение протоколов: PPTP, L2TP, OpenVPN, SSTP, IKEv2

Большинство технологий VPN-шифрования разработаны Национальным Институтом Стандартов и Технологий, однако откровения Эдварда Сноудена показывают, что правительство США уже много лет пытается взломать и обойти их. Конечно же, возникает вопрос — насколько безопасны все эти способы защиты? Пришло время разобраться в них — и именно для этого мы и написали эту статью.

Прежде всего, мы разберем основные различия между протоколами VPN и тем, как они влияют на пользователей, затем перейдем к основной части, связанной с шифрованием, а также тем, как атаки на NSA могут коснуться каждого пользователя VPN.

Этот протокол разработан ассоциацией, возглавляемой Microsoft, и представляет собой туннелирование «точка-точка», то есть создается виртуальная частная сеть внутри общей сети, этот протокол был, есть и остается стандартом VPN с момента создания. Это первый VPN-протокол, поддерживаемый Windows, безопасность обеспечивается различными методами аутентификации, например, самый распространенный из них MS_CHAP v2.

Каждое устройство, работающее с VPN, поддерживает PPTP по умолчанию, и, поскольку его очень просто настроить, этот протокол продолжает оставаться самым популярным среди владельцев компаний и VPN-провайдеров. Это также самый быстрый протокол, так как для его реализации требуется меньше всего вычислений.

Однако, хотя по умолчанию используется 128-битное шифрование, присутствуют определенные уязвимости безопасности, одна из самых серьезных — неинкапсулированная аутентификация MS-CHAP v2. Из-за этого PPTP можно взломать в течение двух дней. И хотя эта проблема была исправлена Microsoft, все же рекомендуется использовать протоколы SSTP или L2TP для повышенной безопасности.

И, конечно же, столь низкая защита PPTP обусловливает то, что расшифровка этого протокола — стандартная процедура на сегодня. Что еще больше беспокоит, так это то, что Агентство национальной безопасности США расшифровывает не только настоящий трафик, но и данные, которые были зашифрованы еще в то время, когда протокол PPTP считался безопасным.

Плюсы

Минусы

L2TP и L2TP/IPsec

Протокол туннелирования уровня 2, в отличие от других протоколов VPN, не шифрует и не защищает данные. Из-за этого часто используются дополнительные протоколы, в частности IPSec, с помощью которого данные шифруются еще до передачи. Все современные устройства и системы, совместимые с VPN, имеют встроенный протокол L2TP/IPSec. Установка и настройка совершаются легко и не занимают много времени, однако может возникнуть проблема с использованием порта UDP 500, который блокируется файрволами NAT. Так что, если протокол используется с брандмауэром, может потребоваться переадресация портов.

Не известно о каких-либо крупных уязвимостях IPSec, и при правильном применении, этот протокол обеспечивает полную защиту конфиденциальных данных. Тем не менее, Эдвард Сноуден также отмечает, что и этот протокол не так безопасен. Джон Гилмор, основатель и специалист по безопасности Electric Frontier Roundation, заявляет, что Агентство национальной безопасности США намеренно ослабляет протокол. Более того, двукратное капсулирование данных делает протокол не столь эффективным, как, например, решения на основе SSL, но при этом он работает медленнее других протоколов.

Плюсы

Минусы

OpenVPN

Относительно новая технология с открытым исходным кодом, OpenVPN использует протоколы SSLv3/TLSv1 и библиотеку OpenSSL, а также некоторые другие технологии, что в целом обеспечивает надежное и мощное VPN-решение для пользователей. Протокол гибок в настройке и лучше всего работает через UDP-порт, однако его можно настроить для работы с любым другим портом, так что сервисам типа Google будет трудно их заблокировать.

Другое значимое преимущество заключается в том, что библиотека OpenSSL поддерживает различные алгоритмы шифрования, в том числе 3DES, AES, Camellia, Blowfish, CAST-128, хотя провайдеры VPN используют практически исключительно только Blowfish или AES/ По умолчанию предоставляется 128-битное шифрование Blowfish. Обычно оно считается безопасным, однако были отмечены некоторые уязвимости.

Если говорить о шифровании, AES — это самая новая технология и она считается «золотым стандартом». На данный момент не известно об уязвимостях этой системы, так что она даже используется правительством и секретными службами США для защиты данных. AES лучше справляется с объемными файлами, чем, например, Blowfish, так как размер блока составляет 128 бит, тогда как у Blowfish — 64 бита. Тем не менее, оба механизма шифрования сертифицированы NIST, а значит, существуют определенные проблемы, о которых мы поговорим далее.

Прежде всего, скорость OpenVPN зависит от уровня шифрования, хотя обычно она выше, чем у IPSec. И хотя OpenVPN — это подключение, используемое по умолчанию большинством VPN-провайдеров, оно не поддерживается на каких-либо платформах. Однако активно разрабатываются приложения от сторонних производителей, в частности для Android и iOS.

Установка чуть сложнее, чем для L2TP/IPSec и PPTP, в частности когда используется общее приложение для OpenVPN. Вам потребуется не просто скачать и установить клиент, но еще и потратить время на изменение файлов настройки. Некоторые VPN-провайдеры предлагают предварительно настроенные клиенты.

Однако, с учетом всех факторов и информации, представленной Эдвардом Сноуденом, кажется, что протокол OpenVPN является самым безопасным на данный момент. Также предполагается, что он защищен от вмешательства Агентства национальной безопасности США, так как протокол использует экспериментальные методы шифрования. Без сомнения, никто не знает всех возможностей Агентства национальной безопасности, однако, скорее всего это единственный по-настоящему безопасный протокол на сегодня.

Плюсы

Минусы

Впервые этот протокол был представлен компанией Microsoft в SP1 для Windows Vista, на сегодня этот протокол доступен для SEIL, Linux, RouterOS, но преимущественно он рассчитан для работы в Windows. В нем используется SSL v3, так что вас ждут практически те же преимущества, что и у OpenVPN, в частности, возможность обходить файрволы NAT. SSTP — это стабильный и простой в использовании протокол, интегрированный в Windows.

Однако, всеми правами на него владеет Microsoft. Известно, что гигант индустрии активно работает со спецслужбами, кроме того, ходят слухи о том, что в систему Windows изначально встроены механизмы слежки.

Плюсы

Минусы

IKEv2

Это протокол туннелирования (протокол обмена ключами, версия 2), разработанный Cisco и Microsoft, он встроен в Windows 7 и последующие версии. Протокол допускает модификации с открытым исходным кодом, в частности для Linux и других платформ, также поддерживаются устройства Blackberry.

Он хорошо подходит для установки автоматического VPN-подключения, если интернет-соединение периодически разрывается. Пользователи мобильных устройств могут воспользоваться им как протоколом для беспроводных сетей по умолчанию — он очень гибок и позволяет без труда переключать сети. Кроме того, он прекрасно подойдет для пользователей Blackberry — это один из немногих протоколов, с поддержкой подобных устройств. Хотя IKEv2 доступен на меньшем количестве платформ по сравнению с, например, IPSec, он считается достаточно хорошим протоколом с точки зрения стабильности, безопасности и скорости работы.

Плюсы

Минусы

Проблемы

Чтобы понять то, как происходит шифрование, вам нужно разобраться в некоторых важных понятиях, которые мы рассмотрим далее.

Длина ключа шифрования

Самый грубый способ понять, сколько времени потребуется, чтобы дешифровать данные — это длина ключа, это ряды нулей и единиц, используемые в шифре. При подборе методом «brute force» выполняется самая прямолинейная попытка дешифровать ключ — проверяются все доступные комбинации, пока не будет найдена соответствующая. Обычно длина ключа для VPN составляет от 128 до 256 бит. Более высокие уровни используются для аутентификации, однако означает ли то, что шифр 256-бит лучше, чем шифр 128-бит?

Давайте разберемся и посчитаем:

До того, как Эдвард Сноуден озвучил свои откровения, многие считали даже 128-битный шифр достаточной защитой, и что в ближайшие сто лет ключ к нему не будет подобран. Однако, с учетом того, какие ресурсы находятся в распоряжении Агентства национальной безопасности, многие системные администраторы рекомендуют увеличить длину ключа. Нелишним будет отметить, что правительство США использует 256-битное шифрование для защиты важных данных (для стандартных данных используется 128-битное). Тем не менее, даже с учетом этих надежных методов шифрования, AES может вызвать определенные проблемы

Шифры

Шифры — это математические алгоритмы, используемые в процессе шифрования, более простые из них уязвимы для хакеров, так как позволяют дешифровать данные без труда. На сегодня самые известные и распространенные шифры — это AES и Blowfish, их можно встретить в большинстве VPN. Кроме того, для шифрования и дешифровки используется RSA, тогда как SHA-1 и SHA-2 применяются при аутентификации и хэшировании.

Однако, наиболее безопасным шифром для VPN считается AES, особенно характерно то, что именно этим шифрованием пользуется правительство США. Тем не менее, есть определенные причины сомневаться в надежности этого шифра.

Национальный институт стандартов и технологии (НИСТ)

SHA-1, SHA-2, RSA и AES — все они сертифицированы Национальным институтом стандартов и технологии США, который тесно сотрудничает с Агентством национальной безопасности в разработке шифров. Однако теперь мы знаем, что власти и спецслужбы США пытаются намеренно ослабить алгоритмы шифрования или внедрить уязвимости, так что возникает вопрос, настолько ли честна работа НИСТ.

Конечно же, сам Институт отрицает, что существуют какие-либо проблемы (в частности, намеренное ослабление стандартов шифрования) и пытается успокоить людей, Агентство национальной безопасности несколько раз обвиняли, например, New York Times, в том, что они вмешиваются в процесс разработки или же преднамеренно включают определенные уязвимости, призванные ослабить алгоритмы шифрования.

17 сентября 2013 года недоверие возросло еще сильнее, когда RSA Security порекомендовали своим пользователям воздержаться от использования конкретного алгоритма, содержащего уязвимости, намеренно внедренные в него Агентством национальной безопасности США.

Более того, выяснилось, что стандарт, разработанный НИСТ, Dual EC DRBG, многие годы был небезопасен. Это было отмечено Университетом технологии в Нидерландах в 2006 году. Однако, несмотря на все эти проблемы и сложности, НИСТ является лидером в индустрии, в том числе и из-за того, что соответствие стандартам НИСТ является обязательным условием для получения контракта с правительством США.

Стандарты НИСТ используются по всему миру, во всех сферах бизнеса и производства, где необходима защита личных данных, в частности, в индустрии VPN, — и эти проблемы являются значимыми для всех. Многие производители полагаются на эти стандарты и не желают признавать проблему. Единственная компания, Silent Circle, закрыла свой сервис Silent Mail, вместо того, чтобы позволить скомпрометировать его, затем они отошли от стандартов НИСТ в ноябре 2013 года.

Благодаря подобным действиям, небольшого провайдера, известного своими инновациями, LiquidVPN запустили тестирование новых алгоритмов, не связанных с НИСТ. Однако, это единственный провайдер, работающий в данном направлении, о котором нам известно. Конечно же, пока не произойдет серьезных изменений, вам нужно по полной использовать шифрование AES 256 бит, которое на сегодня является лучшим из доступных.

Попытки взлома шифрования RSA Key Агентством национальной безопасности США

Эдвард Сноуден рассказал также о том, что была разработана новая программа «Cheesy Name», направленная на определение клчей шифрования, которые могут быть взломаны суперкомпьютерами в Штабе правительственной связи. Оказывается, что сертификаты, защищенные 1024-битным шифрованием, слабее, чем предполагалось, их можно достаточно быстро дешифровать, намного бытрее, чем ожидалось. После того, как шифр будет взломан, это коснется всех пользователей, так как можно будет дешифровать все данные.

Вследствие этого, будут взломаны системы шифрования, основанные на подобных ключах, в том числе и TLS и SSL. Это очень сильно повлияет на трафик HTTPS. Однако, есть и хорошие новости. OpenVPN это не коснется, так как протокол меняет временные ключи шифрования. Почему? Для каждого обмена данными генерируется новый ключ.

Даже если кто-то получил ключ к сертификату, дешифровать все данные невозможно. При атаке «человек посередине» (MitM) возможно взломать соединение OpenVPN, однако нужно получить доступ к ключу. С момента, как стало известно об уязвимостях в 1024-битном шифровании, многие провайдеры перешли на 2048- или даже 4096-бит.

Совершенная прямая секретность

Хорошие новости — есть решение даже этих проблем, в том числе и для соединения TLS и SSL, если сайты используют системы прямой секретности, в которых для каждой сессии генерируется уникальный новый ключ. К сожалению, единственная компания, применяющая механизм совершенной прямой секретности — это Google.

В завершение этой статьи хотелось бы напомнить слова Эдварда Сноудена, — шифрование работает и системы шифрования будут улучшены, чтобы повысить безопасность. Что же вы можете вынести из этой статьи? Очень просто! Самый безопасный протокол VPN — это OpenVPN, соответственно провайдерам нужно расширять сферу его применения. Было бы неплохо, если бы они начали отходить от стандартов НИСТ, однако этого придется подождать.

Если кратко, при возможности используйте OpenVPN, для мобильных устройств подойдет IKEv2. L2TP — этого протокола достаточно для быстрых решений, однако с учетом расширения поддержки OpenVPN для разных устройств, мы рекомендуем его в любой ситуации.

При посещении сайтов вы передаете им свою конфиденциальную информацию!