Туннели gre keenetic что это

EOIP между DD-WRT и Keenetic Giga 2 для объединения двух квартир в одну сеть или один HDD на две квартиры

Ранее в статье EOIP & DD-WRT для объединения двух квартир в одну сеть или все для Remote Play я писал как объединить два dd-wrt в одну сеть. Но позже сеть была расширена до 3 квартир. Добавлена в арсенал связка TPlink (на DD-WRT)+dlink dir320(на Zyxel) с внешним HDD ( куда качал встроенный клиент из торрентов со скоростью 1 Mb). Хоть все и работало отлично но скорости скачивания стало недостаточно. В связи с эти был приобретен Keenetic Giga 2 который позволял скачивать до 1Гбит/с (максимальная практическая пропускная способность встроенного маршрутизатора для IPoE, измеренная в лаборатории ZyXEL.)

Предыстория:

Собственно, задача — объединить дом 1, дом 2 и дом 3 в одну сеть с гуляющими бродкастами, и мультикастами. Так как дом 1 и дом 2 уже в сети то осталось поднять туннель дом 1 с дом 3.

Цель — просматривать фильмы на Smart телевизорах с внешнего HDD и использовать его для хранения, и передачи файлов.

На вооружении имеем следующее железо:

Дом 1:

Dlink dir615C2

Дом 3:

Keenetic Giga 2

На роутерах были обновлены прошивки:

дом 1 — dd-wrt r37012 (09/21/18)

дом 3 – Keenetik ver.2.12.C.1.0-6. (возможность eoip появляется только с ver.2.08 )

Процедура установки несложная, в интернете много информации на эту тему.

Для работы EOIP необходимо, чтобы с обоих сторон был «белый» IP-адрес, который либо приобретается у провайдера либо идет бонусом в тарифе. Если такой возможности нет, то можно пробросить vpn-туннель (о котором я так же рассказывал в одной публикации), а поверх него пустить EoIP.

Для того чтобы пользователи с обеих сторон видели друг друга в сетевом окружении, необходимо, чтобы они принадлежали к одной локальной сети. Я использовал следующие настройки:

Сеть: 192.168.100.0/24

Дом 1: маршрутизатор(192.168.100.10) имеет пул 192.168.100.1-192.168.100.50.

Дом 2: маршрутизатор(192.168.100.70) имеет пул 192.168.100.51-192.168.100.100

Дом 3: маршрутизатор(192.168.100.130) имеет пул 192.168.100.101-192.168.100.150

После того как мы установили на наше железо прошивки и настроили на каждом DHCP, подключили клиентов, и убедились в их работе, приступаем к созданию туннеля EOIP.

Поднятие туннеля EOIP.

Для этого заходим в Веб. интерфейс роутера, переходим во вкладку Setup->EoIP Tunnel

Жмем ADD Tunnel и ставим EoIP Tunnel в положение Enable;

Указываем в графе Local IP Address наш внешний IP. В графе Remote IP Address внешний IP Keenetik.

И в пункте Bridging галку на Enable. На этом настройки dd-wrt закончены и переходим к Keenetik.

Подключаемся к Keenetik через Telnet. Далее вводим команды для поднятия туннеля (вот тут нам и нужны имя и id туннеля dd-wrt):

(config)> interface EoIP2( Поднимаем туннель )

(config-if)> tunnel destination *Наш внешний IP*

(config-if)> tunnel eoip id 2 ( ID туннеля)

(config-if)> ip mtu 1500(это для интерфейса eoip)

(config-if)> security-level private

(config-if)> no isolate-private

(config-if)> up

(config-if)> interface Home(включаем Bridging)

(config-if)>ip mtu 1500(это для интерфейса Hоме)

(config-if)> include EoIP0

(config-if)> system configuration save

Теперь туннели подняты и нам стоит только проверить его и убедится в его работе.

Не закрывая соединение с Keenetik пишем “show interface eoip2”

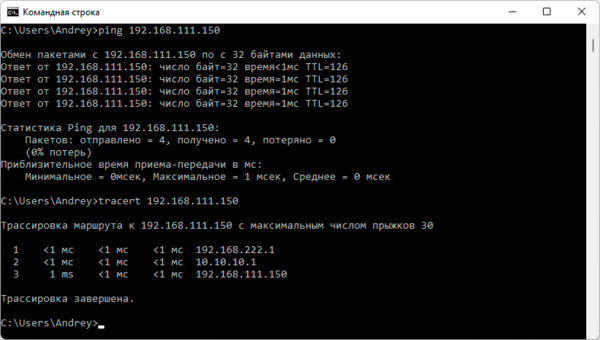

Если все сделано было верно то открыв cmd и введя Ping (локальный адрес Keenetik ) мы увидим как идут пакеты.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Настройка туннелей GRE и IPIP на роутерах Mikrotik

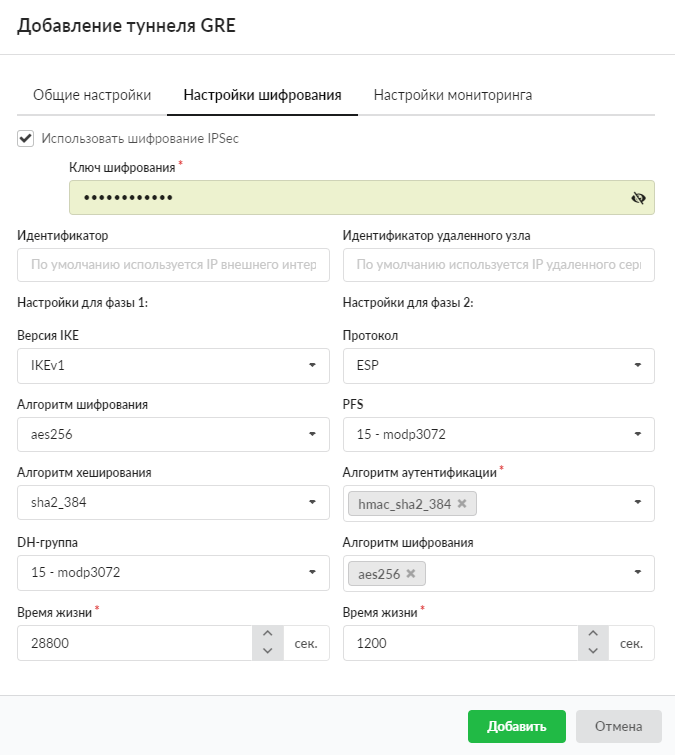

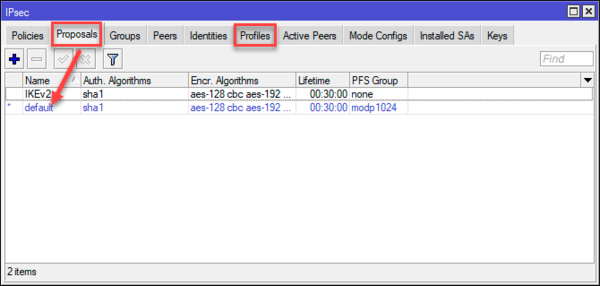

Туннели, созданные с помощью данных протоколов, не имеют никаких механизмов обеспечения безопасности (шифрование, аутентификация), поэтому в чистом виде они практически не используются. Для обеспечения нужного уровня безопасности используется IPsec, поверх которого уже разворачивается GRE или IPIP-туннель ( GRE over IPsec, IPIP over IPsec). Далее, говоря о данном типе туннелей мы будем подразумевать ввиду именно их.

Ни GRE, ни IPIP не используют порты, поэтому они не могут преодолеть NAT, это требует от обоих узлов иметь выделенные IP-адреса или находиться в одной сети. Проблема NAT частично снимается при использовании IPsec, за счет использования протокола NAT-T, но требование выделенных адресов узлов остается. Кроме того, по этой причине вы не сможете установить более одного GRE или IPIP-соединения между узлами.

Далее мы будем придерживаться следующей схемы:

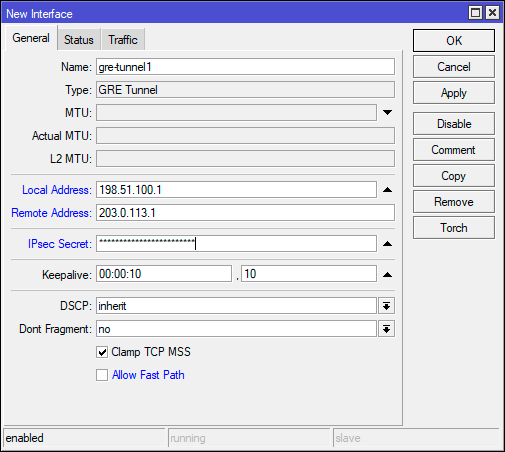

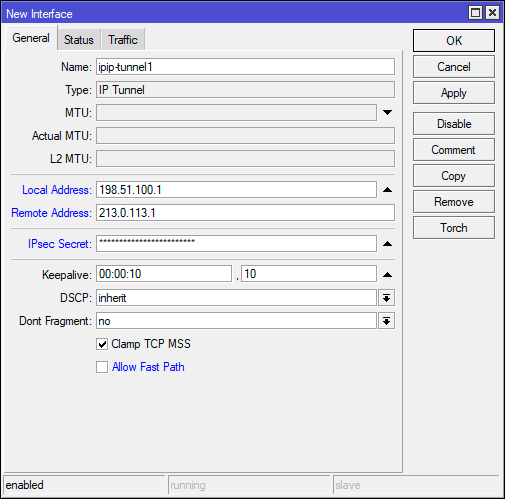

Настройка GRE-туннеля

Полностью аналогичную настройку выполняем и на втором роутере, только меняем местами Local Address и Remote Address, после чего туннель должен перейти в рабочее состояние. За отслеживание состояние туннеля отвечает параметр Keepalive, по умолчанию он предполагает десять попыток с интервалов в 10 секунд, если за это время с противоположной стороны не будет получен ответ, то туннель будет считаться неработоспособным.

Настройка IPIP-туннеля

Затем дублируем настройки на второй роутер, заменяя местами Local Address и Remote Address, также учитываем все то, что было сказано выше о настройках IPsec.

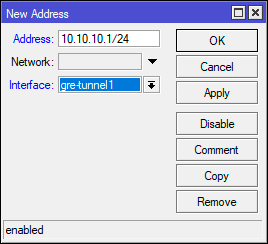

Настройка маршрутизации

Где вместо interface=gre-tunnel1 укажите имя собственного туннельного интерфейса.

Аналогичные настройки следует выполнить и на втором роутере.

На втором роутере делаем аналогичные настройки с учетом IP-адреса роутера и сети назначения.

После чего пробуем получить из одной сети доступ к узлу другой. Если все сделано правильно, то попытка увенчается успехом.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Типы VPN-соединений в Keenetic

VPN (Virtual Private Network; виртуальная частная сеть) — обобщенное название технологий, позволяющих обеспечить одно или несколько сетевых соединений (туннелей) поверх другой сети (например Интернет).

Существует много причин для использования виртуальных частных сетей. Наиболее типичные из них — безопасность и конфиденциальность данных. С использованием средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Известно, что сети, использующие протокол IP (Internet Protocol), имеют «слабое место», обусловленное самой структурой протокола. Он не имеет средств защиты передаваемых данных и не может гарантировать, что отправитель является именно тем, за кого себя выдает. Данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

Если вы из Интернета подключаетесь к собственному домашнему серверу, файлам USB-накопителя, подключенного к роутеру, видеорегистратору или по протоколу RDP к рабочему столу компьютера, рекомендуем использовать VPN-соединение. В этом случае можно будет не волноваться о безопасности передаваемых данных, т.к. VPN-соединение между клиентом и сервером, как правило, зашифровано.

Интернет-центры Keenetic поддерживают следующие типы VPN-соединений:

С помощью интернет-центра Keenetic ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Keenetic при любом способе доступа в Интернет.

Во всех моделях Keenetic реализованы как VPN клиенты/серверы для безопасного доступа: PPTP, L2TP over IPSec, IKEv2, Wireguard, OpenVPN, SSTP, так и туннели для объединения сетей: Site-to-Site IPSec, EoIP (Ethernet over IP), GRE, IPIP (IP over IP).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения разных сценариев: хост-хост, хост-сеть, хосты-сеть, клиент-сервер, клиенты-сервер, роутер-роутер, роутеры-роутер (vpn concentrator), сеть-сеть (site-to-site).

Если вы не знаете, какой тип VPN выбрать, приведенные ниже таблицы и рекомендации помогут в этом.

| Тип VPN | Клиент | Сервер | Аппаратное ускорение * | Количество одновременных подключений |

| PPTP | + | + | — | Клиент: до 128 Сервер: до 100/150/200 в зависимости от модели ** |

| SSTP | + | + | — | |

| L2TP over IPSec | + | + | + | Клиент: до 128 Сервер: ограничение отсутствует |

| WireGuard | + | + | — | до 32 |

| IPSec | + | + | + | ограничение отсутствует *** |

| IKEv2 | + | + | + | ограничение отсутствует |

| GRE/IPIP/EoIP | + | + | — | до 128 |

| OpenVPN | + | + | — | ограничение отсутствует |

| IPSec Xauth PSK | — | + | + | ограничение отсутствует |

* — для моделей Runner 4G, Start, 4G, Lite, Omni, City, Air, Extra используется ускорение только работы алгоритма AES, а в моделях Viva, Ultra, Giga, Giant, Hero 4G, DUO, DSL используется аппаратное ускорение всего протокола IPSec.

** — до 200 для Giga и Ultra; до 150 для DSL и Duo; до 100 для Start, 4G, Lite, Omni, City, Air, Extra и Zyxel Keenetic Air, Extra II, Start II, Lite III Rev.B, 4G III Rev.B.

*** — до версии KeeneticOS 3.3 ограничение составляло до 10 подключений для Giga, Ultra и до 5 для всех остальных моделей.

Важно! Число клиентских подключений ограничивается выделенным служебным размером раздела памяти объемом 24 Кбайта для хранения VPN-конфигураций. Особенно это актуально для OpenVPN-соединений, т.к. суммарный размер их конфигураций не должен превышать 24 Кбайта.

| Тип VPN | Уровень сложности | Уровень защиты данных | Скорость** | Ресурсо емкость | Интеграция в ОС |

| PPTP | для обычных пользователей | низкий | средняя, высокая без MPPE | низкая | Windows, macOS, Linux, Android, iOS (до версии 9 вкл.) |

| SSTP | для обычных пользователей | высокий | средняя, низкая при работе через облако | средняя | Windows |

| L2TP over IPSec | для обычных пользователей | высокий | высокая, средняя на младших моделях | высокая | Windows, macOS, Linux, Android, iOS |

| WireGuard | для опытных пользователей | очень высокий | высокая | низкая | отсутствует* |

| IPSec | для профессионалов | очень высокий | высокая | высокая | Windows, macOS, Linux, Android, iOS |

| IKEv2 | для обычных пользователей | высокий | высокая | высокая | Windows, macOS, Linux, iOS |

| OpenVPN | для опытных пользователей | очень высокий | низкая | очень высокая | отсутствует* |

| IPSec Xauth PSK | для обычных пользователей | высокий | высокая | высокая | Android, iOS |

* — для организации подключения понадобится установить дополнительное бесплатное ПО в операционных системах Windows, macOS, Linux, Android, iOS.

| Тип VPN | Плюсы | Минусы |

| PPTP | популярность, широкая совместимость с клиентами | невысокий уровень защиты данных, в сравнении с другими протоколами VPN |

| SSTP | возможность работы VPN-сервера при наличии «серого» IP для доступа в Интернет *, использование протокола HTTPS (TCP/443) | встроенный клиент только в ОС Windows, низкая скорость передачи данных при работе через облако |

| L2TP over IPSec | безопасность, стабильность, широкая совместимость с клиентами, простая настройка | используются стандартные порты, что позволяет провайдеру или системному администратору заблокировать трафик |

| WireGuard | современные протоколы безопасности данных, низкая ресурсоемкость, высокая скорость передачи данных | не входит в состав современных ОС, разработка является экспериментальной и может проявляться нестабильность |

| IPSec | надежность, очень высокий уровень защиты данных | сложность настройки для обычных пользователей |

| IKEv2 | надежность, высокий уровень защиты данных, простая настройка, поддержка на устройствах Blackberry | не входит в состав Android (для подключения нужно использовать дополнительное бесплатное ПО), используются стандартные порты, что позволяет провайдеру или системному администратору блокировать трафик |

| OpenVPN | высокий уровень защиты данных, использование протокола HTTPS (TCP/443) | не входит в состав современных ОС, очень ресурсоемкий, невысокие скорости передачи данных |

| IPSec Xauth PSK | безопасность, входит в состав современных мобильных ОС | отсутствие поддержки клиентов в ОС для ПК |

* — данная возможность реализована на нашем облачном сервере как специальное программное расширение и доступно только для пользователей интернет-центров Keenetic.

Для обычных пользователей для использования удаленных подключений клиенты-сервер мы рекомендуем:

В ряде моделей Keenetic передача данных по IPSec (в том числе L2TP over IPSec и IKEv2) ускоряется аппаратно с помощью процессора устройства, что обеспечивает высокие скорости передачи данных. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения.

Если провайдер выдает вам публичный IP-адрес, рекомендуем обратить внимание на серверы IKEv2, L2TP over IPSec и на так называемый виртуальный сервер IPSec (Xauth PSK). Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Для IKEv2 в ОС Android используйте бесплатный популярный VPN-клиент strongSwan.

В качестве самого оптимального универсального варианта можно считать L2TP/IPSec.

Если же интернет-провайдер предоставляет вам только частный «серый» IP-адрес для работы в Интернете, и нет возможности получить публичный IP, вы всё-равно сможете организовать удаленный доступ к своей домашней сети, используя VPN-сервер SSTP. Основным преимуществом туннеля SSTP является его способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии «серых» IP-адресов с обеих сторон. Все остальные VPN-сервера требуют наличия публичного «белого» IP-адреса. Обращаем ваше внимание, что данная возможность реализована на нашем облачном сервере и доступно только для пользователей Keenetic.

Что касается туннельного протокола PPTP, он наиболее прост и удобен в настройке, но потенциально уязвим, в сравнении с другими типами VPN. Тем не менее лучше использовать его, чем не применять VPN вовсе.

Для опытных пользователей к этому списку можно добавить:

OpenVPN очень популярен, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPSec. В интернет-центре Keenetic для подключения OpenVPN реализованы такие возможности как режим TCP и UDP, аутентификация TLS, использование сертификатов и ключей шифрования для повышения уровня безопасности VPN-подключения.

Современный протокол WireGuard сделает работу с VPN проще и быстрее (в несколько раз в сравнении с OpenVPN) без наращивания мощности железа в устройстве.

Для объединения сетей и организации Site-to-Site VPN используйте:

Для решения специализированных задач по объединению сетей:

IPSec является одним из самых безопасных протоколов VPN за счет использования криптостойких алгоритмов шифрования. Он является идеальным вариантом для создания подключений типа Site-to-Site VPN для объединения сетей. Кроме этого для профессионалов и опытных пользователей имеется возможность создавать туннели IPIP, GRE, EoIP как в простом виде, так и в сочетании с туннелем IPSec, что позволит использовать для защиты этих туннелей стандарты безопасности IPSec VPN. Поддержка туннелей IPIP, GRE, EoIP позволяет установить VPN-соединение с аппаратными шлюзами, Linux-маршрутизаторами, компьютерами и серверами с ОС UNIX/Linux, а также с другим сетевым и телекоммуникационным оборудованием, имеющих поддержку указанных туннелей. Настройка туннелей данного типа доступна только в интерфейсе командной строки (CLI) интернет-центра.

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

После организации IP туннеля на базе OpenVPN, нам необходимо поверх него, создать еще один туннель используя EoIP

Для начала давайте немного взглянем, что такое EoIP в MikroTik RouterOS:

Ethernet over IP (EoIP) Tunneling — это протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Туннель EoIP может работать через туннель IPIP, туннель PPTP или любое другое соединение, способное транспортировать IP.

Когда функция моста маршрутизатора включена, весь трафик Ethernet (все протоколы Ethernet) будет соединен так же, как если бы там был физический интерфейс Ethernet и кабель между двумя маршрутизаторами (с включенным мостом). Этот протокол позволяет использовать несколько сетевых схем.

Сетевые настройки с интерфейсами EoIP:

Возможность подключения локальных сетей через Ethernet

Возможность подключения локальных сетей через зашифрованные туннели

Возможность подключения локальных сетей через беспроводные сети 802.11b «ad-hoc»

Протокол EoIP инкапсулирует Ethernet-фреймы в пакеты GRE (IP-протокол номер 47) (как и PPTP) и отправляет их на удаленную сторону туннеля EoIP.

Т.е. по сути между нашими удаленными объектами, после создания туннеля, будет «ходить» любой трафик, как в обычной проводной локальной сети.

Переходим ко второму роутеру

После добавления туннельных интерфейсов в сетевой мост Вы уже должны успешно пинговать локальные ПК(смартфоны, ноутбуки и др.).

Вроде бы все хорошо. На каждом объекте свой DHCP сервер, заданы свои пулы адресов.

Но как мы знаем при подключении нового клиента к сети он начинает широковещательную рассылку специальных пакетов DHCPDISCOVER.

Рассылка идет начиная с адреса 0.0.0.0 до адреса 255.255.255.255 т.е. по всем возможным.

В ответ сервер DHCP посылает пакет DHCPOFFER. Клиент в ответ на пакет DHCPOFFER посылает пакет DHCPREQUEST. В ответ на пакет DHCPREQUEST сервер DHCP посылает пакет DHCPACK, завершая цикл инициализации.

Соответственно для нас НЕжелательно, чтобы подобные пакеты с одного объекта убегали в другой и наоборот.

Нам нужно ограничить объект только тем пулом IP адресов, которые мы задали. Но нельзя запрещать клиентам общаться между собой.

И MikroTik позволяет нам это сделать!

3. Запрещаем прохождение DHCP Broadcast запросов через туннель EoIP

Давайте разбираться.

Смотрим на каких портах и по какому протоколу работает DHCP: Wiki DHCP

Видим: Передача данных производится при помощи протокола UDP. По умолчанию запросы от клиента делаются на 67 порт к серверу, сервер в свою очередь отвечает на порт 68 к клиенту, выдавая адрес IP и другую необходимую информацию, такую, как сетевую маску, шлюз по умолчанию и серверы DNS.

Добавляем такое же правило на второй роутер.

Вот теперь, вроде бы, можно считать настройку единой локальной сети законченной…

Далее у нас встает вопрос безопасности и доступа из вне к локальным устройствам.

Все верно, имея статический IP мы подвержены риску быть взломанными. Т.к. наш статический IP доступен в интернете он может подвергаться различного рода «атакам».

Поэтому нам нужно сделать так, чтобы только мы могли подключаться к нашим роутерам и другим сервисам в локальной сети.

Также у нас на очереди система мониторинга DUDE.

Дополнение:

Я провел небольшое тестирование скоростных характеристик своего туннеля.

Делал я их с помощью утилиты bandwidth-test в WinBox между самими роутерами. Т.е. роутер-роутер через сети провайдеров.

Тарифы такие:

hAP ac — 500 Mbps (Практические пока до 300 Мбит/сек)

hEX — 100 Mbps (Практические 95 Мбит/сек)

Пробовал я все доступные на RouterOS для OpenVPN (v6.39.3) методы аутентификации (md5, sha1) и шифрования (blowfish 128, aes 128, aes 192, aes 256) и вообще без шифрования и аутентификации (null)

Соответственно максимально возможная скорость ограничена hEX стороной т.к. у него всего 100 Мбит/сек.

Самую быструю скорость удалось получить конечно в режиме без шифрования и аутентификации вообще Send — 85 Mbps / Receive — 85 Mbps

Самую низкую с шифрованием AES256 Send — 25 Mbps / Receive — 25 Mbps

Оптимальным вариантом я бы выбрал режим Auth (sha1) и Cipher (aes 128) т.к. для домашней сети не нужно сильного шифрования Send — 31 Mbps / Receive — 31 Mbps

Какой режим выбирать, решать Вам!

P.S.

Я не претендую на идеальное построение подобной сети. Это один из многих способов.

Если Вы знаете, как построить подобную сеть лучшим образом или доработать текущую, можете не стесняться и писать свои варианты в комментариях

У меня успешно работает =)

Список всех статей в хронологическом порядке: История статей

Туннель GRE

Если в вашей компании имеется удаленный филиал, в котором также установлен ИКС, то для объединения локальных сетей безопасным способом наиболее подходящим решением будет настройка шифрованного туннеля между ними.

Обычно выбор типа туннеля зависит от промежуточных провайдеров, которые по каким-либо причинам могут блокировать трафик GRE или IPIP, что приводит к невозможности использования какого-то одного типа туннеля. Принципиальной разницы между данными типами туннелей нет.

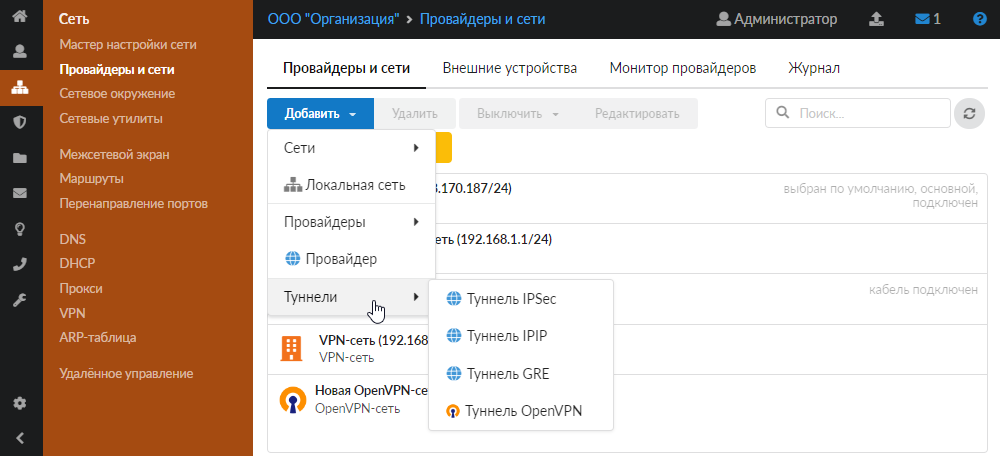

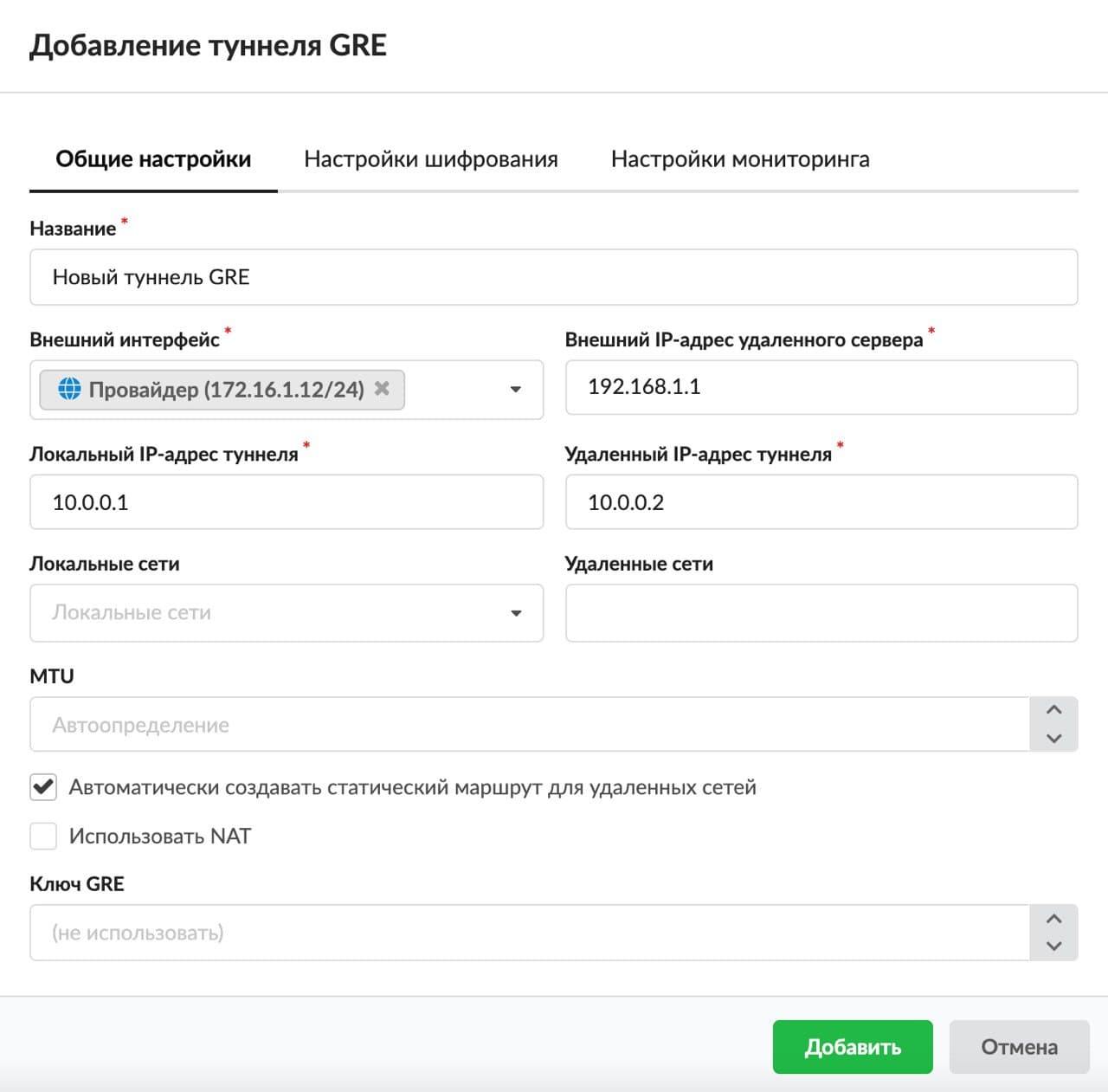

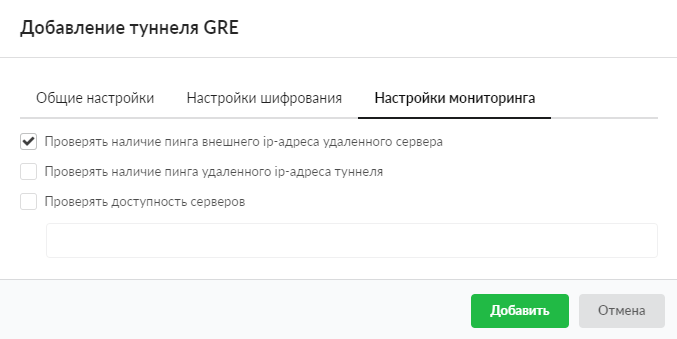

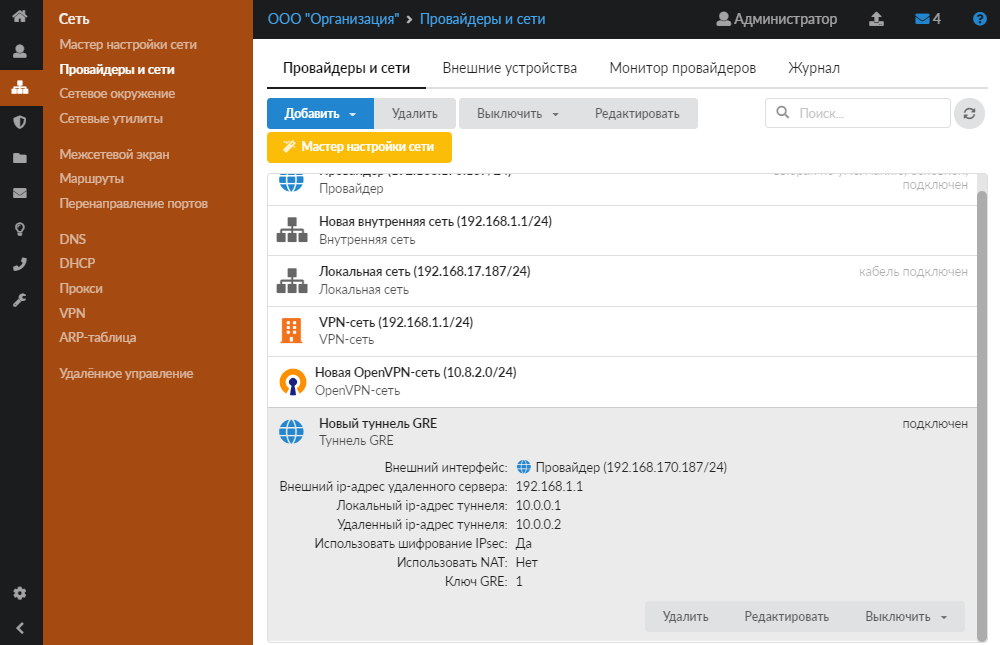

Добавить туннель GRE можно в меню Сеть > Провайдеры и сети. Для этого выполните следующие действия:

Внимание! Данную процедуру необходимо произвести на обоих концах туннеля, в противном случае передача данных работать не будет.

По умолчанию все флаги сняты.

Внимание! Для корректной работы туннеля необходимо, чтобы в межсетевом экране ИКС был разрешен GRE-трафик, а также разрешены входящие соединения с IP-адреса удаленного сервера.