Туннели eoip zyxel keenetic что это

EOIP между DD-WRT и Keenetic Giga 2 для объединения двух квартир в одну сеть или один HDD на две квартиры

Ранее в статье EOIP & DD-WRT для объединения двух квартир в одну сеть или все для Remote Play я писал как объединить два dd-wrt в одну сеть. Но позже сеть была расширена до 3 квартир. Добавлена в арсенал связка TPlink (на DD-WRT)+dlink dir320(на Zyxel) с внешним HDD ( куда качал встроенный клиент из торрентов со скоростью 1 Mb). Хоть все и работало отлично но скорости скачивания стало недостаточно. В связи с эти был приобретен Keenetic Giga 2 который позволял скачивать до 1Гбит/с (максимальная практическая пропускная способность встроенного маршрутизатора для IPoE, измеренная в лаборатории ZyXEL.)

Предыстория:

Собственно, задача — объединить дом 1, дом 2 и дом 3 в одну сеть с гуляющими бродкастами, и мультикастами. Так как дом 1 и дом 2 уже в сети то осталось поднять туннель дом 1 с дом 3.

Цель — просматривать фильмы на Smart телевизорах с внешнего HDD и использовать его для хранения, и передачи файлов.

На вооружении имеем следующее железо:

Дом 1:

Dlink dir615C2

Дом 3:

Keenetic Giga 2

На роутерах были обновлены прошивки:

дом 1 — dd-wrt r37012 (09/21/18)

дом 3 – Keenetik ver.2.12.C.1.0-6. (возможность eoip появляется только с ver.2.08 )

Процедура установки несложная, в интернете много информации на эту тему.

Для работы EOIP необходимо, чтобы с обоих сторон был «белый» IP-адрес, который либо приобретается у провайдера либо идет бонусом в тарифе. Если такой возможности нет, то можно пробросить vpn-туннель (о котором я так же рассказывал в одной публикации), а поверх него пустить EoIP.

Для того чтобы пользователи с обеих сторон видели друг друга в сетевом окружении, необходимо, чтобы они принадлежали к одной локальной сети. Я использовал следующие настройки:

Сеть: 192.168.100.0/24

Дом 1: маршрутизатор(192.168.100.10) имеет пул 192.168.100.1-192.168.100.50.

Дом 2: маршрутизатор(192.168.100.70) имеет пул 192.168.100.51-192.168.100.100

Дом 3: маршрутизатор(192.168.100.130) имеет пул 192.168.100.101-192.168.100.150

После того как мы установили на наше железо прошивки и настроили на каждом DHCP, подключили клиентов, и убедились в их работе, приступаем к созданию туннеля EOIP.

Поднятие туннеля EOIP.

Для этого заходим в Веб. интерфейс роутера, переходим во вкладку Setup->EoIP Tunnel

Жмем ADD Tunnel и ставим EoIP Tunnel в положение Enable;

Указываем в графе Local IP Address наш внешний IP. В графе Remote IP Address внешний IP Keenetik.

И в пункте Bridging галку на Enable. На этом настройки dd-wrt закончены и переходим к Keenetik.

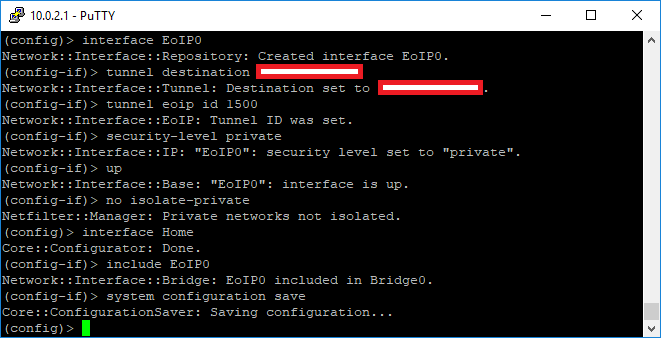

Подключаемся к Keenetik через Telnet. Далее вводим команды для поднятия туннеля (вот тут нам и нужны имя и id туннеля dd-wrt):

(config)> interface EoIP2( Поднимаем туннель )

(config-if)> tunnel destination *Наш внешний IP*

(config-if)> tunnel eoip id 2 ( ID туннеля)

(config-if)> ip mtu 1500(это для интерфейса eoip)

(config-if)> security-level private

(config-if)> no isolate-private

(config-if)> up

(config-if)> interface Home(включаем Bridging)

(config-if)>ip mtu 1500(это для интерфейса Hоме)

(config-if)> include EoIP0

(config-if)> system configuration save

Теперь туннели подняты и нам стоит только проверить его и убедится в его работе.

Не закрывая соединение с Keenetik пишем “show interface eoip2”

Если все сделано было верно то открыв cmd и введя Ping (локальный адрес Keenetik ) мы увидим как идут пакеты.

Zyxel и туннели, часть 2

В очередной раз появилось немного свободного времени, да и поддержка zyxel активизировалась, так что, я решил добить, или хотя бы, попытаться добить тему туннелей и решить проблемы, которые с ними остались. Проблем было две: неудовлетворительное качество работы IPIP/GRE туннелей в простых задачах ftp/smb и… некоторые сложности в пробросе multicast трафика. Т.е. туннели не работали совсем, либо работали плохо. Первая проблема пока не решена, решение второй я попытаюсь изложить ниже.

Итак, некоторое время назад у меня случилось новоселье и старая квартира с двумя 100 mbit каналами, импровизированной серверной и очень хорошим провайдером IP телевидения перестала быть для меня основной площадкой. Контроль над площадкой не потерян — там сейчас живут родители, да и счета за электричество и интернет/телевизор я оплачиваю, но, как уже упоминалось выше, теперь основной стала другая площадка. С более высокими потолками, большей площади и с лучшим ремонтом, но с каналами 70 mbit и 15 mbit и без IPTV вообще. Собственно, туннели от того и решено было пробрасывать.

Начал я опыты с оборудованием Zyxel на NDMS 2.08 и IPIP туннели работали быстро и стабильно, но на версии 2.09 я не могу через туннель передать файл размером несколько сотен мегабайт, в то время как через интернет (т.е. не по серому туннелю, а через белый адрес FTP или SMB сервера) могу. Возможно, что-то изменилось у провайдера, возможно я сам что-то наделал, возможно что-то изменилось в NDMS, это выяснить пока не удалось. А вот телевизор стал для IPIP задачей нерешаемой. Ну не умеет IPIP мультикаст трафик, зато умеет GRE.

Туннель GRE был поднят легко и просто, файлики летали между сетями так же как и по IPIP, но мультикаст трафик ходить отказывался. IGMP PROXY проблему не решал, а использовать UDPROXY не хотелось, ибо хотелось использовать приставки провайдера, т.е. сделать всё прозрачно. Поддержка общалась со мной долго и в общем вежливо, с пониманием, но конкретных решений не предлагалось. Под конкретными решениями я имею в виду инструкции, а не общие фразы типа «А не попробовать ли Вам EoIP?».

Блин, я хочу сохранить формально разные серые сети, ходить между этими сетями на шары и смотреть телевизор (портал в 3 статических правила и мультикаст), а мне предлагают EoIP. Когда общение с поддержкой было прекращено, а телевизор всё же смотреть хотелось, я начал искать такой вариант использования EoIP, который позволил бы не объединять серые сети, использовать два независимых DHCP сервера и вообще, мало чем бы отличался от GRE/IPIP для всех, кроме телевизора.

Решение в общих чертах такое:

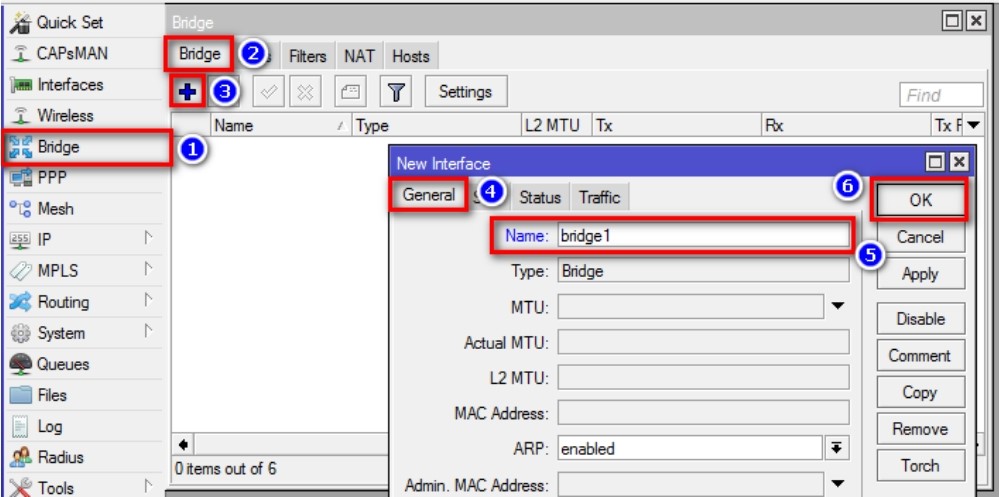

1. Строим на конкретном порту «клиентского» роутера новый Бридж (и новый vlan), предварительно выведя этот порт из Home.

2. Поднимаем EoIP туннель без адресов и на «клиентском» и на «серверном» роутере.

3. Бриджуем EoIP на «серверном» роутере с интерфейсом Home и на «клиентском» с интерфейсом нового vlan.

То же самое в картинках:

Важные на мой взгляд элементы я выделил красным, белые адреса своих хостов замазал.

После такой настройки приставки вполне себе получают адреса от «удалённого» DHCP и показывают контент с «удалённого» сервера. GRE туннель при этом работает параллельно.

У этого решения есть минусы:

Конечно, есть соблазн «склеить» домашние сети совсем, но шанс получить падение канала или отключение основной площадки вполне реален, и тогда на удалённой не будет даже dhcp. Конечно, можно разделить склеенную сеть на сегменты, поднять два dhcp сервера и при этом гонять по туннелю только широковещательный трафик, но делать это дома и на железе домашнего уровня как-то не хочется. Так что, будет два туннеля.

Кстати, маршрутизаторы уровня Keenetik Lite III rev. B вполне справляются с мультикастом на 3-4 телевизора с приличным потоком не смотря на «программный NAT». Систему нужно еще понагружать, но не совсем понятно как объективно реакцию на нагрузку мониторить.

Типы VPN-соединений в Keenetic

VPN (Virtual Private Network; виртуальная частная сеть) — обобщенное название технологий, позволяющих обеспечить одно или несколько сетевых соединений (туннелей) поверх другой сети (например Интернет).

Существует много причин для использования виртуальных частных сетей. Наиболее типичные из них — безопасность и конфиденциальность данных. С использованием средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Известно, что сети, использующие протокол IP (Internet Protocol), имеют «слабое место», обусловленное самой структурой протокола. Он не имеет средств защиты передаваемых данных и не может гарантировать, что отправитель является именно тем, за кого себя выдает. Данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

Если вы из Интернета подключаетесь к собственному домашнему серверу, файлам USB-накопителя, подключенного к роутеру, видеорегистратору или по протоколу RDP к рабочему столу компьютера, рекомендуем использовать VPN-соединение. В этом случае можно будет не волноваться о безопасности передаваемых данных, т.к. VPN-соединение между клиентом и сервером, как правило, зашифровано.

Интернет-центры Keenetic поддерживают следующие типы VPN-соединений:

С помощью интернет-центра Keenetic ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Keenetic при любом способе доступа в Интернет.

Во всех моделях Keenetic реализованы как VPN клиенты/серверы для безопасного доступа: PPTP, L2TP over IPSec, IKEv2, Wireguard, OpenVPN, SSTP, так и туннели для объединения сетей: Site-to-Site IPSec, EoIP (Ethernet over IP), GRE, IPIP (IP over IP).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения разных сценариев: хост-хост, хост-сеть, хосты-сеть, клиент-сервер, клиенты-сервер, роутер-роутер, роутеры-роутер (vpn concentrator), сеть-сеть (site-to-site).

Если вы не знаете, какой тип VPN выбрать, приведенные ниже таблицы и рекомендации помогут в этом.

| Тип VPN | Клиент | Сервер | Аппаратное ускорение * | Количество одновременных подключений |

| PPTP | + | + | — | Клиент: до 128 Сервер: до 100/150/200 в зависимости от модели ** |

| SSTP | + | + | — | |

| L2TP over IPSec | + | + | + | Клиент: до 128 Сервер: ограничение отсутствует |

| WireGuard | + | + | — | до 32 |

| IPSec | + | + | + | ограничение отсутствует *** |

| IKEv2 | + | + | + | ограничение отсутствует |

| GRE/IPIP/EoIP | + | + | — | до 128 |

| OpenVPN | + | + | — | ограничение отсутствует |

| IPSec Xauth PSK | — | + | + | ограничение отсутствует |

* — для моделей Runner 4G, Start, 4G, Lite, Omni, City, Air, Extra используется ускорение только работы алгоритма AES, а в моделях Viva, Ultra, Giga, Giant, Hero 4G, DUO, DSL используется аппаратное ускорение всего протокола IPSec.

** — до 200 для Giga и Ultra; до 150 для DSL и Duo; до 100 для Start, 4G, Lite, Omni, City, Air, Extra и Zyxel Keenetic Air, Extra II, Start II, Lite III Rev.B, 4G III Rev.B.

*** — до версии KeeneticOS 3.3 ограничение составляло до 10 подключений для Giga, Ultra и до 5 для всех остальных моделей.

Важно! Число клиентских подключений ограничивается выделенным служебным размером раздела памяти объемом 24 Кбайта для хранения VPN-конфигураций. Особенно это актуально для OpenVPN-соединений, т.к. суммарный размер их конфигураций не должен превышать 24 Кбайта.

| Тип VPN | Уровень сложности | Уровень защиты данных | Скорость** | Ресурсо емкость | Интеграция в ОС |

| PPTP | для обычных пользователей | низкий | средняя, высокая без MPPE | низкая | Windows, macOS, Linux, Android, iOS (до версии 9 вкл.) |

| SSTP | для обычных пользователей | высокий | средняя, низкая при работе через облако | средняя | Windows |

| L2TP over IPSec | для обычных пользователей | высокий | высокая, средняя на младших моделях | высокая | Windows, macOS, Linux, Android, iOS |

| WireGuard | для опытных пользователей | очень высокий | высокая | низкая | отсутствует* |

| IPSec | для профессионалов | очень высокий | высокая | высокая | Windows, macOS, Linux, Android, iOS |

| IKEv2 | для обычных пользователей | высокий | высокая | высокая | Windows, macOS, Linux, iOS |

| OpenVPN | для опытных пользователей | очень высокий | низкая | очень высокая | отсутствует* |

| IPSec Xauth PSK | для обычных пользователей | высокий | высокая | высокая | Android, iOS |

* — для организации подключения понадобится установить дополнительное бесплатное ПО в операционных системах Windows, macOS, Linux, Android, iOS.

| Тип VPN | Плюсы | Минусы |

| PPTP | популярность, широкая совместимость с клиентами | невысокий уровень защиты данных, в сравнении с другими протоколами VPN |

| SSTP | возможность работы VPN-сервера при наличии «серого» IP для доступа в Интернет *, использование протокола HTTPS (TCP/443) | встроенный клиент только в ОС Windows, низкая скорость передачи данных при работе через облако |

| L2TP over IPSec | безопасность, стабильность, широкая совместимость с клиентами, простая настройка | используются стандартные порты, что позволяет провайдеру или системному администратору заблокировать трафик |

| WireGuard | современные протоколы безопасности данных, низкая ресурсоемкость, высокая скорость передачи данных | не входит в состав современных ОС, разработка является экспериментальной и может проявляться нестабильность |

| IPSec | надежность, очень высокий уровень защиты данных | сложность настройки для обычных пользователей |

| IKEv2 | надежность, высокий уровень защиты данных, простая настройка, поддержка на устройствах Blackberry | не входит в состав Android (для подключения нужно использовать дополнительное бесплатное ПО), используются стандартные порты, что позволяет провайдеру или системному администратору блокировать трафик |

| OpenVPN | высокий уровень защиты данных, использование протокола HTTPS (TCP/443) | не входит в состав современных ОС, очень ресурсоемкий, невысокие скорости передачи данных |

| IPSec Xauth PSK | безопасность, входит в состав современных мобильных ОС | отсутствие поддержки клиентов в ОС для ПК |

* — данная возможность реализована на нашем облачном сервере как специальное программное расширение и доступно только для пользователей интернет-центров Keenetic.

Для обычных пользователей для использования удаленных подключений клиенты-сервер мы рекомендуем:

В ряде моделей Keenetic передача данных по IPSec (в том числе L2TP over IPSec и IKEv2) ускоряется аппаратно с помощью процессора устройства, что обеспечивает высокие скорости передачи данных. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения.

Если провайдер выдает вам публичный IP-адрес, рекомендуем обратить внимание на серверы IKEv2, L2TP over IPSec и на так называемый виртуальный сервер IPSec (Xauth PSK). Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Для IKEv2 в ОС Android используйте бесплатный популярный VPN-клиент strongSwan.

В качестве самого оптимального универсального варианта можно считать L2TP/IPSec.

Если же интернет-провайдер предоставляет вам только частный «серый» IP-адрес для работы в Интернете, и нет возможности получить публичный IP, вы всё-равно сможете организовать удаленный доступ к своей домашней сети, используя VPN-сервер SSTP. Основным преимуществом туннеля SSTP является его способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии «серых» IP-адресов с обеих сторон. Все остальные VPN-сервера требуют наличия публичного «белого» IP-адреса. Обращаем ваше внимание, что данная возможность реализована на нашем облачном сервере и доступно только для пользователей Keenetic.

Что касается туннельного протокола PPTP, он наиболее прост и удобен в настройке, но потенциально уязвим, в сравнении с другими типами VPN. Тем не менее лучше использовать его, чем не применять VPN вовсе.

Для опытных пользователей к этому списку можно добавить:

OpenVPN очень популярен, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPSec. В интернет-центре Keenetic для подключения OpenVPN реализованы такие возможности как режим TCP и UDP, аутентификация TLS, использование сертификатов и ключей шифрования для повышения уровня безопасности VPN-подключения.

Современный протокол WireGuard сделает работу с VPN проще и быстрее (в несколько раз в сравнении с OpenVPN) без наращивания мощности железа в устройстве.

Для объединения сетей и организации Site-to-Site VPN используйте:

Для решения специализированных задач по объединению сетей:

IPSec является одним из самых безопасных протоколов VPN за счет использования криптостойких алгоритмов шифрования. Он является идеальным вариантом для создания подключений типа Site-to-Site VPN для объединения сетей. Кроме этого для профессионалов и опытных пользователей имеется возможность создавать туннели IPIP, GRE, EoIP как в простом виде, так и в сочетании с туннелем IPSec, что позволит использовать для защиты этих туннелей стандарты безопасности IPSec VPN. Поддержка туннелей IPIP, GRE, EoIP позволяет установить VPN-соединение с аппаратными шлюзами, Linux-маршрутизаторами, компьютерами и серверами с ОС UNIX/Linux, а также с другим сетевым и телекоммуникационным оборудованием, имеющих поддержку указанных туннелей. Настройка туннелей данного типа доступна только в интерфейсе командной строки (CLI) интернет-центра.

Админская фамилия

Моя фамилия Бубнов. А блог про админство, шаманство и прочие радости

17.01.2016

Почему за EoIP over OpenVPN нужно отрубать руки. И почему обе.

54 комментария:

Спасибо, очень полезно.

Пожалуйста! Рад, что читаете.

eoip нужен банально для туннелирования PPPoE.

И в таких случаях он используется очень часто.

Спасибо за статью! Так как лучше настроить туннели между филиалами при помощи Mikrotik, одновременно с минимальной загрузкой канала и максимальной защитой данных.

Это очень философский вопрос. Нужно плясать от конкретных целей и условий. Чаще всего я рекомендую проприентарный SSTP.

А рассматривая варинаты L2TP/IPsec и SSTP что будет предпочтительнее по вашему мнению?

У меня на всех туннелях с обоих сторон микроты, а дальше как придётся. l2tp/IPsec был взят из за самого доходчивого тутора на то время. Но с течением времени задаюсь вопросом «а то ли я выбрал», потому что какой-либо обзорной статьи класса «для таких целей делай это, а для таких то» для сравнительно однотипных решений просто нет в природе. Приходится наобум.

Согласен, сложно определиться с выбором туннеля, когда нет опыта в этом вопросе. Надо бы статью на эту тему запилить.

Про EoIP.

2 гипервизора в разных местах (центральный офис и Датацентр).

Выбран был Proxmox.

ВМы бекапятся с одного гипервизора на другой и и со второго на первый сразу же попадая в сторедж, где лежат бекапы и которые видны в веб-морде.

Микротики в этих же гипервизорах.

Основной задачей была прозрачная миграция ВМ между площадками без! перенастройки сети (как транспортной сети так и настроек сети в самих ВМ) и простой удобный веб-интерфейс.

Так вот из-за того, что ограничен бюджет и отсутствуют серьезные ИТ-специалисты решение с ЕоИП очень помогло для бекапа и восстановления ВМ на любом гипервизоре. Из-за того, что 1 бкаст домен и 1 ИТ-подсеть рестор проходит прозрачно без pre- и post- настройки, не говоря уже о роутинге и DNS.

Но GUI микрота и простейшая конфигурация в виде Winbox сделали свое дело. В итоге вся инфраструктура (до серьезных проблем) управляется среднего уровня ИТ-спецом через браузер с любой платформы и точки, где есть Интернет. Да, филиалы имеют железные микротики и канал в каждую площадку (OpenVPN-туннель), где гипервизоры.

PS: Если решение есть, значит оно кому-то нужно.

Mikrotik EoIP: настройка туннеля на примере двух роутеров

Всем доброго времени суток, мои сетевые друзья! Сегодня я расскажу вам как создать и настроить EoIP туннель с помощью двух роутеров MikroTik. Давайте разберемся сначала, что такое EoIP?

EoIP (Ethernet over IP) – это специально созданный туннель для передачи информации между локальными сетями, находящимися в разных местах интернет подключения. В итоге создается туннель канального уровня поверх сетевого: L2 Для чего это нужно? – для подключения через интернет двух (или более) локальных сетей по зашифрованному каналу VPN. Достаточно удобная вещь для того, чтобы объединить несколько офисов, которые находятся в разных точках города или даже страны. Далее я расскажу про настройку этого подключения.

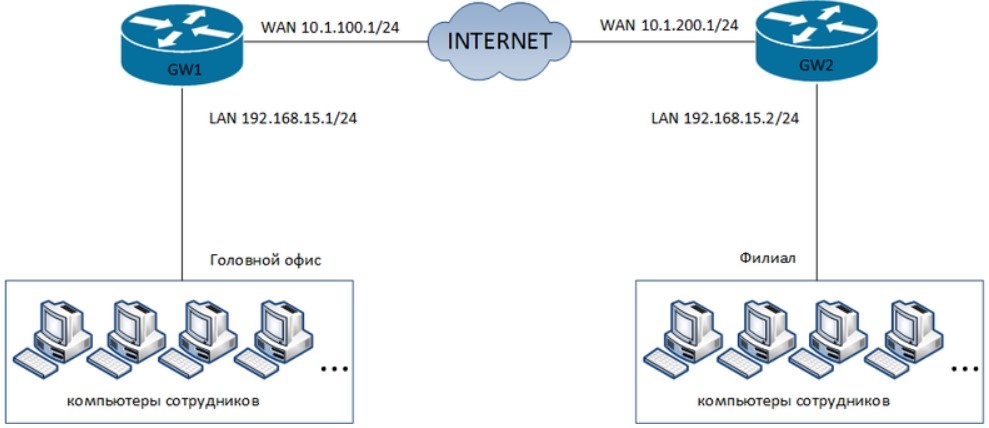

Пример

Для настройки я подготовил вам достаточно простой пример – смотрим на картинку ниже.

У нас есть два офиса, которые через внешние роутеры подключены к сети интернет. Что мы видим? В обоих сетях используется один и тот же диапазон локальных IP адресов (192.168.15.1/24). У роутеров есть два локальных IP адреса: 192.168.15.1 и 192.168.15.2. Ну и есть два внешних WAN адреса. Все достаточно просто.

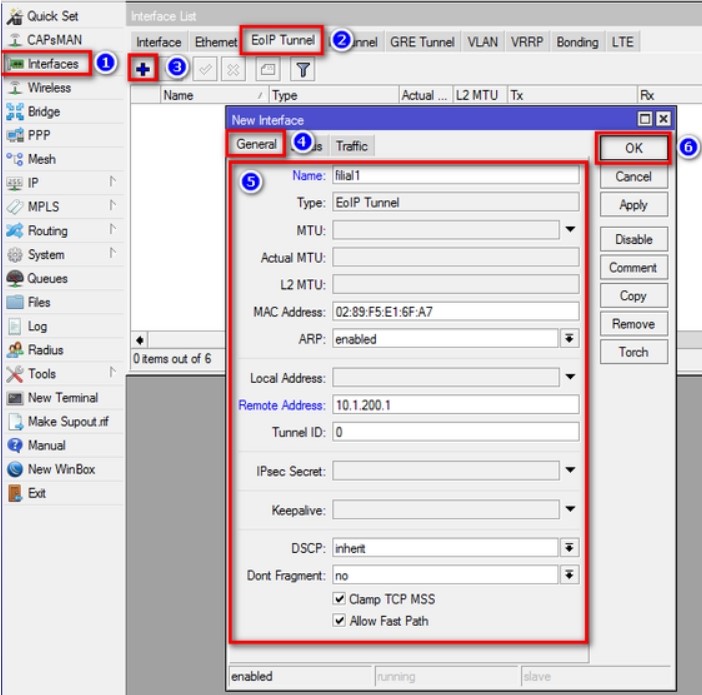

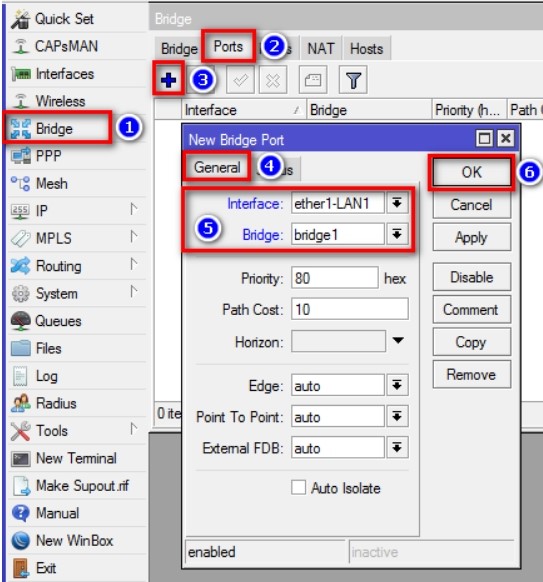

ШАГ 1: Настройка 1-го роутера

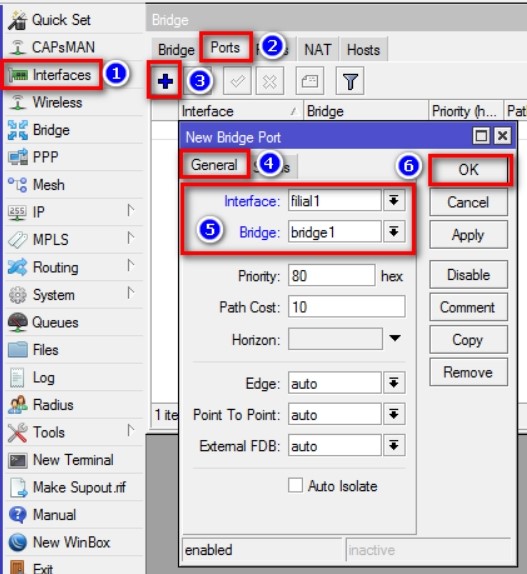

ШАГ 2: Настройка второго роутера

Делается аналогичным образом, только в качестве «Remote Address» нужно указать адрес первого роутера (10.). Также в качестве названия туннеля я бы использовал что-то другое. Также не забудьте, что при создании туннеля «Tunnel-ID» должен быть одинаковым на обоих роутерах.

ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

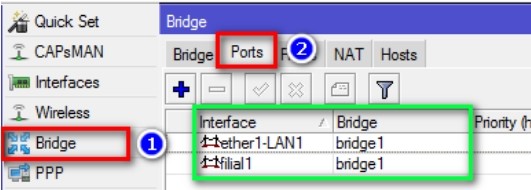

После всех предыдущих настроек все локальные устройства двух сетей уже должны видеть друг друга, а также легко их пинговать. Но есть небольшая проблема, дело в том, что при подключении нового устройства он отправляет запрос к DHCP серверу. Проблема в том, что при этом запросы могут попасть во вторую сеть через наш EoIP, а нам это не нужно. Лучше всего ограничить пул адресов в одной и другой сети.

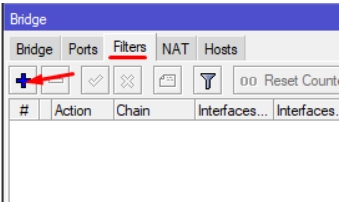

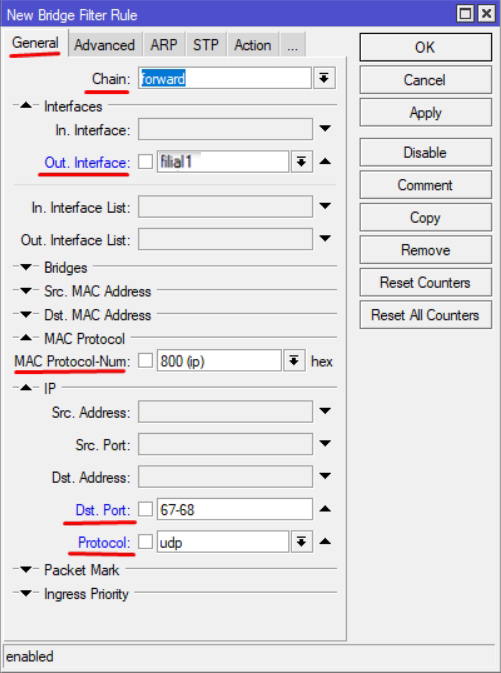

Итак, все эти запросы от клиента к DHCP серверу происходят по протоколу UDP, используя 67 порт при отправке на сервер, и 68 порт при отправке к клиенту. Нам нужно запретить использовать наш ранее созданный мост, конечно, логичнее это сделать в «IP Firewall» роутера, но, оказывается, такой способ не работает. А проблема кроется в том, что у моста, который мы создали ранее, есть свой собственный «Firewall», вот там и нужно ставить блокировку. В разделе «Bridge» во вкладке «Filters» создаем новое правило.

В строке «Chain» указываем «forward» в «Out Interface» укажите наш EoIP туннель. Далее все настройки смотрите на картинке ниже.

И задаем действие для правила, чтобы запросы не утекали в наш туннель. Тоже самое нужно сделать и на втором маршрутизаторе.