Трекеры на сайтах что это

Что такое трекер для трафика, зачем он нужен и как его настроить (на примере платформы BYYD)

Зачем нужен трекинг

Трекинг позволяет грамотно распределить бюджет и не тратить его на неэффективные источники и рекламные кампании. Этот вопрос особенно важен, если кампания объемная — используются разные гео-таргетинги, операторы сотовой связи, модели устройств и другие параметры настройки. В таких условиях важно анализировать результаты и принимать решения, что изменить и донастроить прямо сейчас.

В этом и помогает трекинг.

Что отслеживают трекеры

Самые разные показатели:

Данные отображаются в одном интерфейсе, поэтому легко, например, скрыть нежелательный контент, определить геоточку, в которой пользователи наилучшим образом реагируют на рекламу, или вообще отключить рекламные площадки, которые работают в минус.

Принцип работы трекеров

Если обобщить, то трекинговые сервисы как бы пропускают трафик через себя, и в процессе собирают данные о показах, кликах и других действиях, преобразуя их в понятный вид.

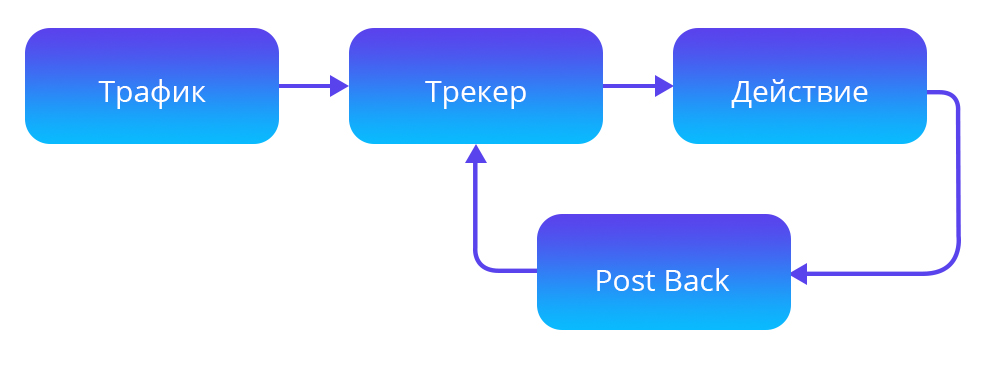

Схема работы трекера

Трафик пропускается через трекер и, когда происходит событие (реклама отображается в приложении или пользователь кликает по ней), в трекер возвращается эта информация в виде post back-команды. Таким образом происходит фиксация количества различных показателей.

Кроме того, многие трекеры позволяют собирать и сегментировать данные аудитории, 1st * и 3rd ** party, а также проводить анализ аудитории и эффективности рекламных кампаний.

* 1st party данные с сайта рекламодателя — визиты, отдельные страницы, конверсии.

** 3st party данные — сегменты аудитории по полу, возрасту и т.д.

Виды трекеров

BYYD и трекеры

Мы в BYYD постоянно работаем с трекерами, так как стремимся к тому, чтобы рекламные кампании были максимально прозрачными для заказчиков.

Более того, при необходимости, мы предоставляем трекер Gemius бонусом под наши размещения.

Для оптимизации трекерных кампаний, мы используем динамический параметр

Важно настроить передачу данного параметра из трекерной ссылки в исходную.

Пример настройки для Doubleclick

Задача: передать динамический параметр

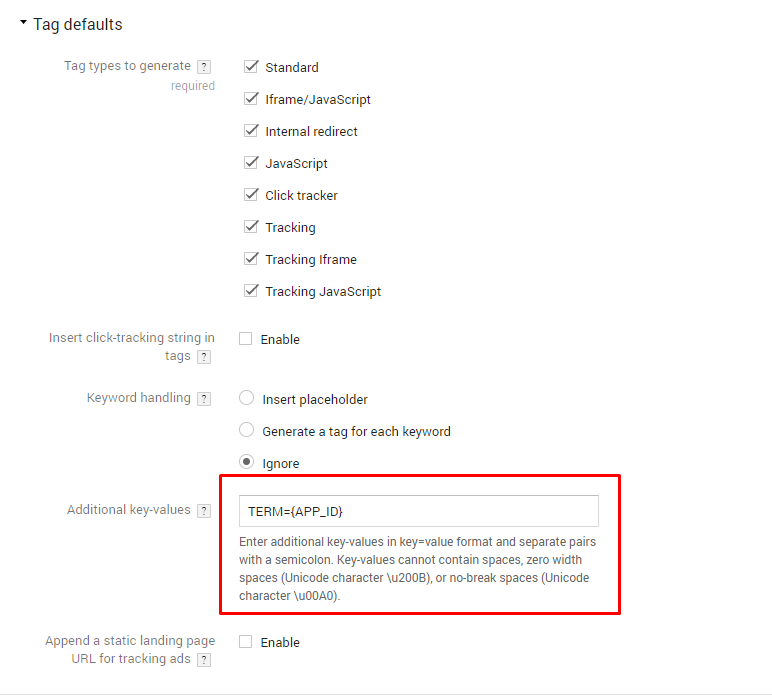

Шаг 1. Настройка итоговой ссылки внутри Campaign Manager

На уровне Placement открываем Tag defaults и делаем следующую настройку:

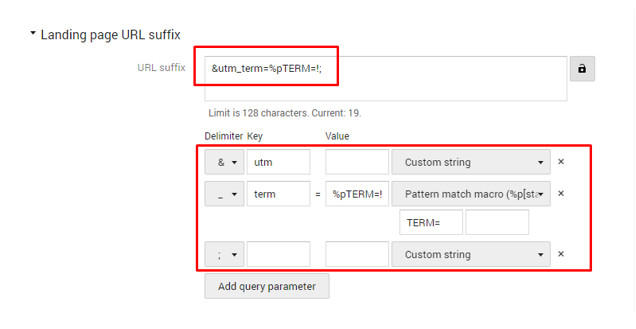

Шаг 2. Настройка передачи динамического параметра в итоговый URL

Переходим в настройки на уровне Ad, открываем Landing Page URL suffix и делаем следующие настройки:

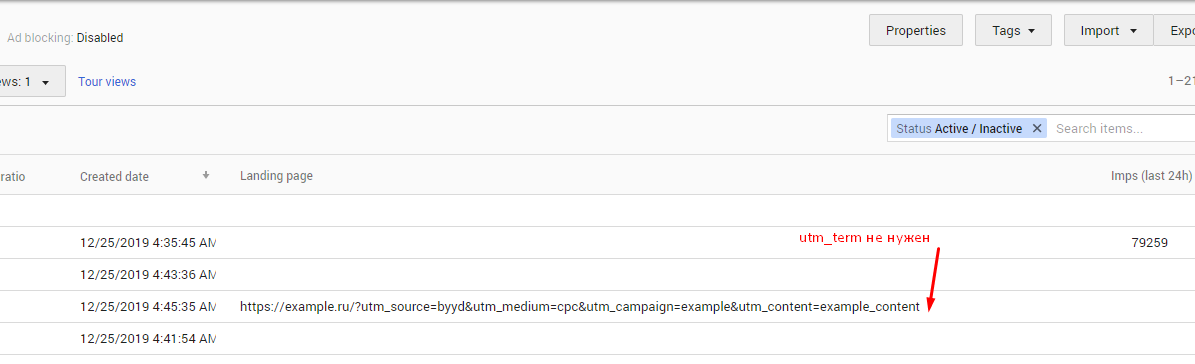

Важно. Не указывайте параметр utm_term=

Пример набора, который вы должны отправить в BYYD:

Ссылка с utm-меткой:

Impression Tag (пиксель на показ):

Click Tag (кликовая ссылка):

Скопируйте Click Tag в адресную строку браузера, перейдите по ней. Должен сработать переход на указанный вами сайт. Если вы все сделали правильно, то в адресной строке вы должны увидеть ссылку с utm_term=

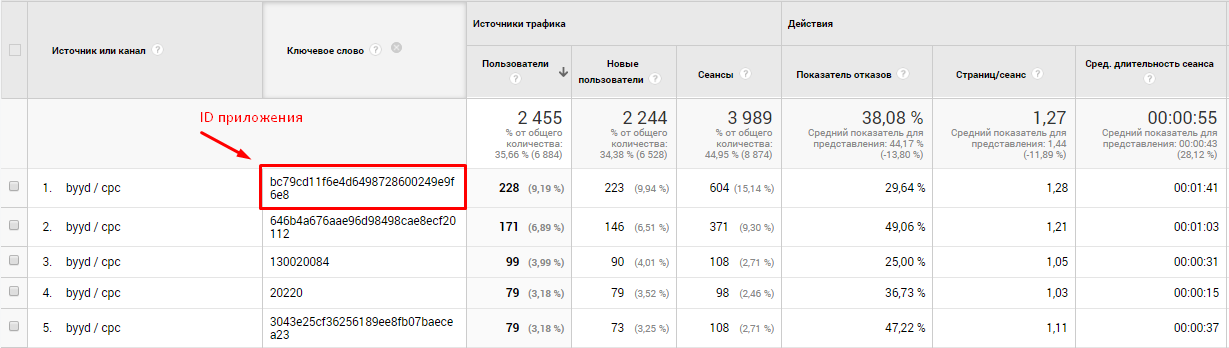

В дальнейшем при подготовке отчета по ключевому слову в Analytics или Метрике вы увидите ID приложения и статистику по нему.

Инструкцию подготовили коллеги из агентства Starlink.

Как узнать, кто вас отслеживает в интернете

И снова, здравствуйте!

Вы когда-нибудь искали продукт и сталкивались с рекламой того же самого продукта на совершенно независимом веб-сайте?

Это пример того, как компании отслеживают вас в интернете и таргетированную рекламу в действии.

Таргетированная реклама — это то место, где рекламные сети отслеживают ваши действия в интернете.

Затем эти сети могут использовать эту информацию для нацеливания на вас очень конкретной персонализированной рекламы.

Таргетированная реклама в интернете начинает казаться слишком целевой?

Есть способы помешать этим сетям шпионить за каждым вашим шагом!

Здесь мы покажем вам, как заблокировать межсайтовое отслеживание в Safari, Chrome, Mozilla Firefox и Opera.

Что такое межсайтовое отслеживание?

Межсайтовое отслеживание — это организации, отслеживающие ваши перемещения по множеству веб-сайтов.

Затем эти сети могут использовать эти данные для создания профиля пользователя, который обычно включает все продукты, которые вы недавно просматривали в интернете.

Вот почему вы можете просмотреть продукт на одном веб-сайте, а затем встретить рекламу этого же продукта на совершенно другом веб-сайте.

Если вы начинаете чувствовать, что за вами наблюдают, вы можете предпринять шаги, чтобы уменьшить межсайтовое отслеживание.

В зависимости от вашего выбора веб-браузера и веб-сайтов, которые вы посещаете, эти методы могут не блокировать каждую рекламную сеть.

Однако они ограничивают объем информации, к которой имеют доступ эти рекламные сети, что может только положительно повлиять на вашу конфиденциальность в интернете.

Узнайте, кто именно вас отслеживает, с помощью отчета о конфиденциальности Safari

Браузер Apple Safari дает вам возможность заблокировать межсайтовое отслеживание.

Он также имеет «Отчет о конфиденциальности», в котором отображаются все сайты и агентства, которые собирают информацию о вас.

Прежде чем блокировать эти трекеры, вы можете узнать, какие именно сайты отслеживают вас в интернете и собирают информацию о вас.

Вооружившись этой информацией, вы можете решить, что межсайтовое отслеживание не является большой проблемой для ваших конкретных привычек просмотра, или вы можете решить полностью избегать определенных веб-сайтов.

Чтобы получить доступ к отчету о конфиденциальности Safari:

Вы также можете проверить, насколько навязчивым является тот или иной веб-сайт, перейдя на соответствующий веб-сайт и выбрав значок щита, который появляется рядом с адресной строкой Safari.

Затем вы можете выбрать «Трекеры на этой веб-странице», и Safari отобразит список всех трекеров, которые активны на этой конкретной веб-странице.

После просмотра всех веб-сайтов и агентств, которые отслеживают вас, если вы хотите заблокировать эти трекеры:

Safari теперь не позволит этим трекерам следить за вами во всемирной паутине.

Блокируйте трекеры с расширением Chrome Ghostery

Когда вы просматриваете веб-страницы, Chrome может отправлять веб-сайтам запрос не собирать и не отслеживать данные о ваших просмотрах.

Важно отметить, что это запрос, поэтому нет гарантии, что каждый веб-сайт выполнит его.

К сожалению, Chrome не предоставляет информацию о веб-сайтах, которые отслеживают вас в интернете.

Тем не менее, мы по-прежнему рекомендуем включить эту функцию, поскольку она может помочь минимизировать количество веб-сайтов, отслеживающих ваши перемещения в интернете:

Теперь Chrome будет отправлять запрос «Не отслеживать» на каждый посещаемый вами веб-сайт.

Поскольку это всего лишь запрос, вы можете предпринять дополнительные шаги для защиты своей конфиденциальности в интернете.

Ghostery — это расширение Chrome, которое позволяет просматривать и блокировать онлайн-трекеры.

После установки Ghostery вы можете просмотреть все трекеры, которые активны на определенном сайте:

Повторите этот процесс для каждого сайта, который вы посещаете, и вы заметите значительное сокращение количества целевых объявлений.

Включите улучшенную защиту от отслеживания Mozilla Firefox

Firefox имеет функцию улучшенной защиты от отслеживания, которая может блокировать все межсайтовые трекеры, определенные функцией Disconnect.

Эта функция также может сохранить вашу конфиденциальность в интернете, блокируя трекеры социальных сетей, отпечатки пальцев и криптомайнеры, что делает ее отличным универсальным средством для пользователей интернета, заботящихся о безопасности.

Расширенная защита от отслеживания должна быть включена по умолчанию.

Однако вы можете проверить, активен ли он для вашей конкретной установки Firefox, перейдя на любой веб-сайт.

Затем нажмите маленький значок щита, который появляется рядом с адресной строкой Firefox — вы должны увидеть сообщение, подтверждающее, что Enhanced Tracking Protection включена.

Если Enhanced Tracking Protection не включена, мы рекомендуем активировать ее:

Подобно Chrome, Firefox может отправлять запрос «Не отслеживать».

Пока вы находитесь в меню «Конфиденциальность и безопасность», вы можете рассмотреть возможность активации функции Mozilla «Do Not Track».

Opera: как блокировать трекеры и делать исключения

Когда вы впервые установили Opera, у вас была возможность заблокировать трекеры.

Если вы не воспользовались предложением Opera тогда, вы можете начать блокировать трекеры сейчас:

Чтобы сделать исключение для одного или нескольких веб-сайтов:

Добавьте и повторите для всех сайтов, которые вы хотите добавить в список исключений.

И в заключении

Никто не любит чувствовать, что за ним наблюдают!

Теперь, когда вы знаете, кто отслеживает вас в интернете, вы можете приступить к этим действиям.

Вы также можете переключиться на эти ориентированные на конфиденциальность браузеры, чтобы защитить свою конфиденциальность.

Слежка и трекеры в Web 3.0

Мы недавно опубликовали исследование «Конфиденциальность и вопросы безопасности в Веб 3.0» на сайте arXiv, и хотим вкратце описать наши выводы и рассказать, что они значат для пользователей Brave.

Децентрализованные финансы (DeFi) напоминают финансовый Дикий Запад: новые сайты появляются и исчезают каждый день, люди зарабатывают и теряют огромные деньги, а гарантии безопасности и вообще какой бы то ни было осмысленный контроль за происходящим отсутствуют. Какую роль безопасность и конфиденциальность играют во всём этом? Мы решили разобраться.

Трекеры повсюду

Мы начали с того, что собрали список из 78 сайтов, занимающихся децентрализованными финансами (DeFi), включая топ-50 по общей стоимости заблокированных активов (TVL), и написали краулер, который анализировал безопасность и конфиденциальность этих сайтов (полный список в конце поста).

Мы обнаружили, что, несмотря на их легковесные фронтэнды, некоторые DeFi-сайты пользуются сторонними скриптами и иногда даже передают им ваш Ethereum-адрес (в основном для API и провайдеров аналитики). Особенно опасной проблемой является передача вашего Ethereum-адреса Гуглу, так как он уже знает информацию, по которой может идентифицировать вас лично, а потому может соотнести её с вашим Ethereum-адресом, что может дать ему возможность узнать вашу историю транзакций в блокчейне. Гуглу, как рекламному монстру, выгодно монетизировать эту информацию.

Ещё мы обнаружили, что многие сайты включают сторонние скрипты, что всегда является угрозой безопасности, но эта угроза особенно сильна для DeFi, так как речь идёт о финансах, а сторонние скрипты могут обмануть пользователя (например, используя фишинг), инициировав мошенническую транзакцию, а манипулируя DOM DeFi-сайта повысить вероятность того, что пользователь примет эту мошенническую транзакцию. Из исследованных нами 78 DeFi-сайтов 48 (66%) содержали как минимум один сторонний скрипт (всего мы насчитали 34 провайдера внешних скриптов). Как и ожидалось, следы Гугла были повсюду: 41 DeFi-сайт (56%) содержал как минимум один скрипт, предоставленный Гуглом.

Детально ознакомиться с полученными данными можно в таблице под этим постом.

Что это значит для пользователей Brave?

Пользователи Brave защищены от присутствия Гугла на DeFi-сайтах, так как Brave блокирует Google Analytics по умолчанию. Это значит, что Гугл не узнает, какие DeFi-сайты вы посещаете, равно как и ваш Ethereum-адрес — по крайней мере, посредством скриптов. Это же касается и других трекеров (например, от Hotjar или Facebook), которые мы обнаружили на некоторых DeFi-сайтах.

Контрмеры

Наша защита от следящих скриптов — это отличное начало для конфиденциальной работы с DeFi-сайтами, но всё же это не панацея. К примеру, ваш Ethereum-адрес всё равно может утечь к третьим сторонам. Можно ли вообще пользоваться DeFi, сохраняя при этом полный контроль над своим Ethereum-адресом?

В рамках нашего проекта мы написали патч для MetaMask (мы выбрали именно его из-за его популярности), который доказывает принципиальную возможность именно этого. После того, как вы нажимаете на кнопку «подключить кошелёк», патч заменяет «реальный» Ethereum-адрес пользователя детерминированным и адаптированным под конкретный сайт адресом, который вычисляется на основе вашего реального адреса (если вам интересны детали, обратитесь к секции 5 оригинальной статьи).

Ваш реальный Ethereum-адрес может быть 0x123…def, но наш патч заставляет Uniswap видеть 0x321…789, а Compound, например, 0xabc…987. Это сильно мешает (хоть и не делает полностью невозможным!) DeFi-сайтам и третьим сторонам узнать ваш настоящий Ethereum-адрес или связать ваши действия в браузере с вашими действиями на DeFi-сайте.

Чтобы схема взлетела, её нужно доработать напильником. Например, если мы передадим подложные адреса DeFi-сайту, то он будет показывать неверные балансы, а транзакции будут невалидны. Наш патч обходит эту проблему, прозрачно заменяя балансы кошельков и Ethereum-адреса, что позволяет DeFi-сайтам нормально работать. Проиллюстрируем это картинкой: пользователь заходит на example.finance, и расширение MetaMask передаёт сайту производный Ethereum-адрес, но при этом показывает корректный баланс. Наш патч переписывает транзакции так, что они содержат настоящий Ethereum-адрес до того, как быть записанными в блокчейн.

Пока что наш патч — это прототип, который не готов к промышленному применению. Тем не менее, он показывает, что с точки зрения конфиденциальности DeFi ещё есть куда расти, а мы будем ставить себе ещё более жёсткие требования по конфиденциальности в Кошельке Brave, который уже готовится к выходу.

Выводы

Ethereum-адреса — это деликатная и конфиденциальная информация, вроде номеров кредитных карт и банковских счетов. DeFi-сайты должны относиться к ней соответствующим образом и никогда не передавать Ethereum-адреса третьим сторонам без веской на то причины. De в DeFi означает «децентрализованные», и важно, чтобы DeFi-сайты не забывали об этом и воздержались от использования централизованного API и услуг провайдеров аналитики.

Также мы хотим подчеркнуть, что такие устоявшиеся практики веб-разработки, как встраивание сторонних скриптов, крайне проблематичны в контексте DeFi, так как приводят к тому, что Гугл может провязывать переходы пользователей от сайта к сайту, и теоретически обладает возможностью слинковать их Ethereum-адреса с информацией, позволяющей идентифицировать человека, которой Гугл и так, скорее всего, уже обладает.

Приложение

Таблица ниже показывает подмножество из 53 DeFi-сайтов, которые включают в себя как минимум один внешний скрипт (второй столбец) или передают Ethereum-адрес как минимум одной третьей стороне (третий столбец). Данные были собраны 27 августа 2021 года. Обратите внимание, что эти цифры являются нижней границей возможной передачи информации, так как мы могли не заметить какие-нибудь утечки.

Большое Братство: кто следит за нами в Интернете

Интернет-ресурсы вторгаются в частную жизнь пользователей. Мы расскажем об основных методах слежки в Cети

Стоит пользователю поискать в Сети ноутбук или, предположим, скороварку — и рекламные блоки разных сайтов еще долго будут заваливать его предложениями интернет-магазинов. Те, кто не разбирается в подобных вещах, нередко воспринимают это как стечение обстоятельств или даже знак судьбы — в общем, магию в том или ином смысле. Но все гораздо рациональнее: так работает контекстная реклама — есть множество законных методов отслеживания активности людей в Интернете. Сегодня мы расскажем о наиболее распространенных.

Кто за нами следит?

Короткий, но достаточно полный вариант ответа на этот вопрос: все, кто может.

Кто следит за нами в вебе? Все, кто может #web #tracking

За пользователями шпионят практически все популярные ресурсы, но чаще всего это делают рекламные сети: Google Adwords (DoubleClick), Oracle Bluekai, Atlas Solutions (подразделение Facebook), AppNexus и другие. Далее идут разнообразные счетчики и прочие инструменты веб-аналитики.

Социальные сети не отстают от рекламных. Как и популярные видеохостинги (например, YouTube), сервис AddThis, плагин обсуждений Disqus и так далее. При этом не думайте, что те же соцсети могут следить за вами только в своей ленте. Это совсем, совсем не так: сегодня практически на каждом сайте есть кнопки или виджеты наиболее популярных сервисов, через которые и происходит учет всех ваших перемещений по необъятным просторам Интернета.

Слежка за человеком стоит всего пять баксов в час. А оптом и того дешевле: http://t.co/IoNO8BTGmo

Способы слежки

Методов великое множество. Базовые возможности получения данных о пользователе встроены в саму конструкцию веба: ваш браузер добровольно выдает сведения о вашем IP-адресе, версиях используемого программного обеспечения, разрешении дисплея и так далее. В сочетании этот ряд параметров уже представляет собой неплохую основу для дальнейших действий.

Сохраненные при посещении сайта небольшие файлы cookies содержат информацию для аутентификации, ваши предпочтения, часто посещаемые рубрики и так далее. Куки позволяют отслеживать пользователя по уникальному идентификатору и собирать о нем разные данные — это один из самых популярных вариантов.

Как уже было упомянуто выше, весьма мощный и удобный инструмент представляют собой кнопки социальных сетей. Дополнительное преимущество соцсетей в деле слежки состоит в том, что, они помимо всего прочего знают вас по имени и обладают довольно большим объемом дополнительной информации: они знают, что вам нравится в целом, а с помощью кнопок получают данные о том, что вам интересно в данный момент.

Существуют и более экзотические варианты, но эксплуатируются они реже. Например, в плагине Adobe Flash есть система хранения информации на стороне пользователя в виде так называемых локальных объектов, которые можно отслеживать. Компьютер можно идентифицировать даже по содержимому кэша браузера. В общем, различных способов масса.

Что мы теряем из-за слежки?

Мы мало знаем о том, какие данные и в каком объеме собирают компании: сами они об этом никогда не расскажут, а пользовательские соглашения пишутся максимально расплывчато. Остается только догадываться.

При этом следует иметь в виду, что слежка в Сети — вещь не настолько безобидная, как может показаться. Даже если вам по большому счету нечего скрывать от корпораций, на повестке дня всегда будет оставаться очень интересный вопрос: в чьи руки может попасть информация, которую собирают, пусть из сравнительно благих побуждений, интернет-компании?

Нельзя сказать, что эта информация хранится абсолютно надежно, — новости об утечках многих тысяч и миллионов учетных записей того или иного сервиса появляются настолько регулярно, что уже совершенно не воспринимаются как сенсация. Поэтому стоит по возможности ограничивать корпорации в их неуемном желании знать про вас все.

Методы защиты

Единственный действительно эффективный метод — выключить компьютер и спрятать его в сейф, не забыв отправить туда же смартфон, планшет и даже телевизор, если он у вас из особо умных. Прочие способы не дают стопроцентной гарантии, но мы попробуем рассказать о достаточно надежных и простых в реализации вариантах.

Для начала стоит поменять некоторые настройки браузера. Можно включить запрет отслеживания рекламными сетями — тогда браузер будет сообщать интернет-ресурсам о вашем нежелании делиться информацией, передавая им специальный заголовок «Не отслеживать» (Do Not Track).

Этот метод рассчитан на честность следящего, и его эффективность крайне невысока — многие сайты игнорируют DNT. Кроме того, стоит запретить автоматическую установку дополнений, включить блокирование подозрительных сайтов и всплывающих окон, а также обязательную проверку сертификатов SSL.

Еще один важный параметр — блокирование cookies, полученных от сторонних ресурсов (third party cookies), то есть не от просматриваемого вами сайта, а от рекламной сети, разместившей на нем баннер, например. Правда, следует иметь в виду, что с помощью некоторых ухищрений та же рекламная сеть может передать first party cookie, которые никогда не запрещают (в противном случае придется на каждом шагу проходить аутентификацию).

Come to the dark side, we have cookies! © NSA. Оказывается, АНБ использовало куки для отслеживания юзеров: http://t.co/RAoqeCcR4K

В современных браузерах есть функция приватного просмотра в отдельном окне — при закрытии такого окна вся информация о сеансе работы удаляется, что также затрудняет слежку. В этом режиме можно без потери удобства работать со всеми сайтами, на которых не требуется аутентификация.

Неплохой результат дает активация плагинов (Adobe Flash и так далее) только по запросу. Также не вредно будет периодически чистить кэш браузера — при нынешних скоростях в нем в любом случае не так много смысла.

Сказ о том, как наш коллега чистил систему от тонны рекламного мусора и не сошел с ума: http://t.co/9KnOHw64zd pic.twitter.com/Sp40WWN7G8

И конечно же, в обязательном порядке следует отказаться от разнообразных панелей, помощников поиска и прочих надстроек, которые сайты предлагают установить в браузер, — фактически это легальные шпионские программы, которые пользователь скачивает добровольно.

Вы уже чипированы, просто не знаете об этом!

Выяснилось, что многие государственные мобильные приложения сливают информацию о нас третьим лицам, а большинство трекеров, которые используются для отслеживания действий пользователей, принадлежат компаниям США (Google, Microsoft, Facebook и др.).

Американские платформы вписались в наш государственный стандарт. Информация о нас может стать достоянием гласности.

Что такое трекеры и как они работают?

Для начала нужно пояснить, что трекер (tracker) это фрагмент кода, который используется для отслеживания ваших действий. Вы заходите на какой-то сайт или в приложение, а трекер или набор трекеров сохраняются на вашем устройстве, это может быть компьютер, ноутбук или смартфон. Трекеров может быть произвольное количество, некоторые разработчики одновременно используют 30 трекеров, другие пользуются всего одним.

Вы наверняка слышали как минимум об одном известном типе трекеров – файлах cookie. Вы открываете сайт и видите объявление о том, что требуется загрузка cookies для его корректной работы. Если вы нажимаете «подтвердить» или «согласиться», то даете зеленый свет всем трекерам на этом сайте.

При этом нужно понимать, что не все трекеры одинаково вредны. Некоторые из них используют владельцы сайтов, чтобы оценить, сколько читателей его посещают и из каких регионов и так далее.

Однако есть и другие трекеры, главная цель которых нарисовать ваш цифровой портрет. Трекер собирает информацию о том, сколько пользователю лет, где он проживает, что читает, чем интересуется и так далее. Эту информацию можно обработать и продать рекламщикам.

Кроме рекламщиков интерес к такой информации проявляют различные компании и даже правительство.

Какие приложения «следят» за нами?

Трекеры, которые собирают такого рода личную информацию, относят к небезопасным, и уважающие себя ресурсы не должны их использовать. Особенно это касается государственных приложений. Но, как выясняется, за этим никто особенно не следит. По крайней мере, это выяснили в АНО «Информационная культура».

На первом месте (со знаком минус) Госуслуги Москвы – приложение использует 9 небезопасных трекеров.

Следом идут «Московский транспорт» и «Активный гражданин», у них по 8 трекеров.

На последнем месте приложение парка «Зарядье». Вот вы погуляли по парку, скачали приложение и даже не подозреваете, что закачали на свое устройство 6 небезопасных разрешений.

Используя разрешение приложения, трекеры получают доступ, например, к камере смартфона, этим очень часто грешит приложение «Госуслуги». Оно может передать изображение с камеры вашего телефона куда-то на внешний сервис, в первую очередь, конечно, на свой, но может быть и на сторонний.

Важно, что при этом речь не идет о каких-то частных приложениях, типа «Тиндер», который просто напичкан небезопасными трекерами. Был проведён анализ именно государственных сервисов, но как оказалось и они нечисты.

Трекеры-шпионы не просто передают информацию о нас на какие-то наши серверы, которые расположены внутри России и строго охраняются, данные утекают за рубеж. Большая часть разрешений принадлежит компаниям юрисдикции США – 86%.

Эти данные не только обрабатываются, они хранятся, так как приложения зарубежные, сами эти приложения размещаются на зарубежных серверах, что фактически является нарушением Федерального закона «О персональных данных».