smime p7m это что

Защита почты

Настало время для третьей части нашей статьи, в которой мы расскажем о плагине для шифрования электронной почты CyberSafe Mail. Напомним, в первой части статьи мы рассмотрели возможные способы защиты электронной почты. Во второй части было показано, как эту самую электронную почту можно взломать.

В первой части статьи было отмечено, что использование стандарта S/MIME является самым надежным способом защиты электронной почты. Но, к сожалению, не самым удобным. Основных недостатка два — необходима программа, которая бы сгенерировала сертификаты пользователей, и нужно придумать способ обмена публичными ключами.

Исходя из анализа угроз, описанных в прошлых статьях, учитывая опыт и запросы пользователей, мнение сообщества о предоставлении исходных кодов, был создан плагин CyberSafe Mail для Microsoft Outlook, устраняющий недостатки использования S/MIME.

Как говорится, лучше один раз увидеть, чем сто раз услышать. Поэтому предлагаем посмотреть следующее видео, позволяющее получить полное представление о плагине.

Плагин CyberSafe Mail — продукт c открытым исходным кодом. Любой желающий может ознакомиться с исходниками плагина.

Преимущества и недостатки плагина шифрования почты

Плагин в работе

На рис. 1 изображено окно Microsoft Outlook 2016 (далее просто Outlook) с установленным плагином CyberSafe Mail.

Рис. 1. Плагин CyberSafe Mail установлен

Первыми на панели CyberSafe расположены кнопки управления сертификатами. Для начала работы с плагином нужно создать свой личный сертификат (рис. 2), а также попросить сделать то же самое своих друзей/коллег/родственников. Плагин использует открытую библиотеку OpenSSL для шифрования сообщений. Используется ассиметричная система шифрования — сообщение шифруется открытым (публичным) ключом получателя, для расшифровки нужен закрытый (приватный) ключ получателя.

Рис. 2. Создание сертификата

Плагин поддерживает все необходимые операции над сертификатами, а именно — создание, публикацию, поиск, импорт, экспорт. После создания сертификата желательно опубликовать публичный ключ на сервере ключей (включить переключатель Опубликовать, после создания), чтобы другие пользователи смогли найти ваш открытый ключ и зашифровать ним адресованные вам письма. Если вы не опубликовали сертификат при создании или же импортировали ранее созданный сертификат при помощи кнопки Импорт, опубликовать сертификат можно с помощью кнопки Публик.

Плагин позволяет не только зашифровать сообщение, но и поддерживает работу с электронно-цифровой подписью. Чтобы отправить зашифрованное и подписанное сообщение, нужно включить оба переключателя — Шифровать перед отправкой и Подписать перед отправкой (рис. 3).

Рис. 3. Создание нового сообщения

Плагин автоматически проверяет электронную подпись и сообщает об этом пользователю. На рис. 4 показано, что подпись верная. Также можно нажать кнопку Проверить подпись для явной проверки ЭЦП (рис. 5)

Рис. 4. Плагин расшифровал сообщение и проверил подпись

Рис. 5. Проверка ЭЦП вручную

На рис. 6 показано, что поступило зашифрованное и подписанное сообщение. Просто зашифрованное сообщение плагин отмечает замком, а зашифрованное с подписью — медалью. Обратите внимание, сообщение по умолчанию не расшифровывается, как это происходит в Outlook при настройке S/MIME. На рис. 7 показано, как выглядит сообщение в веб-интерфейсе почтового ящика. Как видите, есть два вложения — одно с подписью, другое — само зашифрованное сообщение.

Для расшифровки сообщения нужно нажать кнопку Расшифровать, после чего плагин запросит пароль (рис. 8) и, если он правильный, отобразит расшифрованное сообщение (рис. 9).

Рис. 6. Зашифрованное сообщение

Рис. 7. Зашифрованное сообщение в веб-интерфейсе

Рис. 8. Ввод пароля

Рис. 9. Текст сообщения

Когда пользователь закроет окно с сообщением, плагин спросит его: нужно ли оставить сообщение шифрованным (рис. 10). Такой алгоритм делает работу с электронной почтой одновременно и более комфортной, и более безопасной. Очень секретные письма лучше оставить зашифрованными, для их расшифровки снова нужно будет вводить пароль. Не очень важные для вас письма можно оставить расшифрованными, чтобы повторно не вводить пароль.

Рис. 10. Оставить письмо шифрованным?

CyberSafe Portable Email Encryption

Представим, что вы в отпуске, ноутбук, где установлен плагин CyberSafe Mail, остался дома, а ваши коллеги прислали зашифрованные сообщения, которые вам нужно расшифровать. Что делать? Скорее всего, в отеле или Интернет-кафе никто не разрешит установить стороннее программное обеспечение. И тут вам пригодится portable-версия программы шифрования — CyberSafe Portable Email Encryption. Ее вместе с вашими ключами можно записать на флешку и взять с собой. Ключи (личный и других пользователей) помещаются в подкаталог certs. Ключи можно сгенерировать бесплатной триальной версией плагина или программы CyberSafe Top Secret.

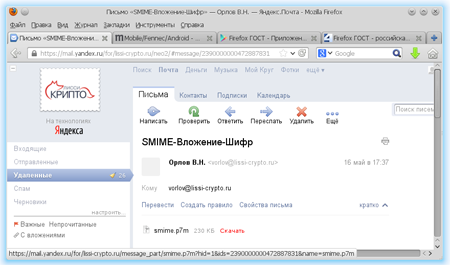

Посмотрим, как работает CyberSafe Portable Email Encryption. На рис. 11 видно зашифрованное стандартом S/MIME сообщение в веб-интерфейсе GMail. Зашифрованное сообщение — это обычное сообщение с вложением файла smime.p7m.

Рис. 11. Вот так отображается зашифрованное сообщение в GMail

Для его расшифровки нужно загрузить файл smime.p7m на свой компьютер и запустить CyberSafe Portable Email Encryption. Нажмите кнопку Открыть, выберите p7m-файл, далее программа предложит выбрать сертификат (сертификаты находятся подкаталоге certs) и ввести его пароль. После этого программа отобразит текст зашифрованного сообщения (рис. 12).

Рис. 12. Portable-версия для шифрования

Аналогично, вы можете написать сообщение (ответ на присланное зашифрованное сообщение, см. рис. 13) и нажать кнопку Сохранить. Созданный p7m-файл нужно приложить к пустому сообщению в Gmail. Созданное таким образом сообщение можно будет расшифровать в разных почтовых клиентах, даже в мобильном MailDroid (рис. 14 и 15).

Рис. 13. Ответ на сообщение

Рис. 14. Зашифрованное сообщение в MailDroid

Рис. 15. Зашифрованное сообщение расшифровано

Плагин CyberSafe Mail является самым надежным и самым простым (в чем можно убедиться, просмотрев видео, приведенное ранее) средством защиты электронной почты.

На сайте компании «КиберСофт» можно скачать упомянутые в статье продукты абсолютно бесплатно. Для плагина доступна триальная версия сроком 30 дней, а portable-версия CyberSafe Portable Email Encryption распространяется бесплатно.

Расширение файла P7M

Digitally Encrypted Message

Что такое файл P7M?

Файлы в формате P7M отвечают за хранение зашифрованных (или подписанных цифровой) сообщений электронной почты. В таком файле хранятся содержимое и вложение.

Доступ к зашифрованным сообщениям

Дополнительная информация:

Такие сообщения электронной почты предоставляют только информацию в заголовке с пустым полем содержимого. Текст зашифрованного сообщения содержится в зашифрованном приложении.

Программы, которые поддерживают P7M расширение файла

Следующий список содержит программы, сгруппированные по 2 операционным системам, которые поддерживают P7M файлы. P7M файлы можно встретить на всех системных платформах, включая мобильные, но нет гарантии, что каждый из них будет должным образом поддерживать такие файлы.

Программы, обслуживающие файл P7M

Как открыть файл P7M?

Проблемы с доступом к P7M могут быть вызваны разными причинами. К счастью, наиболее распространенные проблемы с файлами P7M могут быть решены без глубоких знаний в области ИТ, а главное, за считанные минуты. Ниже приведен список рекомендаций, которые помогут вам выявить и решить проблемы, связанные с файлами.

Шаг 1. Установите Eudora программное обеспечение

Шаг 2. Обновите Eudora до последней версии

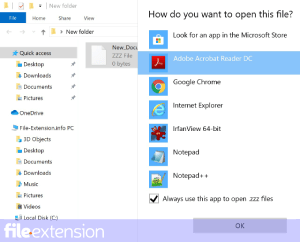

Шаг 3. Настройте приложение по умолчанию для открытия P7M файлов на Eudora

Если у вас установлена последняя версия Eudora и проблема сохраняется, выберите ее в качестве программы по умолчанию, которая будет использоваться для управления P7M на вашем устройстве. Следующий шаг не должен создавать проблем. Процедура проста и в значительной степени не зависит от системы

Изменить приложение по умолчанию в Windows

Изменить приложение по умолчанию в Mac OS

Шаг 4. Проверьте P7M на наличие ошибок

Вы внимательно следили за шагами, перечисленными в пунктах 1-3, но проблема все еще присутствует? Вы должны проверить, является ли файл правильным P7M файлом. Проблемы с открытием файла могут возникнуть по разным причинам.

Если файл заражен, вредоносная программа, находящаяся в файле P7M, препятствует попыткам открыть его. Рекомендуется как можно скорее сканировать систему на наличие вирусов и вредоносных программ или использовать онлайн-антивирусный сканер. Если сканер обнаружил, что файл P7M небезопасен, действуйте в соответствии с инструкциями антивирусной программы для нейтрализации угрозы.

2. Проверьте, не поврежден ли файл

Если вы получили проблемный файл P7M от третьего лица, попросите его предоставить вам еще одну копию. В процессе копирования файла могут возникнуть ошибки, делающие файл неполным или поврежденным. Это может быть источником проблем с файлом. Это может произойти, если процесс загрузки файла с расширением P7M был прерван и данные файла повреждены. Загрузите файл снова из того же источника.

3. Убедитесь, что у вас есть соответствующие права доступа

Существует вероятность того, что данный файл может быть доступен только пользователям с достаточными системными привилегиями. Выйдите из своей текущей учетной записи и войдите в учетную запись с достаточными правами доступа. Затем откройте файл Digitally Encrypted Message.

4. Проверьте, может ли ваша система обрабатывать Eudora

Операционные системы могут иметь достаточно свободных ресурсов для запуска приложения, поддерживающего файлы P7M. Закройте все работающие программы и попробуйте открыть файл P7M.

5. Проверьте, есть ли у вас последние обновления операционной системы и драйверов

Регулярно обновляемая система, драйверы и программы обеспечивают безопасность вашего компьютера. Это также может предотвратить проблемы с файлами Digitally Encrypted Message. Устаревшие драйверы или программное обеспечение могли привести к невозможности использования периферийного устройства, необходимого для обработки файлов P7M.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла P7M мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле P7M.

SMIME

Содержание

Назначение

S/MIME предназначена для обеспечения криптографической безопасности электронной почты. Обеспечиваются аутентификация, целостность сообщения и гарантия сохранения авторства, безопасность данных (посредством шифрования). Большая часть современных почтовых программ поддерживает S/MIME.

Сертификаты S/MIME

Для использования S/MIME необходимо получить и установить индивидуальный ключ/сертификат от центра сертификации (ЦС). Лучше всего использовать различные ключи/сертификаты для цифровой подписи и шифрования, так как это позволит раскрыть при определенных условиях ключ шифрования (например, по решению суда), не дискредитируя при этом цифровые подписи. Для шифрования сообщения требуется знать сертификат приемной стороны, что обычно обеспечивается автоматически при получении письма с сертификатом. Хотя технически возможно послать сообщение, зашифрованное сертификатом получателя и не подписывать сообщение собственным, например, из-за отсутствия оного, на практике, программы с поддержкой S/MIME потребуют установки сертификата отправителя перед тем как позволить шифрование сообщений.

Обычный основной личный сертификат удостоверяет идентичность владельца только путем связывания воедино почтового адреса и сертификата. Он не удостоверяет ни имя, ни род деятельности. Более полное удостоверение можно получить, обратившись к специализированным ЦС, которые предоставляют дополнительные (нотариально эквивалентные) услуги или безопасную инфраструктуру открытого ключа.

В зависимости от политик ЦС, ваш сертификат и всё его содержимое могут быть открыто опубликованы для ознакомления и проверки. В таком случае, ваше имя и почтовый адрес становятся доступными для всех, в том числе и для поиска. Другие ЦС могут публиковать только серийные номера и признак отозванности. Это необходимый минимум для обеспечения целостности инфраструктуры открытого ключа.

Обработка защищенных (зашифрованных) почтовых сообщений в КриптоПлагине

Одним из элементов информационной безопасности, а тем более защиты персональных данных и своей частной переписки, является обмен зашифрованными почтовыми сообщениями (e-mail), когда шифруется не только само письмо, но и вложения (прикрепленные файлы). При этом многие, особенно находясь не на рабочем месте и не в тиши домашнего кабинета, просматривают почту через веб-интерфейс или используют почтовые клиенты, которые не поддерживают российскую криптографию. Вследствие чего нет возможности прочитать почтовое сообщение, и остаётся довольствоваться только фактом его получения.

Чтобы решить эту проблему в функционал КриптоПлагина и приложения «Crypto-Web», базирующемся на КриптоПлагине, добавлена функция расшифровки файлов SMIME (Secure / Multipurpose Internet Mail Extensions).

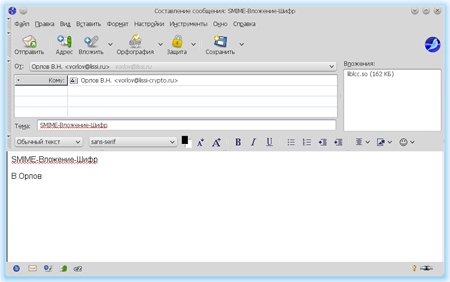

И так, некто отправил электронное письмо с вложениями, зашифрованное на открытом ключе, хранящемся в сертификате получателя:

При попытке открытия этого письма через веб-интерфейс получатель в качестве содержимого письма увидит ссылку на файл smime.p7m, который предлагается скачать:

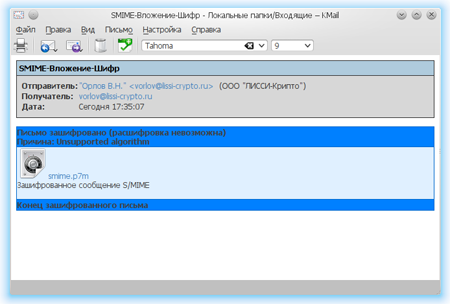

Аналогичным образом данное письмо выглядит в почтовых клиентах, не поддерживающих российскую криптографию:

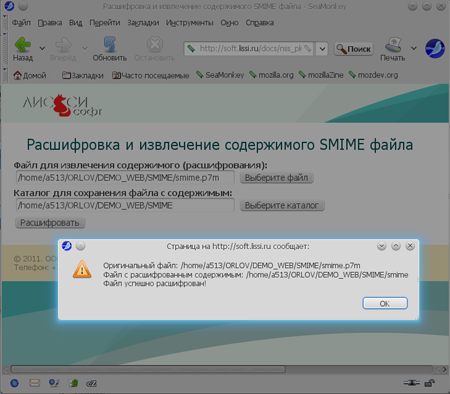

Для расшифровки сохраненного файла smime.p7m достаточно зайти с любого браузера на страничку приложения «Crypto-Web», выбрать пункт меню «Расшифровка и извлечение содержимого SMIME файла» и расшифровать файл:

Результат расшифровки файла smime.p7m будет сохранен в файле smime.eml.

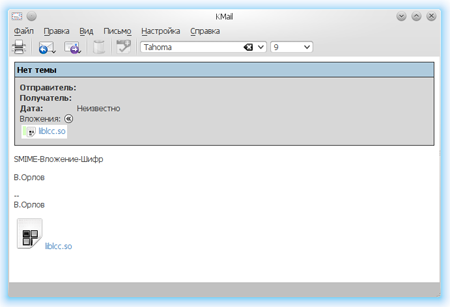

Чтобы посмотреть полученное сообщение теперь достаточно открыть его в любом почтовом клиенте:

Отметим также, что в файле smime.p7m не хранится информация ни об отправителе, ни о получателе. Нет также и даты отправления. Вся эта информация присутствует в самом почтовом сообщении.

В настоящее время заканчивается тестирование приложения «Crypto-Web» для платформы Android:

S/MIME

S/MIME (Secure/Multipurpose Internet Mail Extensions) — усовершенствованный стандарт формата MIME для шифрования и подписи электронной почты с помощью открытого ключа.

S/MIME предназначен для обеспечения криптографической безопасности электронной почты. Обеспечиваются аутентификация, целостность сообщения и гарантия сохранения авторства, безопасность данных (посредством шифрования). Большая часть современных почтовых программ поддерживает S/MIME.

Contents

Функциональные возможности S/MIME

По своему функционалу протоколы S/MIME и PGP очень похожи. Обе системы предлагают функционал для подписи и/или шифрования. S/MIME обеспечивает выполнение следующих функций:

Шифрование в S/MIME

В S/MIME для обеспечения конфиденциальности и целостности информации используется шифрование сообщений стандарта SMTP. Конфиденциальность позволяет защитить содержимое электронной почты при его хранении и передаче от несанкционированного прочтения, позволяя только получателю видеть содержимое сообщение. Шифрование также обеспечивает и целостность сообщений на всем пути следования к получателю.

Так как эта операция требует уникальной информации о получателе, шифрование сообщений обеспечивает конфиденциальность. Только получатель имеет информацию для выполнения расшифровки сообщения. Это гарантирует, что только получатель может просмотреть сообщение, потому что уникальная информация получателя должна быть представлена до просмотра незашифрованного сообщения.

Процесс шифрования и дешифрования сообщений обеспечивает конфиденциальность сообщений электронной почты. Этот процесс позволяет решить серьезную проблему публичных сетей: тот факт, что любой может прочитать любое сообщение.

Используемые криптоалгоритмы

S/MIME использует терминологию, принятую в RFC 2119:

В нижеследующей таблице отражены криптографические алгоритмы, используемые в S/MIME.

| Функция | Требование |

|---|---|

| Создание профиля сообщения, который используется при формировании ЦП | ОБЯЗАТЕЛЬНА поддержка SHA-1 и MD5. РЕКОМЕНДУЕТСЯ использование SHA-1. |

| Шифрование профиля сообщения для формирования цифровой подписи | Для агентов отсылки и приема ОБЯЗАТЕЛЬНА поддержка DSS. Для агентов отсылки РЕКОМЕНДУЕТСЯ поддержка RSA. Для агентов приема РЕКОМЕНДУЕТСЯ поддержка верификации подписей RSA с длиной ключа от 512 до 1024 битов. |

| Шифрование сеансового ключа для передачи с сообщением | Для агентов отсылки и приема ОБЯЗАТЕЛЬНА поддержка алгоритма Диффи-Хелмана. Для агента отсылки РЕКОМЕНДУЕТСЯ поддержка шифрования RSA с длиной ключа от 512 до 1024 битов. Для агента приема РЕКОМЕНДУЕТСЯ поддержка дешифрования RSA. |

| Шифрование собщения для передачи с использованием сеансового ключа | Для агента отсылки РЕКОМЕНДУЕТСЯ поддержка шифрования 3DES и RC2/40. Для агента приема ОБЯЗАТЕЛЬНА поддержка дешифрования 3DES и РЕКОМЕНДУЕТСЯ поддержка дешифрования RC2/40. |

Сообщения в S/MIME

В протоколе S/MIME определен ряд новых типов содержимого MIME, которые отражены в следующей таблице.

| Тип | Подтип | Параметр smime | Описание |

|---|---|---|---|

| Multipart (многокомпонентный) | Signed (подписанный) | Открытое подписанное сообщение. Состоит из 2-х частей: сообщение и подпись. | |

| Application (приложение) | pkcs7-mime | signedData | Подписанный объект S/MIME |

| envelopedData | Шифрованный объект S/MIME | ||

| degenerate signedData | Объект, содержащий только сертификаты открытых ключей | ||

| pkcs7-signature | Тип подписи, являющейся частью сообщения типа multipart/signed | ||

| pkcs10-mime | Сообщение запроса регистрации сертификата |

Защита объекта MIME в S/MIME

Защита объекта MIME в S/MIME обеспечивается ЦП, шифрованием или и тем, и другим одновременно. Объектом может выступать как все сообщение, так и отдельные его части. Объект MIME готовится в соответствии с правилами подготовки сообщений в MIME. Затем объект вместе со связанными с ним данными обрабатывается S/MIME. В результате получается объект PKCS. С объектом PKCS обращаются как с содержимым сообщения, которое упаковывают в MIME. Отдельного замечания требует использование кодировок. Зачастую, при применении алгоритмов защиты получается объект, который представляется двоичными данными. Далее полученный результат упаковывается во внешнее сообщение MIME и при этом может использоваться некоторая соответствующая кодировка, обычно base64. Однако при подписи многокомпонентного сообщения само содержимое сообщения в одной из частей остается без изменения после использования средства защиты. Если сообщение не является набором 7-битовых символов, оно должно передаваться в кодировке base64 или quoted-printable во избежание изменения содержимого, к которому относилась подпись.

Упакованные данные

Подтип application/pkcs7-mime необходим для одного из видов обработки S/MIME, каждый со своим уникальным параметром. Полученная в результате форма представляется в формате BER (Basic Encoding Rules), определенном в X.209 [1]. Рассмотрим объект envelopedData (упакованные данные). В ходе подготовки данных в envelopedData выполняются следующие действия.

Сообщение шифруется на открытом ключе. Блоки RecipientInfo и следующие за ними шифрованные блоки сообщения составляют блок envelopedData. Далее полученные блоки кодируются в base64. Для восстановления сообщения получатель снимает с файла кодировку base64, открывает сеансовый ключ и расшифровывает с помощью него сообщение.

Подписанные данные

SignedData предназначен для документов, которые подписываются одной или несколькими сторонами. Для определенности в данном контексте ограничимся случаем одной ЦП. В ходе подготовки объекта signedData необходимо выполнить следующие действия.

Происходит подготовка блока SingnerInfo, который содержит идентификатор алгоритма шифрования профиля сообщения, сертификат открытого ключа подписывающей стороны, шифрованный профиль сообщения. SignedData состоит из нескольких блоков:

SignedData также может содержать сертификаты открытых ключей для составления цепочки от удостоверяющего центра сертификации до стороны, подписавшей документ. Далее информация кодируется в base64 ниже приведен пример такого сообщения.

Для восстановления сообщения и проверки подписи снимается кодировка base64, применяется открытый ключ подписавшей стороны для открытия профиля сообщения и вычисляется профиль сообщения, который сравнивается с расшифрованным профилем сообщения.

Открытое подписанное сообщение

Параметр protocol указывает на то что этот объект представляет собой двухфакторное открытое подписанное сообщение. Micalg обозначает тип используемого профиля сообщения. Получатель проверяет подпись, вычисляя профиль сообщения из первой части и сравнивая с профилем, который получается из второй части.

Запрос регистрации

Для получения сертификатов открытых ключей приложение или пользователь обычно обращаются к удостоверяющему центру. Объект application/pkcs10 необходим для передачи запроса на получение сертификата. Запрос включает блок certificationRequestInfo, за которым следует идентификатор алгоритма шифрования, который завершается подписью блока certificationRequestInfo на секретном ключе отправителя. CertificationRequestInfo включает в себя:

Сообщение, содержащее только сертификаты

В ответ на запрос регистрации могут посылаться сообщения, которые содержат только сертификаты или список отозванных сертификатов. Application/pkcs7-mime с параметром degenerate для smime-типа будет типом/подтипом такого сообщения. Действия при этом аналогичны тем, что и при создании signedData, за исключением того что в данном случае нет содержимого сообщения и поле signerInfo пустое.

Сертификат S/MIME

Для использования S/MIME пользователю необходимо получить и установить индивидуальный сертификат от удостоверяющего центра. Обычный личный сертификат удостоверяет личность владельца только путем связывания воедино почтового адреса и сертификата. Он не удостоверяет ни имени, ни рода деятельности. Более полное удостоверение можно получить, обратившись к специализированным ЦС, которые предоставляют дополнительные (нотариально эквивалентные) услуги.

В зависимости от политик ЦС, ваш сертификат и всё его содержимое могут быть открыто опубликованы для ознакомления и проверки. В таком случае, ваше имя и почтовый адрес становятся доступными для всех, в том числе и для поиска. Другие ЦС могут публиковать только серийные номера. Это необходимый минимум для обеспечения целостности инфраструктуры открытого ключа.

Обработка сертификатов в S/MIME

Схема управления ключами в S/MIME представляет собой некоторый гибрид строгой иерархии сертификатов X.509 и сети доверия PGP. Как и в случае с PGP администраторы и/или пользователи должны обеспечить клиентам перечень надежных ключей и отозванных сертификатов. Ответственность за поддержку сертификатов лежит на локальной системе, а сами сертификаты подписываются удостоверяющими центрами [KaLi07].

Роль агента пользователя

В S/MIME пользователь выполняет следующие функции управления сертификатами.

Сервис усовершенствованной защиты

Ниже представлено описание трех известных сервисов усовершенствованной защиты.

Ограничения, связанные с использованием S/MIME

Корректное использование стандарта S/MIME накладывает некоторые ограничения на применение традиционных приложений электронной почты и рабочей среды, в которой они используются:

См. также

Субботин А. А., Мельников Р. Е., 2013