sha1 0x14196fba что это

Для чего нужны хеши файла MD5, SHA-1 и SHA-256 – как проверять хеш

Иногда Вы можете встретить упоминание MD5, SHA-1 или SHA-256 хешей, отображаемых вместе с вашими, но, на самом деле, не знаете, что они означают. Эти, казалось бы, случайные строки текста позволяют Вам проверить, что файлы, которые вы загрузили, не были повреждены или подделаны.

Как используют хеши для проверки данных

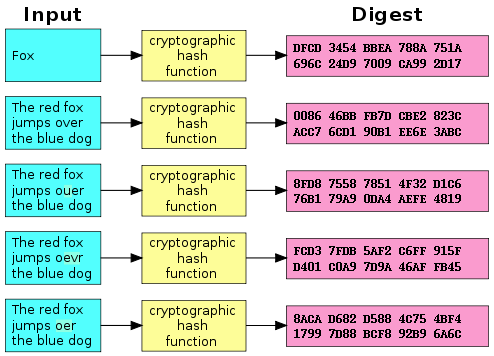

Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

Взгляните на диаграмму, и вы увидите, что хеш «Fox» и «The red fox jumps over the blue dog» имеет одинаковую длину. Теперь сравните второй пример на графике с третьим, четвертым и пятым. Вы увидите, что, несмотря на незначительные изменения во входных данных, хеши сильно отличаются друг от друга. Даже если кто-то изменит очень маленький фрагмент входных данных, хэш будет резко меняться.

MD5, SHA-1 и SHA-256 – это разные алгоритмы хеш-функции. Создатели программного обеспечения часто указывают хеш для загружаемых файлов.

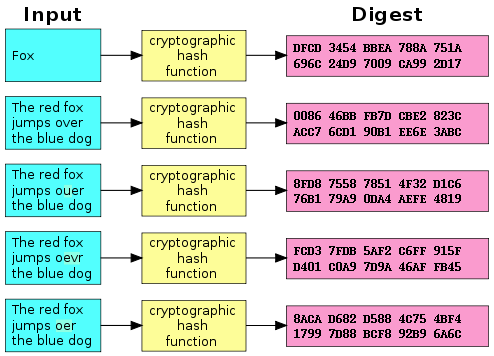

Таким образом, Вы можете загрузить файл, а затем сравнить опубликованный с рассчитанным для загруженного файла, чтобы подтвердить, что Вы получили оригинальный файл, и что он не был поврежден во время процесса загрузки или подделан злонамеренно.

Как мы видели выше, даже небольшое изменение в файле резко изменит хэш.

Они также могут быть полезны, если файл получен из неофициального источника, и вы хотите проверить, что это «законно». Допустим, у Вас есть Linux.iso-файл, который вы откуда-то получили, и вы хотите убедиться, что он оригинальный. Вы можете посмотреть хеш этого ISO-файла в интернете на веб-сайте дистрибутивов Linux. Затем рассчитать хеш-функцию на вашем компьютере и убедиться, что результат соответствует хеш-значению, которое вы ожидаете от него. Это подтверждает, что у вас тот же файл, который предлагается для загрузки на официальном веб-сайте дистрибутива Linux.

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

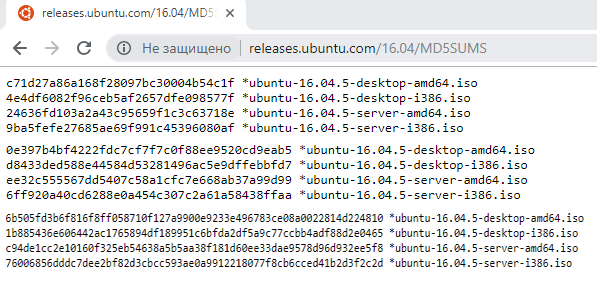

Хэш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хэш файла на macOS

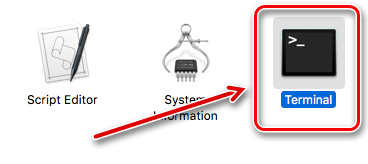

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

Хэш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

Хэши с криптографической подписью

Хотя хэши могут помочь вам подтвердить, что файл не был подделан, здесь остаётся возможность для атаки. Злоумышленник может получить контроль веб-сайтом с дистрибутивом Linux и изменить хеш-коды, которые отображаются на нём, или злоумышленник может изменять веб-страницу во время передачи информации, если доступ происходит по протоколу http, вместо зашифрованного протокола https.

Вот почему современные дистрибутивы Linux часто предоставляют больше, чем хеши, перечисленные на веб-страницах. Они криптографически подписывают эти хеши, чтобы помочь защититься от злоумышленников, которые могут попытаться изменить хеши. Вы можете проверить криптографическую подпись, чтобы убедиться, что хеш действительно относится к дистрибутиву Linux. Проверка криптографической подписи хеша – более сложный процесс, выходящий за рамки представленной статьи.

Sha1 0x14196fba что это

Содержание

История [ ]

В 1993 году NSA совместно с NIST разработали алгоритм безопасного хеширования (сейчас известный как SHA-0) (опубликован в документе FIPS PUB 180) для стандарта безопасного хеширования. Однако вскоре NSA отозвало данную версию, сославшись на обнаруженную ими ошибку, которая так и не была раскрыта. И заменило его исправленной версией, опубликованной в 1995 году в документе FIPS PUB 180-1. Эта версия и считается тем, что называют SHA-1. Много спустя, на конференции CRYPTO в 1998 году два французских исследователя представили атаку на алгоритм SHA-0, которая не работала на алгоритме SHA-1 Возможно, это и была ошибка, открытая NSA.

Описание алгоритма [ ]

Одна итерация алгоритма SHA1

SHA-1 реализует однонаправленную хеш-функцию, простроенную на идее функции сжатия. Входами функции сжатия являются блок сообщения длиной 512 бит и выход предыдущего блока сообщения. Выход представляет собой значение всех хеш-блоков до этого момента. Иными словами хеш блока

Исходное сообщение разбивается на блоки по 512 бит в каждом. Последний блок дополняется до длины, кратной 512 бит. Сначала добавляется 1 а потом нули, чтобы длина блока стала равной 512 — 64 бит. В оставшиеся 64 бита записывается длина исходного сообщения. Дополнение последнего блока осуществляется всегда, даже если сообщение уже имеет нужную длину. Таким образом, число добавляемых битов находится в диапазоне от 1 до 512.

Инициализируются пять 32-битовых переменных.

Определяются четыре нелинейные операции и четыре константы.

|  = 0x5A827999 = 0x5A827999 | 0≤t≤19 |

|  = 0x6ED9EBA1 = 0x6ED9EBA1 | 20≤t≤39 |

|  = 0x8F1BBCDC = 0x8F1BBCDC | 40≤t≤59 |

|  = 0xCA62C1D6 = 0xCA62C1D6 | 60≤t≤79 |

Главный цикл [ ]

Главный цикл итеративно обрабатывает каждый 512-битный блок. Итерация состоит из четырех этапов по двадцать операций в каждом. Блок сообщения преобразуется из 16 32-битовых слов

здесь Псевдокод SHA-1 [ ]

Псевдокод алгоритма SHA-1 следущий:

Вместо оригинальной формулировки FIPS PUB 180-1 приведены следующие эквивалентные выражения и могут быть использованы на компьютере f в главном цикле:

Примеры [ ]

Ниже приведены примеры хешей SHA-1. Для всех сообщений подразумевается использование кодировки ASCII.

Хеш панграммы на русском:

Хеш панграммы на английском:

Небольшое изменение исходного текста (одна буква в верхнем регистре) приводит к сильному изменению самого хеша. Это происходит вследствие лавинного эффекта.

Даже для пустой строки вычисляется нетривиальное хеш-значение.

Криптоанализ [ ]

Криптоанализ хеш-функций направлен на исследование уязвимости к различного вида атакам. Основные из них:

В январе 2005 года Rijmen and Oswald опубликовали сообщение об атаке на усеченную версию SHA-1 (53 раунда вместо 80), которая позволяет находить коллизии меньше, чем за 2 80 операций.

О методе авторы пишут:

Мы представляем набор методик и соответствующих технологий, которые могут быть использованы для устранения главных препятствий в нахождении коллизий в SHA-1. Сначала мы ищем близкие к коллизии дифференциальные пути, которые имеют небольшой «вес Хамминга» в «векторе помех», где каждый 1-бит представляет 6-шаговую локальную коллизию. Потом, мы соответствующим образом корректируем дифференциальный путь из первого раунда до другого приемлимого дифференциального пути, чтобы избежать неприемлимых последовательных коллизий и усеченных коллизий. В конце концов мы преобразуем два одноблоковых близких к коллизии дифференциальных пути в один двухблоковый коллизионный путь с удвоенной вычислительной сложностью. [1]

We introduce a set of strategies and corresponding techniques that can be used to remove some major obstacles in collision search for SHA-1. Firstly, we look for a near-collision differential path which has low Hamming weight in the «disturbance vector» where each 1-bit represents a 6-step local collision. Secondly, we suitably adjust the differential path in the first round to another possible differential path so as o avoid impossible consecutive local collisions and truncated local collisions. Thirdly, we transform two one-block near-collision differential paths into a twoblock collision differential path with twice the search complexity.

Также они заявляют:

В особенности, наш анализ основан на оригинальных дифференциальных атаках на SHA-0, близких к коллизиям атаках на SHA-0, мультиблокой методике, а также методике модификации исходного сообщения, использованной при атаке на MD5. Взлом SHA-1 не был бы возможным без этих мощных аналитических методологий.

In particular, our analysis is built upon the original differential attack on SHA-0, the near collision attack on SHA-0, the multi-block collision techniques, as well as the message modification techniques used in the collision search attacks on MD5.

В этой же статье авторы опубликовали атаку на усеченный SHA-1 (58 раундов), которая позволяет находить коллизии за 2 33 операций.

В августе 2005 года на CRYPTO 2005 эти же специалисты представили улучшенную версию атаки на полноценный SHA-1, с вычислительной сложностью в 2 63 операций. В декабре 2007 года детали этого улучшения были проверены Мартином Кохраном.

Хотя теоретически SHA-1 считается взломанным (количество вычислительных операций сокращено в 2 80-63 = 131 000 раз), на практике подобный взлом неосуществим, так как займет пять миллиардов лет.

Ввиду того, что теоретические атаки на SHA-1 оказались успешными NIST планирует полностью отказаться от использования SHA-1 в цифровых подписях. [4]

Сравнение SHA-1 с другими алгоритмами [ ]

Сравнение с MD5 [ ]

И MD5, и SHA-1 являются, по сути, улучшенными продолжениями MD4.

Брюс Шнайер делает следующий вывод : « SHA-1 — это MD4 с добавлением расширяющего преобразования, дополнительного этапа и улучшенным лавинным эффектом. MD5 — это MD4 с улучшенным битовым хешированием, дополнительным этапом и улучшенным лавинным эффектом.»

Сравнение с ГОСТ Р 34.11-94 [ ]

Ряд отличительных особенностей ГОСТ Р 34.11-94 :

Сравнение с другими SHA [ ]

В таблице, «промежуточный размер хеша» означает «размер внутренней хеш-суммы» после каждой итерации.

| Вариации алгоритма | Размер выходного хеша (бит) | Промежуточный размер хеша (бит) | Размер блока (бит) | Максимальная длина входного сообщения (бит) | Размер слова (бит) | Количество раундов | Используемые операции | Найденные коллизии | |

|---|---|---|---|---|---|---|---|---|---|

| SHA-0 | 160 | 160 | 512 | 2 64 − 1 | 32 | 80 | +,and,or,xor,rotl | Есть | |

| SHA-1 | 160 | 160 | 512 | 2 64 − 1 | 32 | 80 | +,and,or,xor,rotl | 2 63 операций | |

| SHA-2 | SHA-256/224 | 256/224 | 256 | 512 | 2 64 − 1 | 32 | 64 | +,and,or,xor,shr,rotr | Нет |

| SHA-512/384 | 512/384 | 512 | 1024 | 2 128 − 1 | 64 | 80 | +,and,or,xor,shr,rotr | Нет | |

Использование [ ]

SHA-1 является наиболее распространенным из всего семейства SHA и применяется в различных широко распространенных криптографических приложениях и алгоритмах.

SHA-1 используется в следующих приложениях:

Примечания [ ]

Ссылки [ ]

Литература [ ]

cs:Secure Hash Algorithm da:SHA de:Secure Hash Algorithm en:SHA hash functions es:SHA fi:SHA fr:SHA-1 he:SHA hr:SHA-1 it:Secure Hash Algorithm ja:SHA ko:SHA lt:SHA nl:SHA-familie pl:SHA-1 pt:SHA1 sk:Secure Hash Algorithm sr:SHA vi:SHA zh:SHA 家族

Microsoft прекратила поддержку подписи кода SHA-1 для Центра обновления Windows 7 августа 2020 г.

СОДЕРЖАНИЕ

Разработка

Приложения

Криптография

Целостность данных

Криптоанализ и проверка

Атаки

Авторы пишут: «В частности, наш анализ основан на исходной дифференциальной атаке на SHA-0, атаке с близким столкновением на SHA-0, методах многоблочных коллизий, а также на методах модификации сообщений, используемых в атаке поиска коллизий на MD5. Взлом SHA-1 был бы невозможен без этих мощных аналитических методов ». Авторы представили коллизию для 58-раундового SHA-1, обнаруженную при 2 33 хэш-операциях. Статья с полным описанием атаки была опубликована в августе 2005 года на конференции CRYPTO.

На Rump Session CRYPTO 2006 Кристиан Рехбергер и Кристоф Де Канньер заявили, что обнаружили коллизионную атаку на SHA-1, которая позволила бы злоумышленнику выбрать хотя бы части сообщения.

В 2008 году методология атаки Стефана Мануэля сообщила о хэш-конфликтах с расчетной теоретической сложностью от 2 51 до 2 57 операций. Однако позже он отказался от этого утверждения после того, как обнаружил, что локальные пути столкновения на самом деле не являются независимыми, и, наконец, процитировал наиболее эффективный вектор столкновения, который уже был известен до этой работы.

Кэмерон Макдональд, Филип Хоукс и Йозеф Пиепшик представили атаку хэш-коллизий с заявленной сложностью 2 52 на Rump-сессии Eurocrypt 2009. Однако сопроводительный документ «Дифференциальный путь для SHA-1 со сложностью O (2 52 )» был отозван из-за того, что авторы обнаружили, что их оценка неверна.

Шаппенинг

Впоследствии, 12 августа 2004 г., Жу, Каррибо, Лемуэ и Джалби объявили о конфликте полного алгоритма SHA-0. Это было сделано с использованием обобщения атаки Шабо и Жу. Обнаружение столкновения имело сложность 2 51 и заняло около 80 000 процессорных часов на суперкомпьютере с 256 процессорами Itanium 2 (что эквивалентно 13 дням непрерывного использования компьютера).

Официальная проверка

По состоянию на декабрь 2013 года существует более 2000 проверенных реализаций SHA-1, 14 из которых способны обрабатывать сообщения с длиной в битах, не кратной восьми (см. Список проверки SHS ).

Примеры и псевдокод

Примеры хешей

Хеш строки нулевой длины:

Псевдокод SHA-1

Псевдокод для алгоритма SHA-1 следующий:

Предполагалось, что выбранные постоянные значения, используемые в алгоритме, не соответствуют моим цифрам в рукаве :

Вместо формулировки из показанного исходного документа FIPS PUB 180-1, следующие эквивалентные выражения могут использоваться для вычислений f в основном цикле выше:

Также было показано, что для раундов 32–79 вычисление:

Сравнение функций SHA

В таблице ниже внутреннее состояние означает «внутреннюю хеш-сумму» после каждого сжатия блока данных.

(бит)

(биты)

(бит)

(биты)

(в битах)

(4 × 32)

(обнаружены коллизии)

(5 × 32)

SHA-256

256

(8 × 32)

128

0

7,63

85,25

2001

SHA-512

512

(8 × 64)

256

0

5,06

135,50

SHA-512/256

256

128

256

SHA3-256

SHA3-384

SHA3-512

256

384

512

(5 × 5 × 64)

1088

832

576

128

192

256

512

768

1024

8,59

11,06

15,88

155,50

164,00

164,00

SHAKE256

d (произвольно)

1088

мин ( д / 2, 256)

512

8,59

155,50

Реализации

Ниже приведен список библиотек криптографии, поддерживающих SHA-1:

Аппаратное ускорение обеспечивается следующими расширениями процессора:

Что такое fba.exe? Это безопасно или вирус? Как удалить или исправить это

Что такое fba.exe?

fba.exe это исполняемый файл, который является частью Msdn Disc 1729 разработанный Microsoft, Версия программного обеспечения для Windows: 1.0.0.0 обычно 25600 в байтах, но у вас может отличаться версия.

Fba.exe безопасно, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, для fba.exe его путь будет примерно таким: C: \ Program Files \ Microsoft \ Msdn Disc 1729 \ fba.exe

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Самые важные факты о fba.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, перед удалением fba.exe. Для этого найдите этот процесс в диспетчере задач.

Найти его местоположение и сравнить размер и т. Д. С приведенными выше фактами

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус fba.exe, необходимо скачайте и установите приложение полной безопасности, как это, Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Могу ли я удалить или удалить fba.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Однако, если это не вирус, и вам нужно удалить fba.exe, вы можете удалить Msdn Disc 1729 со своего компьютера, используя его деинсталлятор. Если вы не можете найти его деинсталлятор, то вам может понадобиться удалить Msdn Disc 1729, чтобы полностью удалить fba.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

Распространенные сообщения об ошибках в fba.exe

Наиболее распространенные ошибки fba.exe, которые могут возникнуть:

• «Ошибка приложения fba.exe.»

• «Ошибка fba.exe».

• «fba.exe столкнулся с проблемой и будет закрыт. Приносим извинения за неудобства».

• «fba.exe не является допустимым приложением Win32».

• «fba.exe не запущен».

• «fba.exe не найден».

• «Не удается найти fba.exe».

• «Ошибка запуска программы: fba.exe.»

• «Неверный путь к приложению: fba.exe.»

Как исправить fba.exe

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс fba.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлен декабрь 2021:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

Загрузите или переустановите fba.exe

Вход в музей Мадам Тюссо не рекомендуется загружать заменяемые exe-файлы с любых сайтов загрузки, поскольку они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить fba.exe, мы рекомендуем переустановить основное приложение, связанное с ним. Msdn Disc 1729.

Информация об операционной системе

Ошибки fba.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows: