service tcp keepalives in cisco что это

Безопасность. Начало 05. Cisco Configuration Professional

CCP в определённом смысле упрощает администрирование. В большинстве случаев это действительно помогает новичкам, хотя и для профессионалов здесь есть кое чего интересное.

Например в отличие от CLI, GUI предоставляет в основном только самые нужные и часто используемые настройки, которые легко «подглядеть» взглянув на страницу настроек какой-либо функции. В CLI это сделать невозможно, точнее команда CLI «?» вывалит всевозможные команды, половина из которых не нужна и может быть даже вредна.

С другой стороны CCP не позволяет делать иногда необходимые тонкие настройки и не затрагивает целые функции.

CCP существует в двух вариациях:

Отметим также, что CCP не требует каких либо лицензий и может быть загружен с сайта циски под валидным CCO account.

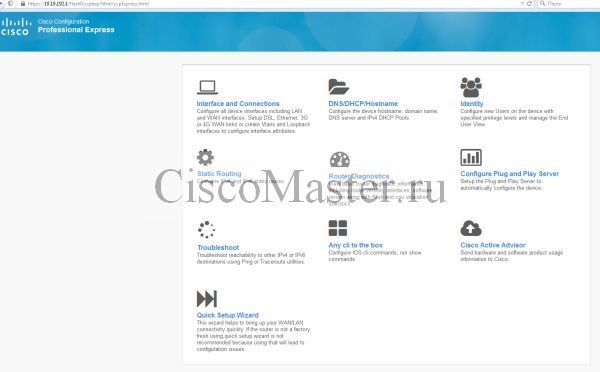

Установка CCP Express

Cisco CP Express или Cisco CP Express Admin View является облегченной версией CCP с очень ограниченными функциями и устанавливаемый непосредственно на Flash-карту роутера.

Подготовка маршрутизатора к работе с Cisco Configuration Professional (Express)

Для работы CCP (и CCP Express) необходимо выполнить определенные подготовительные действия на маршрутизаторе:

Маршрутизатор должен быть включен и доступен по сети.

Вообще по умолчанию маршрутизатор будет доступен по адресу 10.10.10.1.

Компьютер можно подключить к маршрутизатору используя Cross-кабель и дать адрес например 10.10.10.100 255.255.255.0

10.10.10.1 должен пинговаться. Затем мы заходим через telnet на 10.10.10.1 и выполняем следующие команды:

(1) Включаем на маршрутизаторе сервер HTTP и HTTPS:

Router> enable

Router# conf t

Router(config)# ip http server

Router(config)# ip http secure−server

Router(config)# ip http authentication local

(2) Создаем пользователя с privilege level 15:

Router(config)# username username privilege 15 password 0 password

(3) Настраиваем SSH и Telnet:

Router(config)# line vty 0 4

Router(config−line)# privilege level 15

Router(config−line)# login local

Router(config−line)# transport input telnet

Router(config−line)# transport input telnet ssh

Router(config−line)# exit

(4) Включаем local logging для поддержки log monitoring

Router(config)# logging buffered 51200 warning

После выполнения этих действий мы сможем подключаться к маршрутизатору через Cisco Configuration Professional.

Cisco Configuration Professional Express

Зайти на роутер можно по следующему адресу:

https://router_address

Cisco Configuration Professional Express позволяет управлять лишь ограниченными функциями например:

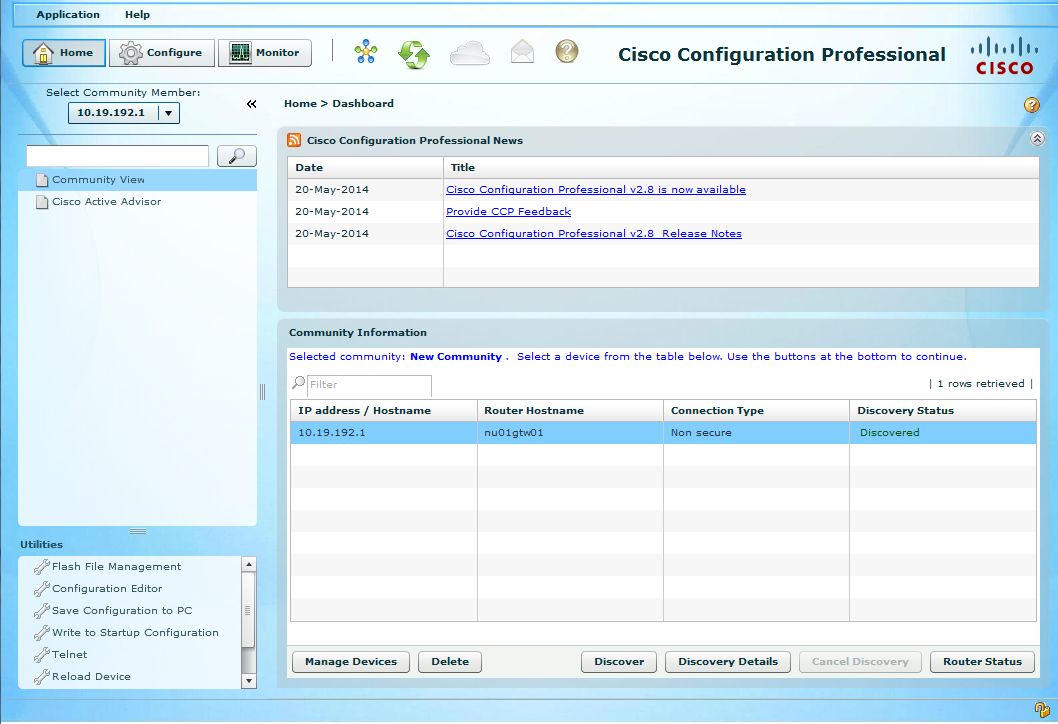

Cisco Configuration Professional

Полноценный Cisco Configuration Professional позволяет выполнять практически все основные функции.

CCP можно скачать с сайта Cisco при наличии активной подписки.

Здесь для начала в Community мы введем IP нашего роутера, а также имя и пароль учетки для администрирования.

Далее жмем кнопку Discovery.

После выполнения Discovery нам станут доступны опции Configure и Monitor. Позволяющие соответственно настраивать и мониторить наш роутер.

Templates

Templates или шаблоны нам помогут если есть необходимость конфигурировать устройства с аналогичными функциями.

User Profiles

Создание профиля:

Application > Create User Profile

Импорт профиля:

Application > Import User Profile

CCP Security Audit

Фича позволяет автоматически проанализировать конфигурацию маршрутизатора, и затем выдать свои рекомендации.

При этом CCP использует IOS auto secure feature, т.е. примерно тоже самое что и команда auto secure full

Запустить Security Audit:

Configure > Security > Security Audit

Security Audit покрывает целый набор вопросов по безопасности, рассмотрим их вкартце:

Unicast RPF on Outside Interfaces позволяет предотвращать IP spoofing.

Service tcp keepalives in cisco что это

Для удобства использования на роутерах по умолчанию включены различные сервисы. Эти сервисы создают угрозу для безопасности. При правильном дизайне сети роутеры находятся за файерволом, что исключает доступ к устройству или его сервисам из вне. Некоторые сетевые устройства помещают в зону DMZ в которой к ним открывается доступ. Не безопасное решение если роутер смотрит напрямую в интернет. В этом случае необходимо отключать открытые сервисы, и ограничивать доступ.

Уязвимость сервисов роутера

Сервисы роутера по угрозам безопасности группируются в след группы:

Рассмотрим эти группы подробнее.

Unnecessary services and interfaces

| Сервисы | Описание | Значения по умолчанию | Способ отключения |

| Интерфейсы роутера | Осуществляют прием и передачу пакетов | Выключены у роутера | (config-if)#shutdown |

| BOOTP сервер | Роутер выступает в качестве bootp сервера для сетевых устройств | Включен | (config)#no ip bootp server |

| CDP | Рассылает инфу соседям | Включен глобально и на интерфейсах | (config)#no cdp run (config-if)#no cdp enable |

| Configuration auto-loading | Автоматически копирует конфигу с сервера при загрузке | Выключен | (config)#no service config |

| FTP сервер | FTP сервер | Выключен | (config)#no ftp-server enable |

| TFTP сервер | TFTP сервер | Выключен | (config)#no tftp-server file-sys:image name |

| NTP сервис | Возволяет как принимать время с другого сервера так и отсылать время другим NTP клиентам | Выключен | (config)#no ntp server ip address |

| Packet assemble/disassemble (PAD) сервис | Обеспечивает доступ для X.25 PAD команд в X.25 сети | Включен | (config)#no service pad |

| TCP и UDP minor service | Небольшой сервер в роутере используемый для диагностики. | До 11.3 включен, после выключен | (config)#no service tcp-small-servers (config)#no service udp-small-servers |

| Maintance Operation Protocol (MOP) | Сервис поддержки Digital Equipment Corporation (DEC) в роутере. | Включен на большинстве Ethernet интерфейсах | (config-if)#no mop enable |

Common Management Services

Сервисы в этой категории служат для передачи конфигурационных файлов и IOS роутеру.

| Сервисы | Описание | Значение по умолчанию | Способ отключения |

| SNMP | Используется для конфигурации и получения информации с роутера | Включен | (config)#no snmp-server enable |

| HTTP сервер | Позволяет конфигурировать роутер по HTTP протоколу | В зависимости от устройства | (config)#no ip http server (config)#no ip http secure-server |

| DNS | Cisco роутеры по умолчанию используют 255.255.255.255 адрес для поиска DNS сервера и реализации имени | Включен | (config)#no ip domain-lookup |

Path integrity Mechanisms

Сервисы этой категории используются для передачи конфигурационных файлов, IOS, и вообще пакетов.

| Сервис | Описание | Значение по умолчанию | Способ отключения |

| ICMP Redirects | Этот сервис используется роутером для отсылки ICMP redirect сообщение когда пакет форвардится на тот же интерфейс, с которого и получен этот интерфейс | Включен | (config)#no ip icmp redirect (config-if)#no ip redirects |

| IP Source Routing | Этот сервис позволяет отправителю контролировать маршрут по которому пройдет пакет через сеть. | Включен | (config)#no ip source-route |

Probes and Scans

Сервисы этой категории используются для сбора информации, которая может быть использована злоумышленником.

| Сервис | Описание | Значение по умолчанию | Способ отключения |

| Finger service | Через Finger протокол (79 порт) получают список пользователей от сетевого устройства, который описывает номер линии, название соединения, время и место расположения терминала. | Включен | (config)#no service finger |

| ICMP unreachable notification | Этот сервис отправляет пользователю ICMP сообщение в котором говорится о недоступности IP подсети или IP адреса | Включен | (config-if)#no ip unreachables |

| ICMP mask reply | Этот сервис отправляет маску IP подсети по запросу | Выключен | (config)#no ip mask-reply |

| IP directed broadcast | Этот сервис обеспечивает уникастовому пакету попавшему на роутер стать броадкастовым для определенного сегмента. | Включен до 12.0, выключен после | (config-if)#no ip directed-broadcast |

Terminal Access Security

Эта группа сервисов используется для сбора информации о пользоваетлях или для DoS атак.

| Сервис | Описание | Значение по умолчанию | Способ отключения |

| IP identification service | Этот сервис по протоколу RFC 1413 оповещает идентификатор инициатора TCP соединения. | Включен | (config)#no ip identd |

| TCP keepalives | TCP keepalives позволяют закрыть TCP соединение если удаленная сторона перестала отвечать. | Выключен | (config)#service tcp-keepalives-in (config)#service tcp-keepalives-out |

Gratuitous and Proxy ARP

Эта группа сервисов используется для сбора информации о пользоваетлях или для DoS атак.

| Сервис | Описание | Значение по умолчанию | Способ отключения |

| Gratuitous ARP | Этот сервис обычно используется для атак ARP poisoning. | Включен | (config)#no ip arp gratuitous |

| Proxy ARP | Этот сервис используется для резолва адресов 2го уровня если роутер выступает в качестве бриджа. | Включен | (config)#no ip arp proxy |

Использование AutoSecure для защиты роутера.

Эта команда доступна с версии IOS 12.3 и позже. Может применятся в автоматическом режиме или интерактвном. В автоматическом режиме опции безпасности применяются ко всем сервисам, в интерактивном можно опционально отключать сервисы. Помимо отключения AutoSecure еще использует и другие функции для обеспечения безопасности.

Команда имеет следующий вид:

router#auto secure [management | forwarding] [no-interact | full] [login | ntp | ssh | firewall | tcp-intercept]

no-interact включает ручной режим в котором можно конфигурировать отдельные сервисы.

Cisco Router

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

На этой странице описываются различные настройки маршрутизаторов Cisco.

Содержание

[править] Базовые настройки маршрутизатора

[править] Полезные команды

Сбросить настройки на интерфейсе fa 0/1:

Прервать traceroute CTRL-SHIFT-6

[править] Buffer Tuning

[править] Доступ к маршрутизатору

[править] Telnet

Настройка доступа telnet без пароля:

При подключении сразу попасть в привилегированный режим:

[править] ACL

Для ограничения доступа к маршрутизатору по протоколу telnet можно использовать ACL и применить их к vty.

Например, настроен ACL, который разрешает подключаться к маршрутизатору по telnet только с адреса 4.4.4.4:

Подключившись по telnet, например, с адреса 4.4.4.4 к маршрутизатору dyn5, можно затем из этой сессии инициировать telnet сессию к другому маршрутизатору. Для того чтобы контролировать куда можно подключаться изнутри сессии telnet необходимо настроить ACL в исходящем направлении. Например, подключившись к маршрутизатору dyn5 по telnet, инициировать исходящую сессию telnet можно будет только на адрес 1.1.1.1:

Если выполняется попытка подключиться к неразрешенному адресу, то появляется такое сообщение:

[править] Дополнительные параметры при подключении telnet

Обычно при подключении telnet маршрутизатор в качестве адреса отправителя выбирает адрес интерфейса, который ближе всего к получателю. Однако это поведение можно изменить, как для конкретной сессии, так и в принципе для всех подключений telnet.

Указание интерфейса для текущей сессии telnet:

Указание интерфейса для всех сессий telnet:

[править] Разрыв соединения

Настройка таймаута после которого, независимо от активности, пользователь будет отключен (в минутах):

Отображение предупреждающего сообщения за 30 секунд до того как сессия будет разорвана из-за истечения интервала absolute-timeout:

[править] Предотвращение залипания соединений

[править] Настройка нестандартных портов для telnet и привязка к конкретной vty

Указание нестандартного порта для telnet:

После указания rotary 3 для того чтобы попасть по telnet на vty 3, надо заходить на порт 3000+3.

Пример конфигурации маршрутизатора:

Подключение с соседнего маршрутизатора (к порту 3000+rotary):

Пользователь подключился к vty 3:

[править] SSH

Имя домена (необходимо для генерации ключей):

Создание пары ключей:

Включение SSH версии 2:

Создание пользователя в локальной базе:

[править] Настройка нестандартных портов для SSH и привязка к конкретной vty

Изменение порта SSH для определенной линии vty:

Настройка соответствия vty и rotary:

Пример конфигурации маршрутизатора:

Подключение с соседнего маршрутизатора (к порту 2009):

Пользователь подключился к vty 4:

Ограничение числа сессий ssh ip ssh maxstartups Пример: ограничим 2 сессиями

Ограничение времени timeoutá (по-умолчанию 300 секунд)ip ssh time-out

SSH сервер прерывает соединение, если не передаются никакие данные в течение этого времени ожидания.

Пример:

Указание интерфейса для всех сессий ssh

Включение журналирования событий SSH ip ssh logging events

Указание версии использования протокола ip ssh version версия Пример:

Указание, какой ключ должен использоваться при соединении:

[править] Работа с сессиями

[править] Исходящие сессии Telnet и SSH

Инициировать сессию telnet:

Исходящие сессии SSH:

[править] Приостановка и мониторинг исходящих сессий

Приостановить сессию: Ctrl+Shift+6 и потом x.

Показать исходящие сессии:

Вернуться в приостановленную сессию:

Завершить исходящую сессию:

Если с маршрутизатора были открыты сессии, а затем приостановлены, то нажатие ‘Enter’ приводит к тому, что открывается последняя сессия. Для того чтобы сделать перевод строки, без команды и без восстановления последней сессии, необходимо использовать комбинацию ctrl+l.

Или нажать номер несуществующей сессии. После этого ‘Enter’ отрабатывает как обычно:

[править] Входящие сессии

Показать подключения к локальному маршрутизатору (консоль, telnet, ssh):

Показать сессии ssh:

[править] Автоматическое выполнение команды

Команда autocommand используется для автоматического выполнения определенной команды после того как пользователь подключился к определенной line:

[править] HTTP

[править] Ограничение количества соединений

Настройка максимального количества соединений (по умолчанию 5, диапазон от 1 до 16):

[править] Изменение стандартного порта

Изменение стандартного порта HTTP:

[править] Время жизни соединения

[править] Ограничение доступа

С помощью ACL можно указать каким хостам разрешен доступ по HTTP на маршрутизатор:

[править] Аутентификация

Настройка аутентификации по локальной базе пользователей:

Пример создания пользователей:

[править] Локальная аутентификация (локальная база пользователей)

Управление правами доступа на основании атрибутов, присвоенных отдельному пользователю.

Когда VPN-пользователи проходят аутентификацию на локальном сервере IOS, то может понадобиться запретить им доступ к CLI.

Настройка AAA (если настроен VPN, то тут могут быть дополнительные настройки):

Создание списка атрибутов для запрещения доступа к CLI:

Назначение списка пользователю:

Если пользователь пытается зайти в CLI маршрутизатора, то выдается ошибка:

[править] Разграничение доступа пользователям

[править] Уровни привилегий по умолчанию

Некоторые команды уровня 1:

[править] Уровни привилегий

Создание пользователя и задание пароля:

Назначение пользователю уровня привилегий:

Задание соответствия между командами и уровнем привилегий:

Для просмотра уровня своих привилегий используется команда show privilege

Пример:

[править] CLI view

Включить root view:

Настроить пароль для view:

Добавить команды доступные в view:

[править] Всякое

[править] Пароли

Задание минимальной длины пароля:

Хранение паролей в виде хеша:

Задание количества разрешенных неудачных попыток логина в минуту. При превышении будет сгенерировано лог-сообщение:

Для задания пароля входа в privileg EXEC level (привилегированный режим) используется команда enable password|secret

Пример:

Следует заметить, что при использовании enable secret будет использоваться кодирования пароля с помощью алгоритма MD5, что повышает безопасность системы в целом

[править] Гарантия выполнения низкоприоритетных задач

[править] Приглашение командной строки

Отключить приглашение командной строки в глобальном конфигурационном режиме:

После выполнения команды, приглашение dyn1(config)# не отображается. При возвращении в режим enable приглашение появляется.

Настройка приглашения режима enable:

[править] Баннеры

Создание баннера message-of-the-day (MOTD):

Для создания баннера необходимо указать ключевое слово banner тип РазделительТекст баннера Разделитель. Разделитель НЕ может содержаться в тексте баннера

[править] Создание меню

Текст приглашения по выбору пункта меню:

Настройка очистки экрана перед выводом меню:

Ключами для выбора определенного пункта меню могут быть буквы, цифры или строки. Если используются строки, то должен быть настроен режим line-mode:

Создание пунктов меню:

Настройка команд, которые будут выполняться при вызове пункта меню:

Для того чтобы пользователь мог выйти из меню, при создании меню необходимо настроить один пункт меню с командой menu-exit:

Для пунктов меню, в которых предполагается вывод результата выполнения команды, необходимо задать параметр pause:

Можно указать какой пункт будет выполняться по умолчанию в случае, если пользователь не выбрал пункт меню и нажал Enter:

Отображение строки с информацией о статусе подключения:

Настройка автоматического вызова меню при подключении пользователя:

[править] Пример меню и соответствующая конфигурация

Просмотреть список существующих соответствий:

[править] Сообщение о недоступности хоста

Настройка сообщения о недоступности хоста при подключении к нему по Telnet:

[править] Спрятать IP-адрес хоста к которому выполняется подключение

Обычно, при подключении к хосту, который в момент подключения доступен, в консоли отображается IP-адрес хоста:

Спрятать IP-адрес хоста к которому выполняется подключение:

После этого, при выполнении подключения адрес не отображается:

[править] Login enhancement

[править] Настройка блокировки

Настройка периода блокировки хоста, с указанием количества попыток подключения к маршрутизатору в течение указанного периода времени:

Пример. Хост будет заблокирован на 60 секунд, если в течение 10 секунд будут 3 неудачные попытки логина:

После нескольких неудачных попыток подключения:

[править] Настройка исключений из правила блокировки

Пример. Исключение хоста 192.0.1.2:

[править] Настройка логирования попыток подключения и задержки между подключениями

Задержка между попытками подключения (по умолчанию 1 секунда):

Пример. Настройка задержки 5 секунд:

Логирование попыток подключения:

[править] Пример настройки

[править] Трансляция адресов (NAT)

[править] Настройка NTP

[править] Маршрутизатор в роли NTP-сервера

Настройка маршрутизатора в роли NTP-сервера:

Обновление встроенных часов:

Настройка интерфейса для отправки широковещательных пакетов NTP:

[править] Статический клиент

[править] Широковещательный клиент

[править] Symmetric active mode

[править] Аутентификация

[править] Задание часового пояса

Переход на летнее время задается так:

[править] ACL для предотвращения получения информации об устройстве и IOS

[править] Запрет сервиса на определенном интерфейсе

[править] Просмотр настроек

Ассоциации NTP на маршрутизаторе в роли сервера:

Статус NTP на маршрутизаторе в роли сервера:

Ассоциации NTP на маршрутизаторе в роли клиента:

Статус NTP на маршрутизаторе в роли клиента:

[править] Frame Relay

[править] ARP encapsulations

[править] Управление конфигурацией маршрутизатора

[править] Базовые команды

[править] Просмотр текущей конфигурации

[править] Просмотр сохраненной конфигурации

[править] Сохранение текущей конфигурации

[править] Копирование конфигурации

Если конфигурация копируется в стартовую, то выполняется полная замена файла. Если конфигурация копируется в текущую, то выполняется слияние файлов.

Поэтому в текущую конфигурацию можно копировать, например, файл в котором содержится частичная конфигурация или какие-то определенные настройки (например, протокола динамической маршрутизации).

Ранее, для того чтобы обновить конфигурацию маршрутизатора, необходимо было скопировать новый конфигурационный файл в стартовую конфигурацию, а потом перезагрузить устройство. В новых версиях IOS можно выполнять замену (а не слияние) текущей конфигурации.

Например, заменить текущую конфигурацию файлом с TFTP-сервера:

Команда configure replace не всегда корректно отрабатывает, особенно со сложными объектами, такими как route-map. Поэтому более надежный способ использовать копирование в cтартовую конфигурацию.

[править] На FTP-сервер

Пример выполнения копирования:

[править] Команда archive

Зайти в режим настройки архивирования конфигурационных файлов:

Команды в режиме archive:

[править] Настройка логирования

Зайти в режим настройки логирования:

Настройка размера буфера (по умолчанию 100):

Отправлять изменения на syslog-сервер:

Просмотр информации о выполненных командах:

[править] Сравнение конфигураций

[править] Сравнение текущей и стартовой конфигурации

Если на маршрутизаторе не настроено хранение конфигурации на внешнем источнике, то сравнение его конфигураций может выполняться двумя способами.

Сравнение стартовой с текущей:

Сравнение текущей со стартовой конфигурацией:

Так как выполнение сравнения текущей конфигурации со стартовой может выполняться часто, а команда достаточно громоздкая, то лучше создать для неё alias:

Теперь можно посмотреть это же сравнение по команде change:

[править] Просмотр доступных архивов

Просмотр списка доступных архивов

show archive

sh archive config differences Если используется сохранение конфигурационных файлов на внешние хранилища, он сравнивает с ними, т.е не нужно указывать nvram и system.

Замена текущей конфигурации указанным файлом (происходит именно замена, а не совмещение файлов):

[править] Автоматический backup конфигурации

В режиме настройки архивирования конфигурационных файлов есть возможность сохранять текущую конфигурацию на удаленный сервер. Поддерживаются протоколы ftp, http, https, scp, tftp, так же можно записывать конфигурационный файл на flash

Синтаксис:

При этом имя файла конфигурации, сохраняемое на ftp будет иметь вид: sm-ndg-c2801-Sep—8-092742-2

[править] Автоматическое сохранение конфигурации по расписанию

Router(config)#kron policy-list SaveConfig

Пример:

sm-ppl-c2811# show kron schedule

[править] Отправка копии crash файла

Существует возможность конфигурирования модели поведения записи crash файла. Для этого используется команда exception

Пример:

[править] Resilient configuration

[править] DNS-сервер

Отключение преобразования имен:

[править] Перезагрузка маршрутизатора

После перезагрузки маршрутизатор будет использовать распакованный IOS в DRAM, а не сжатую версию IOS во flash:

[править] Поиск неисправностей, logging

[править] Debug

[править] Logging

[править] Отправка сообщений во внутренний буфер

Настройка отправки сообщений во внутренний буфер (по умолчанию размер буфера 4096 байт) logging buffered размер в байтах:

Просмотреть содержимое буфера:

Очистить содержимое буфера:

[править] Отправка сообщений на сервер

Настройка отправки сообщений на сервер:

Настройка facility (по умолчанию local7):

Настройка интерфейса с которого будут отправляться сообщения:

[править] Вывод сообщений на терминал

[править] Ограничение числа выводимых сообщений

Может возникнуть ситуация, когда количество выводимых сообщений настолько большое, что прочитать их физически невозможно. Более того, данная ситуация вызывает перегрузку системы. Существует возможность ограничить количество выдаваемых сообщений на терминал в секунду.

в этом примере ограничиваются предупреждения (warnings) или

в этом ограничиваются все сообщения

Существует возможность ограничить вывод сообщений на консоль, только критическими сообщениями

[править] Нумерация выводимых сообщений

Для включения вывода номера системного сообщения используется команда service sequence-numbers Пример:

Данная возможность предназначена для возможного распознавания подделок злоумышленников log файла. Т.е он гарантирует целостность логов

[править] Время системных сообщений

Даем указание выводить локальное время:

[править] Создание core dump

[править] Использование FTP для core dump

Создание пользователя и пароля для FTP соединений:

Настройка использования пассивного режима FTP:

IP-адрес интерфейса lo0 будет использоваться как адрес отправителя:

Указание протокола, который будет использоваться для отправки core dump:

Задание имени файла (и опционально сжатие файла):

Адрес сервера на который будет отправляться core dump:

[править] Запрет прерывания во время ввода команд

Для того, что бы всплывающие сообщения не прерывали ввод команд в консольном режиме используется команда logging synchronous

Пример:

[править] Packet Capture

[править] Настройка DRP

[править] Аутентификация

[править] Просмотр информации

[править] Настройка WCCP

WCCP-Web Cache Communication Protocol предназначен для перенаправления трафика в реальном времени. [7]

Ограничения (2 версии протокола):

Определяем версию протокола

[править] RMON

[править] Группы RMON

[править] Сертификаты

Для просмотра существующего ключа RSA используется команда show crypto key mypubkey rsa

удаление всех существующих ключей RSA

Генерация нового RSA ключа crypto key generate rsa.

Внимание. Ключ может быть сгенерирован, только, если имя маршрутизатора задано и отличное от умолчания. Кроме того возможно необходимо задать имя домена

Размер ключа следует выбирать выше или равное 1024 Пример:

Для проверки ключа можно использовать команду show crypto mypubkey rsa

[править] Настройка PPTP на маршрутизаторе

[править] Настройка PPTP-клиента

Данная возможность является не документированной, однако она доступна для большинства маршрутизаторов с версией ios > 12.2

Для включения используется команда service internal

После включения, в vpdn будет доступен протокол PPTP:

После этого нужно описать интерфейс дозвона:

[править] Пример конфигурации

Для полноты покажу всю конфигурацию. На маршрутизаторе есть один физический интерфейс FastEthernet 0/0 и два под интерфейса, реализованных на нем.

[править] Отладка

Информация по теме:

[править] Разное

[править] Маршрутизатор как TFTP-сервер

Можно скопировать IOS с одного маршрутизатора на другой.

Например, если на R1 во flash есть образ, который надо скопировать на R2, то можно превратить R1 в TFTP-сервер.

Образ IOS во flash R1:

Настройка TFTP-сервера на R1:

После этого, с R2 можно копировать образ:

[править] Backup interface

[править] Недокументированные команды Cisco

[править] Дополнительная информация

Управление конфигурацией маршрутизатора: