security awareness что это

Security Awareness по-взрослому: как закрыть уязвимость к фишингу

Продолжаем цикл статей о Security Awareness или, выражаясь простым языком, об обучении своих сотрудников противодействию фишинговым атакам. Часто такое обучение реализуется на коленке, но по-настоящему эффективным оно может быть только если перерастает в полноценный комплексный процесс на уровне всей организации. С регулярными письмами счастья (а также жадности, тревоги, любопытства и прочих атрибутов фишинга). О том, как мы это себе представляем и как уже реализуем, рассказываем под катом.

Сначала краткое повторение материала, для тех, кто не читал предыдущую статью. В 2016 году во всем мире произошел всплеск фишинговых атак. Злоумышленники поняли, что намного проще атаковать сотрудников предприятий, чем пытаться пробить периметровые средства защиты, так как люди, в отличие от машин, обладают весьма уязвимой системой — психикой.

Вот так выглядело письмо:

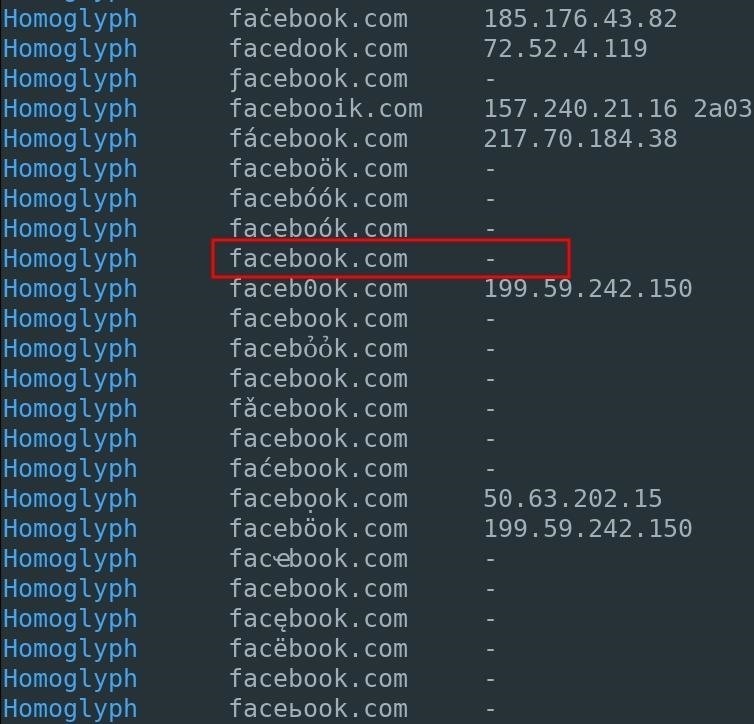

Простейший вариант эксплуатации данного вектора — замена исходной строки максимально похожей, например, rtk-solar.ru вместо rt-solar.ru. Также очень часто используются гомоглифы. Гомоглиф — одна из двух или более графем, знаков или глифов с формами, которые или кажутся идентичными, или не могут быть дифференцированы быстрым визуальным осмотром. Например, русская «а» и английская «a» — гомоглифы. Другие примеры гомоглифов:

Источник: https://helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domenov

Также существуют дополнительные катализаторы атаки. Вот когда вы последний раз проверяли на надежность ссылки или вложения в письме, полученном от своего руководителя? А если в письме еще есть слова «срочно», «сегодня», «быстро», то с вероятностью 97% сотрудник, которому такое пришло, забудет обо всем на свете и станет легкой добычей для злоумышленников. Например, одному из клиентов пришел фишинг, в котором в кратчайшие сроки требовалось приступить к исполнению приказа ЦБ РФ.

Письмо содержало архив, при открытии которого пользователь видел следующее:

Тем временем в фоновом режиме на компьютер скачивался и загружался вредонос…

Если наличие фишинговых атак считать за проблему №1, то как это ни странно, проблемой №2 является противодействие проблеме №1. Почему так? Потому что службы ИБ компаний понимают и видят проблему, но, как правило, решают ее устаревшими способами. Например, привычно посылают сотрудников на обучающие курсы на несколько дней.

У очных курсов есть главная проблема – нельзя понять, как пользователи применяют полученные знания на практике.

Так как построить эффективное обучение сотрудников?

Теоретическая часть. Обучающий материал должен:

• постоянно находиться в актуальном состоянии.

• быть в аудио-видео-текстовом формате и обладать интерактивностью (от этого напрямую зависит качество восприятия и усвоения информации сотрудниками).

• обладать тестовой частью для проверки полученных знаний.

Практическая часть. Отработка навыков – обязательный элемент программы. И лучше всего, если она происходит в «боевых условиях», то есть на рабочем месте и в той почтовой системе, которая установлена на предприятии.

Чтобы реализовать такую систему обучения в рамках компании потребуется:

• выделить железный/виртуальный сервер.

• купить домен и настроить mx-/ptr-запись.

• проверить наличие IP-адреса в черных списках.

• развернуть почтовый сервер, на котором нужно настроить SPF-политику, DKIM и DMARK.

После этого мы будем полностью уверены, что письма будут доходить до конечных пользователей. Но и это еще не все! ©

Следующим шагом будет настройка получения отчетности по небезопасным действиям пользователей. Нужно отслеживать, какие пользователи открыли письмо, перешли по ссылкам из вредоносного письма, а какие открыли вложение.

В реальных атаках запросы мошенников на такие действия выглядят, например, так:

Источник: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Или вот так:

Источник: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

После того, как уже была реализована техническая часть, остается самое сложное — нужно правильно организовать наполнение контентом шаблонов писем. Идеальная ситуация, это когда администраторы системы отслеживает статистику и примеры цифровых атак на другие компании и конструируют имитированные атаки в соответствии с наиболее опасными примерами. Только в этом случае тренировочная среда для людей будет приближена к реальной.

Теория теорией, а что на практике? Несколько слов о нашем опыте

Если собрать воедино весь материал, то получается, что для построения собственной обучающей антифишинговой системы требуется большое количество ресурсов, которые не каждая компания сможет выделить. Отвечая на запрос таких наших заказчиков, мы реализовали платформу Security Awareness, которая является частью экосистемы управляемых сервисов кибербезопасности Solar MSS.

Для проверки и тренировки навыков платформа позволяет имитировать самые опасные и реалистичные цифровые атаки на сотрудников. Основной источник шаблонов для таких атак — образцы, полученные центром мониторинга и реагирования на кибератаки Solar JSOC в рамках собственных услуг в сфере информационной безопасности и в ходе обмена данными о кибератаках со сторонними вендорами и сервис-провайдерами. Психологическая классификация и глубокий анализ реальных атак позволяют системно тренировать навыки сотрудников.

Обучающий и проверочный контент платформы обновляется ежемесячно. Специалисты службы безопасности заказчика управляют параметрами работы платформы: выбирают группы пользователей, периодичность обучения и тренировки навыков, ведут эти процессы вручную или полностью автоматизированно. Руководители службы безопасности получают детальные отчеты с полной статистикой по уровню знаний, опасными действиям и рейтингу сотрудников. Система накапливает и показывает данные по обнаруженным уязвимостям в операционных системах, браузерах, плагинах, почтовых клиентах и офисных приложениях у сотрудников, которые вели себя небезопасно. Это помогает выбрать приоритеты в процессах управления уязвимостями.

Конечно, платформа — это только один из способов решения проблемы. Но тема важная и просто так проходить мимо уже нельзя.

И теперь вопрос к вам: как вы боретесь с фишингом в вашей компании?

Что такое Security Awareness (обучение осведомленности о кибербезопасности) и почему это так важно?

В вашем бизнесе есть сотрудники? Если это так, то кибербезопасность (и осведомленность о ней) имеют решающее значение для вашего выживания в отрасли, где доминирует растущая кибер-преступность. Конечно, большинство людей знают о дорогостоящих кражах личных данных и регулярных взломах безопасности в корпоративном секторе, которые, кажется, появляются в новостях почти каждый день. Организации внедряют межсетевые экраны, комплексные системы защиты от кибербезопасности и сложные ИТ-протоколы, чтобы обезопасить себя от сетевых угроз.

Насколько это помогает? Без внедренной культуры осведомленности и понимания требований безопасности эти причудливые и дорогие системы не могут в полной мере защитить системы организации.

В конце концов, ваши сотрудники являются самым слабым звеном вашей организации в области кибербезопасности. Это называется «человеческий фактор». Преступники знают, что самый простой способ получить доступ к защищенным сетям или украсть данные — это нацелиться на людей, которые уже имеют доступ, и украсть их учетные данные для входа в систему и другую важную информацию.

Почему важна осведомленность о кибербезопасности?

Знаете ли вы, что по данным FraudWatch International 95% нарушений кибербезопасности происходят из-за ошибки пользователя? Вдобавок ко всему, только 38% глобальных организаций заявляют, что они готовы выдержать направленную кибератаку.

И что еще хуже, до 54% компаний говорят, что они испытали одну или несколько атак за последние 12 месяцев.

Социальная инженерия является в настоящее время любимой тактикой среди киберпреступников – применяется психологическое манипулирование жертвами, чтобы убедить их добровольно или невольно сдать личные данные, которые затем используются для преступных целей. Еще одним известным средством является фишинг, при котором фальшивые электронные письма или ссылки распространяются на сотрудников, которые затем копируют свои учетные данные. Фактически, 95% кибератак являются результатом фишинг-мошенничества, поэтому обучение сотрудников крайне важно.

Наряду с этим, вредоносные программы также являются постоянной угрозой, поскольку люди загружают приложения или программное обеспечение, предназначенное для компрометации их устройств или обеспечения доступа к сети хакерам.

Какие сотрудники должны пройти курсы повышения осведомленности о кибербезопасности?

Ваши сотрудники — ваша последняя и основная линия защиты от интернет-преступлений. Именно здесь начинается обучение осведомленности о кибербезопасности — обучение ваших сотрудников знаниям и навыкам, необходимым им для защиты от криминальных элементов.

Любой сотрудник, имеющий доступ к компьютеру или мобильному устройству, связанному с работой, должен пройти тщательную подготовку по вопросам кибербезопасности. Это означает почти всех, потому что любой пользователь может стать целью. На их личных сотовых телефонах могут храниться данные, которые можно использовать для доступа к корпоративным сетям. Или, если сотрудник становится жертвой кражи личных данных, его уникальная информация может быть использована для создания ложных профилей, которые ссылаются на ваш бренд, что позволяет совершать множество мошеннических действий.

Предоставляя информацию о кибербезопасности и обучая всех своих сотрудников, вы повышаете шансы поймать снизить вероятность мошенничества или атаки до того, как она будет полностью реализована, сводя к минимуму ущерб вашему бренду и снижая стоимость восстановления.

Какие темы следует освещать в обучении киберзащите?

Любое надлежащее обучение киберзащите должно охватывать такие элементы, как:

Тренинги по повышению безопасности и тренинг по сетевой безопасности всегда должны основываться на реальных симуляциях атак, соответствующих последним криминальным тенденциям. Хакеры постоянно совершенствуют свои подходы и технологии, поэтому ваша компания всегда должна повышать уровень своей подготовки, чтобы уязвимость оставалась на низком уровне.

Как я обучаю сотрудников кибербезопасности?

Не соглашайтесь на любой готовый учебный модуль или базовый веб-курс. Целесообразно инвестировать в профессиональных экспертов по осведомленности о кибербезопасности, которые могут работать непосредственно с вашей организацией. Этот вид специального обучения позволяет им разрабатывать стратегию защиты, которая учитывает вашу уникальную корпоративную структуру, чувствительность данных и потребности сотрудников.

Осведомленность о безопасности может быть подкреплена тем, что сотрудникам отправляют имитирующие фишинговые и вредоносные сообщения, чтобы узнать, как они реагируют, а затем проводят целевое обучение для тех, кто не отвечает безопасным образом.

Одна из ловушек, в которую попадают некоторые компании, — это проведение тренингов по безопасности в масштабах всей организации, а затем мысль о том, что участие в едином курсе защищает их и их сотрудников в дальнейшем. Однако обучение защите от кибербезопасности должно быть постоянным вложением в вашу защиту. Каждый год появляются новые угрозы, кодируется новое вредоносное ПО и разрабатываются новые фишинговые схемы. Если ваша команда не узнает об этих изменениях и не готова их обработать, риск успешной атаки возрастает до тех пор, пока атака не станет неизбежной.

Да, важно иметь правильное программное обеспечение и процедуры для обеспечения безопасности, но никогда не допускайте ошибки, упуская из виду обучение ваших сотрудников и создавая среду осведомленности о кибербезопасности на всех уровнях организации.

Не экономьте на этих инвестициях, так как они могут быть самыми важными, которые вы можете сделать, чтобы ваш бизнес был безопасным и сильным.

Сколько стоит обучение осведомленности о кибербезопасности?

Расходы на обучение будут широко варьироваться в зависимости от организации-поставщика, их критериев и количества персонала, проходящего обучение. Некоторые расходы, входящие в стоимость, включают материалы курса, штат инструкторов, сеансы сотрудников, тестирование, отчетность и другие полностью управляемые услуги.

Конечно, масштаб, как и область деятельности организации будет соответственно изменять стоимость обучения, так как для обеспечения соответствия отраслевым нормам уровень подготовки, который может потребоваться вашим сотрудникам, будет выше.

Security awareness — больше, чем просто фишинг. Часть 1

Мы в QIWI на протяжении последних 7 лет проводим недели безопасности, в рамках которых освещаем различные аспекты информационной безопасности. Расскажу про разные форматы заданий, которые мы проводили, какие плюсы и минусы были в каждом. Надеюсь, что этот опыт будет вам полезен при проведении аналогичных активностей.

Неделя безопасности проводится раз в году и, как и следует из названия, занимает 1 неделю. Сами активности разбиваются на 2 или 3 блока:

сессия, которая понятна и проста рядовым сотрудникам (далеким от IT)

сессия для IT-шников

активности для выделенных групп (например, топ-менеджмент или продуктовые PM-ы)

Прежде чем начать планировать активности:

выбрать определенную стилистику, поэтому заранее стоит познакомиться с вашим отделом дизайнеров или найти компанию, которая сможет подготовить вам оформление

начать готовиться за пару месяцев до мероприятия

геймификация заданий. Никаких скучных презентаций и тестов

в конце мероприятия не поленитесь собрать статистику и фидбек

Далее расскажу про каждый из форматов и его особенности.

В рамках этой активности одновременно преследуется несколько целей:

показать на живых примерах какие могут быть уязвимости в продуктах и как эти уязвимости могут эксплуатироваться. После того, как разработчики увидят к чему может привести банальное отсутствие экранирования или сами смогут обойти минимальную защиту, то при написании собственного кода вспомнят об этом и зайдут за консультацией или напишут код верно. Ни в коем случае не стоит рассматривать это как замену SSDLC, но идеального решения не бывает, поэтому в таких важных моментах мы стараемся «подстелить соломку» в разных местах

налаживание коммуникаций между IT/OPS и Information Security. Наверняка какое-то количество тасков не будет решено и участники будут выяснять способы решения и лишний раз смогут подружиться с безопасниками.

Советы из опыта:

Учебные стенды. До проведения самого CTF или в первый его день стоит развернуть учебный стенд для OWASP TOP 10 (webgoat или mutillidae) и показать на этом примере как пользоваться основным инструментарием (burp/zap и тд) и эксплуатировать основные уязвимости.

Разбор заданий. Обязательно после проведения CTF делать разбор заданий, которые смогли решить не все участники. Можно отдельно попросить победителей рассказать про те задания, которые решили они.

Реалистичные вектора и таски. Задания должны быть приближены к каким-то настоящим приложениям и уязвимостям, если придумывать чистую синтетику, то будет не интересно проходить и также не будет «образовательного» характера. Также отдельный профит будет, если задания будут сделаны конкретно под ваш профиль компании и вектора атак характерные для реальных кейсов.

Разработка. Можно конечно разработать и scoreboard и сами задания самим, но мы решили подойти более практично к этому вопросу и заказываем разработку таких заданий у тех компаний, кто постоянно проводят такие соревнования на внешних платформах. Обычно у них уже есть какие-то готовые задания и сделать небольшие доработки под вас будет не так проблематично. Не буду здесь вставлять рекламу тех партнеров, которые помогали нам, но в личке смогу подсказать контакты.

Внешний CTF. Если набирается достаточное количество тех, кому тема CTF стала интересной, то отдельно можно попробовать принять участие в публичных jeopardy CTF совместно с командой ИБ. Отлично помогает сплотить коллектив, тем более в текущее ковидное время. Список CTF-ов можно найти, например, тут

Чтобы охватить сотрудников, далеких от sql injection или вообще от IT, мы проводим различные викторины. Платформ для проведения таких активностей много, в тч и бесплатных. При этом за счет такого формата можно совместить обучающие задания в рамках как каких-то внутренних процессов/инструментариев и тд, так и в рамках общих вопросов по информационной безопасности. Отдельным уровнем также можно сделать набор заданий для IT, например, найти уязвимость в участке кода.

Советы из опыта:

С каждым годом придумывать 30-50 вопросов становится все сложнее. И аналогично вовлеченность сотрудников падает, поэтому стоит проводить не каждый год и менять форматы заданий.

Квесты

Мы смогли найти только одну компанию, которая делает квесты на заказ с направленностью на ИБ и мы до сих пор у них единственные подобные клиенты. Из-за этого зачастую приходится обыгрывать имеющийся у компании инвентарь, чтобы была хоть минимальная связь с обучением. Получается не всегда, но если в качестве целей проведения таких квестов рассматривать в целом привлечение внимания к отделу информационной безопасности, то такой формат тоже оправдывается.

Приведу примеры таких заданий:

Линейка 1. На столе стоят 2 компьютера. Один из них с паролем, второй нет. На компьютере без пароля на рабочем столе лежит текстовый файл с названием «Pass», команда находит этот файл, там множество простых паролей и один сложный.

Определяют, какой из них сложный, и вводят его на заблокированном компьютере. Тот начинает работать, к нему подключен интернет и с ним будет происходить большая часть взаимодействий в игре.

Показываем, что нельзя оставлять компьютеры незаблокированными, так как информацией с них могут воспользоваться.

Показываем простые и сложные пароли, учим отличать их друг от друга.

Нельзя оставлять пароли в документах и в открытом виде.

Команда видит шредер, из которого торчит яркая подсказка, как только они подходят к нему и начинают пытаться прочитать подсказку шредер съедает документ (шредер управляется с пульта). Рядом со шредером стоит корзина, где точно такой-же документ лежит, но разорванный. Собирают его кусочки, читают текст-подсказку «Ящик для документов открывается с удара».

Находят ящик для документов, он закрыт. Бьют по нему, открывается первая секция, внутри они находят фонарь с посланием (посвети), светят на вторую секцию, она открывается, внутри находят свисток и послание (посвисти). Громко свистят, открывается третья секция, там лежат специальные очки и послание «Осмотрись». Команда надевает очки, и начинает осматриваться в комнате. Все это время в комнате стоял монитор с белым экраном, на котором не было никакой информации.

Если посмотреть на этот монитор через найденные очки, то на нем появляется изображение. Команда видит на нем непонятные символы, точно такие же символы есть на сейфе в этой комнате (Сейф находится на удалении от монитора). Команда делится на 2 части, одни остаются у монитора, другие идут к сейфу.

Те, кто остались у монитора, диктуют символы, те, что у сейфа, вводят пароль на сейфе. Открывают сейф, внутри находят вторую карточку.

Показываем, что важные документы нужно уничтожать при помощи шредера

Советы из опыта:

Сложно найти компанию на рынке, которые согласятся и смогут сделать такой квест. Даже если и согласятся, сценарий и задания целиком за вас не придумают. Мы обычно проходим 2-3 итерации изменений и корректировок сценария. Надеюсь, не сочтут рекламой, укажу компанию, которая для нас занимается такой разработкой.

Квест ограничен по времени, поэтому обычно каждый участник пройдет только часть испытаний, из-за этого образовательный характер уменьшается. Возможно стоит после окончания рассылать на всех участников тот сценарий прохождения, который был заложен и какая мысль была в каждом задании.

Предварительный прогон. Как и в любой разработке, стоит за день до проведения квеста пройти его самостоятельно. Несмотря на продуманный сценарий, в реальной жизни что-то точно пойдет не так и будет время исправить.

Расскажите, есть ли у вас в компании подобные активности и насколько интересно описание следующей части?

Security Awareness — программы повышения осведомленности

6 лучших практик защиты электронной почты для сотрудников

Программы повышения осведомленности

Security Awareness или программа повышения осведомленности – это обучение по вопросам информационной безопасности, которое позволит расширить возможности ваших сотрудников. Такая программа предназначена для сотрудников с доступом к Интернету в рамках своей работы (например, через веб-сайт или электронную почту).

Чем больше сотрудники уполномочены и осведомлены о том, как обрабатывать информацию, которая должна проходить через протоколы безопасности, тем меньше они подвержены дорогостоящим инцидентам безопасности, которые могут дать хакерам сквозной доступ к вашим данным и сети.

Осведомленность о безопасности — это знания и отношение сотрудников к защите физических и особенно информационных активов организации. С помощью тренингов по безопасности ваши сотрудники получат новые знания о безопасности, кибер-угрозах и конфиденциальности в Интернете.

Сотрудники смогут общаться по электронной почте более безопасно и избегать случайной утечки данных.

От Homo sapiens sapiens через Homo vulnerable к Homo science, или Security Awareness по-взрослому

Современный рынок ИБ наполнен всевозможными продвинутыми решениями с приставками в названии Next generation, Unified, AntiAPT ну или хотя бы 2.0. Производители обещают новый уровень автоматизации, автореспонса, распознования зеродея и прочие чудеса. Любой безопасник знает: нужно усиленно защищать периметр, вовремя ставить патчи, внедрять хостовые и поточные антивирусы, DLP, UEBA и прочие средства. Можно и даже нужно организовать ситуационный центр (SOC) и выстроить процессы выявления и реагирования на инциденты, проводить сложный Threat Intelligence, обмениваться фидами. В общем-то этим и заполнена жизнь обычного ИБэшника, чуть более чем на 100%…

Но все это бесполезно! Потому что внутри любой компании находится Homo vulnerable (в простонародье — сотрудник), иногда много. Его далекие предки Homo sapiens sapiens, проходя этапы дарвиновской эволюции, отлично освоили работу с браузером, почтовым клиентом и офисным пакетом, и теперь мы наблюдаем Homo vulnerable. От Homo sapiens sapiens он отличается наличием смартфона, кучей аккаунтов в соцсетях и атрофированным умением изобретать орудия труда из палок и камней. Он еще он что-то слышал про хакеров, но это где-то там, потому что даже если он с ними и сталкивается, то ему не больно и не страшно: максимум чем он рискует — это некое количество денежных единиц.

Сотрудникам ИБ некогда заниматься Homo vulnerable: они неохотно идут на обучение, быстро забывают информацию и часто меняются. Но, находясь внутри инфраструктуры компании, они становятся риском уже не только для себя, но и для организации в целом. Поэтому игнорирование или задвигание на потом этой проблемы — в корне неверный подход.

Как показывают наблюдения последних 30 лет, хакеры все чаще предпочитают путь использования социальной инженерии прямому взлому периметра компании, по простой причине – это проще, быстрее и эффективнее. Рассылки становятся все более изощренными и не выявляются средствами защиты.

Опустим тут рассуждения в духе «а вот в былые времена…» и «так любой дурак может!» и сосредоточимся на главном: как компании уберечься от взлома через несведущих в ИБ сотрудников? Да что там — и на солнце бывают пятна. Сотрудники ИТ-департамента и топы хоть и реже, чем колл-центр и секретари, но тоже попадаются на фишинг, очень часто это целевой фишинг — последствия объяснять не надо. Что делать безопаснику с пресловутым человеческим фактором? Вариантов, как водится, несколько (не считая радикальных), но не все они одинаково полезны:

Уязвимость типа Homo vulnerable

По нашим данным за 2018г., доля фишинговых атак в общем скоупе киберугроз за последние два года увеличилась с 54% до 70%. В среднем каждый 7-й пользователь, который не проходит регулярное повышение осведомленности, поддается на социальную инженерию.

По данным «Лаборатории Касперского», в 2018 г. с фишингом столкнулись 18,32% уникальных пользователей. «Возглавили» хакерский фишинговый ТОП глобальные интернет-порталы (их доля от общего числа пострадавших — 24,72%), на втором месте находится банковский сектор (21,70%), далее платежные системы (14,02%), онлайн-магазины (8,95%), правительственные и налоговые органы (8,88%), соцсети (8,05%), телеком (3,89%), мессенджеры (1,12%) и ИТ-компании (0,95%).

Group-IB отмечает в 2018 значительный рост числа преступлений с web-фишингом, фейковыми сайтами банков, платежных систем, телеком-операторов, интернет-магазинов и известных брендов. При этом злоумышленникам удалось на 6% увеличить свой доход от фишинга по сравнению с предыдущим периодом.

Как видим, «славное» дело Кевина Митника, рожденное в далеких 80-х, не только живет, но и вполне себе эволюционирует. Оно и понятно: серьезная контора, манящая хакера нешуточными деньгами, как правило, выстраивает нетривиальную многоуровневую защиту своего ИТ-ландшафта. Злоумышленнику нужно обладать недюжинными способностями и потратить довольно много времени, чтобы найти уязвимость и придумать, как ее проэксплуатировать: залить, закрепиться в инфраструктуре, завести себе пользователя незаметно для админов — и ведь на любом из этапов можно легко «срезаться»… Куда проще и быстрее отправить фишинговое письмо и найти внутри компании хотя бы одного человека, который отКЛИКНЕТся, или попросить записать что-нибудь на флешку.

Кого и как чаще всего разводят

Согласно нашей статистике, собранной на примере нескольких десятков крупных российских компаний, наиболее отзывчивые на гипноз фишинг сограждане трудятся в следующих подразделениях:

Другой фактор — ожидание. К примеру, ДМС почти во всех организациях оформляется в начале года — в это время фейковое письмо с заветным полисом, скорей всего, не вызовет подозрений у персонала.

Еще одна давняя как мир уловка — срочность и авторитет источника. Если операционист или бухгалтер, работающий в вечном цейтноте, вдруг получает письмо от знакомого контрагента с просьбой «СРОЧНО оплатить», он вероятно откроет и письмо, и вложение из него (примеров, увы, немало), и попросит коллегу сделать то же самое, когда на ее/его компьютере файл не откроется, и лишь потом поймет, что произошло… может быть.

Разумеется, играют и на страхе: «Ваш Google-/Apple-аккаунт заблокирован. Подтвердите, что вы — это вы, пройдя по ссылке» — очень даже рабочий вариант, и не важно, что аккаунт привязан к личной почте, а письмо пришло на корпоративную.

Человеческое любопытство тоже играет на руку мошенникам — кто не захочет посмотреть фото с корпоратива? И таких рычагов воздействия очень много.

После предварительной обработки человека заманивают на страницу, где он вбивает свои логин и пароль (и далее происходит раскрутка этих данных).Человеку предлагается либо кусок зловреда — дроппер, который не детектируется никакими СЗИ, но, попадая на компьютер жертвы, проверяет хост на наличие антивируса и проводит тесты на песочницу (sandbox), подгружая далее утилиты для удаленного доступа или шифрования диска, — либо предлагается основное тело зловреда, после чего тот выкачивает офисные файлы, архивы и переписку, до которых смог дотянуться (включая сетевые диски и шары) на внешнее, подконтрольное злоумышленнику хранилище.

Киберграмотность? Нет, не слышали

В нашей компании есть команда пентестеров, которые регулярно проводят для заказчиков так называемые социотехнические тестирования — тесты на проникновение, в которых основным вектором атаки являются люди.

Кейс 1

Один из заказчиков заказал такое тестирование в начале марта текущего года. Целью был отдел кадров, состоящий из 30 человек. В качестве фишингового шаблона рассылки была выбрана акция от одного известного сетевого ритейлера алкогольной продукции, предлагающая скидки в размере 20% на вина и шампанское. Мы, конечно, понимали, что в преддверии Международного женского дня это очень актуальная рассылка, но не ожидали, что настолько… К концу дня количество переходов по ссылке превысило 500 уникальных посещений, причем не только из данной организации, но и с совершенно посторонних адресов. А на следующий день мы узнали, что ИТ-служба компании получила от сотрудников более 10 гневных писем о том, что у них не открывается ссылка из-за «криво настроенных политик доступа в интернет».

Как видим, если «попасть» с темой рассылки и угадать со временем, то эффект может превзойти все ожидания.

Кейс 2

Еще один показательный случай был в компании, где сотрудники долго ждали новый ДМС. Мы подготовили соответствующее «фишинговое» письмо и отправили сотрудникам, причем всем сразу. Обычно мы не рекомендуем так делать, чтобы исключить влияние коллективного разума. В этой истории попались даже те, кто собственно был занят в оформлении нового договора на ДМС и те, кто бок о бок с нами работают и вроде бы все знают, и мы каждый день об этом жужжим —но нет, клюнули. Многие быстро поняли, что совершили ошибку и честно сдались службе ИБ, но были и такие, кто даже по прошествии нескольких дней продолжал требовать ДМС, апеллируя к нашей рассылке и пересылая «фишинговое» письмо по компании.

Такую социальную инженерию «индивидуального пошива» не отловит ни одна антиспам-система, и сотрудники, сами того не желая, могут легко опрокинуть всю вашу защиту.

А если учесть, что корпоративная почта к тому же есть и на личных планшетах работников и их смартфонах, которые никак не подконтрольны службе ИБ, то безопаснику остается только расслабиться и получать удовольствие развести руками… Или нет? Что делать-то?

Fishing vs phishing: как научить сотрудников различать

Есть несколько путей решения этой проблемы. Многие компании сегодня действуют по классике (как и много лет назад, когда хакеры еще под стол пешком ходили): выделяется специально обученный человек, который пишет ИБ-регламенты поведения, и при приеме на работу каждый сотрудник обязан сию нетленку данный документ изучить, подписать и принять к сведению. Впрочем, последний пункт при таком подходе — вещь сугубо факультативная. Все эти грозные наставления человек помнит в лучшем случае до окончания испытательного срока (особо злопамятные не в счет). Как вы думаете, что произойдет, если спустя года-два или даже раньше он увидит в своем ящике «заветное письмо»? Вопрос риторический. Для безопасника такой метод работы с персоналом немногим эффективней скрещенных на удачу пальцев.

Какие еще варианты? Можно отправить людей на внешние курсы повышения киберграмотности — хотя бы ключевых специалистов. В этом случае человек на день-два идет слушать лекции. Способ, конечно, более действенный, но: 1) мы вырываем людей из рабочего процесса, что само по себе сложно и дорого; 2) у нас нет возможности проконтролировать качество обучения — человек может пропустить лекции или спать на них. Контрольные тесты по завершению таких курсов, как правило, не предусмотрены. Но даже если они есть, спустя какое-то время мы снова вернемся к старой ситуации: сотрудник все забыл, потерял бдительность, растерялся (нужное подчеркнуть) и попался, а за ним и компания.

Наш подход к Security Awareness

Мы считаем, что обучать киберграмотности можно и нужно на рабочем месте — когда у сотрудника появляется немного свободного времени. Впрочем, если просто пойти по пути онлайн-курсов — давать теоретическую базу, а потом тестировать знания, — все это рискует превратиться в голую теорию, которая очень сильно оторвана от практики (грабли ЕГЭ нам всем в помощь).

Человек слабо запоминает то, что прочитал — лучше, если он это испытал самолично, а идеально усваивается информация, с которой у учащегося связаны те или иные эмоции. Если вас зажало дверью в метро так, что голова осталась снаружи, а туловище — внутри, и поезд тронулся — скорей всего, вы отлично запомните все внутреннее «убранство» туннеля. Шутка, конечно, хотя и с долей правды. Проводить «боевое крещение», устраивая имитированные фишинговые атаки на сотрудников — просто необходимо, чтобы на живом примере показывать им, где они были неправы, где попадаются и как их теоретические знания перенести в практическую плоскость.

В конце концов такая практика крайне полезна и в частной жизни, поэтому сотрудники (пусть и не все;) наверняка скажут спасибо. Как ребенка учат не разговаривать с незнакомцами и не садиться к ним в машину за предлагаемую конфету, так и взрослого надо приучать не доверять неизвестным источникам и не вестись на мелочные блага и выгоды.

Еще один важный момент: периодичность таких учений, процессный подход. Без надобности навыки со временем атрофируются, а час Х может настать внезапно. К тому же атаки постоянно эволюционируют, появляются новые виды социальной инженерии — в соответствии с этим должна обновляться и учебная программа.

Периодичность проверок индивидуальна. Если сотрудники мало привязаны к ИТ, стоит контролировать их кибербдительность хотя бы раз в квартал. Если, напротив, речь идет о специалистах, имеющих доступ к ключевым системам, то чаще.

В следующем материале мы расскажем, как наша платформа Security Awareness проверяет устойчивость сотрудников к фишингу. Не переключайтесь! 😉