sectigo rsa domain validation secure server ca что это

Корневой сертификат AddTrust от Sectigo истёк 30 мая 2020 года, что вызвало проблемы в клиентах OpenSSL 1.0.x и GnuTLS

Центр сертификации Sectigo (Comodo) заранее предупредил пользователей об истечении срока действия корневого сертификата AddTrust, который использовался для перекрёстной подписи, чтобы обеспечить совместимость с устаревшими устройствами, в хранилище которых нет нового корневого сертификата USERTrust.

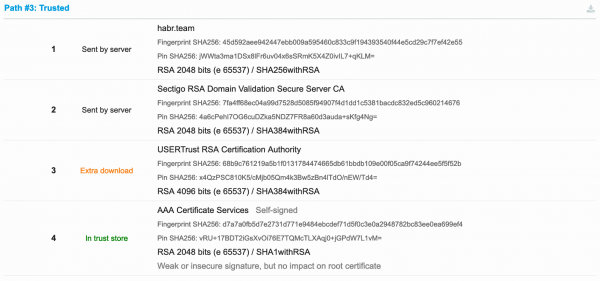

Цепочка сертификатов

Но 30 мая 2020 года по факту начались сбои в сотнях веб-сервисов, которые использовали свободные библиотеки OpenSSL 1.0.x и GnuTLS. Безопасное соединение перестало устанавливаться с выводом ошибки об устаревании сертификата.

Соответствующий тикет в баг-трекере OpenSSL (логин и пароль: guest) закрыт 25 февраля 2020 года только для версии OpenSSL 1.1.0.

Почему возникает ошибка

При подключении клиента TLS-сервер отправляет ему свой сертификат. Клиент должен построить цепочку сертификатов от сертификата сервера до корневого сертификата, которому клиент доверяет. Чтобы помочь клиенту построить эту цепочку, сервер отправляет дополнительно один или несколько промежуточных сертификатов вместе со своим собственным.

Например, веб-сайт отправляет следующие два сертификата:

Первый сертификат принадлежит серверу и выдан центром сертификации Sectigo. Второй выдан центром сертификации USERTrust ECC и является корневым сертификатом. Эти два сертификата образуют полную цепочку к доверенному корню.

Однако центр сертификации USERTrust — это относительно новый корень. Он был создан в 2010 году, и потребовалось много лет, чтобы ему стали доверять все клиенты. Ещё в прошлом году появлялись сообщения, что отдельные клиенты не доверяют этому корню. Поэтому некоторые серверы высылают клиенту дополнительный промежуточный сертификат USERTrust ECC Certification Authority, выданный AddTrust External CA Root. Этот сертификат был сгенерирован в 2000 году, и именно у него срок действия закончился 30 мая 2020 года.

У грамотных валидаторов сертификатов, включая современные браузеры, это не вызвало проблем, потому что они сами могут построить цепочку доверия до USERTrust, но вот с клиентами, которые используют OpenSSL 1.0.x или GnuTLS, возникла проблема. Даже если эти клиенты доверяют корневому центру сертификации USERTrust и хотят построить цепочку к нему, у них всё равно в конечном итоге получается цепочка к AddTrust External CA Root, что приводит к сбою проверки сертификата.

Компания Sectigo предоставила альтернативный перекрёстно подписанный промежуточный сертификат AAA Certificate Services, который будет действовать до 2028 года.

Проверка своих сервисов

Операторам серверных обработчиков и клиентских приложений рекомендуется проверить свою цепочку сертификатов на наличие устаревшего корневого сертификата AddTrust.

По сути, нужно просто удалить AddTrust External CA Root из цепочки доверия.

Для серверных операторов есть сервис What’s My Chain Cert?, который выполняет такую проверку и помогает сгенерировать новую цепочку доверия со всеми необходимыми промежуточными сертификатами. В эту цепочку необязательно включать корневой сертификат, поскольку он уже есть в хранилище у всех клиентов. Кроме того, включать его в цепочку просто неэффективно из-за увеличения размера рукопожатия SSL.

Операторам клиентских приложений рекомендуется проапгрейдится на последнюю версию библиотеки TLS. Если это невозможно, нужно удалить из своего хранилища сертификат AddTrust External CA Root. Если он отсутствует в хранилище, то строится корректная цепочка доверия к новому корневому сертификату USERTrust RSA Certification Authority, так что проверка TLS проходит корректно.

Для удаления AddTrust External CA Root нужно сделать следующее:

Но этот способ не работает для GnuTLS.

PKI-решения для вашего предприятия. Свяжитесь с нами +7 (499) 678 2210, sales-ru@globalsign.com.

Проблема с сертификатами Sectigo после 30 мая 2020 года и метод решения

Категории

Свежие записи

Наши услуги

В субботу 30 мая 2020 года возникла не сразу понятная проблема с популярными SSL/TLS сертификатами от вендора Sectigo (бывший Comodo). Сами сертификаты продолжали оставаться в полном порядке, однако «протух» один из промежуточных CA-сертификатов в цепочках, с которыми поставлялись данные сертификаты. Ситуация не сказать, чтобы фатальная, но неприятная: актуальные версии браузеров ничего не заметили, однако большая часть автоматизаций и старых браузеров/ОС оказались не готовыми к такому повороту.

Хабр не стал исключением, поэтому и написан этот ликбез / postmortem.

TL;DR Решение в самом конце.

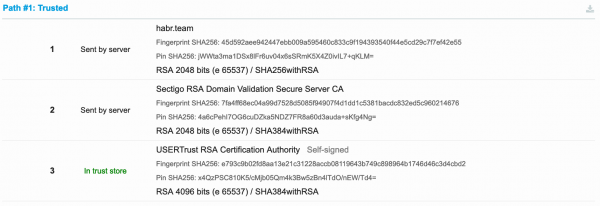

Опустим базовую теорию про PKI, SSL/TLS, https и прочее. Механика удостоверения сертификатом безопасности домена состоит в построении цепочки из ряда сертификатов до одного из доверенных браузером или операционной системой, которые хранятся в так называемом Trust Store. Этот список распространяется с операционной системой, экосистемой среды исполнения кода или с браузером. Любые сертификаты имеют срок действия, по истечении которого они считаются недоверенными, в том числе сертификаты в trust store. Как выглядела цепочка доверия до наступления рокового дня? Разобраться нам поможет web-утилита SSL Report от компании Qualys.

Итак, одним из самых популярных «коммерческих» сертификатов является Sectigo Positive SSL (ранее разывался Comodo Positive SSL, сертификаты с этим наименованием ещё в ходу), он является так называемым DV-сертификатом. DV — это самый примитивный уровень сертификации, означающий проверку доступа к управлению доменом у выпускающего такой сертификат. Собственно, DV и расшифровывается как «domain validation». Для справки: ещё есть OV (organization validation) и EV (extended validation), а бесплатный сертификат от Let’s Encrypt тоже DV. Для тех, кому по какой-либо причине не устраивает механизм ACME, продукт Positive SSL является самым подходящим по соотношению цена/возможности (однодоменный сертификат стоит около 5-7 долларов за год с суммарным сроком действия сертификата до 2 лет и 3 месяцев).

Типовой сертификат Sectigo DV (RSA) до недавнего времени поставлялся с такой цепочкой промежуточных CA:

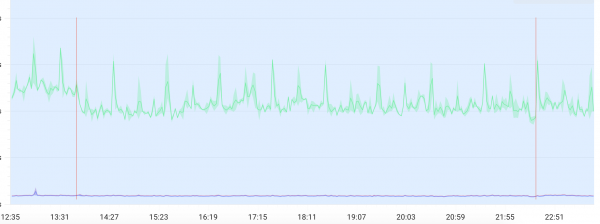

По рисунку 1 понятно, что хоть и у подавляющего большинства всё выглядело как обычно, у кого-то что-то сломалось и трафик заметно просел (левая красная черта), потом он подрос, когда заменили один из ключевых сертификатов (правая черта). Были всплески и посередине, когда меняли иные сертификаты, от которых тоже что-то зависело. Так как у большинства визуально всё продолжало работать более-менее штатно (за исключением странных глюков типа невозможности загрузки картинок на Habrastorage), можно сделать косвенный вывод о количестве legacy-клиентов и ботов на Хабре.

По рисунку 2 можно оценить, как строится в актуальных версиях браузеров «альтернативная» цепочка до доверенного CA-сертификата в браузере пользователя, даже при наличии «протухшего» сертификата в цепочке. Это, как считала сама Sectigo, тот самый повод не делать ничего.

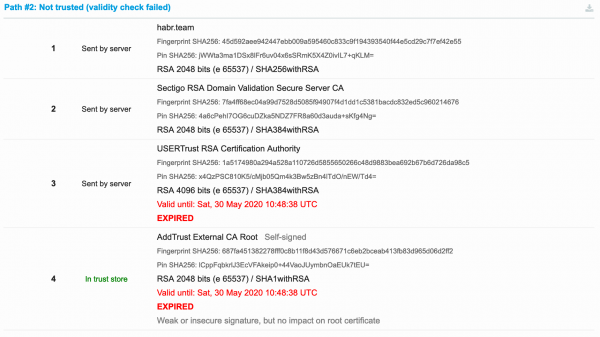

А вот на рисунке 3 можно заметить, как всё выглядит на самом деле, когда что-то пошло не так и у нас legacy система. В таком случае соединение HTTPS не устанавливается и мы видим ошибку типа «certificate validation failed» или подобную ей.

На рисунке 4 мы уже видим «решение» для legacy систем: есть ещё один промежуточный сертификат, вернее «кросс-подпись» от иного CA, который как правило предустановлен в legacy системах. Это то, что нужно сделать: найти этот сертификат (который помечен как Extra download) и заменить им «протухший».

К слову: у проблемы не было широкой огласки и какого-то общественного обсуждения, в том числе из-за излишней самонадеянности Sectigo. Вот, например, мнение одного из поставщиков сертификатов в отношении к данной ситуации:

Previously they [Sectigo] assured everyone that no issues will be. However, the reality is that some legacy servers/devices are affected.

That is a ridiculous situation. We pointed their attention to the expiring AddTrust RSA/ECC multiple times within a year and each time Sectigo assured us no issues will be.

Я лично задавал вопрос на Stack Overflow на этот счёт месяц назад, но судя по всему, аудитория проекта не очень подходящая для таких вопросов, так что пришлось не него ответить самостоятельно по факту разбора.

Sectigo выпустил на этот счёт FAQ, но он настолько нечитабельный и пространный, что пользоваться им невозможно. Вот цитата, являющаяся квинтэссенцией всей публикации:

What You Need to Do

For most use cases, including certificates serving modern client or server systems, no action is required, whether or not you have issued certificates cross-chained to the AddTrust root.

As of April 30, 2020: For business processes that depend on very old systems, Sectigo has made available (by default in the certificate bundles) a new legacy root for cross-signing, the “AAA Certificate Services” root. However, please use extreme caution about any process that depends on very old legacy systems. Systems that have not received the updates necessary to support newer roots such as Sectigo’s COMODO root will inevitably be missing other essential security updates and should be considered insecure. If you would still like to cross-sign to the AAA Certificate Services root, please contact Sectigo directly.

Очень нравится тезис «very old», конечно. Например, curl в консоли Ubuntu Linux 18.04 LTS (нашей базовой ОС на данный момент) с последними обновлениями не старше месяца, сложно назвать very old, однако оно не работает.

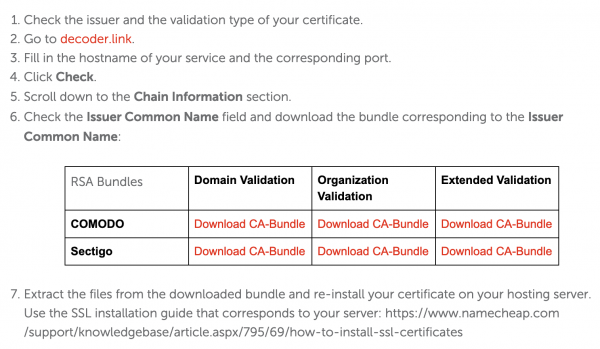

Большинство дистрибьютеров сертификатов выпустили свои заметки с решениями ближе к вечеру 30 мая. Например, очень годная в техническом плане от NameCheap (с конкретным описанием что делать и с готовыми сборками CA-bundles в zip-архивах, но только RSA):

Есть неплохая статья от Redhat, но там всё более Legacy и нужно инсталлировать даже ещё более корневой legacy сертификат от Comodo, чтобы всё работало.

Решение

Цепочка для сертификатов, основанных на алгоритме ключа RSA. Сравните со своей цепочкой и обратите внимание, что заменился только нижний сертификат, а верхний остался прежним. Я их отличаю в бытовых условиях по последним трём символам блоков base64 не считая символа «равно» (в данном случае En8= и 1+V ):

Цепочка для сертификатов, основанных на алгоритме ключа ECC. Аналогично с цепочкой для RSA, заменился только нижний сертификат, а верхний остался прежним (в данном случае fmA== и v/c= ):

Sectigo SSL-сертификаты

Sectigo DV SSL-сертификаты

Доступные сертификаты для небольшого сайта. Выпускаются за 5 минут.

Сертификат Essential SSL — бюджетный вариант для сайтов малого и среднего бизнеса, где проходит немного транзакций. Вместе с сертификатом EssentialSSL вы получите бесплатную печать доверия от Comodo.

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Поддержка мобильными браузерами: +

Гарантийная сумма: $10 000

Гарантия возврата денег: 30 дней с момента выпуска

Positive SSL — базовый сертификат от компании Sectigo, который подходит для Facebook-приложений и личных сайтов. Этот SSL недорого защищает данные пользователей. Клиенты получают гарантию, что ваш сайт безопасен, а их информация надежно зашифрована и защищена.

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Поддержка мобильными браузерами: +

Гарантийная сумма: $10 000

Гарантия возврата денег: 30 дней с момента выпуска

Sectigo OV SSL-сертификаты

Сертификаты с проверкой компании подойдут для интернет-магазина. Для выпуска OV сертификата нужно подтвердить регистрацию компании.

InstantSSL — недорогой и надежный сертификат от Sectigo, который подойдет для среднего бизнеса. Чтобы выдать его, Sectigo проверит, что вы законно владеете доменом и что ваша компания существует. К сертификату бесплатно прилагается динамическая печать доверия Corner of Trust — она стоит в правом нижнем углу сайта и постоянно видна пользователю вне зависимости от скроллинга и размера экрана. Когда посетитель наводит на нее курсор, он видит окошко с информацией о компании и SSL-сертификате. Благодаря детальным данным пользователи больше доверяют таким сертификатам.

Тип проверки: С проверкой организации

Время выпуска: Выпускается за 10 рабочих дней

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Защита субдоменов: –

Зеленая строка браузера: –

Поддержка мобильными браузерами: +

Тип проверки: С проверкой организации

Время выпуска: Выпускается за 10 рабочих дней

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Защита субдоменов: –

Зеленая строка браузера: –

Поддержка мобильными браузерами: +

Premium SSL подтверждает, что компания существует и надежно защищает онлайн-платежи на сайте. Такой сертификат подойдет для крупных интернет-магазинов и сайтов финансовых учреждений. Динамическая печать доверия Corner of Trust говорит клиентам, что они могут безопасно совершать покупки на сайте — при наведении курсора на печать клиент увидит окошко с информацией о компании и SSL-сертификате.

Тип проверки: С проверкой организации

Время выпуска: Выпускается за 10 рабочих дней

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Защита субдоменов: –

Зеленая строка браузера: –

Поддержка мобильными браузерами: +

Sectigo EV SSL-сертификаты

Самый надежный тип сертификатов. Центр сертификации проверит документы вашей компании, и в браузере будет отображаться зеленая строка с названием компании.

EV SSL — бюджетный EV SSL-сертификат, который подойдет крупным ecommerce-проектам и финансовым организациям. Центр сертификации Sectigo проводит расширенную проверку компании. Сертификат Sectigo EV SSL показывает зеленую строку в браузере с названием компании — клиент спокойно покупает у вас на сайте, еще и друзей приводит.

Тип проверки: C расширенной проверкой организации

Время выпуска: Выпускается за 14 рабочих дней

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Защита субдоменов: –

Зеленая строка браузера: +

Поддержка мобильными браузерами: +

Sectigo Wildcard SSL-сертификаты

Sectigo Wildcard защитят все поддомены первого уровня вашего сайта. Это удобно и выгодно, если вы используете поддомены для мобильной версии или страницы заказа.

Positive SSL Wildcard — SSL-сертификат от компании Sectigo, который cтавится на главный домен и его поддомены (1-го уровня). Positive SSL Wildcard подойдет для небольшого проекта с субдоменами: блога, форума. Sectigo SSL Wildcard защищает данные на главном домене и неограниченном количестве его поддоменов (1-го уровня от домена, на который он выпущен).

Тип проверки: С проверкой домена

Время выпуска: Выпускается за 15 минут

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Поддержка мобильными браузерами: +

Защита субдоменов: +

Зеленая строка браузера: –

Essential SSL Wildcard защитит данные пользователей на неограниченном числе субдоменов (1-го уровня от домена, на который он выпущен). Этот сертификат защищает данные основного домена и всех его поддоменов (1-го уровня) на небольшом проекте, где проходит мало транзакций. Essential SSL Wildcard выдается автоматически за 10-15 минут.

Тип проверки: С проверкой домена

Время выпуска: Выпускается за 15 минут

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Поддержка мобильными браузерами: +

Защита субдоменов: +

Зеленая строка браузера: –

Premium SSL Wildcard — SSL-сертификат с поддержкой поддоменов, который подтверждает, что вы владеете доменом и что ваша компания существует. Такой сертификат подойдет крупному интернет-магазину или банку, которому нужно защитить не только главный домен, но и все поддомены (например, zakaz.mydomain.ru, korzina.mydomain.ru и другие). У Premium SSL Wildcard повышенная степень надежности и более высокая гарантийная сумма. Он также идет с динамической печатью доверия Corner of Trust — клиенты увидят информацию о вашей компании и сайте, наведя курсор на печать в правом нижнем углу страницы.

Тип проверки: С проверкой организации

Время выпуска: Выпускается за 10 рабочих дней

Шифрование: До 256 бит

Распознаваемость браузерами: 99.9 %

Защита субдоменов: +

Зеленая строка браузера: –

Поддержка мобильными браузерами: +

Sectigo SAN SSL-сертификаты

Если у вас несколько разных доменов и вы хотите защитить все сразу, SAN SSL — лучший выбор. Защищает до 210 доменов одновременно.

xsbr / gist:381a508e28665315a814d3fece09fa33

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters. Learn more about bidirectional Unicode characters

| ——BEGIN CERTIFICATE—— |

| MIIGEzCCA/ugAwIBAgIQfVtRJrR2uhHbdBYLvFMNpzANBgkqhkiG9w0BAQwFADCB |

| iDELMAkGA1UEBhMCVVMxEzARBgNVBAgTCk5ldyBKZXJzZXkxFDASBgNVBAcTC0pl |

| cnNleSBDaXR5MR4wHAYDVQQKExVUaGUgVVNFUlRSVVNUIE5ldHdvcmsxLjAsBgNV |

| BAMTJVVTRVJUcnVzdCBSU0EgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkwHhcNMTgx |

| MTAyMDAwMDAwWhcNMzAxMjMxMjM1OTU5WjCBjzELMAkGA1UEBhMCR0IxGzAZBgNV |

| BAgTEkdyZWF0ZXIgTWFuY2hlc3RlcjEQMA4GA1UEBxMHU2FsZm9yZDEYMBYGA1UE |

| ChMPU2VjdGlnbyBMaW1pdGVkMTcwNQYDVQQDEy5TZWN0aWdvIFJTQSBEb21haW4g |

| VmFsaWRhdGlvbiBTZWN1cmUgU2VydmVyIENBMIIBIjANBgkqhkiG9w0BAQEFAAOC |

| AQ8AMIIBCgKCAQEA1nMz1tc8INAA0hdFuNY+B6I/x0HuMjDJsGz99J/LEpgPLT+N |

| TQEMgg8Xf2Iu6bhIefsWg06t1zIlk7cHv7lQP6lMw0Aq6Tn/2YHKHxYyQdqAJrkj |

| eocgHuP/IJo8lURvh3UGkEC0MpMWCRAIIz7S3YcPb11RFGoKacVPAXJpz9OTTG0E |

| oKMbgn6xmrntxZ7FN3ifmgg0+1YuWMQJDgZkW7w33PGfKGioVrCSo1yfu4iYCBsk |

| Haswha6vsC6eep3BwEIc4gLw6uBK0u+QDrTBQBbwb4VCSmT3pDCg/r8uoydajotY |

| uK3DGReEY+1vVv2Dy2A0xHS+5p3b4eTlygxfFQIDAQABo4IBbjCCAWowHwYDVR0j |

| BBgwFoAUU3m/WqorSs9UgOHYm8Cd8rIDZsswHQYDVR0OBBYEFI2MXsRUrYrhd+mb |

| +ZsF4bgBjWHhMA4GA1UdDwEB/wQEAwIBhjASBgNVHRMBAf8ECDAGAQH/AgEAMB0G |

| A1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjAbBgNVHSAEFDASMAYGBFUdIAAw |

| CAYGZ4EMAQIBMFAGA1UdHwRJMEcwRaBDoEGGP2h0dHA6Ly9jcmwudXNlcnRydXN0 |

| LmNvbS9VU0VSVHJ1c3RSU0FDZXJ0aWZpY2F0aW9uQXV0aG9yaXR5LmNybDB2Bggr |

| BgEFBQcBAQRqMGgwPwYIKwYBBQUHMAKGM2h0dHA6Ly9jcnQudXNlcnRydXN0LmNv |

| bS9VU0VSVHJ1c3RSU0FBZGRUcnVzdENBLmNydDAlBggrBgEFBQcwAYYZaHR0cDov |

| L29jc3AudXNlcnRydXN0LmNvbTANBgkqhkiG9w0BAQwFAAOCAgEAMr9hvQ5Iw0/H |

| ukdN+Jx4GQHcEx2Ab/zDcLRSmjEzmldS+zGea6TvVKqJjUAXaPgREHzSyrHxVYbH |

| 7rM2kYb2OVG/Rr8PoLq0935JxCo2F57kaDl6r5ROVm+yezu/Coa9zcV3HAO4OLGi |

| H19+24rcRki2aArPsrW04jTkZ6k4Zgle0rj8nSg6F0AnwnJOKf0hPHzPE/uWLMUx |

| RP0T7dWbqWlod3zu4f+k+TY4CFM5ooQ0nBnzvg6s1SQ36yOoeNDT5++SR2RiOSLv |

| xvcRviKFxmZEJCaOEDKNyJOuB56DPi/Z+fVGjmO+wea03KbNIaiGCpXZLoUmGv38 |

| sbZXQm2V0TP2ORQGgkE49Y9Y3IBbpNV9lXj9p5v//cWoaasm56ekBYdbqbe4oyAL |

| l6lFhd2zi+WJN44pDfwGF/Y4QA5C5BIG+3vzxhFoYt/jmPQT2BVPi7Fp2RBgvGQq |

| 6jG35LWjOhSbJuMLe/0CjraZwTiXWTb2qHSihrZe68Zk6s+go/lunrotEbaGmAhY |

| LcmsJWTyXnW0OMGuf1pGg+pRyrbxmRE1a6Vqe8YAsOf4vmSyrcjC8azjUeqkk+B5 |

| yOGBQMkKW+ESPMFgKuOXwIlCypTPRpgSabuY0MLTDXJLR27lk8QyKGOHQ+SwMj4K |

| 00u/I5sUKUErmgQfky3xxzlIPK1aEn8= |

| ——END CERTIFICATE—— |

You can’t perform that action at this time.

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session.