sbrte exe что это

Установка и настройка удаленных приложений «RemoteApp» и DIRECTUM

Опубликовано:

8 декабря 2010 в 15:31

В последнее время очень много клиентов хотят использовать DIRECTUM через терминальные сервера. В этом блоге я расскажу про новую технологию Microsoft, которая называется RemoteApp.

Этапы установки и настройки удаленных приложений

Настройка хост-сервера сеансов удаленных рабочих столов для размещения удаленных приложений RemoteApp

Существуют предварительные требования к установке, которые необходимо выполнить перед настройкой Удаленные приложения RemoteApp для использования. В следующих разделах рассматривается настройка сервера для работы с Удаленные приложения RemoteApp.

Установка службы роли хост-сервера сеансов удаленных рабочих столов

Диспетчер удаленных приложений RemoteApp устанавливается в составе службы роли Узел сеансов удаленных рабочих столов.

В этом разделе описывается порядок установки службы роли Узел сеансов удаленных рабочих столов.

Примечание: После установки службы роли Узел сеансов удаленных рабочих столов необходимо перезагрузить компьютер.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Рекомендации по оборудованию сервера:

Установка службы роли хост-сервера сеансов удаленных рабочих столов

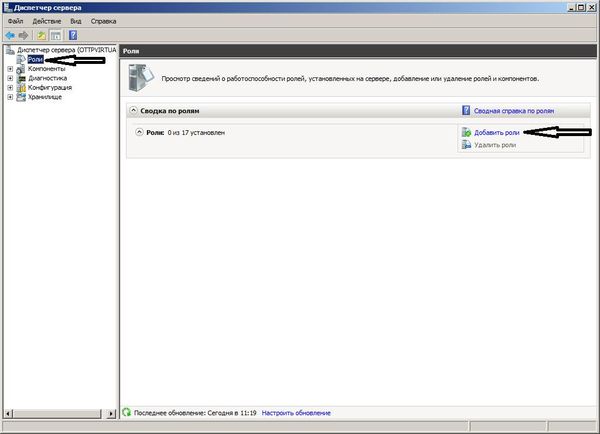

2. В группе Сводка по ролям выберите Добавить роли.

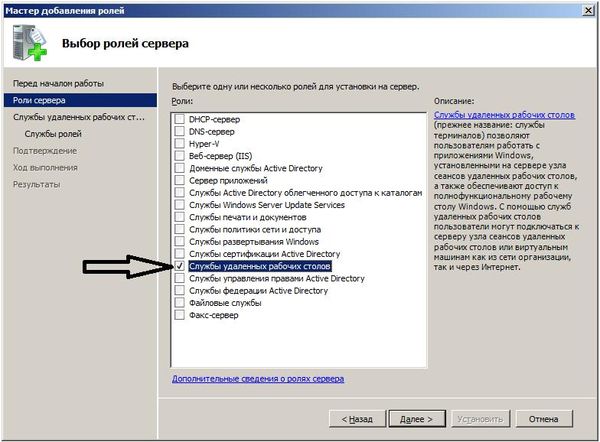

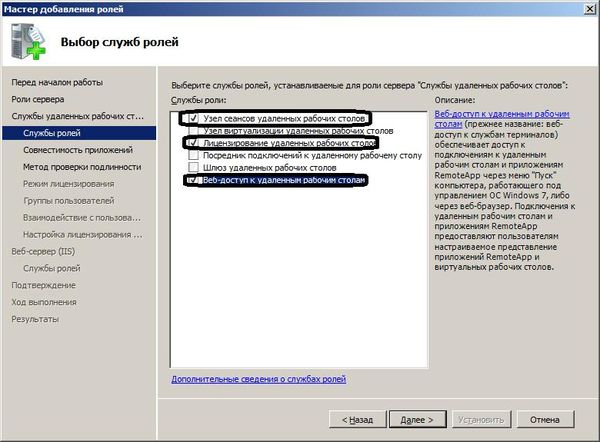

4.На странице Выбор ролей сервера установите флажок Службы удаленных рабочих столов и нажмите кнопку Далее.

13. На странице Веб- сервер (IIS ) нажмите на кнопку Далее.

16. На странице Ход выполнения установки будет отображаться ход выполнения установки.

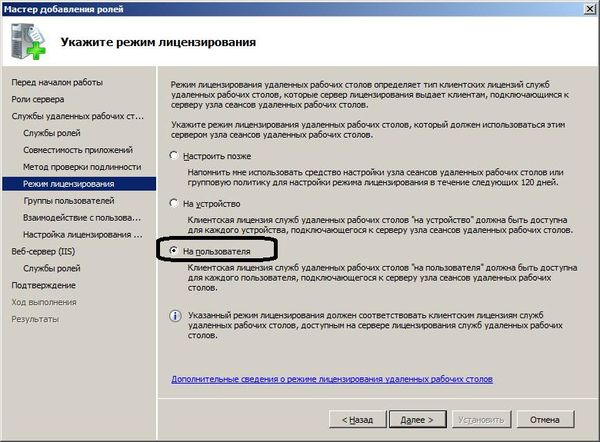

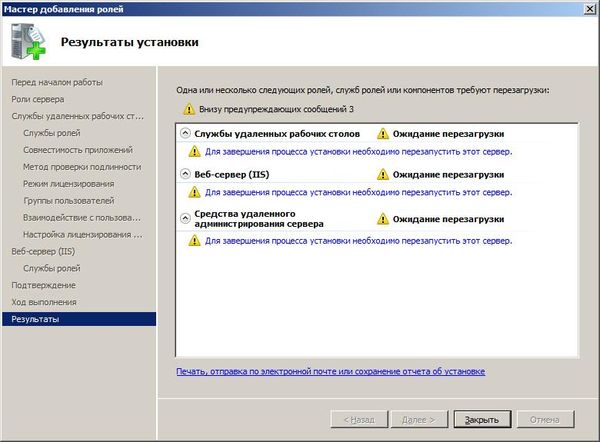

17. На странице Результаты установки будет предложено перезапустить сервер для завершения процесса установки. Нажмите кнопку Закрыть, а затем кнопку Да, чтобы перезапустить сервер.

18. После перезапуска сервера и входа в компьютер с использованием той же учетной записи пользователя установка завершится. При появлении страницы Результаты установки убедитесь, что установка сервера Узел сеансов удаленных рабочих столов выполнена

Установка программ

Приложения следует устанавливать на удаленный сервер после установки службы роли Узел сеансов удаленных рабочих столов. Приложения на сервер Узел сеансов удаленных рабочих столов устанавливаются так же, как и на локальный рабочий стол. Тем не менее следует убедиться, что приложения устанавливаются для всех пользователей, а все необходимые компоненты приложений устанавливаются локально на сервер Узел сеансов удаленных рабочих столов.

В нашем случае, мы будем устанавливать систему DIRECTUM и Microsoft Office.

Проверка параметров удаленного подключения

По умолчанию удаленные подключения включены сразу после установки службы роли Узел сеансов удаленных рабочих столов. Чтобы добавить пользователей и группы, которым требуется подключение к серверу Узел сеансов удаленных рабочих столов, и проверить или изменить параметры удаленного подключения, можно использовать следующую процедуру.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы проверить параметры удаленного подключения:

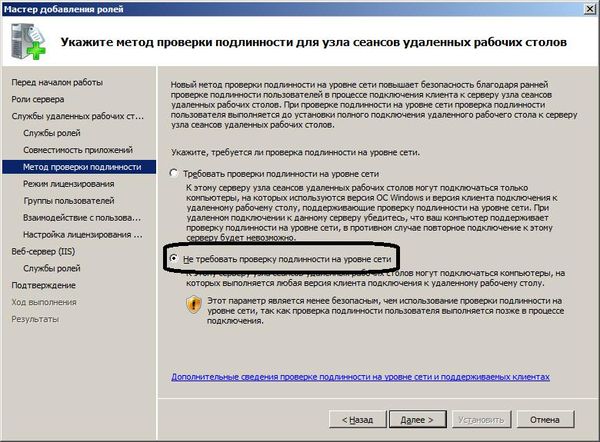

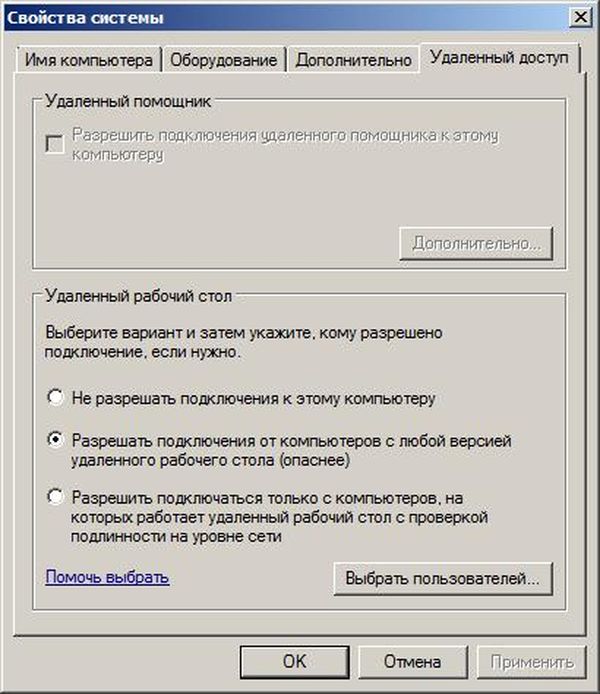

3.1. Разрешать подключения от компьютеров с любой версией удаленного рабочего стола (менее безопасно)

3.2. Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности (безопасность выше)

3.3. Для получения дополнительных сведений о двух параметрах на вкладке Удаленный щелкните ссылку Помогите мне выбрать.

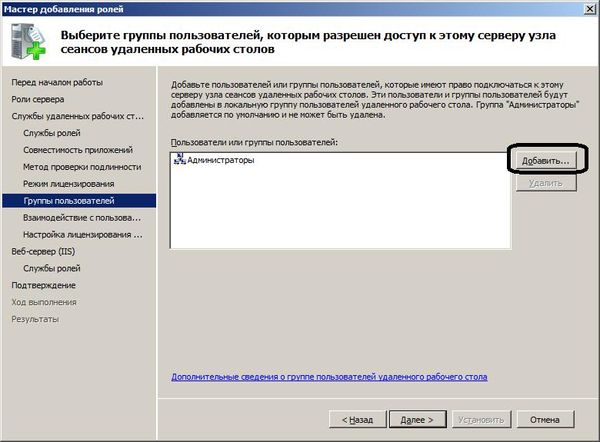

4. Чтобы добавить пользователей и группы, которые необходимо подключить к серверу Узел сеансов удаленных рабочих столов с помощью удаленного рабочего стола, выберите пункт Выбрать пользователей, а затем нажмите кнопку Добавить. Добавляемые пользователи и группы добавляются в группу «Пользователи удаленного рабочего стола».

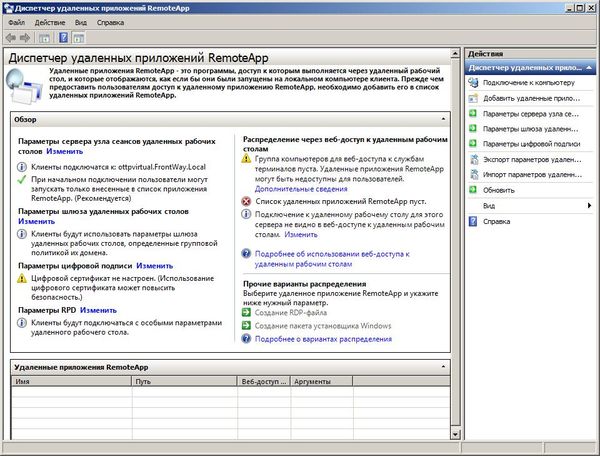

Добавление программ в список удаленных приложений RemoteApp

Чтобы сделать программу доступной для пользователей удаленно через Диспетчер удаленных приложений RemoteApp, необходимо добавить ее в список Приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы добавить программу в список удаленных приложений RemoteApp :

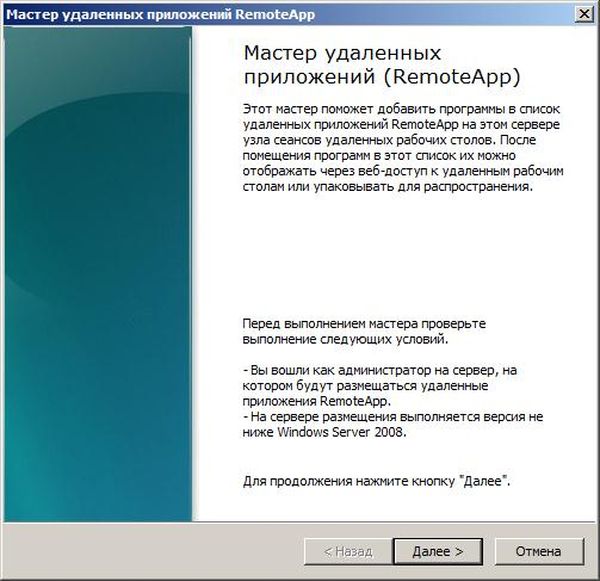

3. На странице Мастер удаленных приложений (RemoteApp ) нажмите кнопку Далее.

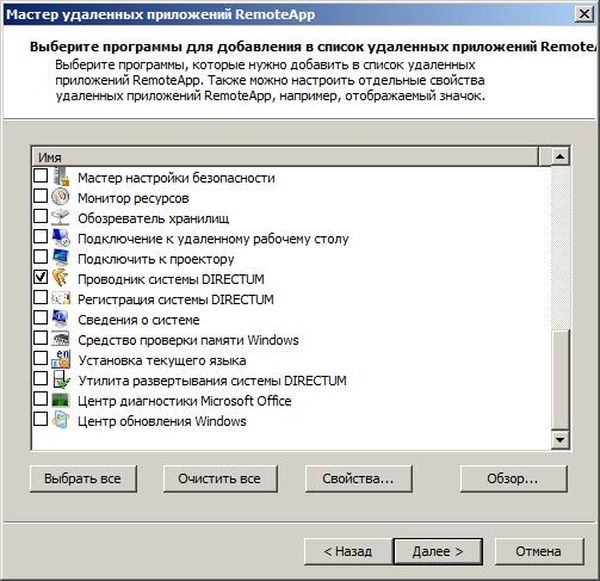

4. На странице Выберите программы для добавления в список удаленных приложений RemoteAppустановите флажки рядом с теми программами, которые следует добавить в список Удаленные приложения RemoteApp. Можно выбрать несколько программ, в нашей ситуации выбираем DIRECTUM и Microsoft Office Application (Excel и Word). Нажмите на кнопку Далее.

5. На странице Мастер удаленных приложений RemoteApp нажмите на кнопку Готов.

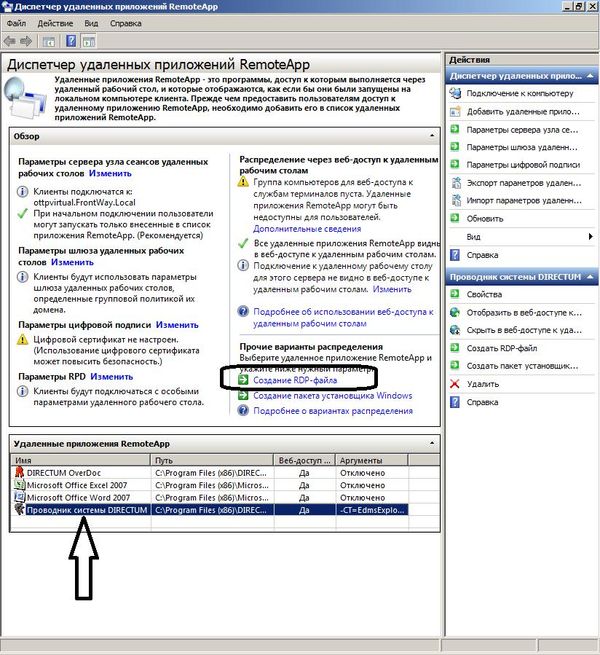

Создание RDP-файла и Создание пакета установщика Windows

Создание RPD файла

С помощью мастера RemoteApp можно создать файл протокола удаленного рабочего стола (RDP-файл) из любого приложения в списке Удаленные приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов, который требуется настроить.

Чтобы создать RDP-файл:

3. В области Действия для программы или выбранных программ щелкните Создание RDP-файла.

4. На странице Мастер удаленных приложений нажмите кнопку Далее.

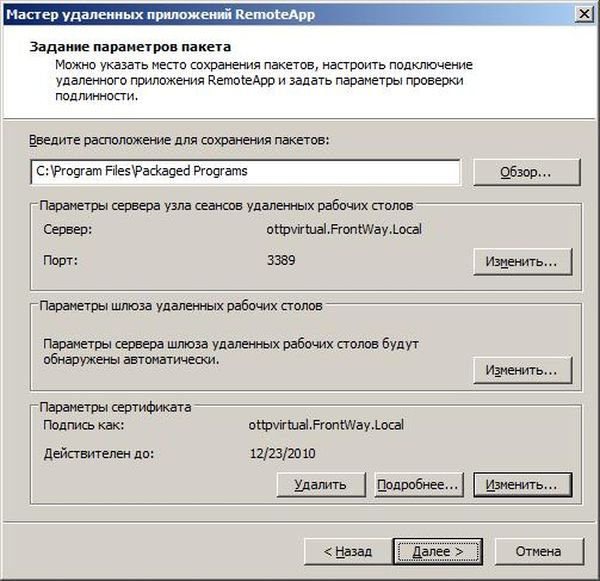

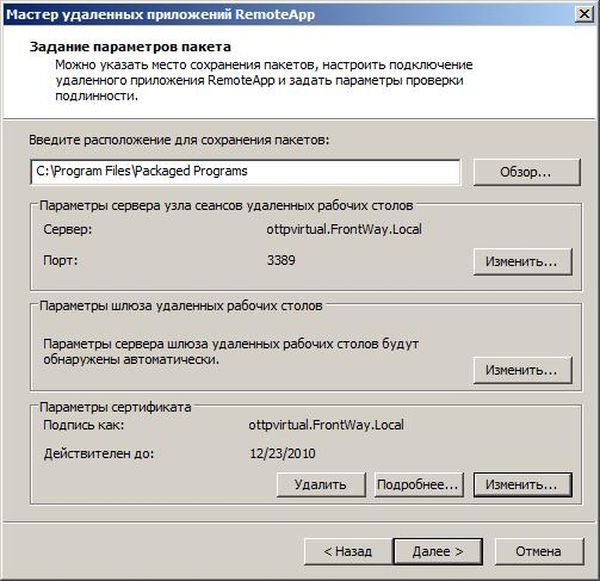

5. На странице Задание параметров пакета выполните следующие действия:

5.1.В поле Введите расположение для сохранения пакетов примите расположение по умолчанию или нажмите кнопку Обзор, чтобы указать новое расположение для сохранения RDP-файла.

7. На странице Просмотр параметров нажмите кнопку Готово.

Создание пакета установщика Windows( MSI )

С помощью мастера RemoteApp можно создать пакет установщика Microsoft Windows (.msi) из любого приложения в списке Удаленные приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы создать пакет установщика Windows

5.1. В поле Введите расположение для сохранения пакетов примите расположение по умолчанию или нажмите кнопку Обзор, чтобы указать новое расположение для сохранения пакета установщика Windows.

5.4. Для того, чтобы подписать файл цифровой подписью, в области Параметры сертификата нажмите кнопку Сменить, чтобы выбрать или изменить сертификат. Выберите нужный сертификат и нажмите кнопку ОК.

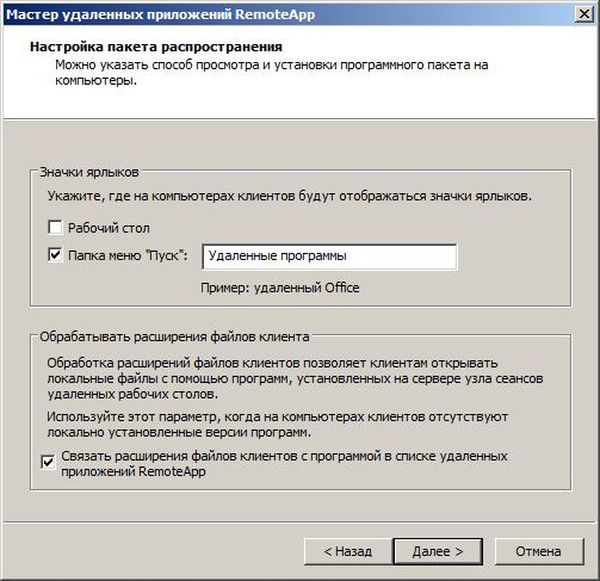

7. На странице Настройка пакета распространения выполните следующие действия:

7.1. В области Значки ярлыков укажите, где будет располагаться ярлык программы на клиентских компьютерах.

7.2. В области Обрабатывать расширения файлов клиента укажите, будет ли данная программа обрабатывать расширения имен файлов клиентов.

Если сопоставить расширения имен файлов на клиентском компьютере с Удаленное приложение RemoteApp, все расширения имен файлов, обрабатываемые приложением на сервере Узел сеансов удаленных рабочих столов, также будут сопоставлены на клиентском компьютере с Удаленное приложение RemoteApp. Обратите внимание, что пользователи не получают запроса на подтверждение обработки сервером Узел сеансов удаленных рабочих столов расширений файлов для приложения.

Чтобы просмотреть, какие расширения имен файлов сопоставлены с приложением на сервере Узел сеансов удаленных рабочих столов, нажмите кнопку Пуск, выберите пункт Панель управления, а затем дважды щелкните компонент Программы по умолчанию. Нажмите кнопку Сопоставление типа файла или протокола программе, чтобы просмотреть расширения имен файлов и связанные с ними по умолчанию программы.

После завершения работы мастера в новом окне будет открыта папка, в которой был сохранен пакет установщика Windows. Таким образом можно убедиться, что пакет установщика Windows (.msi) был создан.

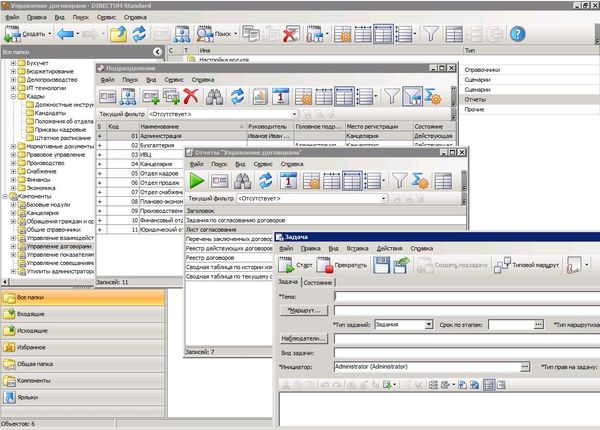

Тестирование системы DIRECTUM в режиме RemoteApp

Общее сведение

В режиме RemoteaApp, система DIRECTUM работает в полном режиме, это значит, что все компонентов системы доступны.

Для подключения к системе DIRECTUM в режиме RemoteApp:

Опубликовано:

27 февраля 2010 в 13:03

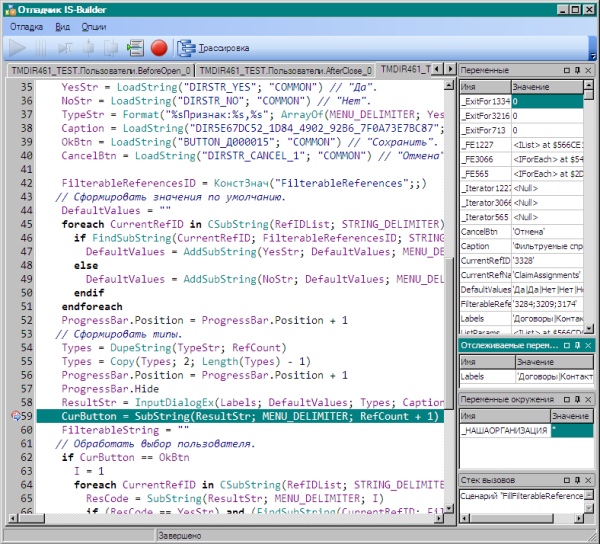

Многим уже известно, что в DIRECTUM 4.6.1 появилась такая замечательная вещь как отладчик ISBL. Но, думаю, немногие знают, что это такое и как этим пользоваться. Тем более что он «слегка» отличается от отладчиков других платформ разработки.

Азы работы с отладчиком ISBL. Предположим, вы хотите отладить некоторый сценарий, который как назло не хочет работать (а вы даже представления не имеете, что ему не нравится). Для начала нужно запустить отладчик (просто кликаем на него 2 разика).

Далее запускаем наш сценарий (справочник, отчет и т.д.). По мере выполнения кода будут появляться различные закладки с «говорящими» заголовками. Выглядеть это будет примерно так:

Для того чтобы перейти к нужному месту в коде можно сделать следующее:

Итак, я нашла нужный мне код и поставила точку останова, теперь я могу посмотреть значения нужных переменных. Либо ищу их в списке «Переменные» (все списки справа) либо пишу имя интересующей меня переменной в поле «Имя» списка «Отслеживаемые переменные». К сожалению, в это поле можно писать только имена переменных, написать какое-нибудь isbl-выражение пока нельзя – ждем, когда нас осчастливят такой возможностью.

Далее, перемещаться по выполняемому коду можно также несколькими способами:

Если вы «потерялись» среди закладок, то нажмите

С помощью меню Вид можно настроить внешний вид отладчика – добавить/убрать списки, настроить шрифты и т.д. Посмотрите также меню Опции. Можно изменять местоположение и размеры списков переменных и стека вызовов. Настройте так, как вам удобно.

Если закрыть отладчик, то выполнение сценария (отчета и т.п.) продолжится.

Безусловно, отладчик вещь нужная и даже иногда полезная. Так что, успехов вам в освоении. Предлагаю писать в комментариях все известные вам и не описанные мной «фишки» отладчика.

Sbrte exe что это

В конце января мы анализировали мнение экспертов компании AV-TEST, специализирующейся на защите данных. Тогда они заявили, что ещё два года пользователям Windows 7 не грозят массовые атаки. При этом они призвали всех тех, кто опасается за сохранность своих данных, установить бесплатную антивирусную программу Microsoft Security Essentials. Как выяснилось, угроза существует, мало того она масштабна и несёт потенциальную угрозу миллионам компьютеров.

реклама

Вымогатель по имени Робин Гуд (RobbinHood) впервые был обнаружен в 2018 году. Опасная программа получала полный доступ к компьютеру жертвы, шифровала файлы и требовала выкуп в размере 10 000 долларов. Мало того, если пользователь не оплачивал в указанный срок, сумма выкупа увеличивалась ежедневно на те же 10 000 долларов. Ещё в 2018 году звучали подозрения, что виной всему драйвера Gigabyte, но только сейчас компания признала свою вину. Заражение происходит следующим способом: исполняемый файл Steel.exe, который находится в пакете Gigabyte gdrv.sys, распаковывает файл ROBNR.EXE, который отвечает за установку самого драйвера от Gigabyte и вредоносного ПО.

Первым делом Робин Гуд удаляет антивирус. Эксперты по безопасности Sophos заявляют, что они впервые видят такой уровень атаки. Ещё никогда вредоносная программа не использовала надёжный драйвер для проникновения в систему. По их мнению, это открывает настоящий ящик Пандоры, когда десятки и даже сотни разработчиков подобного ПО будут активно эксплуатировать такой метод.

Наиболее опасной в этом смысле видится позиция Gigabyte. Вместо того, чтобы решить вопрос, выпустив обновлённый драйвер для своих материнских плат, производитель отказался от его поддержки. Что любопытно, в новой операционной системе Windows 10 опасность заражения не столь велика, поскольку универсальные драйвера от Microsoft способны закрыть подобную дыру на большинстве новых материнских плат, не затрагивая только наиболее старые модели. Совсем другая ситуация в Windows 7. Там пользователь оказывается один на один с Робином, спастись от которого невозможно.

Развёртывание клиентской части системы документооборота Directum с помощью System Center 2012 R2 Configuration Manager

1. Создание и развёртывание приложения Directum Client в SCCM

2. Создание и развёртывание пакета интеграции Microsoft Office в SCCM

3. Развёртывание скрипта генерации сертификата пользователя в SCCM

4. Централизованная работа с ярлыками с помощью GPP (Group Policy Preferences)

1. Создание и развёртывание приложения Directum Client в SCCM

В консоли SCCM вызовем мастер создания нового Приложения и выбрав пункт “задать сведения о приложении вручную”, введём необходимые данные:

Введём информацию, которая будет отображаться в Центре ПО и Каталоге приложений:

При создании Типа развёртывания так же укажем информацию о приложении вручную, оставив при этом тип “Установщик Windows (MSI-файл)”.

Укажем расположение MSI-файла, а также введём строки установки и удаления. Для установки укажем команду:

Для удаления, согласно имеющейся у нас версии пакета клиента Directum, укажем команду:

На мой взгляд, всегда нужно указывать строку удаления. Это может быть полезным, при выполнении замены или полного удаления приложений с компьютеров в перспективе.

В качестве Метода обнаружения выберем самый простой и верный путь, укажем мастеру на MSI-файл. Он сам определит код продукта и укажет версию.

Настроим Взаимодействие с пользователем. Укажем, мастеру о режиме установки для системы без требований к входу в систему.

Если планируется установка на Коллекции пользователей (установка из Каталога приложений например), будет не лишним добавить требование основного пользователя, но главное, выбрать требование соответствия версиям ОС, на которые SCCM будет устанавливать приложение:

Последний шаг Зависимости можно оставить без изменений, так как в нашем примере нет необходимости устанавливать какое-то другое приложение до установки Directum.

В завершении остаётся только распространить контент по Точкам распространения и развернуть на необходимую Коллекцию.

2. Создание и развёртывание пакета интеграции с Microsoft Office в SCCM

Пока контент клиента Directum распространяется по Точкам распространения, не будем терять времени и создадим Приложение для развёртывания пакета интеграции с Microsoft Office.

Уже стандартно, создание Приложения начнём с указания вручную всей информации о нём:

Так же укажем информацию для пользователей которая будет отображаться в Центре ПО и Каталоге приложений:

При создании Типа развёртывания так же укажем информацию о приложении вручную, оставив при этом тип “Установщик Windows (MSI-файл)”.

Укажем расположение MSI-файла, а также введём строки установки и удаления пакета. Для установки используем:

Для удаления используем:

Так же как и ранее, установим параметры взаимодействия установки для системы без требований к входу в систему:

Выберем операционные системы, на которые SCCM будет устанавливать приложение:

Фактически компоненты интеграции с Microsoft Office у Directum поставляются в виде x86 и x64 пакетов. Под битностью здесь понимается соответствие битности установленного на клиентские машины пакета Microsoft Office. В нашей организации используется только x86 пакет Microsoft Office, поэтому создавать дополнительный Тип развёртывания для x64 я не буду. Для тех, у кого используются и x86 и x64, на мой взгляд, правильнее всего будет добавить дополнительное настраиваемое Требование в каждый Тип развёртывания, в котором указать например ключи реестра Относящиеся к Microsoft Office в зависимости от битности Microsoft Office. Пример создания глобальных условий был описан ранее в заметке “ Развёртывание консоли управления System Center 2012 Operations Manager SP1 с помощью SCCM 2012 ”.

На шаге Зависимости, нам необходимо указать созданное в первом пункте Приложение:

Осталось завершить создание Приложения, распространить его контент по Точкам распространения и развернуть на необходимую Коллекцию.

3. Развёртывание скрипта генерации сертификата пользователя в SCCM

Механизм электронно-цифровых подписей (ЭЦП) в СЭД Directum работает на личных цифровых сертификатах пользователей. Для того, чтобы автоматизировать процесс генерации личного сертификата из заранее приготовленного шаблона доменного Центра сертификации на пользовательском компьютере в контексте безопасности текущего пользователя нужно выполнить специально написанный под эту задачу скрипт:

Следует заметить, что в Windows XP нет по умолчанию утилиты certreq.exe, для этой ОС утилиту можно взять из набора утилит для Windows Server 2003 и положить рядом с скриптом. То есть скрипт рассчитан на запуск из сетевой папки, в которой рядом с этим скриптом будет расположен файл certreq.exe. В процессе работы скрипта будет выполнена проверка версии ОС, на которой этот скрипт запущен, и если это окажется Windows XP, то файл certreq.exe будет скопирован из сетевой папки в локальную временную папку. Для более новых версий Windows (Vista/7/8/8.1) скриптом будет вызываться встроенная в ОС утилита certreq.exe.

Для автоматизации распространения и выполнения данного скрипта так же прибегнем к помощи SCCM. Для выполнения этой задачи в консоли SCCM создадим Пакет.

Вызовем Мастер создания пакета и укажем первичные данные:

Тип создаваемой программы в пакете оставим с настройками по умолчанию:

Укажем сведения о программе. Обязательно определим Требования для запуска как “Только после входа пользователя” и Режим выполнения как “Запустить с правами пользователя”. Так же желательно задать Тип запуска как “Скрытый”, чтобы пользователи не увидели окна командной строки в процессе выполнения скрипта.

В требованиях к программе укажем операционные системы на которых программа будет выполнятся. Выбраны все клиентские ОС Windows (на скриншоте видно не полностью из-за длинного перечня ОС).

После завершения создания, распространяем Пакет по Точкам распространения и разворачиваем на необходимую Коллекцию. В нашем примере будет использоваться развёртывание на пользователей, потому что у нас есть определённый ограниченный список пользователей, которым необходим сертификат.

Спустя некоторое время зайдём на клиентскую систему под учётной записью пользователя, к которому применяется Программа Пакета и проверим хранилище личных сертификатов этого пользователя:

4. Централизованная работа с ярлыками с помощью GPP (Group Policy Preferences)

Помимо развёртывания клиентского ПО перед нами встала отдельная задача развёртывания ярлыка запуска приложения на клиентских компьютерах, так как по определённым причинам ряд параметров подключения к нужной базе данных СЭД передается именно в свойствах ярлыка. Исполняемый файл SBRte.exe запускающий клиентскую оболочку может принимать ряд аргументов, которые в процессе эксплуатации СЭД может потребоваться централизованно изменять. Для решения этой задачи было решено использовать возможности механизмов GPP.

Откроем оснастку управления доменными групповыми политиками, выберем политику применяемую для пользователей и перейдём в раздел Конфигурация пользователя > Конфигурация Windows > Ярлыки

Создадим ярлык для x86 систем и укажем необходимые параметры:

На вкладке Общие параметры включим нацеливание на уровень элемента и выполнение в контексте безопасности пользователя:

В параметрах нацеливания укажем логику выбора компьютеров для создания ярлыка. В нашем примере ярлык должен добавляться только на те компьютеры, которые соответствуют указанной маске имени при условии наличия самого исполняемого файла.

Аналогичным образом необходимо создать ярлык для 64-битных клиентских систем.

Проделав описанные действия мы сможем оперативно развернуть клиентское ПО СЭД Directum на все компьютеры как отдельно взятого структурного подразделения, так и всей компании в целом.