rsa сертификат что это

Как обновить сертификат RSA в ключе ЕГАИС?

В связи с обновлением сертификата Росалкогольрегулирования пользователям ЕГАИС необходимо перезаписать сертификат RSA на аппаратных ключах.

RSA-сертификат — это бесплатная часть ключа ЕГАИС, которую вы можете самостоятельно записывать и менять в личном кабинете на сайте egais.ru.

Перед обновлением необходимо остановить универсальный транспортный модуль. Если ключ используется для продажи крепкого алкоголя, обновление нужно делать в нерабочее время.

Первый шаг — удаление устаревшего недействительного сертификата.

Для носителей Jacarta

Для носителей Рутокен

Запись нового RSA-сертификата

1. Авторизуйтесь на сайте egais.ru и выберите пункт «Получить ключ доступа».

2. Выберите торговую точку, для которой необходим сертификат (у ИП она в любом случае будет только одна) и нажмите «Сформировать ключ».

3. Введите пароль по умолчанию или свой.

4. В пункте о достоверности сведений поставьте галочку, затем нажмите «Сформировать ключ».

5. В появившемся окне введите пин-код PKI

Пин-код JaCarta: 11 11 11 11

Пин-код RuToken ЭЦП: 12345678

6. В случае верного ввода пароля появится сообщение, что ключ RSA успешно сформирован.

Нужна консультация по обновлению RSA?

Если у вас возникли проблемы с обновлением сертификата RSA, вы можете воспользоваться поддержкой наших технических специалистов. Для консультации понадобится удаленное подключение к компьютеру, где установлен носитель.

Стоимость услуги — 300 рублей.

RSA: от простых чисел до электронной подписи

Выясняем, как и откуда можно получить электронную подпись на примере криптосистемы RSA.

Определения и обозначения

Описание криптосистемы RSA

Асимметричные криптографические системы

Шифрование и дешифрование

Получение подписи сообщения по RSA

Электронная подпись документов

Введение

Наверняка вы сталкивались с таким понятием, как «электронная подпись». Если обратиться к федеральному закону, то можно найти следующее её определение:

Задача ЭП ясна, теперь хотелось бы увидеть и прочувствовать, что именно скрывается за этими двумя словами. Копаясь дальше в гугле, можно найти довольно много различных алгоритмов создания цифровой подписи (DSA, ГОСТ Р 34.10-2012, RSA-PSS и т.д.), разбираться в которых неподготовленному пользователю сложно.

Спасти эту ситуацию и помочь разобраться в том, что есть ЭП, может криптосистема RSA, разработанная Ривестом, Шамиром и Адлеманом в 1978 году. Она не загромождена безумным количеством алгоритмов и основывается на относительно простой математике. В связи с этим можно шаг за шагом прийти от модульной арифметики к алгоритму создания электронной подписи, чему я и хочу посвятить данную статью.

Теорминимум

Сформируем небольшой словарик терминов, которые нам пригодятся далее:

Открытый текст – данные, подлежащие шифрованию или полученные в результате расшифрования

Шифртекст – данные, полученные в результате применения шифра к открытому тексту

Шифр – совокупность обратимых преобразований, зависящая от некоторого параметра (ключа)

Ключ – параметр шифра, определяющий выбор одного преобразования из совокупности.

Факторизация – процесс разложения числа на простые множители.

НОД – наибольший общий делитель.

Числа a и b называются взаимно простыми, если НОД этих чисел равен 1.

Функция Эйлера φ(n) – функция, равная количеству натуральных чисел, меньших n и взаимно простых с ним.

Хочу отметить, что на данном этапе подразумевается, что вы знакомы с арифметическими операциями по модулю. Если нет, то здесь можно о них почитать.

Как оно устроено

Прежде, чем окунуться в необъятный мир математики рассмотреть, как именно устроена RSA, обратимся к тому, как работают

Асимметричные криптосистемы

Рассмотрим задачу сохранности содержимого посылки при передаче от отправителя к адресату. Вот картинка с многим полюбившимся Алисой и Бобом:

Алиса хочет передать Бобу посылку. Для начала Боб на своей стороне создает уникальные замок и ключ к нему (открытый и закрытый ключ соответственно). Далее, Боб делится с окружающим миром своим замком, чтобы любой желающий отправить ему посылку смог её закрыть. Поскольку ключ от подобного замка один и находится только у Боба, никто, кроме Боба, просмотреть содержимое после защёлкивания замка не сможет. В конце концов, Алиса с помощью полученного замка закрывает посылку и передаёт Бобу, который открывает её своим ключом. Таким образом устроены асимметричные криптографические системы, которой как раз является RSA.

В схеме передачи посылки все объекты вполне материальны. Однако сообщения, которые мы хотим шифровать, являются ничем иным, как последовательностью бит, которую нельзя «закрыть» на физический замок. Таким образом возникают вопросы: что такое ключ и замок? Как Бобу создать ключи? Каким образом ключи связаны и как с их помощью зашифровать сообщение? Здесь нам поможет математика.

Теперь к математике

Асимметричные криптографические системы основаны на так называемых односторонних функциях с секретом. Под односторонней понимается такая функция я y=f(x), которая легко вычисляется при имеющемся x, но аргумент x при заданном значении функции вычислить сложно. Аналогично, односторонней функцией с секретом называется функция y=f(x, k), которая легко вычисляется при заданном x, причём при заданном секрете k аргумент x по заданному y восстановить просто, а при неизвестном k – сложно.

Подобным свойством обладает операция возведения числа в степень по модулю:

Здесь φ(n) – функция Эйлера числа n. Пока условимся, что это работает, далее это будет доказано более строго. Теперь нужно понять, что из это является ключами Боба, а что сообщением. В нашем распоряжении имеются числа c, m, n, e, d.

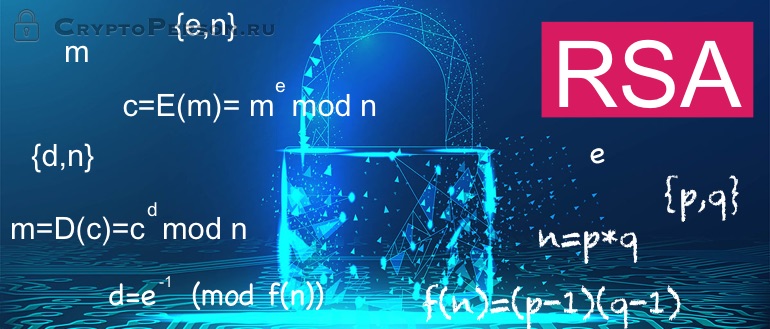

Давайте посмотрим на первое выражение. Здесь число c получено в результате возведения в степень по модулю числа m. Назовём это действие шифрованием. Тогда становится очевидно, что m выступает в роли открытого текста, а c – шифртекста. Результат c зависит от степени e, в которую мы возводим m, и от модуля n, по которому мы получаем результат шифрования. Эту пару чисел (e, n) мы будем называть открытым ключом. Им Алиса будет шифровать сообщение.

Смотрим на второе действие. Здесь d является параметром, с помощью которого мы получаем исходный текст m из шифртекста c. Этот параметр мы назовём закрытым ключом и выдадим его Бобу, чтобы он смог расшифровать сообщение Алисы.

Что есть что разобрались, теперь перейдём к конкретике, а именно – генерации ключей Боба. Давайте выберем число n такое, что:

где p и q – некоторые разные простые числа. Для такого n функция Эйлера имеет вид:

Такой выбор n обусловлен следующим. Как вы могли заметить ранее, закрытый ключ d можно получить, зная открытый e. Зная числа p и q, вычислить функцию Эйлера не является вычислительно сложной задачей, ровно как и нахождение обратного элемента по модулю. Однако в открытом ключе указано именно число n. Таким образом, чтобы вычислить значение функции Эйлера от n (а затем получить закрытый ключ), необходимо решить задачу факторизации, которая является вычислительно сложной задачей для больших n (в современных системах, основанных на RSA, n имеет длину 2048 бит).

Возвращаемся к генерации ключей. Выберем целое число e:

Для него вычислим число d:

Для отыскания числа, обратного по модулю, можно воспользоваться алгоритмом Евклида.

Мы завершили с этапом генерации ключей. Теперь Боб публикует свой открытый ключ (e, n), прячет закрытый d, а мы переходим к Алисе.

Шифруем, дешифруем.

Возьмём в качестве сообщения число m (m ∈ [1, n − 1]). Чтобы Алисе зашифровать его, необходимо возвести его в степень e по модулю n. Эти числа идут вместе с открытым ключом Боба:

Здесь за с обозначен шифртекст, который Алиса будет должна передать Бобу. Отметим также, что c ∈ [1, n − 1], как и m. Расшифруем шифртекст, возведя его в степень закрытого ключа Боба d:

Здесь нам понадобится теорема Эйлера:

Также полезной будет китайская теорема об остатках:

Получаем подпись сообщения

Ещё раз напишем две ключевые формулы шифрования и расшифрования соответственно:

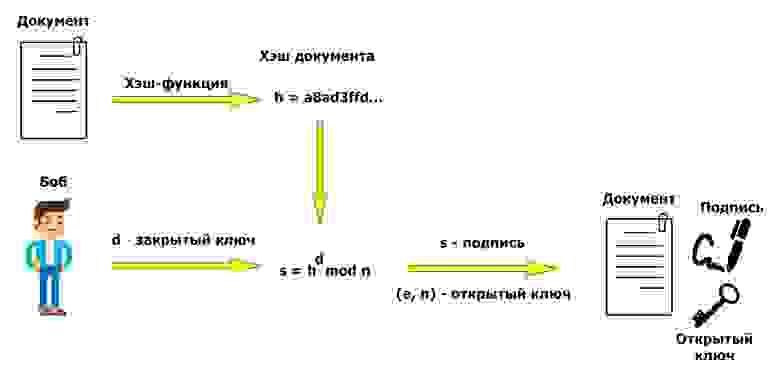

Теперь давайте предположим, что Боб хочет отправить Алисе открытку m от своего имени. У Боба в распоряжении уже имеются два ключа (e, n) и d, которые он сгенерировал по алгоритму, описанному ранее. Поскольку d является закрытым ключом, то можно им воспользоваться как уникальным идентификатором Боба. Давайте «зашифруем» m с помощью d:

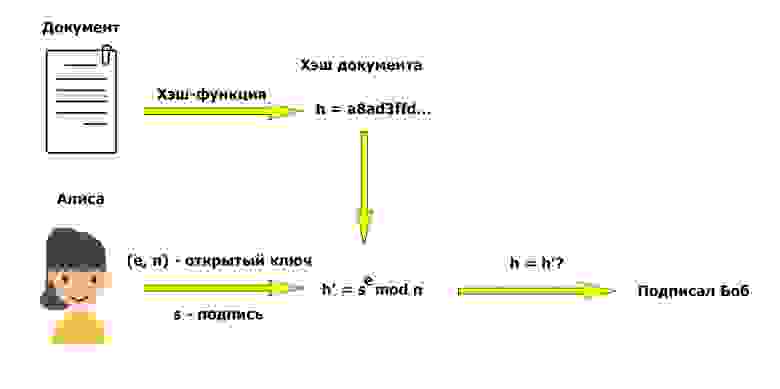

Результат данной операции и есть подпись сообщения Боба. Заметим, что подпись напрямую зависит от подписываемого сообщения, а не только от того, что его подписывает Боб. Далее, Алиса получает сообщение m, подпись s и открытый ключ (e, n). По аналогии с расшифрованием, проверка подписи осуществляется возведением подписи s в степень открытой экспоненты e:

Если Алиса получила, что m ≡ m′, то подпись считается правильной.

Дочитавших до этого места хочу поздравить с получением первой цифровой подписи «на бумаге»!

Подпись документов

Рассмотренный алгоритм получения подписи изящен и прост в осознании, однако операция возведения в степень несколько «мешается». Наша текущая задача – подписать объёмный документ. Чтобы сэкономить время, мы не будем подписывать содержимое документа, а прибегнем к помощи хэш-функций (если вы не знаете, что такое хэш-функция, рекомендую почитать википедию). Скажу лишь то, что выходная последовательность хэш-функции имеет небольшую (по сравнению с размером ключей) длину, а также по имеющемуся хэшу нельзя однозначно восстановить исходные данные.

На картинках наглядно показано, в какой момент мы используем хэширование. Создание подписи:

В качестве хэш-функции можно использовать SHA-256, как это сделано, например, в PGP. По теме практического создания электронной подписи с использованием PGP на хабре уже написана статья, поэтому на этом месте имеет смысл поставить точку и перейти к заключению.

Заключение

Вот мы и прошли все стадии создания электронной подписи, начиная с простой модульной арифметики и заканчивая, собственно, получением подписи. Обладая этими знаниями, вы можете попробовать перевести их на ваш любимый язык программирования и написать свою защищенную аську, например. В том, как именно их применить, вас ограничит только ваше воображение.

Отмечу, что другие существующие алгоритмы создания ЭП основаны на схожих принципах, поэтому надеюсь, что после прочтения этой статьи вам будет проще разобраться в них. «Следующей по сложности» я обозначу криптосистему Эль-Гамаля, но о ней уже не в этом посте.

Спасибо за внимание!

Источники

Handbook of Applied Cryptography by A. Menezes, P. van Oorschot and S. Vanstone

Криптографические методы защиты информации: учеб. пособие / С. М. Владимиров, Э. М. Габидулин, А. И. Колыбельников, А. С. Кшевецкий; под ред. А. В. Уривского. – М.: МФТИ, 2016

Маховенко Е. Б. Теоретико-числовые методы в криптографии — М.: Гелиос АРВ, 2006.

NIST Special Publication 800-57 Part 3 Revision 1

Сертификаты цифровых подписей RSA vs DSA: кто победит в бою?

Что такое RSA?

RSA — одна из первых систем шифрования с открытым ключом, созданная в 1977 году. RSA был открыт Роном Ривестом, Ади Шамиром и Леонардом Адлеманом, чьи фамилии и составляют аббревиатуру RSA. Этот алгоритм разрабатывался долгое время, прежде чем нашел свое место. Однако, на заре интернета, RSA распространился как лесной пожар. Это был не просто еще один алгоритм шифрования, а совершенно новый способ удаленного обмена секретами. RSA также поставляется с цифровой подписью.

Что такое DSA?

DSA — это также алгоритм шифрования с асимметричным ключом, который появился намного позже RSA. С момента его разработки в 1991 году Национальный институт стандартов и технологий настоял на принятии алгоритма на федеральном уровне. Несмотря на широкую популярность RSA в частном секторе, DSA стал стандартом для многих правительственных учреждений.

DSA vs RSA: битва цифровых подписей

Криптография с асимметричным ключом основана на обмене двумя ключами — частным и открытым. Поскольку открытый ключ доступен всем, любой человек может получить его, выдавая себя за вас. К счастью, проблемы аутентификации были решены с помощью цифровых подписей.

Две основные части цифровой подписи в криптографии с открытым ключом — это частный ключ отправителя и хэш. Проще говоря, это сокращенная версия сообщения. Независимо от типа файла и его размера, хэш имеет длину всего 5-20 символов. Имейте в виду, что хэширование — односторонний процесс, то есть вы не можете превратить эти символы обратно в сообщение. Его единственная цель — защитить вас от поддельных версий файла. Даже если хакер внес мельчайшие изменения, хэш тоже изменится, что говорит о том, что сообщение больше не будет считаться подлинным.

В чем разница между RSA и DSA?

Во-первых, это использование алгоритмом математических задач. Оба алгоритма используют модульную арифметику, но сертификат RSA основан на простой факторизации, в то время как DSA использует задачу дискретного логарифма. На данный момент оба считаются полностью безопасными.

Еще одним отличием DSA от RSA является скорость. Первое — это более быстрая подпись, а второе — более эффективная при проверке. Но поскольку аутентификация требует и того, и другого, расхождения в скорости могут быть не такими значительными, как кажется.

Кроме того, DSA работает только с более безопасным, вторым изданием сетевого протокола Secure Shell (SSH). RSA работает с SSH2, но также совместим с оригинальным SSH, который теперь считается неполноценным. Поэтому, если вас беспокоит случайное использование SSH, DSA может быть лучшим выбором.

Как видите, что различия между RSA и DSA довольно незначительны. Поэтому не стоит слишком беспокоиться о выборе между ними, к тому же с точки зрения совместимости они равны. RSA и DSA используются для одних и тех же интернет-протоколов и сертификатов, таких как Nettle, OpenSSL, wolfCrypt, Crypto++ и cryptlib.

Как продлить RSA сертификат ЕГАИС-алко?

Организации и Индивидуальные предприниматели, участвующие в обороте алкогольной продукции, в обязательном порядке используют Универсальный транспортный модуль (УТМ) ЕГАИС.

Для работы УТМ ЕГАИС необходимо чтобы на защищенном носителе было записано 2 сертификата:

Ключ доступа ЕГАИС (RSA сертификат) нужен для связи с системой ЕГАИС (установление защищенного транспортного соединения TLS) и однозначно привязывает ваш УТМ ЕГАИС к конкретному ИП или торговой точке юридического лица.

Как продлить RSA сертификат?

В настоящее время есть 2 варианта продления RSA сертификата:

Ранее продление сертификата RSA всегда происходило в личном кабинете на сайте egais.ru, но с появлением новой версии УТМ 4.2 мир изменился!

Максимальное количество возможностей личного кабинете уже реализовано в самом УТМ! В том числе генерация ключа доступа ЕГАИС (RSA сертификата).

Сейчас мы опишем, как продлить RSA сертификат через УТМ.

Как записать RSA сертификат через УТМ ЕГАИС.

Важно! Сформировать RSA сертификат (или продлить его) через УТМ можно только в следующих случаях:

Если ваш сертификат RSA уже закончился, то воспользуйтесь личным кабинетом ЕГАИС или обратитесь к специалистам, кто сможет вам помочь.

Если ваш сертификат RSA еще не закончился и УТМ работает, то для продления сертификата откройте домашнюю страницу УТМ. Сделать это можно несколькими способами, например в системном трее найти значок двухглавого орла, нажать на него правой кнопки мыши и выбрать пункт «Домашняя страница».

Если значка орла у Вас нет, можете просто открыть в браузере адрес http://127.0.0.1:8080 (у 99% пользователей по этому адресу работает УТМ ЕГАИС).

На домашней странице УТМ есть информация о сроках действия ваших сертификатов RSA и ГОСТ.

Для генерации ключа доступа ЕГАИС (RSA сертификата) необходимо нажать на кнопку «Генерация ключа доступа ЕГАИС» или выбрать соответствующий пункт меню слева.

На странице выбора мест осуществления деятельности необходимо выбрать ту плашку, у которой есть изображение замочка.

Если в списке мест осуществления деятельности вы не находите плашки с замком, значит Вы запустили только что установленный УТМ (или без базы данных) и можете выбрать ту плашку, которая вам подходит.

Выбрав плашку, Вы перейдете на следующий шаг, на котором необходимо принять условия выдачи ключа доступа ЕГАИС (RSA сертификата). Проставим галочку в нужном поле и нажмем на кнопку «Сгенерировать сертификат«.

После нажатия на кнопку произойдет генерация ключа доступа ЕГАИС (RSA сертификата). Обычно процедура занимает несколько секунд. По итогу Вы можете получить одно из 2х уведомлений:

Сообщение об успешной записи ключа доступа

или сообщение с ошибкой

Иногда приходится повторять процедуру 5-10 раз для успешной записи RSA сертификата.

Процедура генерации RSA сертификата в новой версии УТМ очень простая! Занимает всего пару минут! Доступна пользователю с любой квалификацией!

Шифрование при помощи алгоритма RSA

RSA – один из методов шифрования, который нельзя назвать самым безопасным, так как был разработан более 40 лет назад. Повышенная безопасность новых технологий не мешает RSA использоваться и по сей день, например, для передачи зашифрованных ключей.

Что представляет собой алгоритм?

Дата создания алгоритма RSA 1977 год. Аббревиатура придумана на основе фамилий разработчиков: R – Ривест, S – Шамир, A – Адлеман. Первый буквы и стали являться наименованием для шифрования и технологии в целом.

Несмотря на дату официального создания, основа системы была разработана в 1973 году Клиффордом Коксом. Алгоритм английского математика использовался исключительно засекреченными лицами, технологию не предоставляли для обычных граждан.

Шифрование

Работа RSA-шифрования основывается на генерации ключей. Пользователь создает публичный шифр, основанный на двух больших числах и вспомогательных значениях. Если код простейший, то прочесть сообщение с его помощью будет легко, но процедура усложняется, если генерируется длинный ключ.

За время своего существования RSA-шифрование было вдоль и поперек изучено, поэтому метод не может считаться эффективным и безопасным. Алгоритм подразумевает, что для его использования потребуется затрачивать какое-то время, что является крупным минусом на сегодняшний день.

Алгоритм цифровой подписи RSA применяется для передачи общих кодов доступа в виде шифра. С его помощью симметричный ключ, используемый для скрытия и чтения большого количества данных, достигает своего адресата.

Сегодня в криптомире повсеместно используются асимметрические ключи благодаря разработкам Диффи и Хеллмана, представленными общественности в 1976 году. Но полученный общий код невозможно было использовать в полной мере, так как принципы факторинга еще не были до конца изучены.

Разработки были продолжены троицей программистов, доработавших механизм функции, направляемой по одному адресату. Его главным плюсом являлась сложность раскодирования. Разработанная система ассиметричного шифрования впоследствии стала называться RSA.

Цифровая подпись

Пришедшая эра электронных документов повлекла за собой развитие соответствущих подписей. Они необходимы для признания документов официальными. Цифровая подпись является переводом данных на криптографический язык.

Благодаря такой основе системе, подпись конфиденциальна. Вся содержащаяся информация сторонах надежно защищена.

Электронная подпись и RSA– это неделимый союз, так как первый не может существовать без второго. В киберпространстве существует два вида ключей: публичный и приватный. Если первый доступен любому пользователю, то второй является средством защиты от получения данных третьими лицами.

Благодаря RSA-шифрованию документ является зашифрованным, но доступ к нему может быть получен в любой момент. Расшифровка подписи для проверки происходит при помощи закрытого, а предоставление доступа к заверенному документу через открытый ключ.

Скорость работы

Процесс шифрования и дешифровки RSA использует метод возведения в степень (умножение определенное количество раз). Для практических приложений публичный ключ возводится в небольшую степень. Часто можно встретить ситуацию, когда группа устанавливает одну и ту же степень возведения с разными модулями. Это дает возможность ускорить дешифровку и проверку, если сравнивать с процессом шифрования и подписания.

За основу можно взять условное число k, которым является количество битов. В таком случае требуемое количество шагов будет равно в зависимости от необходимых действий:

Для ускорения проведения процедур на основе RSA постоянно применяются новые разработки. В качестве таковой мог стать способ «быстрого умножения», который позволял уменьшить число требуемых шагов для успешного и безопасного выполнения операции. БПФ (FFT) не прижилось, ведь для реализации требуется сложное ПО, а для быстрой работы понадобится сделать размер ключей идентичным.

Важно! Сегодня алгоритм RSA проигрывает в скорости большинству альтернативных способов блокового шифрования. Так DES минимум в сто раз быстрее при аппаратной реализации.

Как взламывают алгоритм RSA?

RSA – это изученный метод шифрования, который можно взломать несколькими способами. Самым эффективным является поиск закрытого ключа, который позволяет открыть информацию из открытого ключа. Позволяет получать всю информацию, которая была зашифрованной, также внедряться в код подписи, подделывая ее. Для проведения атаки необходимо найти сомножители общего модуля n – p и q. Благодаря данным p, q, e, хакер может без проблем получить частный показатель d. Основная трудность метода – поиск сомножителей. В основе безопасности лежит схема определения множителей, что позволяет создать задачу без эффективных вариантов решения.

Система взлома работает не только для поиска n на основании d, но и в обратную сторону. Если потребуется использовать современное оборудование для вычислений, то оно не будет оказывать негативного влияния на безопасность криптосистемы, для чего потребуется увеличить размер ключа. При соединении эти два пункта (улучшенное оборудование и удлиненный ключ), то можно получить более стойкую систему.

Метод используется в отношении одного ключа или нескольких, если в пределах идентичного мелкого показателя шифруется множество сообщений, каким-либо способом связанных между собой. Тогда злоумышленник получит доступ ко всей информации.

Есть типы атак, которые направлены лишь на конкретное сообщение. Главным минусом является невозможность получить доступ ко всем сообщениям, которые шифруются одним ключом. Самый простой способ для получения информации из одного сообщения – атака по открытому тексту, который был зашифрован публичным ключом получателя. Это позволяет получить информацию о двух приватных ключах, которые будут сравниваться. Защитой от такого способа взлома могут послужить пара разных битов, располагаемых в конце.

Существует альтернативный вид взлома одного сообщения. Пользователь отправляет идентичное сообщение 3-ем корреспондентам, где используется одинаковый показатель. Злоумышленник имеет возможность перехватить одно из сообщений для кражи интересующей информации. Для предотвращения атаки достаточно ввести разные случайные биты в каждом сообщении.

Еще один способ взлома одного сообщения – создание зашифрованного текста, который отправляется пользователю. Если второй откроет и расшифрует сообщение, то злоумышленник получит доступ к расшифровке отдельных писем.

Существуют атаки, которые направлены не на взлом криптосистемы, а для получения доступа через слабые места шифрования, которые по сути уже являются прямым вторжением в экосистему. Тогда слабость проявляется не у алгоритма, а у способа реализации. Если приватный ключ хранится в системе без наличия достаточной защиты, то хакер сможет его украсть. Для обеспечения максимальной безопасности необходимо не только учитывать базовые правила, но и генерировать ключ увеличенной длины.

Что собой представляют «устойчивые числа»?

Для защиты шифрования должны использоваться устойчивые числа p и q. Они необходимы для выявления свойств, затрудняющих получение множителей. Одним из таких являются главные делители: p – 1 и p + 1. Это позволяет создать защиту от определения множителей различными методами, которые можно применять только в отношении небольших делителей. Использование устойчивых чисел даже закреплено в правилах некоторых стандартов, например, ANSI X9.31.

Но разрабатывающиеся способы факторинга уже могут работать даже с устойчивыми цифрами и большими делителями. Одной из таких схем выступает алгоритм разложения на множители эллиптических кривых. Поэтому в отношении действий некоторых хакеров использование устойчивых чисел не сможет обеспечить достаточную безопасность.

Важно! Если будут разработаны дополнительные способы факторинга, то в RSA можно будет увеличить количество символов в числе для усложнения задачи.

Рекомендованный размер ключа

При определении размера ключа требуется опираться от модуля n, являющегося суммой p и q, которые для корректной работы должны иметь примерно равную длину. Если модуль равен 524 битам, то приблизительный размер 262 бита.

Так как p = M*(± ), то значения p и q можно без труда найти, если разность чисел небольшая.

Такой ключ увеличивает безопасность, но вместе с этим замедляет алгоритм. Определение длины ключа опирается на оценку данных, которые должны быть зашифрованы, а вероятные угрозы (их частота и направленность) учитываются только после этого.

Существует специальная RSA-лаборатория, рекомендующая 1024 бита. Но если потребуется защитить важную информацию, то длина ключей лучше всего увеличить в 2 раза. Если же информация совершенно не ценна, то хватит 768-битного ключа.

Персональный ключ имеет срок действия, обычно он равен одному году. Это необходимо для периодической замены ключей для безопасности. Как только срок действия ключа истекает, то необходимо создать новый код, который должен соответствовать длине прошлого.

Множество простых чисел

В природе существует бесконечное множество простых чисел. Хотя количество символов в RSA-шифровании ограничено, количество возможных простых чисел все равно очень велико.

Интересно! Ключ длиной 512 битов включает в себя 10 150 возможных значений.

Как это работает?

В реальности защищенная передача сообщений возможна при использовании двух криптосистем: RSA и DES. Алгоритм процесса:

Пример работы

Работа шифрования заключается в трех этапах:

RSA – это тот тип шифрования, который обеспечивает достаточную безопасность, но только при увеличении длины ключа, из-за чего замедляется проведение остальных операций. Алгоритм предназначен для простых операций, которые не требуют высокого уровня защиты.