read only area change threat что это на андроид

What does AV threat alert «read-only.area.change.thread» mean?

I’m seeing a really unusual threat alert pop up, «read-only.area.change.thread«, that began after the most recent Dr. Web for Android update (two days ago). It’s accompanied by the location «com.google.android.apps.docs«, and Dr.Web flagged it on my Notifications bar when I disabled/factory-reset the Google Drive and YouTube apps.

This doesn’t happen when I completely uninstall anything, like Bejeweled or even Yandex Browser and AdGuard, only the root-installed apps (Drive and YouTube being the ones I’ve tested so far, but I’ll be happy to throw others at this to see what happens.)

Specs:

Phone: Samsung Moto e4 (2017) 8GB

OS: Android 7.1.1

AV: Dr. Web for Android (subscription purchased from Google Play in March 2018)

Apps Disabled (Root-Installed): Amazon, Amazon Kindle, Amazon Music, Audible, Caller ID, Google Chrome, Cloud Print, Google Drive, Duo, Facebook (plus Facebook Apps Installer, Facebook App Manager), FM Radio, Gadget Guardian, Gmail, Google App, Instagram, Facebook Messenger, Google Photos, Prime Photos, Prime Video, YouTube.

I understand that it’s a UI/non-UI thread switching issue, and since it only involves root-level apps the issue seems to be on Google’s end. My question is: can someone please clarify what the virus threat «read-only.area.change.thread / com.google.android.apps.docs» means? I can work on a solution from there, but I’ve never seen this one before so I don’t want to break my phone trying to fix something that may not be broken in the first place.

Thanks for your help, hope you have a great weekend!

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

@Whispersmith, hello!

Thanks for getting back to me on the matter, I’ve managed to replicate the issue. Here’s the steps to trigger the alert with the YouTube app:

1) Turn on smartphone’s Wi-Fi feature.

2) Go to Android Settings > Apps > YouTube > Enable (this can be done with or without Wi-Fi).

3) Go to Google Play > My Apps and Games > Update «YouTube app» (primarily done with Wi-Fi due to date plan limitations).

4) Wait for Dr. Web scan to finish with «No threat detected.»

5) [you can open the YouTube app or not, it happens either way.]

6) Go back to Android Settings > Apps > YouTube > Disable > «Ok» > «Factory reset?» > Yes.

7) About 5-7 seconds later, get Dr. Web notification: «read-only.area.change.thread» / «com.google.android.youtube»

Pressing the three-dot icon on the right-side of the «Threats» screen presents «read-only.area.change.thread» with options «delete» and «ignore». Choosing «delete» causes the usual popup question «Do you wish to uninstall this app? Cancel / OK». Choosing «OK» results in «Uninstall unsuccessful.» (This is expected, as the YouTube app is root-installed.) Hitting «OK» at the bottom of the screen closes the window with a sound like «bow-wshh».

When you follow the same basic steps with the Google Drive app, you get «read-only.area.change.thread» / «com.google.android.apps.docs». Following the same procedures for removal result in the same response.

Google Duo app: «read-only.area.change.thread» / «com.google.android.apps.tachyon»

Gmail: doesn’t happen

Google app: «read-only.area.change.thread» / «com.google.android.googlequicksearchbox»

I’ve tried it with the apps that don’t have a factory-reset option, like Amazon, and they don’t trigger a warning. These results are not dependent on clearing cache and app data, and they don’t require opening the app after enable and update. I didn’t try it with the Chrome or Facebook apps, because they’re not secure at all.

You inquired about sending the files to your laboratory for detection purposes. I need to figure out how to do that safely, short of actually sending my phone, since Google stopped allowing users in 2016 to get root-level access to Android OS without bricking the entire phone. Otherwise, all I can tell you for certain is that thanks to Dr.Web, I’ve seen how badly infected Google’s servers are. I was getting notifications like crazy when wandering around Help Forum and G+; it may have been a factor in Google’s «cypher_mismatch» partial outage error on June 26th.

I realize that last part’s hypothetical diagnostics, but I figure it might help figure out where the issue’s coming from. Thanks for your patience, and I apologize for the long reply but again I’m not sure how to send the files if getting access to them will kill my phone. I’m open to suggestions.

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

UPDATE (July 16, 2018)

As per Whispersmith’s recommendations, I’m going to see if I can quarantine the bugs instead of automatically deleting them.

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

cyberluddite, sorry for the delay. I reproduced your problem. It is our misunderstanding of some of the processes of working with preinstalled applications. So we will fix it and I think it will be ok in the next version of our application.

Also if you want you can send the apk files to our Laboratory from the Custom scan. You should open the Custom scan, find the apk-file in /system/data/youtube. Tap and hold the apk-file then tap Send to laboratory. In the next screen, enter your email address if you want to receive the results of the file analysis. Select a category for your request: Suspicious file.

Thank you for your very detailed information about your problem.

Now that I know how to send the apk files to you, I’ll get started on it. Thank you again for your time and attention on the matter, have a great rest of the week!

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

Read only area change threat что это на андроид

Краткое описание:

Антивирус.

Описание Версии Light.

Минимально необходимая защита от вирусов.

В составе этой версии программы отсутствуют важные компоненты защиты: антиспам, антивор и облачный URL-фильтр Cloud Checker. Чтобы максимально защитить мобильное устройство от всех типов киберугроз, используйте Dr.Web для Android (комплексная защита).

Техническая поддержка пользователям Антивирус Dr.Web Light более не оказывается.

Брандмауэр – новый компонент Dr.Web 9.0 для Android

Задача брандмауэра – контроль сетевой активности приложений. В Dr.Web для Android этот модуль обеспечивает фильтрацию внешнего сетевого трафика приложений – как установленных, так и системных. Пользователь может включить или отключить блокировку Wi-Fi или сотовых сетей (3G, 4G, GPRS), в том числе и в роуминге. Также возможна фильтрация по настраиваемым правилам – по IP-адресам и/или портам, целым сетям, областям адресов. Для каждого приложения это производится отдельно.

Для сотовых сетей предусмотрена возможность блокировки трафика по достижении его определенного размера – это позволит сэкономить при использовании ограниченных по трафику тарифных планов операторов.

Брандмауэр отслеживает как текущий трафик, так и уже переданный, предоставляя информацию об адресах/портах, к которым подключаются приложения, и о размере входящего и исходящего трафика. Предусмотрены подробные журналы сетевой активности на устройстве с сортировкой по широкому спектру параметров.

В теме обсуждаются только версии Про и Лайт (бесплатную) ну и конечно Life-License если есть проблемы с купленной в Маркете(GP)

Бета-тест новой версии приложения Dr.Web Security Space для Android 11.0 Dr.Web (Пост Michailko #53726750)

Основная в теме версия с официального сайта регистрируется ключом по ссылке (Все КЛЮЧИ:)

Как правильно оформить сообщение на форуме Оформление сообщений

Новости компании «Доктор Веб»: http://news.drweb.com/?lng=ru&c=5&p=0&m= Всегда свежие из первых рук.

Проверь работоспособность антивируса:

А можно создать самому:

Для мнительных: файл, который мы создаём в блокноте абсолютно безвреден для компьютера. В нём содержится ИМИТАЦИЯ ВИРУСА.

РЕЗУЛЬТАТЫ:

1) Ваш антивирусный продукт дико запищит и начнёт ругаться. Это означает, что он включён и находится в режиме мониторинга системы и легко обнаруживает вирусные файлы.

Этот тестовый файл будет помещён в карантин или удалён.

2) Ваш антивирусный продукт останется нем, как рыба об лёд. В таком случае сносите ваш антивирус и устанавливайте другой, так как он не видит даже очевидные вирусные угрозы.

Да, и не забудьте удалить ваш сохранённый файл (надеюсь вы запомнили куда вы его сохраняли?)

ИТОГИ:

Данный тест показывает: производит ли ваш антивирусный продукт непрерывный мониторинг системы. ЭФФЕКТИВНОСТЬ ОБНАРУЖЕНИЯ ОСТАЛЬНЫХ ВИРУСОВ ЭТОТ ТЕСТ НЕ ПОКАЗЫВАЕТ.

Русский интерфейс: Да

Требуется Android: 4.4+

Еще один [почти] неудаляемый троянец под Android

В конце прошлого года с помощью функции обнаружения изменений в системной области у некоторых наших пользователей было зафиксировано изменение системного файла /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции. Подробное рассмотрение этого случая позволило выявить новые образцы из семейства троянцев Android.Xiny, известного нам с 2015 года.

У его представителей мы впервые увидели установку атрибута «неизменяемый» на файлы, что существенно усложняло удаление троянцев с устройств.

Выглядело это довольно занятно: на apk-файл установленного приложения ставился указанный атрибут, попытка удалить это приложение выглядела успешной, его данные удалялись, но сам apk-файл оставался на месте. После перезагрузки устройства приложение снова «появлялось». Об одном из таких троянцев мы рассказали в 2016 году. Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

В этой статье мы рассмотрим еще один интересный метод самозащиты, применяемый новыми версиями Android.Xiny.

Android 5.1? В 2019 году?

Троянец, рассматриваемый в данной статье, работает под ОС Android до версии 5.1 включительно. Может показаться странным, что вредоносное ПО, рассчитанное на столь «древние» версии Android, всё ещё активно (версия 5.1 вышла в 2015 году). Но, несмотря на свой возраст, старые версии всё ещё используются. По данным корпорации Google на 7 мая 2019 года, 25.2% устройств работают под управлением Android 5.1 и ниже. Статистика по нашим пользователям даёт чуть большее число — около 26%. Это значит, что около четверти всех Android-устройств являются потенциальными целями, что не так уж и мало. Учитывая, что указанные устройства подвержены уязвимостям, которые никогда не будут исправлены, неудивительно, что старые версии ОС Android всё ещё представляют интерес для вирусописателей. Ведь права root, которые можно получить с помощью эксплуатации упомянутых уязвимостей, развязывают вирусописателям руки — с их помощью можно делать на устройстве всё что угодно. Хотя чаще всего это сводится к банальной установке приложений.

Основные функции троянца

Начиная с самых ранних версий, главная функция троянца Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнёрских программах, которые платят за установку. Насколько можно судить, это один из основных источников дохода для создателей данного семейства. После запуска некоторых его представителей можно за несколько минут получить практически неработоспособное устройство, на котором будет установлено и запущено множество безвредных, но ненужных пользователю приложений. Кроме того, данные троянцы могут устанавливать и вредоносное ПО — всё зависит от команды, полученной с управляющего сервера.

Самое интересное, что выделяет новые версии троянца Android.Xiny — это защита от удаления. За неё отвечают два компонента. Рассмотрим их подробнее.

Установщик

sha1: f9f87a2d2f4d91cd450aa9734e09534929170c6c

детект: Android.Xiny.5261

Данный компонент запускается после получения прав root. Он подменяет собой системные файлы /system/bin/debuggerd и /system/bin/ddexe, чтобы обеспечить свой автоматический запуск, а оригиналы сохраняет под именами с суффиксом _server, действуя как классический вирус-компаньон. Также он копирует в системный раздел ещё несколько исполняемых файлов из папки, переданной в параметрах командной строки. Кроме того, троянец может обновлять компоненты, которые установил в системный раздел, если его запустить с особыми параметрами и указать папку, где лежат новые версии.

Android.Xiny.5261 содержит внушительный список файлов для удаления. В него входят пути, характерные для более старых представителей семейства, а также для конкурирующих семейств троянцев, устанавливающихся в системный раздел. Таких как, например, Triada.

Кроме того, Android.Xiny.5261 удаляет некоторые предустановленные приложения — возможно, чтобы освободить место. Наконец, он удаляет известные приложения для управления правами root – такие как SuperSU, KingRoot и другие. Таким образом, он лишает пользователя возможности использовать root-права, а значит, и удалить троянские компоненты, установленные в системный раздел.

Модифицированная системная библиотека libc.so

sha1: 171dba383d562bec235156f101879223bf7b32c7

детект: Android.Xiny.5260

Открываем файл в IDA и смотрим, что это за код.

Выясняется, что в данной библиотеке были изменены следующие функции: mount, execve, execv, execvp, execle, execl, execlp.

Код изменённой функции mount:

В начале тут происходит проверка параметра mountflags на наличие «волшебного» значения 0x7A3DC594. Если функции передано это значение, управление сразу передаётся настоящей функции mount. Далее проверяется, происходит ли попытка перемонтировать раздел /system на запись и завершена ли загрузка ОС. Если эти условия выполняются, настоящая функция mount не вызывается и возвращается ошибка. Таким образом, модифицированная троянцем функция mount не даёт перемонтировать системный раздел на запись никому, кроме самого троянца, который вызывает её с «волшебным» параметром.

Код изменённой функции execve (в остальных exec*-функциях всё аналогично):

Здесь проверяется, начинается ли путь к запускаемому файлу с «/data/» и содержит ли «/sdcard». Если одно из условий выполняется, запуск блокируется. Напомним, что по пути /data/data/ находятся директории приложений. Таким образом блокируется запуск исполняемых файлов из всех директорий, в которых обычное приложение может создать файл.

Изменения, внесённые в системную библиотеку libc.so, нарушают работу приложений, предназначенных для получения прав root. Из-за изменений в функциях exec* такое приложение не сможет запустить эксплойты для повышения привилегий в системе, поскольку обычно эксплойты представляют собой исполняемые файлы, которые скачиваются из сети в директорию приложения и запускаются. Если же повысить привилегии всё-таки удалось, изменённая функция mount не даст перемонтировать системный раздел на запись, а значит, и произвести в нём какие-либо изменения.

В итоге, самозащита троянца складывается из двух частей: его установщик удаляет приложения для управления root-правами, а модифицированная библиотека libc.so не даёт установить их снова. Кроме того, эта защита работает и от «конкурентов» — других троянцев, которые получают права root и устанавливаются в системный раздел, поскольку они работают по тому же принципу, что и «хорошие» приложения для получения прав root.

Как бороться с таким троянцем?

Чтобы избавиться от Android.Xiny.5260, устройство можно перепрошить – при условии, что в открытом доступе существует прошивка для него. Но можно ли удалить вредоносную программу другим способом? Сложно, но можно – есть несколько путей. Для получения прав root можно использовать эксплойты в виде so-библиотек. В отличие от исполняемых файлов, их загрузку троянец не заблокирует. Также можно воспользоваться компонентом самого троянца, который предназначен для предоставления root-прав другим его частям. Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Реализовывать я это, конечно, не буду.

Если ваше устройство подхватит такого троянца, мы рекомендуем использовать официальный образ операционной системы для его перепрошивки. Однако не забывайте, что при этом удалятся все пользовательские файлы и программы, поэтому заранее позаботьтесь о создании резервных копий.

What does AV threat alert «read-only.area.change.thread» mean?

I’m seeing a really unusual threat alert pop up, «read-only.area.change.thread«, that began after the most recent Dr. Web for Android update (two days ago). It’s accompanied by the location «com.google.android.apps.docs«, and Dr.Web flagged it on my Notifications bar when I disabled/factory-reset the Google Drive and YouTube apps.

This doesn’t happen when I completely uninstall anything, like Bejeweled or even Yandex Browser and AdGuard, only the root-installed apps (Drive and YouTube being the ones I’ve tested so far, but I’ll be happy to throw others at this to see what happens.)

Specs:

Phone: Samsung Moto e4 (2017) 8GB

OS: Android 7.1.1

AV: Dr. Web for Android (subscription purchased from Google Play in March 2018)

Apps Disabled (Root-Installed): Amazon, Amazon Kindle, Amazon Music, Audible, Caller ID, Google Chrome, Cloud Print, Google Drive, Duo, Facebook (plus Facebook Apps Installer, Facebook App Manager), FM Radio, Gadget Guardian, Gmail, Google App, Instagram, Facebook Messenger, Google Photos, Prime Photos, Prime Video, YouTube.

I understand that it’s a UI/non-UI thread switching issue, and since it only involves root-level apps the issue seems to be on Google’s end. My question is: can someone please clarify what the virus threat «read-only.area.change.thread / com.google.android.apps.docs» means? I can work on a solution from there, but I’ve never seen this one before so I don’t want to break my phone trying to fix something that may not be broken in the first place.

Thanks for your help, hope you have a great weekend!

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

@Whispersmith, hello!

Thanks for getting back to me on the matter, I’ve managed to replicate the issue. Here’s the steps to trigger the alert with the YouTube app:

1) Turn on smartphone’s Wi-Fi feature.

2) Go to Android Settings > Apps > YouTube > Enable (this can be done with or without Wi-Fi).

3) Go to Google Play > My Apps and Games > Update «YouTube app» (primarily done with Wi-Fi due to date plan limitations).

4) Wait for Dr. Web scan to finish with «No threat detected.»

5) [you can open the YouTube app or not, it happens either way.]

6) Go back to Android Settings > Apps > YouTube > Disable > «Ok» > «Factory reset?» > Yes.

7) About 5-7 seconds later, get Dr. Web notification: «read-only.area.change.thread» / «com.google.android.youtube»

Pressing the three-dot icon on the right-side of the «Threats» screen presents «read-only.area.change.thread» with options «delete» and «ignore». Choosing «delete» causes the usual popup question «Do you wish to uninstall this app? Cancel / OK». Choosing «OK» results in «Uninstall unsuccessful.» (This is expected, as the YouTube app is root-installed.) Hitting «OK» at the bottom of the screen closes the window with a sound like «bow-wshh».

When you follow the same basic steps with the Google Drive app, you get «read-only.area.change.thread» / «com.google.android.apps.docs». Following the same procedures for removal result in the same response.

Google Duo app: «read-only.area.change.thread» / «com.google.android.apps.tachyon»

Gmail: doesn’t happen

Google app: «read-only.area.change.thread» / «com.google.android.googlequicksearchbox»

I’ve tried it with the apps that don’t have a factory-reset option, like Amazon, and they don’t trigger a warning. These results are not dependent on clearing cache and app data, and they don’t require opening the app after enable and update. I didn’t try it with the Chrome or Facebook apps, because they’re not secure at all.

You inquired about sending the files to your laboratory for detection purposes. I need to figure out how to do that safely, short of actually sending my phone, since Google stopped allowing users in 2016 to get root-level access to Android OS without bricking the entire phone. Otherwise, all I can tell you for certain is that thanks to Dr.Web, I’ve seen how badly infected Google’s servers are. I was getting notifications like crazy when wandering around Help Forum and G+; it may have been a factor in Google’s «cypher_mismatch» partial outage error on June 26th.

I realize that last part’s hypothetical diagnostics, but I figure it might help figure out where the issue’s coming from. Thanks for your patience, and I apologize for the long reply but again I’m not sure how to send the files if getting access to them will kill my phone. I’m open to suggestions.

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

UPDATE (July 16, 2018)

As per Whispersmith’s recommendations, I’m going to see if I can quarantine the bugs instead of automatically deleting them.

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

cyberluddite, sorry for the delay. I reproduced your problem. It is our misunderstanding of some of the processes of working with preinstalled applications. So we will fix it and I think it will be ok in the next version of our application.

Also if you want you can send the apk files to our Laboratory from the Custom scan. You should open the Custom scan, find the apk-file in /system/data/youtube. Tap and hold the apk-file then tap Send to laboratory. In the next screen, enter your email address if you want to receive the results of the file analysis. Select a category for your request: Suspicious file.

Thank you for your very detailed information about your problem.

Now that I know how to send the apk files to you, I’ll get started on it. Thank you again for your time and attention on the matter, have a great rest of the week!

I began flying my freak flag with pride, once I realized nobody else was insured for the shenanigans I’m capable of.

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

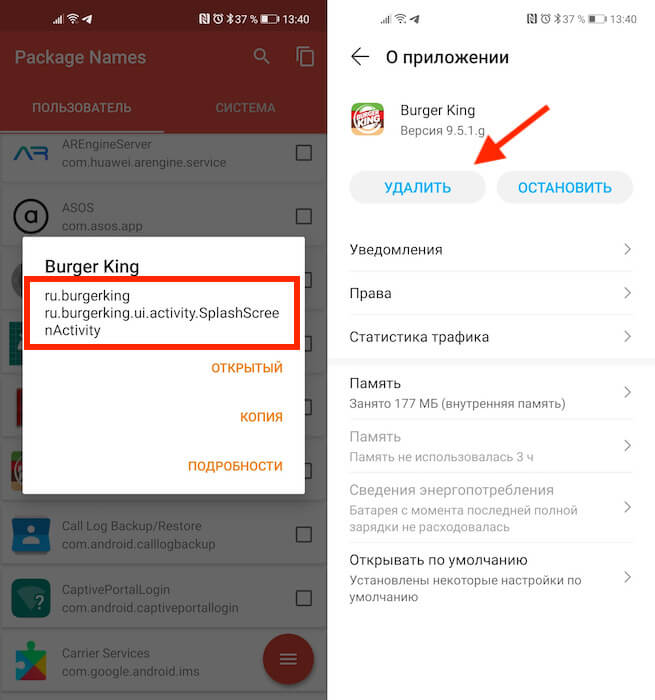

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

В красном квадрате приведен пример названия пакета

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

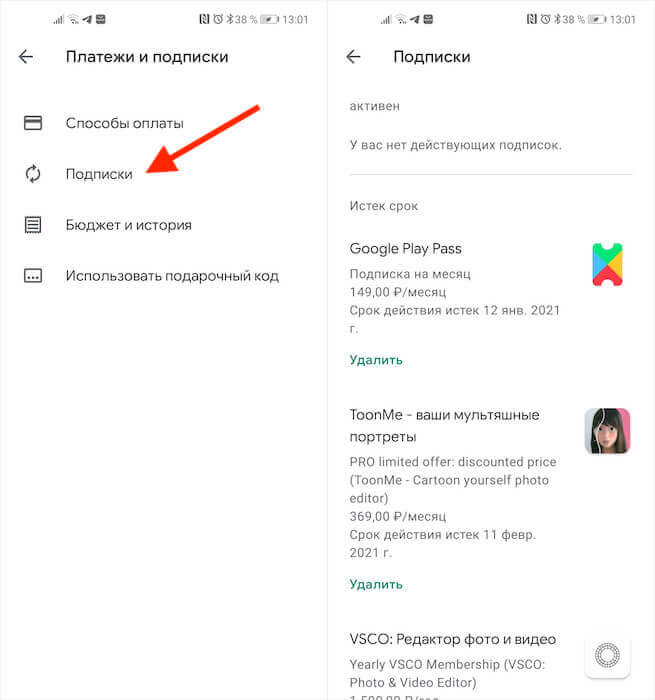

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.