rdpwrap dll что это вирус

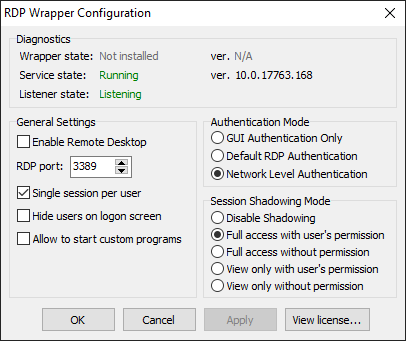

RDP Wrapper и CureIt

CureIt нашёл и удалил следующий файл, а вместе с ним вычистил все ветки реестра связанные со «службой удалённых столов»!

Вопрос: Как теперь восстановить функционирование службы удалённых рабочих столов?

Считаю, что CureIt ведёт себя неоправданно деструктивно и совершенно некорректно, в данном случае.

Считаю, что CureIt ведёт себя неоправданно деструктивно и совершенно некорректно, в данном случае.

Сообщите об ложное срабатывание :

Что касается не оправданности, то RDPWrap детектится как потенциально опасный софт (Program.RDPWrap), а значит никакие действия автоматически не применяются. Вы применили действие самостоятельно, значит должны были понимать к чему это приведет.

> а вместе с ним вычистил все ветки реестра связанные со «службой удалённых столов»!

Вот тут нужны будут логи.

Реестр при этом восстанавливается?

Реестр при этом восстанавливается?

для х32 (х86) систем компонент необходимо заменить или поместить в папку C:\Windows\System32;

Если система то Win64-то

для х64 необходимо выполнить замену или переместить в папку C:\Windows\ SysWOW64;

Комбинацией «Win» + «R», или нажать «Пуск» и «Выполнить»;

в открывшемся окне ввести через пробел следующее: regsvr32 имя файла.dll – где, «regsvr32» ─ команда для регистрации, а «имя файла.dll» – полное имя вставленного компонента;

Не помогло, чего и следовало ожидать. Гуглением занимался уже очень много, до того, как написать на этот форум. Тем временем, проблема уже на двух компах.

Собран и отправлен в службу поддержки.

Так а заново запустить установщик не поможет?

Не поможет. «Служба удалённых рабочих столов», такое ощущение, выкорчевана полностью. Попытки восстановить сервис в реестре приводят к ошибке при запуске.

Так а заново запустить установщик не поможет?

Не поможет. «Служба удалённых рабочих столов», такое ощущение, выкорчевана полностью. Попытки восстановить сервис в реестре приводят к ошибке при запуске.

А, если использоваться с помощью этот https://prnt.sc/1z4ylqe- там можно попробовать в гугл, какая ошибка у тебя выдало.

Меня интересует квалифицированный ответ технической поддержки, а не «вот это вот всё», извините!

P.S. Я хотел бы узнать, как минимум, какие ключи реестра удаляет CureIt при лечении RDPWrapper

Меня интересует квалифицированный ответ технической поддержки, а не «вот это вот всё», извините!

P.S. Я хотел бы узнать, как минимум, какие ключи реестра удаляет CureIt при лечении RDPWrapper

rwflx, ориентируйтесь на сообщения вируусного аналитика компании Ivan Korolev, а не комментаторов-любителей.

Собрал отчёт и жду развернутого ответа.

Как мне представляется, у вас должна быть возможность заглянуть внутрь скрипта, который удаляет RDPWrapper и описать какие затрагиваются при этом ветки реестра?

Собран и отправлен в службу поддержки.

Что касается не оправданности, то RDPWrap детектится как потенциально опасный софт (Program.RDPWrap), а значит никакие действия автоматически не применяются. Вы применили действие самостоятельно, значит должны были понимать к чему это приведет.

> а вместе с ним вычистил все ветки реестра связанные со «службой удалённых столов»!

Вот тут нужны будут логи.

Если я не ошибаюсь, то в АВ Dr.Web ранее был реализован механизм защиты порчи системных файлов антивирусом. В утилите СureIT такой механизм отсутствует?

Вирус закрывает антивирусники, блочит сайты

Вложения

| CollectionLog-2020.08.28-16.52.zip (62.3 Кб, 20 просмотров) |

Вирус не дает возможность скачать антивирус, блокирует сайты, закрывает диспетчер задач и gpedit.msc

Здравствуйте. В последнее время компьютер начал дико лагать, при запуске диспетчера задач.

Вирус блокирует антивирусники

Вирус блокирует антивирусы и доступ на их сайты+ужасно тупит браузер. AVZ, Nod32 не запускаются.

Решение

После перезагрузки, выполните такой скрипт:

Вложения

| zlidenskardanom.zip (24.8 Кб, 1 просмотров) |

Отключите до перезагрузки антивирус.

Выделите следующий код:

Вложения

| Fixlog.txt (12.8 Кб, 6 просмотров) |

Вложения

| SecurityCheck.txt (6.4 Кб, 4 просмотров) |

Обратите внимание и исправьте по возможности:

Windows Defender (отключен)

Отключен общий профиль Брандмауэра Windows

Отключен частный профиль Брандмауэра Windows

Radmin Server 3.5.2 v.3.52.1.0000 Внимание! Программа удаленного доступа!

Java 8 Update 231 (64-bit) v.8.0.2310.11 Внимание! Скачать обновления

^Удалите старую версию и установите новую (jre-8u261-windows-x64.exe)^

Java 8 Update 231 v.8.0.2310.11 Внимание! Скачать обновления

^Удалите старую версию и установите новую (jre-8u261-windows-i586.exe)^

Вирус блочит браузеры и программы связанные с инетом

Добрый день,надеюсь на вашу поддержку а то уже 2 сутки пытаюсь побороть вирус,все насмарку читал.

Вирус закрывает AVZ

Только скачал AWZ, и пытаюсь создать логи. AWZ выключается через пару секунд после запуска, что.

Вирус закрывает антивирус

Началось все с того, что установил программу и начало выбивать много ошибок, система начала лагать.

Вирус закрывает браузер и др.программы

Так и пришлось писать и просить о помощи. Начиналось всё с ошибок типа «read не может быть write».

DrWeb CureIt поймал Program.Rdpwrap.4 (заявка № 225770)

Опции темы

DrWeb CureIt поймал Program.Rdpwrap.4

Невозможно установить программы на диск С, комп в локальной сети (другие компы его не видят). В трее появилась программка RMS host (ничего не устанавливали).

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) s.chubarev, спасибо за обращение на наш форум!

Помощь при заражении компьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы, в самое ближайшее время, ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитой Autologger, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если вы хотите получить персональную гарантированную помощь в приоритетном режиме, то воспользуйтесь платным сервисом Помогите+.

Выполните в AVZ скрипт:

В папке с AVZ появится архив карантина quarantine.zip, отправьте этот файл по ссылке Прислать запрошенный карантин над над первым сообщением в теме.

Запустите HijackThis, расположенный в папке Autologger (в Windows Vista/7/8/10 необходимо запускать через правую кнопку мыши Запуск от имени администратора))и пофиксите только эти строки:

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt в той же папке, откуда была запущена программа.

Прикрепите эти файлы к своему следующему сообщению (лучше оба в одном архиве).

Выделите и скопируйте в буфер обмена следующий код:

Запустите FRST.EXE/FRST64.EXE, нажмите один раз Fix и подождите. Программа создаст лог-файл (Fixlog.txt). Прикрепите его к своему следующему сообщению.

Компьютер будет перезагружен автоматически.

Сообщите, что с проблемой.

Загрузите, распакуйте на Рабочий стол и запустите SecurityCheck by glax24 & Severnyj.

Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запуск от имени администратора (если Вы используете Windows Vista/7/8/10).

Если увидите предупреждение от фаервола относительно программы SecurityCheck, не блокируйте ее работу.

Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt;

Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt.

Приложите этот файл к своему следующему сообщению.

RDP Wrapper Library: RDP для самых маленьких

Всем привет, на связи снова Леонид.

Продолжая серию предновогодних постов, поговорим об удаленном доступе.

Версии протокола с незначительными я пропустил.

К сожалению, в домашних версиях систем заблокирована серверная часть протокола, осталась только клиент удаленного рабочего стола. Чего только народ не вытворял с библиотекой termsrv.dll. Как её только не лопатили. Разумеется, всё это нарушает лицензионное соглашение.

Не так давно появился новый проект на GitHub. Особенностью его является то, что он включает поддержку протокола RDP без изменения системных файлов Windows. Лицензионной статус проекта не определен.

Кроме того, он позволяет создавать несколько подключений к компьютеру, а это уже точно нельзя.

Расписывать тут в принципе нечего. Пост так сказать, в копилку полезных программ.

Лига Сисадминов

673 поста 12.6K подписчик

Правила сообщества

— # mount /dev/good_story /sysodmins_league

— # mount /dev/photo_it /sysodmins_league

— # mount /dev/best_practice /sysodmins_league

— # mount /dev/tutorial /sysodmins_league

Глючит на разных билдах по разному

Не могу сказать по поводу организаций и OLP лицензий. Но согласно Российскому законодательству вы вправе вносить любые изменения в приобретенный продукт(коробочные версии). Поскольку после приобретения вы являетесь собственником продукта. Факт приобретения подтверждается только кассовым/товарным чеком или счетом фактурой. Ни о каких лицензионных соглашениях в Российском законодательстве речи не идет. Понятно что речь идет не о распространении а об использовании.

Не так давно появился новый проект на GitHub.

Ну насчет не так давно очень спорно, еще до githab-а у них был сайт. На GitHab они переехали в 2014 года на версии 1.4.

RDP Wrapper не работает на новых релизах win 10.

Прога для изменения ini-файла. Только что проверил на сборке 18362 Windows 10. Всё работает.

моего билда нет вв настроййках (( подредактировал файл, чтобы было «сюппортед» а он дает ошибку 0x4 при логине и все =(

С этой либой принтеры не пробрасывались у меня, что сильно огорчало.

чет не пойму а зачем? цель какая?

слетела у клиента как-то, ох и замучался я её реинсталлить, чтобы поставилась ровно и снова заработала.

Отличная прога. Выручала тыщу раз. На 10, правда, не пробовал.

Лицензию вроде как не нарушает.

на последнем релизе вин10 не работает, к сожалению. разрабу не хватает времени запилить новую версию (

А чем все это лучше TeamViewer’а?

Еще осталось нераскрытым чего «народ вытворял с библиотекой termsrv.dll». И почему Микрософт заблокировал эту встроенную фичу в результате.

Запасаемся попкорном или CVE-2019-0708

Стало известно об опасной уязвимости в протоколе RDP: корпорация Microsoft подготовила экстренный патч для уязвимости с идентификатором CVE-2019-0708, позволяющей выполнить произвольный код на целевой системе.

Уязвимость удаленного выполнения кода существует в службах удаленных рабочих столов (ранее они назывались службами терминалов), когда злоумышленник, не прошедший проверку подлинности, подключается к целевой системе с помощью RDP и отправляет специально созданные запросы. Эта уязвимость использует предаутентификацию и не требует взаимодействия с пользователем. Злоумышленник, успешно воспользовавшийся данной уязвимостью, может выполнить произвольный код в целевой системе.

The vulnerability (CVE-2019-0708) resides in the “remote desktop services” component built into supported versions of Windows, including Windows 7, Windows Server 2008 R2, and Windows Server 2008. It also is present in computers powered by Windows XP and Windows 2003, operating systems for which Microsoft long ago stopped shipping security updates.

Чтобы воспользоваться уязвимостью, злоумышленнику необходимо отправить специально созданный запрос службе удаленных рабочих столов целевых систем через RDP.

Интересным является тот факт, что эту или схожую уязвимость продавали в «даркнете» как минимум с сентября прошлого года:

description:

This is a bug in RDP protocol.

That means you may exploit any Windows remotely who enables RDP.

vulnerability type:

Heap overflow

affected versions:

Windows 2000/XP/2003/Vista/7/2008(R2)

privilege level obtained:

SYSTEM privilege

reliability:

90% for one core / 30% for multiple core

exploitation length:

around 10 seconds

Possible buyer, [30.09.18 12:58]

affected versions:

Windows 2000/XP/2003/Vista/7/2008(R2)

LOL

Possible buyer, [30.09.18 12:58]

is it pre-auth or post-auth vuln?

SELLER, [30.09.18 12:59]

Pre

Possible buyer, [30.09.18 12:59]

for how much they/he/she sells it?

SELLER, [30.09.18 12:59]

500

SELLER, [30.09.18 12:59]

Shared

Possible buyer, [30.09.18 12:59]

500k USD?

SELLER, [30.09.18 13:00]

So u can guess it was sold few times

This vulnerability is pre-authentication and requires no user interaction. In other words, the vulnerability is ‘wormable’, meaning that any future malware that exploits this vulnerability could propagate from vulnerable computer to vulnerable computer in a similar way as the WannaCry malware spread across the globe in 2017.

Антивирус постояно блокирует ресурсы [not-a-virus:RemoteAdmin.Win32.RDPWrap.h] (заявка № 226016)

Опции темы

Антивирус постояно блокирует ресурсы [not-a-virus:RemoteAdmin.Win32.RDPWrap.h]

Добрый день. Касперский переодически пишет в уведомлениях, что такой-то ресурс заблокирован. Плюс компьютер стал открывать приложения ощутимо дольше, чем пару неделшь назад.

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) Dobrey, спасибо за обращение на наш форум!

Помощь при заражении компьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы, в самое ближайшее время, ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитой Autologger, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если вы хотите получить персональную гарантированную помощь в приоритетном режиме, то воспользуйтесь платным сервисом Помогите+.

Выполните скрипт в AVZ из папки Autologger

Выполните скрипт в AVZ

c:\quarantine.zip пришлите по красной ссылке Прислать запрошенный карантин над первым сообщением темы.

Пожалуйста, ЕЩЕ РАЗ запустите Autologger; прикрепите к следующему сообщению НОВЫЕ логи.