qca ioeboard что такое

Грабли вай фая: как не нужно настраивать беспроводную сеть

Давайте, наконец, побеседуем о сельхозинвентаре в беспроводных сетях. Ведь эту интересную тему так редко обсуждают! А ведь неопытных пользователей на пути настройки Wi-Fi связи подстерегает просто масса коварных «граблей». Осторожно, не наступите!

Чужой экспириенс. Или чуждый?

Поэтому всегда помните, чему учил великий дедушка Эйнштейн: «все относительно и зависит от точки зрения наблюдателя». Руководствуйтесь принципом «доверяй, но проверяй», и не ошибетесь. Ведь какова единственно верная настройка применительно к конфигурации вашего оборудования, можете установить только вы сами, проверив работу той или иной функции на практике. Учитывайте, что даже так называемое «общепринятое» или «общественное» мнение может быть ошибочным. Именно так когда-то было с пресловутым инцидентом с QoS, который якобы «отъедал» 20% пропускной способности компьютерной сети. И который все дружно кинулись отключать, потому что один «великий эксперт» из интернета совершенно неправильно понял разработчиков Microsoft, а у тех как обычно «не было времени объяснять». И куча человеко-часов труда была растрачена разными (и даже очень умными) людьми на абсолютно напрасное ковыряние в сетевых настройках. Признаться, и ваш покорный слуга согрешил с QoS по молодости лет. Прекрасное было время.

Так, быстренько прогоняем ностальгию! Ведь нам вообще в другую сторону: у нас пробежка по беспроводным граблям.

Гребемся в безопасности: уйма настроек, которые… Не нужны.

Помнится в статье, касающейся раздачи Wi-Fi с телевизора, я поддержал компанию LG в ее подходе к безопасности сети. Все возможности пользователя по настройке безопасности были ограничены единственной опцией смены пароля! И на самом gagadget, и на сайтах «спионеривших» данную статью, непременно находились мастера тонкой настройки безопасности, гневно осуждающие такой подход. Им, видите ли, подавай разнообразие настроек! Видимо в глубине души, где-то очень глубоко, эти люди чувствуют себя великими гуру-учителями дзен безопасности. Но нирвана заядлых настройщиков разрывается о суровую действительность реального мира.

Какие настройки безопасности предлагает нам Wi-Fi сеть? Это построение защиты в соответствии со стандартами WEP, WPA и WPA2 при использовании алгоритмов шифрования TKIP и AES.

Стандарты WPA имеют простой режим, он же WPA-Personal, он же Pre-Shared Key (WPA-PSK) и расширенный режим аутентификации, он же WPA-Enterprise.

Пробежимся по ним, лавируя между граблями. Метод защиты WEP (Wired Equivalent Privacy) вы можете использовать, только если хотите предоставить соседским мальчишкам реальный шанс опробовать свои силы во взломе беспроводных сетей. Если они талантливы – управятся за считанные минуты. Если очень ленивы – справятся за день, с перерывом на обед. Думаю, такой вариант безопасности сети на сегодня не устраивает 99,99999% пользователей, кроме тех редких чудаков, которые пишут комментарии, откладывая Букварь.

WPA (Wi-Fi Protected Access) – более сильная штука в плане защиты. Согласно стандарту IEEE 802.11i при использовании защищенного беспроводного доступа WPA применяется временный протокол целостности ключа TKIP (Temporal Key Integrity Protocol). Это звучит так прекрасно! И сеть была бы на замке, если не учитывать «но». Первое «но» прозвучало еще в 2008 году, когда умными людьми был предложен способ взлома ключа TKIP за несколько минут, что позволяло перехватывать данные в сети. А в 2009 году японцы занимались в университете непонятно чем, и нашли способ гарантированного взлома WPA сетей. WPA, давай до свиданья!

Картина с безопасностью Wi-Fi была бы совсем безрадостной, если бы уже почти десять лет обязательным условием для сертификации любых Wi-Fi устройств не являлась поддержка протокола защищенного беспроводного доступа WPA2, использующего алгоритм шифрования AES (Advanced Encryption Standard). Именно благодаря уникальному сочетанию WPA2+AES современная беспроводная сеть может быть надежно защищена. Если пользователь не какал, простите, на ее безопасность.

Что касается режимов WPA-Personal и WPA-Enterprise. Если первый ограничивается паролем, то второй требует наличия базы зарегистрированных пользователей для проверки прав доступа к сети, и база эта должна храниться на специальном сервере. Ну так вот, для домашнего использования или рядового офиса использование WPA-Enterprise – это дорого, непрактично и абсолютно бесполезно. А поэтому никому не нужно. Более того, даже на промышленных предприятиях режим WPA-Enterprise редко используется, потому что все эти дополнительные сложности/расходы и там без особой надобности. В защиту WPA-Enterprise могу сказать лишь одно – это очень надежная штука.

Таким образом, режим WPA-Personal, защищенный доступ WPA2 и шифрование AES ((WPA-PSK) + WPA2 + AES) – это все что пользователю нужно знать о настройках безопасности беспроводной сети. Иного адекватного варианта просто нет. Именно этот вариант по умолчанию предлагала в своем телевизоре компания LG, за что я ее и похвалил. Все остальные вариации настроек – от лукавого. Чей нездоровый интерес удовлетворяют производители беспроводного оборудования, предлагая давно ненужные и устаревшие опции настройки в современных Wi-Fi устройствах, я не знаю. Ориентация на тех, кто уже одолел букварь, но все еще чувствует себя неуверенно при виде таблицы умножения? Возможно.

Ах да! Ведь есть же еще «популярный» режим работы Wi-Fi сети вообще безо всяких защит! И каждый второй обзиратель беспроводного оборудования не преминет упомянуть: вот это, ребята, и есть искомый идеал – режим самой высокой производительности Wi-Fi! А всякое там шифрование только снижает скорость связи. Ой ли?

Безопасность без тормозов.

Получается, чтобы получить максимальную скорость работы сети, мы должны пожертвовать безопасностью? Но это как-то очень похоже на грабли, даже на первый взгляд. У таких утверждений вроде бы есть и рацио: ведь при передаче на шифрование/дешифровку сигнала требуется дополнительно время. Однако это было бы справедливо в идеальном мире. Наш мир несправедлив. Его мрачные реалии таковы, что скорость передачи данных по беспроводной сети столь низка (возможно, в сети стандарта 802.11ас расклад и отличается, пока у меня нет возможности это проверить, но все сказанное абсолютно справедливо для сетей 802.11 b/g/n), что процессор вполне справляется с шифрованием практически в «фоновом» режиме. Поэтому скорость Wi-Fi сети при адекватно настроенном шифровании ((WPA-PSK) + WPA2 + AES) не падает по сравнению с режимом без шифрования. Спросите об этом у любого производителя сетевого оборудования, он вам это подтвердит. Или можете просто проверить на своем роутере и убедиться в этом лично. Однако при других настройках безопасности скорость сети может падать (подробности немного далее). Поэтому следите, чтобы сетевые настройки на всем оборудовании были корректны и какие-нибудь малозаметные грабельки в одном месте не приводили к снижению скорости передачи данных всей сети. Ну, собственно к скорости давайте и перейдем.

По граблям со скоростью

Есть еще один распространенный среди обзирателей миф – якобы беспроводная сеть «сбрасывает обороты», работая на скорости самого медленного Wi-Fi устройства из подключенных. Ничего подобного! Разработчики Wi-Fi не падали с дуба! А даже если и падали, то невысоко. Поэтому роутер или точка доступа общаются с каждым беспроводным устройством индивидуально и на максимально доступной для него скорости, разумеется, в рамках скоростных возможностей используемой сети. Так, при использовании смешанного режима mixed mode 802.11g/n устройства, поддерживающее скорость сети n, не будут сбрасывать скорость до стандарта g. Скорость беспроводной сети будет снижаться только во время связи с устройствами, поддерживающих g-стандарт. Просто нужно понимать, что чем больше будет в беспроводной сети таких медленных устройств и чем больше будет у них трафик, тем медленнее будет работать беспроводная сеть в целом. Поэтому производители и не рекомендуют использовать всякие там mixed режимы и ограничится выбором стандарта 802.11n для современной сети. Исключение – когда в хозяйстве есть старые, но дорогие сердцу устройства, несовместимые со стандартом 802.11n. Например, ноутбуки. Впрочем, для них вполне можно прикупить какой-нибудь недорогой Wi-Fi адаптер с поддержкой стандарта n и не отказывать себе в скорости беспроводного серфинга.

Самые «горячие головы» в порыве энтузиазма советуют сразу же отключить всякие «режимы экономии» и перевести роутер, точку доступа или сетевую карту в режим максимальной мощности передачи – для повышения скорости.

Однако ни к какому заметному результату, окромя дополнительного нагрева устройства, это не приведет. Попытка выявить увеличение скорости работы сети при повышении мощности передачи роутера или сетевого адаптера в пределах моей скромной квартиры успехом не увенчалась – сеть работала на одинаковой скорости независимо от мощности радиосвязи. Разумеется, если у вас большой частный дом, совет может оказаться дельным – для устойчивой связи в самых дальних комнатах мощность сигнала действительно желательно повысить. Жителям обычных городских квартир максимальная мощность Wi-Fi просто ни к чему, она будет только мешать соседским сетям. К тому же беспроводные устройства находящемся недалеко от роутера или точки доступа при максимальной мощности передачи могут работать даже менее стабильно и быстро, чем при более низкой мощности. Поэтому всегда начинайте с

а там уже смотрите по обстановке.

А вот неправильные настройки безопасности сети вполне способны отрицательно сказаться на скорости! Почему-то даже писатели мануалов к роутерам, не говоря уже об обзирателях, при выборе настройки безопасности рекомендуют выбирать шифрование TKIP + AES. Однако если налажать и использовать режим шифрования TKIP в mixed mode сети, то скорость всей сети автоматически упадет до 802.11 g, поскольку сетями 802.11n такой устаревший тип шифрования просто не поддерживается. Оно вам надо? Сравните:

Пропускная способность беспроводной WPA-PSK сети в режиме шифрование AES, раскрывается весь потенциал 802.11n (около 13,5 Мб/с):

И пропускная способность этой же беспроводной сети при использовании шифрования TKIP (около 2,8 МБ/с):

Сравнили? А теперь забудьте про этот TKIP вообще! Это просто старые ужасные грабли.

Ускорение с тормозами

Пожалуй, не буду рассказывать про длинную и короткую преамбулу и прочую чепуху, оставшуюся в настройках сетевого оборудования с доисторических времен – это утратило актуальность еще с приходом стандарта Wi-Fi 802.11g, когда длинные преамбулы ушли на вечный покой. Но, тем не менее, некоторые интересные «плюшки» ускорения Wi-Fi сохранились еще с тех пор. Это, например, возможность использования Short GI. Что за…?

Поясняю. Wi-Fi оборудованием используется так называемый Guard Interval. Это пустой промежуток времени между последовательно передаваемыми по беспроводной связи символами (обычно шестнадцатеричными). Интервал имеет важное прикладное значение – он используется для снижения уровня ошибок при беспроводной передаче данных. Стандартный Guard Interval имеет продолжительность 800нс. Предполагается, что за 800нс отправленный радиосигнал гарантированно попадет на приемное устройство с учетом всех возможных задержек, и можно будет отправлять следующий символ.

Ну так вот, «оверклокеры Wi-Fi», предлагают сократить защитный интервал. Short GI означает Guard Interval сокращенный вдвое, до 400нс. В теории по расчетам британских ученых это должно поднять скорость работы беспроводной сети примерно на 10% с небольшим. Отлично же! И вроде как в пределах небольшой сети «подводных каменей» для быстрых волн Wi-Fi не должно быть при Short GI. На это когда-то купился и я. Около года мой роутер проработал с Short GI, пока в один прекрасный момент я не решил померять прирост производительности от этого «улучшайзера». Померял. И чуть не откусил себе локти!

Свободу каналам!

Львиная доля писателей советов по ускорению Wi-Fi рекомендуют непременно «вручную» поискать наименее загруженные частотные радиоканалы и принудительно прописать их в настройках роутера для своей сети. Они почему-то совершенно забывают, что современный роутер сам способен выбирать наименее загруженные каналы при инициализации сети и начинать работу на них. Если же прописывать каналы принудительно, то возможна ситуация, как в сказке про двух баранов на мосту. Например, когда один настройщик «прописывал» каналы, соседский роутер не работал, и наоборот. В итоге возникает вариант, когда наиболее близкие соседние сети по итогам «ручных» настроек оказываются на одних и тех же каналах. И поскольку настройки жестко заданы пользователем, сам роутер уже не в состоянии ничего изменить и упорно работает на занятых частотах. В результате соседние сети, использующие широкий (40 МГц) диапазон для беспроводной связи, активно мешают друг другу, а пользователи плюются от низкого качества связи.

Чтобы не наступить на эти неприятные грабли, предоставьте Wi-Fi роутеру возможность самостоятельно проверить эфир и выбрать свободные радиоканалы.

За сим раскланиваюсь, светлого вам беспроводного будущего!

Почитайте еще про настройку беспроводных сетей:

А посмотреть доступные на рынке устройства для раздачи беспроводного интернета можно в нашем каталоге Wi-Fi-роутеров.

Подписывайтесь на наш нескучный канал в Telegram, чтобы ничего не пропустить.

Выбираем бюджетный адаптер для взлома Wi-Fi

Содержание статьи

Вардрайвинг (обнаружение и взлом точек доступа Wi-Fi) требует специального оборудования. Но разоряться на профессиональные устройства вовсе не обязательно. Среди серийно выпускаемых адаптеров Wi-Fi тоже попадаются пригодные модели. Чтобы превратить их в хакерские девайсы, иногда требуются некоторые манипуляции. Я расскажу, как выбрать такое устройство, где его купить и что с ним делать дальше.

Внешние Wi-Fi-адаптеры для вардрайвинга

Каждый год на сайте WirelessHack публикуется список лучших Wi-Fi-адаптеров для вардрайвинга и обсуждается их совместимость с Kali Linux. Однако в последнее время этот перечень стал терять свою значимость. Причина проста: проверенные модели устройств исчезают из продажи. Вместо них появляются удешевленные версии, а то и вовсе выходят новые ревизии с другими чипами. Название модели часто остается прежним, а вот ее свойства — нет. Кроме того, самые популярные адаптеры начинают подделывать, и распознать это не так-то просто. Составители списка не могут проверять каждый девайс сами. Мы же попробуем частично восполнить этот пробел и описать испытанную методику выбора.

Xakep #212. Секреты даркнета

Современные чипы беспроводной связи занимают площадь в четверть квадратного сантиметра и меньше. Поэтому адаптеры на их основе выпускаются в разных миниатюрных форм-факторах. Они могут быть распаяны на ноутбучной карточке Mini PCI, модуле формата M.2 (NGFF) или выполнены в виде карты расширения PCMCIA. Нас же интересует более универсальный вариант: внешний адаптер c интерфейсом USB, который можно подключить к чему угодно.

WARNING

Среди таких адаптеров модели с интерфейсом USB 3.1 и 3.0 пока еще большая редкость. Основная масса по-прежнему выпускается с портом USB 2.0. Ограничения по скорости передачи шины (480 Мбит/с) делают такие адаптеры малопригодными для атак на точки доступа (AP) стандарта 802.11ac. Хорошо хоть, большинство AP сегодня одновременно вещают и по стандартам b/g/n, что оставляет широкий простор для вардрайвинга.

Зачем покупать отдельный адаптер, если сегодня в любом ноутбуке и планшете есть встроенный модуль Wi-Fi? Проблема в том, что обычно он оказывается бесполезен для пентестов, поскольку его чип нельзя переключить в режим мониторинга и тем более использовать для инжектирования пакетов. Это возможно только с теми чипами, для которых написаны открытые драйверы (нативные или бэкпорты). В Linux (включая Kali) их подборка обновляется, но медленно. Чтобы такой драйвер стал поддерживать очередной адаптер, сообществу нужно получить код прошивки его чипа и набор инженерных программ, специфичных для каждого вендора.

Как выбирать адаптер

Списки совместимых с Linux моделей адаптеров быстро устаревают, поэтому напишу общую методику выбора адаптера.

Производители редко раскрывают детальные спецификации, поэтому гарантированно подходящие чипы во многих статьях про вардрайвинг упоминаются одни и те же — перепечатанные из документации по Kali. Это Realtek 8187L, Qualcomm Atheros AR9271(L), Ralink RT3070(L) и Ralink RT3572(L). Однако совместимых решений на рынке гораздо больше. Переключаться в режим мониторинга и инжектировать пакеты могут адаптеры на десятках других чипов.

Для «дальнобойных» стандартов 802.11b/g это Ralink RT2070, RT2571W и RT2671, а также Intersil ISL3880, ISL3886 и ISL3887.

Более современные стандарты b/g/n поддерживают совместимые с Kali чипы Ralink RT2770, RT2870, RT3071, RT3072, RT3370, RT5370, RT5372, RT8070, а также Atheros AR7010 и AR9271L.

Расширенный набор a/b/g/n поддерживают чипы RT3572, RT5572 и AR9170 (draft-n). Соответствующие им функции в Linux обеспечивают драйверы p54usb, rt2500usb, rt2800usb, rt73usb, carl9170, ath5k, ath9k и ath9k_htc. Больше всего подходящих адаптеров основано на чипах Ralink, которые во второй версии Kali Linux работают с драйвером rt2800usb.

Список современных USB Wi-Fi адаптеров, которые поддерживаются в Kali Linux

Совершив несколько рейдов на отечественные и зарубежные магазины техники, я составил перечень проверенных в Kali моделей, продающихся сегодня. Обрати внимание на номер версии и ревизии, это важно! Всего одна другая буква или цифра, и внутри окажется другой чип, бесполезный для вардрайвинга.

На частоте 2,4 ГГц по стандартам b/g/n работают адаптеры:

С расширенным набором стандартов a/b/g/n на частоте 2,4 ГГц работают:

В двухдиапазонном режиме (2,4 и 5 ГГц) по стандартам a/b/g/n или n:

В этом списке перечислены только современные USB Wi-Fi адаптеры с полной поддержкой в Kali Linux (режим мониторинга + инжектирование пакетов). Все указанные модели были выпущены после 2010 года. Конечно, перечень можно было бы продолжить, включив старые модели, — наиболее выдающиеся будут упомянуты ниже.

Популярные чипы и их особенности

Может показаться, что выбрать USB-адаптер для аудита беспроводных сетей просто. В теории достаточно купить любой девайс с подходящим чипом, и можно отправляться покорять точки доступа. На практике же есть масса неочевидных вещей и важных деталей.

Realtek 8187L (802.11b/g, 2,4 ГГц)

Это старый чип, работающий только по стандартам 802.11b/g. Однако старый — не значит плохой. В 2007 году на нем был сделан легендарный адаптер Alfa AWUS036H, бьющий рекорды дальности связи. С ним можно вардрайвить точки доступа не только у соседей, но и в другом здании. Остается лишь обнаружить хотспоты, все еще вещающие по стандартам b/g.

Как и с любой «Альфой», главная проблема — купить оригинал. Коробку и даже фирменные голограммы подделывать научились давно, поэтому гарантированный вариант только один — вскрывать корпус. Ищи металлические защелки, металлическую пластину над платой из синего текстолита, а главное — смотри, чтобы MAC-адрес совпадал на плате, корпусе и коробке. Чтобы точно не промахнуться, можно проверить валидность адаптера на сайте по MAC-адресу и серийному номеру.

RT3070 (802.11b/g/n, 2,4 ГГц)

Этот чип стал одним из первых для вардрайвинга AP, вещающих в стандарте 802.11n. Даташит (PDF) на него появился в сентябре 2008 года. Тогда Kali Linux еще не было, а драйвер с поддержкой режима мониторинга добавили в дистрибутив ее предшественника — BackTrack. В 2011 году MediaTek объединилась с корпорацией Ralink Technology, поэтому иногда можно встретить другое обозначение этого чипа — MediaTek RT3070.

К настоящему времени на базе RT3070 выпущено более 150 устройств, но степень их пригодности для вардрайвинга разная. С этим чипом надо быть особенно внимательным, поскольку выпускается он как минимум в двух ревизиях. Для аудита желательно брать именно RT3070 ревизии AL1A. Удешевленная ревизия AL3A хуже — слабее, да и работает менее стабильно. Она используется в чипах с маркировкой 3070L, но не все продавцы указывают последнюю букву. Поэтому читай отзывы, сверяй VID и PID, а лучше — проверяй обозначение на самом чипе. Большинство адаптеров открываются элементарно: корпус у них либо пластиковый на защелках, либо склеенный из двух половинок. Последний можно аккуратно открыть, слегка прогрев торцы феном.

Из проверенных адаптеров на базе RT3070 можно рекомендовать Alfa AWUS036NH и

Alfa AWUS036NEH. Интересно, что китайский адаптер EDUP EP-MS8515GS на том же чипе внешне копирует не их, а более новую модель «Альфы» — AWUS036ACH. У него две штыревые антенны с заявленным коэффициентом усиления по 6 дБи. Работает он весьма неплохо, а для своей невысокой цены и вообще хорошо.

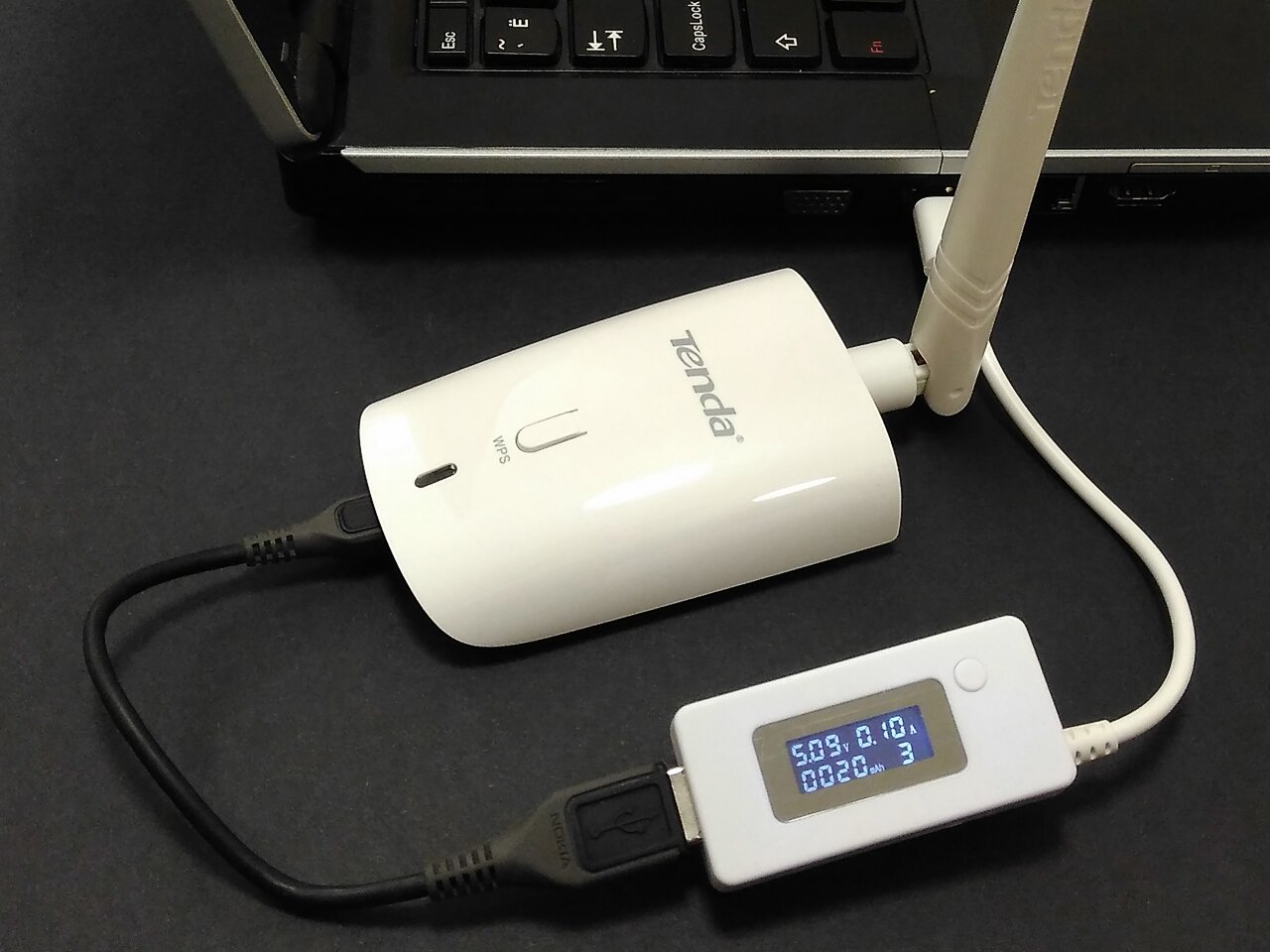

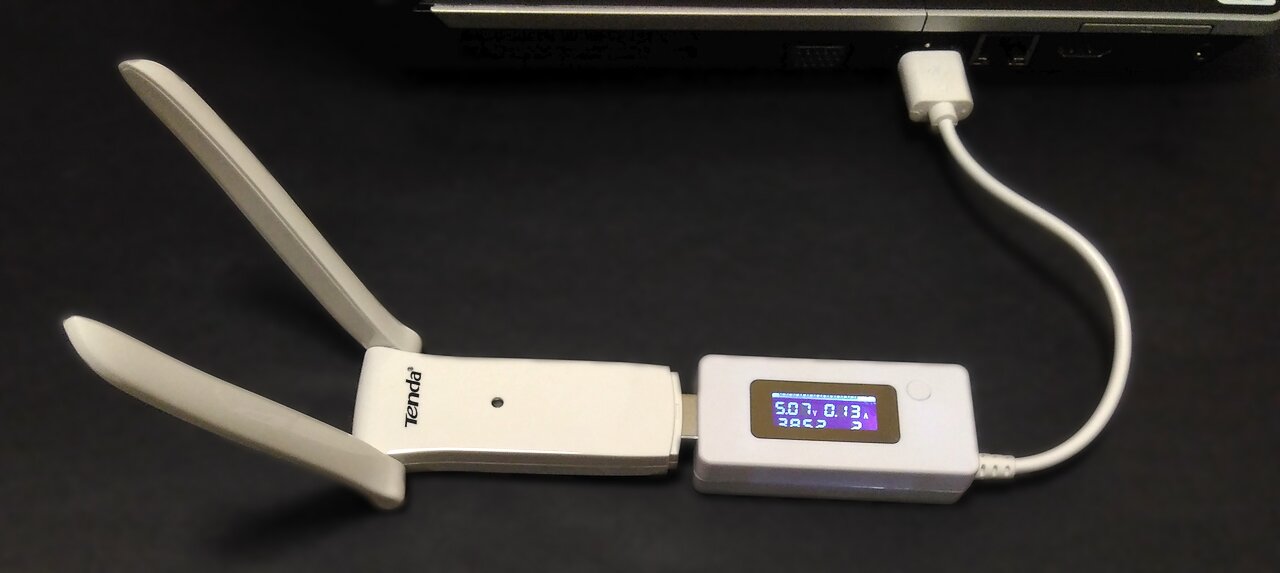

Другой адаптер с чипом RT3070 — Tenda UH150/N150. Заявленная мощность его передатчика составляет 27 дБм (против обычных 14–20 дБм), а коэффициент усиления всенаправленной антенны — 5 дБи. Этот адаптер продается во многих российских магазинах за эквивалент 10–12 долларов. Можно сэкономить пару баксов, если тебе не критично ждать посылки из Поднебесной. Однако пригодится он только для вардрайвинга ближнего радиуса действия. Почему? Как оказалось, заявленные характеристики не соответствуют действительности.

Обнаружив это, я первым делом стал грешить на комплектный провод USB — уж очень он был длинный и тонкий, то есть обладал большим сопротивлением. Однако его замена на кабель получше ничего не принесла. Адаптер по-прежнему видел восемь-девять точек доступа там, где другие ловили двадцать и больше.

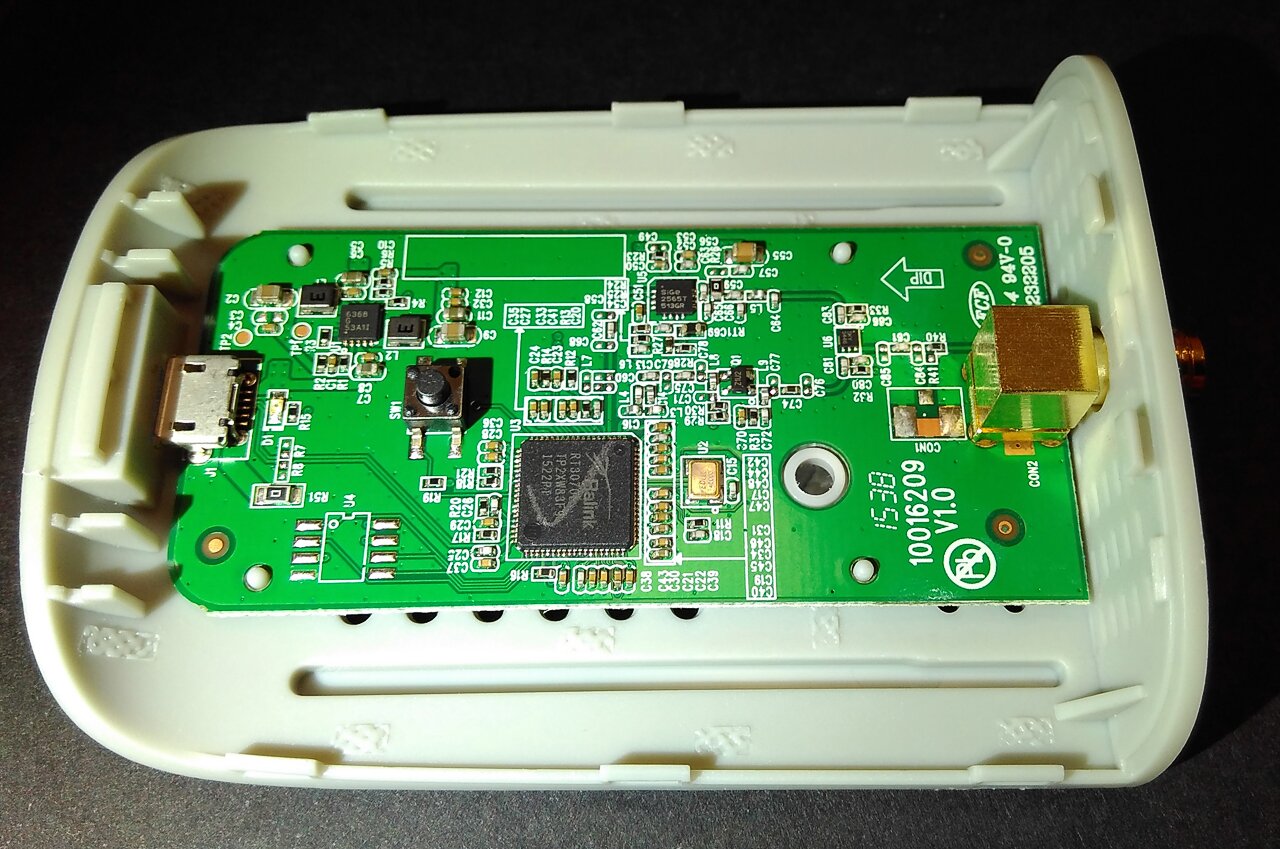

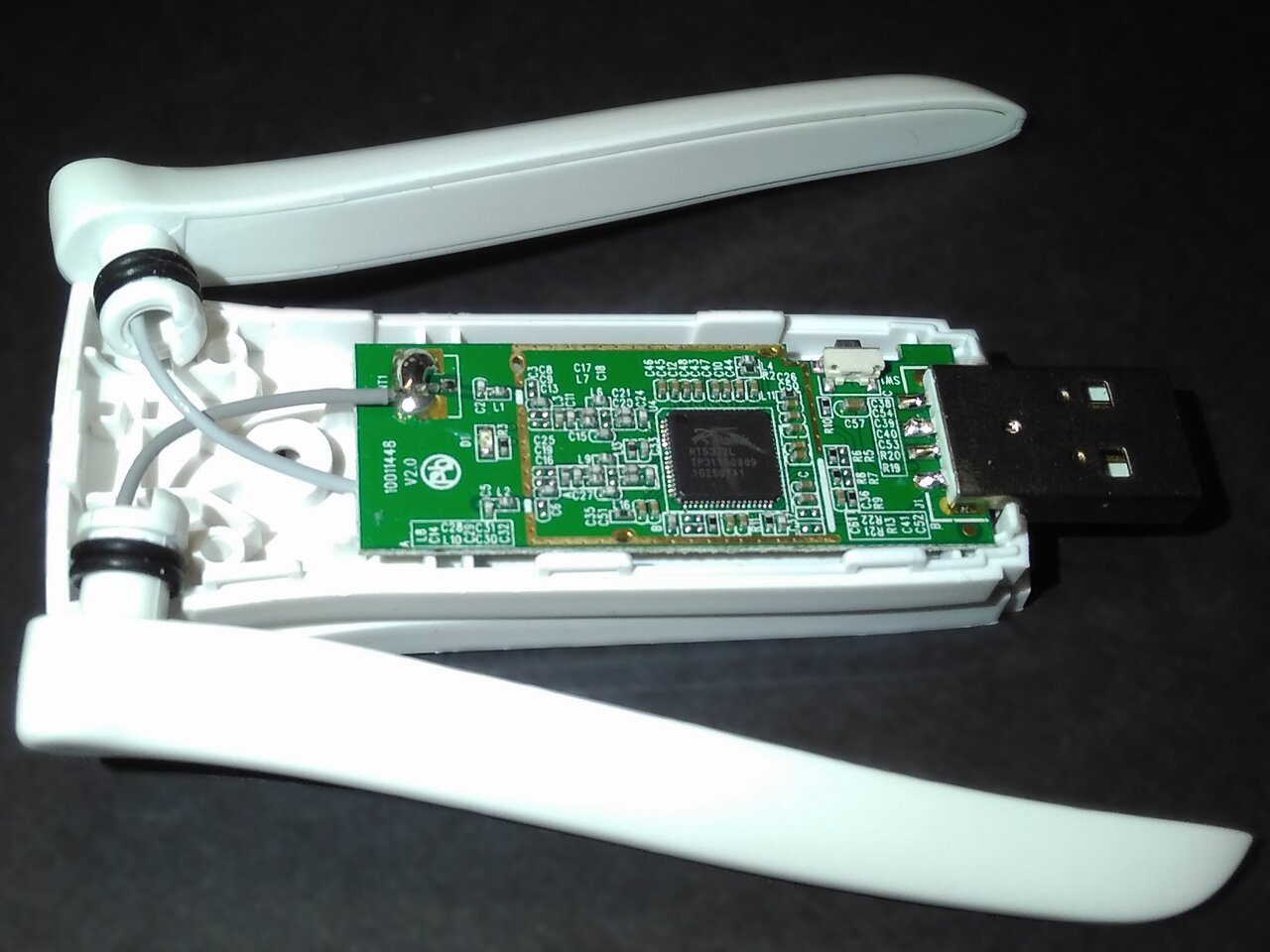

Вскрытие показало, что внутри устройства стоит все та же урезанная версия чипа с индексом L, а на плате (судя по разметке) отсутствует часть элементов.

Несмотря на большую антенну и корпус солидных размеров, мощность адаптера на практике оказалась очень низкой.

В качестве мощного и дешевого адаптера на форумах часто советуют KuWfi Blueway BT-N9000. У него всенаправленная антенна с заявленным коэффициентом усиления 8 дБи (по моим ощущениям — реально около 5 дБи). Паспортные данные о потребляемой мощности 2 Вт стоит воспринимать аналогично. На деле мощность лишь немного выше, чем у большинства USB-адаптеров в этой ценовой категории. Возможно, с N9000 удастся увидеть еще несколько точек доступа вокруг или чуть быстрее побороть ближайшую. Своих денег адаптер стоит, но не более того.

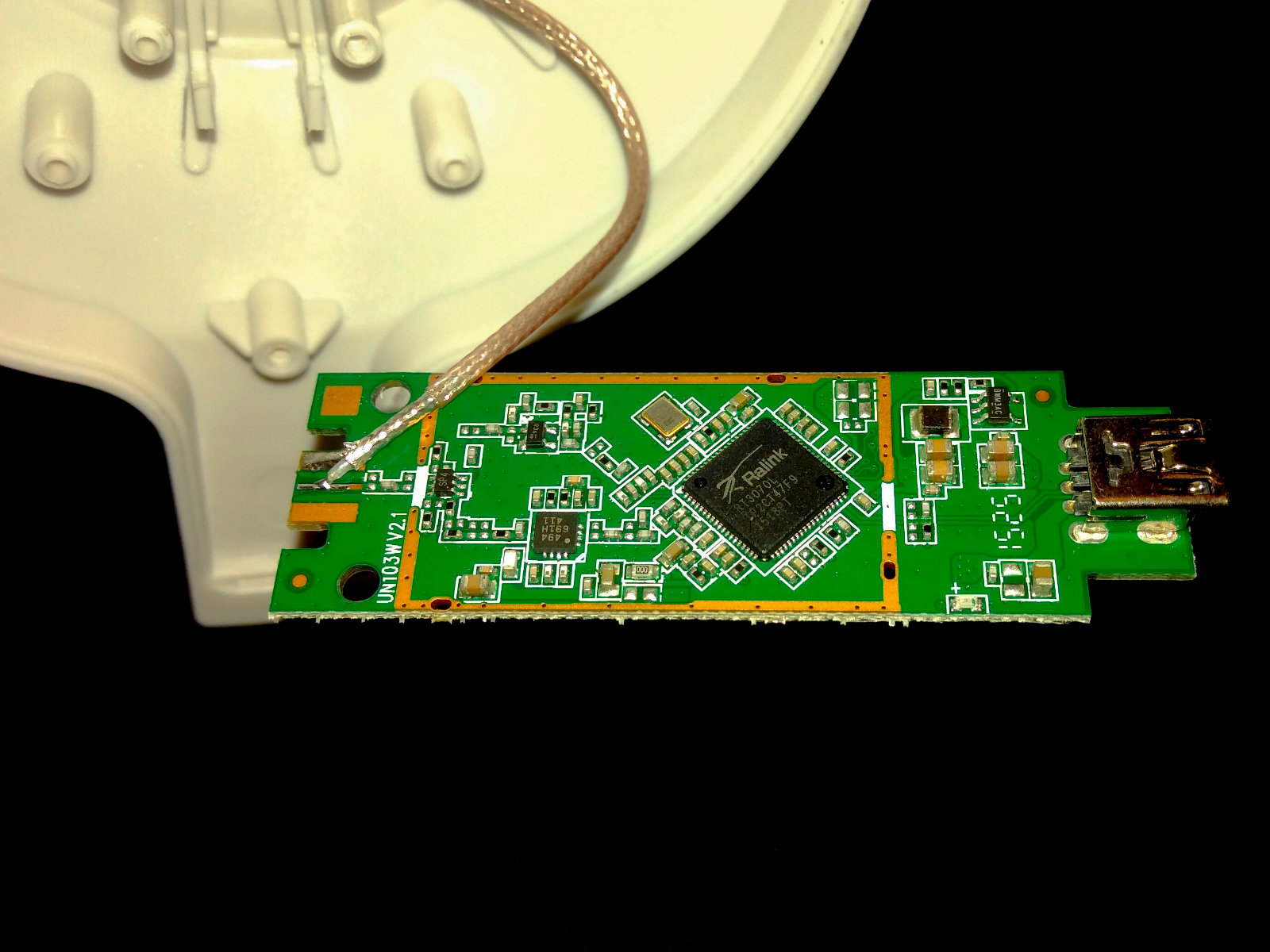

Модель Netsys 9000WN подкупает солидными размерами, но это как раз пример легкого обмана: вместо RT3070 в нем используется RT3070L.

Однако у этого адаптера довольно качественная панельная антенна, поэтому его можно рекомендовать для разведки радиоэфира или в качестве донора для перепайки антенны другому устройству. Заявленные характеристики не привожу, поскольку они выглядят бредово — даже не совпадают в разных абзацах описания. Однако такие косяки типичны для большинства китайских товаров. На практике девайс радует чувствительностью приема. Там, где на другие адаптеры ловится от силы двадцать хотспотов, он легко находит больше пятидесяти, особенно если его медленно вращать на манер радара. Несмотря на внушительные размеры, в режиме мониторинга адаптер потребляет менее 850 мВт.

Из особенностей антенны Netsys 9000WN отмечу диаграмму направленности. Ее ширина составляет около 60° в горизонтальной плоскости и 90° в вертикальной. На практике такая панельная антенна дает что-то среднее между обычной штыревой и направленной Уда — Яги (известной советским инженерам как «волновой канал»). Поэтому точное направление на точку доступа с ней подобрать трудно.

Приемником в этой антенне служит группа симметрично расположенных над стальным экраном (180 x 160 мм) прямоугольных металлических излучателей одинакового размера. Они представляют собой квадраты со стороной 53 мм и размещены на таком же расстоянии друг от друга. Расстояние между ними и экраном — 7 мм. Оплетка антенного кабеля соединяется с экраном, а его центральная жила припаивается к металлическим полоскам.

Помимо качественной антенны, у этого адаптера есть еще одно достоинство — цена. В России одна такая панелька обойдется дороже 35 долларов, а тут она используется в готовом устройстве, да еще вместе с чипом, который поддерживается в Kali. Минус — это довольно старый и урезанный чип RT3070L. Напрашивается очевидное решение: заменить плату, вытащив ее из корпуса другого адаптера с более интересным чипом, благо в подставке антенны достаточно места. Для апгрейда потребуется не только припаять выводы антенны, но и заменить полноразмерный порт USB на mini-USB.

Qualcomm Atheros AR9271 (802.11b/g/n, 2,4 ГГц)

В 2013 году компания Qualcomm открыла исходный код прошивки и SDK для AR9271 под лицензией MIT. Поэтому AR9271 стал одним из самых популярных чипов для вардрайвинга в последнее время. На нем основано множество адаптеров, самым известным из которых считается Alfa AWUS036NHA. Модель настолько популярна, что под нее есть множество подделок. Например, вот это — подделка. Некоторые вардрайверы покупают ее, соблазнившись ценой, а потом пишут разочарованные отзывы, вроде: «Ожидал большего от Альфы!» Так это и не Alfa Networks делала, какие к ней претензии?

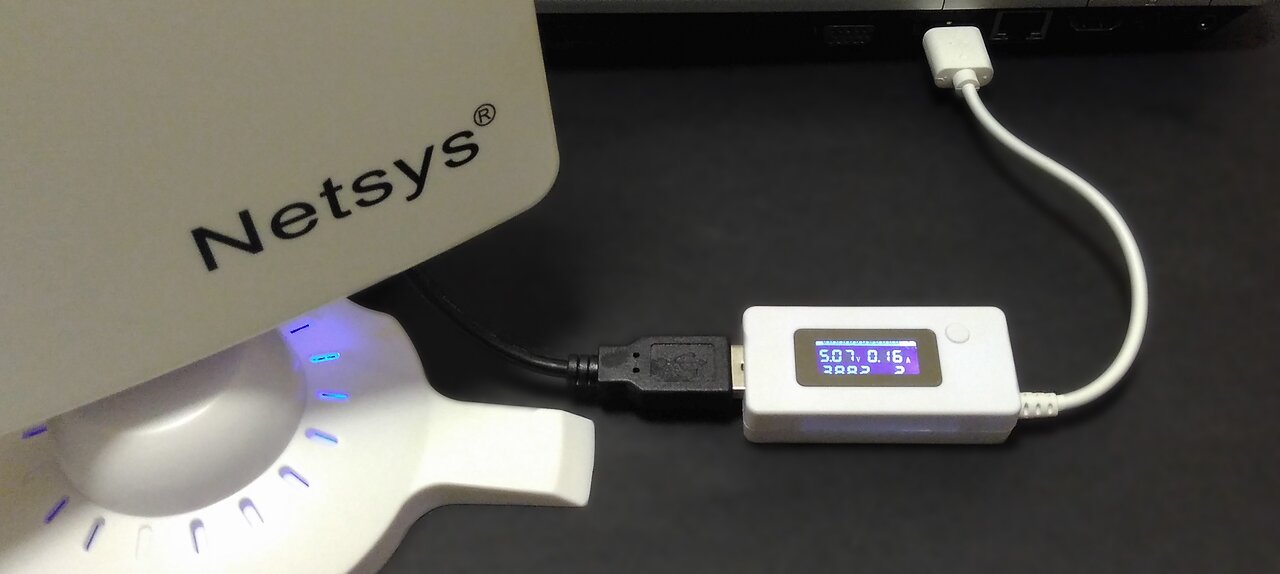

Настоящую «Альфу» в России продают дорого, а ждать ее доставки из других стран слишком долго. Поэтому нетерпеливые покупатели обращают внимание на более дешевые адаптеры с таким же чипом. Например, TP-LINK TL-WN722N. При довольно мощном передатчике (20 дБи) он радует доступностью (до сих пор продается в десятках российских магазинов за эквивалент 8-10 долларов) и возможностью подключения любой внешней антенны. Косвенно о мощности адаптера можно судить по значению потребляемой мощности. В пике оно почти вдвое выше, чем у огромного Netsys 9000WN.

При прочих равных лучше выбирать адаптеры именно со съемными антеннами. Если в них используются стандартные разъемы SMA, то ты без труда заменишь штатную на более мощную, сможешь использовать направленную антенну или даже добавить усилитель сигнала.

Если хочешь экспериментов и есть время подождать, то можешь попробовать более дешевый аналог TL-WN722N, выпускаемый под известнейшим китайским брендом NoName. Просто помни, что одинаковые с виду адаптеры (и даже сделанные на одинаковом чипе) могут отличаться элементной базой и распайкой.

Реже встречается обратная ситуация: можно найти довольно точный клон известной модели, единственным заметным отличием которого будет логотип. К примеру, есть такой адаптер, как Sophos AP 5 Rev 1. Его можно рекомендовать тем, кому нужен экстремально дешевый вариант, но с более-менее приличными характеристиками.

Интересно, что у чипа AR9271 предусмотрено две цепи RX/RF, но большинство производителей адаптеров ставят только одну антенну ради удешевления.

Ralink RT5572

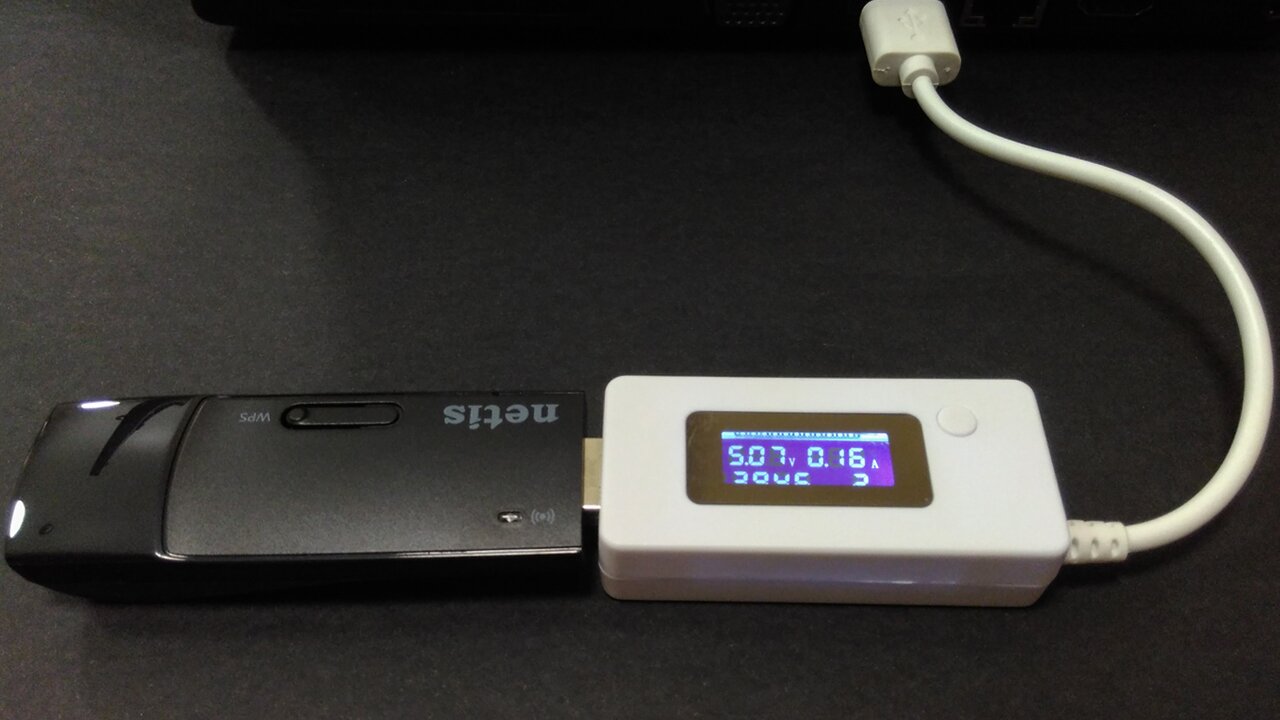

Это один из самых современных чипов, работающий в двух диапазонах: 802.11a/b/g/n в диапазоне 2,4 ГГц и 802.11n на частоте 5 ГГц. На его основе выпускается адаптер Netis WF2150, стоящий 15–17 долларов. Низкая цена — единственный плюс этого адаптера. Потребляемая мощность в режиме мониторинга колеблется в пределах 750–850 мВт, так что мощным его не назовешь.

Внешних антенн у адаптера нет, а с миниатюрными встроенными можно атаковать точку доступа только в упор. Их коэффициент усиления не превышает 1,5 дБи в диапазоне 2,4 ГГц и 3,5 дБи в диапазоне 5 ГГц. Для вардрайвинга требуется привычная доработка: надо подключить к адаптеру внешнюю антенну — например, снятую с «донора» или самостоятельно изготовленную панельную. Между внутренними микроантеннами на плате есть разъем IPX, что сильно упрощает подключение внешней антенны с помощью кабеля-переходника или пигтейла.

Kali Linux и 5 ГГц

С вардрайвингом на частоте 5 ГГц есть свои сложности. Во-первых, из-за высокой частоты сигнал быстрее затухает. Если точку доступа 802.11g, которая вещает в режиме 2,4 ГГц, можно поймать хоть за километр, то пятигигагерцевые тухнут уже в паре десятков метров даже при использовании стандарта 802.11n. К такой цели придется подобраться поближе.

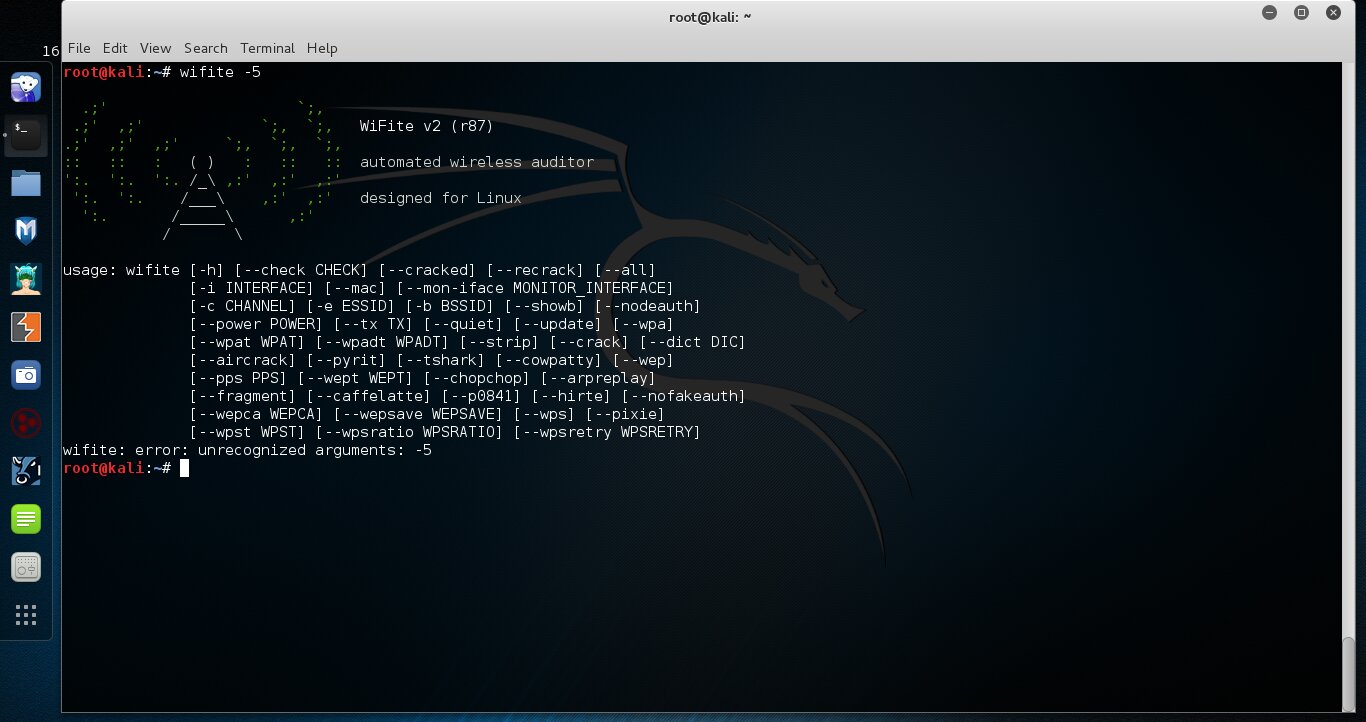

Во-вторых, для мониторинга пятигигагерцевых точек доступа потребуется утилита с такой функцией. В Kali Linux 2.0 есть программа WiFite r87, которая видит только AP с частотой 2,4 ГГц.

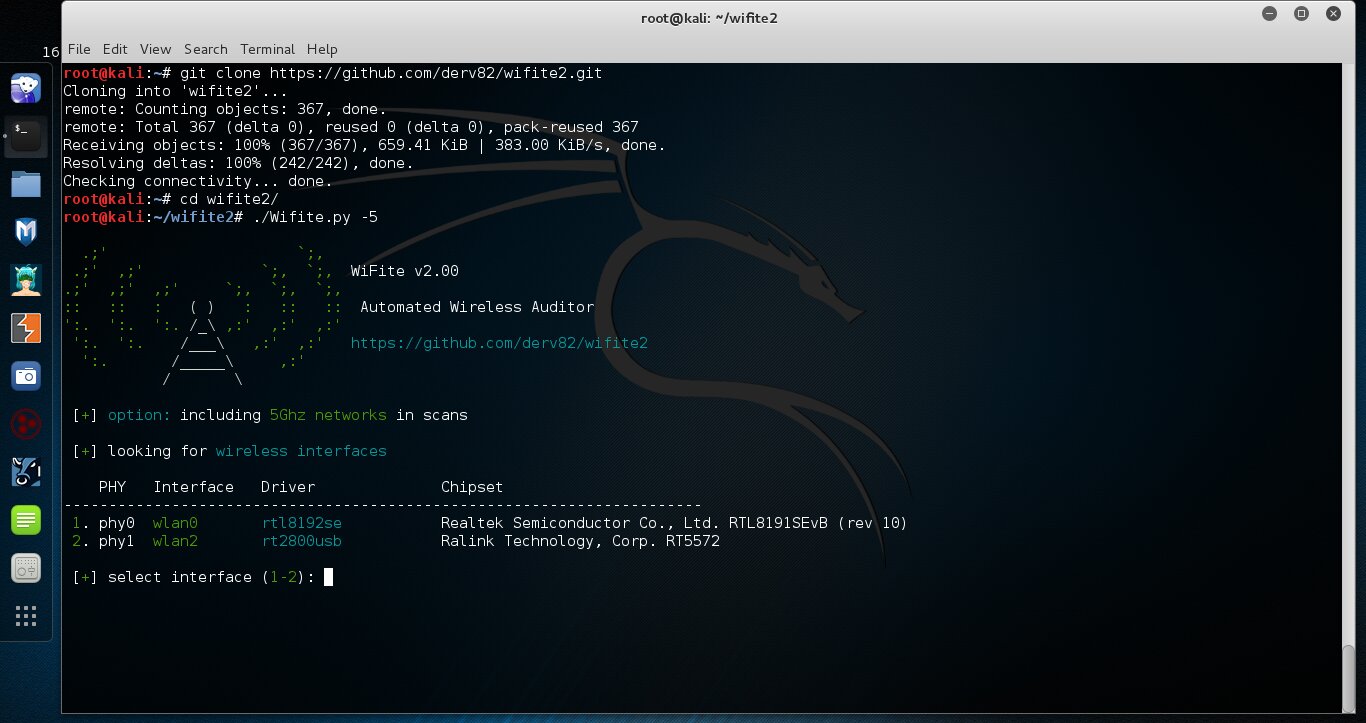

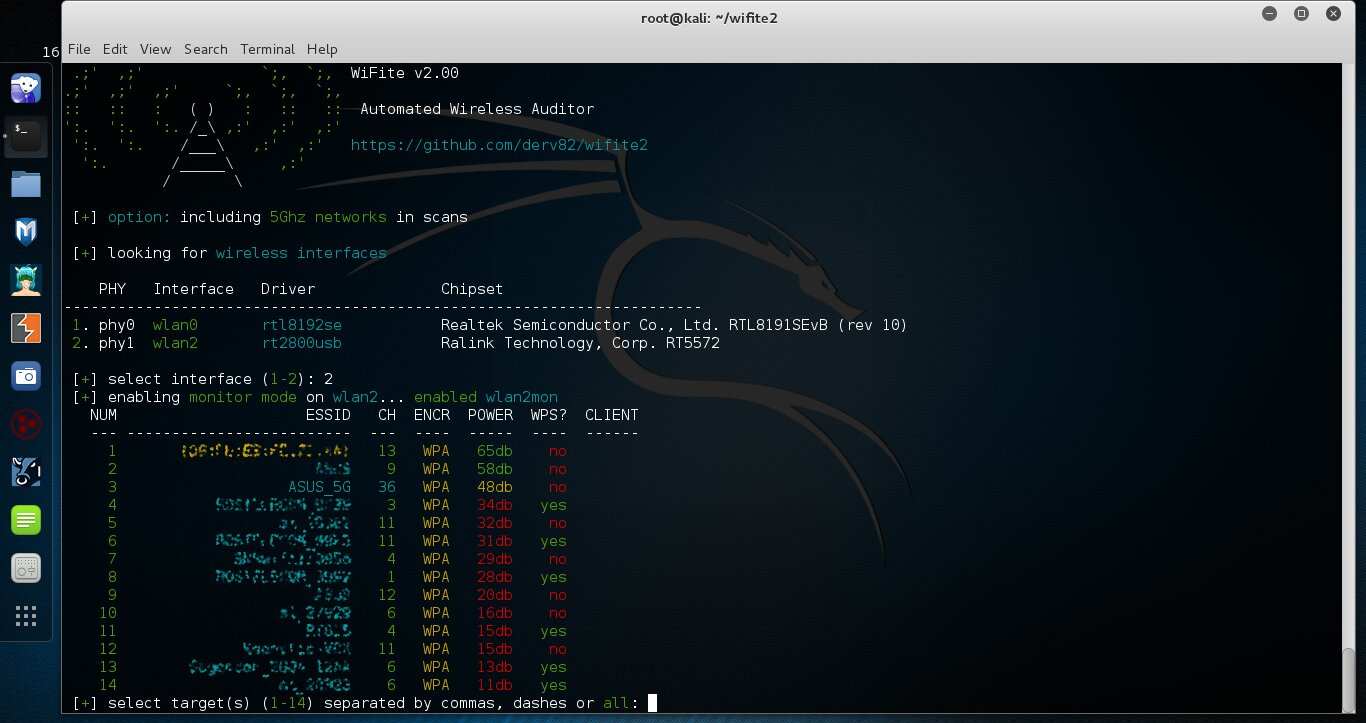

Решается эта проблема установкой WiFite 2.0.

Далее достаточно перейти в директорию Wifite2/

и запустить скрипт с новой командой отображения AP, вещающих на частоте 5 ГГц

Перед сканированием может быть полезно установить обновленные прошивки следующей командой (пример для чипов Ralink):

Для других адаптеров (например, Atheros) команда аналогичная, меняется лишь название вендора.

В каждом корпусе — сюрприз!

Наверняка ты не раз наталкивался на расхожую фразу: «Производитель может изменять технические и потребительские свойства товара без уведомления». На практике это означает, что, купив одну и ту же модель адаптера Wi-Fi из разных партий, внутри можно обнаружить разные чипы. Хорошо еще, если они оба будут в списке совместимых с Linux. Например, в первых сериях адаптера Tenda W322UA был установлен чип RT3072. Теперь в них встречается более новый RT5372L — такой же, как в Tenda W322U v3. Налицо унификация производства, но проблема в том, что никаких новых обозначений на устройстве не появилось — ни версии, ни ревизии.

Выглядит W322UA интересно, однако чип в нем удешевленной версии, а от пары мелких штырьковых антенн мало толка. Они слегка увеличивают скорость передачи данных (благодаря использованию схемы MIMO 2×2:2) в ущерб мощности сигнала. Крошка потребляет всего 660 мВт и уверенно ловит AP только вблизи. Сигнал от роутеров, расположенных за стенкой, с ней всегда будет в красной зоне.

Для вардрайвинга лучше взять одну антенну помощнее, но в этом адаптере они несъемные. Радует, что выводы антенного кабеля вынесены на плате отдельно. Они находятся далеко от чипа, поэтому его не перегреешь, когда будешь припаивать другую антенну.

Китайские ватты и децибелы

Мощность сигнала — залог успешного вардрайвинга, но это понимают и продавцы. Лишенные остатков совести, они завышают характеристики товара в разы и пускаются на любой обман. Например, в перепечатках прошлогодних статей до сих пор советуют купить у китайцев устройство High Power SignalKing 48DBI. Один из коллег решил проверить и посмотреть, что у этого чудесного адаптера внутри. Посылка шла почти два месяца и. лучше бы она потерялась. Вскрытие присланного образца показало, что всенаправленные антенны в этом адаптере — муляж, а направленная гораздо меньше по размеру, чем ожидаешь, глядя на размеры корпуса. Конечно же, коэффициент усиления панельной антенны и близко не соответствует заявленному. Говорите, 48 дБи? Там даже не восемь. Другие адаптеры от известных брендов показывают близкий результат — в них используются качественные штырьковые антенны на 5–6 дБи. Да и связь с ними более стабильная, чем с самопровозглашенным «Королем сигнала».

Увы, эта история — правило, а не исключительный случай. На большинство товаров надо смотреть скептически и не лениться считать. Например, от USB-порта с предельным током 500 мА и рабочим напряжением 5 В невозможно запитать нагрузку, потребляющую более 2,5 Вт. Тебе предлагают USB-адаптер мощностью 9 Вт? Улыбнись и ищи другой. С антенной на 100500 дБи? Свяжись с ПВО! Кто-то украл у них РЛС!

Покупка в местном магазине не избавляет от необходимости думать и проверять. Ты просто будешь меньше ждать и проще вернешь подделку, но заплатишь за то же самое гораздо больше. Логично, что заказывать китайские товары дешевле в китайских магазинах. Помимо AliExpress, есть DealExtreme, FocalPrice, JD и множество других.

Лайфхак: подходящие адаптеры ищутся в интернет-магазинах по названию чипа, а также по упоминанию Kali Linux, BackTrack, Beini и Xiaopan. Фильтровать поисковую выдачу лучше не по цене, а по рейтингу продавца и количеству отзывов. На популярную вещь их всегда сотни, и попадаются фотографии и результаты проверки.

«Почта России» без боя не сдается!

Наша почта любые претензии к состоянию посылок любит перенаправлять в dev/null или к таможне (особенно если нарушена целостность пакета). Де-юре таможня может досматривать международные посылки, но де-факто она редко пользуется таким правом. Поток у них настолько большой, что даже в спокойный период на любой таможне успевают проверять максимум каждое пятое отправление. Если же при получении ты видишь следы вскрытия (например, пакет заклеен скотчем), то не верь в истории о тотальных проверках. Все вскрытые на таможне пакеты заклеиваются лентой с логотипом ФТС, а к отправлению прикладывается акт. Все остальное — откровенное воровство сотрудников службы доставки.

В последнее время «Почта России» активно борется с этим позорным явлением. Поэтому, если ты обнаружил, что пакет был вскрыт или его масса не совпадает с указанной в извещении, действуй по следующему алгоритму.

На каждом пункте приема и передачи посылок проверяется их масса, а все данные заносятся в базу. Поэтому место преступления очевидно в первые минуты расследования. Обычно это последнее звено в цепочке, то есть то самое отделение, куда ты пришел получить свою бандерольку. Помни, что прибывший по твоему вызову оперуполномоченный имеет куда больше полномочий (поэтому его так и назвали, хе-хе) и методов воздействия на сотрудников почты, чем ты. А еще у него есть показатели эффективности работы. Возможно, он даже будет счастлив, что его вызвали расследовать свежее и подробно задокументированное уголовное преступление (ст. 158 УК РФ — кража). Содержимое посылки его интересует только в этом аспекте. Поскольку ты в данной ситуации — заявитель и потерпевшая сторона, то никаких встречных обвинений ждать не стоит. Практически всю китайскую технику можно классифицировать как потребительскую электронику, купленную за рубежом ради экономии. Конечно, если она не стреляет и не выглядит как откровенно шпионский девайс.