pum policies что это

PUP.Optional: что это за вирус и как его удалить?

Вирус типа PUP.Optional является одной из самых, так сказать, противных зараз, которые можно подцепить в свою систему во время странствий в Интернете, как правило.

Так что это за вирус такой PUP.Optional? PUP.Optional – это не один определенный вирус, а целое семейство, в задачи которых входят огромное количество всяческих вредоносных действий. Вот известные свойства этих вирусов:

Существует множество способов обзавестись этим нежеланным гостем в своей системе. Например, при входе на вредоносный сайт, при загрузке каких-то файлов с торрент-сайтов, при установке подозрительного программного обеспечения и видеоигр с тех же торрентов и тому подобное. В общем, попасть вирус PUP.Optional к вам может как и другой любой вирус – отовсюду.

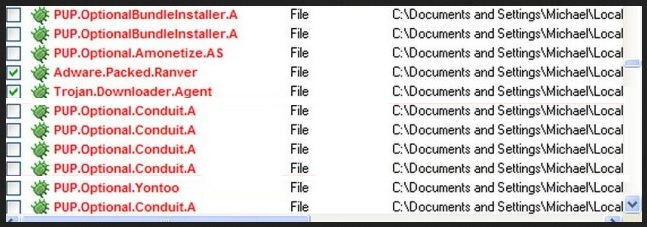

Хочется сказать, что если не лечить этот недуг на своем компьютере и запустить его, то все может обернуться крайне трагично. Вот как выглядят компьютер, который был заражен PUP.Optional долгое время:

Как видите, данную проблемы категорически нельзя пускать на самотек, иначе придется выходить из ситуации полным форматированием диска(так как вирус PUP.Optional и другие угрозы могут быть где-угодно) и переустановкой ОС.

Так как же удалить PUP.Optional? Откровенно говоря, задача далеко не самая простая, но все же выполнимая, если мы говорим о недавнем заражении.

Как удалить вирус PUP.Optional?

К сожалению, от вирусов наподобие PUP.Optional невероятно сложно избавиться. Легче всего осуществить эту задачу в самом начале, когда тот только проник в систему и не нанес ей еще существенного вреда. Начнем с самого простого.

Удаление программного обеспечения

Если вы недавно установили какую-то программу или же видеоигру, а затем у вас сразу же начала появляться реклама в браузере(или еще чего похуже), то логично предположить, что именно она являлась переносчиком вируса PUP.Optional. Удалите как установщики программ, так и сами установленные программы.

Особое внимание нужно обратить на наличие в системе различных тулбаров, которые могли быть установлены с программами. Появляются тулбары в системе обычно после установки какого-то бесплатного ПО, вместе с которым также в комплекте идет и тулбар. Некоторые из них действительно безвредны, но порой в них может содержаться вирус PUP.Optional.

Тоже самое относится и к программам непонятного происхождения и предназначения, которые могли быть установлены на ваш компьютер без вашего ведома. Программы по ускорению компьютера, его очистки, супер-поисковики и прочие подозрительные элементы – все это необходимо удалить.

Очистка или удаление браузера

Основное поле действия PUP.Optional – это браузер пользователя, который с появлением вируса становится рассадником рекламы. Как только с вашим браузером произошло это, нужно сразу же начинать его зачистку: полностью сбросить все настройки своего браузера, удалите из него все установленные расширения, удалите весь кэш, куки, историю и прочие данные.

Восстановив браузер буквально к его изначальному состоянию, откройте его и проверьте наличие надоедливых рекламных блоков или редиректов. Если ничего не помогло, то попробуйте выполнить переустановку браузера или же удалите его и пересядьте на другой.

Если не хотите бросать уже обжитый обозреватель, то можете попытаться установить на него расширения по блокировке рекламы, например, AdBlock. Да, такие расширения будут блокировать всплывающие рекламные блоки и редиректы(возможно), но вирус PUP.Optional все еще будет присутствовать в системе – просто будут блокироваться его последствия.

Использование антивирусов

Пожалуй, антивирусы являются далеко не самым лучшим способом разрешения проблемы с вирусом PUP.Optional. В большинстве случаев, антивирусы не способны заметить проникшего в систему вредителя такого типа. Скажем, в 8 из 10 случаев вирусу удается избежать взора антивирусного ПО.

Однако, PUP.Optional все же может быть замечен им и именно поэтому мы рекомендуем вам провести полное сканирование системы на наличие вирусных угроз. Если вам повезет, то вы найдете вирус PUP.Optional. Как только это произойдет, удалите вирус с помощью самого антивируса или же зараженный элемент своими силами.

Уборка в Автозагрузке

Также не исключены случаи, когда программы, содержащие в себе вирусы PUP.Optional, прописывают себя в Автозагрузку системы. При каждом входе в систему выполняется запуск программ, находящихся в Автозагрузке. Соответственно, если в Автозагрузке присутствует программа с вирусом PUP.Optional, то она будет постоянно загружаться в систему, тем самым давая волю этому рекламному вредителю.

Чтобы избавиться от такой программы, вам нужно удалить ее из Автозагрузки. Для этого сделайте следующее:

Довольно часто, в Автозагрузке также можно встретить ваш браузер, к которому будет применена особая команда, выполняющая редирект запущенного браузера на указанный веб-ресурс.

Если по каким-то причинам вы не можете удалить программу из Автозагрузки, то это можно выполнить с помощью Редактора Реестра Windows. Для этого сделайте следующее:

Что собой представляет вирус PUP.Optional и способы удаления?

Элементы типа PUP.Optional – самые частые вирусы, которые обнаруживают антивирусы. Они чаще всего проникают в систему пользователя во время посещения сомнительных сайтов. К сожалению, подобные вирусы встречаются даже у тех, кто обладает активным и полностью обновленным антивирусным программным обеспечением.

Что такое вирус PUP.Optional?

Время узнать, что собой представляет вирус PUP.Optional? Это не так-то просто, ведь речь идет не о конкретном опасном коде, а о целой нише вирусов. Их общая черта – выполнение различных вредоносных действий.

Какие последствия вирусов PUP.Optional:

Все это приводит к неудобствам: бесконечному отображению рекламы, медленной работе программ, долгой загрузке компьютера и подобным последствиям. Мириться с проблемой нельзя, так как это чревато еще более серьезными последствиями.

Как удалить вирусы типа PUP.Optional?

Есть плохая и хорошая новость. Первая – устранить подобные вирусы крайне непросто и чем позже обнаружена проблема, тем сложнее будет лечение. Вторая – полностью убрать вирусы PUP.Optional все же возможно после выполнения комплексных мер по удалению.

Шаг 1: удаляем опасные, рекламные и просто лишние программы

Недавно установили игру, программу или расширение и после этого начали проявляться последствия? Начинать исправление проблем стоит с ее удаления. Скорее всего это ПО заражено PUP.Optional, поэтому устранение симптомов не поможет до удаления корня проблемы. Особенно часто подобным промышляют тулбары, сайты, распространяющие DLL-файлы, пиратские версии платных программ. Еще стоит воздержаться от установки приложений, обещающих ускорить компьютер или очистить его. Лучше пользоваться только проверенными программами и качать их с официальных сайтов.

Шаг 2: освобождаем браузер

В приоритете у PUP.Optional – поражение браузера, что неудивительно, если учесть огромное количество важных данных в нем. Плюс возможность показывать рекламу позволяет зарабатывать разработчикам вируса. Самым действенным методом будет полный сброс настроек браузера и создание нового ярлыка. Если это кажется слишком радикальным путем, стоит попробовать следующие действия.

Инструкция по очистке:

Шаг 3: чистим систему

Единственный способ достичь цели – установить надежные антивирусы и запустить полное сканирование системы. Недостатков у метода хватает: процедура долгая, может занимать до полудня при большом объеме данных на диске, не каждый антивирус сможет устранить все заражения. Скорее всего придется прогнать систему через несколько антивирусных ПО.

Шаг 4: удаляем все стороннее в автозапуске

В разделе «Автозапуск» рекомендуем хранить только самые важные программы: антивирус, драйвера и мессенджеры по необходимости. Все остальные утилиты лучше запускать вручную только в те моменты, когда они действительно нужны.

Как выполнить уборку:

Если удалось найти зараженную программу, смотрим путь к ней, идем в указанную директорию и удаляем все, что связано с этим приложением.

Шаг 5: дополнительные методы истребления вируса PUP.Optional

Дополнить предыдущие способы рекомендуем следующими шагами:

PUP.Optional что это за вирус

Сегодня наиболее распространены в сети рекламные вирусы, вызывающие появление баннеров, всплывающих заставок, текстовых ссылок. Наиболее яркий их пример — семейство вирусов PUP.Optional. Его разновидностей огромное количество: Russad, Mail, Yontoo, InstallCore, ReMarkIt и т. д. Их всех объединяет интеграция в браузеры и ОС вашего ПК. Мы расскажем что это за вирус и как следует его удалять из системы.

PUP.Optional — это потенциально нежелательные приложения, распространяющиеся вирусным путем и вызывающие смену настроек в системе и предустановленных программах, чаще браузерах.

Скрытая угроза

Как распространяется PUP.Optional

Чаще всего такие зловреды вкладываются в софт с пометкой «бесплатно». «Пиратки» наиболее подвержены заражению. При использовании лицензий риск подхватить рекламу практически исключается. Вот почему скачивать со сторонних, мало проверенных сайтов опасно.

Как удалить угрозу

Мы расскажем о всех мерах, которые следует предпринимать по умолчанию, для очистки вашего компьютера. Вся проверка и очистка должны быть комплексными и затрагивать все программы.

Наиболее простым способом остается деинсталляция софта установленного недавно, ведь именно с ним PUP.Optional проник в ПК. Это могут быть игры, патчи, документы, утилиты, торренты и т. д.

Антивирусы

К сожалению, обычные антивирусные программы часто не помогают. Хотя можно попытаться сканировать винчестер и ими. IT-специалисты рекомендуют прибегать к проверенным AdwCleaner, Malwarebytes Anti Malware, Dr.Web Cureit! и другие. Желательно акцентировать внимание на утилитах, которые специализируются именно на баннерах, троянах вымогателях, удалении блокировок рабочего стола. Они просты в использовании. Инсталлируем, а далее кликаем сканировать.

Одна из лучших программ против вирусов — AdwCleaner

Браузер

Так как PUP.Optional интегрирован в браузер, то логично его почистить. Выполните сброс настроек, сотрите историю с куками, удалите расширения. Если все напрасно, тогда удалите браузер. Его переустановка может сработать. Иногда выходом становится переход на продукт от другого производителя.

Контроль привилегированных пользователей (PUM) — обзор мирового и российского рынка

Системы контроля привилегированных пользователей становятся важнейшим инструментом информационной безопасности. Они могут использоваться не только для контроля действий штатных системных администраторов, но и внешних подрядчиков, аутсорсеров и проверяющих. В обзоре проводится краткий анализ этого рынка, а также рассматриваются наиболее популярные на глобальном и российском рынке решения.

Введение

На практике большинство компаний передают часть своих задач по обслуживанию ИТ-систем внешним подрядчикам (на аутсорсинг). Снижая таким образом издержки, компании получают дополнительные риски, связанные с появлением в своих информационных системах сторонних пользователей, обладающих учетными записями с привилегированными полномочиями (об угрозах передачи администрирования на аутсорсинг мы писали в статье «Контроль действий ИТ-аутсорсеров»). Кроме того, организация получает дополнительные риски, связанные с присутствием специалистов сторонних организаций на своей территории при проведении проверок аудиторами и государственными органами. Эта проблема рассматривалась в нашей статье «Как проверки аудиторов и государственных органов могут нести угрозу ИБ». А потому для руководителей компаний все более актуальными становятся вопросы, связанные с обеспечением контроля таких пользователей.

Однако это касается не только сотрудников сторонних организаций, но и штатных ИТ-специалистов самой компании, обладающих по сути неограниченными полномочиями (см. статью «Конфликты и саботаж системных администраторов»).

Контролировать таких пользователей необходимо, поскольку высок риск утечки конфиденциальной информации, возникновения сбоев в работе информационных систем компании или нарушения деятельности компании в целом.

Контроль действий лиц, которых обычные пользователи считают «всемогущими», возможен только посредством применения специализированных решений. Они будут обеспечивать единую точку входа, записывать все действия привилегированных пользователей в обслуживаемых системах для последующего контроля и анализа. При необходимости такие системы могут блокировать вредоносные или подозрительные действия в ИТ-системах, предотвращая саботаж и откровенное вредительство.

Что такое контроль привилегированных пользователей?

Решения по управлению привилегированными пользователями, как правило, относятся к более крупному рынку систем управления учетными или идентификационными данными — Identity Management (IdM) или Identity and Access Management (IAM) (подробно IdM/IAM-системы рассмотрены в статье «Обзор IdM/IAM-систем на мировом и российском рынке»).

Встречаются различные англоязычные аналоги наименования решений по управлению привилегированными пользователями, такие как Privileged User Management (PUM), Privileged Identity Management (PIM), Privileged Access Management (PAM), Privileged Account Management (PAM), Privileged Password Management (PPM), Privileged Account Security (PAS). Однако мы будем придерживаться аббревиатуры PUM (управление/контроль привилегированными пользователями), которая уже использовалась нами в статье «Рынок решений для управления привилегированными пользователями».

Решения PUM — это один из ключевых инструментов информационной безопасности. Они применяются, чтобы обеспечить соответствие требованиям регуляторов и предотвратить утечки конфиденциальной информации (посредством использования привилегированных учетных записей). Фокус внимания PUM-решений сосредоточен на организации контроля посредством:

Применение PUM-решений позволяет сформировать доказательную базу виновности или невиновности таких пользователей — например, за счет исключения у них возможности «замести следы».

Принцип контроля привилегированных пользователей

PUM-решения позволяют проверять и подтверждать полномочия привилегированных пользователей, выявлять их подозрительную активность с помощью регистрации всех действий, уведомлять ответственных лиц о такой активности и при необходимости принудительно разрывать сессии.

Подобные решения реализуются в виде программных или программно-аппаратных средств. Контроль, как правило, осуществляется благодаря встраиванию данных средств между привилегированными пользователями и ресурсами в сети компании через так называемые «проходные».

По международной классификации, предложенной аналитическим агентством Gatner, функциональность систем PUM можно разделить на следующие категории:

PSM интересен тем, что весь трафик проходит через единую точку входа, где осуществляется аутентификация и авторизация пользователя (Single Sign-On), а уже после этого от имени пользователя открывается соединение с целевым устройством ИТ-инфраструктуры компании. При этом вся информация в канале записывается в специальный журнал (либо в текстовом режиме, либо в формате видеофайла). Впоследствии уполномоченные лица, просматривая журнал, могут восстановить сеанс связи привилегированного пользователя и проанализировать все его действия. Некоторые системы позволяют анализировать действия пользователей еще до их исполнения на устройствах ИТ-среды. Выявляя подозрительную активность, они направляют уведомления ответственным лицам службы безопасности или SOC-центра, а также могут автоматически разорвать сеанс связи.

Технически PUM может быть организован с помощью локальных, облачных или гибридных решений. Локальные решения, как правило, требуют больших капитальных затрат, консолидации ресурсов конечных пользователей, а также высоких операционных расходов. Использование облачных технологий для реализации PUM-решений способствует минимизации затрат для конечных потребителей на инфраструктуру, необходимую для функционирования решения.

Мировой рынок систем контроля привилегированных пользователей

Исследовательская компания TechNavio в своем отчете Global Privileged Identity Management Market 2015-2019 проанализировала глобальный рынок систем контроля привилегированных пользователей и перечислила его представителей, разделив их на две группы:

В данной статье мы будем рассматривать только тех представителей рынка, основной деятельностью которых является реализация PUM-решений, и тех, кто уделяет значительное внимание этому направлению деятельности (как, например, компания IBM, которая в августе 2014 года приобрела Lighthouse Security Group, чтобы закрепиться на этом растущем рынке).

Лидерами глобального рынка, по результатам исследования компании TechNavio, являются:

Кроме перечисленных выше компаний на рынке присутствует еще целый ряд менее заметных или локальных игроков, например Applecross Technologies, Arcon, Bomgar, Enforcive, Fox Technologies, HelpSystems, Hitachi ID Systems, ObserveIT, SSH Communications Security и другие.

Распределение рынка по размеру компаний показано на рисунке 1 (к прочим отнесены учебные заведения, некоммерческие организации, организации здравоохранения).

Рисунок 1. Распределение рынка решений по видам организаций

Наибольшее развитие рынка можно ожидать именно в сегменте SMEs, так как основным сдерживающим фактором внедрения этих решений в таких организациях до настоящего времени являлась их стоимость. Но выбранная производителями тенденция на обеспечение доступности цен может коренным образом изменить сложившуюся ситуацию. Минимизации цен на PUM-решения способствует появление и развитие услуг по модели SaaS, снимая с конечного потребителя львиную долю затрат, необходимых для приобретения и обслуживания дорогостоящего оборудования. Прогноз изменения в распределении доли рынка по видам организаций потребителей показан на рисунке ниже.

Рисунок 2. Прогноз изменения доли рынка по видам организаций — потребителей решений

Рисунок 3. Прогноз изменения объема рынка

Основным фактором, способствующим развитию рынка решений по управлению привилегированными пользователями, являются требования государственных и отраслевых регуляторов. Кроме этого к ключевым факторам, влияющим на данный рынок, можно отнести:

Именно поэтому все больше организаций старается внедрить у себя PUM-системы.

Современное развитие технологий, в частности распространение облачных сервисов, использование мобильных устройств и планшетов (в том числе для доступа к конфиденциальной информации), применение разнообразных средств безопасности заставляет производителей PUM-решений совершенствовать их возможности, для того чтобы:

В связи с этим в последнее время основными рыночными тенденциями являются:

Российский рынок систем контроля привилегированных пользователей

На российском рынке наиболее распространены решения таких компаний, как CyberArk, BalaBit и Wallix. Эти три компании, по нашей оценке, можно считать лидерами рынка в России. Присутствуют на рынке также Centrify, IBM (Lighthouse Security Group), Lieberman Software и CA Technologies (Xceedium). Отечественные интеграторы, с целью обеспечения контроля действий привилегированных пользователей, предлагают компаниям разнообразные решения, основанные на системах указанных производителей, от простого внедрения «коробочного» продукта, до построения более сложных схем с участием продуктов разных производителей.

С целью охвата большей доли российского рынка, например, в рамках применения своих продуктов для защиты информации (в том числе и персональных данных) в крупных территориально-распределенных государственных информационных системах (ГИС), международные компании стараются сертифицировать свои продукты в соответствии с требованиями ФСТЭК России, чей сертификат уже получили:

На волне импортозамещения в России появились сразу две отечественные компании — производители средств контроля действий привилегированных пользователей.

Первая — «АйТи Бастион», эксклюзивный партнер французской компании Wallix в России. Чтобы удовлетворить требованиям российских клиентов и законодательству по импортозамещению, на базе исходного кода Wallix AdminBastion они разработали свой продукт «АйТи Бастион СКДПУ».

Вторая — компания «Новые технологии безопасности» (НТБ), основанная в 2008 году. Компания НТБ разрабатывает специализированный продукт SafeInspect, позволяющий контролировать привилегированных пользователей различных уровней. В его основе лежит исходный код, купленный у финской компании SSH Communications Security.

Краткий обзор продуктов, предназначенных для контроля привилегированных пользователей

CyberArc

Компания CyberArc предлагает продукт CyberArc Privileged Account Security — комплексное решение, построенное по принципу модульной платформы, в рамках которой управление может осуществляться как отдельными модулями, независимо друг от друга, так и их комбинацией. Данное решение ориентировано в первую очередь на локальные, гибридные облачные инфраструктуры, а также на OT/SCADA-среды.

Подробнее с продуктом CyberArc Privileged Account Security Solution можно ознакомиться здесь.

Компанией IBM представлен продукт IBM Security Privileged Identity Manager. Он обеспечивает безопасность, автоматизацию и аудит использования привилегированных учетных записей, в том числе в облачных средах. Виртуальное устройство и модернизированный пользовательский интерфейс упрощают установку и управление IBM Security Privileged Identity Manager.

Подробнее с продуктом IBM Security Privileged Identity Manager можно ознакомиться здесь.

Wallix

Компания WALLIX предлагает решение Wallix AdminBastion (WAB). Платформа WAB не требует установки агентов на контролируемых системах, она доступна в виде физического или виртуального устройства. Данное решение разворачивается в ИТ-среде всего за несколько часов и предоставляет информацию о выполняемых в системе операциях как в реальном времени, так и ретроспективно. WAB позволяет надежно контролировать доступ внутренних и внешних и поставщиков ИТ-услуг, владельцев учетных записей с расширенными привилегиями и пользователей с повышенными рисками.

* доступно в новой версии Wallix AdminBastion 5.0 в первом квартале 2016 года.

Такими же функциями обладает российский «АйТи Бастион СКДПУ», созданный на базе исходного кода Wallix AdminBastion. Помимо этого «АйТи Бастион СКДПУ» обладает рядом дополнительных функций, например, в нем реализован контроль действий, выполняемых по протоколам RS-232 и RS-485.

Подробнее с продуктом Wallix AdminBastion можно ознакомиться в нашем обзоре Wallix AdminBastion 4.1 и на сайте производителя — здесь.

Balabit

Компания Balabit предлагает продукт Shell Control Box — независимое от клиентов и серверов устройство мониторинга активности, контролирующее привилегированный доступ к удаленным ИТ-системам. Данное средство относится к инструментам корпоративного класса с самым широким охватом протоколов.

Подробнее с продуктом Shell Control Box можно ознакомиться здесь.

Xceedium

Xсeedium Xsuite применяется для контроля привилегированных пользователей в классических корпоративных центрах обработки данных, виртуальной среде и в облаке. В основе решения лежит модель «нулевого доверия» (Zero trust), запрещающая доступ ко всем ресурсам, за исключением указанных в политике.

Подробнее с продуктом Xceedium Xsuite можно ознакомиться здесь.

Centrify

Компания Centrify предлагает на рынке продукт Centrify Server Suite для контроля доступа привилегированных пользователей, записи сеансов доступа, управления встроенными административными учетными записями и выявления подозрительной активности.

Подробнее о решениях и продуктах Centrify можно ознакомиться здесь.

Новые технологии безопасности

Компания «Новые технологии безопасности» вывела на рынок продукт SafeInspect. Это российская платформа эффективного контроля привилегированных учетных записей и сессий в современных информационных системах, построенных на основании классических и облачных решений.

Подробнее с продуктом SafeInspect можно ознакомиться здесь.

Выводы

Производители предлагают системы контроля действий привилегированных пользователей в нескольких вариантах: в виде программных и программно-аппаратных решений; в качестве услуги по подписке (модель SaaS). Технологически системы PUМ очень активно развиваются, вендоры охотно тратят деньги на исследования инноваций в данной области. С ростом зрелости рынок постепенно консолидируется, специализированные вендоры поглощаются глобальными ИТ-гигантами.

Помимо зарубежных систем на рынке уже присутствуют два российских продукта: «АйТи Бастион СКДПУ» и SafeInspect. Оба созданы на базе зарубежного программного кода, не писались с нуля и являются стабильными решениями на базе исходного кода Wallix AdminBastion и SSH Communications Security соответственно.

Популярные на рынке продукты, как правило, позволяют записывать действия по всем основным протоколам администрирования, позволяют организовать единую точку доступа к ИТ-ресурсам заказчика, охватывают основные протоколы администрирования, регистрируют действия привилегированных пользователей как в видео-, так и в текстовом формате. Развиваются алгоритмы автоматического анализа действий и блокировки опасных или вредоносных действий в администрируемых системах.

Технологические отличия в продуктах проявляются в зависимости от среды функционирования. Так, некоторые из них позволяют осуществлять контроль только в отношении определенных операционных систем, другие встраиваются в сеть компании в виде отдельного устройства и «неприхотливы» к окружающим условиям функционирования. Кроме того, некоторые решения нуждаются в применении агентов на администрируемых устройствах ИТ-среды компании. Также отдельные решения реализованы в виде самостоятельных продуктов, а иные являются частью более крупного продукта, реализующего и другие решения по безопасности, что, соответственно, увеличивает их стоимость и сложность эксплуатации.

В целом рынок контроля действий привилегированных пользователей будет динамично развиваться, так как спрос рождает предложение. А на фоне развития технологий, в частности распространения облачных сервисов и использования мобильных устройств и планшетов (в том числе для доступа к конфиденциальной информации), спрос на такие решения будет расти.