protonmail что это за почта

ProtonMail — электронная почта с повышенной безопасностью и интерфейсом на русском языке

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Что еще можно придумать в области электронной почты, что могло бы перетянуть на себя часть пользователей из таких гигантов как Джи-Мэйл или Яндекс Мэйл? Нужно какое-то УТП (уникальное предложение), которое будет востребовано в массах.

А ведь кроме почтовиков-гигантов есть еще пяток-другой менее крупных игроков, которые подъедают все оставшиеся крошки со стола (пользователей). Нужно что-то такое «убойное», чего нет у лидеров рынка и, скорее всего, не будет.

Так вот, хочу сегодня рассмотреть онлайн-сервис, который предлагает свое уникальное предложение — шифрование переписки. Если вы не хотите, чтобы вашу переписку читали посторонние (владельцы сервиса, хакеры), то шифрованная электронная почта Протон Майл поможет решить эту проблему.

Шифрование сейчас очень популярно. Например, большинство сайтов работают по шифрованному протоколу Https, что обеспечивает безопасность передачи данных на них. На основе шифрования работает криптовалюта, да и безопасность в мире интернета без хеш-функции немыслима. Эта тема в тренде и пришло время посмотреть на шифрованную эл. почту.

История и особенности работы с почтой в Протон Майл

Придумали сервис ProtonMail в Швейцарии. Над разработкой и созданием трудились ученые, занимающиеся изучением ядра атомов и большого адронного коллайдера. Видимо, поэтому в название сервиса появилось слово Протон.

Принципиальное отличие данной программы от других почтовых сервисов заключается в возможности предварительного шифрования письма и его вложений перед отправкой.

Письма и их вложения будут шифроваться автоматически, если вы отправляете сообщение адресату на ящик, расположенный тоже на Протоне. Если у него ящик другого сервиса, то шифрование включается опционально по вашему желанию.

Вся шифровка и последующая дешифровка сообщений происходит непосредственно в веб-браузере пользователя, а на сервере сервиса хранятся только зашифрованные послания. То есть сами владельцы сервиса доступа к вашей переписке не получат при всем желании.

Википедия утверждает, что создатели полностью гарантируют безопасность переписки и уважение частной жизни (например, Гмайл обвиняли как-то в том, что он читает письма, чтобы показывать релевантную рекламу).

Изначально почта Протон предлагает один пароль для доступа в программу, но возможна двойная защита паролем, что существенно увеличивает гарантию безопасности доступа. Сервис ProtonMail предлагает использовать двойную комбинацию для шифровки сообщений:

Первый пароль знает только сам создатель почты, второй пароль хранится на серверах щвейцарского сервиса и может быть заменен в любой момент. В купе ко всему, Протонмайл позволяет сделать так, чтобы по истечении определенного срока все письма, хранящиеся на сервере, могли автоматически самоуничтожались (аналог удаления архива или корзины).

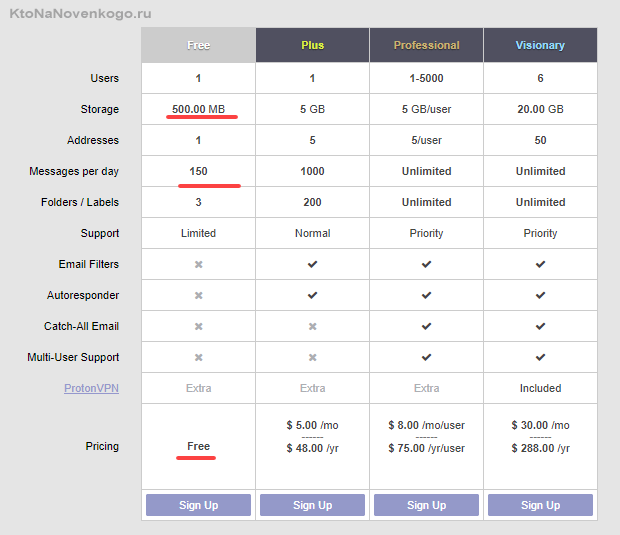

Предлагается несколько тарифов использования сервиса ProtonMail (во всех версиях интерфейс полностью переведен на русский язык).

Тарифы отличаются друг от друга стоимостью и своими функциональными возможностями, но при этом уровень защиты и шифрования у всех версий одинаковый.

Хотя, можно не платить и использовать бесплатную версию, правда, с довольно малыми ресурсами по сравнения с конкурентами (ну, что такое полгига для хранения?).

Но нужно понимать, что главная фишка тут — это безопасность и шифрование. Поэтому за большее придется платить, хотя это дико звучит — платить за почту (нонсенс какой-то).

Тем не менее предлагаю продолжить и посмотреть как можно легко зарегистрироваться и войти в сервис шифрованной электронной почты Протон.

Регистрация и вход в ProtonMail

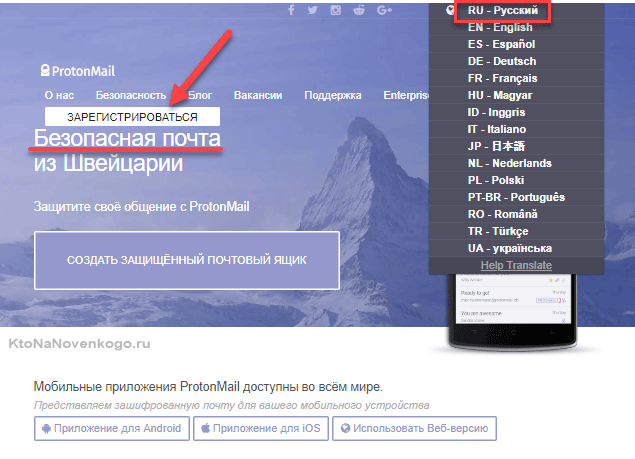

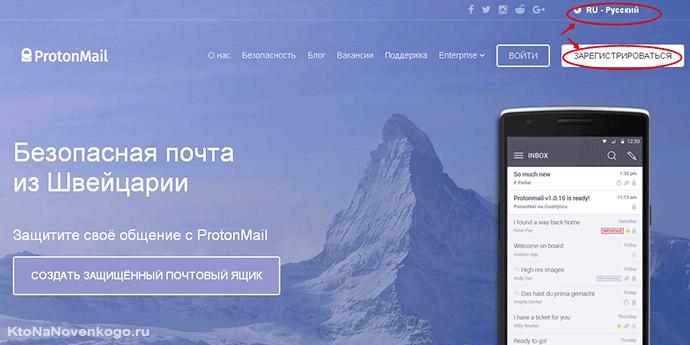

Для начала зайдем на официальный сайт сервиса — https://protonmail.com. Открывается англоязычная версия, но в правом верхнем углу экрана из выпадающего списка можно выбрать русский язык.

Там же вверху экрана находим и нажимаем кнопку «зарегистрироваться»:

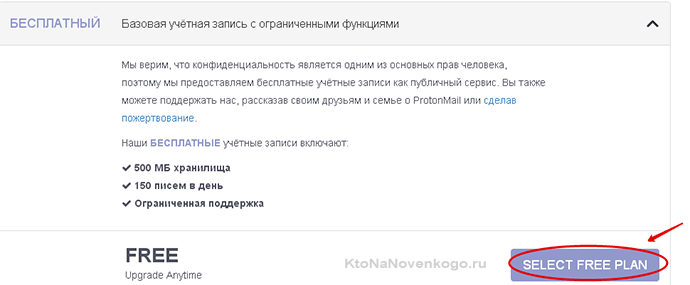

В результате откроется окно, в котором предлагают выбрать варианты учетной записи Протон майл. Есть три варианта платных версий с различной оплатой за год (от 4 до 24 евро) и одна бесплатная версия.

В бесплатную учетную запись входит 500 мегабайт представленного хранилища и 150 отправленных и полученных писем. В принципе такой вариант мне полностью подходит.

Выбираю бесплатную версию encrypted сервиса:

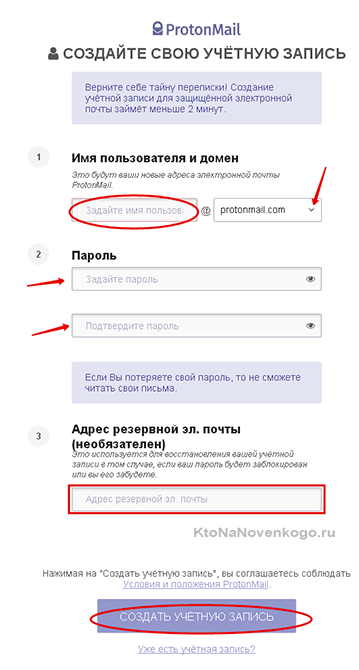

Теперь нам предстоит создать учетную запись пользователя:

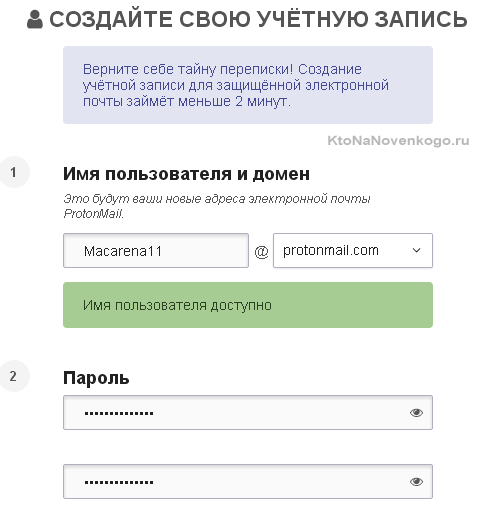

Сначала выбираем еще не занятое имя пользователя, если все хорошо, и выбранное имя ни кем еще не занято, то окошко станет зеленого цвета, далее придумываем и вписываем пароль в предложенных окнах.

Пароль надо сделать достаточно сложным, чтобы он полностью соответствовал поставленной задаче сохранения тайны переписки. Предлагаю использовать для входа в протон майл минимум 10-12 букв и цифр, с переключениями регистров.

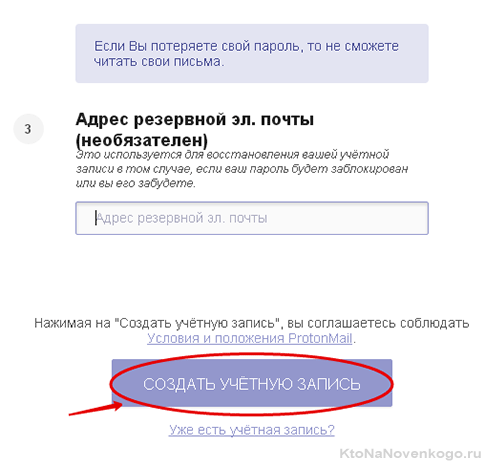

Если вы склонны доверять создателям сервиса, то можете указать какую-нибудь электронную почту для восстановления пароля. Я лично поверил швейцарским атомщикам в «secure» и указал свой личный е-мейл. В завершении регистрации «кликаем» на «создать учетную запись» пользователя:

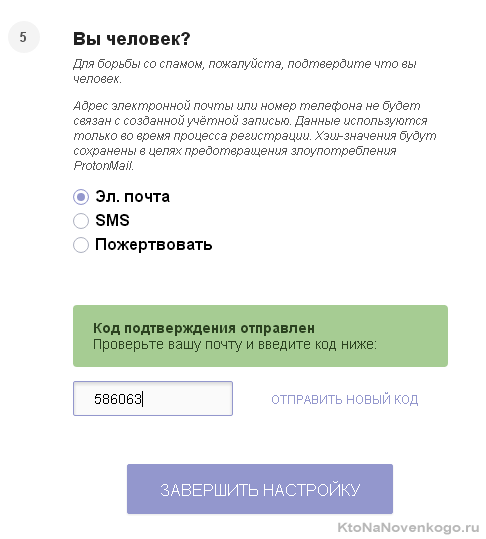

Сейчас нужно ввести подтверждение. Предлагают несколько вариаций подтверждений, что вы не являетесь роботом. Я выбрал первое окно с подтверждением через е-мейл:

Через пару минут в электронку приходит код, копируем его и вставляем в окно подтверждения. Нажимаем «Завершить настройку» Вот и все регистрация в protonmail com успешно завершена.

Как работать с почтой

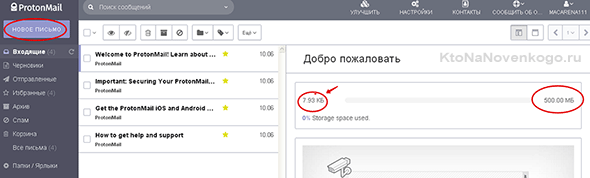

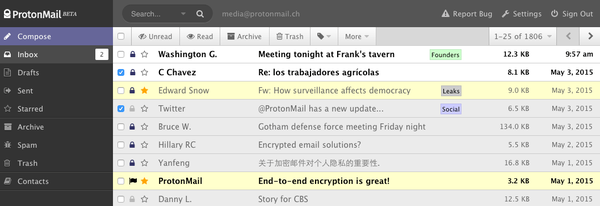

После завершения регистрации вы автоматически совершите вход в свой аккаунт. Визуально главная страница Протон-почты слегка похожа на почту Gmail.

*при клике по картинке она откроется в полный размер в новом окне

Интерфейс понятен, все основные функции легко найти на главной странице. И главное, он практически полностью и практически идеально переведен на русский язык, что для меня является очень критичным.

Справа будет указано какое количество мегабайт уже использовано и сколько еще осталось в запасе (напомню, что на бесплатном тарифе дается всего полгига), а внизу при первом входе вас будет приветствовать мастер, который захочет показать основной функционал данного почтового сервиса.

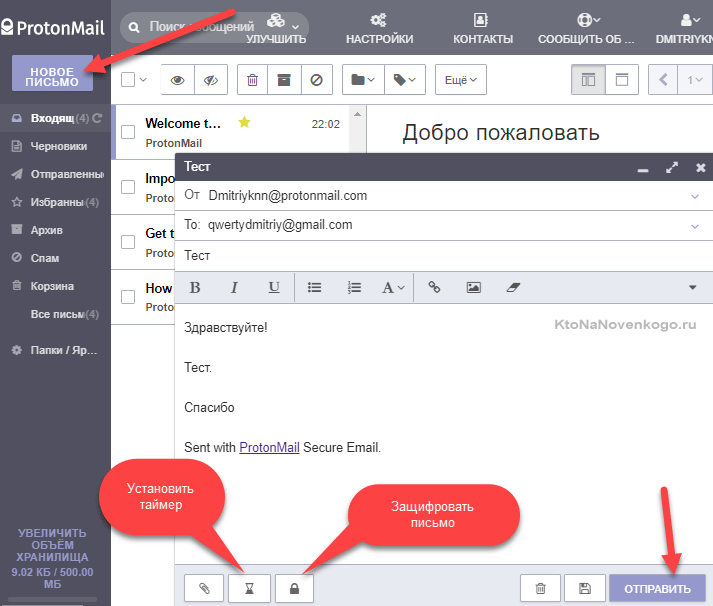

Разобраться как написать письмо, как его отправить и получить можно интуитивно и без особых трудностей. Жмете на кнопку «Новое письмо» и все. Хотя нет, не все.

Это же ведь безопасная почта, а значит сообщение можно будет зашифровать (придумать для него пароль и подсказку пароля), а также при необходимости можно установить таймер, который уничтожит доступ к письму через нужное время после его отправки. О, как!

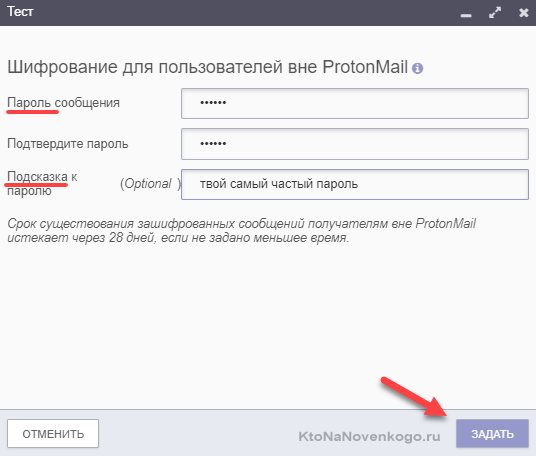

Зашифровать письмо можно нажав на иконку замочка в левом нижнем углу окна написания. Как я уже упоминал, нужно будет указать пароль и подсказку к нему (типа «номер твоего авто» или тому подобное).

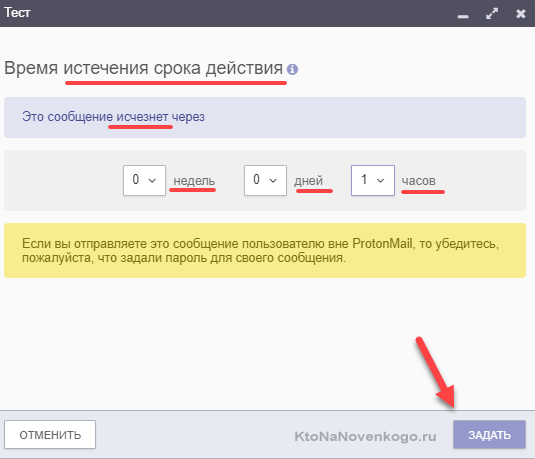

Ну, и таймер истечения срока действия письма можно установить при желании с помощью пиктограммки песочных часов:

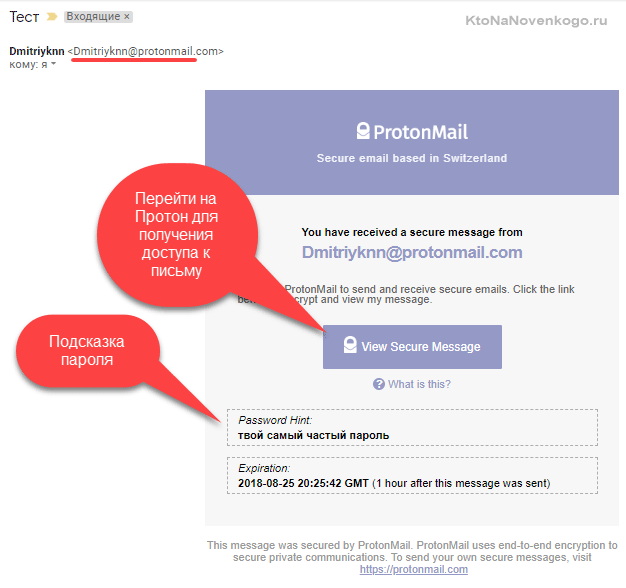

После чего сообщение самым обычным образом отправляете адресату. Ему на его обычный почтовый ящик придет приглашение прочитать ваше сообщение на сервере Протон Майл:

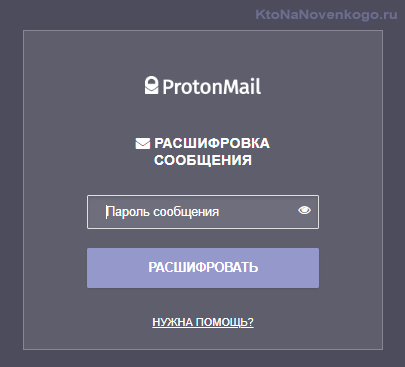

После перехода по ссылке он будет должен ввести пароль (вычислив его из вашей подсказки).

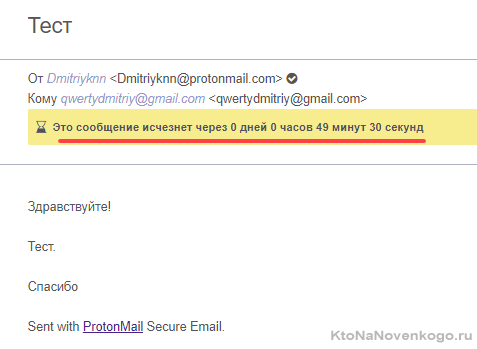

Если все ОК, то сообщение будет ему доступно ровно столько, сколько вы задали в таймере при его отправке.

С помощью настроек интерфейса (одноименная кнопка из верхнего меню) можно самостоятельно улучшить функционал почты. Сами покопайтесь. Все действительно интуитивно понятно.

Резюмируем

Про шифрование повторяться не буду, ибо это УТП (уникальное торговое предложение) данного сервиса и именно это привлекает в него новых пользователей.

Плюсы:

Минусы следующие:

Как вы, вероятно, знаете, основные провайдеры сервиса электронной почты больше не заслуживают доверия. Вашу почту могут просматривать, скажем, работники Google или представители власти, и если это локальный сервис — будьте уверены, кто-то из ваших соотечественников будет ее просматривать. Каждый день. Просто ради забавы.

Вам нужно будет придумать и запомнить 2 пароля: первый пароль будет вводиться для авторизации на сайте, но НЕ будет давать доступ к почтовому ящику. Чтобы просмотреть ящик, понадобится второй пароль, одновременно служащий для дешифровки писем. Операция шифрования проводится на стороне клиента, а на сервер отправляются уже зашифрованные данные, что исключает MITM атаку. Ключей от вашего ящика на серверах нет, так что, даже в случае визита людей с погонами, сотрудники сервиса смогут выдать только зашифрованные данные.

Архитектура такова благодаря использованию open source front-end encryption, что означает шифрование данных на стороне пользователя. Вы сможете познакомиться с OpenPGPjs библиотеками, используемыми сервисом, на этой страничке Github.

В end-to-end шифровании конечные точки это: отправитель и предназначенное устройство получателя. Сообщение шифруется локально на устройстве отправителя, после чего может быть расшифровано только на устройстве получателя. «End-to-end шифрование» обычно называется «шифрованием на стороне клиента» или «нулевым допуском», из-за факта обработки письма при помощи не централизованных серверов, а конечных устройств пользователей. Для end-to-end шифрования используется 2 алгоритма: симметричный и асимметричный.

Ребята из ProtonMail не рекомендуют таким людям, как Эдвард Сноуден, пользоваться их сервисом, но данное предупреждение скорее выглядит культурной отмазкой, мол «не хотим иметь дело с американской агентурой, извините».

Среди многочисленных «плюшек», которыми почта завлекает пользователей, стоит выделить:

1. Бесплатно (и без смс)

2. Свобода от законодательства Евросоюза, обязывающего выдавать информацию пользователей (Швейцария не является частью ЕС)

3. Свобода от аналогичного законодательства США

4. Свобода от властей самой Швейцарии — локальные законы охраняют неприкосновенность серверов и без особенной «боли в заднице» какой-нибудь правительственный тюфяк не имеет права даже смотреть на них.

5. Все сервера расположены в Швейцарии, постоянно идет процесс улучшения техники: добавления памяти, функций

6. При входе нужно вводить 2 пароля (второй пароль автоматически включается, если вы закрыли вкладку или переводили ноутбук в «спящий» режим)

7. В разработке полный контроль над приватными ключами

8. Шифрование писем – между пользователями Proton письма зашифрованы по умолчанию, а при отправке на сторонние почтовые сервисы их можно защитить паролем. Тогда реципиент получает не тело письма, а ссылку на сайт Proton, где он сможет ввести пароль (вы сообщаете пароль другим методом связи) и получить доступ к содержимому, включая вложения.

9. Если вы потеряли пароль от ящика, восстановить его уже не возможно. Сброс пароля возможен, но тогда вы навсегда потеряете письма. Не забывайте пароли!

Вот так примерно выглядет протон изнутри:

Когда много слов «свобода» и «независимость», всегда возникает вопрос, в чем подвох? Да и смешно говорить о приватности в интернете, ее вообще не существует.

у меня, уж простите, ну никак не получается…

А верить в то, что спецслужбы неспособны прижать кого надо получается, что ли? Оссподи, снимите розовые очки уже.

Как это работает?

Я уже привык, что мой телефон видит и слышит все, что происходит в моей жизни. Стоит только обсудить с кем-то какую-то покупку с глазу на глаз, как фейсбук или какие-то торговые площадки тут же предлагают тебе широкий ассортимент упомянутого товара, потому что смартфон из кармана подслушал и донес кому следует. Стоит только что-нибудь сфотографировать – тот же эффект. Помню, гулял как-то по Франкфурту и сфоткал какой-то старый, красивый дом. Тут же Гугл прислал уведомление: «Вы только что сфотографировали Либегхауз. Не хотите ли поделиться с другими пользователями?»

Но здесь хотя бы ясен механизм. А вот иногда случается просто магия какая-то. Возвращался как-то с работы и по дороге вспомнил мем, где чувак попал в прошлое и не может объяснить окружающим, как получают электричество. Вдруг подумалось – а как бы я, попав на 100-200 лет назад, смог вообще доказать, что я из будущего? Ну, думаю, показал бы им смартфон, наручные часы или еще что-нибудь. Потом мысли перескочили на часы, вспомнил что уже 15 лет ношу одни и те же, решил по приходу домой посмотреть, какие вообще сейчас в моде модели часов. Все это происходило исключительно в моей голове, вслух ничего не произносил, и спустя какое-то время благополучно обо всем забыл. А фейсбук не забыл и по возвращении домой предложил мне широкий выбор наручных часов.

Сегодня в супермаркете хотел купить себе ореховую смесь, долго выбирал, но так и не понравился мне ни один набор. Никому об этом не рассказывал, на кассе орехи не пробивал, телефон не вынимал из кармана. Но тем не менее, придя домой, на фейсбуке сразу увидел такую рекламу.

Вот как такое возможно? Если отбросить все сверхъестественные варианты и попробовать объяснить с позиции здравого смысла. Может Гугл или ФБ имеет доступ к камерам наблюдения в магазинах и подмечает возле какого стеллажа человек задерживается подольше? Может смартфон через карман как-то считывает какие-то магнитные наклейки на близлежащих товарах? Больше мне ничего в голову не приходит.

ИБ на пальцах. Не перегнули ли со слежкой из-за covid? Ч.1

Здравствуйте, товарищи пикабушники. И как любит говорить один вымышленный Доктор: «Мы продолжаем продолжать». Сегодня хочу на пальцах разобрать вопрос, вынесенный в заголовок, со сторон технологий и психологии.

Для начала взглянем на проблему. Вдруг её нет и мне просто давит шапочка из фольги? Итак, на фоне пандемии государства в едином порыве принялись решать различные вопросы. Нас касается тот, который про контроль за заболевшими. С одной стороны, полезно было бы выявить всех тех, с кем контактировал заболевший. С другой стороны, нужно контролировать. Контролировать соблюдение самоизоляции самоизолированными, ношение масок, комендантский час и т.д. Я сейчас не только про РФ, если что. Разберёмся поочерёдно с обеими сторонами. В целом, необходимость и полезность раннего выявления всех контактировавших с заболевшим можно объяснить картинкой:

Во-первых, расстояние. Разные источники пишут про безопасное расстояние в 1,5-2 метра. Отсюда вывод: все, кто находится дальше, не интересны. Для этого «дальнобойность» блютуса подходит (она небольшая). Кроме того существует связь между мощностью сигнала и дальностью. Поэтому можно будет оставить только «ближний круг».

Но что мешает генерировать «позывные» чаще? Раз в 10 минут, в 5, в 1? С одной стороны, снова упираемся в ограничение технологий. Приведу цитату из поста на хабре:

Нет проблемы генерировать раз в 10 минут свой временный ключ, но при загрузке зараженных ключей с сервера это может играть значительную роль.

Представьте, что в какой-то день в большой стране о заражении сообщили 10K человек.Это 140K дневных ключей или 140K*144

20М временных ключей (каждый день генерируется 144 временных ключей 24*60/10), которые нужно сгенерировать на девайсе.

Можно оптимизировать матчинг, если не генерировать все возможные временные ключи, а производить сравнение для каждого своего локально сохраненного контакта, перебирая все новые дневные ключи зараженных, соответствующие номеру дня этого контакта. Тогда, если у вас было в среднем 10 контактов в день, т.е. 140 контактов за 2 недели, то получится 140*10K=1,4M операций, что тоже очень много.

В-третьих, анонимность. Самая любимая мозоль. Если генерировать «позывные» чаще, то можно будет деанонимизировать человека. А это плохо, потому что не все страны белые и пушистые. Где-то журналистов преследуют, где-то активистов. В итоге, технология, создававшаяся во имя добра, может применяться совершенно в недобрых целях. К примеру верховный суд Израиля заявил, что правительство должно начать законодательный процесс к 30 апреля и завершить его в течение нескольких недель, если оно хочет продолжать отслеживать телефоны людей в своем стремлении остановить распространение вируса. Ссылаясь на свободу прессы, суд также постановил, что мониторинг журналистов, зараженных коронавирусом, может проводиться только с их согласия. Если они откажутся, представители средств массовой информации могут обратиться за судебным запретом против данной практики.

По состоянию на середину апреля точно было известно, что 28 стран уж запустили приложения для отслеживания граждан и ещё 11 готовились сделать это. Вот ссылка на первоисточник заморский. Тут может возникнуть вопрос: зачем каждая страна делает свой персональный цирк с конями, если «добрые» Ябл и Гугл внедряют всё сами на уровне своих операционок? Как по мне, ответ кроется в предыдущем абзаце.

И вообще, вот Ябл отказал Франции с их приложением StopCovid и они сильно обиделись. Можно даже подумать, что Ябл и Гугл хорошие раз публично заявляют, что не пустят к данным всяких редисок. И я бы в это поверил, если бы в решении от техногигантов не было к чему доколупаться.

Первое и главное: когда создаётся «позывной», в его составе есть непонятная штука: 4 байта метаинформации Associated Encrypted Metadata (AEM). Мякота в том, что никто не поясняет, что именно в этих 4 байтах. Эксперты делают предположение, что это может быть:* Код модели телефона или мощность Bluetooth передатчика, необходимые для оценки расстояния.

* Код приложения или организации/страны, выпустившей приложение, чтобы понять, кто подтверждал диагноз.

* внутренний ID, который позволит разработчикам приложений делать их не анонимными вопреки тому, как это изначально было задекларировано протоколом. Разработчик в своей базе данных может связывать записи о конкретном пользователе приложения с анонимными идентификаторами, использующимися протоколом, через ID в метаданных.

В общем, снова деанонимизация. Вторая проблема в том, что такая важная штука находится не в открытом виде. Поэтому сложнее будет энтузиастам проверить, не наделали ли там разработчики бэкдоров по просьбе товарища майора.

Прошу прощения, но придётся бить тему на части. Следующий пост будет про то, чем контролируют нарушителей режима и психологический аспект.

ИБ на пальцах. Вводный пост

Здравствуйте, товарищи пикабушники. Без малого почти 10 лет я занимаюсь вопросами информационной безопасности в разрезе утечек информации (уверен, ника уже достаточно, чтобы Лига Детективов устроила полный деанон, но я и не шифруюсь вроде). И с течением времени всё больше начала напрягать ситуация, когда люди попадают в неприятности из-за пробелов в вопросах инфобеза. Вы можете возразить, что не обязаны это знать. Увы, лет 5-10 назад, когда интернет был более дружелюбным, этот аргумент бы прокатил. Но не сегодня. Цифровизация, бигдата, машинное обучение и прочие умные слова понравились большим политикам и технологии стремительно врываются в нашу жизнь. Горящие сроки (внедрения) превращаются в горящие сраки со всеми вытекающими. В общем, можно было бы много ворчать на тему, что всё плохо. Но я решил попробовать хоть что-то изменить.

Так и родилась идея проекта «ИБ на пальцах». Суть проста: быть этаким капитанам-очевидностью от ИБ. Пояснять простым языком для неспециалистов, что хорошо, а что плохо в этих ваших интернетах. Поднимать темы, над которыми вы не задумывались или не хотели задумываться.

Ну а чтобы первый пост не был пустышкой, давайте на пальцах разберём тему с отслеживанием заражённых коронавирусом через приложения для мобильных телефонов. Здесь я бы хотел пояснить, почему в итоге власти различных стран выбрали именно этот способ.

Смартфоны. Выбор пал на них, потому что сегодня это самый распространённый девайс, который человек таскает с собой везде и всюду. Уверен, кто-то сейчас этот пост читает сидя верхом на белом «друге». Вот на столько близок сегодня человек и смартфон.

Но сперва данные надо собрать. Сделать можно двумя способами: либо берём у операторов, либо из приложений. Таки есть разница. У сотовых операторов взять проще. Вот только будет ли достаточно точности? Хорошо растыканные базовые станции обеспечивают точность 3-5 метров сегодня. Вот только учитывают ли такие данные то, что мы живём в как минимум трёхмерном мире. Грубо говоря, я могу определить дом, в котором живёт заражённый. А этаж? Не говоря уже о квартире. Кого изолировать? Подъезд заварить что ли? Да ну, бред какой-то.

Поэтому рассмотрим вопрос с приложением. Задумка со сбором данных из приложений лучше, потому что те же условные неяндекс.карты используют гибридный способ определения местоположения пользователя: по GPS\Глонасс, wi-fi, базовым станциям. В итоге получается более точная картина. Но есть одна проблема: надо заставить условный неяндекс делиться этой информацией. Кроме того, не до конца понятно, достаточно ли данных собирают они, чтобы строить графы связей пользователей (кто с кем контактировал). Поэтому мысль о создании собственного приложения не стоило бы сбрасывать со счетов. Со всех сторон удобнее: собираем что хотим (на самом деле, нет) и ни с кем не делимся. Google и Apple даже совместный протокол разработали и внедряют его на уровне своих операционных систем. Что собирает и передаёт этот протокол и уже ли мы все под колпаком техногигантов здесь разбирать не буду. Давайте оставим это на следующий пост.

Скажу лишь, что их идее уже лет 10 как. Как по мне, главной проблемой любого из подходов к сбору данных является достоверное определение контактирующих с заражённым. Для этого надо, чтобы смартфоны встретившихся людей автоматически общались друг с другом, фиксируя продолжительность и «близость» контакта. То есть как долго и на каком расстоянии друг от друга общались люди. Можно ли сделать такую штуку? Да. Причём нечто похожее уже не раз использовалось. Технология uXDT (ultrasound cross-device tracking), опирается ультразвуковые маячки. Активно её используют как минимум с 2017 года.

Цитата из-под гиперссылки для лл: «Идея в том, что во время воспроизведения рекламы по ТВ, на мобильном устройстве или в офлайновом магазине/ресторане издаётся неслышимый уху ультразвуковой сигнал. Обычно он добавляется к музыкальному клипу или джинглу. Этот сигнал регистрируется микрофонами окружающих электронных устройств (ноутбуки, ПК, смартфоны, планшеты) — и после этого рекламодатель знает, что этот конкретный пользователь одновременно владеет перечисленными устройствами. Это нужно в том числе для связывания рекламных профилей и отслеживания пользователя, который выходит в интернет с разных устройств».

А теперь собираем всё в кучу. Технология себя зарекомендовала. Внедряем маячки в приложение. Оно с заданной неравной периодичностью генерирует сигнал. Остальное время слушает его. Услышало – образовало пару. Как по мне, графы связей, построенные на таких данных, будут гораздо более точными. При этом исчезают пляски с бубном относительно детекта людей в помещениях. Ну и наконец, вся эта вундервафля может работать в офлайне, накапливая данные и отправляя их на сервер при доступной сети. А сеть рано или поздно станет доступна.

Это было описание принципа. Что реально умеют (а не могли бы) делать такие приложения, предлагаю расписать в следующем посте. Обратная связь от вас приветствуется. У меня, конечно, есть какая-то тактика и я её придерживаюсь, но интересные темы из комментов тоже можно раскрыть.