pritunl client что это

Pritunl — VPN-сервер для себя и друзей за 10 минут

В связи с последними событиями в России хочу рассказать вам о классном self-hosted VPN-сервере. После простой установки, без особого труда и углубленных знаний вы сможете создавать пользователей, генерировать VPN-профили и смотреть графики использования сети.

А обеспечив VPN-подключением себя и ваших близких, вы можете попробовать разделить траты за виртуальный сервер с вашими друзьями и знакомыми.

В результате чего пятидоллоравая VPS’ка может превратится в мощный инструмент обхода блокировок

Обзор

На самом деле Pritunl — это надстройка над OpenVPN с красивой web-мордой, которая легко устанавливается и сразу работает. Для подключения сгодится любой openvpn-клиент, а для десктопов предусмотрен отдельный штатный клиент.

Говорить тут больше особо не о чем, лучше приведу вам несколько скриншотов:

Установка

Установка крайне проста и с ней может справиться даже любой начинающий энтузиаст:

Вот так легко и не принужденно можно получить свой собственный VPN-сервер.

Подключение

Рекомендуемые клиенты:

Помоги всем. Обеспечь VPN себя и своих друзей.

Pritunl client что это

Pritunl — тот же OpenVPN, но с преферансом и куртизанками. Почитать можно здесь. На самом деле Pritunl является оболочкой для OpenVPN, предоставляя удобный графический интерфейс для создания конфигураций OpenVPN сервера, создания пользователей, генерации ключей и т.д. Продукт предназначен для энтерпрайза, но есть и бесплатная версия. Её функционал урезан, однако для личных целей или для малого офиса его вполне достаточно. Установка не сложная, советую попробовать.

Нам понадобится любой VPS с поддержкой TUN/TAP. Pritunl можно поставить практически на любую операционную систему. Про это можно почитать здесь. В рамках данной статьи будет применяться CentOS 7.

Обновим сервер командами:

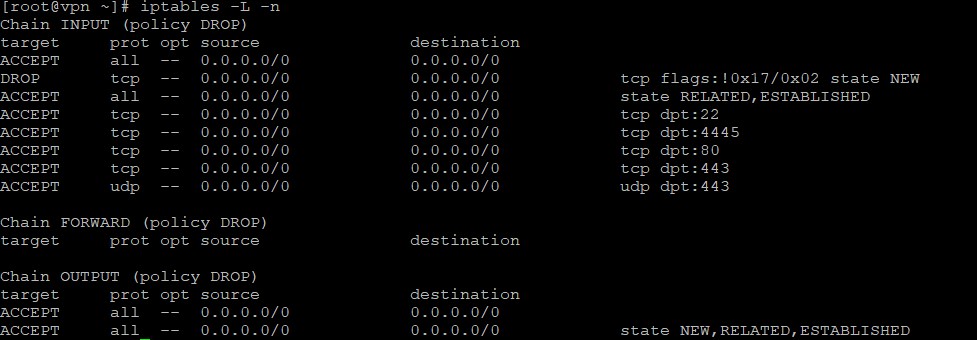

Для начала настройте безопасную аутентификацию на сервере, как написано здесь. Далее настроим правила файрволла. В текущей статье будет настраиваться следующая конфигурация: порт для web-консоли — 4445, порт для подключение ovpn-клиентов — 443. Для настроийки файрволла используйте вот эту инструкцию. Единственный момент — в файл ipt-set вписывайте не то, что указано в инструкции, а вот такое содержимое:

Не забудьте про правильное имя внешнего интерфейса в переменной IF_EXT.

Если всё сделано верно, то по команде

будет получен такой вывод:

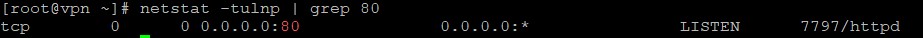

Обратите внимание, что открыт также порт 80. Это нужно для получения и обновления сертификатов от LetsEncrypt для нашей web-консоли. Не лишним будет проверить, что этот порт не занят. Такое может быть, если при установке операционной системы сразу установлен apache или иной web-сервер. Выполните команду:

В ответ мы должны получить ровно ничего, а значит порт свободен.

Если в выводе команды видим:

то значит порт занят, в данном случае, службой httpd. Остановим её и уберем из автозагрузки:

Таким же способом можно проверить незанятость порта 443.

Теперь добавим репозиторий mongodb командой:

Добавим репозиторий pritunl командой:

Теперь можно установить mongodb и pritunl командами:

Запустим службы mongodb и pritunl и добавим в автозагрузку mongodb:

Запустите приведенные ниже команды, чтобы увеличить ограничение на количество открытых файлов на сервере. Это нужно для нормальной работы mongodb:

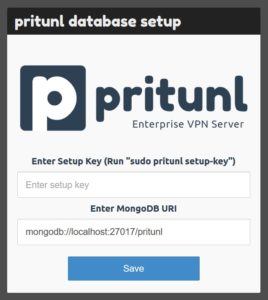

Когда вы запускаете Pritunl в первый раз, на веб-сервере, работающем через порт 443, вам будет показано приглашение настроить базу данных. Программа установки базы данных запросит ключ установки и URI MongoDB. Чтобы получить ключ установки запустите команду:

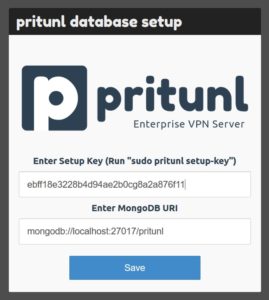

В ответ получите тот самый setup-key из цифр и букв.

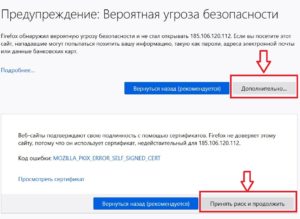

Теперь можно перейти по адресу https://[IP-адрес вашего сервера] в браузере. Так как сертификат для https пока самоподписанный, то увидим предупреждение. Соглашаемся:

Получаем приглашение настроить базу данных:

Используем секретный ключ, полученный ранее командой pritunl setup-key. Строчку URI не трогаем.

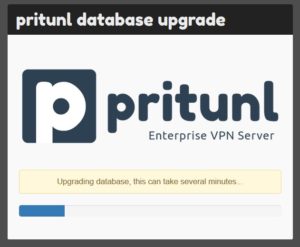

Некоторое время будет идти создание и настройка базы данных.

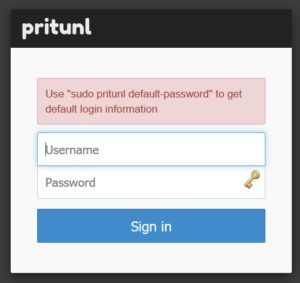

После это появится запрос логина и пароля.

Логин и пароль получим в ssh-консоли командой:

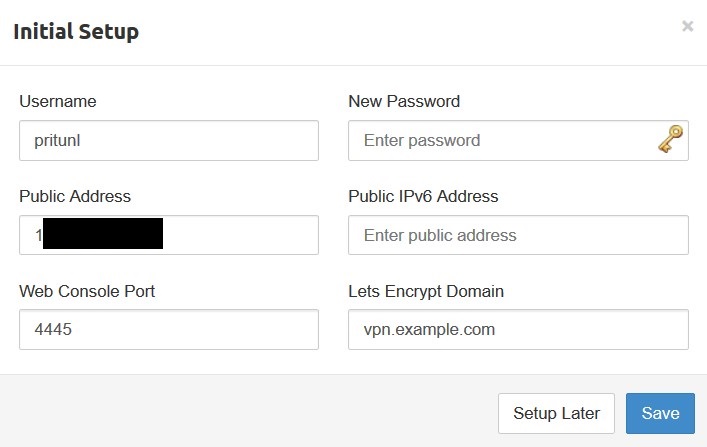

Вводим логин и пароль и попадаем в web-консоль. Нас сразу попросят сделать базовые настройки.

Здесь вам нужно сделать как инимум одну настройку: поменять порт с 443 на 4445. Также рекомендую изменить имя пользователя и пароль с дефолтных на свои.

Также, если у Вас есть доменное имя и настроена DNS-запись на IP-адрес сервера (подробнее можно найти в этой статье), то може вписать это имя в поле «Lets Encrypt Domain». Это позволит ходить в консоль по имени, а не по IP-адресу и не получать указанное выше предупреждение браузера при каждом входе. Если использовать доменное имя не планируется, оставьте поле пустым. Вы всегда можете вернуться к этим настройкам позднее.

Так как порт мы поменяли, то в браузере нужно открыть новый адрес:

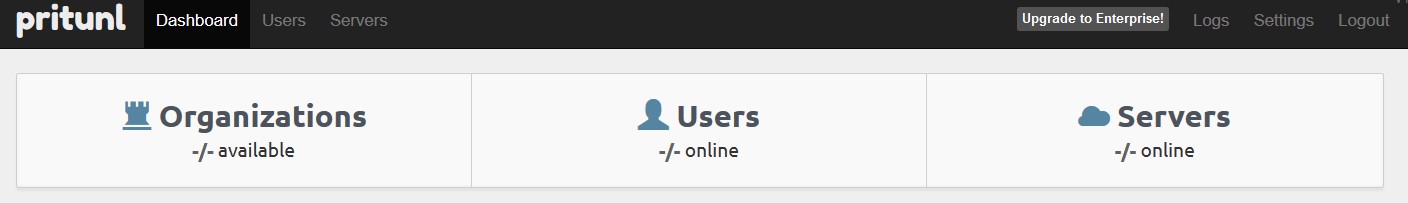

Теперь мы видим консоль

Осталось сделать еще одну вещь, прежде, чем мы начнем конфигурировать vpn-сервер.

Мы будем в web-консоли создавать vpn-серверы, а pritunl будет сам прописывать правила для них в iptables. При этом, в начале статьи, мы сделали свои настройки iptables. Нужно сделать так, чтобы это всё уживалось и не конфликтовало. Выше, после установки mongodb и pritunl мы добавили в автозагрузку только mongodb. И это неспроста. Теперь в файл /root/ipt-set в самом конце мы допишем строчки:

Сохраним и перезагрузим сервер командой reboot.

Т.е. теперь у нас будут при запуске сервера отрабатываться настройки iptables из файла ipt-set и только после применения настроек скрипт ipt-set запустит pritunl, а тот уже, в свою очередь, добавит в iptables свои настройки. В итоге никаких конфликтов и никаких лишних доступов.

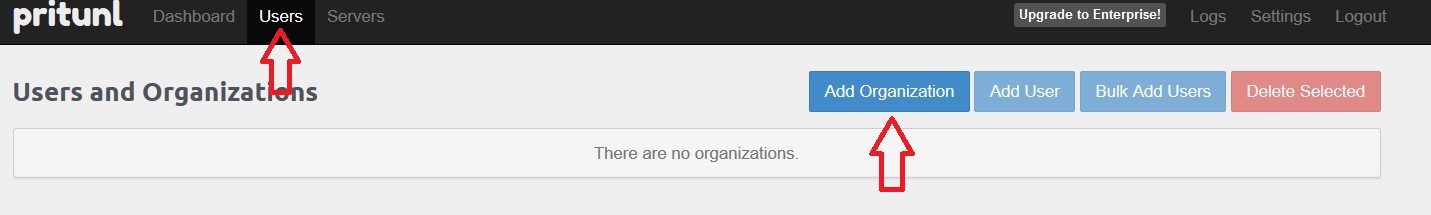

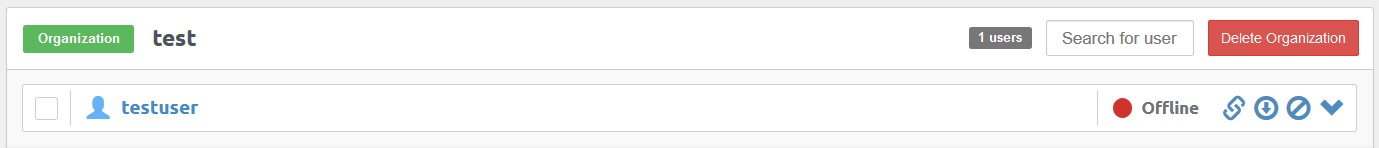

Всё, ssh-консоль больше не нужна, заходим в web-консоль и работаем с ней. Жмём сверху в меню «Users», а потом кнопку «Add Organization».

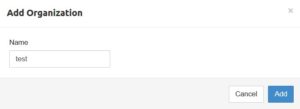

Вводим любое имя организации. Не важно.

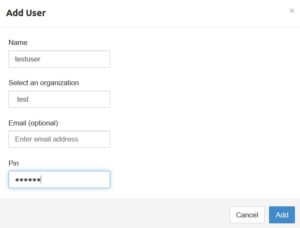

И нажимаем «Add». Теперь жмём «Add User». Здесь вводим имя будущего пользователя, а также пин-код. В пин-коде должно быть не менее 6 цифр. Он используется как второй фактор при авторизации. Email вводить не обязательно.

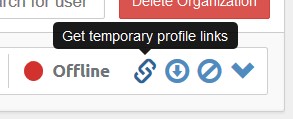

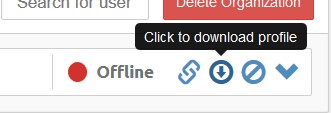

Обратите внимание на иконки слева. Когда создадим vpn-сервер, то с их помощью сможем получить готовый конфиг пользователя.

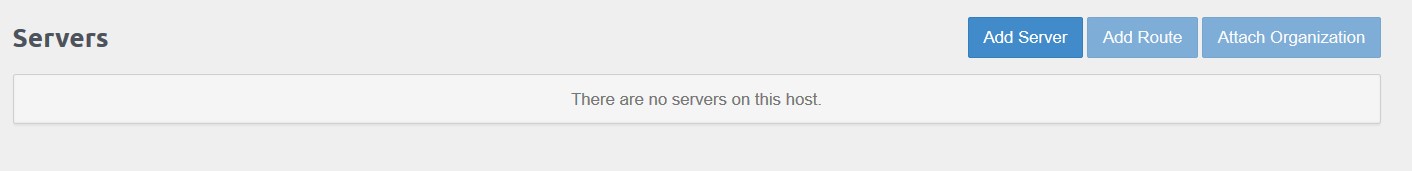

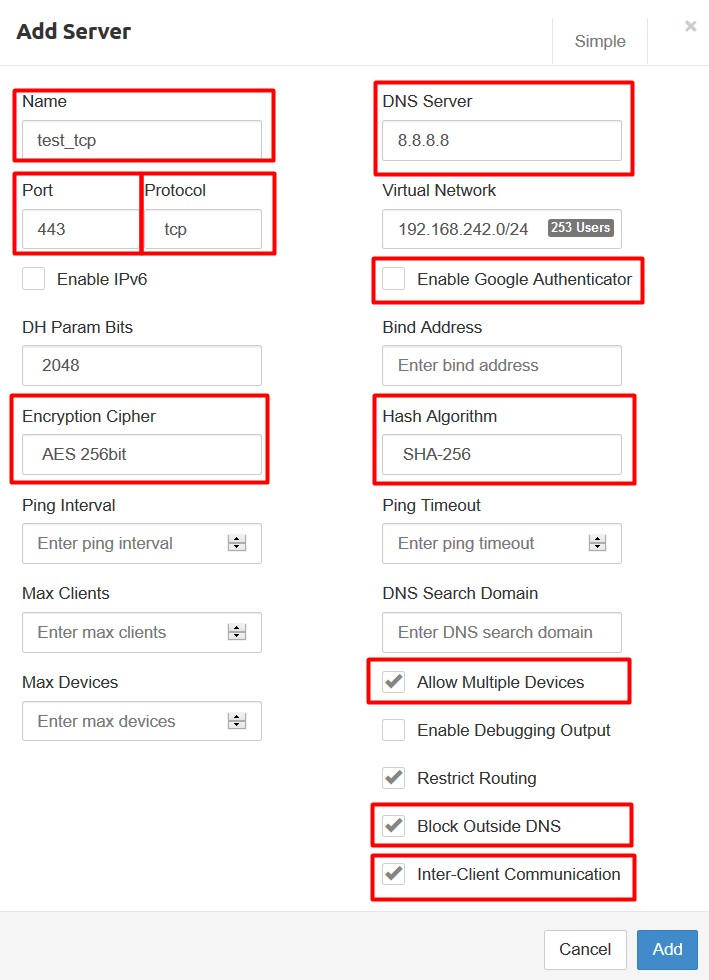

Сверху в меню выбираем «Servers»

Жмём кнопку «Add Server» и, в появившемся окне, сверху, «Advanced».

На скриншоте цветом выделены параметры, на которые нужно обратить внимание:

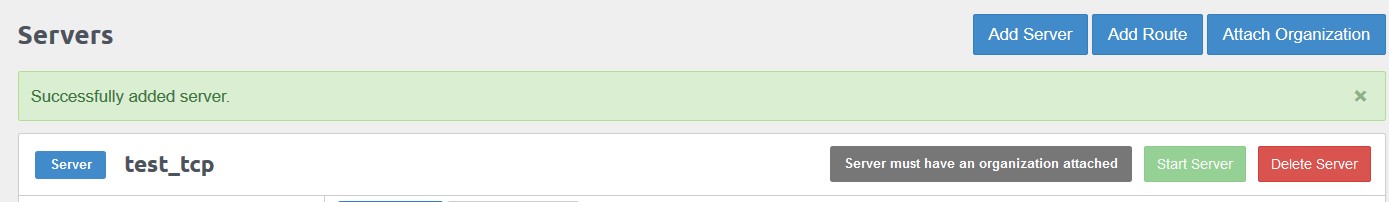

Настраиваем и жмём Add. Теперь нужно привязать сервер к организации.

Жмём кнопку «Attach Organization»

и привязываем наш сервер к организации.

Т.е. мы можем создать разные организации (например отдельные организации для рабочих и домашних устройств или для разных отделов в офисе), у каждой организции свой набор пользователей и серверов. Это позволит очень гибко предоставлять и прекращать доступы. Один сервер можно привязать к нескольким организациям.

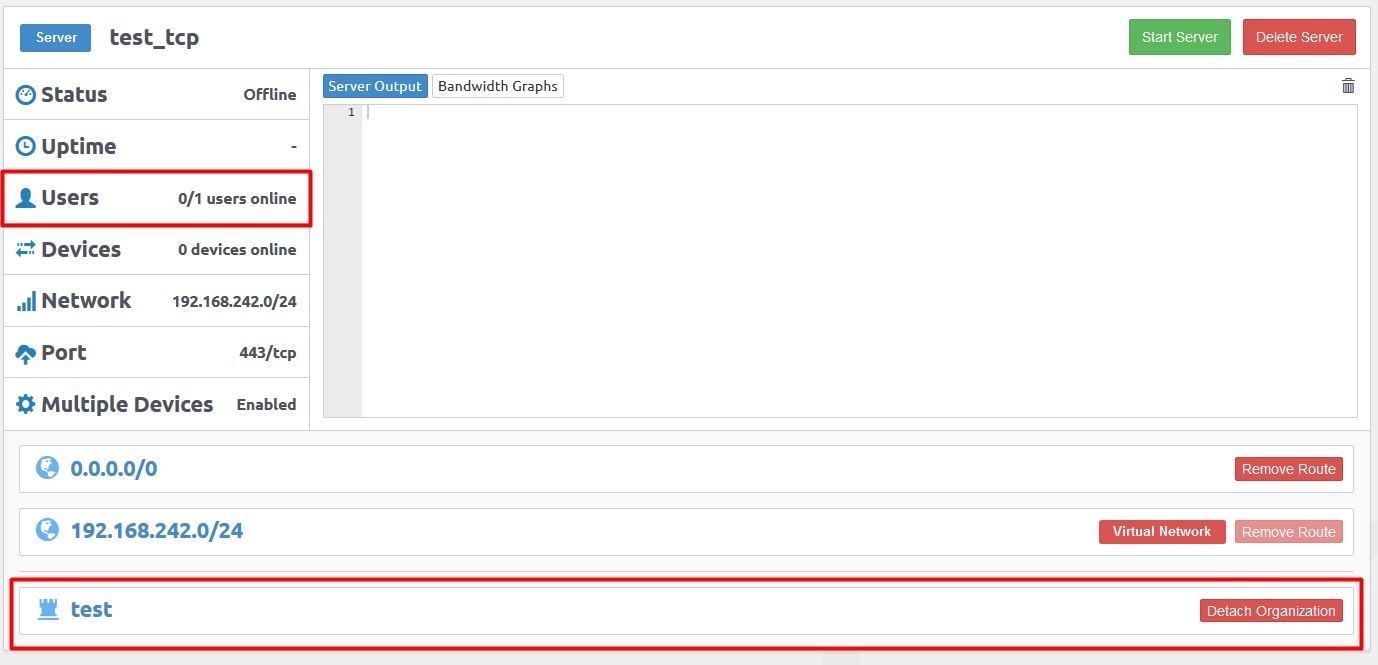

Итоговый вид такой:

Оратите внимание: вместе с организацией к серверу прикрепился и пользователь этой организации.

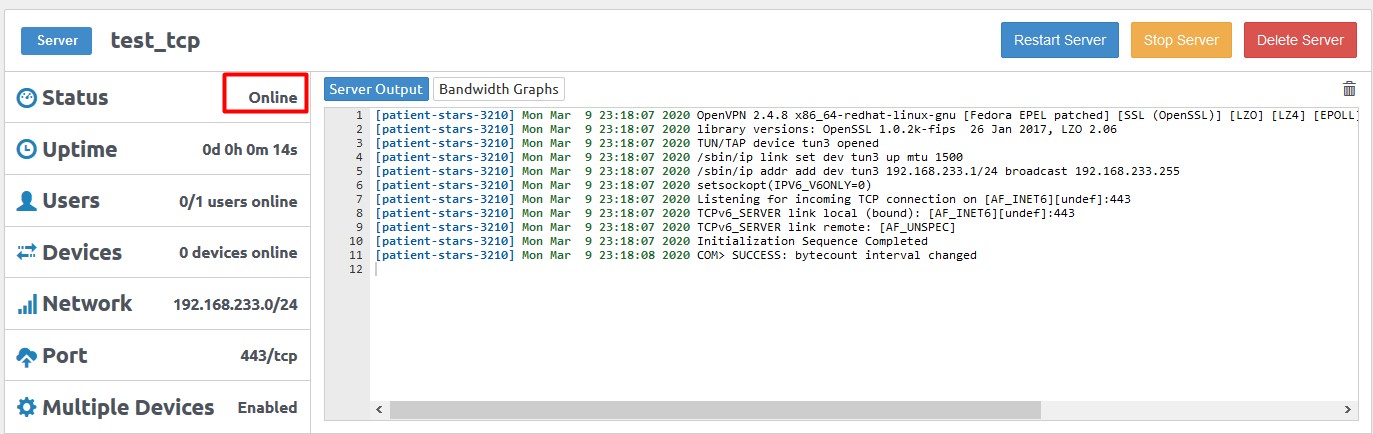

Запускаем сервер кнопкой «Start Server» и видим, что сервер запустился

Дальше в меню выбираем «Users». Используя иконки напротив имени пользователя скачиваем конфиг с ключами.

То будет предложено несколько временных ссылок на разные типы ахивов. Скачиваем zip, внутри него стандартный ovpn-файл, который добавляем в OpenVPN-клиент.

Тогда будет скачан tar-архив, но внтури всё тот же ovpn-файл.

Если нажать на стрелочку, то увидите виртуальный адрес клиента (или несколько адресов, если клиенту разрешено использовать профиль на нескольких устройствах):

Как использовать готовый ovpn-файл, описано во второй половине этой статьи.

На этом, думаю, достаточно. Пользуйтесь. В web-консоли ещё куча кнопок, кроме описанных здесь. Их все можно нажимать, найдёте ещё много интересного.

pritunl

Single Sign On

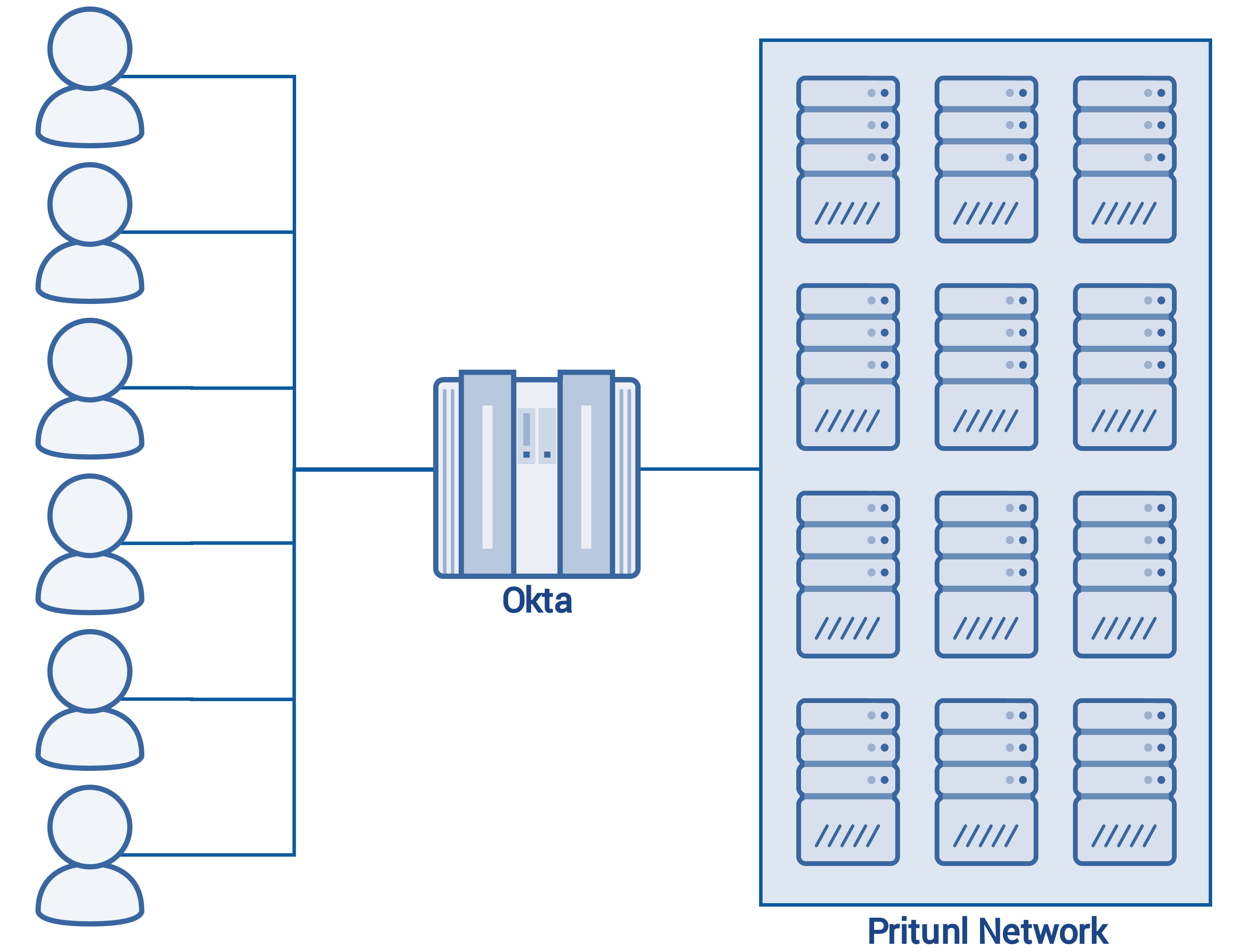

Securely deploy remote access to thousands of users using their existing company account with support for several single sign-on providers and protocols

Simple Single Sign-On

Single sign-on allows users to use their existing company account to sign in to Pritunl and get connected to the VPN without the need for manual user management.

Yubico YubiKey

Support for YubiKeys to allow hardware two-factor authentication using OTP code.

Full support for Okta single sign-on with SAML. Multi-factor authentication using Okta Verify app with push and passcode support. Organization matching with SAML attributes and on connection user status verification using Okta API.

OneLogin

Simple OneLogin integration with single sign-on using SAML including push and passcode support with OneLogin Protect app. Organization matching with SAML attributes and on connection user status verification using OneLogin API.

Easily enable single sign-on with Google G Suite using Oauth to allow users to authenticate with Pritunl using their Google company account. Organization matching with Google G Suite groups available using the Google API. Users are reauthenticated with Oauth when connecting.

Auth0

Single sign-on with Auth0 using Oauth with support for Auth0 Authorization extension. Organization matching with Auth0 Authorization groups available.

Setup secure and easy single sign-on using Duo. Full support for push, passcode, phone callback and hardware token authentication. Push authentication will be used to securely verify each VPN connection.

Azure Active Directory

Allow users to authenticate with their Azure Active Directory credentials using Oauth. With support for associating Azure Active Directory groups with Pritunl organizations.

Active Directory

Allow users to authenticate with their Active Directory credentials. With support for associating Active Directory groups with Pritunl organizations.

Slack

Allow users to sign into Pritunl and get access to the VPN server using their Slack account. Matching Slack user groups to Pritunl organizations is also supported.

Radius

Integrate Pritunl with Radius authentication servers to allow users to login to Pritunl with their Radius account.

Pritunl — VPN-сервер для лентяев

Pritunl – это ПО, предоставляющее графический веб-интерфейс, для управления OpenVPN сервером.

Официальный сайт проекта: https://pritunl.com/

Установка Pritunl на CentOS 7

Вход в панель управления

Настройка VPN-сервера

Добавление пользователей

Вот и все премудрости. Вы получили рабочий VPN-сервер. Как видите ничего сложного.

Установка pritunl в docker-контейнер

Настройка брандмауэра, аналогична настройке, при прямой установке pritunl в ОС.

Чтобы отключить прослушивание и редирект, нужно выполнить несколько команд.

— Вход в контейнер.

— Отключение ненужного функционала.

— Выход из контейнера.

В случае ненадобности, можно от всего избавиться в пару кликов.

— Удаляем docker.

— И удаляем всё, что с ним связано.

Надеюсь статья была вам полезна. До встречи в новых статьях.

* В зависимости от хостинг-провайдера и параметров самого сервера, ежемесячная оплата сервера, может быть дешевле, чем покупка многих платных vpn-клиентов (от 100 руб в месяц).

* При покупке платных vpn-клиентов, Вам предоставляют возможность одновременного использования максимум 5 устройств-клиентов, иногда даже с ограниченным трафиком. В случае с Персональным VPN-сервером, количество устройств-клиентов зависит от Вашего желания, и ограничивается только ресурсами самого сервера.

* Так как многие Vpn-сервисы в какой-либо форме производят сбор данных о своих пользователях, Персональный Vpn-сервер – это ещё и защита от утечек информации.

Создаем свой VPN-сервер с помощью Pritunl

В этой статье подробно расскажу о том, как быстро создать VPN-сервер используя Pritunl для гибкой настройки.

Выбор провайдера VPS

Есть два отличных хостинг провайдера для создания VPS, с легкой интуитивной панелью управления, чтобы в дальнейшем создать VPN-сервер Pritunl — это Vultr и DigitalOcean! Специально для посетителей сайта Android +1 работает акция:

Создаем и настраиваем сервер

Подключаемся к серверу

Для того, чтобы как-то управлять сервером (командная строка), необходим какой-то инструмент, в нашем случае это утилита PuTTY, которую надо скачать и установить.

После установки запускаем PuTTY, указываем IP адрес и нажимаем кнопку OPEN

Внимание при вводе пароля, строка остается пустой, как будто ничего не вводите

Настройка сервера

Создание организации, пользователя и запуск VPN

Теперь нам необходимо создать организацию и пользователя, а также создать и запустить VPN.

У вас остались еще дополнительные вопросы? Пишите их в комментариях, о том что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Linux. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!