preshared key что это

🔐 4 способа генерации сильного предварительного общего ключа (PSK) на Linux

Pre-Shared Key (PSK) или также называемый общим секретом – это строка символов, которая используется в качестве ключа аутентификации в криптографических процессах.

PSK передается перед использованием и удерживается обеими сторонами для аутентификации друг друга, обычно до применения других методов аутентификации, таких как имена пользователей и пароли.

Они спользуется в различных типах VPN, в беспроводных сетях с типом шифрования, известным как WPA-PSK (предварительный общий ключ защищенного доступа Wi-Fi) и WPA2-PSK, а также в EAP ( Расширенный протокол аутентификации (Pre-Shared Key) и во многих других механизмах аутентификации.

В этой статье мы покажем вам различные способы создания сильного предварительного общего ключа в дистрибутивах Linux.

1. Используя команду OpenSSL

OpenSSL – это широко известный и широко используемый инструмент командной строки, используемый для вызова различных криптографических функций библиотеки OpenSSL из оболочки.

Чтобы сгенерировать сильный PSK, используйте его подкоманду rand, которая генерирует псевдослучайные байты и фильтрует ее по кодировкам base64, как показано далее:

2. Использование команды GPG

GPG – это инструмент командной строки для предоставления услуг цифрового шифрования и подписи с использованием стандарта OpenPGP.

Вы можете использовать опцию –gen-random, чтобы сгенерировать сильный PSK и отфильтровать его по кодировке base64, как показано в примере.

В следующих командах 1 или 2 – уровень качества, а 10, 20, 40 и 70 – количество символов.

3. Использование генераторов псевдослучайных чисел

Вы также можете использовать любой из генераторов псевдослучайных чисел Linux, например /dev/random или /dev/urandom.

4. Использование команд date и sha245sum

Команды date и sha256sum можно объединить, чтобы создать сильный PSK следующим образом.

pre-shared key

заранее установленный ключ совместного использования

Совместно используемый секретный ключ, сообщаемый обоим участникам коммуникационного обмена с использованием неспецифицированного ручного или внеполосного механизма (МСЭ-Т J.177).

[http://www.iks-media.ru/glossary/index.html?glossid=2400324]

Тематики

Смотреть что такое «pre-shared key» в других словарях:

Pre-shared key — In cryptography, a pre shared key or PSK is a shared secret which was previously shared between the two parties using some secure channel before it needs to be used. Such systems almost always use symmetric key cryptographic algorithms. The… … Wikipedia

Pre-Shared Key — Mit Pre Shared Key ( vorher vereinbarter Schlüssel ) oder kurz PSK bezeichnet man solche Verschlüsselungsverfahren, bei denen die Schlüssel vor der Kommunikation beiden Teilnehmern bekannt sein müssen, also symmetrische Verfahren. PSK… … Deutsch Wikipedia

Pre-shared key — Mit Pre Shared Key ( vorher vereinbarter Schlüssel ) oder kurz PSK bezeichnet man solche Verschlüsselungsverfahren, bei denen die Schlüssel vor der Kommunikation beiden Teilnehmern bekannt sein müssen, also symmetrische Verfahren. PSK… … Deutsch Wikipedia

pre-shared key — noun A TKIP passphrase used to protect your network traffic in WPA. A mechanism in Wi Fi Protected Access (WPA) Personal that allows the use of manually entered keys or passwords to initiate WPA security. The PSK is entered on the access point or … Wiktionary

Shared secret — In cryptography, a shared secret is a piece of data only known to the parties involved in a secure communication. The shared secret can be a password, a passphrase, a big number or an array of randomly chosen bytes.The shared secret is either… … Wikipedia

pre-Columbian civilizations — Introduction the aboriginal American Indian (Mesoamerican Indian) cultures that evolved in Meso America (part of Mexico and Central America) and the Andean region (western South America) prior to Spanish exploration and conquest in the 16th … Universalium

Pre-Columbian trans-oceanic contact — For modern theories on how the Americas were first settled, see Settlement of the Americas. Theories of Pre Columbian trans oceanic contact are those theories that propose interaction between indigenous peoples of the Americas who settled the… … Wikipedia

Key System — The Key System (or Key Route) was a privately owned company which provided mass transit in the cities of Oakland, Berkeley, Alameda [ [http://findarticles.com/p/articles/mi qn4176/is 20030621/ai n14551761 Old Alameda s transit system was less… … Wikipedia

Key Skills Qualification — The Key Skills Qualification [http://www.qca.org.uk/603.html] is a frequently required component of 14 19 education in England, Northern Ireland and Wales. The aim of Key Skills is to encourage learners to develop and demonstrate their skills as… … Wikipedia

Internet Key Exchange — IPsec im TCP/IP‑Protokollstapel: Anwendung HTTP IMAP SMTP DNS … Transport TCP UDP … Deutsch Wikipedia

Internet Key Exchange Protocol — IPsec im TCP/IP‑Protokollstapel: Anwendung HTTP IMAP SMTP DNS … Transport TCP UDP … Deutsch Wikipedia

L2TP & «IPsec with pre shared key» vs MITM

В статье рассмотрены основные vpn протоколы, которые на текущий момент применимы в бизнес процессах, а также углубленно освещен вопрос использования L2TP в связке с IPsec в режиме pre shared key. На практике разобраны подходы к организации виртуальных сетей на оборудовании MikroTik и выполнен практический аудит безопасности передачи данных с позиции анализа третьими лицами исходящего трафика при возможности MITM атаки.

Vpn технологии прочно вошли не только в корпоративную среду, но и в повседневную жизнь многих IT и других специалистов в реализации рабочих и личных проектов. Если перед вторыми вопрос безопасности может вставать исключительно с исследовательским интересом, то для бизнеса важно понимать риски, связанные с эксплуатацией различных информационных процессов в задействованной инфраструктуре, слабые и сильные места, а также экономическое обоснование применяемых решений. Безопасность стоит денег, но не всегда стоит подходить к этому вопросу, как к неприступной крепости, при условии правильной оценки складывающейся ситуации.

Здесь важно не путать протоколы с сервисами vpn, которых еще больше: ExpressVPN, CyberGhost, NordVPN и т.д. Вторые по сути являются провайдерами услуг, обеспечивая доступ клиентов к собственным ресурсам с целью обхода блокировок со стороны ISP, а также анонимности серфинга в интернете. Про них сейчас речь не идет.

С вариацией протоколов определились, какой же выбрать?

Во-первых, в зависимости от того, что строим client-to-site или site-to-site, потому что GRE для первого случая не подойдет.

Во-вторых, Wireguard хоть молодой, простой и очень перспективный, но на офисном маршрутизаторе Cisco или MikroTik его не поднять пока (на stable версии ОС, для второго вендора). PPTP очень легок в настройке, однако будет либо не шифрованным, либо шифрованным протоколом MPPE, который не имеет аппаратной разгрузки, в следствие чего, многопользовательскую сеть замедлит в работе. SSTP отличный протокол, работает по TLS на 443 порту, пролезет через любой Firewall, а может даже и IDS. У некоторых вендоров, например, MikroTik, может работать по pre shared key вместо сертификата, запускается на Windows клиентах из коробки.

Из минусов: определенные танцы с бубном при настройке Linux клиентов (протокол все-таки от Microsoft) и отсутствие поддержки со стороны вендоров в аппаратной разгрузке. OpenVPN всем хорош, особенно высокой гибкостью. Можно туннелировать на L2, можно на L3, всего не перечислить. Не даром он open soft. Роутер MikroTik скоро научится работать с ним по UDP (ожидается в следующем поколении RouterOS), так как смысла в TCP нет, ведь соединение все равно проверяется во вложенном туннеле. Однако, скорее всего ваша офисная Cisco не умеет с ним работать, поэтому vpn сервер из нее не организовать.

Фактически, стандартом де-факто в корпоративной среде является протокол L2TP. Он работает на UDP, порт по умолчанию 1701. С шифрованием все хорошо, особенно наличие возможности аппаратной разгрузки IPsec. Есть вероятность, что ваш корпоративный MikroTik (несмотря на то, что он софтовый маршрутизатор) умеет шифровать IPsec на железе (смотри таблицу «Hardware acceleration» на сайте производителя ). У Cisco в этом вопросе дела обстоят еще лучше. Даже если ваш офисный роутер не умеет шифровать железом, никто кроме вас это знать не должен не будет.

Итак, подведем промежуточный итог: vpn технологии бизнесу нужны, использовать лучше всего L2TP. Закончив с затянувшейся вводной частью, перейдем непосредственно к теме статьи. Рассмотрим на примере оборудования MikroTik безопасность передачи данных в туннеле при возможности MITM атаки со стороны третьих лиц. Этот вопрос возникает в следствие того, что почти всегда в корпоративной среде используют L2TP в связке с IPsec в туннельном режиме и общим ключем для всей сети, вместо создания PKI и задействования сертификатов. Это удобно, сеть быстро разворачивается и легко обслуживается. Безопасно ли это в условиях компрометации pre shared key? Разберем на практике.

— Начнем с того, что L2TP может быть не шифрованным:

— с интегрированным в протокол шифрованием MPPE:

— с качественным внешним шифрованием от IPsec, вроде AES:

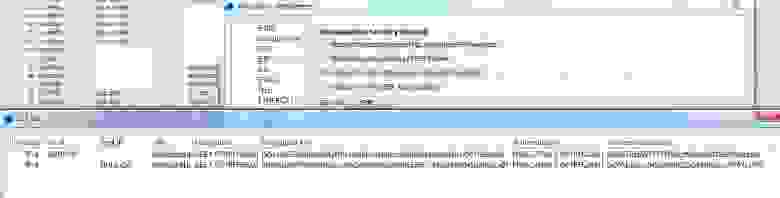

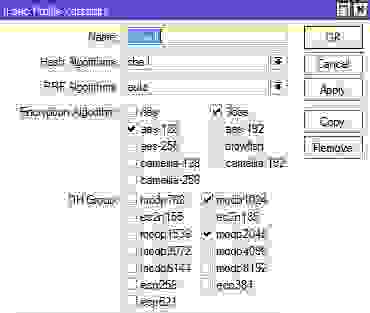

Настройка L2TP сервера осуществляется достаточно просто, активируем его и указываем тип аутентификации:

Здесь же появляется возможность сразу активировать IPsec и настроить pre shared key. Если это сделать, то общий ключ будет закреплен за всей vpn сетью и передан всем ее участникам в качестве настроечной информации. Один и тот же на всех. На самом деле, если активировать IPsec таким образом, то RouterOS автоматически создает необходимые настройки в соответствующем разделе /ip ipsec сразу после установления L2TP соединения.

Конкретно речь идет:

Автоматически созданные настройки IPsec

Очень удобно. Особенно, когда IP адреса динамические и вообще натированные. Клиентам не нужно выполнять лишние процедуры по отслеживанию их текущих значений. В RouterOS в разделе L2TP есть дополнительная настройка, определяющая общий секрет при конфигурировании в сетях Virtual Private DialUp Network протяженных соединений точка-точка между удаленным сервером PPPOE и L2TP сетью, но это к теме статьи не относиться, поэтому просто ее упомянем всуе:

Допустим, мы не хотим простого счастья и дополнительно желаем, чтобы у каждого клиента был индивидуальный сертификат вместо общего ключа (возможно, для этого в компании уже все готово). Звучит очень круто и безопасно. Нет технически не преодолимых проблем, кроме танцев с бубнами: создаем все вышеперечисленное в ручном режиме, не забываем про корректно заданные IP адреса, как со стороны сервера, так и со стороны клиентов.

Здесь нас поджидает кропотливая работа, ведь, скорее всего, адреса у клиентов меняются (и достаточно часто), кроме этого клиенты сидят за провайдорским NAT. Все это можно накрутить кастомными скриптами на RouterOS, и все будет отлично работать. Нужно ли это? Cмоделируем ситуацию, когда общий для всех pre shared key стал известен злоумышленнику, который целенаправленно хочет нам навредить. Или клиент vpn нам больше не клиент. Сразу баним его учетную запись, и теперь аутентификацию mschap2 (или какая у вас там выбрана) он не пройдет и доступ не получит:

Если каким-то чудом у него есть возможность MITM, то есть пропускать трафик через себя, то толку в этом ровно никакого нет. Весь трафик зашифрован. Выдать себя за vpn сервер другим участникам корпоративной сети тоже не удастся. В подобном нереальном сценарии аутентификацию mschap2 клиенты не пройдут, ведь их секрет известен только им и вам, разумеется:

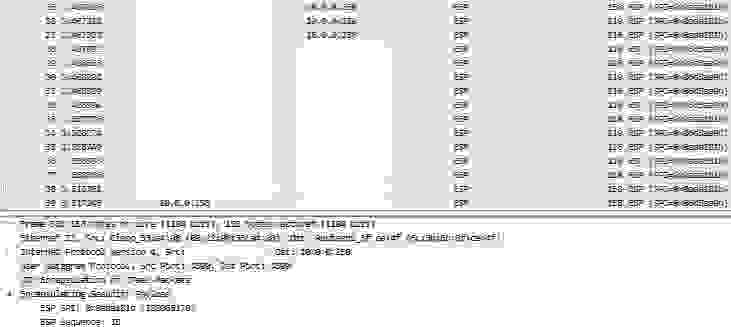

Исследовательский интерес нас ведет дальше. Может все-таки что-то можно сделать с трафиком? И в результате извлечь передаваемую информацию? Попробуем дешифровать трафик в лабораторных условиях. MikroTik позволяет нам выполнить debug соединения и увидеть подробную информацию об установленной IPsec сессии:

/ip ipsec installed-sa print

Как видно, сессия установилась на 30 минут, имеются разные ключи аутентификации и шифрования. Применим их в Wireshark, после приведения шестнадцатеричных значений к корректному формату: SPI 0x0ada181b, вместо MikroTik-овского 0xADA181B, ключи начинаются со значения 0x. Если все сделано правильно, тогда трафик откроется.

Ввод данных сессии для дешифрования IPsec

Подведем результаты

Строим сеть своими руками, часть третья: настройка WEP/WPA шифрования в одноранговой беспроводной сети

В предыдущей статье шифрованию в беспроводных сетях было посвящено всего несколько слов — было обещано осветить этот вопрос в отдельной статье. Сегодня мы выполняем свое обязательство 🙂

Для начала — немного теории.

Шифрованию данных в беспроводных сетях уделяется так много внимания из-за самого характера подобных сетей. Данные передаются беспроводным способом, используя радиоволны, причем в общем случае используются всенаправленные антенны. Таким образом, данные слышат все — не только тот, кому они предназначены, но и сосед, живущий за стенкой или «интересующийся», остановившийся с ноутбуком под окном. Конечно, расстояния, на которых работают беспроводные сети (без усилителей или направленных антенн), невелики — около 100 метров в идеальных условиях. Стены, деревья и другие препятствия сильно гасят сигнал, но это все равно не решает проблему.

Изначально для защиты использовался лишь SSID (имя сети). Но, вообще говоря, именно защитой такой способ можно называть с большой натяжкой — SSID передается в открытом виде и никто не мешает злоумышленнику его подслушать, а потом подставить в своих настройках нужный. Не говоря о том, что (это касается точек доступа) может быть включен широковещательный режим для SSID, т.е. он будет принудительно рассылаться в эфир для всех слушающих.

Поэтому возникла потребность именно в шифровании данных. Первым таким стандартом стал WEP — Wired Equivalent Privacy. Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе). А сам ключ представляет собой набор ASCII-символов длиной 5 (для 40-битного) или 13 (для 104-битного ключа) символов. Набор этих символов переводится в последовательность шестнадцатеричных цифр, которые и являются ключом. Драйвера многих производителей позволяют вводить вместо набора ASCII-символов напрямую шестнадцатеричные значения (той же длины). Обращаю внимание, что алгоритмы перевода из ASCII-последовательности символов в шестнадцатеричные значения ключа могут различаться у разных производителей. Поэтому, если в сети используется разнородное беспроводное оборудование и никак не удается настройка WEP шифрования с использованием ключа-ASCII-фразы, — попробуйте ввести вместо нее ключ в шестнадцатеричном представлении.

А как же заявления производителей о поддержке 64 и 128-битного шифрования, спросите вы? Все правильно, тут свою роль играет маркетинг — 64 больше 40, а 128 — 104. Реально шифрование данных происходит с использованием ключа длиной 40 или 104. Но кроме ASCII-фразы (статической составляющей ключа) есть еще такое понятие, как Initialization Vector — IV — вектор инициализации. Он служит для рандомизации оставшейся части ключа. Вектор выбирается случайным образом и динамически меняется во время работы. В принципе, это разумное решение, так как позволяет ввести случайную составляющую в ключ. Длина вектора равна 24 битам, поэтому общая длина ключа в результате получается равной 64 (40+24) или 128 (104+24) бит.

Все бы хорошо, но используемый алгоритм шифрования (RC4) в настоящее время не является особенно стойким — при большом желании, за относительно небольшое время можно подобрать ключ перебором. Но все же главная уязвимость WEP связана как раз с вектором инициализации. Длина IV составляет всего 24 бита. Это дает нам примерно 16 миллионов комбинаций — 16 миллионов различных векторов. Хотя цифра «16 миллионов» звучит довольно внушительно, но в мире все относительно. В реальной работе все возможные варианты ключей будут использованы за промежуток от десяти минут до нескольких часов (для 40-битного ключа). После этого вектора начнут повторяться. Злоумышленнику стоит лишь набрать достаточное количество пакетов, просто прослушав трафик беспроводной сети, и найти эти повторы. После этого подбор статической составляющей ключа (ASCII-фразы) не занимает много времени.

Но это еще не все. Существуют так называемые «нестойкие» вектора инициализации. Использование подобных векторов в ключе дает возможность злоумышленнику практически сразу приступить к подбору статической части ключа, а не ждать несколько часов, пассивно накапливая трафик сети. Многие производители встраивают в софт (или аппаратную часть беспроводных устройств) проверку на подобные вектора, и, если подобные попадаются, они молча отбрасываются, т.е. не участвуют в процессе шифрования. К сожалению, далеко не все устройства обладают подобной функцией.

В настоящее время некоторые производители беспроводного оборудования предлагают «расширенные варианты» алгоритма WEP — в них используются ключи длиной более 128 (точнее 104) бит. Но в этих алгоритмах увеличивается лишь статическая составляющая ключа. Длина инициализационного вектора остается той же самой, со всеми вытекающими отсюда последствиями (другими словами, мы лишь увеличиваем время на подбор статического ключа). Само собой разумеется, что алгоритмы WEP с увеличенной длиной ключа у разных производителей могут быть не совместимы.

Протокол 802.1x обеспечивает аутентификацию удаленных клиентов и выдачу им временных ключей для шифрования данных. Ключи (в зашифрованном виде) высылаются клиенту на незначительный промежуток времени, после которого генерируется и высылается новый ключ. Алгоритм шифрования не изменился — тот же RC4, но частая ротация ключей очень сильно затрудняет вероятность взлома. Поддержка этого протокола есть только в операционных системах (от Microsoft) Windows XP. Его большой минус (для конечного пользователя) в том, что протокол требует наличие RADIUS-сервера, которого в домашней сети, скорее всего, не будет.

Устройства, поддерживающие стандарт 802.11g, поддерживают улучшенный алгоритм шифрования WPA — Wi-Fi Protected Access. По большому счету это временный стандарт, призванный заполнить нишу безопасности до прихода протокола IEEE 802.11i (так называемого WPA2). WPA включает в себя 802.1X, EAP, TKIP и MIC.

Большое число достоинств протокола TKIP не покрывает его основной недостаток— используемый для шифрования алгоритм RC4. Хотя на данный момент случаев взлома WPA на основе TKIP зарегистрировано не было, но кто знает, что преподнесет нам будущее? Поэтому сейчас все популярнее становится использование стандарта AES (Advanced Encryption Standard), который приходит на замену TKIP. К слову, в будущем стандарте WPA2 есть обязательное требование к использованию AES для шифрования.

Какие выводы можно сделать?

Переходим к непосредственной настройке шифрования на устройствах. Я использую те же беспроводные адаптеры, что и в предыдущей статье:

Cardbus адаптер Asus WL-100g установлен на ноутбуке. Интерфейс управления картой — утилита от ASUS (ASUS WLAN Control Center).

Внешний адаптер с USB-интерфейсом ASUS WL-140. Управление адаптером — через встроенный в Windows XP интерфейс (Zero Wireless Configuration). Эта карта стандарта 802.11b, поэтому поддержки WPA не имеет.

Плата с PCI интерфейсом Asus WL-130g. Интерфейс управления в реализации от Ralink (производитель чипсета данной PCI карты).

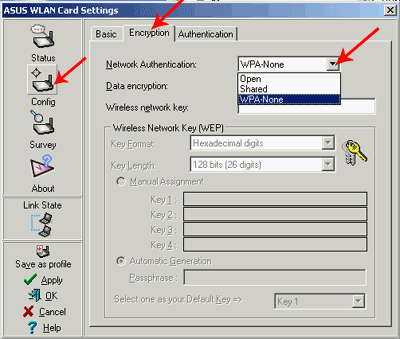

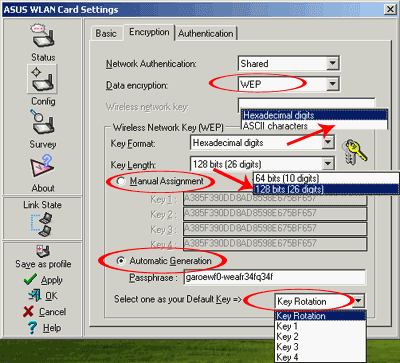

ASUS WLAN Control Center — ASUS WL-100g

Начнем с настройки шифрования в интерфейсе управления ASUS WLAN Control Center. Все настройки сосредоточены в разделе Encryption. Сначала выберем тип аутентификации (Network Authentication), нам доступны три типа: Open System, Shared Key и WPA.

Типы Open System/Shared Key (Открытая система/Общий ключ) являются подмножествами алгоритма аутентификации, встроенного в WEP. Режим Open System является небезопасным, и его категорически не рекомендуется включать при возможности активации Shared Key. Это связано с тем, что в режиме Open System для входа в беспроводную сеть (ассоциации с другой станцией или точкой доступа) достаточно знать лишь SSID сети, а в режиме Shared Key — нужно еще установить общий для всей сети WEP-ключ шифрования.

Далее выбираем шифрование (Encryption) — WEP, размер ключа — 128 бит (64-битный ключ лучше не использовать вовсе). Выбираем формат ключа, HEX (ввод ключа в шестнадцатеричном виде) или генерация ключа из ASCII последовательности (не забываем, что алгоритмы генерации могут различаться у производителей). Так же учитываем, что WEP-ключ (или ключи) должны быть одинаковы на всех устройствах в одной сети. Всего можно ввести до четырех ключей. Последним пунктом выбираем, какой из ключей будет использоваться (Default Key). В данном случае есть еще один способ — запустить использовать все четыре ключа последовательно, что повышает безопасность. (совместимость только у устройств одного и того же производителя).

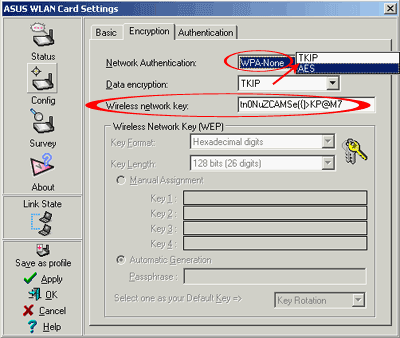

При поддержке на всех устройствах (обычно это 802.11g устройства) настоятельно рекомендуется использовать этот режим, вместо устаревшего и уязвимого WEP.

В качестве алгоритмов шифрования можно выбрать TKIP или AES. Последний реализован не на всех беспроводных клиентах, но если он поддерживается всеми станциями, то лучше остановиться именно на нем. Wireless Network Key — это тот самый общий Pre Shared Key. Желательно сделать его длиннее и не использовать слово из словаря или набор слов. В идеале это должна быть какая-нибудь абракадабра.

После нажатия на кнопку Apply (или Ok), заданные настройки будут применены к беспроводной карте. На этом процедуру настройки шифрования на ней можно считать законченной.

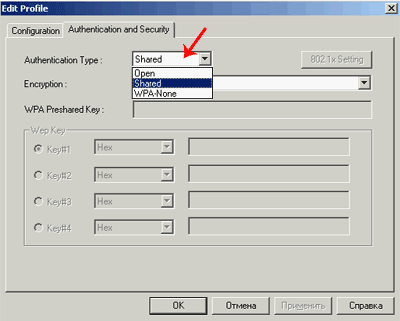

Интерфейс управления в реализации от Ralink — Asus WL-130g

Настройка не очень отличается от уже рассмотренного интерфейса от ASUS WLAN CC. В окне открывшегося интерфейса идем на закладку Profile, выбираем нужный профиль и жмем Edit.

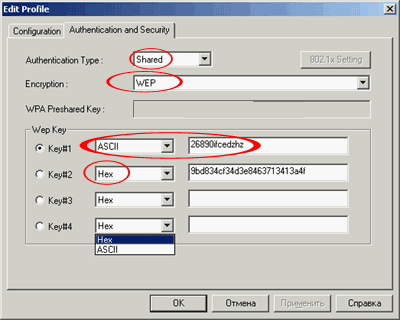

Настройка шифрования осуществляется в закладке Authentication and Security. В случае активации WEP шифрования, выбираем Shared в Authentication type (т.е. общий ключ).

Выбираем тип шифрования — WEP и вводим до четырех ASCII или шестнадцатеричных ключей. Длину ключа в интерфейсе задать нельзя, сразу используется 128-битный ключ.

Если в Authentication type выбрать WPA-None, то мы активируем WPA-шифрование с общим ключом. Выбираем тип шифрования (Encryption) TKIP или AES и вводим общий ключ (WPA Pre-Shared Key).

На этом и заканчивается настройка шифрования в данном интерфейсе. Для сохранения настроек в профиле достаточно нажать кнопку Ok.

Zero Wireless Configuration (встроенный в Windows интерфейс) — ASUS WL-140

ASUS WL-140 является картой стандарта 802.11b, поэтому поддерживает только WEP шифрование.

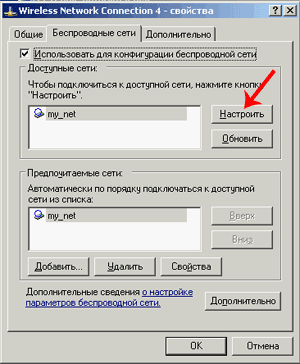

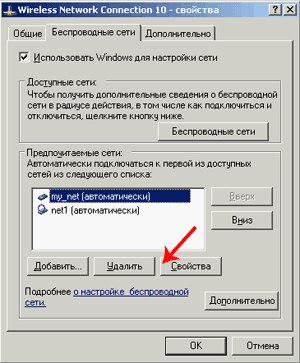

В настройках беспроводного адаптера переходим на закладку Беспроводные сети. Далее выбираем нашу беспроводную сеть и жмем кнопку Настроить.

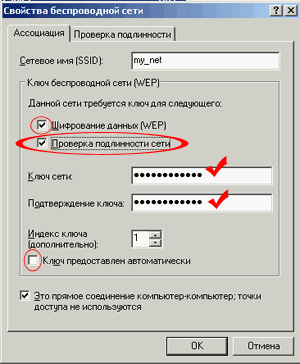

В появившемся окне активируем Шифрование данных. Также активируем Проверку подлинности сети, отключение этого пункта приведет к включению аутентификации типа «Open System», т.е. любой клиент сможет подключиться к сети, зная ее SSID.

Вводим ключ сети (и повторно его же в следующем поле). Проверяем его индекс (порядковый номер), обычно он равен единице (т.е. первый ключ). Номер ключа должен быть одинаков на всех устройствах.

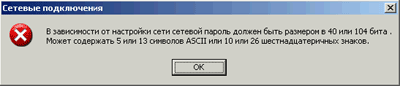

Ключ (сетевой пароль), как нам подсказывает операционная система, должен содержать 5 или 13 символов или быть полностью введен в шестнадцатеричном виде. Еще раз обращаю внимание, что алгоритм перевода ключа из символьного вида в шестнадцатеричной может отличаться у Microsoft и производителей собственных интерфейсов к управлению беспроводными адаптерами, поэтому надежнее будет ввести ключ в шестнадцатеричном виде (т.е. цифрами от 0 до 9 и буквами от A до F).

В интерфейсе есть еще флаг, отвечающий за Автоматическое предоставление ключа, но я точно не знаю, где это будет работать. В разделе помощи сказано, что ключ может быть зашит в беспроводной адаптер производителем оного. В общем, лучше не активировать эту функцию.

На этом настройку шифрования для 802.11b адаптера можно считать законченной.

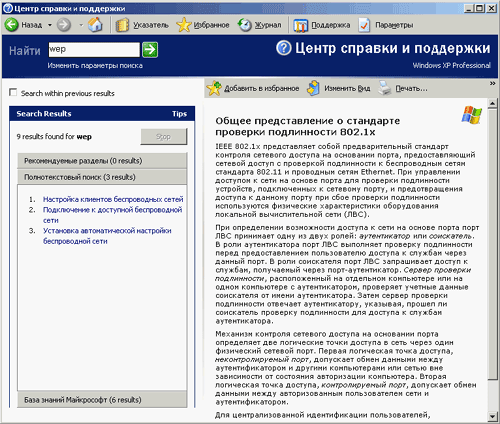

Кстати, о встроенной в ОС помощи. Большинство из сказанного здесь и даже более того можно найти в Центре справки и поддержки, которая обладает хорошей системой помощи, достаточно лишь ввести ключевые слова и нажать на зеленую стрелку поиска.

Рассмотрев настройку шифрования на примере 802.11b адаптера ASUS WL-140, мы не коснулись настройки WPA в Windows, так как карта не поддерживает этот режим. Рассмотрим этот аспект на примере другого адаптера — ASUS WL-100g. Возможность настройки WPA в Windows XP появляется с установкой Service Pack версии 2 (или же соответствующими обновлениями, лежащими на сайте Microsoft).

Service Pack 2 сильно расширяет функции и удобство настроек беспроводной сети. Хотя основные элементы меню не изменились, но к ним добавились новые.

Настройка шифрования производится стандартным образом: сначала выбираем значок беспроводного адаптера, далее жмем кнопку Свойства.

Переходим на закладку Беспроводные сети и выбираем, какую сеть будем настраивать (обычно она одна). Жмем Свойства.

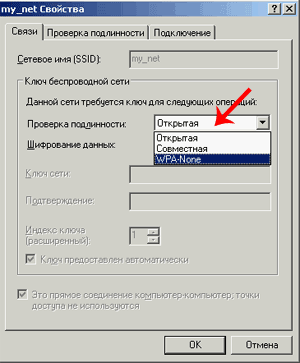

В появившемся окне выбираем WPA-None, т.е. WPA с заранее заданными ключами (если выбрать Совместимая, то мы включим режим настройки WEP шифрования, который уже был описан выше).

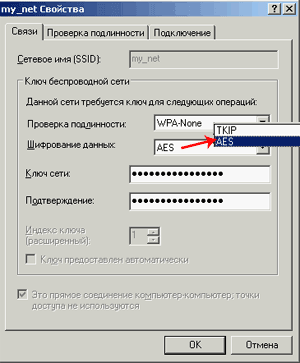

Выбираем AES или TKIP (если все устройства в сети поддерживают AES, то лучше выбрать его) и вводим два раза (второй в поле подтверждения) WPA-ключ. Желательно какой-нибудь длинный и трудноподбираемый.

После нажатия на Ok настройку WPA шифрования также можно считать законченной.

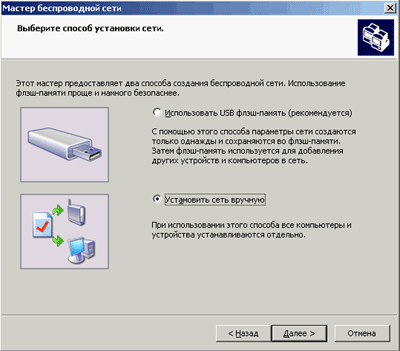

В заключении пару слов о появившемся с Service Pack 2 мастере настройки беспроводной сети.

В свойствах сетевого адаптера выбираем кнопку Беспроводные сети.

В появившемся окне — жмем на Установить беспроводную сеть.

Тут нам рассказывают, куда мы попали. Жмем Далее.

Выбираем Установить беспроводную сеть. (Если выбрать Добавить, то можно создать профили для других компьютеров в той же беспроводной сети).

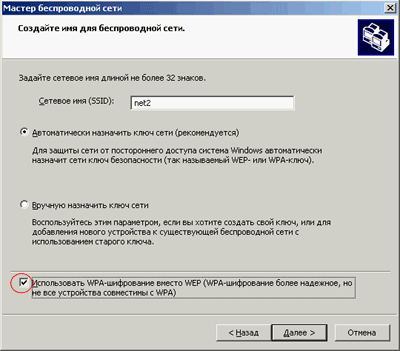

В появившемся окне устанавливаем SSID сети, активируем, если возможно, WPA шифрование и выбираем способ ввода ключа. Генерацию можно предоставить операционной системе или ввести ключи вручную. Если выбрано первое, то далее выскочит окошко с предложением ввести нужный ключ (или ключи).

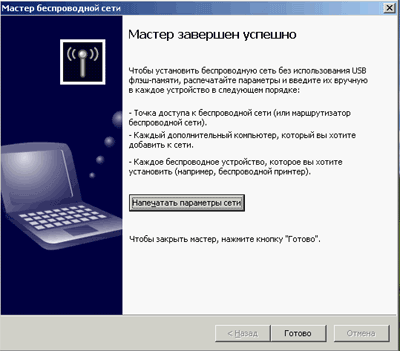

Если выбран режим сохранения на Flash, то в следующем окне предложат вставить Flash-носитель и выбрать его в меню.

Если было выбрано ручное сохранение параметров, то после нажатия кнопки Напечатать…

… будет выведен текстовый файл с параметрами настроенной сети. Обращаю внимание, что генерируется случайный и длинные (т.е. хороший) ключи, но в качестве алгоритма шифрования используется TKIP. Алгоритм AES можно позже включить вручную в настройках, как было описано выше.

Итого

Мы закончили настройку шифрования на всех адаптерах беспроводной сети. Теперь можно проверить видят ли компьютеры друг друга. Как это сделать, рассказывалось во второй части цикла «сети своими руками» (действуем аналогично способу, когда шифрование в сети не было включено).

Следующая статья цикла будет посвящена настройкам беспроводной сети с использованием точек доступа, а так же вывод этой сети в Интернет через MS Windows, установленной на одной из машин сети.