policyagent что за служба

Введение Open Policy Agent (OPA)

Что такое OPA?

Это проект, стартовавший в 2016 году, направленный на унификацию применения политик в различных технологиях и системах. Сегодня OPA используется гигантскими игроками в технологической индустрии. Например, Netflix использует OPA для управления доступом к своим внутренним ресурсам API. Chef использует его для предоставления возможностей IAM в своих продуктах для конечных пользователей. Кроме того, многие другие компании, такие как Cloudflare, Pinterest и другие, используют OPA для обеспечения соблюдения политик на своих платформах (например, кластеры Kubernetes). В настоящее время OPA является частью CNCF в качестве инкубационного проекта.

Что предлагает OPA?

Вы можете спросить: как возникла OPA? Какие проблемы пытается решить? Действительно, применение политик в отношении API и микросервисов так же старо, как и сами микросервисы. Никогда не было приложения production уровня, которое не обеспечивало бы какой-либо контроль доступа, авторизацию и применение политик. Чтобы понять роль OPA, рассмотрим следующий вариант использования: ваша компания продает ноутбуки через онлайн-портал. Как и все другие подобные приложения, портал состоит из главной страницы, где клиенты видят последние предложения, возможно, некоторые ограниченные по времени рекламные акции. Если клиенты хотят что-то купить, им необходимо войти в систему или создать учетную запись. Затем они осуществляют платежи с помощью своих кредитных карт или другими способами. Чтобы ваши клиенты постоянно посещали вас, вы предлагаете им подписаться на вашу рассылку новостей, которая может содержать специальные скидки. Кроме того, они могут выбрать получение уведомлений браузера, как только будут объявлены новые продукты. Типичное приложение для онлайн-покупок, не так ли? Теперь давайте изобразим, как этот рабочий процесс будет выглядеть на диаграмме, чтобы визуализировать процесс:

На диаграмме выше показано, как наша система может выглядеть внутри. У нас есть ряд микросервисов, которые взаимодействуют друг с другом для обслуживания наших клиентов. Теперь очевидно, что Боб не должен видеть никаких внутренних механизмов работы системы. Например, он не может просматривать (или даже знать) корзину S3, в которой архивируются платежи, или с какими службами может взаимодействовать API уведомлений. Но как насчет Джона? Он один из наших разработчиков приложений, и ему нужен доступ ко всем микросервисам, чтобы иметь возможность устранять неполадки и отлаживать их при возникновении проблем. Или он? Что, если он случайно (или намеренно) вызовет API-интерфейс службы базы данных, чтобы изменить адрес доставки клиента на другое место? Хуже того, что, если бы у него были разрешения на чтение номеров кредитных карт клиентов? Чтобы устранить эти риски, мы размещаем элемент управления авторизацией поверх каждого из наших микросервисов. Элемент управления проверяет, имеет ли аутентифицированный пользователь необходимые привилегии для выполнения запрошенной операции. Такая система авторизации может быть внутренним, собственным процессом или внешним, как это предусмотрено AWS IAM. Так создается и защищается типичное приложение для микросервисов. Но посмотрите на недостатки использования нескольких разных систем авторизации, особенно по мере роста приложения:

Давайте посмотрим на Kubernetes в качестве примера. Если бы всем пользователям был разрешен доступ ко всему кластеру, может произойти множество неприятных вещей, таких как:

Конечно, вы можете использовать RBAC и политики безопасности Pod для детального контроля над кластером. Но опять же, это применимо только к кластеру. Kubernetes RBAC бесполезен, кроме как в кластере Kubernetes.

Вот где в игру вступает Open Policy Agent (OPA). OPA был введен для создания унифицированного метода обеспечения соблюдения политики безопасности в стеке.

Как работает OPA?

Ранее мы исследовали стратегии обеспечения соблюдения политик и то, что OPA пытается решить, — это показало нам, «что». А теперь давайте посмотрим, «как».

Допустим, вы внедряете платежную службу нашего примера приложения. Эта служба отвечает за обработку платежей клиентов. Он предоставляет API, в котором принимает оплату от клиента. Это также позволяет пользователю запрашивать, какие платежи были произведены конкретным клиентом. Итак, чтобы получить массив, содержащий покупки, сделанные Джейн, которая является одним из клиентов компании, вы отправляете запрос GET в API с путем / payment / jane. Вы указываете свои учетные данные в заголовке авторизации и отправляете запрос. Ответом будет массив JSON с запрошенными вами данными. Однако, поскольку вы не хотите, чтобы кто-либо, имеющий доступ к сети, имел доступ к Payments API для просмотра таких конфиденциальных данных, вам необходимо применить политику авторизации. OPA решает проблему следующим образом:

Здесь важно отметить, что OPA отделяет наше решение о политике от применения политики. Рабочий процесс OPA можно изобразить на следующей диаграмме:

OPA — это универсальный инструмент принудительного применения политик, не зависящий от домена. Он может быть интегрирован с API, демоном SSH Linux, хранилищем объектов, таким как CEPH, и т. Д. Разработчики OPA намеренно избегали основывать его на каком-либо другом проекте. Соответственно, запрос политики и решение не следуют конкретному формату. То есть вы можете использовать любые допустимые данные JSON в качестве атрибутов запроса, если они предоставляют необходимые данные. Точно так же решение политики, исходящее от OPA, также может быть любыми действительными данными JSON. Вы выбираете, что вводится, а что выводится. Например, вы можете выбрать, чтобы OPA возвращал объект JSON True или False, число, строку или даже сложный объект данных.

Внутреннее устройство OPA

Чтобы полностью понять OPA и начать применять его в своих проектах, вы должны ознакомиться с его функциями и компонентами. Начнем с того, как вы определяете свою политику.

Язык политики: Rego

Развертывание

Когда дело доходит до развертывания OPA, у вас есть несколько вариантов в зависимости от вашего конкретного сценария:

Как управлять и контролировать OPA?

Чтобы еще больше уменьшить задержку, разработчики решили, что OPA должен хранить все данные политики в памяти. Это гарантирует, что OPA не будет запрашивать данные у другой службы. Для работы с OPA у вас есть набор API, которые служат для разных целей:

Ваша первая политика OPA

К настоящему времени у вас должно быть довольно четкое представление о том, почему появился OPA, проблемы, которые он пытается решить, и как он был спроектирован и решен. Пришло время проверить воду и посмотреть, каково это — создавать политику на языке Rego. Первый шаг — сформулировать свою политику на простом английском языке. Например:

«Клиенты должны иметь возможность просматривать свои собственные платежи. Сотрудники финансового отдела должны иметь возможность просматривать любые платежи клиентов».

Следующим шагом будет преобразование политики в код Rego. Для этого мы можем использовать Rego. Итак, на главной панели очистите код, который уже был добавлен туда, и добавьте следующее:

Давайте рассмотрим этот фрагмент построчно:

Rego также позволяет вам оценить ваш код и убедиться, что политика работает должным образом. В панели INPUT мы можем подделать законный запрос, добавив следующий код:

Обратите внимание, что INPUT использует произвольный JSON. Нет никаких особых правил, которым нужно следовать при отправке запроса. Теперь давайте посмотрим, как OPA ответит на этот запрос о решении, нажав кнопку Evaluate. На панели OUTPUT должно отображаться следующее:

Ниже приведен снимок экрана площадки после выполнения вышеуказанных действий:

Теперь давайте попробуем изменить пользователя в запросе на alice, что означает, что клиент пытается просмотреть платежи другого клиента. Если мы нажмем Evaluate, вы заметите, что на выходе отображается пустой объект JSON <>. Причина в том, что OPA не знает, что отправлять, если политика не соответствует. Чтобы изменить это поведение, добавьте следующий оператор перед телом политики:

Итак, вся политика должна выглядеть так:

Теперь, если вы нажмете Evaluate, вы увидите ожидаемый результат:

Обратите внимание, что Rego настолько мощна, что вы можете выбирать части политики и оценивать ее независимо от остальной политики. Это может быть очень полезно, когда у вас сложная политика, которая дает ложную оценку, хотя этого не должно быть. В этом случае вы можете выбрать части политики и посмотреть, где именно возникает ошибка.

Хорошо, теперь, когда мы выполнили первую часть нашей политики, давайте перейдем ко второй части: сотрудники финансового отдела должны иметь возможность просматривать любые платежи клиентов.

Добавьте следующие строки после политики, которую мы определили ранее:

Сотрудники финансового отдела могут просматривать любые платежи клиентов

Большая часть этой политики похожа на предыдущую, за исключением строки 4. Вместо оценки того, совпадает ли идентификатор пользователя с идентификатором клиента, мы оцениваем, является ли пользователь частью финансового объекта JSON. Rego имеет множество встроенных конструкций, которые позволяют делать много полезных вещей, включая поиск. Наконец, мы определяем финансовый объект и добавляем имена пользователей для сотрудников, работающих в этой группе. В реальном сценарии этот объект JSON будет передаваться как часть запроса INPUT или как токен. Теперь давайте протестируем политику, задав для пользователя и клиента одно и то же имя (например, bob). Политика должна возвращать истину. Измените пользователя на john (который работает в финансовом отделе) и протестируйте политику. Опять же, он должен вернуть истину. Наконец, измените имя пользователя на любое имя, которое не работает в финансовом отделе (скажем, Джейн), и политика должна вернуть false.

Вы можете узнать больше о языке Rego и о том, что с ним делать, обратившись к официальной документации.

Интеграция OPA с другими системами

Как упоминалось ранее, OPA можно интегрировать со многими современными платформами. Давайте посмотрим на несколько примеров того, что OPA может для вас сделать:

Kubernetes:

Авторизация API:

Linux PAM:

Есть также много других продуктов, которые можно интегрировать с OPA, чтобы предоставить безграничные возможности. Например, Kafka, ElasticSearch, SQLite и CEPH и многие другие.

Отключение служб Windows 7, 10. Как ускорить работу Windows

Во всех операционных системах имеется множество разнообразных служб. Это могут быть службы самой ОС или службы сторонних программ. Некоторые службы необходимы для нормального функционирования системы, другие – не обязательны или вовсе не требуются рядовому пользователю. Но все они влияют на скорость работы Windows. Рассмотрим, как можно ускорить работу Windows, отключив службы, и какие из служб можно отключить.

Инструкция подойдет для ОС Windows 7, Windows 8, Windows 10.

Как открыть службы Window

Отключение служб Windows

Чтобы отключить службу Windows в списке служб находим нужную службу и кликаем на нее два раза левой кнопкой мыши.

Внимание! К отключению служб нужно относиться с большой осторожностью! Не отключайте службу, если не знаете ее назначения, иначе можете нарушить работоспособность операционной системы или ее отдельных компонентов.

Какие службы можно отключить

Теперь о том, какие службы можно отключить, чтобы повысить скорость работы Windows.

Домашние компьютеры, которые не входят в состав локальной сети, также не нуждаются в некоторых службах:

Еще раз напоминаю, что не следует отключать все службы бездумно. Внимательно относитесь к тому, что вы делаете. Не отключайте все сразу, делайте это последовательно и проверяйте не повлияло ли отключение на вашу обычную работу с компьютером.

Оцените статью. Вам не сложно, а автору приятно

Введение

Весьма интересные возможности для обеспечения защиты данных, пересылаемых по IP-сетям, предоставляет применение семейства протоколов и служб IPSec (сокращение от IP Security, безопасность протокола IP). Применение всего комплекса механизмов IPSec позволяет обеспечить проверку целостности передаваемых данных (гарантирует, что данные в процессе передачи не были изменены), их конфиденциальность (шифрование передаваемых данных с целью их защиты от несанкционированного просмотра), защиту от повторений (каждый передаваемый IP-пакет становится уникальным; перехваченный пакет невозможно переслать заново, например, для получения доступа к ресурсам) и подлинность (гарантирует, что пакет отправлен с компьютера, имеющего общий секретный ключ).

В этой статье мы рассмотрим лишь некоторые возможности применения IPSec.

Немного о самой технологии IPSec

Политики IPSec

Общий набор параметров безопасности IPSec называется политикой IPSec. Политика состоит из набора правил, определяющих обработку сетевого трафика. Каждое правило содержит относящиеся к нему набор фильтров и действия, которые данное правило будет производить с пакетом, соответствующим условиям фильтра. В качестве параметров фильтров могут быть заданы IP-адреса, адреса сети или полное доменное имя отправителя и получателя пакета, тип IP-протокола (ICMP, TCP, UDP и т. д.), номера TCP и UDP портов отправителя и получателя.

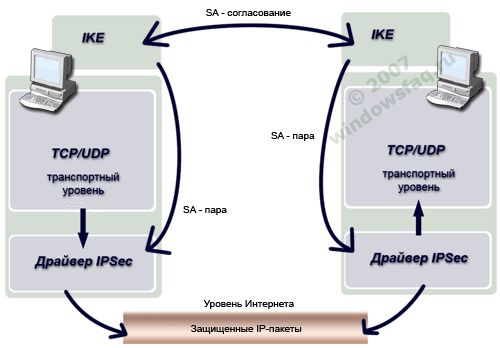

Протокол IKE позволяет установить доверительные отношения между хостами, согласовать параметры безопасности и динамического создания общего ключа. Соглашение о параметрах безопасности, под управлением которых создается ключ, называют сопоставлением безопасности (SA, security association).

Обмен данными между двумя хостами с применением IPSec происходит приблизительно так:

Следует учесть, что существующие в сети межсетевые экраны, прокси или NAT-устройства могут накладывать ограничения на применение IPSec или даже сделать невозможным его использование. Это может произойти, например, в том случае, когда в подписанном пакете подобное устройство перепишет IP-заголовок. Тогда на принимающей стороне он просто будет отброшен, так как не пройдет проверку. На таких устройствах необходимо будет разрешить передачу пакетов IKE и IPSec.

Впрочем, в Windows Server 2003 реализована новая спецификация IPSec, которая позволяет преобразовывать пакеты устройствам NAT.

Использование IPSec в качестве межсетевого экрана

Мы приведем примеры использования IPSec, позволяющие реализовать подобие межсетевого экрана. Сразу оговоримся, что использование IPSec не является полноценной заменой «продвинутого файрволла», однако позволяет реализовать множество сходных задач, причем лишь с использованием штатных средств ОС Windows.

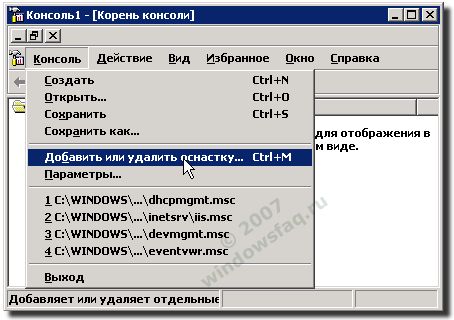

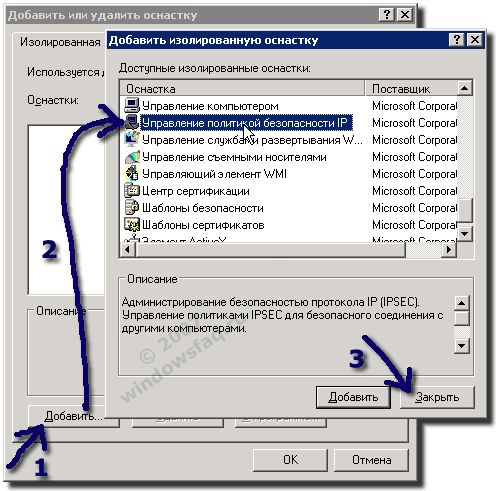

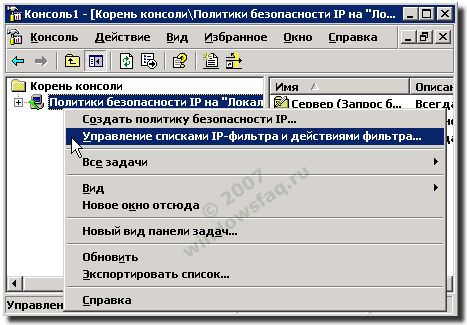

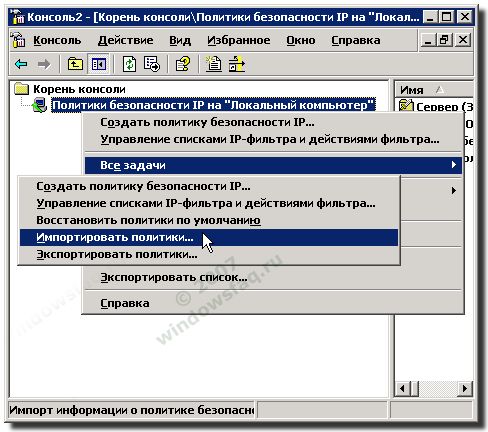

В появившемся диалоге выбора компьютера указываем Локальный компьютер. Последовательно закрываем окна, нажимая кнопки Готово, Закрыть, ОК. Теперь в левой панели консоли у нас появится узел Политики безопасности IP на ‘Локальный компьютер’. Сделаем на нем щелчок правой кнопкой мыши и выберем команду Управление списками IP-фильтра.

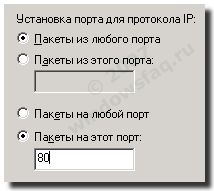

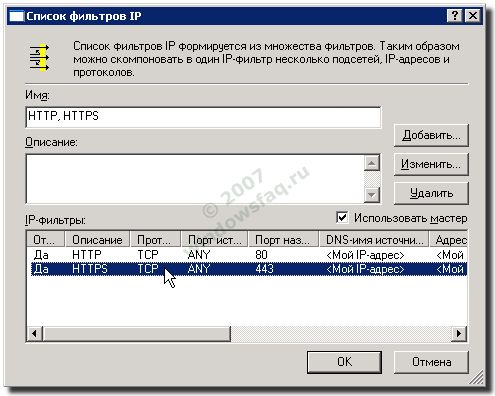

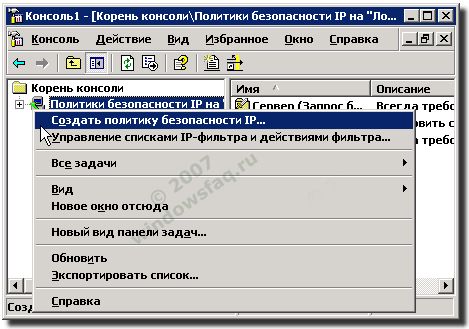

Нажимаем кнопку ОК. Фильтр наш готов, но необходимо теперь определить действия, которые он будет производить. Переключаемся на закладку Управление действиями фильтра и нажимаем кнопку Добавить. Снова откроется диалог мастера, нажимаем Далее. Указываем имя, например Block, идем дальше. В качестве действия выбираем переключатель Блокировать, нажимаем Далее и Готово. Фильтр создан, действие для него определено, нам осталось лишь создать политику и назначить ее. В окне консоли MMC щелкаем правой кнопкой мыши узел Политики безопасности IP и выбираем команду

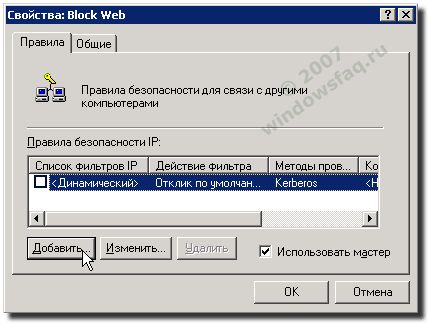

Создать политику безопасности IP. В открывшемся окне мастера нажимаем Далее, затем указываем имя для политики, например, Block Web, нажимаем Далее. Снимаем флажок Использовать правило по умолчанию, щелкаем Далее и Готово. В окне свойств политики нажимаем кнопку Добавить.

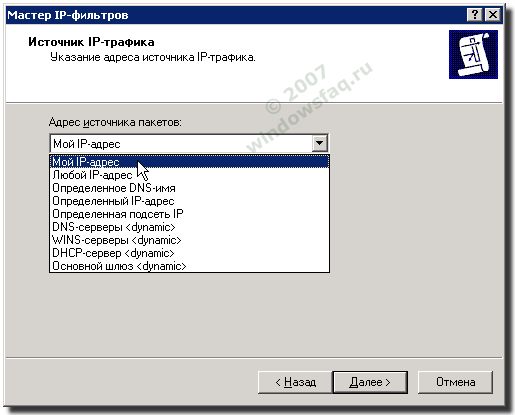

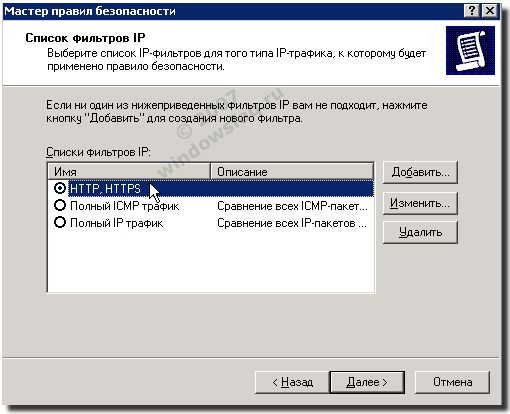

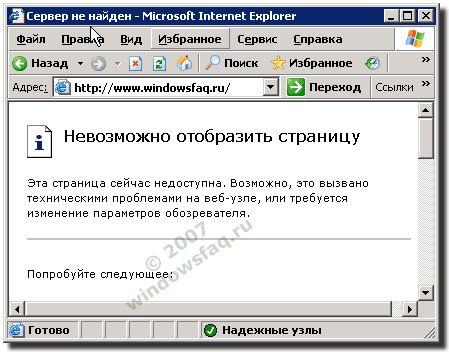

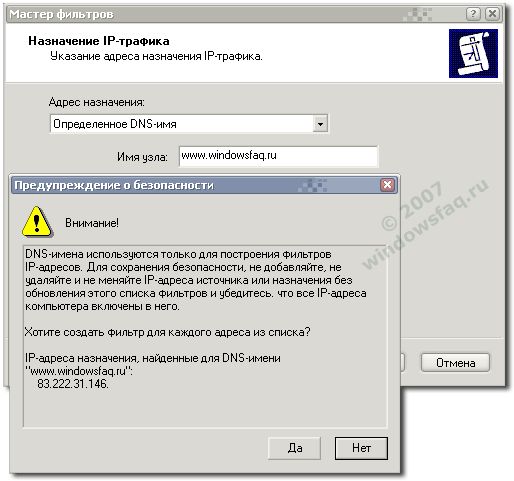

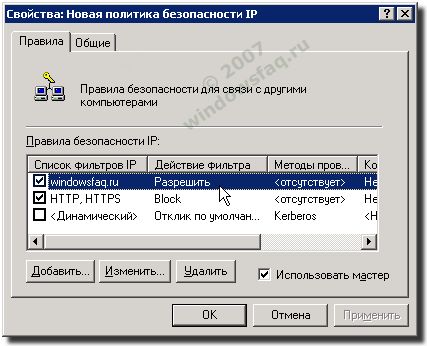

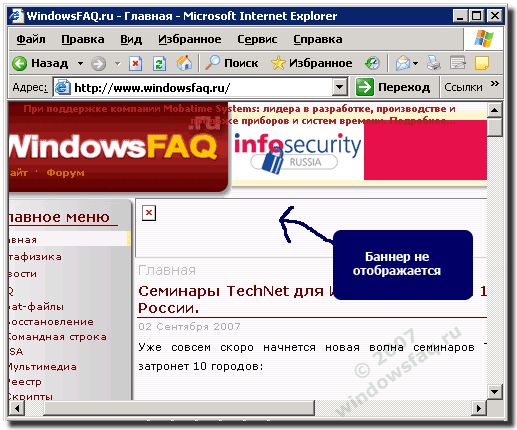

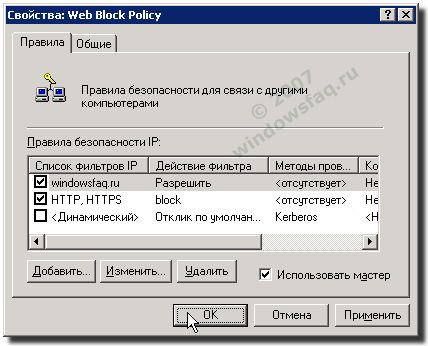

В следующем примере мы добавим фильтр, который будет разрешать подключения к некоторым узлам Интернет. Например, мы позволим браузеру просмотр узла www.windowsfaq.ru. Для этого в нашей консоли MMC дважды щелкаем название политики BlockWeb. В окне свойств нажимаем кнопку Добавить, затем двойным щелчком выберем фильтр HTTP, HTTPS. На вкладке Список фильтров нажимаем кнопку Добавить. Указываем имя для нового фильтра, например, windowsfaq.ru, жмем Добавить, Далее, в качестве источника пакетов оставляем Мой IP-адрес, щелкаем кнопку Далее. В качестве адреса назначения выберем строку Определенное DNS-имя, а в поле Имя узла введем www.windowsfaq.ru. Нажимаем Далее.

Этот пример также и показывает одно из существенных отличий между применением «нормального» межсетевого экрана и фильтрации с помощью IPSec: использование IPSec не позволяет задать порядок следования или приоритет фильтра. Впрочем, работать он все равно будет. Осталось закрыть все диалоговые окна и проверить это.

Подобным же образом вы можете создать собственные необходимые фильтры и применить их.

Перенос настроек на несколько машин

Как видим, настройка фильтрации IP-пакетов на локальной машине несложна и не требует много времени. Ну, а если необходимо настроить фильтры на большом количестве машин? В этом случае можно использовать два варианта применения политик IPSec.

Экспортирование политик IPSec

Применение GPO

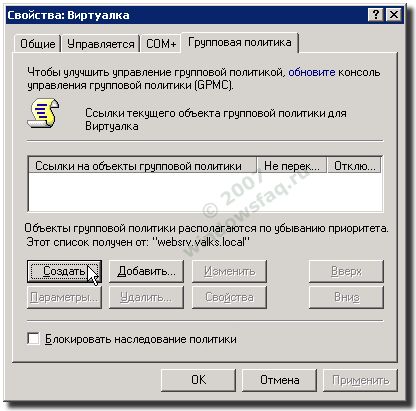

Вышеописанный подход, конечно, упрощает распространение созданных политик IPSec, однако, как вы понимаете, он совсем не похож на централизованное решение. Да и экспорт политики придется производить на каждом компьютере, где необходимо будет применять такую политику. Для доменов с Active Directory можно воспользоваться более изящным способом, используя механизм назначения групповых политик. Для его реализации потребуется:

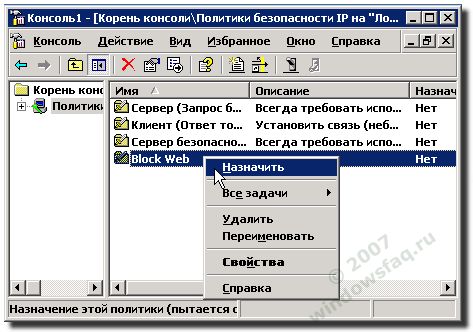

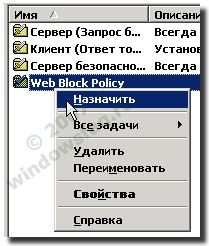

По завершении всех настроек нажмите кнопку ОК в диалоге свойств политики. Осталось ее применить, выполнив правый щелчок мышью на ее названии и выбрав команду Назначить.

Для вступления в силу новых параметров групповой политики необходимо перезагрузить клиентские компьютеры, или принудительно обновить их политику, выполнив команды

для Windows XP и Windows Server 2003 и

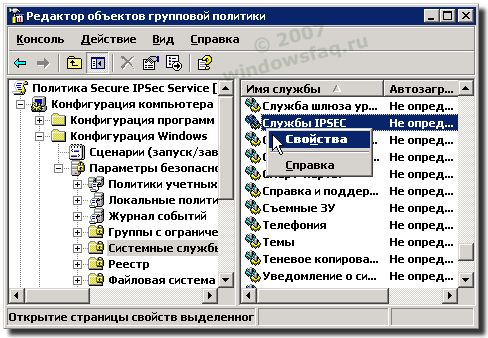

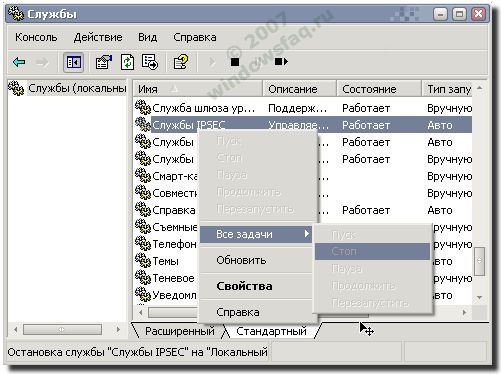

При использовании метода назначения GPO необходимо учитывать следующее:

Ни остановить, не перезапустить службу IPSec невозможно. Даже если щелкнуть Свойства, появится сообщение об отказе в доступе.

Примеры изоляции серверов и домена

Изоляция серверов и домена предоставляет слой сетевой защиты, которая может значительно уменьшить угрозу от доступа ненадежных хостов к доверенным членам домена во внутренней сети организации. Эта технология позволяет IT-администраторам ограничить соединения TCP/IP членами домена, которые являются доверяемыми компьютерами. Почти все сетевые соединения TCP/IP могут быть защищены без изменений в приложениях, потому что IPsec работает на сетевом уровне ниже слоя приложения, предоставляя защиту каждого пакета информации и соединения между компьютерами. Сетевой трафик может быть аутентифицирован, или аутентифицирован и зашифрован, во множестве разнообразных сценариев. Групповая политика и конфигурации IPsec управляются централизованно в Active Directory. Также следует отметить, что стоимость реализации решений на основе логической изоляции, как правило, существенно ниже решений, использующих физическую изоляцию сетевой среды.

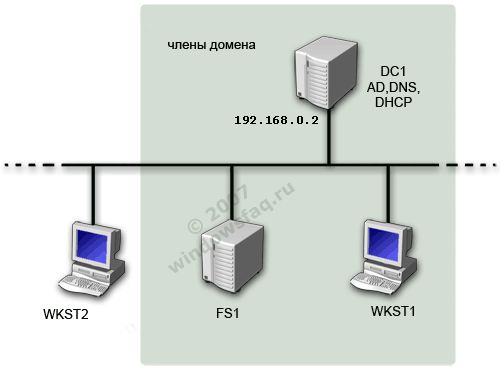

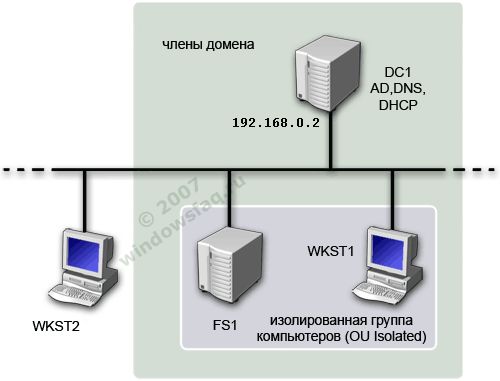

Демонстрацию логической изоляции серверов и домена с применением политик IPSec я покажу на примере небольшой сети, состоящей из четырех компьютеров.

Для управления политиками IPSec, основанными на Active Directory, необходимо входить в группу «Администраторы домена Active Directory» либо получить соответствующие полномочия путем делегирования. Для управления политикой IPSec на локальном или удаленном компьютере необходимо быть членом группы «Администраторы» на локальном или удаленном компьютере. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена».

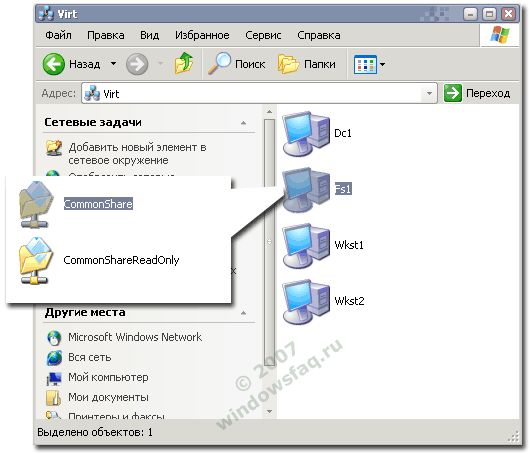

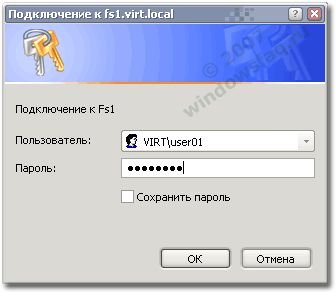

Мы предполагаем, что пользователь компьютера WKST2 знает учетную запись и пароль пользователя в домене VIRT (пусть это будет User01). Для доступа к ресурсам домена он создает на компьютере WKST2 точно такую же локальную учетную запись и вводит ее в группу локальных администраторов.

Проверяем доступ к общей папке на FS1 с компьютера WKST1 и убеждаемся, что ее можно открыть.

Теперь проделаем то же самое с компьютера WKST2. Хотя он и не является членом домена, для доступа к папке CommonShare потребуется всего лишь указать один раз в начале сеанса учетные данные, которые совпадают с учетной записью в домене (в формате имя_домена\пользователь):

Создадим в домене OU с именем Isolated и переместим в нее компьютеры FS1 и WKST1. Схема нашей сети теперь будет выглядеть так:

Необходимо создать политику изоляции домена, которая позволит связываться только компьютерам, находящимся в пределах изолированного домена. Запросы с неизолированных компьютеров вне домена должны игнорироваться. Для этого будет создан список фильтров и настроено их действие, затем политика будет настроена, назначена и применена к членам домена.

Создание списка фильтров

Первый фильтр нам понадобится, чтобы разрешить трафик с контроллером домена, поскольку каждый клиент должен пройти аутентификацию и получить билет Kerberos. Вообще, Microsoft не рекомендует реализацию решений, осуществляющих IPSec-защиту соединений членов домена с их контроллерами домена из-за сложности конфигурации таких сценариев и их управления. Если для проверки подлинности используется Kerberos, необходимо создать разрешающие фильтры для соединений клиентов с контроллерами доменов, серверами DNS и DHCP.

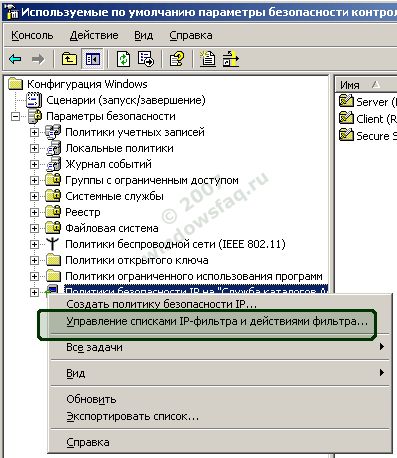

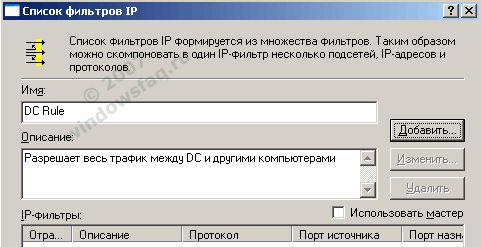

Из открывшегося меню выбираем команду Управление списками IP-фильтра и действиями фильтра. На вкладке Управление списками фильтров IP нажимаем кнопку Добавить. Снимаем флажок Использовать мастер, в поле Имя вводим название для фильтра, например, DC Rule. В поле Описание можно добавить поясняющую информацию. Нажимаем кнопку Добавить.

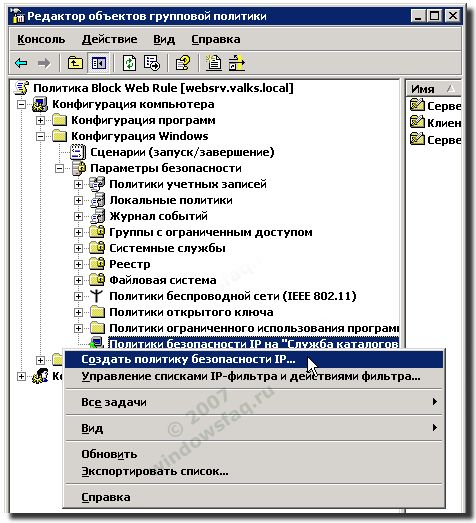

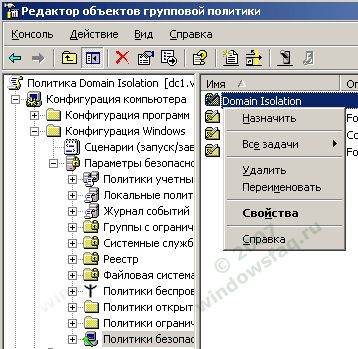

Переходим к настройке политики. Еще раз делаем правый щелчок мышью на узле Политики безопасности IP на «Служба каталогов АД», но теперь выберем команду Создать политику безопасности IP. Нажимаем кнопку Далее в первом окне диалога, затем указываем имя (например, Domain Isolation) и описание, нажимаем Далее. Снимаем флажок Использовать правило по умолчанию, щелкаем Далее. Снимаем флажок Изменить свойства, нажимаем Готово. Снимаем флажок Использовать мастер и щелкаем кнопку Добавить. Теперь необходимо «собрать» пары фильтр/действие. Отмечаем Subnet 192.168.0.0 traffic, переходим на вкладку Действие фильтра и отмечаем Domain Isolation, нажимаем ОК. Так же добавляем DC Rule и выбираем для него действие Permit. Было бы неплохо также добавить All ICMP Traffic/Permit, чтобы иметь возможность применять диагностические сетевые утилиты вроде ping. По окончании этого процесса, закрываем окно, нажав кнопку ОК.

В углу значка слева от названия политики должна появиться зеленая точка, показывающая, что политика теперь назначена. На клиентах политика IPSec обновляется при загрузке операционной системы или через заданные интервалы времени. Для того, чтобы обновление политики произошло немедленно, введем в командную строку на компьютерах FS1 и WKST1 следующие команды:

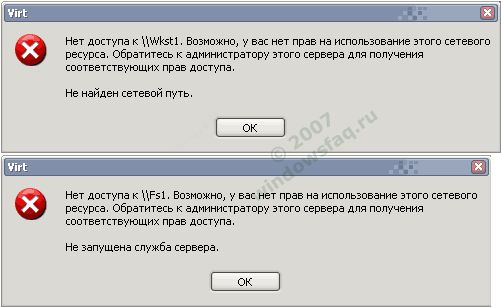

Теперь остается проверить действие созданной политики. Пробуем зайти с WKST2 на FS1 и WKST1. Если все работает правильно, пользователь должен получить вот такие симпатичные сообщения:

При этом соединение с FS1 на WKST1 и наоборот должно быть успешным, с возможностью использования разрешенных общих ресурсов.

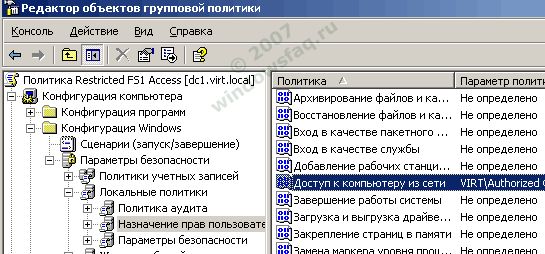

Делаем на названии параметра двойной щелчок, в открывшемся диалоге устанавливаем флажок Определить указанные ниже параметры политики, нажимаем кнопку Добавить пользователя или группу. Находим группу Authorized Computers. Кнопками ОК последовательно закрываем окна диалогов, в появившемся окне подтверждения нажимаем Да и закрываем окно диалога. Осталось обновить политики на компьютерах командой

Теперь доступ к компьютерам OU Isolated членам домена, не входящим в группу Authorized Computers будет закрыт.

Следует отметить, что применение IPSec реализуется на платформах не ниже Windows2000.

Вместо использования консоли управления политикой IP-безопасности в Windows Server 2003 можно использовать команду Netsh, которая поддерживает применение сценариев. Справочник по параметрам команды Netsh можно посмотреть в Microsoft TechNet

Протоколы IPSec будут неэффективно работать с мобильными, постоянно перемещающимися между точками доступа одной сети клиентами. Это вызвано тем, что перемещающийся клиент будет слишком часто получать новый IP-адрес, что в свою очередь, потребует слишком частого согласования ассоциаций безопасности.

В качестве очень подробного руководства, содержащего весь процесс внедрения решений изоляции серверов и домена от стадии проектирования до тестирования, конечной реализации и его управления, можно порекомендовать документ Server and Domain Isolation Using IPsec and Group Policy, доступный на сайте Microsoft.