plaintext password что это

Plaintext password что это

34.1 Использование plaintext в сервере

При выполнении как сервер, “ plaintext ” выполняет аутентификационный тест путём раскрытия строки. Он имеет следующие опции:

|

Содержимое этой опции, после раскрытия, должно быть списком строк подсказок, разделённых двоеточиями. Если раскрытие неудачно, даётся временное отклонение аутентификации.

|

34.2 Аутентификационный механизм PLAIN

и клиентский хост может аутентифицироваться путём посыла команды

Поскольку тут содержится три строки (больше чем число подсказок), от клиента не требуется больше данных. Альтернативно, клиент может лишь послать

34.3 Аутентификационный механизм LOGIN

34.4 Поддержка для иных видов аутентификации

34.5 Использование “ plaintext ” как клиента

Аутентификатор “ plaintext ” имеет две клиентские опции:

|

Если клиент получает подсказку сервера не являющуюся допустимой base64 строкой, оставляется аутентификация по-умолчанию. Однако, если эта опция установлена в истину, ошибка в вызове игнорируется, и клиент посылает обычный ответ.

|

Нехватка двоеточий означает, что весь текст посылается с командой AUTH, с символами крышки преобразованными в NUL. Подобный пример, использующий механизм LOGIN:

Начальное двоеточие означает, что первая строка пустая, таким образом, с командой AUTH никаких данных не посылается. Оставшиеся строки посылаются в ответ на подсказки.

Plaintext password что это

34.1 Использование plaintext в сервере

При выполнении как сервер, “ plaintext ” выполняет аутентификационный тест путём раскрытия строки. Он имеет следующие опции:

|

Содержимое этой опции, после раскрытия, должно быть списком строк подсказок, разделённых двоеточиями. Если раскрытие неудачно, даётся временное отклонение аутентификации.

|

34.2 Аутентификационный механизм PLAIN

и клиентский хост может аутентифицироваться путём посыла команды

Поскольку тут содержится три строки (больше чем число подсказок), от клиента не требуется больше данных. Альтернативно, клиент может лишь послать

34.3 Аутентификационный механизм LOGIN

34.4 Поддержка для иных видов аутентификации

34.5 Использование “ plaintext ” как клиента

Аутентификатор “ plaintext ” имеет две клиентские опции:

|

Если клиент получает подсказку сервера не являющуюся допустимой base64 строкой, оставляется аутентификация по-умолчанию. Однако, если эта опция установлена в истину, ошибка в вызове игнорируется, и клиент посылает обычный ответ.

|

Нехватка двоеточий означает, что весь текст посылается с командой AUTH, с символами крышки преобразованными в NUL. Подобный пример, использующий механизм LOGIN:

Начальное двоеточие означает, что первая строка пустая, таким образом, с командой AUTH никаких данных не посылается. Оставшиеся строки посылаются в ответ на подсказки.

Этот информационный блок появился по той простой причине, что многие считают нормальным, брать чужую информацию не уведомляя автора (что не так страшно), и не оставляя линк на оригинал и автора — что более существенно. Я не против распространения информации — только за. Только условие простое — извольте подписывать автора, и оставлять линк на оригинальную страницу в виде прямой, активной, нескриптовой, незакрытой от индексирования, и не запрещенной для следования роботов ссылки.

Если соизволите поставить автора в известность — то вообще почёт вам и уважение.

Plaintext password что это

34.1 Опции “ plaintext ”

При конфигурировании как сервера, “ plaintext ” имеет следующие опции:

|

Фактически, это глобальная аутентификационная опция, но, она может быть установлена для конфигурирования драйвера “ plaintext ” как сервера. Её использование описано ниже.

|

Содержимое этой опции, после раскрытия, должно быть списком строк подсказок, разделённых двоеточиями. Если раскрытие неудачно, даётся временное отклонение аутентификации.

34.2 Использование “ plaintext ” в сервере

34.3 Аутентификационный механизм PLAIN

и клиентский хост может аутентифицироваться путём посыла команды

Поскольку тут содержится три строки (больше чем число подсказок), от клиента не требуется больше данных. Альтернативно, клиент может лишь послать

34.4 Аутентификационный механизм LOGIN

34.5 Поддержка для иных видов аутентификации

34.6 Использование “ plaintext ” как клиента

Аутентификатор “ plaintext ” имеет две клиентские опции:

|

Если клиент получает подсказку сервера не являющуюся допустимой base64 строкой, оставляется аутентификация по-умолчанию. Однако, если эта опция установлена в истину, ошибка в вызове игнорируется, и клиент посылает обычный ответ.

|

Нехватка двоеточий означает, что весь текст посылается с командой AUTH, с символами крышки преобразованными в NUL. Подобный пример, использующий механизм LOGIN:

Начальное двоеточие означает, что первая строка пустая, таким образом, с командой AUTH никаких данных не посылается. Оставшиеся строки посылаются в ответ на подсказки.

Этот информационный блок появился по той простой причине, что многие считают нормальным, брать чужую информацию не уведомляя автора (что не так страшно), и не оставляя линк на оригинал и автора — что более существенно. Я не против распространения информации — только за. Только условие простое — извольте подписывать автора, и оставлять линк на оригинальную страницу в виде прямой, активной, нескриптовой, незакрытой от индексирования, и не запрещенной для следования роботов ссылки.

Если соизволите поставить автора в известность — то вообще почёт вам и уважение.

plain text password

Смотреть что такое «plain text password» в других словарях:

Text messaging — Texter redirects here. For the American surname, see Texter (surname). Txt msg redirects here. For the TV series, see Pop Up Video. A user typing a text message on an LG enV (VX9900) Text messaging, or texting, refers to the exchange of brief… … Wikipedia

Hash chain — In computer security, a hash chain is a method to produce many one time keys from a single key or password. Definition A hash chain is a successive application of a cryptographic hash function h(x) to a string.For example,h(h(h(h(x))))gives a… … Wikipedia

Magic SysRq key — The SysRq key The magic SysRq key is a key combination understood by the Linux kernel, which allows the user to perform various low level commands regardless of the system s state. It is often used to recover from freezes, or to reboot a computer … Wikipedia

RC4 — In cryptography, RC4 (also known as ARC4 or ARCFOUR meaning Alleged RC4, see below) is the most widely used software stream cipher and is used in popular protocols such as Secure Sockets Layer (SSL) (to protect Internet traffic) and WEP (to… … Wikipedia

Crypt (Unix) — In Unix computing, crypt is the name of both a commonly available utility program and a C programming function. Though both are used for encrypting data, they are otherwise essentially unrelated. To distinguish between the two, writers often… … Wikipedia

crypt (Unix) — In Unix computing, crypt is the name of both a utility program and a C programming function. Though both are used for encrypting data, they are otherwise essentially unrelated. To distinguish between the two, writers often refer to the utility… … Wikipedia

Two-factor authentication — (TFA, T FA or 2FA) is an approach to authentication which requires the presentation of two different kinds of evidence that someone is who they say they are. It is a part of the broader family of multi factor authentication, which is a defense in … Wikipedia

File Transfer Protocol — (FTP) is a network protocol used to transfer data from one computer to another through a network such as the Internet.FTP is a file transfer protocol for exchanging and manipulating files over a TCP computer network. A FTP client may connect to a … Wikipedia

Email client — Mozilla Thunderbird email client user interface on a GNU/Linux operating system An email client, email reader, or more formally mail user agent (MUA), is a computer program used to manage a user s email. The term can refer to any system capable… … Wikipedia

Mail (application) — Mail Mail 5.0 under Mac OS X Lion Developer(s) Apple Inc … Wikipedia

inaword

Блог о разработке и современных технологиях

Kafka: Часть 7 — Аутентификация по протоколу SASL с SSL и механизмом PLAIN

В предыдущей статье мы настроили и проверили аутентификацию SSL в Kafka. Давайте теперь разберемся, как добавлять защиту соединения SSL к SASL протоколу аутентификации! Разбираться будем на примере простого механизма аутентификации PLAIN.

Заходите в наш телеграмм канал — Enterprise Stack Helper! Делитесь опытом или задавайте вопросы, если что-то непонятно.

Комбинация SSL с SASL

Давайте вспомним, что мы уже умеем:

Выходит, что мы уже все знаем. Остается только объединить конфигурации!

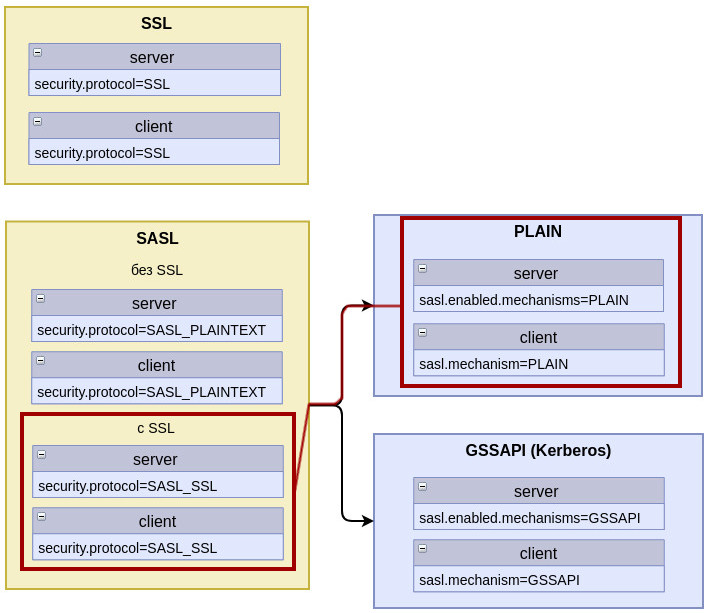

Итак, вспомним: чтобы протокол SASL работал через SSL, необходимо это указать явным образом. Вспомним диаграмму из первой статьи и отметим наш выбор конфигурации:

Таким образом, выбор протокола аутентификации на сервере будет такой:

И такой на клиенте соответственно:

Остальные настройки протоколов для сервера мы скомбинируем из настроек SASL_PLAINTEXT PLAIN и SSL и вот, что получится для сервера:

Обратите внимание, что мы заменили

listener.name.sasl_plaintext.plain.sasl.jaas.config

на

listener.name.sasl_ssl.plain.sasl.jaas.config

Потому что поменялся протокол!

Итак, мы на клиенте и на сервере:

Теперь приведем итоговую конфигурацию сервера:

Не забывайте менять localhost, ssl.keystore.location, ssl.keystore.password на свои!

Запустите Kafka, а затем клиент! Если все успешно, то клиент ознаменует успешный процесс отправки сообщений в топик следующим текстом:

SSL для других механизмов SASL протокола

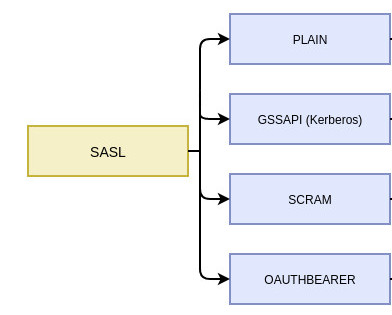

Мы рассмотрели защиту соединения с помощью SSL для протокола SASL и его механизма аутентификации PLAIN. Из первой статьи мы знаем что у SASL сейчас как минимум четыре механизма аутентификации:

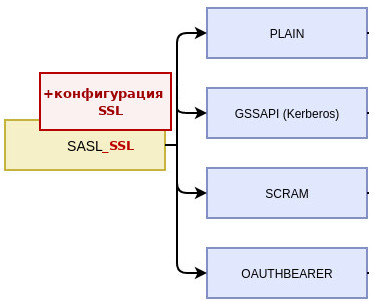

Можно рассмотреть добавление SSL к каждому механизму, а можно просто понять принцип добавления SSL к каждому механизму.

Следуя этой инструкции, Вы сможете настроить любой механизм аутентификации SASL с SSL.

Резюме

В этой статье мы добавили SSL к протоколу SASL с PLAIN аутентификацией, а также разобрали принцип добавления SSL к другим механизмам аутентификации SASL.

Заходите в наш телеграмм канал — Enterprise Stack Helper! Делитесь опытом или задавайте вопросы, если что-то непонятно.