persistent в андроид что это

Что такое com.google.android.gms.persistent и почему он всегда использует CPU?

Даже когда ничего не происходит, этот системный процесс, похоже, использует устойчивые 1-2% процессора. В течение дня это истощает значительное количество батареи, даже когда устройство не использовалось ни для чего. Мне не удалось сопоставить его с другими приложениями, потому что даже когда они использовали только несколько секунд времени процессора каждый в течение нескольких часов, этот процесс использует минуты.

Кажется, что он работает, даже если я:

Я написал небольшое тестовое приложение, которое отслеживает /proc/

Каждая строка выше была в другое время, непосредственно предшествующее (в течение 10 мс) сообщение журнала, определяющее использование ЦП com.google.android.gms.persistent но без какой-либо четкой индикации того, связано ли это. К сожалению, ни один из вышеприведенных отчетов не превышает 10 мс времени процессора, и поэтому – даже если точное определение того, что использует «постоянный», представляет собой лишь небольшую часть используемого времени процессора.

Другие попытки исследования того, что использует этот процесс, предложили различные вещи (например, носимые), которых у меня нет, и никогда не подключались к моему устройству.

Что использует этот процесс? Я ищу эту информацию напрямую, или для дополнительных способов я могу вывести эту информацию, подобную моим попыткам с помощью logcat.

Обновление: я искал источник (например, com.google.android.gms.persistent.java или что-то в этом роде) на https://android.googlesource.com без везения. Разве это не часть общедоступного исходного кода? Что действительно странно, так это то, что документации нет даже, например, здесь: https://android.googlesource.com/platform/frameworks/base/+/33fca8e/docs/html/reference/com/google/ андроид / GMS

Моя рабочая теория теперь заключается в том, что у нее есть Тревога, которая срабатывает примерно с 60 секундами независимо от того, нужна она или нет, и этот код проверяет синхронизацию, и если ничего не нужно синхронизировать, она отказывается от времени И позволяет CPU переходить в режим сна. Тем не менее, я на полпути не могу поверить, что такой ужасный дизайн будет использоваться, поскольку все, что просыпает процессор каждую минуту, обязательно разрядит батарею намного быстрее, даже если она просто заснет и почему будет использоваться опрос Вместо чего что-то прерывается для синхронизации в любом случае?

Насколько я могу судить (из-за того, что не смог найти его) исходный код для com.google.android.gms.persistent не является открытым исходным кодом или доступен в Интернете в любом месте. Если я ошибаюсь, я бы принял в качестве ответа на мой вопрос, любой ответ, который указывал бы на исходный код, поскольку я мог бы просмотреть его и определить для себя, почему использование ЦП.

По словам Дэвида Биссона :

По словам исследователей российской антивирусной фирмы Dr Web, последний член печально известной семьи троянов Android загружает и запускает вредоносные приложения без ведома пользователя о зараженных устройствах.

Вредоносная программа, известная под именем «Android.Xiny.60», родом из той же семьи, что и Android.Xiny.19.origin, которая сделала свой большой вход еще в январе 2016 года.

В то время Xiny скрывался в более чем 60 играх, доступных для загрузки из официального магазина Google Play, и использовал инструкции, переданные ему в виде файлов изображений, модифицированных с помощью стеганографии, для запуска произвольных файлов APK.

Зараженные андроид игры

Как сообщает Softpedia, последним версиям Xiny-трояна не нужно обманывать пользователей, предоставляя им admin privilges, а вместо этого развертывать эксплоиты для root-устройства.

Как только вредоносная программа запускается, она загружает свои вредоносные компоненты и сохраняет их в системных каталогах. Троян может использовать эти элементы, чтобы причинять всевозможные неприятности.

Например, Xiny может внедрять вредоносные процессы в приложения чата, отслеживать разговоры и даже отправлять сообщения без разрешения пользователя. Кроме того, вредоносное ПО предназначено для банковских приложений и может отображать поддельные страницы входа, чтобы украсть имена пользователей и пароли.

Как объясняет доктор Веб в сообщении в блоге:

«Троян запускает модуль igpi (Android.Xiny.61), который использует функцию ptrace, чтобы внедрить исполняемую библиотеку Linux igpld.so (Android.Xiny.62) в системные процессы Google Play (com.android.vending) и Службы Google Play (com.google.android.gms, co.google.android.gms.persistent). «

Вредоносная программа может также внедрить Android.Xiny.62 в zygote, важный процесс Android, чья зараженность позволяет троянцам запускать новые приложения и дополнительные вредоносные программы. В то же время Android.Xiny.60 ждет обнаружения зарядного устройства, дома Экран для включения или выключения или нескольких других конкретных событий. Всякий раз, когда происходит одно из этих событий, троян соединяется с сервером команд и управления и отправляет всю информацию об устройстве на домашнюю базу.

Пользователи Android должны работать, чтобы защитить себя от всех версий вредоносного ПО Android.Xiny, поддерживая новейшее антивирусное решение, просматривая обзоры приложений до их установки и проверяя, чтобы требуемые разрешения на использование приложений были Его рекламируемой цели.

Немногие, если какие-либо законные приложения действительно требуют прав root, поэтому остерегайтесь самозванцев, которые ищут права, которых они не заслуживают.

Это не вирус или троян. Это игровой сервис Google Play, который должен правильно запускать сервисы Google Play на платформе Android. На самом деле это основной процесс, выполняемый в фоновом режиме, полезно поддерживать приложения и связывать их с магазином воспроизведения Google, а также обновлять их и предоставлять другие функции Google Play. Что касается использования ЦП, многие другие приложения тоже работают в фоновом режиме и берут ресурсы, но они предназначены для их обновления и предоставления вам лучших услуг реального времени.

Что такое com.google.android.gms.persistent и почему он всегда использует CPU?

Даже когда ничего не происходит, этот системный процесс, похоже, использует устойчивую 1-2% от CPU. В течение дня это истощает значительное количество батареи, даже если устройство не использовалось ни для чего. Я не смог сопоставить его с другими приложениями, потому что даже когда они использовали только несколько секунд времени процессора каждый в течение нескольких часов, этот процесс использует минуты.

Он все еще работает, даже если я:

- отключить WiFi

отключить BlueTooth

отключить службы определения местоположения

отключить все, кроме минимальной синхронизации (например, GMail)

Я написал небольшое тестовое приложение, которое отслеживает /proc/

Другие попытки исследования того, что использует этот процесс, предложили различные вещи (например, носимые), которых у меня нет, и никогда не подключались к моему устройству.

Что такое этот процесс? Я ищу эту информацию напрямую, или для дополнительных способов я могу вывести эту информацию, подобную моим попыткам с помощью logcat.

Обновление: я искал источник (например, com.google.android.gms.persistent.java или что-то в этом роде) на https://android.googlesource.com без везения. Разве это не часть общедоступного исходного кода? Что действительно странно, так это то, что даже не существует какой-либо документации, например. здесь: https://android.googlesource.com/platform/frameworks/base/+/33fca8e/docs/html/reference/com/google/android/gms

Моя рабочая теория теперь заключается в том, что она имеет тревогу, которая срабатывает примерно через 60 секунд независимо от того, нужна она или нет, и этот код проверяет работу синхронизации, и если ничего не нужно синхронизировать, он отказывается от и сразу же перейдет в режим ожидания. Тем не менее, я на полпути не могу поверить, что такой ужасный дизайн будет использоваться, поскольку все, что просыпает процессор каждую минуту, обязательно разряжает батарею намного быстрее, даже если она просто заснет и почему будет использоваться опрос вместо чего что-то прерывается для синхронизации в любом случае?

Насколько я могу судить (из-за того, что не смог найти его), исходный код для com.google.android.gms.persistent не является открытым исходным кодом или доступен в Интернете в любом месте. Если я ошибаюсь, я бы принял в качестве ответа на мой вопрос, любой ответ, который будет указывать на исходный код, поскольку я мог бы просмотреть его и определить для себя, почему использование ЦП.

Это не вирус или троян. это игровой сервис Google Play, который должен правильно запускать сервисы Google Play в платформе Android. На самом деле это основной процесс, выполняемый в фоновом режиме, полезно поддерживать приложения и связывать их с магазином воспроизведения Google, а также обновлять их и предоставлять другие функции службы воспроизведения Google. Что касается использования ЦП, многие другие приложения тоже работают во фонов и берут ресурсы, но они предназначены для обновления и предоставления вам более эффективных услуг реального времени.

Последний член известной семьи троянских программ для Android и запускает вредоносные приложения без знаний пользователя о зараженных устройств, по словам исследователей российской антивирусной фирмы Dr Web.

Вредоносная программа, известная как «Android.Xiny.60», родом из того же семейства, что и Android.Xiny.19.origin, который сделал свой большой вход в январе 2016.

В то время Xiny скрылся в более чем 60 играх, доступных для скачивания из официального магазина Google Play и использовали инструкции, он в виде файлов изображений, модифицированных стеганографией для запуска произвольные файлы APK.

Зараженные андроид игры

Как сообщает Softpedia, в последних версиях Xiny-трояна нет необходимо обмануть пользователей в предоставлении ему admin privilges, но вместо этого развертывать эксплойты для root-устройства.

После запуска вредоносного ПО он загружает свои вредоносные компоненты и сохраняет их в системных каталогах. Троян может использовать эти элементы, которые могут вызвать любые неприятности.

Например, Xiny может внедрять вредоносные процессы в приложения чата, отслеживание разговоров и даже отправка сообщений без разрешение. Кроме того, вредоносное ПО предназначено для банковских приложений и может отображать поддельные страницы входа, чтобы украсть имена пользователей и пароли.

Как объясняет доктор Веб в сообщении в блоге:

«Троян запускает модуль igpi (Android.Xiny.61), который использует Функция ptrace для установки исполняемой библиотеки Linux igpld.so(Android.Xiny.62) в системные процессы Google Play (com.android.vending) и сервисы Google Play (com.google.android.gms, co.google.android.gms.persistent) приложения».

Вредоносная программа может также ввести Android.Xiny.62 в zygote, что важно Процесс Android, чья зараженность позволяет трояну запускать новый приложений и дополнительных вредоносных программ. В то же время, Android.Xiny.60 ожидает обнаружения зарядного устройства, главного экрана для включения или выключения, или нескольких других конкретных событий. Всякий раз, когда один из тех события происходят, троян соединяется с сервер управления и отправки всех видов информации о устройство на домашнюю базу.

Пользователи Android должны работать, чтобы защитить себя от всех версий от вредоносного ПО Android.Xiny, поддерживая современный антивирус решение, чтение обзоров приложений перед их установкой и чтобы убедиться, что приложение запрашивает разрешения jives с его рекламируемой цели.

Немногие, если какие-либо законные приложения действительно требуют прав root, так что будьте осторожны мошенников, ищущих права, которых они не заслуживают

Отвязываем смартфон от всевидящего ока Google

Компания Google быстро прошла путь от небольшой поисковой системы до гигантской инфраструктуры, компоненты которой работают на наших ПК, смартфонах, планшетах и даже телевизорах. Google неустанно собирает о нас информацию, поисковые запросы тщательно логируются, перемещения отслеживаются, а пароли, письма и контактная информация сохраняются на годы вперед. Все это неотъемлемая часть современности, но мы вполне можем ее изменить.

Введение

Ни для кого не секрет, что любое устройство под управлением Android (по крайней мере то, что сертифицировано Google) содержит в себе не только компоненты, собранные из AOSP, но и внушительное количество проприетарных программ Google. Это те самые Google Play, Gmail, Hangouts, Maps и еще куча приложений, включая диалер и камеру (начиная с KitKat).

Для всех этих компонентов нет не только исходного кода, но и вообще каких-либо пояснений по поводу принципов их работы. Многие из них изначально созданы с целью собирать определенные виды информации и отправлять их на серверы Google. Так, например, ведут себя GoogleBackupTransport, отвечающий за синхронизацию списка установленных приложений, паролей и других данных, GoogleContactsSyncAdapter, который синхронизирует список контактов, или ChromeBookmarksSyncAdapter, работа которого — синхронизировать закладки браузера. Плюс сбор информации обо всех запросах в поисковике.

В самом факте синхронизации, конечно, ничего плохого нет, и это великолепный механизм, который позволяет настроить новый телефон за считаные минуты, а Google Now даже умудряется дать нам полезную информацию на основе наших данных (иногда). Проблема только в том, что все это рушит нашу конфиденциальность, ибо, как показал Сноуден, под колпаком у АНБ (и, вероятнее всего, у кучи других служб) находится не только какая-нибудь империя зла под названием Microsoft, но и Google, а также множество других компаний из тусовки «мы не зло, а пушистые меценаты».

Говоря другими словами: Гугл сольет нас всех без всяких проблем, и не факт, что его сотрудники, сидя в своих офисах с массажистками и собачками, не ржут над именами из твоей контактной книги (там все зашифровано, да), попивая 15-летний пуэр из провинции Юньнань. А может быть, к черту этот Гугл? Возьмем их Android, а сами они пусть идут лесом?

Что такое Google Apps

Последняя версия кастомной прошивки на основе KitKat для моего смартфона весит 200 Мб, однако, чтобы получить настоящий экспириенс от смартфона, я должен прошить поверх нее еще и архив gapps, размер которого составляет 170 Мб. Только после этого я получу систему, аналогичную предустановленной на Nexus-устройства, со всеми плюшками в виде интегрированного с Google Now рабочего стола, блокировку экрана на основе снимка лица, камеру с поддержкой сферической съемки и килограмм гугловского софта, начиная от Google Play и заканчивая Google Books.

Еще раз повторюсь: все это закрытый софт от Google, который по-хорошему вообще нельзя распространять без их ведома (поэтому его нет в кастомных прошивках типа CyanogenMod), но так как извлечь его из прошивок Nexus-девайсов довольно просто, то в Сети можно найти огромное количество подобных архивов, в том числе сильно урезанных. Для того чтобы выпустить смартфон на Android с набором gapps на борту, производитель должен отправить его на сертификацию в Google, которая, оценив качество и производительность смартфона, либо даст добро, либо отфутболит (но китайцев это вообще никак не останавливает).

Так Google Apps попадают на смартфон. Из пользователей 99% либо юзают предустановленные приложения, либо устанавливают их самостоятельно на абсолютно чистую и полностью анонимную прошивку. А дальше с момента ввода имени пользователя и пароля начинается синхронизация и слив информации.

В каталоге /system/app мы найдем большое количество разных гугловских приложений, легко узнаваемых по названию пакета: Books.apk, Chrome.apk, Gmail2.apk и так далее. Каждое из них по-своему будет делиться информацией, но это абсолютно нормально (да, Google будет знать, что ты читаешь Пауло Коэльо через их приложение!). Наибольшую опасность здесь представляет GoogleContactsSyncAdapter.apk, который отвечает только за то, чтобы отправлять на удаленный сервер список контактов. Записываем название в блокнот и идем дальше.

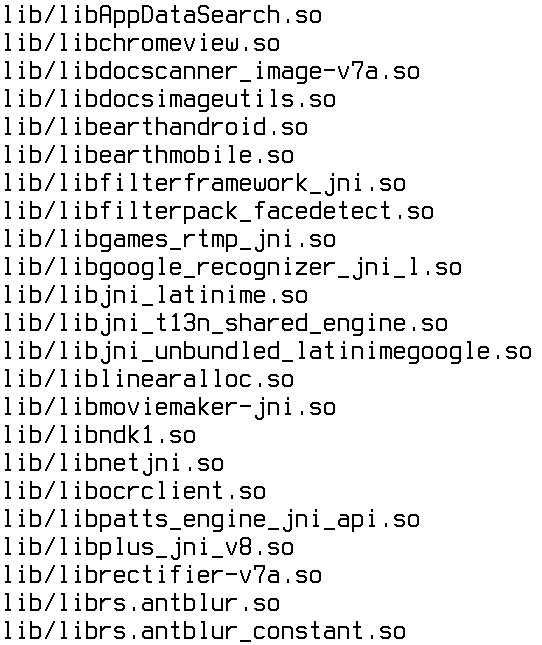

Большинство файлов из каталога /system/priv-app — это сервисы и фреймворки, необходимые для запуска всей этой махины синхронизации и слежки:

В сущности, это и есть та часть Google Apps, которая ответственна за слив нашей частной информации. Попробуем от всего этого избавиться.

Способ номер 1. Отключение через настройки

Самый простой способ отвязать смартфон от Google — это воспользоваться стандартными настройками системы. Метод хорош тем, что не требует ни прав root, ни установки кастомных прошивок, ни кастомного рекавери. Все можно сделать в любой стоковой прошивке без потери доступа к аккаунту и приложениям типа Gmail (если это необходимо). Однако за эффективность никто ручаться не будет, так как вполне возможно, что некоторые компоненты gapps продолжат отправку данных.

В тех же «Настройках Google», кстати, можно отключить любое приложение, использующее аккаунт Google для авторизации. Речь при этом идет не только о софте, установленном на девайс, но и вообще обо всех когда-либо использованных приложениях, включая веб-сайты. Я, например, обнаружил в этом списке множество сайтов, на которые не заходил уже как минимум пару лет.

Хакер #182. Все о Bitcoin

Способ номер 2. Очистка официальной прошивки

В прошлых (да и в будущих) версиях системы содержимое Google Apps отличается, поэтому перед удалением рекомендую скачать gapps нужной версии с сайта goo.im/gapps, распаковать с помощью WinRar и просмотреть содержимое. Также следует учитывать зависимость некоторых приложений из маркета от приложений Google, подробнее об этом я расскажу позже.

Способ номер 3. Кастомная прошивка без gapps

Предыдущий способ можно существенно упростить, если просто установить на смартфон кастомную прошивку без Google Apps. В этом случае смартфон/планшет будет кристально чист без всякой привязки к Google. Недостаток этого способа — отсутствие Google Play, но можно либо заменить его сторонним магазином приложений (об этом ниже), либо использовать следующий способ, который включает в себя установку урезанной версии Google Apps.

Способ номер 4. Google Play и ничего кроме

Этот способ частичной отвязки от Google — своего рода компромисс. Он не решает проблему слежки — по крайней мере без настроек из первого способа, — но позволяет не захламлять систему кучей бесполезного софта, который будет висеть в фоне и жрать память. Суть проста — ставим кастомную прошивку и заливаем поверх нее минималистичную версию gapps, которая включает в себя только Google Play.

Таких минимальных сборок gapps в Сети множество, но я бы рекомендовал использовать проверенные временем BaNkS Gapps, а именно файл «месяц-числоGAppsCore4.4.2signed.zip». Они работают на любом смартфоне, совместимы с ART и включают в себя только основные файлы gapps, список которых приведен в разделе «Что такое Gapps», файлы фреймворка, а также несколько библиотек. По сути, это Google Play, инструменты синхронизации и ничего больше.

Меняем поисковик на DuckDuckGo

Сторонний маркет

Второй и третий способ предполагают полное избавление от Google Apps, включая Google Play и возможность логина с помощью Google-аккаунта, поэтому мы должны найти способ простой и удобной установки приложений, который не заставлял бы нас выкачивать их самостоятельно, а затем скидывать на карту памяти и устанавливать вручную. Один из таких способов — установить сторонний маркет.

На данный момент существует три более или менее жизнеспособные альтернативы Google Play. Это Amazon Appstore, Yandex.Store и 1Mobile Market. У каждого из них есть свои преимущества и недостатки, которые в основном сводятся к количеству приложений и способам оплаты:

Приложения во всех трех маркетах имеют оригинальные цифровые подписи разработчиков приложений, что позволяет использовать их одновременно. Приложение, установленное из одного маркета, может быть без проблем обновлено из другого, а при удалении пропадет из списка установленных сразу во всех. Покупать, правда, придется раздельно.

Open Source Маркет

Кроме описанных в статье, а также множества других менее известных магазинов приложений, в Сети можно найти отличающийся от остальных репозиторий F-Droid. Он полностью анонимен и содержит только свободный софт, распространяемый под лицензиями, одобренными фондом FSF. Приложений в F-Droid всего тысяча, зато все они гарантированно не содержат бэкдоров и других систем разглашения личных данных. Именно F-Droid используется в качестве дефолтового маркета в свободной Android-прошивке Replicant.

Решение проблемы зависимости приложений от Google Apps

Несмотря на то что компоненты gapps не являются частью официального API Android, некоторые приложения все-таки ожидают увидеть их в системе, из-за чего может возникнуть ряд проблем — от полной неработоспособности приложения до потери части его функций. Некоторые приложения откажутся устанавливаться из-за отсутствия Google Maps API, другие падают сразу после запуска, не обнаружив его, третьи включают в себя прямые ссылки на Google Play, что может привести к падениям и некорректной работе.

Чтобы решить эти проблемы, пользователь MaR-V-iN с XDA начал проект NOGAPPS, в рамках которого ведется разработка набора открытых компонентов, заменяющих оригинальную функциональность Google Apps. В данный момент доступно три компонента-замены:

Установка компонентов производится отдельно и разными способами. Network Location достаточно вручную скопировать в каталог /system/app/ в Android 2.3–4.3 или в каталог /system/priv-app/ в KitKat (в этом случае следует использовать файл NetworkLocation-gms.apk). Maps API устанавливается с помощью прошивки файла nogapps-maps.zip через консоль восстановления. Для установки маркета придется не только копировать файл, но и генерировать Android ID на большой машине, но, так как делать это не рекомендуется, я не буду об этом рассказывать и ограничусь ссылкой на инструкцию.

После всех манипуляций софт должен корректно заработать.

Выводы

Для компании Google Android без ее собственных приложений бесполезен, поэтому нет ничего удивительного в том, что компания выносит в них самые вкусные части системы и оставляет код закрытым. Однако в этой статье я показал, что жизнь без gapps есть и она может быть даже проще и удобнее, чем с Google.

[authors]

Евгений Зобнин

Редактор рубрики X-Mobile. По совместительству сисадмин. Большой фанат Linux, Plan 9, гаджетов и древних видеоигр.

Что такое com.google.android.gms.persistent и почему он всегда использует CPU?

Даже когда ничего не происходит, этот системный процесс, похоже, использует устойчивую 1-2% от CPU. В течение дня это истощает значительное количество батареи, даже если устройство не использовалось ни для чего. Я не смог сопоставить его с другими приложениями, потому что даже когда они использовали только несколько секунд времени процессора каждый в течение нескольких часов, этот процесс использует минуты.

Он все еще работает, даже если я:

Я написал небольшое тестовое приложение, которое отслеживает /proc/

Другие попытки исследования того, что использует этот процесс, предложили различные вещи (например, носимые), которых у меня нет, и никогда не подключались к моему устройству.

Что такое этот процесс? Я ищу эту информацию напрямую, или для дополнительных способов я могу вывести эту информацию, подобную моим попыткам с помощью logcat.

Обновление: я искал источник (например, com.google.android.gms.persistent.java или что-то в этом роде) на https://android.googlesource.com без везения. Разве это не часть общедоступного исходного кода? Что действительно странно, так это то, что даже не существует какой-либо документации, например. здесь: https://android.googlesource.com/platform/frameworks/base/+/33fca8e/docs/html/reference/com/google/android/gms

Обновление 2: я отключил все синхронизации в разделе “Настройки” → “Аккаунты”. Это, по-видимому, снижает загрузку процессора немного больше, и падение батареи, кажется, упало до обхода – за исключением периодически com.google.android.gms.persistent все еще, кажется, занимает пакет CPU.

Моя рабочая теория теперь заключается в том, что она имеет тревогу, которая срабатывает примерно через 60 секунд независимо от того, нужна она или нет, и этот код проверяет работу синхронизации, и если ничего не нужно синхронизировать, он отказывается от и сразу же перейдет в режим ожидания. Тем не менее, я на полпути не могу поверить, что такой ужасный дизайн будет использоваться, поскольку все, что просыпает процессор каждую минуту, обязательно разряжает батарею намного быстрее, даже если она просто заснет и почему будет использоваться опрос вместо чего что-то прерывается для синхронизации в любом случае?

Насколько я могу судить (из-за того, что не смог найти его), исходный код для com.google.android.gms.persistent не является открытым исходным кодом или доступен в Интернете в любом месте. Если я ошибаюсь, я бы принял в качестве ответа на мой вопрос, любой ответ, который будет указывать на исходный код, поскольку я мог бы просмотреть его и определить для себя, почему использование ЦП.

Последний член известной семьи троянских программ для Android и запускает вредоносные приложения без знаний пользователя о зараженных устройств, по словам исследователей российской антивирусной фирмы Dr Web.

Вредоносная программа, известная как “Android.Xiny.60”, родом из того же семейства, что и Android.Xiny.19.origin, который сделал свой большой вход в январе 2016.

В то время Xiny скрылся в более чем 60 играх, доступных для скачивания из официального магазина Google Play и использовали инструкции, он в виде файлов изображений, модифицированных стеганографией для запуска произвольные файлы APK.

Зараженные андроид игры

Как сообщает Softpedia, в последних версиях Xiny-трояна нет необходимо обмануть пользователей в предоставлении ему admin privilges, но вместо этого развертывать эксплойты для root-устройства.

После запуска вредоносного ПО он загружает свои вредоносные компоненты и сохраняет их в системных каталогах. Троян может использовать эти элементы, которые могут вызвать любые неприятности.

Например, Xiny может внедрять вредоносные процессы в приложения чата, отслеживание разговоров и даже отправка сообщений без разрешение. Кроме того, вредоносное ПО предназначено для банковских приложений и может отображать поддельные страницы входа, чтобы украсть имена пользователей и пароли.

Как объясняет доктор Веб в сообщении в блоге:

“Троян запускает модуль igpi (Android.Xiny.61), который использует Функция ptrace для установки исполняемой библиотеки Linux igpld.so(Android.Xiny.62) в системные процессы Google Play (com.android.vending) и сервисы Google Play (com.google.android.gms, co.google.android.gms.persistent) приложения”.

Вредоносная программа может также ввести Android.Xiny.62 в zygote, что важно Процесс Android, чья зараженность позволяет трояну запускать новый приложений и дополнительных вредоносных программ. В то же время, Android.Xiny.60 ожидает обнаружения зарядного устройства, главного экрана для включения или выключения, или нескольких других конкретных событий. Всякий раз, когда один из тех события происходят, троян соединяется с сервер управления и отправки всех видов информации о устройство на домашнюю базу.

Пользователи Android должны работать, чтобы защитить себя от всех версий от вредоносного ПО Android.Xiny, поддерживая современный антивирус решение, чтение обзоров приложений перед их установкой и чтобы убедиться, что приложение запрашивает разрешения jives с его рекламируемой цели.

Немногие, если какие-либо законные приложения действительно требуют прав root, так что будьте осторожны мошенников, ищущих права, которых они не заслуживают

Это не вирус или троян. это игровой сервис Google Play, который должен правильно запускать сервисы Google Play в платформе Android. На самом деле это основной процесс, выполняемый в фоновом режиме, полезно поддерживать приложения и связывать их с магазином воспроизведения Google, а также обновлять их и предоставлять другие функции службы воспроизведения Google. Что касается использования ЦП, многие другие приложения тоже работают во фонов и берут ресурсы, но они предназначены для обновления и предоставления вам более эффективных услуг реального времени.