pcr7 привязка невозможна что это

Помогите! Проблема с компом/ноутом!

19 лет на сайте

пользователь #4007

В данной ветке обсуждаем любые проблемы с компьютером и его программным обеспечением (thread)

Давайте будем использовать грамотный подход к излечению траблов.

Сначала воспользуйтесь поисковиком (Гуглом например).

. Возможность показать графическую «толстумбу» со стороннего ресурса необходима, чтоб выложить крупную картинку со всеми деталями. Это требуется крайне редко. Лучше всего, жмите изображение руками (чтоб понять Вашу картинку зачастую достаточно разрешения 400х300 пикселей, а то и меньше) или

Используйте спойлер (чел в шляпе сверху окна редактирования) для размещения нескольких картинок.

Возможно, Ваша проблема уже решена в соответствующей профильной ветке. Воспользуйтесь поиском в них:

Вот упрощенный список вопросов, на которые должен ответить каждый вопрошающий:

1) Конфигурация, подробное описание железа, на котором глючат глюки.

2) Какое было состояние компика, пока он не заболел.

3) Что изменилось во время болезни. Может прожку какую ставили и она натраблила. Какие важные функции отсохли у Вашего электронного друга?

Для дискуссий и словопрений специалистов, которые выходят за рамки консультаций, создана ветка Компьютерная флудилка. Место для дискуссий специалистов. Примеры пользования ей по методу взаимных ссылок: первый пример, второй пример.

19 лет на сайте

пользователь #3047

Che Guevara, а в SafeMode грузится? Оборудование какое в последнее время не ставил/апгрейдил?

17 лет на сайте

пользователь #24519

17 лет на сайте

пользователь #17682

Che Guevara, А биос хотя бы видишь?Или ничего?

19 лет на сайте

пользователь #4007

оборудование не ставил/не апгрейдил

18 лет на сайте

пользователь #7853

а) сбрось на Fail-Safe Defaults в BIOS настройки

в) если в Safe-Mode загрузиться задисэйблдни ACPI

г) возможно BIOS стоит перепрошить? Какая мамка?

19 лет на сайте

пользователь #4007

Мамка с двойным биосом, вроде не он

Завтра блок переставит и попробует

19 лет на сайте

пользователь #4968

А может быть такое, что выбило память или видео?

17 лет на сайте

пользователь #21478

Проверь напряжение на батарейке в биосе, должно быть 3В

19 лет на сайте

пользователь #3519

Che Guevara, была похожая проблема именно из-за блока питания

19 лет на сайте

пользователь #3519

zm, при чем здесь напряжение на батарейке, когда после заргузки транзистарный переключатель от биока батарейку отключает и блок подает на ее заряд и питает биос при загруженом компе.

17 лет на сайте

пользователь #17682

17 лет на сайте

пользователь #24519

Подскажите пож-ста марки надежных БП, кроме Power Man. которых пока в Минске найти нереально, а проблему сейчас решать нада.

17 лет на сайте

пользователь #17682

Smoking Barrel, Power Supply 400W P4 Zalman-ZM400B-APS

Power Supply 300W P4 Sparkman

Power Supply 300W P4 Microtech

17 лет на сайте

пользователь #17539

не шутки ради, а ради практического и познавательного интереса.

В рамках борьбы с шумом из системника все вентиляторы уже утихомирены (на пониженных оборотах, 12» на блоке питания FSP), поэтому когда стал искать откуда же всё таки исходит шум, то виновником оказался именно винчестер.

Я подозреваю, что дело в том, что у меня жесткая стойка для 5 и 3,5 дюймовых устройств, поэтому шумы и вибрации (особенно при работе) хорошо передаются (если не прав, то попинайте меня). Как вариант рассматривается

б) взять съемную корзину от 3,5 устройств от другого корпуса и закрепить ее в 5 дюймовом отсеке, но не винтами, а положив слой поролона (или подобного)

з.ы. А кто-нить пробовал корпус изнутри шумоизоляцией обклеивать?

Тут уже была тема про бесшумный корпус, но там спрашивали какой и где купить, и максимум дошли до перепайки вентиляторов, а я со своим корпусом расставаться не собираюсь

После дня работы с компьютером игры начали лагать

купил комп начал играть на ультра а на следующий день эта игра логала на минималках ПОМОГИТЕ!

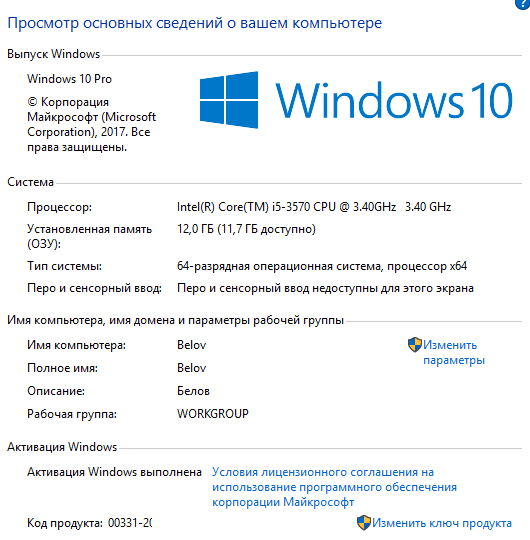

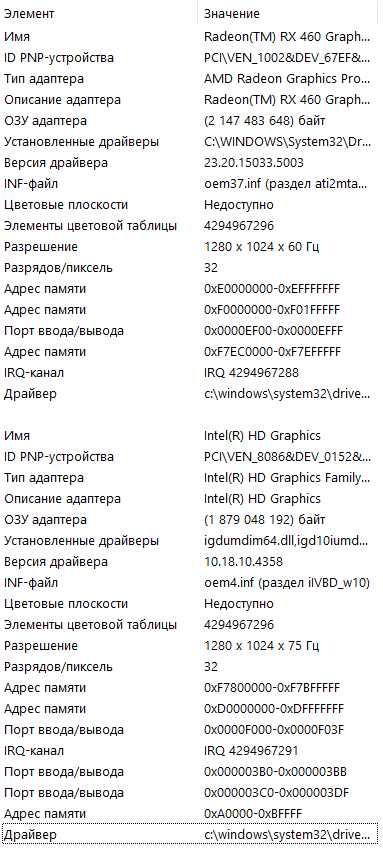

вот характеристики

свединья о системе

Имя ОС Майкрософт Windows 10 Pro (Registered Trademark)

Версия 10.0.14393 Сборка 14393

Дополнительное описание ОС Недоступно

Изготовитель ОС Microsoft Corporation

Имя системы DESKTOP-UTT60T9

Изготовитель Gigabyte Technology Co., Ltd.

Модель To be filled by O.E.M.

Тип Компьютер на базе x64

SKU системы To be filled by O.E.M.

Процессор AMD A10-7800 Radeon R7, 12 Compute Cores 4C+8G, 3500 МГц, ядер: 2, логических процессоров: 4

Версия BIOS American Megatrends Inc. F11, 24.12.2015

Версия SMBIOS 2.7

Версия встроенного контроллера 255.255

Режим BIOS Устаревший

Изготовитель основной платы Gigabyte Technology Co., Ltd.

Модель основной платы Недоступно

Имя основной платы Основная плата

Роль платформы Рабочий стол

Состояние безопасной загрузки Не поддерживается

Конфигурация PCR7 Привязка невозможна

Папка Windows C:\WINDOWS

Системная папка C:\WINDOWS\system32

Устройство загрузки \Device\HarddiskVolume1

Язык системы Россия

Аппаратно-зависимый уровень (HAL) Версия = “10.0.14393.206”

Имя пользователя DESKTOP-UTT60T9\PrartyUzer

Часовой пояс RTZ 4 (зима)

Установленная оперативная память (RAM) 8,00 ГБ

Полный объем физической памяти 5,95 ГБ

Доступно физической памяти 3,41 ГБ

Всего виртуальной памяти 7,38 ГБ

Доступно виртуальной памяти 3,99 ГБ

Размер файла подкачки 1,44 ГБ

Файл подкачки C:\pagefile.sys

Hyper-V — расширения режима мониторинга виртуальной машины Да

Hyper-V — расширения для преобразования адресов второго уровня Да

Hyper-V — виртуализация включена во встроенном ПО Да

Hyper-V — предотвращение выполнения данных Да

обзор

Версия ПО Radeon – 16.9.2

Редакция ПО Radeon – Crimson

Набор микросхем графики – AMD Radeon R7 200 Series

Объем памяти – 2048 MB

Тип памяти – DDR3

Частота ядра – 1100 MHz

Версия Windows – Windows 10 (64 bit)

Системная память – 8 GB

Тип CPU – AMD A10-7800 Radeon R7, 12 Compute Cores 4C+8G

основная видио

Производитель видеокарты – Powered by AMD

Набор микросхем графики – AMD Radeon R7 200 Series

Идентификатор устройства – 6610

Идентификатор поставщика – 1002

Идентификатор подсистемы – 3011

Идентификатор производителя подсистемы – 1462

Идентификатор редакции – 00

Тип шины – PCI Express 3.0

Текущие параметры шины – PCI Express 3.0 x8

Версия BIOS – 015.046.000.006

Номер компонента BIOS – xxx-xxx-xxx

Дата выпуска BIOS – 2014/07/07 01:36

Объем памяти – 2048 MB

Тип памяти – DDR3

Частота памяти – 900 MHz

Частота ядра – 1100 MHz

Общая пропускная способность памяти – 28 GByte/s

Путь к файлу драйвера 2D – /REGISTRY/MACHINE/SYSTEM/ControlSet001/Control/Class/<4d36e968-e325-11ce-bfc1-08002be10318>/0001

Производитель видеокарты – Powered by AMD

Набор микросхем графики – AMD Radeon R7 Graphics

Идентификатор устройства – 130F

Идентификатор поставщика – 1002

Идентификатор подсистемы – D000

Идентификатор производителя подсистемы – 1458

Идентификатор редакции – 00

Тип шины – PCI

Текущие параметры шины – PCI

Версия BIOS – 015.041.000.002

Номер компонента BIOS – 113-SPEC-102

Дата выпуска BIOS – 2014/02/03 12:14

Объем памяти – 2048 MB

Тип памяти – DDR3

Частота памяти – 800 MHz

Частота ядра – 720 MHz

Общая пропускная способность памяти – 12 GByte/s

Путь к файлу драйвера 2D – /REGISTRY/MACHINE/SYSTEM/ControlSet001/Control/Class/<4d36e968-e325-11ce-bfc1-08002be10318>/0000

Как включить BitLocker при загрузке Windows 10 из диспетчера загрузки стороннего производителя?

Моя установка

У меня есть ноутбук ThinkPad P1 Gen 3, и я хочу, чтобы он выполнял двойную загрузку Linux и Windows 10. Для этого я хочу использовать диспетчер загрузки, поддерживающий как Linux, так и Windows; в настоящее время я использую rEFInd. Я также хочу включить безопасную загрузку и зашифровать мой диск Windows с помощью BitLocker.

Проблема: BitLocker не работает

Проблема в том, что я не могу зашифровать свой диск с помощью BitLocker. Когда я загружаю Windows с помощью rEFInd, BitLocker не работает. Я определил, что он отключается, потому что привязка PCR7 невозможна – в Системная информация он говорит:

Поддержка шифрования устройства:

Причины неудачного автоматического шифрования устройства: привязка PCR7 не поддерживается; Обнаружены недопустимые шина / устройства с поддержкой DMA

Кажется, все это каким-то образом связано с Trusted Platform Module (TPM), но я все еще читаю больше об этой теме, которая для меня нова.

С другой стороны, когда я загружаю Windows непосредственно из записи UEFI, опуская rEFInd, привязка PCR7 возможна, и BitLocker работает нормально.

Я тестировал другие менеджеры загрузки, поддерживающие Linux, например systemd-boot, и проблема была такой же. Таким образом, проблема возникает не только в rEFInd, но и в любом диспетчере загрузки, кроме диспетчера загрузки Windows, который запускается напрямую через UEFI.

Вопрос

Почему привязка PCR7 невозможна при загрузке Windows из другого диспетчера загрузки? Как я могу это исправить?

Почему привязка PCR7 невозможна при загрузке Windows из другого диспетчера загрузки?

PCR7 – это регистр, в котором регистрируются все параметры безопасной загрузки – полное содержимое PK / KEK / db, а также конкретные сертификаты, используемые для проверки каждого загрузочного приложения (например, rEFInd, Bootmgfw, Winload.efi).

BitLocker, похоже, имеет умышленное ограничение что это будет Только привязать к PCR7, если его значение указывает, что вся цепочка загрузки подписана исключительно с использованием сертификатов Microsoft Windows Production PCA. Он откажется, если что-то в процессе (например, rEFInd или другой сторонний загрузчик) было подписано с использованием другого сертификата, даже если этому другому сертификату доверяет ваша конфигурация UEFI.

Это, скорее всего, предназначено для изоляции операционных систем в среде с двойной загрузкой, например, чтобы не допустить, чтобы кто-то просто перезагрузился в произвольный незащищенный Linux через Shim и таким образом получил доступ к вашим файлам Windows.

(Примечание: на самом деле я не знаю, принимает ли BitLocker загрузчики, подписанные «Microsoft Corporation UEFI CA 2011», предназначенные для сторонних загрузчиков. Если это так, то вы можете использовать Shim для загрузки rEFInd, поскольку Shim подписан используя этот CA.)

(Примечание: использование BitLocker PCR7 не мешает вам иметь настраиваемые сертификаты, установленные в PK, KEK или db – это нормально иметь настройку безопасной загрузки с настраиваемым ключом для целей Linux, если эти настраиваемые записи db не участвуют в процесс загрузки Windows.)

Конечно, если безопасная загрузка отключена и rEFInd вообще не был подписан, то PCR7 вообще не имеет полезной информации и не может быть использован.

Если вы используете функцию «Шифрование устройства» (Windows 10 Home / Pro), вы не можете избежать этого – эта урезанная версия BitLocker всегда требует безопасной загрузки и использования TPM PCR7.

Если вы используете полную версию BitLocker (только для Windows 10 Pro), все это не мешает BitLocker использовать TPM в целом – он по-прежнему может использовать альтернативный метод привязки к PCR0 / 2/4/11 (PCR4 – это регистр, содержащий точные хэши загрузочных файлов). Проблема в том, что использование PCR0 / 2/4 немного более хрупкое и приводит к более частым запросам ключа восстановления. Например, каждый раз, когда вы обновляете Shim или rEFInd, значение PCR4 будет меняться, и вам понадобится ключ восстановления.

(Примечание: если вы включите BitLocker с активной привязкой PCR7, а затем перезагрузитесь через rEFInd, чтобы PCR7 стал непригодным для использования, вам будет предложено ввести ключ восстановления, и вместо этого BitLocker будет автоматически повторно привязан к PCR0 / 2/4/11. И наоборот. наоборот, перезагрузка из меню UEFI непосредственно в Windows приведет к тому, что BitLocker попытается выполнить повторную привязку к PCR7 после ввода ключа восстановления.)

Я думаю, BitLocker не ограничивается шифрованием всего диска.

BitLocker в режиме «Программного шифрования» никогда не шифрует весь диск – он шифрует Windows. перегородка, точно так же, как можно было бы использовать LUKS для шифрования своего раздела Linux.

Все остальные разделы остаются без изменений. В частности, поскольку прошивка UEFI обычно не имеет встроенной поддержки BitLocker, «Системный раздел EFI» имеет оставаться незашифрованным.

Можно ли использовать два раздела UEFI?

Да, но 1) в этом нет необходимости, 2) это вам не особо поможет. Нет никакой разницы между использованием двух разделов и помещением загрузочных файлов Windows и Linux в один и тот же раздел – имеют значение только сами файлы.

Спасибо! Это тонна полезной информации, которую я не смог найти нигде в Интернете. На самом деле я использую загрузчик Shim для загрузки rEFInd, и он не работает, поэтому кажется, что BitLocker не принимает ничего, подписанного Корпорация Microsoft UEFI CA 2011 сертификат.

– Роберт Кушньер

15 часов назад

Как переключить BitLocker на использование альтернативного метода привязки к PCR0 / 2/4/11?

– Роберт Кушньер

15 часов назад

– user1686

15 часов назад

– user1686

15 часов назад

Думаю, я наконец понял Зачем это ограничение от BitLocker необходимо. Если бы его не было, и если бы вы использовали привязку PCR7 вместе, например, с Shim + rEFInd, тогда была бы возможность загрузиться в другую ОС (возможно, предоставленную злоумышленником) способом, который по-прежнему приводит к тому же событию PCR7. log и предоставляет доступ к разделу Windows, зашифрованному с помощью BitLocker.

– user1686

15 часов назад

У меня ноутбук с двойной загрузкой, UEFI с безопасной загрузкой, Ubuntu с LUKS и Windows 10 Pro с Bitlocker. Обратной стороной моей установки является то, что я не использую модуль TPM и мне приходится вводить пароль для разблокировки битлокера. Я не помню точных шагов, я полагаю, что выполнил стандартную процедуру двойной загрузки без Bitlocker, а затем включил Bitlocker. Понятия не имею, что такое привязка PCR7. Я использую Grub2 как менеджер загрузки.

Как узнать сведения о компьютере и системе без программ

Как Вы помните мы часто рассказываем Вам про всякие там CPU-Z, GPU-Z, AIDA64 и другого рода софт вроде Speccy, который позволяет посмотреть всю начнинку и сразу, причем, как аппаратную, так и программную.

Да всё очень просто.

Вводная

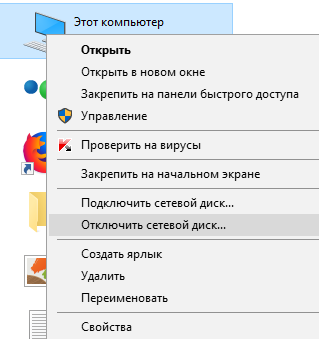

Ну понятное дело, что было бы странно, если кликнув правой кнопкой мышки по значку » Мой компьютер » (он же проводник, он же » Этот компьютер «) и, выбрав пункт свойства, Вы бы не обнаружили данных о своём компьютере.

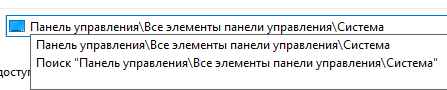

Примерно столь же старнно было бы не увидеть этого всвойствах системы, по пути: » Панель управления\Все элементы панели управления\Система «, который можно вбить в поисковик очень обрадоваться.

Само собой, что Microsoft чуть-чуть подумали об этом и сделали небольшую утилиту, которая позволяет эти данные получить.

В старших версиях систем она живет по умолчанию и вызвать её не сложно. Достаточно нажать WIN+R на клавиатуре, после чего ввести:

И нажать в копочку Enter, что и приведет Вас к искомому инструменту для получения такой штуки как сведения о компьютере (вообще это сведения о системе, но там можно найти и то, и это).

Конечно еще, если у Вас большой и не оптимизированный » Пуск «, то можно просто вбить msinfo32 (или сразу » Сведения о компьютере «) в строке поиска и увидеть искомое (см.скриншот выше).

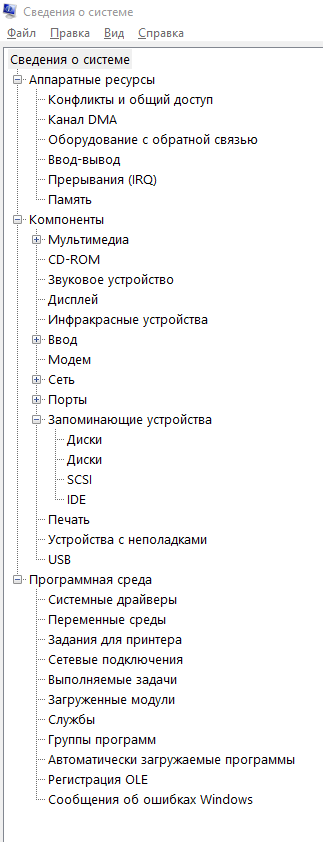

Что можно здесь найти

В принципе, не сказать, что список очень уж подробный, не смотря на его немалый размах и задел (выглядит монументально) и, в общем-то, в умелых руках он может быть неплохим инструментом для диагностики. Выглядит оно вот так (извините, всё разворачивать было лень):

Пример вывода общей информации

Простой перечень, взятый с упомянутой выше вкладке, выглядит примерно вот так (лучше сядьте):

Информативно до безумия (это сарказм), а от некоторых пунктов хочется не то плакать (кровью), не то смеяться (насмерть), не то купить билет в Силиконовую долину и оторвать руки кому-то к чертям.

Если копнуть глубже

Если изучить вкладки детальнее, да и просто разбираться в чем-то с умом, то можно найти много очень полезной информации. О драйверах, о видеокартах, портах ввода-вывода и кучи чего еще.

Простой пример вывода вкладки » Дисплей «:

Т.е, при желании, можно в общем-то надергать много интересного без всяких там AIDA и диагностических утилит, которые, кстати, часто берут сведения о компьютере как раз очень может быть, что отсюда. Кстати, во времена первых разборов BSOD’ов я когда-то усиленно использовал эту утилиту Windows.

Послесловие

Такая вот получилась статья-заметка про внутренности системы и прочие плюшки. Пока, опять же, обзорного характера, на манер тех, что мы уже выпускали про «Планировщик заданий, «Журналы Windows» и «Монитор ресурсов Windows». Да и не только про них.

Интересно? Наверное. Как пользоваться хотите узнать или уже знаете? Ну и замчательно 🙂 Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой статье.

Принудительное применение политик BitLocker с помощью Intune: известные проблемы

Эта статья поможет устранить проблемы, которые могут возникнуть при использовании политики Microsoft Intune для управления бесшумным шифрованием BitLocker на устройствах. Портал Intune указывает, не удалось ли BitLocker зашифровать одно или несколько управляемых устройств.

Чтобы сузить причину проблемы, просмотрите журналы событий, описанные в описании Устранения неполадок BitLocker. Сосредоточься на журналах управления и операций в журналах приложений и служб\Microsoft\Windows\BitLocker-API. В следующих разделах приводится более подробная информация о разрешении указанных событий и сообщений об ошибках:

Если у вас нет четкого следа событий или сообщений об ошибках, другие области для исследования включают следующие:

Сведения о том, как убедиться, что политики Intune правильно применяют BitLocker, см. в этой информации, чтобы убедиться, что BitLocker работает правильно.

Event ID 853. Ошибка: на этом компьютере невозможно найти совместимое устройство безопасности с доверенным модулем платформы (TPM).

Event ID 853 может нести различные сообщения об ошибках в зависимости от контекста. В этом случае сообщение об ошибке Event ID 853 указывает на то, что устройство не имеет TPM. Сведения о событии похожи на следующие:

Причина

Устройство, которое вы пытаетесь защитить, может не иметь чипА TPM или устройство BIOS может быть настроено для отключения TPM.

Разрешение

Чтобы устранить эту проблему, убедитесь в следующем:

Код события 853. Ошибка: шифрование диска BitLocker обнаружено на компьютере для загрузки мультимедиа (CD или DVD)

В этом случае вы увидите ID события 853, и сообщение об ошибке в событии указывает на то, что для устройства доступно загружаемое мультимедиа. Сведения о событии похожи на следующие.

Причина

В процессе предварительной обработки шифрование диска BitLocker записи конфигурации устройства, чтобы установить базовый уровень. Если конфигурация устройства изменится позже (например, если удалить носителю), автоматически запускается режим восстановления BitLocker.

Чтобы избежать этой ситуации, процесс подготовка прекращается, если он обнаруживает съемные загружаемые носитли.

Разрешение

Удалите загружаемые носитли и перезапустите устройство. После перезапуска устройства проверьте состояние шифрования.

Event ID 854: WinRE не настроен

Сведения о событии похожи на следующие:

Не удалось включить бесшумное шифрование. WinRe не настроен.

Ошибка. Этот компьютер не может поддерживать шифрование устройств, так как WinRE не настроен должным образом.

Причина

Windows среды восстановления (WinRE) — это минимальная операционная Windows, основанная на Windows среды предварительного Windows PE. WinRE включает несколько средств, которые администратор может использовать для восстановления или сброса Windows и диагностики Windows проблем. Если устройство не может запустить обычную Windows, устройство пытается запустить WinRE.

Процесс разработки позволяет шифрование диска BitLocker на диске операционной системы во время Windows этапе разработки pe. Это действие позволяет убедиться, что диск защищен до установки полной операционной системы. Процесс подготовка также создает раздел системы для WinRE, который можно использовать в случае сбоя системы.

Если WinRE не доступен на устройстве, подготовка прекращается.

Разрешение

Эту проблему можно решить, проверив конфигурацию разделов диска, состояние WinRE и конфигурацию загрузчик Windows загрузки. Для этого выполните следующие действия.

Шаг 1. Проверка конфигурации разделов диска

Процедуры, описанные в этом разделе, зависят от разделов диска по умолчанию, которые Windows во время установки. Windows 11 и Windows 10 автоматически создает раздел восстановления, содержащий файл Winre.wim. Конфигурация раздела похожа на следующую.

Чтобы проверить конфигурацию разделов диска, откройте окно командной подсказки и запустите следующие команды:

Если состояние любого из томов не является здоровым или отсутствует раздел восстановления, вам может потребоваться переустановка Windows. Прежде чем это сделать, проверьте конфигурацию Windows изображения, которое вы используете для предварительной настройки. Убедитесь, что на изображении используется правильная конфигурация диска. Конфигурация изображения должна напоминать следующее (этот пример из Microsoft Endpoint Configuration Manager).

Шаг 2. Проверка состояния WinRE

Чтобы проверить состояние WinRE на устройстве, откройте окно командной подсказки и запустите следующую команду:

Выход этой команды похож на следующую.

Если состояние Windows RE не включено, запустите следующую команду, чтобы включить ее:

Шаг 3. Проверка конфигурации Windows загрузки

Если состояние раздела является здоровым, но reagentc /enable command приводит к ошибке, убедитесь, что Windows загрузчик загрузки содержит guID последовательности восстановления. Для этого запустите следующую команду в окне командной подсказки:

Выход этой команды похож на следующую.

Event ID 851: Свяжитесь с производителем для инструкций по обновлению BIOS

Сведения о событии похожи на следующие:

Не удалось включить бесшумное шифрование.

Ошибка. Шифрование диска BitLocker невозможно включить на диске операционной системы. Обратитесь к производителю компьютеров для инструкций по обновлению BIOS.

Причина

Устройство должно иметь унифицированный extensible Firmware Interface (UEFI) BIOS. Шифрование диска Silent BitLocker не поддерживает устаревшую BIOS.

Разрешение

Чтобы проверить режим BIOS, используйте приложение Сведения о системе. Для этого выполните следующие действия:

Выберите Начнитеи введите msinfo32 в поле Поиска.

Убедитесь, что параметр РЕЖИМ BIOS является UEFI, а не устаревшим.

Если параметр РЕЖИМ BIOS является устаревшим, необходимо переключить BIOS в режим UEFI или EFI. Действия для этого являются специфическими для устройства.

Если устройство поддерживает только режим Legacy, вы не можете использовать Intune для управления шифрованием устройств BitLocker на устройстве.

Сообщение об ошибке. Переменная UEFI ‘SecureBoot’ не может быть прочитана

Вы получаете сообщение об ошибке, напоминая следующее:

Ошибка: BitLocker не может использовать безопасную загрузку для целостности, так как переменная UEFI ‘SecureBoot’ не может быть прочитана. Требуемая привилегия не удерживается клиентом.

Причина

Реестр конфигурации платформы (PCR) — это расположение памяти в TPM. В частности, PCR 7 измеряет состояние безопасной загрузки. Шифрование диска Silent BitLocker требует включенной безопасной загрузки.

Разрешение

Эту проблему можно устранить, проверив профиль проверки ПЦР состояния TPM и безопасной загрузки. Для этого выполните следующие действия:

Шаг 1. Проверка профиля проверки ПЦР TPM

Чтобы убедиться, что PCR 7 используется, откройте окно командной подсказки и запустите следующую команду:

В разделе TPM вывода этой команды убедитесь, что параметр профили проверки PCR включает 7, как следует.

Если профиль проверки PCR не включает 7 (например, значения включают 0, 2, 4и 11, но не 7), то не включается безопасная загрузка.

2. Проверка состояния безопасной загрузки

Чтобы проверить состояние безопасной загрузки, используйте Сведения о системе приложение. Для этого выполните следующие действия:

Выберите Начнитеи введите msinfo32 в поле Поиска.

Убедитесь, что параметр «Состояние безопасной загрузки» находится в режиме on, следующим образом:

Если параметр Состояние безопасной загрузки неподдержка, **** вы не можете использовать шифрование Silent BitLocker на этом устройстве.

Кроме того, для проверки состояния безопасной загрузки можно использовать комлет Confirm-SecureBootUEFI. Для этого откройте окно PowerShell с повышенными уровнями и запустите следующую команду:

Если компьютер поддерживает безопасную загрузку и включена безопасная загрузка, этот комдлет возвращает «True».

Если компьютер поддерживает безопасную загрузку и отключит безопасную загрузку, этот комдлет возвращает «False».

Если компьютер не поддерживает безопасную загрузку или является компьютером BIOS (не UEFI), этот кодлет возвращает «Cmdlet, не поддерживаемый на этой платформе».

ID события 846, 778 и 851: ошибка 0x80072f9a

В этом случае развертывается политика Intune для шифрования устройства Windows 11 Windows 10, версия 1809 и хранения пароля восстановления в Azure Active Directory (Azure AD). В рамках конфигурации политики вы выбрали стандартные пользователи, позволяющие включить шифрование во время параметра Azure AD Join.

Развертывание политики не удается и создает следующие события (видимые в папке API для просмотра событий в журнале приложений и служб\Microsoft\Windows\BitLocker):

Событие. Не удалось резервное копирование сведений о восстановлении шифрования диска BitLocker для объема C: в Azure AD.

TraceId:

Событие. Объем BitLocker C: был отсчитан в незащищенное состояние.

Событие. Не удалось включить бесшумное шифрование.

Ошибка. Неизвестный код ошибки HResult: 0x80072f9a.

Эти события относятся к коду ошибки 0x80072f9a.

Причина

Эти события указывают на то, что у пользователя, зарегистрированного на регистрацию, нет разрешения на чтение закрытого ключа в сертификате, который создается в рамках процесса подготовка и регистрации. Поэтому обновление политики bitLocker MDM не удается.

Проблема затрагивает Windows 11 и Windows 10 версии 1809.

Разрешение

Чтобы устранить эту проблему, установите обновление от 21 мая 2019 г.

Сообщение об ошибке. Существуют противоречивые параметры групповой политики для параметров восстановления на дисках операционной системы

Вы получаете сообщение, напоминая следующее:

Ошибка: Шифрование диска BitLocker не может применяться к этому диску, так как на дисках операционной системы существуют противоречивые параметры групповой политики для параметров восстановления. Хранение сведений о восстановлении в службах домена Active Directory не может потребоваться, если не разрешено генерация паролей восстановления. Перед тем как включить BitLocker, убедитесь, что системный администратор разрешит эти конфликты политик.

Разрешение

Чтобы устранить эту проблему, просмотрите параметры объекта групповой политики (GPO) для конфликтов. Дополнительные рекомендации см. в следующем разделе Обзор конфигурации политики BitLocker.

Дополнительные сведения о GPOs и BitLocker см. в справке по групповой политике BitLocker.

Просмотрите конфигурацию политики BitLocker

Сведения об использовании политики вместе с BitLocker и Intune см. в следующих ресурсах:

Intune предлагает следующие типы правоприменения для BitLocker:

Если устройство работает Windows 10 версии 1703 или более поздней версии или Windows 11, поддерживает современное режим ожидания (также известное как Instant Go) и соответствует требованиям HSTI, присоединение устройства к Azure AD запускает автоматическое шифрование устройства. Для обеспечения шифрования устройств не требуется отдельная политика защиты конечной точки.

Если устройство соответствует требованиям HSTI, но не поддерживает современное режим ожидания, необходимо настроить политику защиты конечной точки для обеспечения бесшумного шифрования диска BitLocker. Параметры этой политики должны напоминать следующее:

Ссылки на OMA-URI для этих параметров следуют следующим образом:

OMA-URI: ./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

Тип значения: integer

Значение: 1 (1 = require, 0 = Not Configured)

OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowWarningForOtherDiskEncryption

Тип значения: integer

Значение: 0 (0 = заблокировано, 1 = разрешено)

Из-за обновления CSP политики BitLocker, если устройство использует Windows 10 версии 1809 или более поздней версии или Windows 11, вы можете использовать политику защиты конечной точки для обеспечения бесшумного шифрования устройств BitLocker, даже если устройство не соответствует требованиям HSTI.

Если для других параметров шифрования диска установлено предупреждение о том, что не настроено, **** необходимо вручную запустить мастер шифрования диска BitLocker.

Если устройство не поддерживает современное режим ожидания, но соответствует требованиям HSTI, и оно использует версию Windows, которая является более ранней Windows 10, версии 1803 или Windows 11, политика защиты конечной точки, которая имеет параметры, описанные в этой статье, доставляет конфигурацию политики на устройство. Однако Windows затем сообщает пользователю включить шифрование диска BitLocker вручную. Для этого пользователь выбирает уведомление. Это действие запускает мастер шифрования диска BitLocker.

В выпуске Intune 1901 предусмотрены параметры, которые можно использовать для настройки автоматического шифрования устройств для устройств автопилота для стандартных пользователей. Каждое устройство должно соответствовать следующим требованиям:

Ссылки на OMA-URI для этих параметров следуют следующим образом:

Этот узел работает вместе с узлами RequireDeviceEncryption и AllowWarningForOtherDiskEncryption. По этой причине при наборе RequireDeviceEncryption до 1, AllowStandardUserEncryption до 1и AllowWarningForOtherDiskEncryption до 0. Intune может обеспечить бесшумное шифрование BitLocker для устройств Автопилота, имеющих стандартные профили пользователей.

Проверка правильной работы BitLocker

Во время регулярных операций шифрование диска BitLocker создает такие события, как Event ID 796 и Event ID 845.

Вы также можете определить, был ли пароль восстановления BitLocker загружен в Azure AD, проверив сведения об устройстве в разделе Устройства Azure AD.

На устройстве проверьте редактор реестра, чтобы проверить параметры политики на устройстве. Проверка записей в следующих подкайлах: