pam системы что это такое

Контроль действий привилегированных пользователей: актуальные вопросы выбора PAM-системы

Чтобы узнать мнение действующих и потенциальных пользователей PAM-систем (Privileged Account Management, управление привилегированными учётными записями), мы задали зрителям онлайн-конференции AM Live несколько вопросов относительно функциональных возможностей и перспектив развития таких решений. Результаты опроса позволяют посмотреть глазами заказчиков на рынок систем для контроля действий привилегированных пользователей, оценить степень его зрелости и возможности роста.

29 сентября 2020 года мы провели онлайн-конференцию AM Live, посвящённую выбору системы для контроля действий привилегированных пользователей (PAM). Спикеры, которые представляли ключевых вендоров отечественного рынка PAM-систем, в прямом эфире обсудили, зачем нужно контролировать действия привилегированных пользователей, какие технологические особенности отдельных решений представляют интерес для заказчиков и что ждёт этот сегмент ИБ-рынка в будущем.

В ходе онлайн-конференции мы предложили зрителям несколько вопросов, ответы на которые позволяют узнать мнение заказчиков PAM-систем, понять, что волнует пользователей и потенциальных эксплуатантов таких продуктов, и оценить, с какими сложностями могут столкнуться специалисты при внедрении этого класса решений.

Знаете ли вы своих привилегированных пользователей?

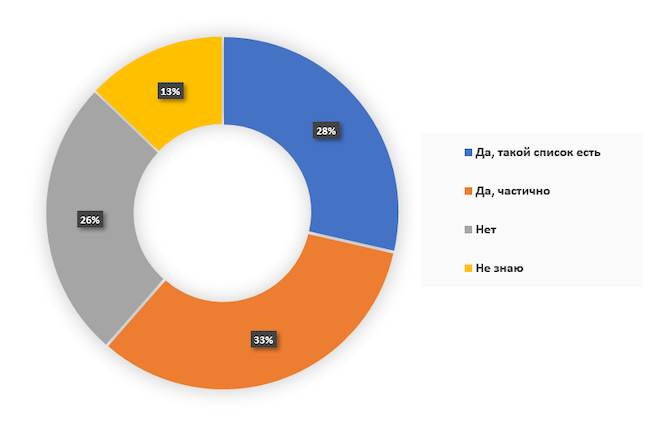

Для начала мы решили узнать у зрителей конференции, есть ли в их компаниях точный список привилегированных пользователей с перечнем прав доступа. Ответы на этот вопрос позволяют судить о зрелости рынка и готовности организаций к внедрению PAM-систем. Многие из респондентов отметили, что такой список в их компании есть (28,57 %) или сформирован частично (32,86 %). Таким образом, более 60 % опрошенных утверждают, что в той или иной степени знают, кто в компании обладает расширенными правами, а значит, понимают необходимость контроля действий таких пользователей. Даже с учётом заинтересованности собравшейся аудитории это — весьма высокий процент.

Четверть опрошенных – 25,71 % — заявила, что их организация не ведёт список привилегированных пользователей, 12,86 % затруднились ответить на этот вопрос.

Рисунок 1. Есть ли в вашей компании точный список привилегированных пользователей и их прав доступа?

Для каких задач вам нужна PAM?

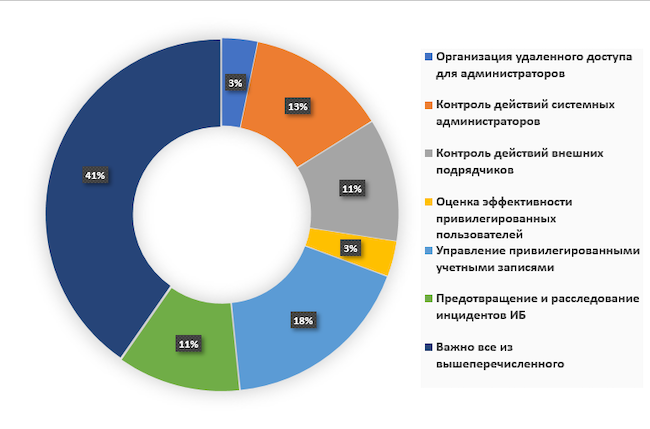

Следующий вопрос, который мы задали зрителям, звучал так: для каких задач вам было бы интересно применять PAM в первую очередь? Он позволяет понять, насколько аудитория знакома с возможностями систем для контроля действий привилегированных пользователей и какие из этих возможностей наиболее востребованны сейчас.

Если говорить об отдельных функциях PAM-систем, то для зрителей конференции AM Live наибольший интерес представляют возможности управления привилегированными учётными записями (17,74 %) и контроль действий системных администраторов (12,9 %). Функции контроля действий внешних подрядчиков, а также возможность предотвращения и расследования инцидентов в сфере ИБ были отмечены 11,29 % ответивших. Возможность организации безопасного доступа для системных администраторов и оценка эффективности привилегированных пользователей заинтересовали наименьшее число опрошенных — эти варианты набрали по 3,23 % голосов.

Самый же популярный вариант ответа, который выбрали 40,32 % респондентов, охватывает все вышеперечисленные возможности. Большинство зрителей прямого эфира рассматривает PAM-систему как комплекс взаимосвязанных функций, где трудно выделить какую-то одну самую важную для пользователя.

Рисунок 2. Для каких задач вам было бы интересно использовать PAM в первую очередь?

В какую сторону должны развиваться PAM-решения?

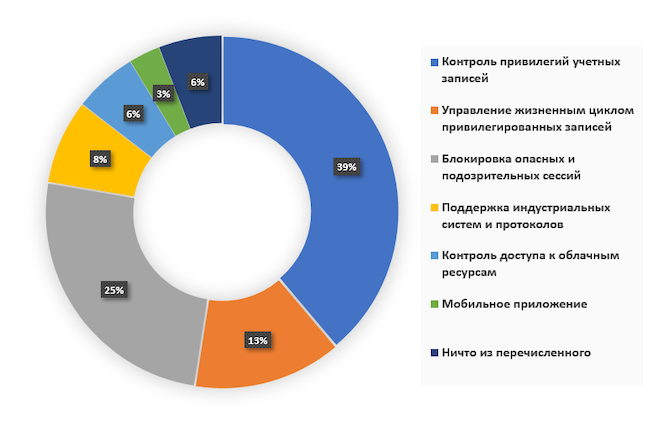

Далее мы предложили нашим зрителям оценить привлекательность различных путей развития PAM, спросив, какая из перечисленных функций таких систем может в перспективе заинтересовать их компании. Наибольшее число голосов набрал вариант «Контроль привилегий учётных записей в целевых системах». Необходимость расширения сферы деятельности PAM «вглубь» отдельных решений оказалась актуальной для 38,46 % опрошенных.

Ровно четверть респондентов испытывает необходимость в блокировке опасных и подозрительных сессий, а 13,46 % зрителей конференции видят перспективу развития PAM в управлении жизненным циклом привилегированных учётных записей. Другие направления развития систем для контроля действий привилегированных пользователей вызвали меньший интерес аудитории:

Ещё 5,77 % отметили, что ни одна из вышеперечисленных возможностей их не заинтересовала.

Рисунок 3. Какая из перечисленных функций PAM может в перспективе заинтересовать вашу компанию?

PAM из облака — да или нет?

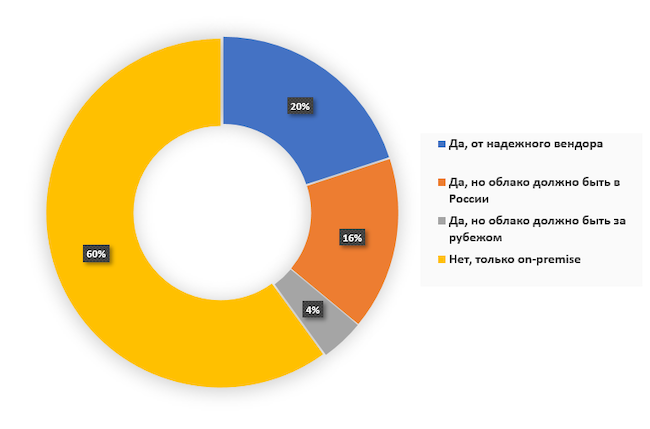

Поскольку контроль действий привилегированных пользователей чаще всего связан с доступом к критически важным, конфиденциальным, а иногда и секретным данным, мы спросили у зрителей прямого эфира, готовы ли они работать с PAM, размещённой в облаке. Большая часть опрошенных была категорична: 60 % респондентов считают, что система контроля за действиями привилегированных пользователей должна быть размещена по принципу «on-premise», на собственных серверах компании.

Остальные зрители конференции допускают использование облачного PAM-сервиса, но считают, что он должен предоставляться надёжным вендором (20 % опрошенных), а облако должно быть размещено на территории России (16 %). Интересно, что 4 % ответивших на это вопрос, напротив, склоняются к тому, что для облачной PAM необходим зарубежный хостинг.

Рисунок 4. Готовы ли вы использовать PAM из облака?

Нам интересно и ваше мнение — поделитесь своим опытом использования PAM, а также мыслями о перспективах развития таких систем в комментариях к видеозаписи конференции. Не забывайте, что мы регулярно собираем в прямом эфире ведущих экспертов отечественного рынка информационной безопасности для дискуссии на актуальные темы, волнующие как заказчиков, так и вендоров. Чтобы не пропустить новые выпуски онлайн-конференции AM Live, подпишитесь на наш YouTube-канал и включите уведомление о выходе новых материалов.

Контроль привилегированных пользователей (PAM)

Системы контроля действий привилегированных пользователей, Privileged Access Management (PAM)

Выбор средств защиты

Поиск

Мнение

Описание и назначение

Контроль привилегированных пользователей, или Privileged Account Management (PAM) – это группа решений, предназначенных для осуществления мониторинга и контроля учетных записей сотрудников IT-подразделений, системных администраторов, сотрудников аутсорсинговых организаций, занимающихся администрированием инфраструктуры компании, управления аутентификацией и авторизацией указанных сотрудников, аудита выполняемых действий, контроля доступа и записи их сессий. Помимо аббревиатуры PAM для обозначения систем контроля привилегированных пользователей, встречаются другие наименования данного класса решений, например, Privileged User Management (PUM), Privileged Identity Management (PIM), Privileged Access Management (PAM), Privileged Password Management (PPM), Privileged Account Security (PAS).

Решения, позволяющие контролировать действия учетных записей сотрудников, имеющих расширенные права, относятся к группе систем управления учетными данными (IdM/IAM-системы). Требования по мониторингу действий, выполняемых от имени учетных записей с повышенными привилегиями, возникли в связи с потребностью многих организаций передавать некоторые задачи администрирования и обслуживания инфраструктуры в руки сторонних организаций. Передача критичных ресурсов на IT-аутсорсинг подразумевает под собой серьезные риски. PAM-системы подразумевают под собой наличие следующих функций:

В зависимости от выполняемых функций, системы контроля пользователей с расширенными возможностями делятся на четыре категории:

Указанные функции позволяют решать такие бизнес-задачи, как увеличение эффективности работы сотрудников с привилегированными учетными записями, сокращение издержек на нелояльный персонал, предотвращение утечек конфиденциальных данных.

По своей архитектуре PAM-системы могут быть выполнены как в виде программных, так и программно-аппаратных решений. Более того, по организации PAM-системы могут быть:

Учитывая современные тенденции развития технологий и использования мобильных устройств для работы с конфиденциальной информацией или администрирования систем, решения по контролю привилегированных пользователей не могут стоять на месте и им приходится совершенствоваться день ото дня. При этом возникают такие сложности, как:

Что же такое «Управление привилегированным доступом» (PAM)?

Что же такое «Управление привилегированным доступом» (PAM)?

Управление привилегированным доступом (Privileged Account Management, PAM) помогает:

Главной целью PAM является ограничение прав доступа и разрешенных действий для учетных записей, систем, устройств (таких, как IoT), процессов и приложений.

PAM рассматривается многими аналитиками как один из наиболее важных проектов безопасности для снижения рисков. Ведь PAM обеспечивает детальный обзор, контроль и аудит над привилегированными доступами и действиями.

Что такое привилегии и зачем они?

Привилегия в информационных технологиях – это полномочие, которое учетная запись или процесс имеет в вычислительной системе.

Включать в себя разрешения на выполнение следующих действий:

Сотрудникам можно дать привилегии, основанные на ролях (например, маркетинг, менеджмент или IT-отдел) и других параметрах (стаже работы, времени суток и т. д.).

Примеры привилегированных учетных записей:

Привилегии позволяют пользователям, приложениям и другим системным процессам права доступа к определенным ресурсам. В то же время возможность злоупотребления со стороны как внутренних, так и внешних злоумышленников создает для организаций серьезную угрозу безопасности.

Внешние и внутренние угрозы привилегированных доступов

Хакеры, вредоносные программы, партнеры, инсайдеры, пользовательские ошибки представляют собой наиболее распространенные векторы привилегированных угроз.

Преимущества управления привилегированным доступом:

Представление рабочего процесса привилегированного управления паролями.

Рекомендации по управлению привилегированным доступом

Чем более целостными будут ваши политики безопасности и соблюдения привилегий, тем лучше вы сможете предотвращать и реагировать на внутренние и внешние угрозы, а также выполнять требования соответствия.

Вот наиболее важные рекомендации PAM:

Как осуществляется защита PAM

Автоматизированные, предварительно упакованные решения PAM способны масштабироваться на миллионы привилегированных учетных записей и активов для повышения безопасности и соответствия требованиям.

Решения PAM могут автоматизировать обнаружение, управление и мониторинг, чтобы устранить пробелы в привилегированном покрытии учетных записей и учетных данных, одновременно оптимизируя рабочие процессы и значительно уменьшая административную сложность.

Управление привилегированными доступами поможет повысить безопасность с помощью:

Компания CloudNetworks занимается внедрением PAM-систем. После консультации мы подберем наилучший вариант для защиты вашего бизнеса.

Privileged Access Management для служб домен Active Directory.

Система управление привилегированным доступом (PAM) помогает организациям контролировать привилегированный доступ в существующей среде Active Directory.

Сосредоточившись на цикле подготовки, защиты и мониторинга среды, система управления привилегированным доступом преследует две цели.

Управление привилегированным доступом — это экземпляр управления привилегированными пользователями (PIM), реализованный с помощью диспетчера удостоверений (Майкрософт) (MIM).

Какие проблемы помогает решать управление привилегированным доступом?

Настоящей проблемой для предприятий на сегодняшний день является доступ к ресурсам в среде Active Directory. Особенно беспокоят новости об уязвимостях, расширении привилегированного доступа и других видах несанкционированного доступа, включая атаки вида PtH (pass-the-hash) и PtH (pass-the-ticket), направленный фишинг (spear phishing) и взлом Kerberos.

Пока же злоумышленники могут очень легко получать данные учетной записи «Администраторы домена», а предприятиям слишком трудно обнаруживать такие атаки после их проведения. Управление привилегированным доступом (PAM) призвано уменьшить возможности получения доступа для злоумышленников и в то же время увеличить контроль и осведомленность о состоянии среды.

PAM затрудняет злоумышленникам проникновение в сеть и получение доступа к привилегированной учетной записи. PAM усиливает защиту привилегированных групп, которые управляют доступом на присоединенных к домену компьютерах и в приложениях на этих компьютерах. Кроме того, оно расширяет возможности мониторинга и видимости, предоставляет средства более детализированного управления, которые позволяют организациям видеть, кто является их привилегированными администраторами и что эти администраторы делают. PAM предоставляет организациям больше возможностей регулировать использование административных учетных записей.

Настройка PAM

В основе PAM лежит принцип JIT-администрирования (just-in-time ― точно в срок), связанный с JEA-администрированием (just enough — сколько нужно). JEA — это набор средств Windows PowerShell, который определяет набор команд для выполнения привилегированных действий и конечную точку, в которой администраторы могут получать разрешение на выполнение этих команд. В JEA администратор решает, что пользователь с определенной привилегией может выполнять определенную задачу. Каждый раз, когда соответствующему пользователю необходимо выполнить эту задачу, он получает нужное разрешение. По истечении указанного времени срок действия разрешений истечет, и злоумышленник не сможет получить доступ.

Настройка и применение PAM включает четыре шага.

Подготовка. Определите, какие группы в существующем лесу имеют значительные привилегии. Создайте эти группы заново без членов в лесу бастиона.

Защита. Настройте жизненный цикл и защиту с помощью проверки подлинности, например Многофакторной идентификации (MFA), которая необходима, когда пользователи запрашивают оперативное (JIT) администрирование. MFA помогает защищаться от атак вредоносного программного обеспечения и краж учетных данных.

Применение. Если требования проверки подлинности выполнены и запрос утвержден, учетная запись пользователя временно добавляется в привилегированную группу в лесу бастиона. В течение заданного периода времени администратор будет иметь все те привилегии и разрешения на доступ, которые назначены этой группе. По прошествии этого времени учетная запись удаляется из группы.

Мониторинг. PAM добавляет к запросам на привилегированный доступ средства аудита, предупреждения и отчеты. Вы можете просматривать журнал привилегированного доступа и проверять, кто выполнил то или иное действие. Таким способом можно определить, является ли действие допустимым, и обнаружить несанкционированные действия, например попытку добавить пользователя непосредственно в привилегированную группу исходного леса. Этот шаг важен не только для определения вредоносного программного обеспечения, а также для отслеживания «внутренних» злоумышленников.

Как работает PAM?

В основе PAM лежат новые возможности доменных служб Active Directory, в частности авторизация и проверка подлинности учетной записи домена, а также новые возможности MIM. PAM отделяет привилегированные учетные записи от существующей среды Active Directory. Если возникнет необходимость использовать привилегированную учетную запись, ее нужно сначала запросить, а затем утвердить. После утверждения привилегированной учетной записи предоставляется разрешение через внешнюю главную группу в новом лесу-бастионе, а не в текущем лесу пользователя или приложения. Использование леса-бастиона предоставляет организации больше возможностей для контроля. Например, позволяет определять, может ли пользователь быть членом привилегированной группы и как пользователь должен проходить проверку подлинности.

Active Directory, служба MIM и другие составные части этого решения также могут быть развернуты в конфигурации высокого уровня доступности.

В следующем примере применение PIM показано подробнее.

Лес бастиона выдает ограниченное по времени членство в группах, которое, в свою очередь, формирует билеты предоставления билетов (TGT). Приложения и службы на основе Kerberos учитывают и применяют такие TGT, если приложения и службы существуют в лесах, доверяющих лесу бастиона.

Учетные записи обычных пользователей перемещать в новый лес необязательно. То же самое справедливо и для компьютеров, приложений и их групп. Они остаются в существующем лесу. Рассмотрим пример организации, которая озабочена упомянутыми выше проблемами кибербезопасности, но пока не планирует немедленно обновить инфраструктуру серверов до следующей версии Windows Server. Эта организация может воспользоваться описанным здесь комбинированным решением, то есть использовать MIM и новый лес-бастион, чтобы лучше управлять доступом к существующим ресурсам.

PAM предоставляет следующие преимущества.

Изоляция или ограничение привилегий. Пользователи не имеют привилегий в отношении учетных записей, которые также используются для выполнения задач, не требующих привилегированного доступа, таких как проверка электронной почты или поиск в Интернете. Пользователи должны запрашивать привилегии. Запросы утверждаются или отклоняются на основе политик MIM, определенных администратором PAM. Пока запрос не утвержден, привилегированный доступ не предоставляется.

Повышение уровня и дополнительная защита. Эти новые меры по совершенствованию проверки подлинности и авторизации помогают управлять жизненным циклом отдельных учетных записей администраторов. Пользователь может запросить повышение прав учетной записи администратора, после чего этот запрос проходит процедуры MIM.

Более подробное ведение журнала. Кроме встроенных рабочих процессов MIM предусмотрены дополнительные записи в журнал для PIM, по которым можно видеть запрос, его авторизацию и события, происходящие после утверждения запроса.

Настраиваемый рабочий процесс. Рабочие процессы MIM можно настроить для различных сценариев. Можно применять несколько рабочих процессов на основе параметров запрашивающего пользователя или запрошенных ролей.

Каким образом пользователи могут запрашивать привилегированный доступ?

Пользователь может отправлять запросы различными способами, включая следующие:

Какие предусмотрены рабочие процессы и возможности мониторинга?

Предположим, что до внедрения PIM пользователь был членом административной группы. В процессе установки PIM этот пользователь удаляется из группы администраторов, а в MIM создается политика. Эта политика предусматривает, что если этот пользователь запрашивает права администратора привилегии и проходит многофакторную проверку подлинности (MFA), то запрос утверждается, после чего для пользователя добавляется отдельная учетная запись к привилегированной группе в лесу-бастионе.

Если запрос утвержден, рабочий процесс «Действие» обращается напрямую к лесу-бастиону Active Directory, чтобы поместить пользователя в группу. Например, Клава запрашивает право на администрирование базы данных персонала предприятия, в результате чего за несколько секунд для нее добавляется учетная запись администратора в привилегированную группу в лесу-бастионе. Принадлежность ее учетной записи администратора к этой группе закончится через заданный промежуток времени. С помощью Windows Server Technical Preview это членство связывается с Active Directory на заданный промежуток времени. В Windows Server 2012 R2 этот промежуток времени в лесу-бастионе контролируется диспетчером MIM.

При добавлении нового члена в группу необходимо реплицировать это изменение в другие контроллеры домена (DC) в лесу-бастионе. Задержка из-за репликации может повлиять на возможность пользователей обращаться к ресурсам. Дополнительные сведения о задержке из-за репликации см. в статье How Active Directory Replication Topology Works(Как работает топология репликации в Active Directory). В отличие от этого срок действия ссылки оценивается в режиме реального времени диспетчером управления лицензиями (SAM). Несмотря на то, что добавление члена группы должно реплицироваться контроллером домена, который получает запрос на доступ, удаление члена группы в любом контроллере домена оценивается мгновенно.

Такой рабочий процесс специально предназначен для этих административных учетных записей. Администраторы (или даже скрипты), которым иногда требуется доступ к привилегированным группам, могут запрашивать именно такой доступ. MIM записывает запрос и изменения в Active Directory, и вы можете просматривать их в окне просмотра событий или отправлять данные в решения корпоративного мониторинга, такие как System Center 2012 — Operations Manager Audit Collection Services (ACS) или средства других разработчиков.

Контроль привилегированных пользователей

Процеcc предоставления доступа и фиксации действий привилегированных пользователей требует особого внимания, особенно, если доступ необходим к информационным системам с критически важными для бизнеса данными или процессами. Чем больше прав – тем больше рисков злоупотребить предоставленным доступом или совершить и скрыть ошибку, которая может стоит бизнесу очень дорого.

Кто такие привилегированные пользователи?

Все современные системы инфраструктуры или безопасности строятся по принципу разграничения прав, но всегда остаются так называемые немногочисленные привилегированные пользователи с абсолютными правами. Контролировать их затруднительно, так как для этого необходимо быть не менее опытным специалистом в области администрирования. Наблюдателей за сотрудниками, работающими удаленно, тем более не приставишь.

Процессы предоставления пользователям логинов и паролей, а также контроля удаленной сессии могут и должны быть автоматизированы, если ваша компания заботится о защите от внутренних угроз.

Мы рекомендуем внедрить современное PAM (Privileged Access Management) решение, особенно тем компаниям, которые прибегают к услугам внештатных специалистов поддержки и администрирования систем и которым необходимо передавать для работы администраторские учетные записи или root пользователей.

Во внедрении PAM заинтересованы не только специалисты безопасности компании, а в равной степени и руководители ИТ-подразделения, так как именно они отвечают перед бизнесом за непрерывность ИТ-процессов, выбор субподрядчиков и интеграторов для делегирования задач внедрения и обслуживания информационных систем. Определенная степень интереса есть и у внутренних заказчиков от бизнеса, если задачи их подчиненных связаны с определенными финансовыми или технологическими рисками (например, риском мошенничества). Хотя эти пользователи и не являются администраторами, они также являются привилегированными, и необходима возможность фиксации их действий с последующим использованием в качестве доказательной базы при расследовании инцидентов.

Какие вопросы в этой связи стоят перед руководителями ИТ и ИБ?

Кто имеет доступ к критически важным ресурсам и как контролировать работу этих людей?

Зачастую контроль над учетными записями ведется слабо или не ведется вообще. Потенциально среди них могут оказаться backdoor-аккаунты, эксплуатируемые злоумышленниками или вредоносными программами. Забытая и недеактивированная учетная запись может позволить эксплуатировать эксплоиты систем и поднять привилегии. Это причинит большой вред всей инфраструктуре компании. PAM-решение поможет минимизировать количество технологических УЗ, вести их учет, а также тщательно журналировать факты их использования и деанонимизировать пользователей, так как технологические УЗ имеют очень «размытых» ответственных, максимум – зафиксированных на бумаге.

Как защитить системы и данные от ошибок пользователей, а также от злонамеренного умысла?

Никто не совершенен, все совершают ошибки. Для минимизации человеческого фактора в процессе обслуживания систем PAM дает возможность фильтрации команд и действий пользователей по черным и белым спискам, которые можно тонко настроить на группы систем и пользователей как политики. Есть и обратный эффект, если сбой или инцидент произошел не по вине человека, а из-за багов ПО системы, то PAM поможет доказать, что сбой произошел не по вине администраторов или пользователей.

Как расследовать инциденты, где брать доказательства?

«На лету» всех за руку поймать невозможно: нужна доказательная база, журнал событий, видеоархив сессий, логи, которые пользователь не сможет почистить за собой. Все это обеспечит детальную картину и последовательность действий, приведших к инциденту. Такой разбор позволит предпринять меры, чтобы в будущем ситуация не повторилась.

Кому известны пароли от привилегированных учетных записей, и как контролировать распространение паролей?

Смена и стойкость паролей – это извечный вопрос на стыке безопасности и удобства. Вместе с тем, пароли меняются с недостаточной периодичностью и надежностью, поскольку те легко забываются. Аутентификацию нужно проходить не в одной, не в двух, а более чем в десятках систем, и в результате часто сотрудники используют 3-5 «золотых» паролей «для всего». Отдельно стоит выделить работу с базами данных или иными системами, которые необходимо бэкапировать. Если пароли меняются, то вспомнить, какой пароль действовал для конкретного бэкапа в прошлом – почти невозможно, проще их вообще не менять годами, иначе бэкап может оказать бесполезным. PAM может защищенно хранить пароли и историю их изменений на любую дату в прошлом. Помимо этого, гранулировано предоставлять их пользователям или аутентифицировать пользователя по принципу SSO без раскрытия пароля от конечной защищаемой системы. Пользователю достаточно знать только свою учетную запись для входа в PAM, которая может быть и учетной записью AD, опционально усиленной дополнительным фактором аутентификации, например, значением OTP.

Эти вопросы могут быть контрольными для оценки необходимости внедрения PAM системы, если у вас нет уверенного ответа хотя бы на один из них, то стоит более пристально присмотреться к решениям и, возможно, организовать пилотный проект.

Ключевые возможности PAM

Аудиторы и субподрядчики

Работа с субподрядчиками – большой тренд сегодняшнего дня: многие компании передают обслуживание ИТ-инфраструктуры на аутсорс, внедрение новых систем проводится силами компетентных интеграторов. Благодаря функционалу PAM ваша организация может контролировать SLA и быть уверена, что они не делают ничего сверх или, наоборот, менее того, что, согласно договору, должны делать.

К привилегированным пользователям можно отнести и внешних аудиторов – независимых или из проверяющих госорганов. Чтобы не предоставлять им абсолютные права, а только те, которые необходимы для проведения аудита или проверки. Такой подход позволит быть уверенным, что аудиторы не унесли с собой коммерческую тайну, не являющуюся целью аудита, и не оставили программных закладок.

Пароли и ключи

Изначально функциональность первых PAM-систем была ограничена менеджерами паролей корпоративного уровня – централизованным хранением паролей и безопасной выдачей их пользователям. От безопасности логинов и паролей администраторов (или root для *nix систем) зависела и всегда будет зависеть эффективность работы всей компании. Согласно статистике, большинство угроз информационной безопасности реализуется через хищение учетных записей – как пользовательских, так и администраторских.

PAM-решение выдает пользователю пароль для работы с системой, затем автоматически его меняет по расписанию или событию. Автоматизация изменения паролей важна, чтобы человек не мог использовать полученный пароль повторно и вне регламента, если он смог его изменить или узнать в ходе сессии, а поскольку сотрудник обладает правами администратора – такая ситуация вполне возможна. Функционал управления паролями также включает автоматическое сканирование сети и сбор новых паролей и, при необходимости, перенос в защищенное хранилище. Эта мера позволяет исключить появление тех самых backdoor-аккаунтов.

При управлении паролями важно обеспечение отказоустойчивости и резервирование системы PAM для обеспечения доступности парольной информации и возможности доступа к контролируемым системам. Радует тот факт, что большинство производителей уже в базовый функционал включают функции резервирования и аварийного восстановления.

Контроль сессий

Кроме обеспечения безопасности паролей стоит также позаботиться о контроле происходящего внутри сессий, будь то графический сеанс работы или текстовый лог команд. Первые подобные решения появились около 10-15 лет назад, но пик популярности в России они пережили относительно недавно.

Функционал некоторых PAM-систем подразумевает управление как доступом, так и паролями.

За рубежом большинство компаний выбирают решения по управлению учетными записями, а вот в России чаще склоняются к контролю за привилегированным доступом. Скорее всего, это результат того, что первыми на российский рынок вышли такие компании, предлагающие решения по управлению только сессиями.

Архитектура

Самая распространенная архитектура решений контроля сессий – прокси-сервер: система «слушает» или перенаправляет трафик сессий и выполняет так называемую роль «man in the middle», не внося изменений в саму сессию, но фиксируя видеопоток для графических сессий или текст для SSH-сессий. Для разбора происходящего внутри графических сессий применяется технология распознавания текста OCR. Есть нюанс: OCR всегда работает постфактум и, к тому же, если на экранах много текста, – будет выдавать ошибочное срабатывание. Технология очень чувствительна к шрифтам, их прозрачности и контрастности фона. Потому такие решения скорее являются средствами фиксации и расследования событий, и в меньшей степени применимы для предотвращения инцидентов в реальном времени.

Решения, которые работают по принципу terminal-сервера или jump-сервера, для разбора происходящего внутри сессий используют информацию из самого протокола: видят заголовки окон, запущенные фоновые процессы и клавиатурный ввод пользователя. Это позволяет в режиме реального времени анализировать все происходящее в системе и применять соответствующие политики.

Решения

Мировым лидером PAM-отрасли является CyberArk – производитель наиболее функциональных решений. Один из самых узнаваемых и распространенных в СНГ среди прокси-решений для контроля сессий – BalaBit SCB.

Для хранения паролей компаниям enterprise-сегмента (1000+ пользователей) можно рекомендовать Lieberman Software – пионера в отрасли управления учетными записями. С ним отлично интегрируется решение ObserveIT, которое обеспечивает контроль сессий по агентской схеме, когда нет выделенного прокси-сервера, и на каждую контролируемую систему устанавливается агент.

Компаниям СМБ-сектора для хранения паролей подойдет Thycotic – молодое решение, которое активно догоняет CyberArk по функциональности, а для контроля сессий – FUDO, архитектурно схожее с BalaBit SCB.

Стоит отметить, что отдельные продукты по контролю доступа и управлению паролями разных производителей имеют штатные возможности интеграции между собой, что позволяет достичь единого более гибкого решения, с преимуществами каждой из интегрируемых систем.

Среди отечественных решений можно отметить SafeInspect – единственное решение в реестре отечественного ПО, потому интересное в первую очередь государственным компаниям и организациям.

Опыт Softline

Softline имеет опыт реализации проектов PAM в лидирующих компаниях из отраслей энергетики, финансов, нефтегазовой промышленности и ретейла. Архитекторы и консультанты компании по вопросам информационной безопасности готовы помочь в организации пилотных проектов и выборе оптимального решения для уникальных нужд каждого клиента.