pageant key list что это

Рационализация аутентификации на основе SSH-ключей PuTTY при помощи Pageant

В предыдущем руководстве было показано, как создавать SSH-ключи при помощи PuTTYgen.

Для подключения к одному облачному серверу можно использовать более одного ключа. А что если у пользователя несколько облачных серверов, каждый из которых имеет несколько SSH-ключей? Согласитесь, в таком случае управление серверами может значительно усложниться, поскольку SSH-ключи легко спутать.

Pageant – это агент авторизации PuTTY, который хранит закрытые ключи в памяти и помогает установить подключение при помощи того или иного ключа в любой момент. Он устраняет необходимость:

Требования

Прежде чем приступать к выполнению руководства:

1: Добавление ключей в Pageant

Запустите Pageant из папки PuTTY: Start-Menu > All Programs > PuTTY > Pageant

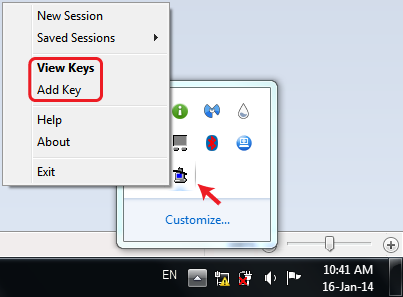

При запуске Pageant по умолчанию сворачивается в системный трей. Чтобы добавить свои ключи SSH, нужно кликнуть правой кнопкой мыши на иконке Pageant, после чего выбрать Add Key в появившемся контекстном меню.

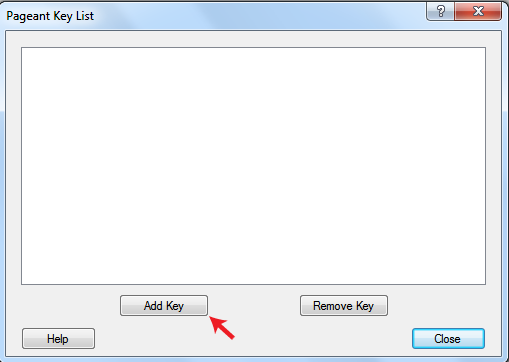

Опции меню Add Key или View Keys откроют окно Pageant Key List, список ключей Pageant. Здесь можно просматривать, добавлять и удалять ключи. Поскольку в данном случае используется свежая установка Pageant, этот список пуст.

Примечание: открыть окно Pageant Key List можно и из системного трея, дважды щелкнув на его значок.

Если выбранный ключ защищен фразовым паролем, на данном этапе нужно ввести этот пароль; обратите внимание: пароль вводится всего один раз – только при загрузке ключа в Pageant.

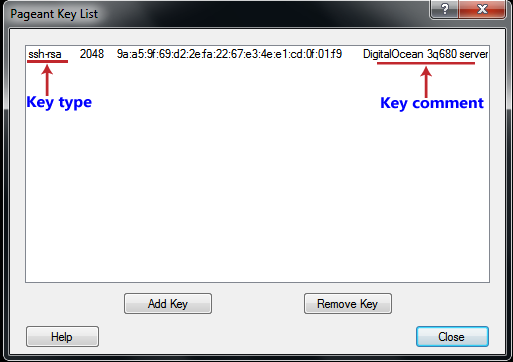

Добавив ключ, проверьте список ключей; теперь в окне Pageant Key List появился первый SSH-ключ.

2: Подключение к серверу при помощи Pageant

Теперь этот ключ можно использовать для подключения к серверу во время сессии PuTTY. Обратите внимание: PuTTY не требует дополнительной настройки. Просто введите имя хоста (или IP-адрес) и пользователя SSH. После этого PuTTY выполнит автоматическую авторизацию при помощи ключей Pageant.

3: Удаление ключей из Pageant (опционально)

Чтобы удалить ключ из списка Pageant, выберите этот ключ в окне Pageant Key List и нажмите кнопку Remove Key. Выбрав несколько ключей (при помощи клавиш CTRL или SHIFT), можно удалить их одновременно.

Подсказки и советы

Данный раздел содержит полезные советы по автоматизации аутентифицированных соединений Pageant.

Автозагрузка ключей при запуске Pageant

Pageant может автоматически загружать ключи при запуске, что исключает необходимость всякий раз повторно заполнять список ключей вручную.

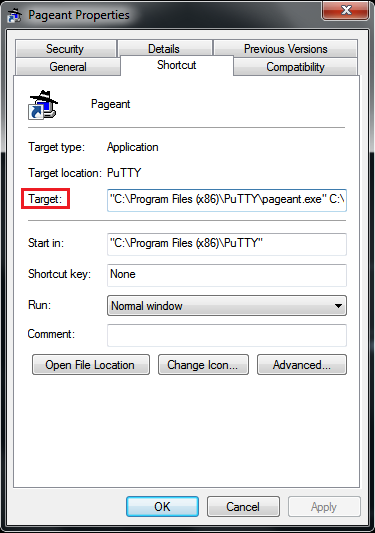

В меню Пуск Windows или на рабочем столе выберите ярлык Pageant.

Щелкните правой кнопкой мыши на иконке и выберите Properties. На экране появится окно свойств ярлыка.

«C:\Program Files\PuTTY\pageant.exe» C:\key1.ppk C:\key2.ppk

Затем нажмите кнопки Apply и OK.

Примечание: если ключи зашифрованы, при запуске Pageant запросит фразовый пароль.

Запуск PuTTY при помощи Pageant

Pageant может запускать PuTTY или любую другую программу. Таким образом, вместо того чтобы запускать две программы, достаточно запустить только Pageant.

Дополнительные пакеты PuTTY

PuTTY может использовать следующие вспомогательные приложения:

Вы еще не авторизуетесь по ключам? Тогда мы идем к вам

Этой заметкой я хочу показать, что использовать ключи для авторизации это просто.

Начнем с того, что нам понадобится PuTTY.

Идем на http://www.chiark.greenend.org.uk/

sgtatham/putty/download.html и качаем следующее:

PuTTY — ssh-клиент

Pageant — агент для хранения ключей (зачем объясню позже)

PuTTYgen — генератор ключей

Сначала сгенерируем ключи, потом настроим PuTTY, и в конце покажу как всем этим пользоваться.

Создадим папочку для PuTTY и все скинем туда.

Запускаем PuTTYgen выбираем «Type of key to generate» SSH-2 RSA и 2048-битный ключ.

Жмем Generate. Следуя указациям, хаотично перемещаем мышку.

После генерации нам предстанет следующее.

В верхнем поле публичный ключ, который будет храниться у принимающей стороны.

Ах да, я забыл рассказать как происходит непосредственная авторизация с помощью ключей.

Для наглядности возьмем server и client.

client сообщает server’у свой публичный ключ любым доступным способом. Беспокоиться, что кто-то узнает этот ключ не стоит.

Авторизация происходит следующем образом:

дальше следует объяснение человека, который не читал соответствующей литературы, поэтому описывает так, как он себе это представляет

client обращается к server’у и они обмениваются публичными ключами.

на основании этого server авторизует client’а, дает соответствующие права.

Это было небольшое отступление, вернемся к PuTTYgen.

В верхнем поле публичный ключ, который будет храниться у принимающей стороны.

Key fingerprint — отпечаток ключа.

Key comment — комментарий к ключу, я обычно указываю машину, на которой это ключ используется.

Key passphrase — парольная фраза к приватному ключу. Ее следует сделать сложной. Конечно можно оставить пустой, и тогда при авторизации не будет требоваться пароль, но дальше я покажу, что даже с сложным паролем к ключу можно авторизовываться без повторного ввода пароля, будто пароля и нет.

Confirm passphrase — подтверждение парольной фразы.

Дальше нужно сохранить сгенерированные ключи. Остановлюсь только на приватном ключе. При сохранении (Save private key) предложится сохранить ключ с расширением .ppk. Он будет использоваться Pageant в дальнейшем.

Перед тем, как мы перейдем к настройке PuTTY, расскажу о возможности восстановить публичный ключ из приватного с помощью PuTTYgen.

Для этого нужно нажать кнопку Load. Указать приватный ключ. Ввести парольную фразу (если имеется) и отобразится точно такое же окно, как на предыдущем скриншоте.

Теперь запустим PuTTY и сделаем предварительные настройки.

Выберем Default Settings и нажмем Load.

Перейдем слева на Session->Logging, отметим галочкой Printable output. В поле Log file name впишем logs\&H_&Y-&M-&D-&T.log, уберем галочку Flush log file frequently.

Таким образом, мы указали, что хранить логи будем в папочке logs, рядом с PuTTY.exe с именами на подобии 192.168.1.6_2011-08-29-101304.log

Перейдем на вкладку Window->Translation. И выберим в списке Remote character set UTF-8, чтобы не было проблем с кодировкой.

В Connection->SSH->Auth проверим, что стоит галочка напротив Attempt authentication using Pageant и укажем путь к приватному ключу в графе Private key file for authentication.

После этого вернемся на вкладку Session нажмем сохранить, чтобы указанные настройки были по-умолчанию.

Пришло время показать работу авторизации, используя ключи, на практике.

Воспользуемся агентом для хранения ключей Pageant.

После запуска, появится иконка в области уведомлений. Жмем правой кнопкой, Add key.

Выбираем ключ, указываем парольную фразу. Теперь ключ хранится в памяти.

Чтобы посмотреть ключи, можно выбрать пункт View keys.

Попробуем авторизоваться.

Открываем PuTTY. Указываем IP. Жмем Open.

В первый раз выскочит предупреждение, что раньше мы не использовали ключ для авторизации на этом сервере. Когда такое возникает впервый раз, это нормально, но если такое возникает на сервере, на котором мы уже авторизовывались, то либо сервер сменил свои ключи, либо это фейковый сервер.

Вводим логин. Жмем Enter. И мы автоматически авторизовались.

Покажу еще, на примере Komodo Edit.

Выбираем File->Open->Remote open

Выбираем Accounts. Потом New Server.

В Server Type указываем SCP. В Name произвольное название для сервера. В Hostname ip сервера (или доменное имя). В User Name логин пользователя.

Жмем Add, затем OK.

В верхнем выпадающем меню выбираем наш сервер. Если сервер разрешает авторизацию по ключам, то мы увидим список директорий на сервере, выбираем нужный файл и редактируем (при наличии прав на запись у пользователя).

PS: Следующая ошибка появляется в том случае, если сервер поддерживает только авторизацию по ключам, а у вас не включен Pageant.

Глава 9: Using Pageant for authentication

Pageant is an SSH authentication agent. It holds your private keys in memory, already decoded, so that you can use them often without needing to type a passphrase.

9.1 Getting started with Pageant

Before you run Pageant, you need to have a private key in *.PPK format. See chapter 8 to find out how to generate and use one.

When you run Pageant, it will put an icon of a computer wearing a hat into the System tray. It will then sit and do nothing, until you load a private key into it.

If you click the Pageant icon with the right mouse button, you will see a menu. Select «View Keys» from this menu. The Pageant main window will appear. (You can also bring this window up by double-clicking on the Pageant icon.)

The Pageant window contains a list box. This shows the private keys Pageant is holding. When you start Pageant, it has no keys, so the list box will be empty. After you add one or more keys, they will show up in the list box.

To add a key to Pageant, press the «Add Key» button. Pageant will bring up a file dialog, labelled «Select Private Key File». Find your private key file in this dialog, and press «Open».

Pageant will now load the private key. If the key is protected by a passphrase, Pageant will ask you to type the passphrase. When the key has been loaded, it will appear in the list in the Pageant window.

Now start PuTTY and open an SSH session to a site that accepts your key. PuTTY will notice that Pageant is running, retrieve the key automatically from Pageant, and use it to authenticate. You can now open as many PuTTY sessions as you like without having to type your passphrase again.

(PuTTY can be configured not to try to use Pageant, but it will try by default. See section 4.23.3 and section 3.8.3.9 for more information.)

When you want to shut down Pageant, click the right button on the Pageant icon in the System tray, and select «Exit» from the menu. Closing the Pageant main window does not shut down Pageant.

9.2 The Pageant main window

The Pageant main window appears when you left-click on the Pageant system tray icon, or alternatively right-click and select «View Keys» from the menu. You can use it to keep track of what keys are currently loaded into Pageant, and to add new ones or remove the existing keys.

9.2.1 The key list box

The large list box in the Pageant main window lists the private keys that are currently loaded into Pageant. The list might look something like this:

For each key, the list box will tell you:

9.2.2 The «Add Key» button

To add a key to Pageant by reading it out of a local disk file, press the «Add Key» button in the Pageant main window, or alternatively right-click on the Pageant icon in the system tray and select «Add Key» from there.

Pageant will bring up a file dialog, labelled «Select Private Key File». Find your private key file in this dialog, and press «Open». If you want to add more than one key at once, you can select multiple files using Shift-click (to select several adjacent files) or Ctrl-click (to select non-adjacent files).

Pageant will now load the private key(s). If a key is protected by a passphrase, Pageant will ask you to type the passphrase.

(This is not the only way to add a private key to Pageant. You can also add one from a remote system by using agent forwarding; see section 9.4 for details.)

9.2.3 The «Remove Key» button

If you need to remove a key from Pageant, select that key in the list box, and press the «Remove Key» button. Pageant will remove the key from its memory.

You can apply this to keys you added using the «Add Key» button, or to keys you added remotely using agent forwarding (see section 9.4); it makes no difference.

9.3 The Pageant command line

Pageant can be made to do things automatically when it starts up, by specifying instructions on its command line. If you’re starting Pageant from the Windows GUI, you can arrange this by editing the properties of the Windows shortcut that it was started from.

If Pageant is already running, invoking it again with the options below causes actions to be performed with the existing instance, not a new one.

9.3.1 Making Pageant automatically load keys on startup

Pageant can automatically load one or more private keys when it starts up, if you provide them on the Pageant command line. Your command line might then look like:

If the keys are stored encrypted, Pageant will request the passphrases on startup.

If Pageant is already running, this syntax loads keys into the existing Pageant.

9.3.2 Making Pageant run another program

You can arrange for Pageant to start another program once it has initialised itself and loaded any keys specified on its command line. This program (perhaps a PuTTY, or a WinCVS making use of Plink, or whatever) will then be able to use the keys Pageant has loaded.

9.3.3 Restricting the Windows process ACL

9.4 Using agent forwarding

Agent forwarding is a mechanism that allows applications on your SSH server machine to talk to the agent on your client machine.

Note that at present, whether agent forwarding in SSH-2 is available depends on your server. Pageant’s protocol is compatible with the OpenSSH server, but the ssh.com server uses a different agent protocol, which PuTTY does not yet support.

If this has worked, your applications on the server should now have access to a Unix domain socket which the SSH server will forward back to PuTTY, and PuTTY will forward on to the agent. To check that this has actually happened, you can try this command on Unix server machines:

If the result line comes up blank, agent forwarding has not been enabled at all.

Now if you run ssh on the server and use it to connect through to another server that accepts one of the keys in Pageant, you should be able to log in without a password:

In addition, if you have a private key on one of the SSH servers, you can send it all the way back to Pageant using the local ssh-add command:

and then it’s available to every machine that has agent forwarding available (not just the ones downstream of the place you added it).

9.5 Security considerations

Using Pageant for public-key authentication gives you the convenience of being able to open multiple SSH sessions without having to type a passphrase every time, but also gives you the security benefit of never storing a decrypted private key on disk. Many people feel this is a good compromise between security and convenience.

It is a compromise, however. Holding your decrypted private keys in Pageant is better than storing them in easy-to-find disk files, but still less secure than not storing them anywhere at all. This is for two reasons:

Similarly, use of agent forwarding is a security improvement on other methods of one-touch authentication, but not perfect. Holding your keys in Pageant on your Windows box has a security advantage over holding them on the remote server machine itself (either in an agent or just unencrypted on disk), because if the server machine ever sees your unencrypted private key then the sysadmin or anyone who cracks the machine can steal the keys and pretend to be you for as long as they want.

Therefore, if you don’t trust the sysadmin of a server machine, you should never use agent forwarding to that machine. (Of course you also shouldn’t store private keys on that machine, type passphrases into it, or log into other machines from it in any way at all; Pageant is hardly unique in this respect.)

Создание ключей SSH в Windows с помощью PuTTYgen

Secure Shell (SSH) — это криптографический сетевой протокол, используемый для безопасного соединения между клиентом и сервером и поддерживающий различные механизмы аутентификации.

Двумя наиболее популярными механизмами являются аутентификация на основе паролей и аутентификация на основе открытого ключа. Использование ключей SSH более безопасно и удобно, чем традиционная аутентификация по паролю.

В этом руководстве объясняется, как сгенерировать ключи SSH в Windows с помощью PuTTYgen. Мы также покажем вам, как настроить аутентификацию на основе ключа SSH и подключиться к удаленным серверам Linux без ввода пароля.

Скачивание PuTTYgen

Создание ключей SSH с помощью PuTTYgen

Чтобы сгенерировать пару ключей SSH в Windows с помощью PuTTYgen, выполните следующие действия:

Запустите PuTTYgen, дважды щелкнув его файл «.exe» или выбрав в Windows меню «Пуск» → PuTTY (64-разрядная версия) → PuTTYgen.

В блоке «Тип ключа для генерации» оставьте RSA по умолчанию. В поле «Число бит в сгенерированном ключе» оставьте значение по умолчанию 2048, которого достаточно для большинства случаев использования. При желании вы можете изменить его на 4096.

Нажмите кнопку «Создать», чтобы начать процесс создания новой пары ключей.

Вам будет предложено навести указатель мыши на пустую область в разделе «Ключ», чтобы создать некоторую случайность. Когда вы перемещаете указатель, зеленый индикатор выполнения будет двигаться вперед. Процесс должен занять несколько секунд.

После генерации открытого ключа он будет отображаться в блоке «Ключ».

Если вы хотите установить парольную фразу, введите ее в поле «Ключевая фраза-пароль» и подтвердите ту же парольную фразу в поле «Подтвердить парольную фразу». Если вы не хотите использовать кодовую фразу, оставьте поля пустыми.

Если файлы закрытого ключа предназначены для интерактивного использования, рекомендуется использовать кодовую фразу. В противном случае при генерации ключа для автоматизации он может быть установлен без ключевой фразы.

Парольная фраза добавляет дополнительный уровень безопасности, защищая закрытый ключ от несанкционированного использования.

Если установлена кодовая фраза, ее необходимо вводить каждый раз, когда используется закрытый ключ.

Сохраните закрытый ключ, нажав кнопку «Сохранить закрытый ключ». Вы можете сохранить файл в любом каталоге как файл «.ppk» (закрытый ключ PuTTY), но желательно сохранить его в месте, где вы можете легко его найти. Обычно для файла закрытого ключа используется описательное имя.

При желании вы также можете сохранить открытый ключ, хотя его можно восстановить позже, загрузив закрытый ключ.

Щелкните правой кнопкой мыши текстовое поле с надписью «Открытый ключ для вставки в файл авторизованных_ ключей OpenSSH» и выберите все символы, нажав «Выбрать все». Откройте текстовый редактор, вставьте символы и сохраните. Убедитесь, что вы вставляете весь ключ. Рекомендуется сохранить файл в том же каталоге, в котором вы сохранили закрытый ключ, используя то же имя закрытого ключа и «.txt» или «.pub» в качестве расширения файла.

Это ключ, который вы должны добавить на свой удаленный сервер Linux.

Копирование открытого ключа на сервер

Теперь, когда пара ключей SSH создана, следующим шагом будет копирование открытого ключа на сервер, которым вы хотите управлять.

Запустите программу PuTTY и войдите на удаленный сервер Linux.

Если ваш пользовательский каталог SSH не существует, создайте его с помощью команды mkdir и установите правильные разрешения:

Откройте текстовый редактор и вставьте открытый ключ, который вы скопировали на шаге 4 при генерации пары ключей, в файл

Весь текст открытого ключа должен быть в одной строке.

Выполните следующую команду chmod чтобы только ваш пользователь мог читать и записывать файл

Войдите на сервер с помощью ключей SSH

Когда вы запускаете Pageant, он помещает значок в системный трей. Дважды щелкните значок, и откроется окно Pageant.

Чтобы загрузить ключ, нажмите кнопку «Добавить ключ», при этом откроется диалоговое окно нового файла. Найдите файл закрытого ключа и нажмите «Открыть». Если вы не установили кодовую фразу, ключ будет загружен немедленно. В противном случае вам будет предложено ввести кодовую фразу.

Введите пароль, и Pageant загрузит закрытый ключ.

После выполнения описанных выше действий вы сможете войти на удаленный сервер без запроса пароля.

Чтобы проверить это, откройте новый сеанс PuTTY SSH и попробуйте войти на удаленный сервер. PuTTY будет использовать загруженный ключ, и вы войдете на сервер без ввода пароля.

Отключение аутентификации по паролю SSH

Чтобы добавить дополнительный уровень безопасности к вашему серверу, вы можете отключить аутентификацию по паролю для SSH.

Войдите на удаленный сервер и откройте файл конфигурации SSH:

Найдите следующие директивы и измените их следующим образом:

Когда вы закончите, сохраните файл и перезапустите службу SSH, набрав:

На этом этапе аутентификация на основе пароля отключена.

Выводы

В этом руководстве вы узнали, как сгенерировать новую пару ключей SSH и настроить аутентификацию на основе ключей SSH. Вы можете добавить один и тот же ключ на несколько удаленных серверов. Мы также показали вам, как отключить аутентификацию по паролю SSH и добавить дополнительный уровень безопасности на ваш сервер.

По умолчанию SSH прослушивает порт 22. Изменение порта SSH по умолчанию снизит риск автоматических атак.

Если у вас есть какие-либо вопросы или отзывы, не стесняйтесь оставлять комментарии.

How To Use Pageant to Streamline SSH Key Authentication with PuTTY

Published on January 14, 2015

Introduction

You have seen in previous tutorials how to use PuTTY to connect to your VPS securely and how to create SSH keys with PuTTYgen.

You might have more than one SSH key for a single cloud server, or simply more than one cloud server or Droplet that requires SSH keys to log into. This can make you feel overwhelmed with having to manage, sort out, and link all those keys to their respective servers. That’s why Pageant exists.

Pageant is a PuTTY authentication agent. It holds your private keys in memory so that you can use them whenever you are connecting to a server. It eliminates the need to:

Prerequisites

Make sure you have these prerequisites.

Step 1 — Adding Keys to Pageant

Start Pageant from the PuTTY folder: Start-Menu > All Programs > PuTTY > Pageant

Pageant starts by default minimized in the system tray. To begin adding your SSH keys, you should right click on its icon and then the following context menu will show up:

Clicking on Add Key from the menu or View Keys to open up the Pageant Key List window. Here you can view, add, and remove keys:

Tip: You can access the Pageant Key List window directly by double-clicking its icon in the system tray.

Click the Open button to load the keys with Pageant.

If a key is passphrase-protected, you will be prompted to enter the passphrase only once before it can be added to the Pageant Key List:

After successfully adding a key, you can now see it listed:

Step 2 — Connecting to the Server(s)

Now these keys will be available while connecting to any server during your PuTTY sessions. You don’t have to take any extra steps in PuTTY. Just enter your hostname or IP address, and SSH user. PuTTY will automatically try to authenticate using any keys currently loaded in Pageant.

Step 3 (Optional) — Removing Keys from Pageant

If you want to remove a key from Pageant, select that key from the Pageant Key List window and press the Remove Key button. You can also remove multiple keys together by selecting them with CTRL or SHIFT.

Tips & Tricks

Use these tips to automate your authenticated connections with Pageant.

Loading Keys Automatically on Pageant Startup

You can make Pageant automatically load one or more private keys when it starts up, instead of adding them manually every time you start up Pageant.

Go to the Pageant shortcut icon from the Windows Start Menu or your desktop.

Right click on the icon, and click on Properties.

A new window will open containing the shortcut’s properties:

Click the Apply and then OK buttons.

Note: If the keys are encrypted, Pageant will request the passphrases on startup.

Making Pageant Run PuTTY

You can make Pageant start PuTTY or any other program once it has initialized itself and loaded any keys specified on its command line. That way you can just start Pageant instead of having to start both programs.

Other PuTTY Suite Products

Here are a few other helpful applications that can work with PuTTY.