omtrdc net что это

Как я избавлялся от Google на Android

Недавно на работе получил задачу от руководителя: сделай так чтобы телефон android не сливал данные гуглу. Можете представить мой восторг (и предвкушение) ибо спустя 2 недели тестов я вполне уже чувствовал себя человеком который прошивает телефоны на радиорынке (ничего личного, просто не мой профиль). Прочел отличную статью и понабравшись опыта решил немного дополнить. Статья кстати отличная, рекомендую к прочтению.

Давайте рассмотрим несколько альтернативных операционных систем якобы без сервисов гугла, и выясним действительно ли они не общаются с гуглом. Подготовился я к слову основательно, для тестов даже приобрел девайс «pixel 3», так как GrapheneOS работает только с устройствами от google.

Хотел протестировать еще:

GrapheneOS

На первый взгляд система позиционирует себя как максимально безопасная и анонимная. Есть пару нюансов которые мне не понравились:

Ничего необычного, этот сервис называется Captive portal используется для андроид с 4 версии. При наличии root можно выбрать другие независимые сервера или на крайняк поднять свой. Но такой возможности нет и приходится довольствоваться услугами google. Также разработчик утверждает что использование других серверов в качестве альтернативы нежелательно, по причине того что телефон будет более узнаваем в толпе, но говорит, что такая функция находится в разработке (правда имеет маленький приоритет)

LineageOS

LineageOS является более популярной операционной системой. Но к ней тоже очень много вопросов. Абсолютно чистая система умудряется стучать гуглу в особо крупных количествах. Вот данные которые я снял со своего маршрутизатора, и сделал небольшую табличку. Маршрутизатор снифил трафик с телефона 3 дня, повторюсь, что телефон я откатил до заводских настоек и ничего не устанавливал и никуда не логинился.

Существует несколько способов ограничить доступ телефона к google:

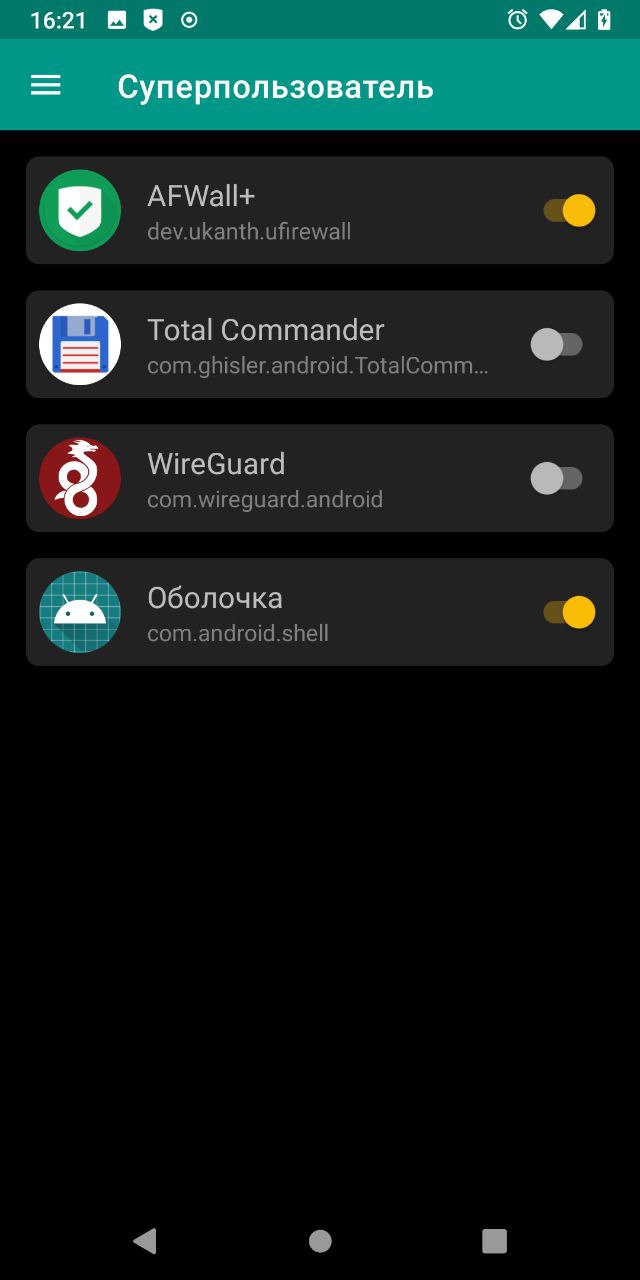

Каждый способ требует root права. Описывать как их получить не буду, так как есть огромное количество статей на эту тему, и в зависимости от модели телефона инструкция может меняться. Я использовал magisk

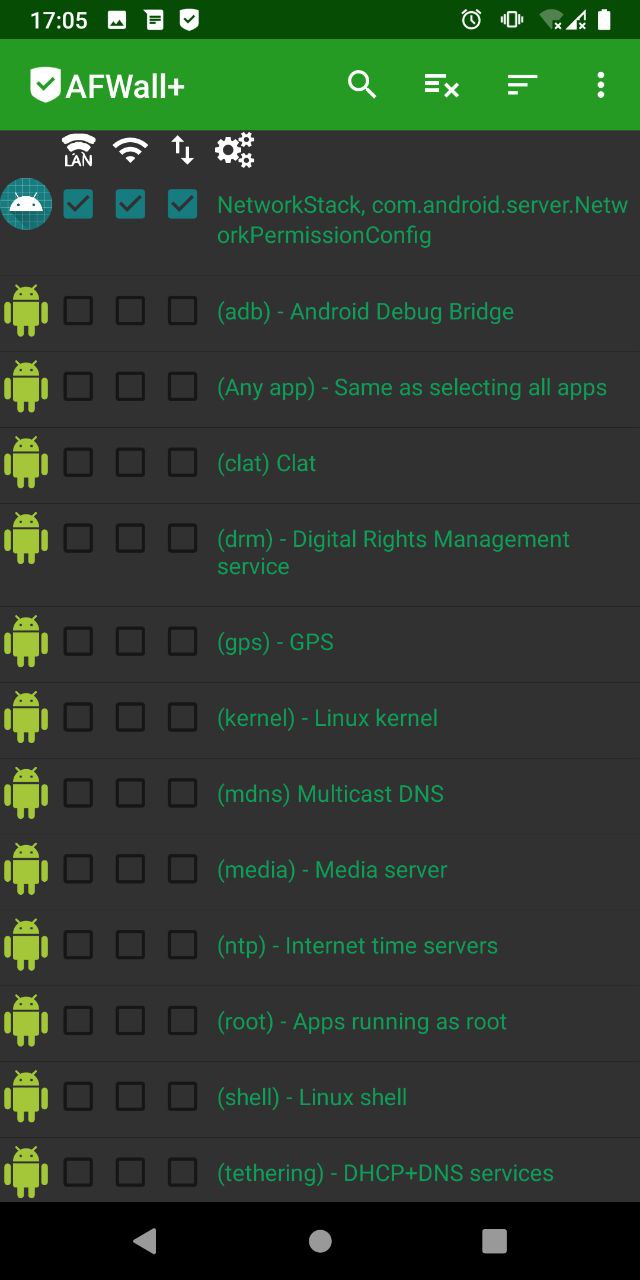

Использование firewall

Ну с этим, думаю, понятно. Блокируем все, и разблокируем по мере необходимости (для AFwall+ понадобятся root права). В android 10 добавили модуль Network Stack Permission Config module. Если заблочить данный модуль то система будет говорить что у данной сети нет доступа к интернету.

Тем не менее интернет будет работать в обычном режиме. Так как у меня гугловый девайс Pixel 3, то были подозрения что устройство общается с google на hardware уровне. Но они развеялись после того как заблокировал все и снял дамп с роутера. Результаты показали что за двое суток устройство дальше внутренней сети не ушло.

Подмена сервисов

Необходимо настроить следующие сервисы:

По дефолту LineageOS использует гугловые dns 8.8.8.8, было бы не плохо заменить их на cloudflare 1.1.1.1. Идеальным решением будет использовать vpn и завернуть туда весь трафик, в противном случае для каждой wifi сети надо будет вбивать руками кастомные dns. Альтернативой является установка приблуды через magisk «CloudflareDNS4Magisk», или какой-либо другой с магазина, но там на свой страх и риск. Как по мне лучше с гугловыми dns, чем непонятным магазинным софтом.

Captive Portals

Captive portal — сетевой сервис, требующий от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет. Обычно используется для взимания платы, аутентификации абонента либо показа рекламы. Настроим его что-бы он стучался не на google.

Дальнейшая инструкция подразумевает то, что вы уже получили root через magisk

Далее вводим следующие команды. Я выбрал заменить google на магазин f-droid

Вы также можете выбрать другой сервер. Ниже будет предоставлено несколько альтернатив, либо же вы можете поднять свой собственный

WebView

Советую заменить браузер на «duck go browser» который можно найти на aurora store

Hosts

Желательно заблокировать следующие сайты в файле hosts. Так как мы блокируем google нужно выбрать другой поисковик, предлагаю этот.

Выводы:

Огромное количество информации сливается даже при кастомных прошивках которые, позиционируют себя как свободные от google. А по факту когда снимаешь дамп трафика то мягко говоря удивляешься.

Если вы выберете второй способ, то все-равно не пренебрегайте использованием firewall, я неделю проверял данные с роутера, пробовал разные варианты (что будет если заблокировать эту службу, а что если эту). Оказалось что это самый надежный способ. Как и любая настройка firewall, блокируем все, разблокируем по надобности.

Изучал вопрос приватности и решил поделится с Хабром, так как Хабр часто делится со мной. Может кому-то это будет полезно. Спасибо если дочитали до конца.

👁️🗨️ Анализ сайта omtrdc.net

На нашем сайте представлена различная информация о сайте omtrdc.net, собранная из открытых источников, которая может быть полезна при анализе и исследовании сайта. Также здесь можно найти мнения реальных людей, как положительные, так и отрицательные отзывы о сайте omtrdc.net, обсудить вопросы связанные с этим сайтом, оставить свой отзыв или комментарий.

United States, Orem

United States, OremВы являетесь владельцем этого веб-сайта? Разместите эту кнопку на Ваш сайт для автоматического оповещения основных поисковых систем об изменениях на веб-сайте. Для этого просто нажмите на кнопку оповещения после обновления страницы.

Скопируйте и вставьте этот код на Ваш сайт

Этот график показывает приблизительное количество посетителей сайта за определенный период времени.

График показывает динамику роста внешних ссылок на этот сайт по дням. Обратные ссылки являются одним из важнейших факторов, влияющих на популярность сайта и его место в результатах поисковых систем.

Репутация сайта это 4 основных показателя, вычисленых при использовании некоторого количества статистических данных, которые характеризуют уровень доверия к сайту по 100 бальной шкале.

Основные HTML элементы которые могут повлиять на ранжирование в поисковых системах.

теги:1

теги:10 теги:1

теги:5

теги:0

теги:0

IFrame: 0 Flash: Нет Всего ссылок: 308 Всего изображений: 3 Язык сайта: English Отношение Текст/HTML: 18.00% Doctype: ‘>Да Микроформаты: Не используются

теги:1

теги:5

теги:0

теги:0

Мета теги содержат описание страницы, ключевые слова, команды для веб-браузера, поисковых систем и другую мета информацию. Они непосредственно не видимы для посетителей сайта, однако они обрабатываются машинами. Правильное использование мета тегов позволяет поисковым системам более эффективно ранжировать Ваш сайт в результатах поиска.

| Мета | Содержание |

|---|---|

| content-type | text/html; charset=UTF-8 |

| robots | noodp |

| creationdate | 2013-05-07 @ 09:04:13 |

| lastmodifieddate | 2013-05-07 @ 09:04:13 |

| viewport | width=device-width |

| area | products |

| cache-control | public |

Подробная информация о сервере, на котором расположен этот сайт. Информация включает в себя: адрес расположения сервера, используемое программное обеспечение и другую информацию.

| IP адрес сервера: | 66.235.132.91 |

| Имя сервера: | Apache |

| Расположение сервера: | Orem UT в United States  |

| Кодировка: | UTF-8 |

Сервер обслуживающий этот сайт географически расположен: Orem UT в United States

HTTP заголовки передают основную информацию между клиентом и сервером об устанавливающемся соединении и о передаваемой информации через это соединение.

Заголовок ответа сервера

| HTTP/1.1 200 OK |

| Date: Mon, 23 Sep 2013 07:14:58 GMT |

| Server: Apache |

| X-Adobe-Content: WCMS |

| Set-Cookie: JSESSIONID=bb0f52c7-b3f8-40d1-a424-3505a1fcf097; Path=/; HttpOnly |

| Last-Modified: Mon, 23 Sep 2013 05:07:05 GMT |

| Cache-Control: max-age=900 |

| Expires: Mon, 23 Sep 2013 07:29:58 GMT |

| Content-Type: text/html;charset=UTF-8 |

| Vary: Accept-Encoding, User-Agent |

| Content-Encoding: gzip |

| Content-Length: 25558 |

| Connection: Keep-Alive |

Ссылки (даже если они и имеют nofollow атрибуты) из крупных социальных сетей — это «человеческий» сигнал для поисковых систем, который имеет некоторое влияние (не определяющее) на положение Вашего сайта в поисковой выдаче.

У Вас есть сайт? Есть интересное содержание? Тогда начните распространять его в социальных сетях, это привлечет дополнительных заинтересованных посетителей.

Отношение исходящих ссылок к внутренним ссылкам влияет на распределение веса страниц внутри сайта в целом.

Исходящие ссылки с главной страницы связывают сайт с другими веб-сайтами и определяют нишу этого веб-сайта. Для нормального распределения веса страниц на сайте не допускайте большого количества этих ссылок.

Количество проиндексированных страниц в первую очередь указывает на уровень доверия поисковых систем к сайту. Вебмастера должны стремиться к тому, чтобы количество проиндексированных страниц приближалось к фактическому количеству страниц на сайте.

Если число проиндексированных страниц сильно превышает фактическое количество, это может быть вызвано дублированием содержания этого сайта.

В некоторых случаях поисковые системы считают дублированное содержание, как обман и манипуляцию и могут принимать санкции.

Этот валидатор предназначен для проверки HTML и XHTML кода сайта разработчиками на соответствие стандартам World Wide Web консорциума (W3C).

Помогите у меня такой Hosts, вирусы ли это?

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

#127.0.0.1 localhost

#::1 localhost

# This HOSTS file cured by Dr.Web Anti-rootkit API

# This HOSTS file cured by Dr.Web Anti-rootkit API

# unchecky_begin

# These rules were added by the Unchecky program in order to block advertising software modules

0.0.0.0 0.0.0.0 # fix for traceroute and netstat display anomaly

0.0.0.0 tracking.opencandy.com.s3.amazonaws.com

0.0.0.0 media.opencandy.com

0.0.0.0 cdn.opencandy.com

0.0.0.0 tracking.opencandy.com

0.0.0.0 api.opencandy.com

0.0.0.0 api.recommendedsw.com

0.0.0.0 rp.yefeneri2.com

0.0.0.0 os.yefeneri2.com

0.0.0.0 os2.yefeneri2.com

0.0.0.0 installer.betterinstaller.com

0.0.0.0 installer.filebulldog.com

0.0.0.0 d3oxtn1x3b8d7i.cloudfront.net

0.0.0.0 inno.bisrv.com

0.0.0.0 nsis.bisrv.com

0.0.0.0 cdn.file2desktop.com

0.0.0.0 cdn.goateastcach.us

0.0.0.0 cdn.guttastatdk.us

0.0.0.0 cdn.inskinmedia.com

0.0.0.0 cdn.insta.oibundles2.com

0.0.0.0 cdn.insta.playbryte.com

0.0.0.0 cdn.llogetfastcach.us

0.0.0.0 cdn.montiera.com

0.0.0.0 cdn.msdwnld.com

0.0.0.0 cdn.mypcbackup.com

0.0.0.0 cdn.ppdownload.com

0.0.0.0 cdn.riceateastcach.us

0.0.0.0 cdn.shyapotato.us

0.0.0.0 cdn.solimba.com

0.0.0.0 cdn.tuto4pc.com

0.0.0.0 cdn.appround.biz

0.0.0.0 cdn.bigspeedpro.com

0.0.0.0 cdn.bispd.com

0.0.0.0 cdn.bisrv.com

0.0.0.0 cdn.cdndp.com

0.0.0.0 cdn.download.sweetpacks.com

0.0.0.0 cdn.dpdownload.com

0.0.0.0 cdn.visualbee.net

# unchecky_end

p/s:

В твоём случае, не только unchecky, но ещё и доктор WEB, так что всё нормально. Расслабься))

«These rules were added by the Unchecky program in order to block advertising software modules» = » Эти правила были добавлены программой Unchecky, чтобы блокировать модули рекламного программного обеспечения»

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

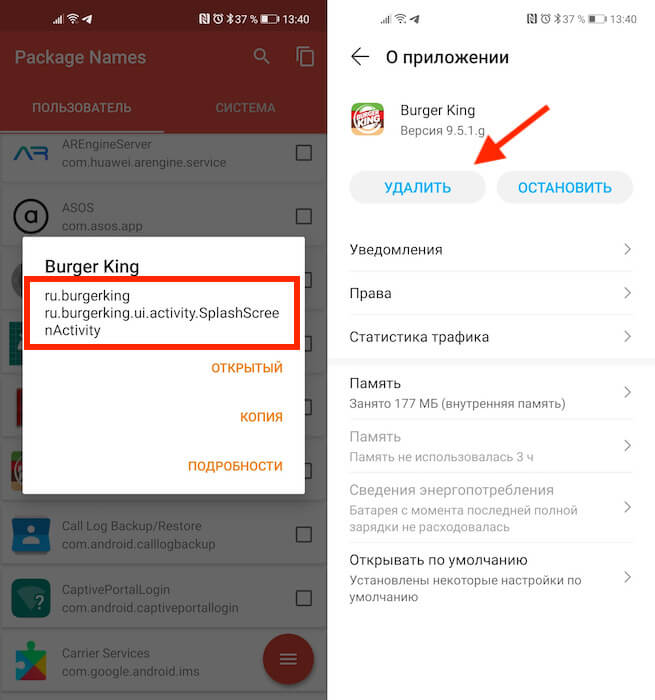

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

В красном квадрате приведен пример названия пакета

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

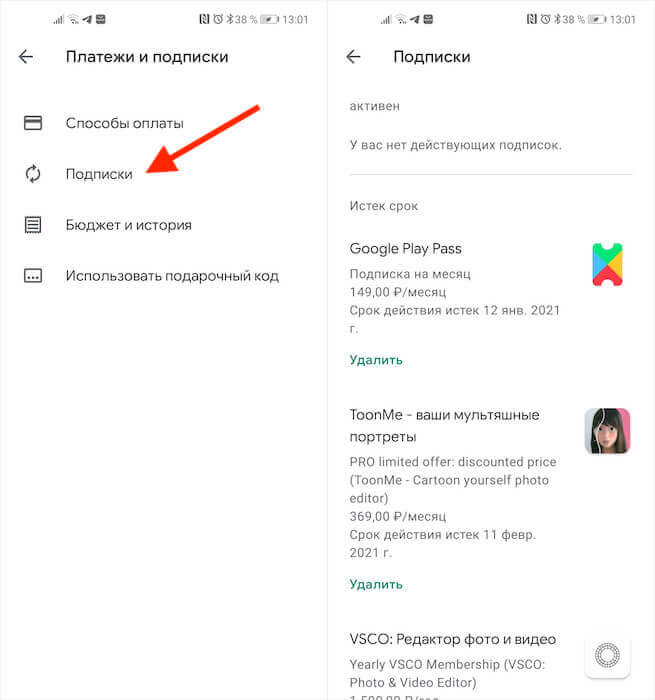

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.

OSINT или разведка по открытым источникам

Поиск по открытым источникам — это методология сбора и анализа данных, находящихся в открытом доступе, для получения дополнительной информации о цели.

В данной статье расскажем о том, какими методами и средствами можно собирать информацию из открытых источников об организации, покажем примеры такой информации и расскажем о максимально большом количестве утилит и методов, которые могуть помочь увеличить покрытие.

Надеемся, что статья будет полезна как пентестерам и охотникам за ошибками для увеличения области аудита, так и стороне защиты (blue team, application security и т.д.) для защиты инфраструктуры своей организации.

Дисклеймер

В рамках статьи, понятия OSINT, open-source intelligence, recon, reconnaissance, рекогносцировка и поиск по открытым источникам будут синонимами.

В статье приведены только бесплатные программы, с открытым исходным кодом и программы с пробным периодом.

С чего все начинается

Самым первым этапом проведения пентеста (после заключения договора) является выделение области тестирования и сбор информации о цели. В зависимости от специфики конкретного пентеста количество изначальных сведений может отличаться, однако, предполагается, что на данном этапе мы знаем:

Род деятельности организации.

Доменное имя организации.

Что можно получить благодаря поиску в интернете?

Из одного домена сделать множество доменов и поддоменов.

Найти новые точки входа.

Найти интересные пути в веб-приложениях и API.

Получить информацию об используемом ПО, аппаратных компонентах и используемых языках программирования.

Найти учетные записи, которые могут быть активными в целевых веб-приложениях.

OSINT workflow\mindmap

Казалось бы, что пользоваться поисковыми системами умеет каждый, но при этом множество исследователей пишут огромные статьи и майндмапы как они эффективно ищут в интернете. Например, по ссылке доступна подборка таких майндмапов. Подборке уже несколько лет, но она все еще остается актуальной.

Стоит заметить, что осинт это циклический процесс: если мы находим какую-либо информацию, например, новый IP адрес или доменное имя, то для них надо проделать все те же шаги, которые мы прошли, чтоб их найти.

OSINT Framework

Самый популярный майндмап для поиска по открытым источникам это OSINT Framework.

Его прелесть в том, что он вобрал в себя всевозможные сайты, утилиты и базы данных, которые могут быть полезны при реконе. На любой ваш вопрос по осинту, скорее всего, в нем будет ответ.

Единственный минус в том, что он сделан для стран наподобие США, и он не учитывает, что в России своя специфика.

Активная и пассивная разведка

Рекон подразделяется на 2 этапа: пассивная и активная разведка.

Пассивная разведка

Во время пассивной разведки вы никак не взаимодействуете с вашей целью. Вы не отправляете ей пакеты со своего компьютера, вы не резолвите доменные имена на серверах цели, вы не пингуете ее айпишники, вы не заходите на ее веб-приложения, и даже двери офиса не трогаете.

Примеры данного этапа разведки:

Поиск в поисковых системах типа Google и «хакерских» поисковых системах, просмотр баз данных с утечками, анализ вакансий на HH и linkedin, извлечение метаданных из публично доступных файлов и т.д.

Активная разведка

Взаимодействие с инфраструктурой организации: скан портов, перебор директорий, запуск «шумных» сканеров (Acunetix, Burp Pro Active Scanner и т.д.), фаззинг параметров, резолвинг большого количества доменных имен на серверах цели и т.д.

Такие действия создают много логов в SIEM-системах, триггеров в SOC и могут даже положить несколько серверов.

В данной статье будет затронута только тема пассивной разведки.

Начинаем разведывать

Давайте для начала вспомним про самые популярные записи DNS, которые могут быть нам полезны:

А запись — соответствие домена IPv4-адресу.

AAAA запись — соответствие домена IPv6-адресу.

CNAME — Canonical name — используется для того, чтобы один домен мог указывать на другое имя домена.

MX — Mail Exchange — адрес почтового сервера.

TXT — большая текстовая строка длиной 65535 байт. Используется для публичных ключей, SPF, и другой информации.

NS — Name Server — указание на сервер резолвинга доменных имен.

SOA — Start of Authority — информация об администраторе домена. Используется при делегировании домена. В записи содержится Name Server, ответственное лицо и таймстемпы, относящиеся к срокам делегирования.

PTR — Pointer — содержит IP-адрес, который указывает на домен при reverse DNS lookup (обратном резолвинге).

Доменные имена

Самое первое и простое что мы можем сделать — это порезолвить доменные имена. Для этого есть десятки утилит, как терминальных так и доступных онлайн.

Неполный список утилит и сервисов, которые могут разрезовлить доменное имя:

Nslookup (linux\windows nslookup yandex.ru).

Ping (linux\windows ping yandex.ru).

Traceroute (linux traceroute ya.ru \ windows tracert ya.ru).

Dig (linux dig @8.8.8.8 yandex.ru ANY).

getent (linux getent hosts yandex.ru).

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Что это нам дает?

Помимо соответствия IP-адрес—домен мы можем узнать, например, DNS-серверы, с помощью утилиты nslookup, а также можем получить все DNS-записи, например, командой dig.

Имея IP-адреса веб-приложений мы можем начать смотреть соседние IP-адреса в подсетях, перебирать виртуальные хосты и изучать владельцев этих IP-адресов.

DNS-серверы нам могут в дальнейшем помочь при активной разведке для перебора поддоменов и проведения различных атак.

Whois

Whois — протокол, основная цель которого заключается в получении регистрационных данных о владельцах доменных имён, IP-адресах и автономных систем (ASN).

Изначально целью появления системы Whois было дать возможность системным администраторам искать контактную информацию других администраторов серверов по IP-адресам и доменным именам.

Неполный список утилит и сервисов, которые могут разрезовлить доменное имя:

Whois (windows\linux whois yandex.ru и whois 77.88.55.77)

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Что это нам дает?

Из вывода Whois можно получить email-адреса владельцев и администраторов, адреса DNS-серевров, подсети и ASN.

Whois history

Существуют сервисы периодически собирающие и агрегирующие записи Whois. Благодаря таким сервисам можно поностальгировать и получить использующиеся ранее почты, хостинги, DNS-серверы и целые подсети:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Reverse Whois

Тогда как Whois выдает сведения по доменым именам или IP-адресам, обратный Whois позволяет искать по всей информации, которая есть в выводе обычных Whois, например, по email-адресам, по именам владельцев, по организациям и т.д.

Таким образом можно расширить скоуп найдя новые email-адреса, хостинги, DNS-серверы, подсети, доменные имена и поддомены.

Неполный список сервисов, которые могут искать по содержимому Whois:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Что это нам дает?

Поиск по содержиму Whois позволяет находить забытые администраторами веб-приложения и сервисы, особенно, если использовать его вместе в поиском по истории Whois.

Также можно обнаружить:

Домены и поддомены.

SPF и DMARC

SPF и DMARC нужны для отправки и приема почты, а в частности для того чтобы злоумышленники от вашего имени не отправляли письма.

SPF — это подпись, содержащая информацию о серверах, которые могут отправлять письма. В SPF используются свои правила и синтаксис. В том числе, в ней содержатся IP-адреса и доменные имена.

DMARC — это политика, которая показывает как обращаться с письмами, которые пришли не с доменов указанных в SPF.

Неполный список утилит для поиска и анализа SPF и DMARC:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Для анализа SPF также есть selfhosted утилита, которая извлекает поддомены из SPF записей https://github.com/0xbharath/assets-from-spf.

Пример запуска и результат работы утилиты

python assets_from_spf.py spacex.com

IP и подсети

Reverse DNS lookup

Обратный резолв DNS-адресов — поиск по PTR записям DNS. Если администратор добавил такую запись, то по IP-адресу можно будет узнать, какие доменные адреса на него указывают.

Неполный список сервисов, которые могут провести Reverse DNS lookup:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Что это нам дает?

В приложениях часто используется роутинг на основании имени хоста (vhosts), поэтому зная только IP-адрес, мы попадем на страницу ошибки веб-сервера, а с помощью Reverse DNS lookup можно получить имя хоста и добраться к самому веб-приложению.

DNS history

История DNS записей домена. Существуют сервисы, которые запоминают записи DNS, и показывают их историю.

Сервис https://viewdns.info/iphistory, запоминает только A записи доменов и дату привязки.

Пример результата работы веб-приложения

А сервис https://securitytrails.com/, помимо А записи, позволяет искать также по АААА, MX, NS, SOA и TXT записям.

Пример результата работы веб-приложения

Что это нам дает?

Это позволяет расширить область аудита, узнав новые IP-адреса, а также получить:

Если узнать IP-адреса, которые использовались ранее, тогда можно даже обойти Web Application Firewall. Поиск старых IP-адресов, например, один из методов обхода защиты Cloudflare.

Помимо приведенных выше веб-сервисов можно также воспользоваться selfhosted решениями:

Пример запуска и результат выполнения утилиты

Перед первым запуском изменить ключи от API сервисов в файле data/apis/api.conf.

https://github.com/m0rtem/CloudFail (проект сейчас мертв, но, надеемся, что скоро его оживят)

ASN lookup

ASN (autonomous system number) — номер автономной системы.

Интернет состоит из локальных сетей, каждая из которых имеет подсети и свои политики маршрутизации, и которые соединяются с другими локальными сетями. Одна такая локальная сеть, это одна автономная система и у нее есть уникальный номер — ASN. Эти номера используются в BGP-маршрутизации.

По номеру AS можно посмотреть IP-адреса и подсети, которые в ней содержатся. Если это большая компания, типа Яндекса, или университетов, то можно предположить что вся AS принадлежит этой компании, и большая ее часть, может войти в область аудита. Также в выводе можно обнаружить почтовые адреса и другую информацию о компании.

Неполный список сервисов, которые имеют возможность поиска по ASN:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Поисковые системы

Как гуглить?

Вы каждый день пользуетесь поисковиками типа Google или Яндекс, но, наверное, не все подозревают, что умеет этот самый Google.

Используя немного магии поиска можно получить множество полезной информации.

Что можно получить из поисковой системы?

Информацию об утечках учетных данных.

Комментарии в исходном коде.

Веб-страницы для разработчиков (например dev.*).

Файлы и страницы, содержащие секреты и пароли.

Потенциально опасные файлы.

URL-адреса и пути, которые могут являться точками входа.

Другие ресурсы, связанные с организацией.

Как искать?

Для поиска нужно использовать специальные операторы. Например, список операторов для Google:

– исключить из поиска.

Site:itmo.ru – поиск в пределах сайта.

cache:itmo.ru – возвращает кэш сайта.

filetype:txt – только txt файлы.

related:itmo.ru – сайты связанные с искомым.

inurl:test – в URL встречается слово test.

intitle:test – в Title встречается слово test.

intext:test – в тексте встречается слово test.

В других поисковых системах список операторов может отличаться.

По продвинутому использованию поисковиков существует множество статей, поэтому не будем углубляться в эту тему:

https://habr.com/ru/post/437618/ — полный список операторов поиска Google.

https://www.tutorialspoint.com/google_hacking_tests.htm — однокнопочное решение для поиска: вводите домен, нажимаете на нужную кнопку и получаете вывод Google.

Пример результата работы веб-приложения

Поисковые системы для хакеров

Помимо поиска в обычных поисковых системах типа Google можно искать в специальных «хакерских» поисковых системах. Примеры таких поисковиков:

Эти сервисы постоянно сканируют весь интернет, и заполняют свои базы ответами серверов.

Все приведенные выше сервисы имеют платные функции, но без покупки подписки можно получить ограниченный вывод, ограниченную функциональность или ограниченное количество запросов в месяц.

Shodan

Сервис позволяет искать по IP-адресам, портам и содержимому ответов сервера. Это может позволить найти новые поддомены, а также то, что не смог найти Nmap.

Для поиска используется свой синтаксис, с которым можно ознакомиться по ссылке https://help.shodan.io/the-basics/search-query-fundamentals.

Censys

Censys этот тот же самый Shodan, но более новый и с приятным интерфейсом.

Опять же используется свой синтаксис, с которым можно ознакомиться по ссылке: https://search.censys.io/search/language.

Binaryedge

Еще более новая разработка это сервис BinaryEdge.

Помимо тех же функций, которые имеются и в Shodan и в Censys, данный сервис еще умеет искать поддомены, email-адреса в утечках данных, умеет искать изображения, связанные с доменом, и в этих картинках умеет искать по тексту.

В сервисе есть еще несколько различных функций, но они уже недоступны в бесплатных и пробных версиях.

Документация с примерами доступна по ссылке: https://docs.binaryedge.io/search/.

Метаданные

Каждый раз, когда вы создаете или редактируете файл, в нем остается множество метаданных. Когда вы загружаете этот файл в интернет, зачастую метаданные сохраняются. Так как поисковые системы индексируют файлы, вы можете найти их, например, в google используя оператор поиска file.

Существуют уже готовые решения, которые позволяют ввести домен, выбрать интересующие расширения файлов и ожидать результатов:

Пример запуска и результат выполнения утилиты

Пример запуска и результат выполнения утилиты

Что нам это дает?

Используемые операционные системы

Системы контроля версий

Системы контроля версий (github, gitlab и т.д.) также обладают возможностями расширенного поиска. У них свой синтаксис и свои «дорки».

Что нам это дает?

Части кода приложений.

Несколько полезных ссылок для поиска по коду:

Пример результата работы веб-приложения

https://searchcode.com/ — ищет по опубликованному исходному коду в публичных системах контроля версий.

Пример результата работы веб-приложения

https://github.com/techgaun/github-dorks — полезная информация по операторам поиска на github.

Также есть несколько selfhosted сервисов для поиска секретов на github:

Пример запуска и результат выполнения утилиты

Основная прелесть утилиты в том, что она постоянно производит сканирование репозиториев, и как только появляются секреты в коммитах, оперативно вам об этом сообщает.

Со стандартными настройками утилита будет сканировать все системы контроля версий в поисках заданных сигнатур в файле config.yaml. Для эффективного поиска данных по заданной цели рекомендуется писать свои сигнатуры.

Для демонстрации можно попробовать указать в параметре search-query интересующую строку, например:

Также можно указать локальные репозитории для поиска секретов.

Сведения об установке, пример запуска и результат выполнения утилиты

При установке могут возникнуть проблемы.

Рекомендуется воспользоваться таким способом установки:

git clone https://github.com/michenriksen/gitrob.git

go mod init github.com/michenriksen/gitrob

go mod download github.com/elazarl/go-bindata-assetfs

go get github.com/michenriksen/gitrob/core

Для работы нужно экспортировать токен доступа в переменную среды:

Результаты доступны как в терминале, так и в веб-версии.

Утилита ищет секреты в репозиториях на файловой системе.

Пример запуска и результат выполнения утилиты

Запуск производится в директории целевого реозитория:

Также, если мы нашли никнеймы и email-адреса сотрудников, мы можем поискать их аккаунты в различных системах контроля версий, и посмотреть, что они коммитят. Потенциально возможно найти в личных репозиториях сотрудников части кода приложений компании-цели.

Также, стоит заметить, что нужно анализировать не только последнюю версию исходного кода в ветке master, но и предыдущие коммиты. Сотрудник может закоммитить критичные данные в систему контроля версий, понять, что он «накосячил» и удалить их следующим коммитом. Не удалив сам коммит из истории.

Что еще можно получить из систем контроля версий?

Gitlab имеет возможность перечисления пользователей по URL-адресам вида: https://gitlab.com/api/v4/users/1, где 1 это порядковый номер пользователя. В selfhosted версиях gitlab такая уязвимость тоже присутствует.

Помимо ссылок на социальные сети, из вывода API Gitlab можно получить захэшированное значение почты пользователя в параметре avatar_url. Если мы знаем, например, имя домена и ФИО пользователя, то восстановить исходное значение не составит труда, ведь для хэширования используется md5.

Также в системах контроля версий существуеют возможность получения публичных ssh и gpg ключей. Получить их можно по URL-адресам следующего вида:

Subdomain enumeration

Subdomain enumeration — в дословном переводе означает перечисление поддоменов, а смысл у словосочетания примерно следующий: «использовать все известные методы для получения как можно большего числа поддоменов».

Для получения списка поддоменов существуют онлайн базы, а также утилиты, которые требуется запускать локально, после чего они будут делать запросы в различные онлайн сервисы и поисковые системы.

Неполный список сервисов и утилит, которые могут показать список поддоменов для домена:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Как получить поддомены с помощью Cloudflare

У сервиса есть довольно интересная функциональность, учитывая то, что Cloudflare создан для защиты от атак.

Если зарегистрироваться с бесплатным аккаунтом в Cloudflare, то можно будет начать добавлять свой сайт в сервис, причем неважно, привязан он к какому-нибудь аккаунту или нет.

На первом шаге вводим доменное имя цели, а на следующем шаге, Cloudflare нам предоставляет известные ему поддомены с их A записями. Вероятно, это создано для того, чтобы вы привязали как можно больше поддоменов к сервису для защиты от атак, но для разведчика, эта функциональность позволяет получить несколько новых поддоменов и IP-адресов.

По имени домена утилита выводит поддомены, IP-адреса, MX и TXT записи, открытые порты и версии программного обеспечения, DNS-серверы. Также утилита строит красивый граф.

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Утилита для поиска поддоменов в открытых источниках. Также может перебирать поддомены по словарю, с помощью утилиты subbrute.

Пример запуска и результат выполнения утилиты

Очередная утилита для пассивного поиска поддоменов.

Пример запуска и результат выполнения утилиты

Для лучшего вывода рекомендуется в конфигурационном файле добавить API ключи сервисов (рекомендуется использовать как минимум SecurityTrails, GitHub, Shodan и VirusTotal).

Утилита, как и Sublist3r, ищет информацию о доменах в открытых источниках. Однако, использует гораздо большее число источников, в том числе требующие API-ключи.

Пример запуска и результат выполнения утилиты

Предварительно рекомендуется создать конфигурационный файл с API-ключами сервисов (рекомендуется использовать как минимум SecurityTrails, GitHub, Shodan и VirusTotal).

Очень быстрая утилита для резола доменов с достаточно большим количеством ошибок. Позволяет разрезолвить миллион доменных имен за минуту.

Пример запуска и результат выполнения утилиты

Рекомендуется запускать на серверах с широким каналом, а не на домашних ПК.

Обертка для massdns. Его преимущество заключается в том, что данная утилита удаляет из вывода поддомены, если слишком большое количество доменов указывает на один IP-адрес, тем самым повышая качество вывода.

Пример запуска и результат выполнения утилиты

Подробнее, об указанных выше утилитах, а также десятках других утилит, можно прочитать в статье: https://pentester.land/cheatsheets/2018/11/14/subdomains-enumeration-cheatsheet.html.

SSL\TLS сертификаты

Получение новых поддоменов из сертификатов

Для шифрования трафика у веб-приложения должен быть сертификат, по которому браузер пользователя сможет определить, что этот сайт надежен.

Google решил, что протокол https недостаточно надежный, и создал свой проект по мониторингу и проверке сертификатов https://transparencyreport.google.com/https/certificates

Этот сервис предназначен не для тестирования на проникновение или разведки, но так как сертификаты выпускаются как для доменов, так и для поддоменов, а иногда один сертификат даже включает в себя множество доменов и поддоменов, сервис Google может дать нам довольно много информации.

Также есть еще как минимум два онлайн сервиса с подобной функциональностью:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример запуска и результат выполнения утилиты

Для построения графов нужно запустить утилиту с ключом «json» и скопировать вывод на веб-страницу.

SSL\TLS scan

Сертификаты также можно провалидировать. Для этого есть онлайн сервисы, которые за нас отправляют запросы на серверы нашей цели.

Из вывода этих сервисов мы можем опять же получить поддомены, которые есть в сертификате, а также эти сервисы могут найти уязвимости в используемой криптографии или протоколах.

Еще эти сервисы выводят http-ответы серверов, в которых может находиться версия сервера или используемого ПО.

Неполный список сервисов, которые могут просканировать сертификаты.

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Что это нам дает?

Версия используемого ПО на сервере

Credentials stuffing

Credentials stuffing — это атака, при которой атакующий находит почты пользователей и ищет пароли от них в базах утечек, а затем пытается вставить их во все возможные формы входа целевой системы.

Пароли можно поискать в следующих сервисах:

https://haveibeenpwned.com/ — самый популярный сервис поиска утечек email-адресов.

Пример результата работы веб-приложения

https://krevetk0.medium.com/credential-stuffing-in-bug-bounty-hunting-7168dc1d3153 — статья исследователя, в которой он рассказывает, как он неоднократно эксплуатировал данную уязвимость в bugbounty.

https://psbdmp.cc/ — сервис, который автоматически находит строки, похожие на пароли в файлах, размещенных на веб-сайте pastebin.com

Пример результата работы веб-приложения

Collection #1 — сборник практически всех утечек, которые попадали в интернет.

Поиск email-адресов

Для проведения атак credential stuffing для социальной инженерии и других атак, необходимо иметь список email-адресов и/или юзернеймов пользователей. Также по email-адресам можно делать поиск reverse Whois.

Нам известно два сервиса, которые собирают email-адреса:

https://hunter.io/search — помимо адресов, показывает еще и страницы, где он их нашел.

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Также, существует утилита, позволяющая провалидировать почтовые адреса https://github.com/reacherhq/check-if-email-exists. Причем она работает без отправки писем на адреса цели. Можно не хостить ее у себя, а воспользоваться веб-версией от разработчиков, с ограничением на количество запросов https://reacher.email/.

Пример общения с веб-версией

Email-адреса также можно получать из метаданных файлов и парсить из социальных сетей.

Linkedin\hh.ru\\career

На сайтах типа linkedin и hh, а также на сайтах компаний, на эндпоинтах \career или \job, можно найти вакансии, в которых зачастую присутствует полезная информация.

В своих резюме и на Linkedin, пользователи часто указывают кем и где они работают, и часто в описаниях своей работы пишут, чем они конкретно занимаются, например, «поднимал почтовый сервер под названием таким-то», или пишут, что они «переписывали легаси-код с такой-то платформы, но не упели за время своей работы».

Существуют специализированные парсеры соцсетей, например для Linkedin есть минимум 2 парсера:

Пример запуска и результат выполнения утилиты

https://github.com/joeyism/linkedin_scraper — библиотека на python для продвинутых пользователей, для упрощения парсинга linkedin.

Используя эти сервисы, можно получить фамилии и имена сотрудников с их аватарами. По аватарам можно найти другие соцсети сотрудников и попробовать найти что-то полезное, но поиск людей, это тематика для другой статьи.

Если мы знаем формат почты (например имя.фамилия@домен или первая_буква_имени.фамилия@домен), то мы можем из полученных ранее данных составить список почт сотрудников.

Что нам это дает?

Стеки технологий и используемое ПО

Информация о сотрудниках для соц. инжнерении

Личные соцсети сотрудников

В данном разделе собраны подходы, которые не удалось объединить более общими тематиками.

Co-hosting

Анализ co-hosting-а позволяет смотреть кто хостится у этих же провайдеров. Это не принесет полезной информации, если хостинг является, например, hostinger или digital ocean, однако, если компания достаточно большая, у которой есть свои подсети и AS, то мы можем найти доменные имена, расположенные в этих подсетях, которые с большой вероятностью относятся к нашей цели.

Для этого можно воспользоваться сервисом https://securitytrails.com/.

Пример результата работы веб-приложения

Из этой информации мы можем получить новые поддомены и домены.

Threat Hunting

Вы наверняка знаете что есть сервис VirusTotal, в который можно загрузить подозрительный сэмпл файл и он проверит его на наличие в базах антивирусного ПО, а также можно ему передать ссылку и он также проверит ее на вредоносность. Нам для разведки интересно то, что он еще умеет проверять доменные имена по базам.

На примере домена raidforums.com, VirusTotal показал множество файлов, которые кто-то загружал для проверки, несколько поддоменов, вывел содержимое Whois, показал IP-адреса и сертификаты. И еще построил граф.

К сожалению, в бесплатной версии мы не можем скачать файлы, которые были загружены в сервис, но это может дать нам подсказку, что можно искать в Google.

Существует несколько сервисов с аналогичной функциональностью, например https://www.threatcrowd.org/. Он может все тоже самое, что и VirusTotal, но у них могут быть разные сведения о доменах.

У этих сервисов также есть платные функции, возможно с их помощью можно получить еще больше информации.

Wayback machine

Wayback machine — проект по сохранению всего интернета, который периодически делает снапшоты популярных сайтов.

Существует утилита, которая извлекает URL-адреса, сохраненные в Wayback Machine: https://github.com/tomnomnom/waybackurls.

Тендеры и закупки

При публикации тендеров, заказчики прикладывают к заявке технические задания с описанием требований к исполнителям. Из технического задания можно получить дополнительную информацию о используемом в компании ПО и оборудовании.

Также можно извлечь метаданные из приложенных файлов и получить ФИО сотрудников и версию ПО для обработки документов.

Website fingerprinting

Используя специальные сервисы, не заходя на целевой веб-сайт, мы можем посмотреть версии ПО которые там используются, а также CMS системы, на которых работает веб-сайт, если они есть.

Для этого можно воспользоваться следующими сервисами:

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Такие сервисы парсят заголовки HTTP-ответов, чтобы получать версии ПО, а также смотрят на содержимое страниц для профилирования.

BugBounty

Далеко не все компании имеют публичную платформу вознаграждений за поиск ошибок, но для больших и крупных это становится одной из лучших практик ИБ.

Что мы оттуда можем достать?

Расширить область аудита доменами и поддоменами из раздела Scope.

Изучить сданные отчеты и узнать используемое в компании ПО и примеры уязвимостей, которые уже сдавали в программу.

Где искать информацию?

Пример результата работы веб-приложения

Пример результата работы веб-приложения

Информацию о BugBounty конкретной организации также можно найти по в файле /.well-known/security.txt, в котором обычно публикуется информация о программе и том куда можно писать о найденных уязвимостях. Подробнее о проекте можно прочитать по ссылке https://securitytxt.org/.

Также существует веб-приложение, которое агрегирует уязвимости с HackerOne, с удобным поиском и фильтрами: http://h1.nobbd.de/.

Wi-Fi анализ

https://wigle.net/ — сервис, который собирает Wi-Fi точки доступа по всему миру.

Сервис не позволяет просто на карте кликать на точки доступа, однако он позволяет искать по, например, SSID (имя точки доступа). А также он поддерживает регулярные выражения: «%» — ноль или более любых символов и «_» — один любой символ.

Эту информацию можно использовать для атак типа Rogue access point и атак социальной инженерии.

MAC address lookup

В рамках пассивной разведки, маловероятно, что вы получите MAC-адреса устройств вашей цели. Однако, если вам как-то удалось их заполучить, то имея только MAС-адрес можно идентифицировать сетевое устройство.

MAC-адрес можно разделить на 6 октетов, где первые 3 принадлежат компании-производителю сетевого устройства, а вторые 3 октета являются идентификатором самого устройства.

Используя специальные сервисы и читщиты производителей, можно попробовать узнать не только производителя, но и название самого устройства:

Пример результата работы веб-приложения

Script Kiddy way

Искать информацию руками долго и утомительно, зато надежно. Однако хакеры придумали комбайны, которые все сделают за вас. Этих комбайнов десятки, если не сотни, вот несколько примеров:

В чем отличие от ручного поиска?

Их преимущество в том, что освобождают человека от рутинных задач.

А недостатки заключаются в следующем:

Длительная первоначальная конфигурация.

Длительное время работы.

Необходимость (желательность) предоставления API-ключей от различных сервисов (балансы которых они быстро опустошат).

Большое количество ошибок как первого так и второго рода (множество лишней информации и отвергнутая нужная информация)

Если вы знаете еще интересные способы поиска информации в интернете, то пишите об этом в комментариях!