ofi client что это

«Ходоки» под присмотром. Как приручить полевых сотрудников с помощью CRM

Во многих бизнесах есть полевые сотрудники: продавцы, консультанты, инженеры — все те, кто ходит к клиентам, продает, обслуживает оборудование. Компании хотят контролировать таких специалистов, чтобы понимать, что они точно на объекте, а не играют в WoW за тыквенным латте в Старбаксе. Для этого есть самописные решения, а еще огромное количество специализированных сервисов. Все они позволяют ставить задачи полевым сотрудникам, отслеживать их перемещение и выполнение заданий и собирать аналитику.

Расскажу, как с помощью интеграции такого сервиса с CRM взяли под контроль всю работу полевых сотрудников: специалисты офиса работают в режиме «одного окна», данные о заданиях сохраняются в CRM, всё прозрачно, а «ходоки» под присмотром.

На связи Дмитрий Молчанов — CEO компании Stockwell (ударение на «о»). Наша команда автоматизирует процессы бизнеса и помогает решить сложные задачи с помощью «Битрикс24». В этой статье на примере медицинской компании расскажу, как в облачной CRM автоматизировать работу с полевыми сотрудниками — вопреки мифам о том, что инструмент нельзя дорабатывать и подстраивать под свои задачи.

К нам обратилась медицинская компания, которая занимается исследованиями и лабораторными анализами. Один из каналов продаж для нее – полевые сотрудники, которые общаются с медучреждениями и врачами. Поговорили с терапевтом в частной клинике, наладили от него поток пациентов на клинический анализ крови — профит.

Чтобы автоматизировать работу сотрудников, компания использует сервис B2field. Это специальный инструмент, который позволяет ставить задачи мобильным специалистам, строить оптимальные маршруты, контролировать передвижения и оценивать эффективность.

При этом история всех взаимодействий с клиентами хранится, как это принято, в CRM — облачном решении от «Битрикс24». Люди, контакты, сделки — всё там.

Каждый раз, ставя задачу мобильному сотруднику, специалист офиса заходил в B2field, создавал задание, потом переходил в СRM, копировал оттуда все данные о клиенте, его адрес, последние договоренности из карточки, возвращался в B2field, заполнял все поля, отправлял задание, проверял задание в админке. Много лишних движений. Долго, мучительно, больно.

Мы придумали изящное решение: связать сервис B2field с CRM, чтобы офисные сотрудники могли работать в режиме единого окна.

В нашей идеальной картине мира специалисту по продажам не нужно открывать внешние системы. Задача на посещение клиента, конкретное задание (о чем рассказать и что продать) подтягивается автоматически. Имя, адрес и история общения «высасываются» из CRM. Все походы в медцентры и ко врачам также отображаются прямо в системе.

Никому не нужно ходить по разным инструментам, все в одном месте. А для более глубокой аналитики по полевым сотрудникам есть отдельная админка, где можно проконтролировать каждого конкретного сотрудника и оценить эффективность.

Теперь офисный сотрудник прямо в карточке CRM открывает отдельную вкладку B2field — в ней отображается встроенное приложение для работы с полевыми сотрудниками.

Там же заполняется карточка задания — не вручную, а из автоматически «подтянувшихся» данных CRM: имя, адрес, название задания высвечиваются автоматически (но если нужно, их можно вбить вручную).

В сервисе B2field компания преднастроила формы заданий — чек-листы того, о чем нужно рассказать на встрече: например, терапевту — о клиническом анализе крови, а кардиологу — о липидном профиле. Выбор нужной формы теперь тоже производится прямо в CRM — менеджеры просто выбирают нужный тип, и к заданию ходока подгружается нужный чек-лист.

При создании задания информация о нем автоматически отображается в виде события по клиенту в CRM. Далее статус события обновляется в режиме реального времени.

Со стороны полевого сотрудника ничего не меняется. Все маршруты по-прежнему выстраиваются в приложении на смартфоне. В нем же хранятся подробности задания. Когда специалист приходит на место встречи, прямо в мобильном приложении открывается форма, и он отмечает в чек-листе статус выполнения задания: что он обо всем рассказал клиенту и ни о чем не забыл. Не нужно носить с собой планшет с большим экраном — все в смартфоне. Там же можно заполнить и отчет о встрече, чтобы менеджер в офисе не спрашивал о деталях: полевой сотрудник оставляет подробный комментарий и при необходимости прикрепляет к заданию фото или файл. После посещения вся эта информация из приложения автоматически подгружается в CRM.

С таким инструментом невозможно смухлевать и, например, выпить кофе вместо посещения клиента. Сервис точно определяет местоположение по GPS и не дает отметить задание выполненное, если ты не приехал по адресу или отсиживаешься в машине на парковке. Это позволяет бизнесу контролировать, кого из врачей менеджеры посетили, а с кем лишь предстоит провзаимодействовать. А еще отслеживать результаты каждого взаимодействия прямо из CRM-системы — основного инструмента работы с клиентами.

При этом для руководителей полевых сотрудников по-прежнему есть отдельная админка с дэшбордами по всем задачам, статусами исполнения, аналитикой и детализированными показателями — все необходимое для распределения заданий по конкретным сотрудникам, контроля специалистов и оценки их работы.

Нет, нельзя) По опыту это сложно, долго и дорого.

B2field и другие аналогичные инструменты специализируются на создании сервиса по работе с полевыми сотрудниками. Они развивают его, добавляют новую функциональность и адаптируют к обновлениям операционных систем.

У собственной разработки есть риски.

Во-первых, на первых порах вы точно не учтете какие-то особенности и будете переделывать на ходу. Например, в «Битрикс24» нет геопозиционирования — нужно было бы разрабатывать это с нуля.

Во-вторых, вы столкнетесь с высокой TCO — совокупной стоимостью владения инструментом: помимо разработки вам предстоит оплачивать еще и поддержку и регулярные обновления. Вишенка на торте: работа вашего сервиса будет зависеть от конкретного сотрудника, который в любой момент может уйти и унести вместе с собой все тайны архитектуры и исходного кода решения.

Идеальный сервис делать трудно и долго. Быстрее, дешевле и эффективнее интегрировать по API специализированный инструмент и работать с ним.

Итак, мы не просто доработали облачную CRM (которая традиционно кажется всем неповоротливой и труднонастраиваемой), а предложили сотрудникам классный UX: ускорили работу, упростили жизнь и повысили прозрачность. Каждый сотрудник использует для задач свой инструмент, ему больше не нужно переключаться между несколькими окнами.

Я рассказал, как мы решили проблему одной медицинской компании. Но инструмент очарователен тем, что может применяться в любой сфере. В охранных фирмах, где на объекты выезжают сервисные инженеры. В сервисных центрах, где технари выезжают к клиентам. В медицинских клиниках, которые предлагают выезд врача на дом. И во многих других компаниях, которые используют «Битрикс24» и при этом работают с мобильными сотрудниками.

Спасибо за внимание!

Расширенная версия кейса на нашем сайте

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Организация VPN каналов между офисами при помощи OpenVPN.

Организация VPN каналов между филиалами компании имеет большое значение в работе любого IT-специалиста. В данной статье рассматривается один из способов реализации этой задачи на основе программного продукта OpenVPN.

Ниже мы рассмотрим топологию сети, в которой будем организовывать VPN-туннель, разберем особенности конфигурирования программы OpenVPN и пошагово настроим маршрутизацию для наших офисов. Статья написана из расчета, что OpenVPN будет устанавливаться на платформы Windows 7 и Windows Server 2008.

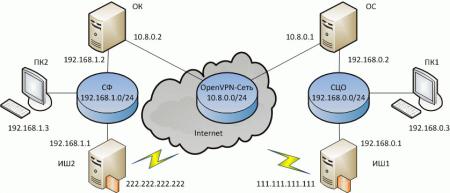

Топология сети.

Использованная нами сетевая топология стандартна. Имеется Сеть Центрального Офиса (назовем её СЦО) и Сеть Филиала (назовем её СФ). Стоит задача соединить офисы таким образом, чтобы конечный пользовательский компьютер (далее ПК1) офиса СЦО имел доступ к общим ресурсам пользовательского компьютера (далее ПК2) СФ.

CЦО имеет в своем составе:

СФ имеет в своем составе:

Настраиваем OpenVPN сервер.

Теперь перейдем к самой программе, основам и особенностям её конфигурирования. OpenVPN доступен в вариантах для Linux и Windows. Вы можете скачать установочный пакет на сайте разработчика.

Сам процесс инсталлирования не вызовет никаких проблем. Единственное, стоит отключить антивирус на время установки, дабы избежать дополнительных проблем. На момент написания статьи, к примеру, продукты Лаборатории Касперского не блокировали установку, а лишь выводили подозрение на некоторые устанавливаемые компоненты.

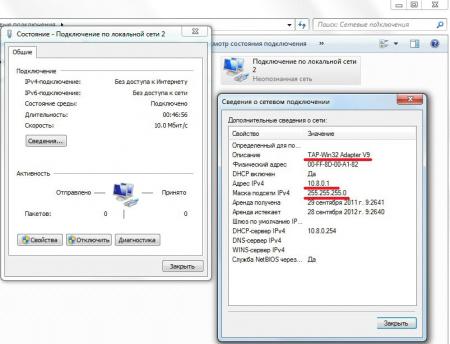

В процессе установки в систему инсталлируется виртуальный сетевой адаптер TAP-Win32 Adapter V9 и, соответственно, драйвер к нему. Этому интерфейсу программа OpenVPN как раз и будет назначать ip адрес и маску виртуальной сети OpenVPN. В нашем случае ему назначен адрес 10.8.0.1 с маской 255.255.255.0 на сервере ОС и 10.8.0.2 с аналогичной маской на клиенте ОК.

По стандарту программа устанавливается в C:\ProgramFiles\OpenVPN. В этой директории следует сразу же создать дополнительно папку keys (здесь мы будем хранить ключи аутентификации) папку ccd (здесь будут находится конфиги настроек сервера для клиента).

В директории C:\ProgramFiles\OpenVPN\sample-config представлены стандартные конфиги. Конфиги, которые мы будем создавать, должны размещаться в директории C:\Program Files\OpenVPN\config.

Настройка OpenVPN начинается с генерации ключей. Генерируемые ключи делятся на:

Последовательность создания ключей следующая (названия файлов сертификатов и ключей указаны в скобках):

Разберем каждый пункт более подробно.

Генерируем основной сертификат СА и СА ключ:

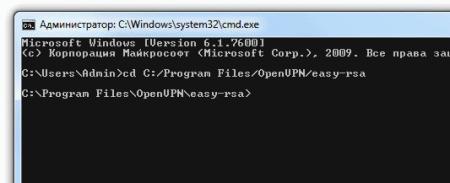

Таким образом мы находимся в директории easy-rsa:

Во время выполнения всех пунктов генерации ключей вы должны находиться именно в ней. Выполняем команду:

Не закрывая командную строку, зайдем в C:\ProgramFiles\OpenVpn\easy-rsa и отредактируем файл vars.bat, заполнив следующие параметры (указав, естественно, свои данные):

Теперь создадим СА сертификат и СА ключ. Раскрываем командную строку, которая все это время висела где то на рабочем столе, и продолжаем вписывать команды:

Последняя команда как раз и выполняет генерацию СА сертификата и СА ключа. В процессе создания ключа вам будут задавать вопросы, на которые вы можете отвечать просто нажатием Enter’a (тогда значения будут браться из файла vars.bat который мы редактировали выше) или же вводить свои. Стоит обратить внимание на вопрос:

Генерируем сертификат (server.crt) и ключ (server.key) сервера.

Не выходя из директории, в нашей командной строке продолжим вводить команды. Сгенерируем сертификат сервера и ключа командой:

На вопросы отвечаем так же как в первом пункте. На вопрос:

Введем: server. На вопросы:

надо дать положительный ответ: Y.

Генерируем сертификат (office1.crt) и ключ (office1.key) для клиента.

если требуется еще сертификаты и ключи, скажем для второго клиента, то вводим:

В процессе ответа на вопросы не забывайте, что каждый клиент на вопрос CommonName должен получить уникальное имя, например: office1, office2 и т.д.

Генерация параметров DiffieHellman (dh1024.pem).

Вводим в командной строке, находят во все той же директории easy-rsa:

Генерация ключа tls-auth (ta.key) для аутентификации пакетов

В конце создаем ключ для tls-аутификации командой:

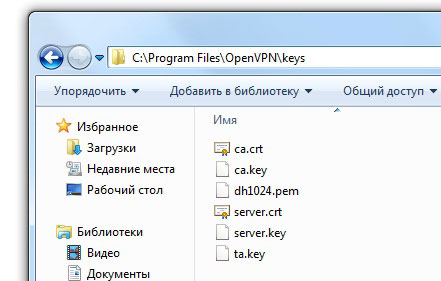

Теперь разберемся с тем, какие файлы оставлять на сервере, а какие перенести клиенту. На сервере (OC) должны находиться в созданной нами папке keys только следующие файлы:

На клиенте OK аналогично серверу ОС создадим так же папочку keys, там должны быть:

Далее приступим к созданию конфига для нашего сервера ОС и клиента ОК. В директории config создаем файл со следующим названием и расширением: server.ovpn Открываем его блокнотом и начинаем писать конфиг:

Стандартный порт для OpenVPN:

Данного топология доступна с версии 2.1 и заключается в том что каждому клиенту выдается по 1 адресу, без виртуальных портов маршрутизатора:

Задержка при добавлении маршрута, можно уменьшить до 5:

Данная опция задает организацию сети. У нас появляется виртуальная сеть 10.8.0.0 /24. Первый адрес из этой сети, то есть 10.8.0.1 выдается серверу, последующие (10.8.0.2, 10.8.0.3 и т.д.) клиентам. DHPC сервер получает адрес 10.8.0.254:

Задаем шлюз в openvpn сеть:

Директория, в которой мы должны расположить файл с названием нашего клиента, то есть office1 без расширения, и в нем записать команды, которые будут выполнятся на клиенте:

Далее идут пути до файлов сертификатов и ключей сервера. Заметим, что пути обязательно пишутся с двойной чертой, а именно \\:

Задаем серверу ОС маршрут на всю сеть:

Выбираем метод сжатия:

Задаем сжатие трафика:

OpenVPN передает системе регистраций событий программы не критические ошибки сети. На практике это уменьшит содержимое статус-окна, появляющегося при запуске сервера OpenVPN:

Cервер пингует противоположную сторону с интервалом в 10 секунд и если сторона не отвечает за 60 секунд, то сервер запустит пересоединение:

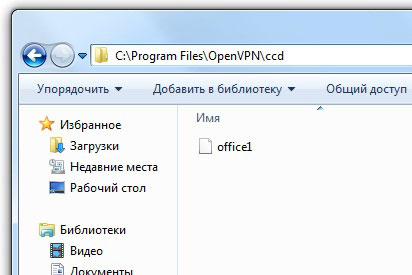

Далее переходим в директорию ccd и создаем файл, в котором будут лежать команды, посылаемые клиенту от сервера. Назвать его надо так же как мы называли самого клиента, например office1. Файл не будет иметь расширения.

Редактируем его через блокнот. Все параметры, заданные ниже, будут автоматически переданы клиенту:

Задаем ip и маску для нашего клиента office1:

Передаем ему маршрут на всю сеть:

Задаем для него шлюз:

Эта команда говорит серверу ОС о том, что за данным клиентом, а именно ОК (office1) находится сеть 192.168.1.0:

Таким образом, мы закончили конфигурирование сервера на стороне ОС.

Настройка клиента.

Далее приступим к изменению параметров клиента. Зайдем на машине ОК в папку config. Создадим в ней файл office1.ovpn Приступим к его редактированию, ряд опций повторяет аналогичные на сервере, поэтому мы их пояснять не будем:

Указываем внешний адрес ИШ1:

Клиент будет в работать в режиме тлс-клиента:

Эта опция защищает от подмены сервера третьим лицом:

Эти опции аналогичны серверу:

Задаем маршрут к сети 192.168.0.0:

Этой командой разрешаем прием конфигурации клиента с сервера:

Остальные опции также аналогичны серверу:

На этом настройка программы на стороне клиента ОК закончена.

Настройка брандмауэра и маршрутизация.

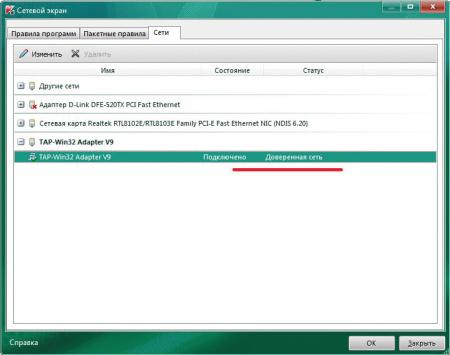

И так, мы имеем настроенные конфиги на ОК и на ОС. Теперь разберем очень важные моменты. Заранее оговоримся, если вы использует KIS 2011 или подобные антивирусные программы, то в настройках сетевого экрана следует разрешить прохождение ICMP пакетов. Это позволит беспрепятственно пинговать хосты в наших сетях.

Так же стоит добавить наш виртуальный интерфейс программы OpenVPN в список доверенных сетей.

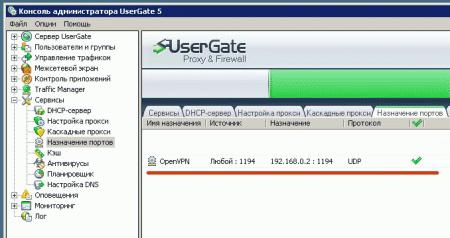

На ИШ1 должны быть проделаны следующие действия:

На ИШ2 надо предпринять аналогичные действия:

В Usergate 5.2, к примеру, настройка форвардинга пакетов по порту 1194 протокола UDP выглядит так:

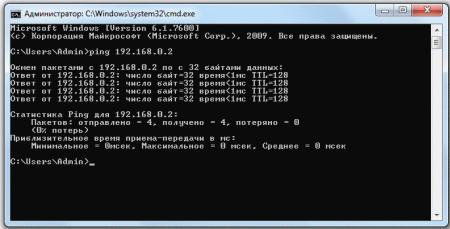

На этом этапе мы уже пингуем ОК и ОС по их OpenVPN адресам, то есть 10.8.0.1 и 10.8.0.2. Далее нам необходимо обеспечить правильный маршрут пакетов с клиента ОК до удаленной сети 192.168.0.0. Делаем это одним из нескольких способов:

Либо задаем постоянный маршрут до этой сети на самом клиенте ОК:

Либо задаем этот маршрут в ccd конфиге клиента на сервер, а именно в файле office1 допишем:

Так же это можно сделать, добавив строку напрямую в конфиг клиента ОК:

Но мы бы не рекомендовали загружать его, а делать все на стороне сервера.

Затем необходимо обеспечить маршрут пакетов с сервера ОС до удаленной сети 192.168.1.0. делается это аналогично варианту выше за несколькими исключениями.

Добавляем команду в конфиг сервера ОС:

или же добавляем команду непосредственно в командной строке:

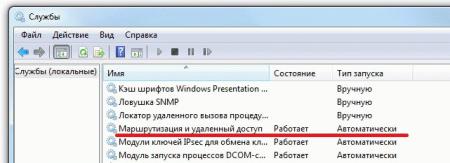

Так же необходимо на сервере ОС и клиенте ОК включить в службах службу Маршрутизации и удаленного доступа, таким образом обеспечив маршрутизацию на внутреннюю сеть (форвардинг). Без этого внутренние адреса в сетях СЦО И СФ клиента ОК и сервера ОС не будут пинговаться.

На этом этапе мы уже свободно можем пинговать внутренние адреса наших ОС и ОК, т.е. набирая на сервере ОС ping 192.168.1.2 и на клиенте ОК ping 192.168.0.2 мы получаем положительный результат в виде:

Таким образом ОК и ОС взаимно пингуются по своим OpenVPN и внутренним СЦО и СФ адресам. Дальше нам надо прописать маршрут в командной строке в сеть 10.8.0.0 на наших ПК1 и ПК2. Делается это следующими командами:

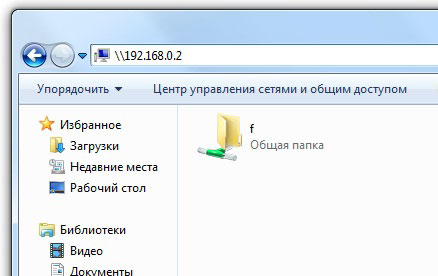

В результате расшаренные ресурсы в ПК1 и ПК2 будут доступны по их внутрисетевому адресу:

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Особенности KMS активации MS Office 2019 и 2016 в корпоративной сети

В этой статье мы разберемся с особенностями активации Microsoft Office 2019 и Office 2016 на корпоративном KMS-сервере (предварительно желательно познакомиться с подробным FAQ по Key Management Service). Предполагается, что у вас уже имеется развернутый сервер KMS активации на базе Windows Server 2012 R2/2019 или других версиях Windows (список поддерживаемых ОС есть ниже).

Благодаря использованию KMS-сервера, корпоративные клиенты могут производить активацию офисных продуктов внутри сети организации без необходимости подключения к серверам активации Microsoft в интернете. Ранее мы уже рассматривали особенности активации MS Office 2013 в корпоративной среде, основные принципы и подходы в вопросах активации MS Office 2019 и 2016 на KMS сервере остались неизменными.

Требования к KMS серверу для MS Office 2019/2016

Поддерживаются 2 типа активации:

Установка KMS сервера для активации Office 2019/2016

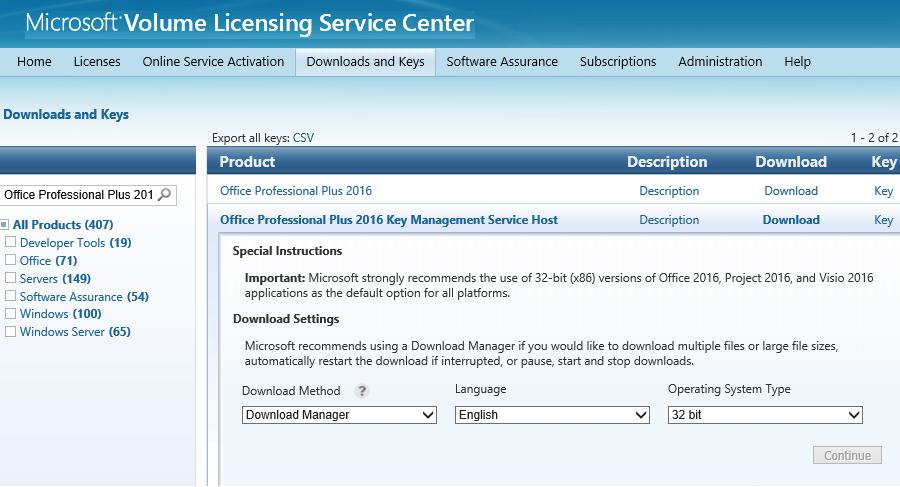

В первую очередь необходимо в персональном разделе на сайте Microsoft Volume Licensing Service Center (VLSC) найти и скопировать ваш KMS host ключ для Office 2019 или 2016.

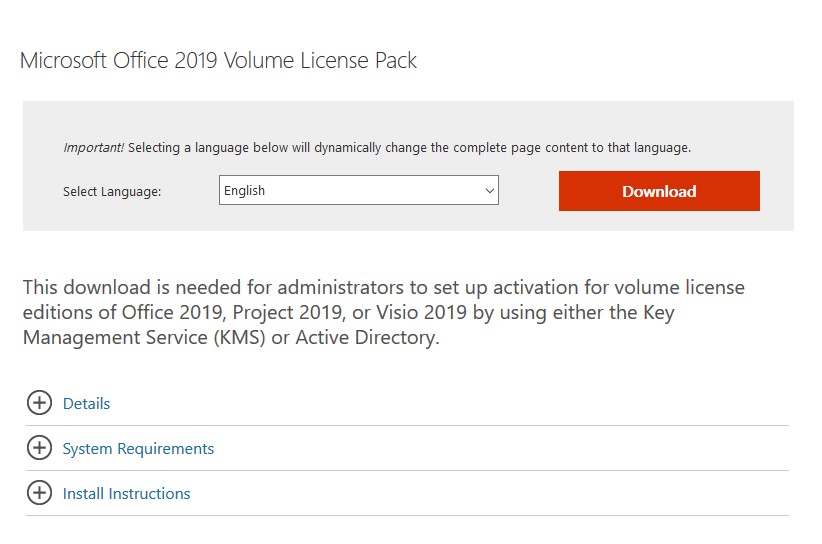

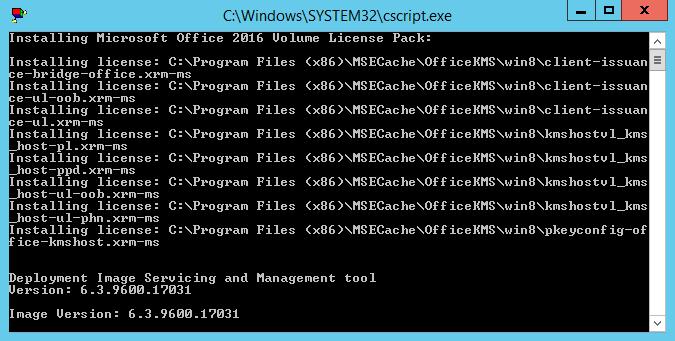

Следующий этап — нужно скачать и установить на вашем KMS сервере пакет расширения KMS — Microsoft Office Volume License Pack. Этот небольшой пакет (около 400 Кб) содержит файлы, необходимые для того, чтобы KMS сервер смог принимать и обрабатывать запросы активации от клиентов c MS Office. В зависимости от версии Office, которую вы планируете использовать вы должны скачать и установить нужную версию Volume License Pack:

Скачанный файл volumelicensepack нужно запустить с правами администратора на KMS сервере.

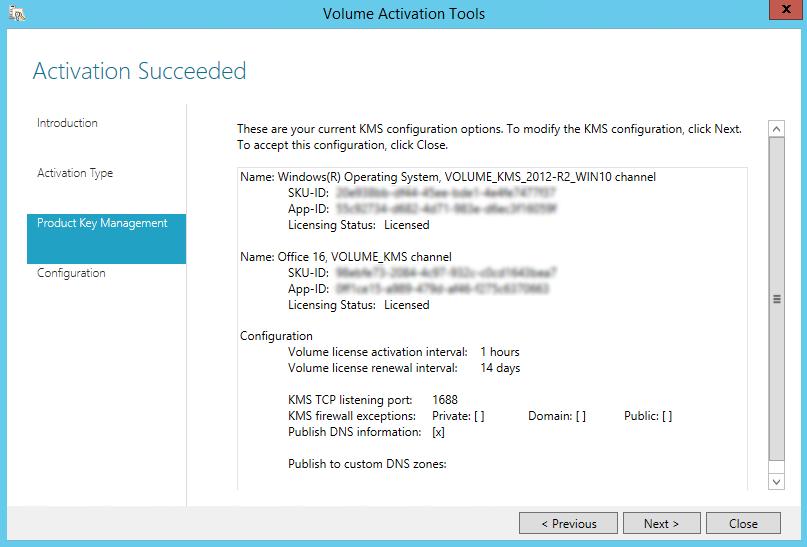

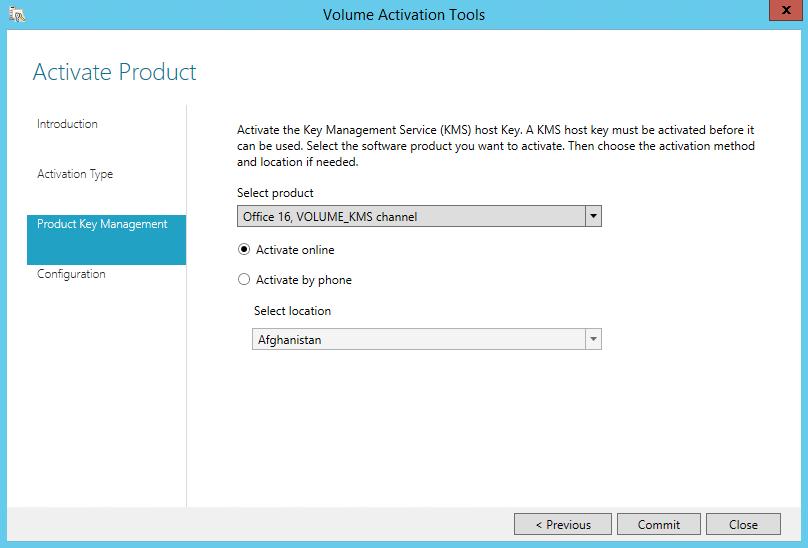

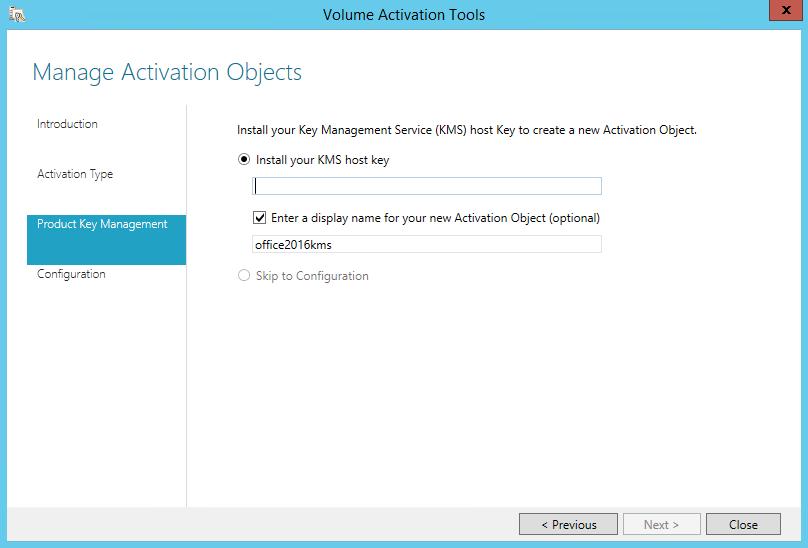

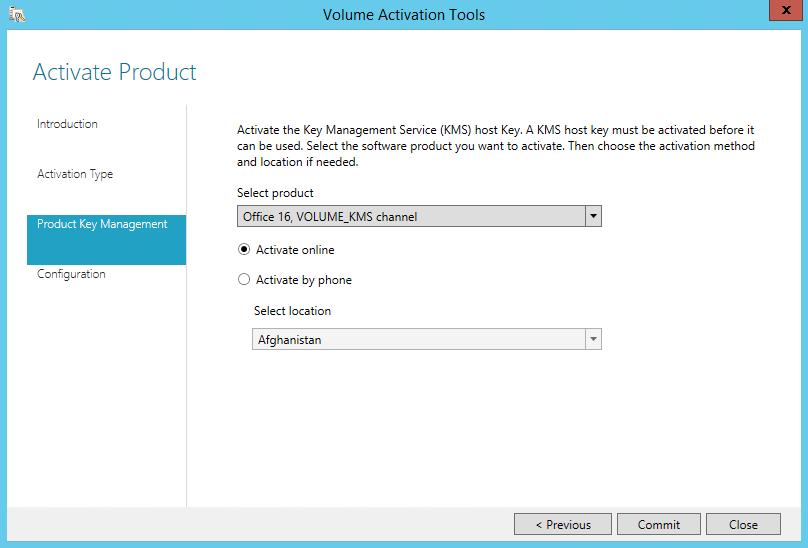

В процессе установки появится окно консоли Volume Activation Tools, в котором нужно выбрать тип активации (KMS или ADBA). Ниже рассмотрены оба варианта.

Если вы планируете использовать обычную KMS активацию, нужно выбрать пункт Key Management Service, указать FQDN имя KMS-сервера и KMS ключ (KMS Host Key), полученный ранее.

Далее нужно выбрать метод активации: онлайн или по телефону. В первом случае KMS серверу временно придется предоставить прямой доступ в интернет.

В списке Product Key Management должна появиться запись KMS активации для вашей версии Office.

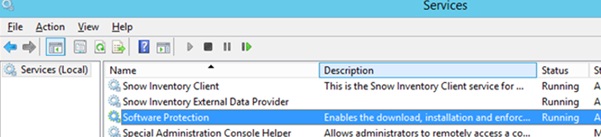

Завершите работу мастера, после чего служба Software Protection будет перезапущена.

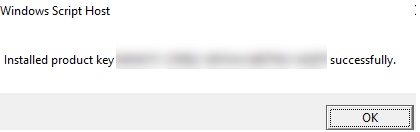

Вы можете получить информацию об установленном KMS ключе для вашей версии Office так:

Для Office 2019: cscript slmgr.vbs /dlv 70512334-47B4-44DB-A233-BE5EA33B914C

Для Office 2016: cscript slmgr.vbs /dlv 98ebfe73-2084-4c97-932c-c0cd1643bea7

Если вы все сделали правильно, и ваш KMS сервер для Office 2019 успешно настроен, появится примерно такой текст:

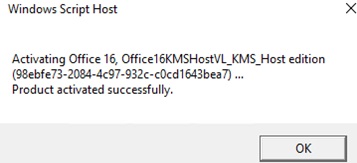

net stop sppsvc && net start sppsvc

и выполните команду:

slmgr /ato 98ebfe73-2084-4c97-932c-c0cd1643bea7 (для Office 2016)

slmgr.vbs /ato 70512334-47B4-44DB-A233-BE5EA33B914C (для Office 2019)

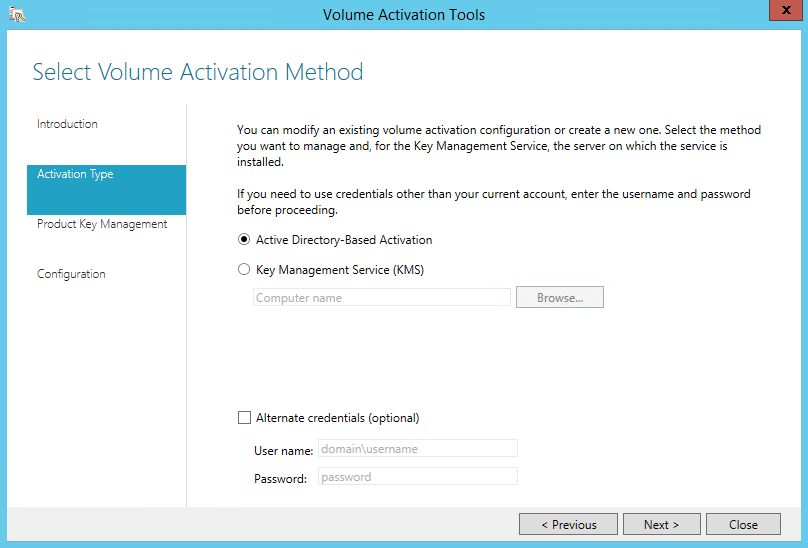

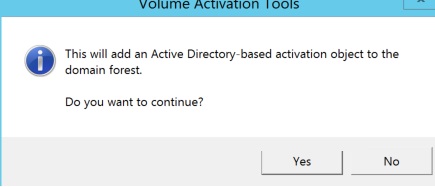

ADBA активация Office 2019/2016 с помощью домена Active Directory

Если вы планируете использовать метод активации Active Directory-Based Activation, основанный на возможности автоматической активации Office 2019/2016 на компьютерах в составе домена AD, в утилите Volume Activation Tools на этапе Select Volume Activation Method нужно выбрать пункт Active Directory-Based Activation. Этот метод активации будет работать на Windows 8.1, Windows Server 2016/2012 / 2012 R2 и Windows 10.

Далее нужно указать все тот же KMS ключ (CSVLK) и задать его имя (произвольно).

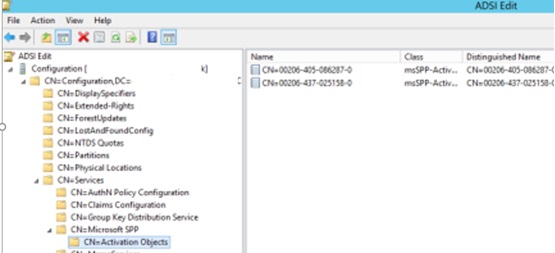

При этом в ветке конфигурации домена CN=Activation Objects,CN=Microsoft SPP,CN=Services,CN=Configuration появятся дополнительные записи.

Закрываем окно VAT, а в консольном окне утилиты обновления жмем Enter. Информацию об установленном KMS ключе можно получить с помощью SKU-ID (отображаться на финальном этапе активации KMS сервера):

slmgr.vbs /dlv 98ebfe73-2084-4c97-932c-c0cd1643bea7

slmgr.vbs /dlv 70512334-47B4-44DB-A233-BE5EA33B914C

KMS сервер готов для активации клиентов.

Данный KMS сервер теперь готов для активации клиентов с Office 2019/2016 в домене Active Directory.

Настройка клиентов MS Office 2019/2016 для активации на KMS сервере

На компьютерах пользователей нужно устанавливать специальную корпоративную версию Office 2016 (скачать ее можно из личного кабинета сайта лицензирования Microsoft — VLSC), в ней предустановлен специальный KMS ключ (GVLK ключ)(впрочем, вы можете сменить ключ и у обычной редакции Office, установленной с розничным, MAK или OEM ключом, об этом немного ниже).

CD \Program Files\Microsoft Office\Office16

CD \Program Files (x86)\Microsoft Office\Office16

Вы можете указать адрес KMS сервера вручную:

cscript ospp.vbs /sethst:kms01.winitpro.ru

Также можно задать имя или IP адрес KMS сервера через следующий REG_SZ ключ реестра: HKLM\Software\Microsoft\OfficeSoftwareProtectionPlatform\KeyManagementServiceName REG_SZ (для распространения через групповые политики таким методом).

Если KMS сервер запущен на нестандартном порту (не на 1688), сменить порт на клиенте можно так:

cscript ospp.vbs /setprt:1689

Или через реестр: HKLM\Software\Microsoft\OfficeSoftwareProtectionPlatform\KeyManagementServicePort

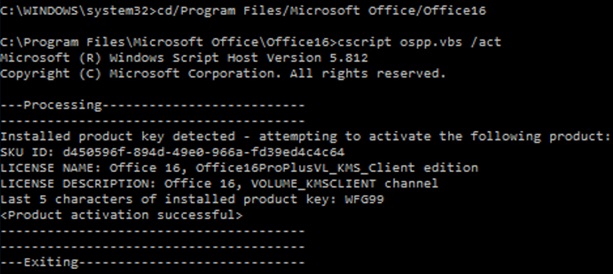

Активировать вашу копию Office на KMS сервере:

cscript ospp.vbs /act

Наличие следующих строк свидетельствует о том, что ваша копия Office 2016 успешно активирована.

С помощью следующей команды можно получить информацию об истории активации клиента на сервере KMS (выполняется поиск записей в журнале по Event ID: 12288)

cscript ospp.vbs /dhistorykms

Чтобы разрешить активацию MS Office простым пользователям, выполните команду:

cscript ospp.vbs /puserops

Если выполнять активацию на KMS должны только администраторы:

cscript ospp.vbs /duserops

При возникновении ошибок активации Office 2019/2016, более подробную информацию об ошибках можно получить с помощью команды:

cscript ospp.vbs /ddescr:0xC004F042

где 0xC004F042 – ваш код ошибки активации

Если нужно активировать Office 2019/2016 на удаленном компьютере, воспользуйтесь командой следующего формата:

cscript OSPP.VBS ИмяУдаленногоКомпьютера [username] [password]

Текущий статус активации Office 2016 / 365 можно получить с помощью команды

cscript ospp.vbs /dstatusall

Подробную информацию можно найти журнале событий в секции KMS, Event ID события 12290.

GVLK ключи для Microsoft Office 2019/2016

Все корпоративные версии Office 2019/2016 устанавливаются с публичными Generic Volume License Key (GVLK) ключами (эти ключи являются открытыми и доступны абсолютно всем на страницах портала Microsoft TechNet). Благодаря этому они автоматически активируются при наличии в сети KMS сервера. Поэтому, как правило, вводить GVLK ключ в Office не требуется.

Полный список официальных публичных GVLK ключей для продуктов из пакета MS Office 2016 и 2019 (в таблице ниже), с которыми должны активироваться клиенты на KMS сервере можно найти на странице https://technet.microsoft.com/en-us/library/dn385360(v=office.16).aspx

| Продукт | GVLK ключ для KMS активации |

| Office Professional Plus 2019 | NMMKJ-6RK4F-KMJVX-8D9MJ-6MWKP |

| Office Standard 2019 | 6NWWJ-YQWMR-QKGCB-6TMB3-9D9HK |

| Project Professional 2019 | B4NPR-3FKK7-T2MBV-FRQ4W-PKD2B |

| Project Standard 2019 | C4F7P-NCP8C-6CQPT-MQHV9-JXD2M |

| Visio Professional 2019 | 9BGNQ-K37YR-RQHF2-38RQ3-7VCBB |

| Visio Standard 2019 | 7TQNQ-K3YQQ-3PFH7-CCPPM-X4VQ2 |

| Access 2019 | 9N9PT-27V4Y-VJ2PD-YXFMF-YTFQT |

| Excel 2019 | TMJWT-YYNMB-3BKTF-644FC-RVXBD |

| Outlook 2019 | 7HD7K-N4PVK-BHBCQ-YWQRW-XW4VK |

| PowerPoint 2019 | RRNCX-C64HY-W2MM7-MCH9G-TJHMQ |

| Publisher 2019 | G2KWX-3NW6P-PY93R-JXK2T-C9Y9V |

| Skype for Business 2019 | NCJ33-JHBBY-HTK98-MYCV8-HMKHJ |

| Word 2019 | PBX3G-NWMT6-Q7XBW-PYJGG-WXD33 |

| Office Professional Plus 2016 | XQNVK-8JYDB-WJ9W3-YJ8YR-WFG99 |

| Office Standard 2016 | JNRGM-WHDWX-FJJG3-K47QV-DRTFM |

| Project Professional 2016 | YG9NW-3K39V-2T3HJ-93F3Q-G83KT |

| Project Standard 2016 | GNFHQ-F6YQM-KQDGJ-327XX-KQBVC |

| Visio Professional 2016 | PD3PC-RHNGV-FXJ29-8JK7D-RJRJK |

| Visio Standard 2016 | 7WHWN-4T7MP-G96JF-G33KR-W8GF4 |

| Access 2016 | GNH9Y-D2J4T-FJHGG-QRVH7-QPFDW |

| Excel 2016 | 9C2PK-NWTVB-JMPW8-BFT28-7FTBF |

| OneNote 2016 | DR92N-9HTF2-97XKM-XW2WJ-XW3J6 |

| Outlook 2016 | R69KK-NTPKF-7M3Q4-QYBHW-6MT9B |

| PowerPoint 2016 | J7MQP-HNJ4Y-WJ7YM-PFYGF-BY6C6 |

| Publisher 2016 | F47MM-N3XJP-TQXJ9-BP99D-8K837 |

| Skype for Business 2016 | 869NQ-FJ69K-466HW-QYCP2-DDBV6 |

| Word 2016 | WXY84-JN2Q9-RBCCQ-3Q3J3-3PFJ6 |

В случае необходимости вы можете изменить ключ продукта Office на GVLK ключ так:

cscript ospp.vbs /inpkey:xxxxx-xxxxx-xxxxx-xxxxx-xxxxx

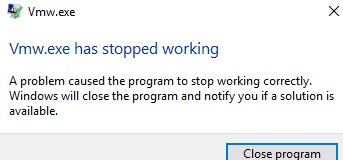

Ошибка vmw.exe has stopped working на Windows Server 2016

Если вы пытаетесь установить KMS сервер для Office 2019/2016 на базе новой серверной платформы Windows Server 2016, имейте в виду, у нее имеются ряд проблем с запуском мастера Volume Activated Services Tool. При попытке активировать KMS сервер через графический интерфейс Volume Activated Services, описанный в данной статье, появляется ошибка:

Затем активируйте сам KMS сервер (нужен доступ в Интернет):

slmgr.vbs /ato 98ebfe73-2084-4c97-932c-c0cd1643bea7

Для Office 2019 используйте SKU ID 70512334-47B4-44DB-A233-BE5EA33B914C.

Теперь ваш KMS сервер на базе Windows Server 2016 активирован и может использоваться для активации клиентов.