ntlm аутентификация что это

Аутентификация

Интегрированная аутентификация Windows

Интегрированная аутентификация Windows является наиболее безопасным методом аутентификации, однако она доступна только в Internet Explorer. Этот тип аутентификации раньше был известен как аутентификация NTLM и аутентификация Windows NT вопрос/ответ. При интегрированной аутентификации Windows браузер клиента проверяет сам себя на сервере посредством криптографического обмена данными..

Несколько слов о Microsoft Negotiate

Аутентификация NTLM

NTLM представляет собой расширенную версию старого протокола аутентификации LM ( LAN Manager ). NTLM работает посредством вопросов/ответов между сервером и клиентом без передачи пароля пользователя через сеть в открытом виде. Клиент должен подтвердить то, что он знает пароль пользователя, посредством отправки зашифрованного хэша.

NTLM функционирует следующим образом.

Аутентификация Kerberos

В древнегреческой мифологии Керберос – это сказочная трехглавая собака, охранявшая подземный мир от людей. В настоящее время термином Kerberos называется протокол безопасной аутентификации для доступа к ресурсам. Kerberos основывается на аутентификации с секретным ключом, при которой клиент и сервер используют один и тот же ключ для шифрования и расшифровки. Клиент доказывает знание ключа посредством шифрования сообщения, а сервер доказывает знание ключа посредством расшифровки этого сообщения. Затем сервер берет часть сообщения, шифрует ее и отправляет клиенту. При сохранении целостности сообщения результат аутентификации будет положительным.

Работа Kerberos основывается на центральном сервере, называемом Key Distribution Center ( KDC ) ( Центр распределения ключей ), который предоставляет все необходимые ключи. KDC выпускает так называемые билеты TGT ( Ticket-Granting Tickets ) («Билеты для получения билетов») и предоставляет их клиентам, запрашивающим доступ к ресурсу на сервере.

Ниже показан процесс получения клиентом начального билета TGT.

Теперь у клиента есть TGT, и он может использовать его для получения билетов на доступ к ресурсам. Вот как это происходит.

Теперь у клиента есть билет, с помощью которого он получает доступ к ресурсам на сервере.

NTLM Overview

Изменения в аутентификации NTLM

Руководство по угрозам и мерам противодействия. Параметры безопасности в Windows Server 2008 R2 и Windows 7

Настройка MaxConcurrentAPI для сквозной аутентификации NTLM

[MS-НСТ]: Спецификация протокола NTLM по протоколу HTTP

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

в этой статье для специалистов по ит описывается NTLM, все изменения в работе и ссылки на технические ресурсы для Windows проверки подлинности и NTLM для Windows Server 2012 и предыдущих версий.

Описание компонента

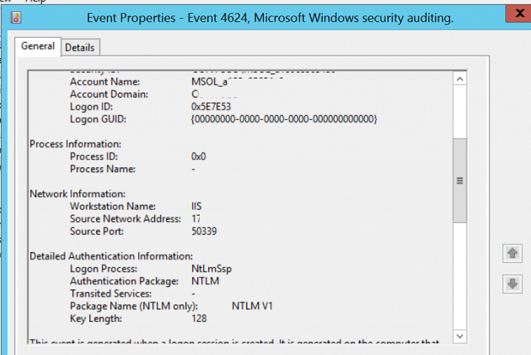

Проверка подлинности NTLM — это семейство протоколов проверки подлинности, включенных в файл Windows Msv1_0.dll. Протоколы проверки подлинности NTLM включают LAN Manager версий 1 и 2, а также NTLM версий 1 и 2. Протоколы проверки подлинности NTLM проверяют подлинность пользователей и компьютеров, основываясь на механизме запроса/подтверждения, доказывающем серверу или контроллеру домена, что пользователю известен пароль, связанный с учетной записью. При использовании протокола NTLM сервер ресурсов должен выполнять одно из следующих действий для проверки удостоверения пользователя или компьютера каждый раз, как возникает необходимость в новом маркере доступа:

Свяжитесь со службой проверки подлинности домена на контроллере домена, чтобы получить домен учетной записи компьютера или пользователя, если эта учетная запись является учетной записью в домене.

Если же учетная запись пользователя или компьютера является локальной учетной записью, то ее можно найти в локальной базе данных учетных записей.

Текущие приложения

Аутентификация NTLM по-прежнему поддерживается и обязательна для использования при выполнении аутентификации Windows с системами, настроенными как элемент рабочей группы. Аутентификация NTLM также используется для аутентификации при локальном входе на контроллеры вне домена. Аутентификация с использованием протокола Kerberos пятой версии является предпочтительным методом аутентификации в средах Active Directory, однако приложения Майкрософт и других поставщиков должны по-прежнему использовать NTLM.

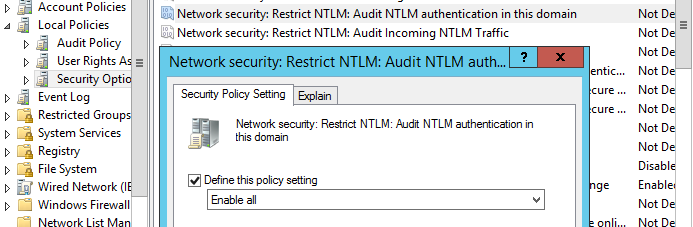

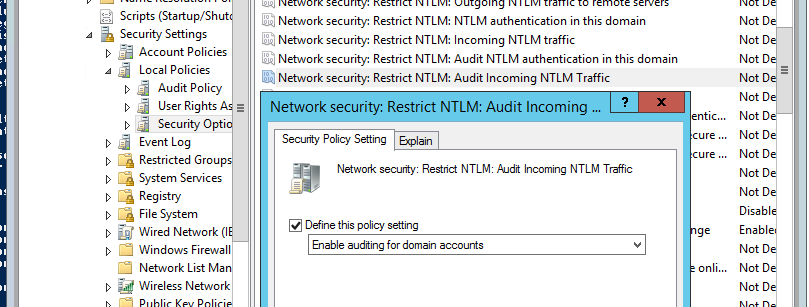

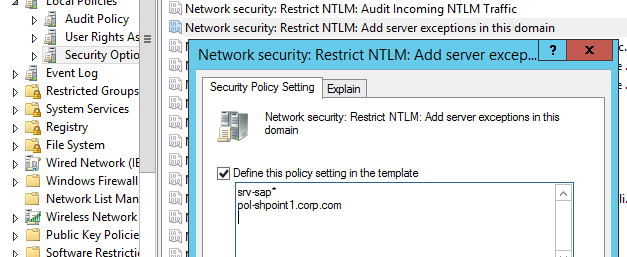

Для того чтобы сократить использование протокола NTLM в ИТ-среде, необходимо знать требования развернутых в NTLM приложений, а также стратегии и шаги, необходимые для настройки вычислительных сред, использующих другие протоколы. Добавлены новые инструменты и параметры, которые помогут вам понять принципы использования NTLM и выборочно ограничить трафик NTLM. Сведения о том, как анализировать и ограничивать использование NTLM в своих средах, см. в разделе Вводные сведения об ограничении аутентификации NTLM (руководство по аудиту и ограничению использования NTLM).

Новые и измененные функции

Нет изменений в функциональных возможностях NTLM для Windows Server 2012.

Удаленные или устаревшие функциональные возможности

Удаленная или устаревшая функциональность для NTLM для Windows Server 2012 отсутствует.

Сведения о диспетчере сервера

NTLM нельзя использовать с диспетчером серверов. Для управления использованием проверки подлинности NTLM между компьютерными системами можно использовать параметры политики безопасности или групповые политики. В доменах протоколом проверки по умолчанию является Kerberos.

См. также

В следующей таблице представлены материалы по NTLM и другим технологиям проверки подлинности Windows.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

NTLM (NT LAN Manager)

NTLM (NT LAN Manager) — является протоколом сетевой аутентификации, разработанным фирмой Microsoft для Windows NT. Протоколы проверки подлинности NTLM включают LAN Manager версий 1 и 2, а также NTLM версий 1 и 2. Протоколы проверки подлинности NTLM проверяют подлинность пользователей и компьютеров, основываясь на механизме запроса/подтверждения, доказывающем серверу или контроллеру домена, что пользователю известен пароль, связанный с учетной записью. При использовании протокола NTLM сервер ресурсов должен выполнять одно из следующих действий для проверки удостоверения пользователя или компьютера каждый раз, как возникает необходимость в новом маркере доступа:

Содержание

Принцип работы NTLM

Принцип работы NTLM имеет много общего с LAN Manager [1] и эти протоколы обратно совместимы, но есть и существенные отличия. NT-хэш формируется на основе пароля длиной до 128 символов по алгоритму MD4, пароль регистрозависимый и может содержать не только ACSII символы, но и Unicode, что существенно повышает его стойкость по сравнению с LM. Работа происходит следующим способом(рис.1):

Для получения доступа к ресурсу клиент направляет серверу запрос с именем пользователя. Сервер в ответ передает ему случайное число, называемое запросом сервера. Клиент зашифровывает данный запрос по алгоритму DES, используя в качестве ключа NT-хэш пароля, использую 40 или 56 битный ключ(хеш делится на три части и каждая часть шифрует запрос сервера отдельно), так как NT-хэш имеет 128 битную длину.

Зашифрованный хэшем пароля запрос сервера называется ответом NTLM и возвращается обратно серверу, сервер берет из SAM хэш пароля пользователя, чье имя было ему передано и выполняет те же самые действия с запросом сервера, и после сравнивает полученный результат с ответом от NTLM. При совпадении значений, аутентификация считается успешной, и это значит пользователь клиента действительно тот, за кого себя выдает.

При получении доступа третьими ресурсами схема изменяется(рис.2):

Получив запрос от клиента, сервер направляет ему запрос сервера, но получив NTLM-ответ он не имеет возможности посчитать значение для проверки у себя на стороне, так как у него нету хэша пароля доменного пользователя, и тогда он переадресует NTLM-ответ контроллеру домена и отправляет ему свой запрос сервера. Получив эти данные, контроллер домена извлекает хэш указанного пользователя и вычисляет на основе запроса сервера проверочную последовательность, которую уже и сравнивает с полученным NTLM-ответом. Если они равны, на сервер отправляется сообщение, что аутентификация успешно пройдена.

Несмотря на на что, протокол NTLM на сегодняшний день считается слабым. Слабое шифрование делает возможным достаточно быстро восстановить хэш пароля, а если использовался не только NTLM, а еще и LM-ответ, то и восстановить пароль.

NTLMv2

Поэтому появляется вторая версия в которой учтены ошибки слабого шифрования и низкой криптостойкости. Здесь уже клиент, обращаясь к серверу сообщает ему имя пользователя и имя домена, а сервер в ответ передает ему случайное число, называемое «запрос сервера». В ответ клиент генерирует также случайное число, куда добавляется метка времени, которая называется «запрос клиента». Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш. Затем от данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу.

Сервер, получая NTLMv2-ответ и запрос клиента, соединяет полученные данные и также вычисляет HMAC-MD5 хэш, а после пересылает его вместе с ответом контроллеру домена. Тот берет из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом. В случае совпадения серверу возвращается ответ об успешной аутентификации.

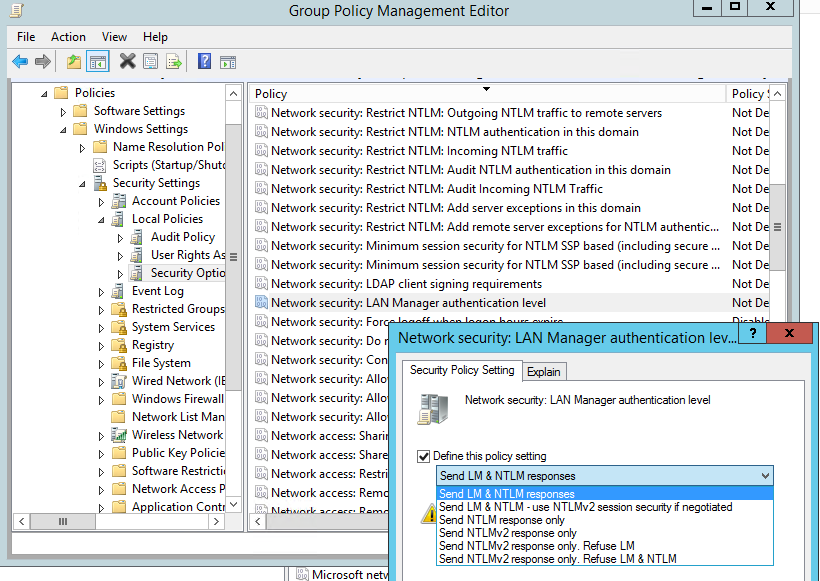

Использование версий протокола

NTLMv2 вполне безопасный протокол, но если система настроена неправильно, то злоумышленник может послать NTLM или LM запрос и получить соответствующий ответ, который позволит успешно осуществить атаку. Поэтому рассмотрим о политиках безопасности, За выбор протокола аутентификации отвечает локальная или групповая политика.