not delegated что значит

Что значит: домен делегирован/не делегирован?

Домен делегирован: что это значит

Домен делегирован, когда для него прописаны DNS-серверы поставщика услуг. При регистрации домена на 2domains, для него автоматически указываются DNS-серверы ns1.reg.ru и ns2.reg.ru.

Домен не делегирован, когда для него не указаны DNS-серверы/указана некорректная пара. В таком случае при вводе домена в браузере вы увидите ошибку (Не удается получить доступ к сайту).

Также домен могут снять с делегирования. Тогда даже при наличии DNS-серверов домен не будет работать. Домены снимают с делегирования (или разделегируют) при нарушении правил регистрации.

Для чего нужно делегировать домены

Делегировать домен нужно, чтобы система DNS узнала о существовании вашего домена и он был готов к работе. Домен, для которого прописаны DNS-серверы, доступен для привязки к хостингу и последующей публикации сайта в интернете.

Также на DNS-серверах, которые указаны для домена, будет храниться информация обо всех добавленных ресурсных записях.

Сколько занимает делегирование домена

Делегирование доменных имен происходит не сразу. Это связано с тем, что информация на корневых DNS-серверах обновляется один раз в сутки. Поэтому максимальное время ожидания делегирования — 24 часа. Этот же принцип работает при смене DNS-серверов. Поэтому если вы меняете DNS домена, сайт на нём может перестать работать, пока изменения не вступят в силу.

Какие DNS-серверы указать, чтобы делегировать домен

При регистрации домена в 2domains для него автоматически прописываются DNS-серверы ns1.reg.ru и ns2.reg.ru. Также доступны следующие пары DNS-серверов:

Вы можете делегировать домен на другие DNS-серверы самостоятельно по инструкции.

Непроверенные домены имеют статус UNVERIFIED

С 1 октября 2009 года в статусе домена было введено третье поле, которое может принимать значения: UNVERIFIED / VERIFIED. Если Вы недавно зарегистрировали домен в зоне RU, проверьте его статус, возможно, он имеет «клеймо» — UNVERIFIED.

Например, статус домена теперь может выглядеть так:

state: REGISTERED, DELEGATED, UNVERIFIED

Каждый новый домен получает статус UNVERIFIED, который означает — владелец домена не прошёл проверку.

На заметку! unverified — переводится как неподтвержденный, непроверенный, незаверенный.

Домен будет обладать данным статусом до тех пор, пока владелец не подтвердит права документально. С таким доменом можно выполнять очень ограниченный набор действий. В частности, домен со статусом UNVERIFIED нельзя переоформить на другое лицо или перепродать. Это очень существенное ограничение для тех, кто желает разместить на своём домене долгосрочный проект. Чтобы не иметь проблем в будущем, следует пройти процедуру оформления домена до конца и как можно корректнее.

Для получения полных прав на домен владельцу необходимо пройти процедуру верификации.

На заметку! verified — переводится как подтверждённый, проверенный.

Перевести домен в статус VERIFIED можно одним из способов:

После удачной проверки данных владельца статус домена может стать таким:

state: REGISTERED, DELEGATED, VERIFIED

На заметку! Проверка владельца домена и обновление информации в базах WHOIS-серверов может занять некоторое время. С вопросами по обслуживанию доменом рекомендуем заблаговременно обращаться к своему регистратору.

Как Вы понимаете, относиться к своим доменам и размещённой на них информации следует очень серьёзно. В случае нарушения законодательства РФ, теперь можно будет определить к кому следует предъявлять претензии.

Расшифровка значения атрибута userAccountControl в Active Directory

UserAccountControl является одним из важных атрибутов учетных записей пользователей и компьютеров Active Directory. Данный атрибут определяет состояние учетной записи в домене: активна ли учетная запись или заблокирована, включена ли опция смены пароля при следующем входе, может ли пользователь менять свой пароль и т.д.). Однако не все администраторы четко представляют, как работает и для чего используется в AD атрибут UserAccountControl.

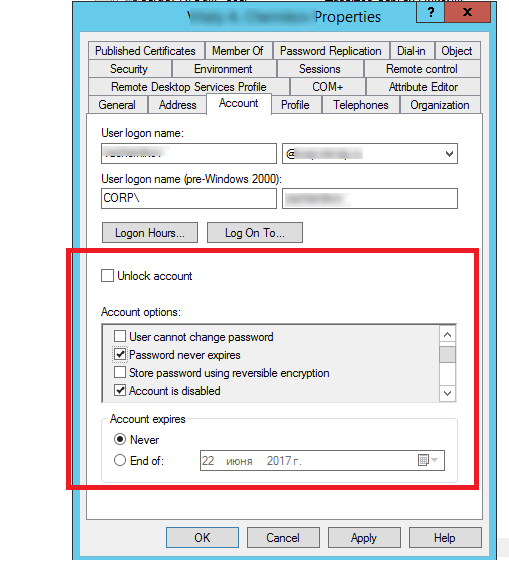

К примеру, откройте в консоли ADUC свойства любой учетной записи AD и перейдите на вкладку Account (Учетная запись). Обратите внимание на группу атрибутов пользователя в разделе Account Control (Параметры учетной записи). Здесь имеются следующие опции аккаунта:

Каждый из этих атрибутов учетной записи по сути является битовым значением, которое можно находится в состоянии 1 (True) или 0 (False). Однако эти значения не хранятся в виде отельных атрибутов AD, вместо этого используется атрибут UserAccountControl.

UserAccountControl — атрибут Active Directory

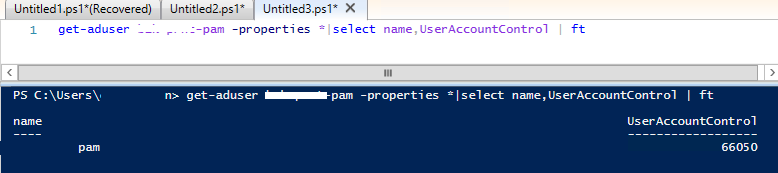

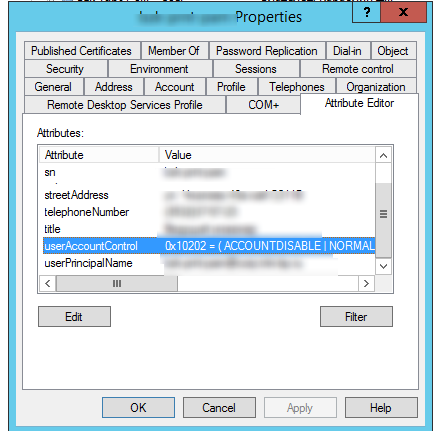

Суммарное значение всех указанных опций хранится в значении атрибута учетной записи UserAccountControl, т.е. вместо, того чтобы хранить все эти опции в разных атрибутах, используется один атрибут Active Directory. Атрибут UserAccountControl представляет собой битовую маску, каждый бит которого является отдельным флагом, отображающим значение одной из указанных опций и может иметь разное значение (вкл или выкл). Соответственно, в зависимости от включенных опций учетной записи, у пользователя будет получаться разное значение атрибута UserAccountControl. Посмотреть текущее значение атрибута можно на вкладке Attribute Editor или с помощью следующей командлета PowerShell Get-ADUser:

В этом примере значение атрибута 0x10202 (в десятичном представлении 66050). Что означают эти числа?

Ниже представлена таблица доступных флагов учетных записей в AD. Каждый из флагов соответствует определённому биту атрибута UserAccountControl, а значение UserAccountControl равно сумме всех флагов.

| Флаг | Значение в HEX | Десятичное значение |

| SCRIPT (Запуск сценария входа) | 0x0001 | 1 |

| ACCOUNTDISABLE (Учетная запись отключена) | 0x0002 | 2 |

| HOMEDIR_REQUIRED (Требуется домашняя папка) | 0x0008 | 8 |

| LOCKOUT (Учетная запись заблокирована) | 0x0010 | 16 |

| PASSWD_NOTREQD (Пароль не требуется) | 0x0020 | 32 |

| PASSWD_CANT_CHANGE (Запретить смену пароля пользователем) | 0x0040 | 64 |

| ENCRYPTED_TEXT_PWD_ALLOWED (Хранить пароль, используя обратимое шифрование) | 0x0080 | 128 |

| TEMP_DUPLICATE_ACCOUNT (учетная запись пользователя, чья основная учетная запись хранится в другом домене) | 0x0100 | 256 |

| NORMAL_ACCOUNT (Учетная запись по умолчанию. Обычная активная учетная запись) | 0x0200 | 512 |

| INTERDOMAIN_TRUST_ACCOUNT | 0x0800 | 2048 |

| WORKSTATION_TRUST_ACCOUNT | 0x1000 | 4096 |

| SERVER_TRUST_ACCOUNT | 0x2000 | 8192 |

| DONT_EXPIRE_PASSWORD (Срок действия пароля не ограничен) | 0x10000 | 65536 |

| MNS_LOGON_ACCOUNT | 0x20000 | 131072 |

| SMARTCARD_REQUIRED (Для интерактивного входа в сеть нужна смарт-карта) | 0x40000 | 262144 |

| TRUSTED_FOR_DELEGATION | 0x80000 | 524288 |

| NOT_DELEGATED | 0x100000 | 1048576 |

| USE_DES_KEY_ONLY | 0x200000 | 2097152 |

| DONT_REQ_PREAUTH (Не требуется предварительная проверка подлинности Kerberos) | 0x400000 | 4194304 |

| PASSWORD_EXPIRED (Срок действия пароля пользователя истек) | 0x800000 | 8388608 |

| TRUSTED_TO_AUTH_FOR_DELEGATION | 0x1000000 | 16777216 |

| PARTIAL_SECRETS_ACCOUNT | 0x04000000 | 67108864 |

К примеру, имеется обычная учетная запись, для которой отключено требование смены пароля. Значение userAccountControl получается следующим образом

NORMAL_ACCOUNT (512) + DONT_EXPIRE_PASSWORD (65536) = 66048

Соответственно, значение userAccountControl из моего примера (66050) получилось следующим образом:

NORMAL_ACCOUNT (512) + DONT_EXPIRE_PASSWORD (65536) + ACCOUNTDISABLE (2) = 66050

Для обычной заблокированной учетной записи значение userAccountControl будет равно 514:

(NORMAL_ACCOUNT (512)+ ACCOUNTDISABLE (2) = 514

Значения UserAccountControl по-умолчанию для типовых объектов домена:

С помощью фильтров можно выбирать из AD объекты, с определённым значением атрибута useraccountcontrol. Например, для вывода всех активных (нормальных учетных записей):

Выведем список всех заблокированных учетных записей:

Список аккаунтов, у которых не ограничен срок действия пароля:

Сложить нужные биты из таблицы и выбрать объекты AD можно с помощью следующих команд:

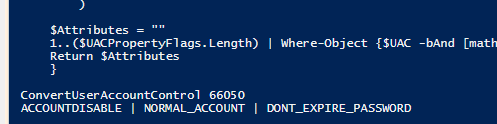

PowerShell скрипт для расшифровки значения UserAccountControl

Для удобства под рукой хочется иметь инструмент, который бы автоматически преобразовывал значение битовой маски UserAccountControl в нормальный человеческий вид. Попробуем написать простую функцию для скриптов PowerShell, который принимает десятичное значение атрибута UserAccountControl и выдает список включенных опций учетки. Т.к. атрибут UserAccountControl представляет собой битовую маску, можно назначить каждому биту текстовое описание.

У меня получился такой PowerShell скрипт для конвертации значения UserAccountControl в читаемый вид:

Проверим, что означает значение UserAccountControl, равное 66050:

Как вы видите, скрипт вернул, что у пользователя включены атрибуты:

ACCOUNTDISABLE + NORMAL_ACCOUNT + DONT_EXPIRE_PASSWORD

Этот же скрипт можно использовать для расшифровки значений UserAccountControl на лету, при выгрузке информации об учетных данных их AD в удобном виде с помощью командлета Get-AdUser или Get-AdComputer, например:

ACCOUNTDISABLE | NORMAL_ACCOUNT | DONT_EXPIRE_PASSWORD

Not delegated что значит

Чтобы проверить, делегирован ли домен, Вы можете воспользоваться Whois-сервисов R01.

У делегированного домена домена присутствует строка вида:

status: REGISTERED, DELEGATED

Чтобы делегировать домен необходимо:

— авторизоваться в личном кабинете.

— зайти в раздел «Домены»

— в меню «Инструменты» выбрать «Редактирование»

— после постановки задания в очередь на выполнение, Вы можете отслеживать его состояние в разделе «Очередь заданий»

Обращаем Ваше внимание, что так как информация в мировой системе DNS распространяется не мгновенно, то Ваш домен будет доступен из сети интернет в течении 6-8 часов после делегирования.

Какие проверки производятся при делегировании?

Перед делегированием домена проверяются следующие пункты:

1) Указанные DNS-серверы являются авторитативными для домена.

2) На них присутствуют SOA- и NS-записи

3) Список NS-записей совпадает со списком DNS-серверов.

Вы можете самостоятельно проверить корректность настройки DNS-серверов при помощи команды nslookup.

Что делать, если при делегировании возникла ошибка?

Если при делегировании возникла ошибка «..не совпадает список DNS-серверов..», то в форме ввода DNS-серверов при изменении информации по домену в личном кабинете, Вам необходимо указывать ровно тот список DNS-серверов которые прописаны в ns-записях Вашей зоны на DNS-серверах с которыми Вы делегируете Ваш домен.

Если при делегировании возникла ошибка «не удается найти ip-адрес для DNS-сервера ns.test.ru», то Убедитесь что на DNS-серверах с которыми делегирован домен test.ru есть A-запись для ns.test.ru. Если соответствующая запись есть, то напишите письмо в нашу службу поддержки с описанием проблемы.

Проверить, с какими DNS-серверами делегирован test.ru, можно в Whois. Опросить DNS-сервер можно с помощью команды nslookup

Если при делегировании возникла ошибка «Вы не можете использовать CNAME ns1.example.com для сервера имен», то либо необходимо внести А-записть для ns1.example.com, либо использовать другие DNS-сервера при делегировании домена.

Ошибка возникает, т.к. Использование имен DNS-серверов, которые являются CNAME-записями, крайне не рекомендуется стандартом RFC1912, так как подобные записи могут привести к некорректной работе делегированного домена. Это увеличивает размер DNS-траффика, в некоторых случаях приводит к циклическим запросам. Подробнее о данной проблеме Вы можете прочитать здесь (пункт 2.4): ftp://ftp.rfc-editor.org/in-notes/rfc1912.txt

Домен делегирован, но сайт с этим именем не открывается. Что делать?

Возможно ли делегировать домен не на имена, а на ip-адреса DNS-серверов?

Нет, при делегировании домена необходимо указывать имена DNS-серверов.

Но если Вам необходимо делегировать домен test.ru с DNS-серверами, имеющими имена в зоне test.ru, то список DNS-серверов необходимо указывать в таком виде:

ns1.test.ru 192.168.15.86

ns2.test.ru 192.168.15.87

01.08.2018

Новые домены в R1REG со 2 августа 2018 года.

подробней.

07.12.2015

Доступен прием платежей с банковских карт VISA / MasterCard российских банков через WebMoney.

подробней.

01.10.2015

С 7 октября 2015 года Регистратор вынужден пересмотреть тарифы на международные и зарубежные национальные домены. Решение вызвано существенным ростом курса иностранных валют по отношению к российскому рублю.

02.02.2014

Технические работы 9 февраля с 09:00 до 21:00.

подробней.

25.10.2012

Обновлённый хостинг

подробней.

Тема: Как изменить статус домена с NOT DELEGATED на DELEGATED(и обратно)?

Опции темы

Поиск по теме

Биллинг: Адванцед 4.0.48

Рег.ру АПИ

Перерыл все кнопки биллинга

Если делать из админа. То статус домена не меняется

Подскажите где и как это делать в биллинге?

Вы хотите поменять это у регистратора во whois? У регистратора это не поменяете панелью.

Да. А будет добавлена эта возможность?

Если Вы хотите поменять статус домена у регистратора через билинг, то это невозможно. Сам регистратор контролирует статусы и вы не сможете изменить его даже в их панели. Он не меняется как и дата окончания регистрации.

И менять их руками в билинге не стоит, он сам периодически ходит и смотрит.

статус делегирован или не делегировам позволяет менять практически каждый регистратор. так же такая возможность доступна и по API например у NauNet. у других регистраторов где недоступно изменение статуса напрямую (если вы уверены насчет Рег.ру) думаю его можно менять удалением/добавлением днс-серверов в заявке.

Если Вы хотите поменять статус домена у регистратора через билинг, то это невозможно. Сам регистратор контролирует статусы и вы не сможете изменить его даже в их панели. Он не меняется как и дата окончания регистрации.

И менять их руками в билинге не стоит, он сам периодически ходит и смотрит.

Менять точно можно. Если не верите, могу продемонстрировать на паре доменов.

рег.ру через админку на сайте точно это делать умеет. И через API.

Читаем документацию: https://www.reg.ru/reseller/API-tech#domain_update_nss параметр: undelegate

Интересная идея, спасибо. Попробую.

попробовали? только зачем? вы сами же постом выше привели доказательство:

следуя апи, делегирование включается передачей двух ns-серверов, а снятие делегирования параметр undelegate.

попробовали? только зачем? вы сами же постом выше привели доказательство:

следуя апи, делегирование включается передачей двух ns-серверов, а снятие делегирования параметр undelegate.

Проверил. Не работает.

Вдруг разработчики предусмотрели таким образом управление делегированием?

А я почем зря бучу устраиваю.

И всплыла еще одна бага. Если домен находится в состоянии NOT DELEGATED. То прописав NS сервера ни чего не изменится. Сервера пропишутся, а домен будет оставаться NOT DELEGATED. По причине отсутствия параметра undelegate=0 при обращении через API к рег.ру