nmap zenmap gui что это

Анализ компьютерных сетей с помощью Nmap GUI

Установка

Процесс инсталляции Zenmap прост (конечно, Nmap уже должен быть установлен в системе). Обе программы (zenmap и nmap) вы можете найти в Менеджере пакетов вашего дистрибутива Linux. Вам достаточно выбрать Zenmap для установки. Nmap будет установлен (если его до этого нет в системе) автоматически, как зависимость пакета Zenmap.

После установки программы перейдите в меню: Applications > Network. Следует обратить внимание, что запуск утилиты Zenmap необходимо производить с правами суперпользователя root, так как для своей работы она требует привилегий администратора.

Такой запуск можно выполнить из командной строки:

Использование

При первом запуске Zenmap мы увидим основное окно. Что же неоходимо нам для того, чтобы начать анализ сети?

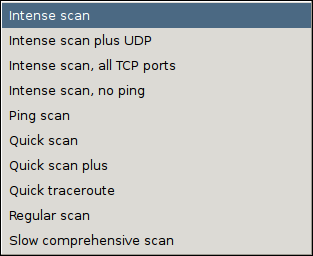

Когда вы выбираете профиль, то можете обратить внимание на происходящие изменения в строке Command. В зависимости от выбранного профиля меняются опции, с которыми запускается Zenmap. Точно такую же строку вы можете ввести в терминале. Другими словами, запуск Nmap с определенными параметрами в командной строке аналогичен запуску Zenmap с соотвествующим профилем.

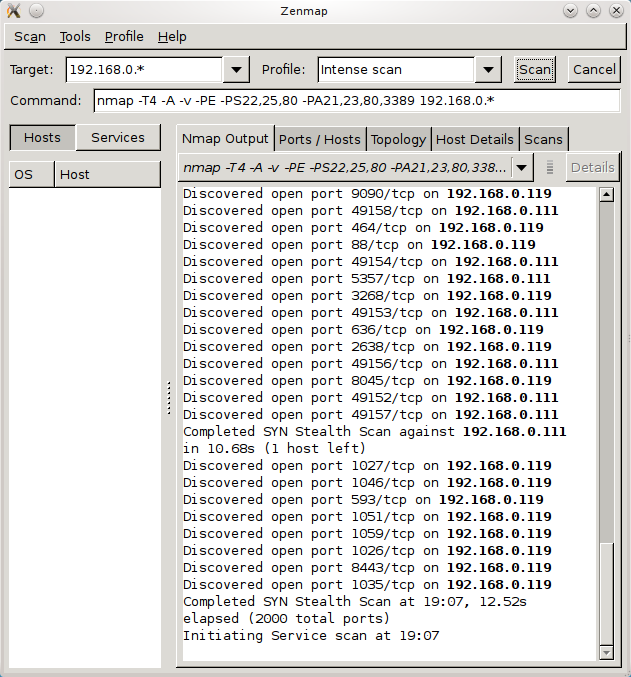

На правой панели находятся различные вкладки. Каждая из них служит своей определенной цели.

Nmap Output: Вкладка по умолчанию. Выводит все команды, выполняемые программой Nmap.

Ports Hosts: Показывает, какие порты на IP-адресах (хостах) открыты.

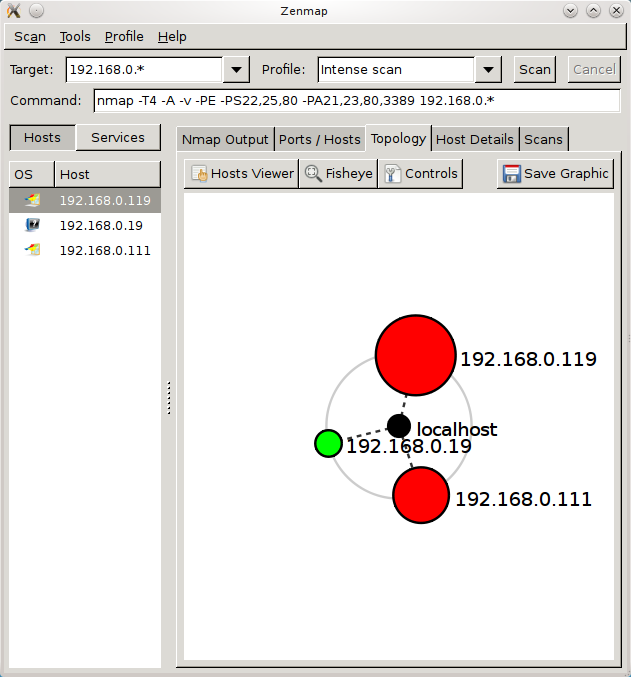

Topology: Представляет в графическом режиме (картинка) топологию сети.

Host details: Подробная информация о каждом отдельно выбранном хосте. Для того, чтобы выбрать нужный хост, достаточно просто щелкнуть на нем мыщью в левом окне программы.

Scans: Список всех сканирований, выполненных программой. Вы можете заново запустить любой из них, выбрав его из списка и щелкнув мыщью на кнопке Scan.

Topology

Более подробно изучить отдельный хост можно на вкладке Details. Но, для общего ознакомления с сетью и ее параметрами, вкладка Topology представляется наилучшим выбором.

Профили сканирования

Для анализа сети в Zenmap вы можете использовать как профили по умолчанию (предустановленные), так и создавать свои собственные. Для того, чтобы создать свой профиль, щелкните на Profile, затем выберите Новый профиль (New Profile) или Команда (Command) или Редактировать существующий профиль (Edit Current Profile). Если вы хотите внести небольшие изменения, достаточно выбрать необходимый профиль и затем отредактировать его. Например, на скриншоте показан измененный профиль, в который добавлена информация об операционной системе. Чтобы добавить эту информацию, выберите профиль, затем Profile > Edit Current Profile. В новом окне открываем вкладку Scan и затем выбираем опцию «OS«. Кнопка Save Changes сохраняет изменения и закрывает окно редактирования.

Если вы изменили какой-либо профиль, вам нужно перезапустить сканирование, чтобы получить результат от введенных изменений.

Заключение

Zenmap является очень мощным инструментом для анализа сетей любого размера. Это великопная утилита, простая в использовании. К тому же она является OpenSource-программой. Редактор профилей позволяет настроить утилиту под специфические нужды. В этом и проявляется мощь и удобство сетевого сканера Zenmap.

OpenSource в заметках

В обязанности сетевого администратора входит множество вещей и аудит сети — одна из основных. Аудит сети не является чем-то трудным, если её размер небольшой. Но что делать, если размер администрируемой вами сети делает невозможным обход «вручную» каждого устройства или хоста для того, чтобы выяснить работает он или нет, какая ОС на нём установлена, какие порты открыты, а какие нет? Если вы оказались в такой ситуации, то вам очень поможет программа, ставшая фактически стандартом в мире OpenSource утилит аудита сетей — Zenmap.

Zenmap является графической оболочкой для популярной утилиты Nmap. Nmap — это консольный OpenSouce инструмент для анализа безопасности и аудита сети. Несмотря на то, что Nmap сам по себе является очень мощной утилитой, при работе в больших сетях многие администраторы не имеют особого желания пользоваться одними консольными инструментами. Как говорят некоторые из них: «Картинка стоит тысячи слов». И в случае с Zenmap они безусловно правы, поскольку при помощи него вы можете получить интерактивную графическую карту вашей сети.

Установка и запуск

Установка Zenmap в большинстве современных дистрибутивов не представляет собой каких-то сложностей, если вы воспользуетесь штатным менеджером пакетов и установите её из репозитариев. Также, естественно, вы можете получить исходные коды и собрать Zenmap самостоятельно, хотя лично я особого смысла в этом не вижу. Ну и не забывайте, что Zenmap — GUI к Nmap, который, само собой, должен присутствовать в системе (в случае с установкой через менеджер пакетов он сам вам об этом скажет).

Запуск Zenmap лучше всего выполнять из-под root, поскольку для полнофункциональной работы Nmap требуются права суперпользователя:

Использование

Запустив Zenmap, вы увидите довольно простой пользовательский интерфейс:

Давайте начнём. Первое, что нам понадобится — это цель (target) сканирования. Давайте представим, что вам необходимо просканировать сеть с IP-адресами по маске 192.168.100.*. Введите в поле Target этот шаблон. Далее, необходимо в выпадающем списке Profile выбрать подходящий профиль сканирования из предложенных. Сразу хочу вас предупредить, сканирование с использованием «Intense scan» может сделать «нехорошо» некоторым сетевым девайсам, таким как свитчи или маршрутизаторы. Будьте с ним поаккуратней. После выбора подходящего профиля изменится и содержимое поля «Command», которое содержит в себе команду nmap с параметрами. В случае необходимости вы всегда можете подкорректировать её «под себя».

После того, как цель определена и выбран профиль сканирования, можно нажимать «Scan» и отправляться пить кофе (или не отправляться, всё зависит от объёма поставленной nmap задачи и скорости вашей сети). После того, как сканирование будет завершено, в левой панели вы увидите список найденных хостов.

В правой панели вы видите пять закладок:

Топология

Перейдя на закладку Topology, вы найдёте наиболее интересную часть Zenmap. Здесь отображается топология исследуемой сети в виде скопления кружков с именами хостов или их IP-адресами. Если исследуемая сеть достаточно большая, то разобрать в этой куче кружков практически ничего невозможно.

Нажмите на кнопку Controls вверху и при помощи появившихся справа кнопок Zoom и Ring gap настройте отображение удобным для вас образом. Также, используя чекбоксы в разделе View, вы можете выбрать информацию о хостах, которая будет отображаться на карте.

Как говорилось выше, графическая топология, представленная в Zenmap, является интерактивной. При помощи клика по хосту вы можете сделать его центральной частью карты, а в разделе Navigation вы можете вращать всю карту целиком, как вам захочется. Эти функции особенно удобны в случае, когда размеры вашей сети достаточно большие и вам необходимо работать с какой-то отдельной частью топологии. Чтобы получить подробную информацию о каком-либо хосте, достаточно кликнуть правой кнопкой по нему:

Профили сканирования

В Zenmap можно использовать предустановленные профили, а можно создавать свои собственные. Для того, чтобы создать новый профиль или отредактировать существующий, откройте меню Profile и затем выберите New Profile or Command или Edit Selected Profile соответственно. В появившемся окне настройте всё так, как вам необходимо.

Само собой, если вы изменили существующий профиль, то вам нужно будет перезапустить сканирование заново, с учётом внесённых изменений.

Заключение

Zenmap — невероятно мощная утилита, предоставляющая возможность сетевым администраторам выполнять аудит сетей практически любого размера. Отличная вещь, простая в использовании и вдобавок — OpenSource. Обязательно покопайтесь в редакторе профилей, и настройте всё наилучшим для себя образом, и тогда вы в полной мере сможете оценить всю мощь этого инструмента.

Аудит сети при помощи Zenmap : 3 комментария

Что значит «нехорошо»? Что произойдет?

«Сразу хочу вас предупредить, сканирование с использованием «Intense scan» может сделать «нехорошо» некоторым сетевым девайсам, таким как свитчи или маршрутизаторы.»

LamboR, девайс может повиснуть и не отвиснуть до перезагрузки по питанию.

а как настроить программу при работе в сети через PPPoE выдает следующую ошибку:

WARNING: Using raw sockets because ppp2 is not an ethernet device. This probably won’t work on Windows.

pcap_open_live (ppp2, 100, 0, 2) FAILED. Reported error: Error opening adapter: Системе не удается найти указанное устройство. (20). Will wait 5 seconds then retry.

pcap_open_live (ppp2, 100, 0, 2) FAILED. Reported error: Error opening adapter: Системе не удается найти указанное устройство. (20). Will wait 25 seconds then retry.

Call to pcap_open_live () failed three times. There are several possible reasons for this, depending on your operating system:

LINUX: If you are getting Socket type not supported, try modprobe af_packet or recompile your kernel with PACKET enabled.

*BSD: If you are getting device not configured, you need to recompile your kernel with Berkeley Packet Filter support. If you are getting No such file or directory, try creating the device (eg cd /dev; MAKEDEV ; or use mknod).

Переустановка WinCap и драйверов сетевых устройств ничего не дало 🙁

Nmap — руководство для начинающих

Многие слышали и пользовались замечательной утилитой nmap. Ее любят и системные администраторы, и взломщики. Даже Голливуд знает про нее — в фильме «Матрица» при взломе используется nmap.

nmap — это аббревиатура от «Network Mapper», на русский язык наиболее корректно можно перевести как «сетевой картограф». Возможно, это не лучший вариант перевода на русский язык, но он довольно точно отображает суть — инструмент для исследования сети и проверки безопасности. Утилита кроссплатформенна, бесплатна, поддерживаются операционных системы Linux, Windows, FreeBSD, OpenBSD, Solaris, Mac OS X.

Рассмотрим использование утилиты в Debian. В стандартной поставке дистрибутива nmap отсутствует, установим его командой

# aptitude install nmap

Nmap умеет сканировать различными методами — например, UDP, TCP connect(), TCP SYN (полуоткрытое), FTP proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, SYN и NULL-сканирование. Выбор варианта сканирования зависит от указанных ключей, вызов nmap выглядит следующим образом:

Для опытов возьмем специальный хост для экспериментов, созданный самими разработчиками nmap — scanme.nmap.org. Выполним от root’а

Ключи сканирования задавать необязательно — в этом случае nmap проверит хост на наличие открытых портов и служб, которые слушают эти порты.

Запустим командой:

Через несколько секунд получим результат:

Interesting ports on scanme.nmap.org (74.207.244.221):

Not shown: 998 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Ничего необычного, ssh на стандартном порту и http на 80. Nmap распознаёт следующие состояния портов: open, filtered, closed, или unfiltered. Open означает, что приложение на целевой машине готово для принятия пакетов на этот порт. Filtered означает, что брандмауэр, фильтр, или что-то другое в сети блокирует порт, так что Nmap не может определить, является ли порт открытым или закрытым. Closed — не связанны в данный момент ни с каким приложением, но могут быть открыты в любой момент. Unfiltered порты отвечают на запросы Nmap, но нельзя определить, являются ли они открытыми или закрытыми.

Хинт: Если во время сканирования нажать пробел — можно увидеть текущий прогресс сканирования и на сколько процентов он выполнен. Через несколько секунд получаем ответ, в котором пока что интересна строчка Device type:

Вообще, точную версию ядра средствами nmap определить невозможно, но примерную дату «свежести» и саму операционную систему определить можно. Можно просканировать сразу несколько хостов, для этого надо их перечислить через пробел:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3p1 Debian 3ubuntu7 (protocol 2.0)

80/tcp open http Apache httpd 2.2.14 ((Ubuntu))

Service Info: OS: Linux

Прогресс налицо — мы узнали точные названия используемых служб и даже их версии, а заодно узнали точно, какая операционная система стоит на сервере. С расшифровкой никаких проблем не возникает, все вполне понятно.

Nmap выведет очень много информации, я не стану приводить пример. Сканирование может длится довольно долго, занимая несколько минут.

Сканирование проходит довольно быстро, так как по сути это обычный ping-тест, отвечает ли хост на ping. Следует учесть, что хост может не отвечать на ping из-за настроек фаерволла. Если нужный участок сети нельзя ограничить маской, можно указать диапазон адресов, с какого и по какой надо провести сканирование. Например, есть диапазон адресов с 192.168.1.2 до 192.168.1.5. Тогда выполним:

Ответ будет выглядеть так:

Host 192.168.1.2 is up (0.0023s latency)

Host 192.168.1.3 is up (0.0015s latency)

Host 192.168.1.4 is up (0.0018s latency)

Host 192.168.1.5 is up (0.0026s latency)

В моем случае все ip в данный момент были в сети.

Это далеко не все возможности nmap, но уместить их в рамках одной статьи несколько сложновато.

Если вам ближе GUI — есть замечательная утилита Zenmap — графическая оболочка для nmap, умеющая заодно и строить предполагаемую карту сети.

Хочу предупредить, что сканирование портов на удаленных машинах может нарушать закон.

UDPInflame уточнил, что сканирование портов все-таки не является противозаконным.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

Содержание

История

Nmap был впервые опубликован в сентябре 1997 года, как статья в журнале Phrack Magazine [8] с исходным кодом включены. С помощью и вкладами сообщества компьютерной безопасности его развитие продолжалось. Усовершенствования включали внедрение операционной системы дактилоскопии, дактилоскопического обслуживания, переписанный код (с языка C на C++), дополнительные виды сканирования, поддержка протокола (например, IPv6, протокол SCTP) и новые программы, которые дополняют основные функции cканирования. Изменения включали в себя:

«Changelog» nmap фиксирует все изменения.

Описание

Особенности

Функции Nmap включают:

Типичные области применения:

Графический интерфейс

Программное обеспечение предоставляет ряд функций для проверки компьютерных сетей, включая обнаружение хостов и сервис обнаружения операционных систем. Эти функции расширяются скриптами, обеспечивающими более совершенное обнаружение службы, обнаружение уязвимостей, и другими функциями. Nmap может адаптироваться к условиям сети, включая задержки и перегрузки во время сканирования. Сообщество пользователей Nmap продолжает разрабатывать и совершенствовать этот инструмент.

Zenmap показывает результаты сканирования портов для Википедии

NmapFE показывает результаты сканирования портов для Wikipedia

XNmap: Mac OS и GUI

GUI Nmap — Zenmap

Принцип работы

Как было отмечено ранее Nmap был разараьотан для быстрого сканирования больших сетей, хотя прекрасно справляется и с единичными целями. Nmap использует сырые IP пакеты оригинальными способами, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС) они используют, какие типы пакетных фильтров/брандмауэров используются и еще дюжины других характеристик. В тот время как Nmap обычно используется для проверки безопасности, многие сетевые и системные администраторы находят ее полезной для обычных задач, таких как контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы.

Выходные данные Nmap это список просканированных целей с дополнительной информацией по каждой в зависимости от заданных опций. Ключевой информацией является «таблица важных портов». Эта таблица содержит номер порта, протокол, имя службы и состояние. Состояние может иметь значение open (открыт), filtered (фильтруется), closed (закрыт) или unfiltered (не фильтруется). Открыт означает, что приложение на целевой машине готово для установки соединения/принятия пакетов на этот порт. Фильтруется означает, что брандмауэр, сетевой фильт или какая-то другая помеха в сети блокирует порт, и Nmap не может установить открыт этот порт или закрыт. Закрытые порты не связаны ни с каким приложение, так что они могут быть открыты в любой момент. Порты расцениваются как не фильтрованные, когда они отвечают на запросы Nmap, но Nmap не может определить открыты они или закрыты. Nmap выдает комбинации «открыт/фильтруется» и «закрыт/фильтруется», когда не может определить, какое из этих двух состояний описывает порт. Эта таблица также может предоставлять детали о версии программного обеспечения, если это было запрошено. Когда осуществляется сканирование по IP протоколу (-sO), Nmap предоставляет информацию о поддерживаемых IP протоколах, а не об открытых портах. В дополнение к таблице важных портов Nmap может предоставлять дальнейшую информацию о целях: преобразованные DNS имена, предположение о используемой операционной системе, типы устройств и MAC адреса. [Источник 4]

Примеры использования nmap — сканера портов

1. Сканирование Одного Хоста или IP Адреса Сканировать Отдельный IP Адрес:

Сканировать сервер по Имени Хоста:

Увеличить Уровень Детализации результатов сканирования:

2. Сканирование Множества IP Адресов Сканировать Множество IP Адресов:

Сканировать Диапазон IP Адресов (192.168.1.0 — 192.168.1.200):

3. Поиск Активных Компьютеров в Сети Сканировать сеть в поиске Активных Хостов:

4. Сканирование Списка Хостов из Файла Сканирование списка хостов/сетей из Файла:

5. Исключение IP/Хостов/Сетей из Сканирования Исключить Цели из сканирования Nmap-ом:

Исключить Список хостов, взятых из файла:

Формат файла с исключенными хостами аналогичен приведенному выше.

6. Сканирование Определенных Портов Сканировать Один Порт:

Сканировать Несколько Портов:

Сканировать Диапазон Портов:

Сканировать Все Порты:

Сканировать несколько самых Распространенных Портов:

7. Определение Поддерживаемых IP Протоколов Определить какие IP Протоколы (TCP (Transmission Control Protocol), UDP (User Datagram Protocol), ICMP (Internet Control Messaging Protocol) и т.д.) поддерживает сканируемый хост:

8. Сканирование TCP/UDP Портов Сканировать все TCP Порты:

Сканировать определенные TCP Порты:

Сканировать все UDP Порты:

Сканировать определенные UDP Порты

Объединение сканирования разных портов:

9. Быстрое Сканирование Активировать Быстрый Режим сканирования:

10. Показывать Причину Состояния Порта Показать Причину, по которой Nmap считает что порт находится в определенном состоянии:

11. Показывать Только Открытые Порты Показать Только Открытые Порты (либо возможно открытые):

12. Определение ОС Одна из наиболее известных функциональных возможностей Nmap — это удаленное определение ОС на основе анализа работы стека TCP/IP (Transmission Control Protocol/Internet Protocol). Nmap посылает серию TCP и UDP пакетов на удаленный хост и изучает ответы. После проведения множества тестов, Nmap сравнивает результаты со своей базой данных и, при нахождении соответствий, выводит информацию об ОС. Включить Определение ОС:

13. Определение Версии Сервисов Включить Определение Версии Сервисов:

14. Обнаружение Фаервола Узнать, защищен ли компьютер какими-либо Пакетными Фильтрами или Фаерволом:

15. Подмена MAC Адреса Подменить MAC Адреса:

Подменить MAC Адрес Случайным MAC-ом:

16. Сканирование Фаервола на Уязвимости Эти три типа сканирования используют незаметную лазейку в TCP RFC, чтобы разделять порты на открытые и закрытые. Когда сканируется система отвечающая требованиям RFC, любой пакет, не содержащий установленного бита SYN, RST или ACK, повлечет за собой отправку RST в ответ в случае, если порт закрыт, или не повлечет никакого ответа, если порт открыт. Т.к. ни один из этих битов не установлен, то любая комбинация трех оставшихся (FIN, PSH и URG) будет являться правильной. TCP Null сканирование:

TCP Fin сканирование:

TCP Xmas сканирование:

17. Скрытое Сканирование TCP SYN сканирование:

18. Отключение Обнаружения Хостов (No Ping) Не пинговать хосты перед сканированием:

19. Отключение Использования DNS Никогда не производить обратное преобразование DNS имен для каждого обнаруженного активного IP адреса:

20. Сохранение Результатов Сканирования Nmap в Файл Сохранить результат сканирования Nmap в Текстовый Файл:

Сохранить результат сканирования Nmap в XML-файл:

Сканирование сети с помощью Nmap

Пример сканирования сети с помощью Nmap на операционной системе Android

Пример сканирования сети с помощью Nmap на операционной системе Windows 10

Пример сканирования сети с помощью Nmap на операционной системе Ubuntu 18

Русские Блоги

Подробный Nmap и Zenmap

каталог

1: Изучение того, находится ли целевой хост в сети

Принцип обнаружения хоста аналогичен команде Ping, которая отправляет тестовый пакет целевому хосту. Если получен ответ, целевой хост включается. Nmap поддерживает более десяти различных методов обнаружения хоста, таких как отправка сообщений ICMP echo / ICMP time stamp / ICMP address mask, отправка пакетов TCP SYN / ACK и отправка пакетов SCTP INIT / COOKIE-ECHO. Пользователи могут быть гибкими в различных условиях Выберите разные методы для обнаружения цели.

Когда обнаруженный целевой IP-адрес не находится в том же сегменте сети, что и IP-адрес хоста:

По умолчанию (-sn) Nmap отправляет четыре разных типа пакетов, чтобы определить, подключен ли целевой хост к сети.

Отправьте четыре сообщения по очереди, чтобы определить, включен ли целевой компьютер. Пока ответ получен от одного из пакетов, это доказывает, что целевой компьютер включен. Используйте четыре разных типа пакетов, чтобы избежать ошибочных оценок, вызванных брандмауэрами или потерей пакетов

Обычно обнаружение хоста используется не само по себе, а только в качестве предварительного шага для сканирования портов, определения версии и обнаружения ОС. В некоторых специальных приложениях (таких как определение количества активных хостов в большой локальной сети) функция обнаружения хостов может применяться отдельно для ее завершения.

Когда обнаруженный IP-адрес находится в том же сегменте сети, что и хост

Определить онлайн-статус хостов в сегменте сети 10.96.10.0 и вернуть IP и MAC-адреса онлайн-хостов

2: сканирование портов и его принцип

Сканирование портов является основной и основной функцией Nmap и используется для определения открытости порта TCP / UDP целевого хоста.

По умолчанию Nmap сканирует 1000 наиболее вероятных TCP-портов.

Nmap разделяет порт на 6 состояний посредством обнаружения:

Это метод сканирования по умолчанию в Nmap, который обычно называется полуоткрытым сканированием. Этот метод отправляет SYN на целевой порт.Если получен ответ SYN / ACK, порт может быть определен как открытый, если получен пакет RST, порт закрывается. Если ответ не получен, можно определить, что порт заблокирован. Поскольку этот метод только отправляет пакеты SYN на определенный порт целевого хоста, но не устанавливает полное соединение TCP, он является относительно скрытым, более эффективным и широко применимым.

2.2 TCP-сканирование содержимого

Метод TCP connect использует системный сетевой API connect для инициирования соединения с портом целевого хоста. Если он не может соединиться, порт закрывается. Скорость сканирования этого метода относительно медленная, и поскольку установление полного TCP-соединения оставит записанную информацию на целевом хосте, она недостаточно скрыта. Таким образом, TCP-соединение является единственным способом рассмотреть TCP SYN.

2.3 Сканирование TCP ACK

Отправьте пакет ACK на порт целевого хоста. Если получен пакет RST, порт не блокируется брандмауэром, а если пакет RST не получен, он блокируется. Этот метод может использоваться только для определения того, блокирует ли брандмауэр порт, и может помочь TCP SYN определить состояние брандмауэра целевого хоста.

2.4 TCP FIN / Xmas / NULL сканирование

Эти три метода сканирования называются секретным сканированием, поскольку они относительно скрыты. FIN сканирует пакет TCP FIN, пакет Xmas tree или NULL, отправленный на порт целевого хоста. Если получен ответный пакет RST, порт закрывается, если пакет RST не получен, порт может быть открыт или Он был заблокирован. Пакет дерева Xmas относится к пакету TCP, флаг FIN URG PUSH которого установлен в 1, пакет NULL относится к пакету TCP, все флаги которого равны 0.

Сканирование UDP используется для определения состояния порта UDP и отправки тестового пакета на порт UDP целевого хоста. Если получен недоступный ICMP-порт, порт закрывается, если ответ не получен, порт UDP может быть открыт. Или экранированный. Следовательно, метод обратного исключения используется для определения того, какие порты UDP могут быть открыты.

В дополнение к вышеупомянутым общим методам, Nmap также поддерживает множество других методов обнаружения. Например, метод SCTP INIT / Cookie-ECHO используется для обнаружения открытости портов SCTP, метод протокола IP используется для определения типа протокола, поддерживаемого целевым хостом (tcp / udp / icmp / sctp и т. Д.), А метод сканирования в режиме ожидания используется для помощи зомби-хосту. Сканирование целевого хоста, чтобы скрыть себя, или использование сканирования отказов FTP для сканирования других хостов с помощью прокси-службы, разрешенной FTP, которая также скрывает себя

3: Использование сканирования портов

Параметры порта и порядок сканирования

Простое сканирование (поиск номера открытого порта целевого хоста, запущенных сервисов)

Например: nmap 202.207.236.2 Эта команда сканирует порты, указанные в файле nmap-services, а затем выводит список номеров портов, открытых целевым хостом, и сервисов, работающих с номерами портов. При простом сканировании Nmap будет использовать метод сканирования TCP SYN по умолчанию, чтобы определить, открыт ли целевой порт. Если он открыт, укажите имя службы, соответствующее порту.

Определите, подключен ли хост: при простом сканировании программа сначала отправит пакеты ICMP ECHO / TCP SYN / TCP ACK / ICMP Timestamp, чтобы определить, подключен ли хост. Если какой-либо из пакетов отвечает, хост подключен, а затем начнет обнаруживать, какие порты целевого хоста открыт. При обнаружении хоста интрасети он отправляет пакет запроса ARP, чтобы определить, подключен ли хост. Ответ указывает, что хост подключен!

Определение процесса открытия порта: после определения того, что хост подключен к сети, nmap отправит пакет TCP SYN на соответствующий порт хоста в соответствии с номером порта в файле nmap-services.Если порт хоста открыт, он ответит пакетом TCP SYN и ACK. После получения ответного сообщения от хоста nmap ответит TCP RST, чтобы очистить сброс соединения. Затем вы можете подтвердить, что соответствующий порт целевого хоста открыт! На следующем снимке экрана показан процесс обнаружения nmap и порта 80 целевого хоста. Отсюда видно, что порт 22 целевого хоста открыт!

Полное сканирование (подробная информация о версии)

Определить, подключен ли хост к сети: определить, подключен ли хост во время полной проверки, так же, как и простое

Определить, открыт ли порт: обнаружение открытия порта хоста во время полного сканирования аналогично простому сканированию.

Определение конкретной версии службы порта: каждый протокол отличается. Короче говоря, после подтверждения того, что порт открыт, выполните больше взаимодействий данных с портом, чтобы получить больше информации. Более детально рассмотрите определение версии в следующем разделе.

Зондирование хост-системы. В следующем разделе рассматриваются дальнейшие исследования в области зондирования системы.

Снимок экрана с пакетом трафика данных во время полного сканирования. После определения открытых протоколов портов проведите более глубокое исследование!

Определить открытый статус указанного порта

Зонд N скорее всего открытые порты

Четыре: определение версии

Определение версии, используется для определения конкретного приложения и информации о версии, запущенной на открытом порту целевого хоста.

Определение версий, предоставляемое Nmap, имеет следующие преимущества:

4.1 принцип определения версии

Определение версии в основном делится на следующие шаги:

4.2 использование определения версии

Пять: обнаружение ОС

Обнаружение операционной системы используется для обнаружения информации, такой как тип операционной системы и тип устройства, работающего на целевом хосте.

Nmap имеет богатую системную базу данных nmap-os-db, которая в настоящее время может идентифицировать более 2600 операционных систем и типов устройств.

5.1 Принцип обнаружения ОС

Nmap использует отпечатки стека протоколов TCP / IP для идентификации различных операционных систем и устройств. В спецификации RFC есть некоторые места, где реализация TCP / IP не является обязательной, поэтому разные схемы TCP / IP могут иметь свои собственные конкретные методы. Nmap в основном оценивает тип операционной системы на основании различий в этих деталях.

Конкретная реализация заключается в следующем: