ngfw что это такое

В чем преимущества файрволов следующего поколения? Обзор популярных NGFW.

Термин «файрвол следующего поколения» (Next-Generation Firewall — NGFW) был придуман аналитиками Gartner Research и подразумевает использование в устройствах технологий сетевого брандмауэра третьего поколения. Эти решения основаны на брандмауэрах предыдущего поколения, функциональность которых была ограничена лишь простой проверкой и блокировкой при необходимости портов/протоколов. Но поскольку все большее число предприятий сейчас используют онлайн-приложения и службы SaaS, только лишь контроля портов и протоколов уже недостаточно для обеспечения эффективной сетевой безопасности. В отличие от них, в новых устройствах добавлена тесная интеграция дополнительных возможностей, таких как встроенная глубокая проверка пакетов (DPI), предотвращение вторжений (IPS) и проверка трафика на уровне приложений (Web Application Firewall). Некоторые NGFW также включают проверку зашифрованного трафика TLS/SSL, фильтрацию веб-сайтов, управление пропускной способностью и QoS, антивирусную проверку и интеграцию со сторонними системами управления идентификацией, такими как LDAP, RADIUS и Active Directory.

Файрволы следующего поколения в настоящее время относятся к категории зрелых решений. Однако продолжающийся массовый переход действующих ИТ-систем на общедоступные облачные платформы IaaS, такие как Amazon Web Services, Microsoft Azure и Google Cloud Platform, и, как следствие, рост сложности гибридных сетевых архитектур, является движущей силой для дальнейшего расширения возможностей межсетевых экранов нового поколения. В том числе, для обеспечения расширенного управления трафиком, оптимизации WAN, качества обслуживания и прозрачной интеграции облачной платформы.

Схема работы Next-Generation Firewall. Источник: Palo Alto Networks

Стоит отметить, что помимо прочего, NGFW предоставляют множество инструментов для автоматизированной защиты от киберугроз в социальных сетях. В рамках защиты от фишинга эти системы могут проверять веб-ссылки, которые получают сотрудники компании, и блокировать их в том случае, если они ведут на вредоносные сайты. Кроме того, NGFW способны анализировать вложения, которые рассылаются через сообщения в социальных сетях, и запрещать их, если они содержат вредоносный код.

Ниже приведено краткое описание наиболее популярных продуктов в сегменте NGFW. Более подробную информацию о продуктах можно получить в таблице сравнения NG Firewall на ROI4CIO, основанной на сравнении лидеров(по результатам исследования Gartner).

BARRACUDA

Barracuda CloudGen Firewall — это семейство физических, виртуальных и облачных устройств, которые нацелены на защиту инфраструктуры распределенной сети предприятия. Такие устройства обеспечивают повышенную безопасность, поскольку содержат полный набор технологий NGFW, включая профилирование приложений уровня 7, предотвращение вторжений, веб-фильтрацию, защиту от вредоносных программ и угроз, защиту от спама и контроль доступа к сети.

Кроме того, межсетевые экраны Barracuda CloudGen сочетают в себе продвинутую отказоустойчивую технологию VPN с интеллектуальным управлением трафика и возможностями оптимизации глобальной сети. Это позволяет снизить линейные затраты, повысить общую доступность сети, улучшить межсетевое соединение и обеспечить бесперебойный доступ к приложениям, размещенным в облаке. Масштабируемое централизованное управление помогает снизить административные издержки при определении и применении гранулированных политик во всей рассредоточенной сети.

Облачные брандмауэры Barracuda оптимально подходят для предприятий с множеством филиалов, поставщиков управляемых услуг и других организаций со сложной распределенной сетевой инфраструктурой.

Для мгновенной реакции на угрозы компания Barracuda предоставляет сервис Advanced Threat Protection — интегрированную облачную службу, которая анализирует трафик по всем основным векторам угроз.

Сервис Barracuda Advanced Threat Protection обеспечивает защиту инфраструктуры компании, а также возможность выявлять и блокировать новые сложные угрозы без ущерба для производительности и пропускной способности сети. Сервис Advanced Threat Protection доступен на всех моделях межсетевых экранов Barracuda CloudGen.

Среди основных преимуществ продуктов Barracuda CloudGen также можно назвать следующие:

Palo Alto Networks

Брандмауэры следующего поколения от компании Palo Alto Networks обнаруживают как известные, так и неизвестные угрозы (в том числе — в зашифрованном трафике) за счет использования данных, полученных со многих тысяч инсталлированных устройств. Благодаря такому подходу продукты Palo Alto Networks способны предотвращать широкий спектр атак. Например, эти файрволы позволяют пользователям получать доступ к данным и приложениям на основе бизнес-требований, а также предотвращают кражу учетных данных и возможность для злоумышленников применять похищенные учетные данные.

С помощью NGFW от Palo Alto Networks предприятия могут быстро создавать правила безопасности, которые соответствуют бизнес-политике, просты в обслуживании и адаптируются к динамической среде предприятия. Они сокращают время отклика благодаря автоматическим ответным действиям на основе политик, при этом ИТ-департамент получает возможность быстро автоматизировать рабочие процессы за счет интеграции с инструментами администрирования, такими как службы создания тикетов или с любой системой с RESTful API.

Файрволы следующего поколения Palo Alto Networks поставляются в виде виртуальных и аппаратных устройств. Например, серия VM защищает частные и общедоступные облачные среды, обеспечивая доступ к приложениям и предотвращая угрозы. Трафик классифицируется на основе приложений, а не портов, что дает детальное представление об угрозах.

Palo Alto Networks также поставляет широкий спектр аппаратных NGFW — от компактной модели PA-200 до супермощной системы корпоративного уровня PA-7000. Продукт PA-200 — это брандмауэр следующего поколения в небольшом форм-факторе, который защищает сети, блокируя широкий спектр киберугроз и одновременно обеспечивая безопасное включение приложений.

В то же время, устройства серии PA-7000 сочетают в себе сверхэффективное программное обеспечение с почти 700 специализированными высокопроизводительными процессорами для работы в сети, обеспечения безопасности, проверки содержимого и управления.

SonicWall

Компания SonicWall предлагает заказчикам защиту публичной, приватной или гибридной облачной среды с помощью виртуализированных версий межсетевых экранов нового поколения. Решения SonicWall позволяют упростить администрирование благодаря общей системе управления виртуальной и физической инфраструктурой.

Серия устройств SonicWall Network Security (NSA) предоставляет компаниям среднего и крупного размера набор функций для расширенного предотвращения угроз. За счет инновационных технологий глубокого обучения в облачной платформе SonicWall Capture, серия NSA обеспечивает автоматизированное детектирование и блокирование атак в режиме реального времени.

Устройства NGFW серии NSA отличаются двумя основными технологиями безопасности, обеспечивающими надежный заслон от кибератак. Усовершенствованная многопроцессорная служба расширенной защиты от угроз (ATP) — это фирменная технология глубокой проверки памяти в режиме реального времени (RTDMI) от SonicWall. Механизм RTDMI активно обнаруживает и блокирует массовые угрозы и угрозы нулевого дня, а также неизвестные вредоносные программы путем проверки непосредственно в памяти. Благодаря архитектуре реального времени технология SonicWall RTDMI сводит к минимуму ложные срабатывания, а также выявляет и смягчает изощренные атаки, когда атака вредоносного ПО осуществляется менее 100 наносекунд. Кроме того, запатентованный SonicWall механизм однопроходной глубокой проверки пакетов (RFDPI) проверяет каждый байт входящего и исходящего трафика. Применение в серии NSA облачной платформы SonicWall Capture, в дополнение к встроенным возможностям, включающим защиту от вторжений, вредоносных программ и фильтрацию веб/URL-адресов, позволяет блокировать даже самые опасные и коварные угрозы на шлюзе.

Кроме того, брандмауэры NGFW от SonicWall обеспечивают дополнительный уровень безопасности за счет выполнения полной расшифровки и проверки зашифрованных соединений TLS/SSL и SSH независимо от порта или протокола. Брандмауэр тщательно изучает каждый пакет (заголовок и данные) в поисках несоответствия протокола, угроз, нулевых дней, вторжений и даже определенных критериев. Механизм глубокой проверки пакетов обнаруживает и предотвращает скрытые атаки, которые используют криптографию, блокирует зашифрованные загрузки вредоносных программ, прекращает распространение инфекций и препятствует обмену данными между инфицированным компьютером и контрольным центром. Правила включения и исключения позволяют полностью контролировать, какой трафик подвергается дешифровке и проверке на основе определенных организационных требований и/или требований законодательства.

Когда предприятия активируют в своих брандмауэрах функции глубокой проверки пакетов, такие как IPS, антивирус, антишпионское ПО, расшифровка/проверка TLS/SSL и другие, производительность сети обычно снижается, иногда — кардинально. Однако межсетевые экраны серии NSA построены на многоядерной архитектуре, в которой применяются специализированные микропроцессоры. В сочетании с модулями RTDMI и RFDPI эта архитектура устраняет падение производительности сетевых систем.

Check Point

Сегодня сотрудники в повседневной работе используют больше приложений, чем когда-либо. И если у отдела информационной безопасности нет специализированных средств защиты, ему приходится идти на различные ухищрения, чтобы обеспечить должный уровень безопасности. Межсетевой экран Check Point Next Generation обеспечивает самый большой в отрасли охват приложений — более 8 тысяч приложений и 260 тысяч виджетов социальных сетей. Администраторы могут создавать детальные политики безопасности на основе пользователей или групп, чтобы идентифицировать, блокировать или ограничивать использование веб-приложений и виджетов, таких как мгновенные сообщения, публикации в социальных сетях, потоковое видео, VoIP, игры и многое другое.

Бесшовная интеграция с ведущими поставщиками систем Identity and Access Management (IAM), такими как Microsoft Active Directory, гарантирует детальную идентификацию пользователя, которая может быть получена через:

Для быстрой аналитики данных о событиях безопасности, разработчик включил в состав решения SmartLog — расширенный анализатор журналов, который предоставляет результаты поиска за доли секунды. Таким образом, отдел получает видимость угроз в режиме реального времени для многих миллионов записей в журнале.

Унифицированное управление безопасностью от Check Point упрощает монументальную задачу управления средой безопасности компании. Отдел ИБ будет видеть и контролировать угрозы, устройства и пользователей с помощью интуитивно понятного графического интерфейса, предоставляющего диаграммы и отчеты о состоянии системы безопасности.

NGFW от Check Point содержит программный блейд Check Point IPS, который защищает корпоративную сеть путем проверки пакетов, проходящих через шлюз. Это полнофункциональная IPS-система, обеспечивающая надежную защиту от вторжений и частые автоматические обновления базы определений угроз. Поскольку IPS является частью интегрированной архитектуры программных блейдов, заказчик получает все преимущества развертывания и управления унифицированным и расширяемым решением.

Cisco ASA NGFW

Файрволы следующего поколения от Cisco предлагают сразу целый ряд уникальных технологий. Прежде всего, следует отметить сервис Talos, обеспечиваемый командой из свыше 250 исследователей, ежедневно анализирующих миллионы угроз и создающих инструменты, которые Cisco NGFW применяет для защиты от следующей масштабной атаки. Помните эпидемии WannaCry, NotPetya, VPNFilter? Talos остановил эти мегаатаки (как и многие другие), прежде чем достигли цели, таким образом, клиенты NGFW Cisco получили автоматическую защиту.

Cisco NGFW используют встроенные расширенные функции безопасности, такие как IPS-системы следующего поколения, расширенная защита от вредоносных программ и «песочница», позволяющая видеть пользователей, хосты, сети и инфраструктуру. Они постоянно отслеживают подозрительную активность и, в случае нахождения, автоматически блокируют ее.

Следует отметить и еще один важный пункт: Cisco NGFW автоматизирует работу корпоративной сети и систем безопасности, что позволяет отделу ИБ экономить время и сосредоточиться на задачах с более высоким приоритетом. Оповещения об угрозах ранжированы по значимости, поэтому вы можете прекратить «стрелять наугад» и сосредоточиться на самых важных направлениях. Cisco NGFW работают вместе с остальными интегрированными инструментами безопасности Cisco, что позволяет своевременно предоставить информацию о всех направлениях атак. Когда эта система инструментов обнаруживает угрозу в одном месте, она автоматически блокирует ее везде.

Резюме: 5 советов по выбору продуктов класса NGFW

Независимо от того, какой размер бизнеса у заказчика — малое, среднее или крупное предприятие — межсетевой экран должен отвечать специфическим требованиям этого предприятия.

В настоящее время стандартное время обнаружения угроз составляет от 100 до 200 дней; это слишком долго. Межсетевой экран следующего поколения должен уметь:

Брандмауэр следующего поколения не должен быть изолированным инструментом: он должен обмениваться информацией и работать вместе с остальными компонентами архитектуры безопасности. Поэтому выбирайте продукт, который удовлетворяет следующим требованиям:

В обзоре приведено краткое описание только 5 продуктов NGFW. Больше продуктов NGFW и детальную информацию по ним можно найти всравнительной таблице NGFW на ROI4CIO

Сетевая безопасность, Часть 2. Next-Generation Firewall

Если посмотреть на интерактивную карту текущих кибер-атак, происходящих в мире, в режиме реального времени, то становится очевидно, что единственное место, где нет криминальной кибер-активности на Земле – это Антарктида. 2014 год был богат на громкие взломы и утечки данных. Взлом Apple iCloud с последующим выкладыванием в сеть интимных фотографий разных известных людей, утечка данных 80 миллионов клиентов из JP Morgan, троян в Regin на компьютерах администрации ЕС, взлом eBay, взлом Home Depot, DDoS-атака на сайт Кремля, взломы сети Московского метро и т.д. Однако взлом Sony Entertainment замечателен тем, что за последние три года инфраструктура компании взломана уже как минимум третий раз. Поэтому, прежде чем говорить о современных средствах сетевой защиты, я кратко опишу стратегию реализации сетевой атаки на примере одной из самых известных атак последнего времени – атаки на Sony Pictures Entertainment 2014.

Несколько слов о том, что, собственно, произошло. В пятницу, 21 ноября 2014 года, руководители Sony получили письмо с предложением заплатить определённую сумму за то, чтобы ИТ-инфраструктура Sony избежала «массированной бомбардировки». Письму не придали значения, у многих руководителей оно попало в спам, но уже 24 ноября 2014 года сотрудники Sony, придя в понедельник утром на работу, увидели у себя на мониторах следующую картинку:

Большинство компьютеров и ИТ сервисов компании было неработоспособно. Как утверждают некоторые источники, в течении нескольких следующих дней сотрудники Sony не пользовались рабочими компьютерами и работали при помощи ручки и бумаги. По ходу этой атаки (считают, что скрытая фаза атаки развивалась от нескольких месяцев до года) из Sony утекли данные (по некоторым оценкам, общим объёмом до 100 терабайт) на миллионы долларов. Впоследствии хакеры выложили в сеть несколько новых, ещё не выпущенных на экраны фильмов и большое количество конфиденциальной информации, включая личные данные сотрудников. По разным оценкам, примерный совокупный ущерб от этой атаки составил порядка 100 миллионов долларов.

Как это произошло и, главное, почему?

Вредоносная программа, участвовавшая в атаке на Sony Entertainment, называется троян Destover; это вредоносное ПО типа wiper, которое способно удалять данные с жёстких дисков и переписывать нужным образом MBR. Волна подобных атак с использованием различных wiper-ов прокатилась с 2012 года по странам Средней Азии (атака на Saudi Aramco, с уничтожением данных на более чем 30 000 компьютеров, атака на катарский Rasgas и т.д.) и пока завершилась громкой историей с Sony.

По мнению экспертов, злоумышленники, видимо, получили полный доступ к внутренней сети Sony Entertainment до того, как начали распространять этот троян на компьютеры внутри сети. Они действовали по классической схеме атаки, показанной на рисунке ниже.

Жизненный цикл атаки:

Кейс Sony и остальные истории взломов и утечек данных последних лет уверенно подтверждают, что для борьбы с возникающими угрозами бизнес должен инвестировать в сетевые инструменты безопасности следующего поколения, которые устраняют имеющиеся недостатки традиционных технологий безопасности. Например, межсетевой экран следующего поколения (NGFW) был создан в первую очередь в качестве ответа на неспособность традиционных Stateful FW обнаруживать угрозы в трафике приложений, например, в http-трафике. Кроме того, важной особенностью NGFW является способность идентифицировать трафик и привязать его к конкретному пользователю.

GARTNER определяет NGFW так: межсетевые экраны нового поколения (NGFWs) – это устройства, в которых проводится глубокая проверка пакетов (выходящая за рамки порт/протокол), с возможностью инспектировать и блокировать трафик уровня приложения, включающие в себя встроенные системы предотвращения вторжений и интеллектуальную обработку трафика на основе интеграции с внешними системами. При этом, NGFW не следует путать с изолированной системой предотвращения вторжений (IPS) или IPS, включающей в себя обычный межсетевой экран, не интегрированный с IPS в одно решение. Если коротко суммировать данное определение, то NGFW – это устройство с контролем трафика уровня приложений, встроенной системой обнаружения вторжений и идентификации пользовательской принадлежности трафика.

У некоторых появление концепции NGFW вызывает эффект «дежа вю», возникает ощущение схожести NGFW и распространенной в недалеком прошлом концепции UTM (Unified Threat Management). Это действительно похожие подходы, попытки эффективно скомбинировать в одном устройстве сразу защиту от нескольких видов угроз. Однако, существуют существенные отличия, которые позволяют однозначно разделить эти классы устройств между собой и отделить их от традиционных Stateful Firewall (далее просто FW). В таблице внизу суммированы основные параметры и позиционирование устройств типа FW, UTM и NGFW.

Таким образом, UTM И NGFW – это разные классы оборудования, предназначенные для решения разных типов задач. И как нам предсказывает GARTNER, время традиционных устройств, обеспечивающих сетевую защиту, постепенно уходит и на замену им приходя устройства нового типа – NGFW.

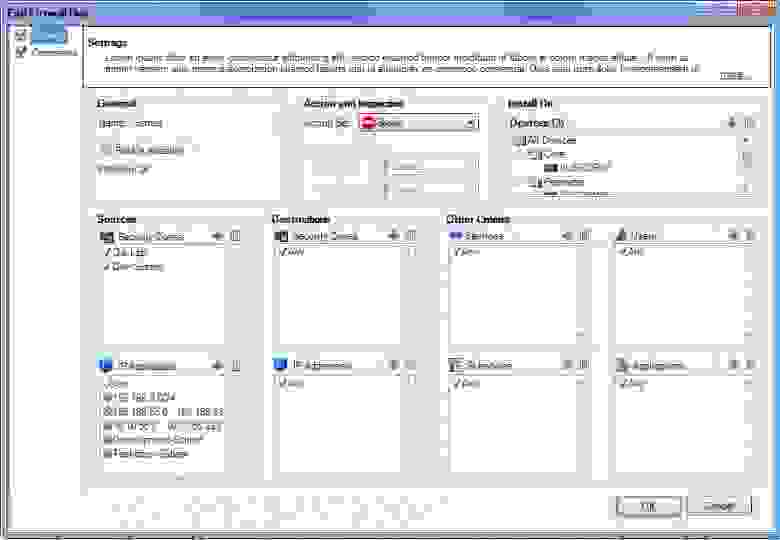

В 2013 г. компания HP объявила о выпуске HP TippingPoint Next-Generation Firewall (NGFW). HP NGFW построен в соответствии с описанной выше концепцией и предназначен для удовлетворения потребности предприятий разного размера в части сетевой безопасности, с учетом современных требований к эффективности сетей, надежности и масштабируемости решений. NGFW реализован на платформе NGIPS с надежностью в 7 девяток (99.99999% времени бесперебойной работы) и позволяет идентифицировать и контролировать сетевые приложения, снижая потенциальные риски компании от реализации комплексных сетевых угроз. Кроме того, для тех, у кого уже установлены продукты HP TippingPoint (NGIPS, например) или кто-то планирует разворачивать большое количество NGFW – для таких предприятиям будет удобно использовать для управления сетевой безопасностью единую централизованную консоль на базе системы управления безопасностью (SMS).

Замечательной особенностью решения HP NGFW является наличие в HP структуры (DVLabs), которая занимается поиском уязвимостей в ПО различных производителей и выпуском соответствующих обновлений, их закрывающих. Краткая статистика по работе DVLabs, на сегодняшний день:

Относительно обработки трафика приложений, HP TippingPoint NGFW может контролировать трафик как на уровне типа приложения, так и на уровне его различных под-типов. При этом, HP фокусируется на основных бизнес-приложениях, актуальных в корпоративной среде. График ниже подтверждает, что эта политика приносит свои плоды – в данной области HP лидер.

Скажем отдельно несколько слов про Zero Day Initiative (ZDI) программу – что это такое и почему это важно. В Zero Day Exploit – это уязвимость в программном обеспечении, которая еще не известна поставщику и это дыра в системе безопасности, которая может эксплуатироваться хакерами еще до того, как поставщик осознает ее и попытается исправить. Попытка использовать уязвимость может быть различной и включать в себя попытки внедрения в инфраструктуру вредоносных/шпионских программ, попытки доступа к пользовательской информации и т.д. Как только об уязвимости становится известно, начинается гонка между злоумышленниками и разработчиками, кто быстрее выпустит соответствующее ПО – хакеры exploit или разработчики патч. И хакеры в этой гонке часто побеждают, по разным причинам (инертность компании разработчика, пользователи не сразу устанавливают соответствующие заплатки и т.д.). С программой ZDI HP играет на опережение в этой гонке и старается действовать про-активно, обнаруживая и закрывая уязвимости до того, как их найдут и реализуют злоумышленники. Вспоминая кейс Sony, о котором шла речь в начале статьи, осмелюсь предположить, что использование ZDI могло бы существенно помочь в реализации про-активной стратегии защиты компании и, может быть, последняя атака не имела бы таких разрушительных последствий.

Эта программа значительно расширила сферу охвата исследований информационной безопасности, а также существенно сократила количество уязвимостей, попадающих на черные рынки. В результате программы ZDI, HP признана ведущим репортером уязвимостей, как показано на диаграммах ниже.

Дальше немного подробнее о продукте HP NGFW. На сегодняшний день, в продаже существует 5 различных моделей устройства, отличающихся прежде всего производительностью. В таблице внизу представлены устройства с краткими характеристиками и рекомендованными вариантами их использования.

| Филиалы/маленькие сети | Корпоративные сети | ЦОД |

| HP NGFW S1050F | HP NGFW S3010F/S3020F | HP NGFW S8005F/S8010F |

| 1RU | 2RU | 2RU |

| 500 Мбит/с | 1-2 Гбит/с | 5-10 Гбит/с |

| 10К новых соединений в секунду | 20К новых соединений в секунду | 50К новых соединений в секунду |

| 250К конкурентных соединений | 500К/1М конкурентных соединений | 10М/20М конкурентных соединений |

Ключевые функциональные особенности NGFW кратко суммированы ниже: