netshield root ca что это

990x.top

Простой компьютерный блог для души)

NetShield Kit — как удалить?

Приветствую. В данной короткой заметке рассмотрим удаление ПО NetShield Kit с персонального компьютера. Напомню, данная программа — малоизвестный блокировщик рекламы на веб-сайтах, а также в любых установленных приложения.

NetShield Kit — как удалить?

Окно Программы и компонент (appwiz.cpl), где производится удаление ПО:

Использование удаляторов

Опытные пользователи компьютера могут использовать специальные удаляторы, которые способны не только удалить NetShield Kit, но и почистить систему от оставшихся следов/остатков.

Revo Uninstaller — продвинутый удалятор, удаляет прогу, а также чистит реестр, ищет остатки среди файлов на диске. Просто запустите программу, выберите ПО, нажмите правой кнопкой — пункт Удалить:

Далее необходимо будет подтвердить удаление, нажав кнопку Продолжить. После — может запуститься мастер деинсталляции (при наличии), следуем инструкциям, обычно нужно нажимать Далее/Next. После работы мастера — появится окно удалятора с выбором режима поиска остатков, рекомендую оставлять по умолчанию Умеренный:

При поиске следов — будут найдены данные. Сперва необходимо нажать Выбрать все, потом — нажать Удалить:

Таким образом можно удалить ПО вместе с остатками/хвостами в системе.

Uninstall Tool — неплохой удалятор, проще предыдущего, работает немного быстрее. Устанавливаете, запускаете, находите нужно ПО, нажимаете правой кнопкой > выбираете Деинсталляция:

Точно также: при наличии встроенного модуля деинсталляции — будет запущен, выполняем стандартные действия, нажимаем Next, после работы встроенного деинсталлятора — будет произведен поиск остатков:

Также после удаления можно будет просмотреть лог деинсталляции:

/AlexxHost/

Вы попали на блог, целиком и полностью посвященный продуктам компании Microsoft. В основном речь будет идти про системы корпоративных коммуникаций на базе Exchange Server.

среда, 25 мая 2011 г.

Проект внедрения PKI – базовая инфраструктура

Сразу хочу предупредить, данная тема из разряда «офф-топик» для этого блога, плюсом, данный проект разрабатывался для конкретной организации с определенными условиями и входными данными, так что он НЕ является универсальным и «правильным» в определенных моментах. Информация предоставляется «как есть» лишь для ознакомления.

Введение

В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов:

Фактически, PKI представляет собой систему, основным компонентом которой является удостоверяющий центр (CA) и пользователи, взаимодействующие между собой посредством удостоверяющего центра (CA).

Основными целями развертывания инфраструктуры PKI являются:

Терминология и особенности

Далее по тексту будут использоваться следующие сокращения и термины:

Общее описание схемы

В данном проекте внедряется двухуровневая схема построения инфраструктуры центров сертификации (рис.1):

Рис.1: Схема построения СА и публикации CRL.

Корневой СА (Root-CA) устанавливается в режиме Enterprise Root CA. Срок действия сертификата СА устанавливается в 15 лет, срок действия издаваемых им сертификатов – 10 лет, при этом срок действия Base CRL – 90 дней, а Delta CRL публиковать не будем. Также, на нем удаляются все шаблоны сертификатов, кроме Subordinate Certification Authority, с той целью, чтобы он мог выдавать сертификаты только подчиненным СА и не участвовал бы в обработке запросов всех остальных клиентов.

Издающие СА (Issuing-CA) подписываются сертификатом корневого СА. Для начала, планируется развернуть только один издающий СА, но в будущем, в случае необходимости, их количество может быть увеличено. Срок действия сертификата издающих СА устанавливается в 5 лет, срок действия издаваемых ими сертификатов – 1 год, при этом срок действия Base CRL – 5 дней, а Delta CRL – 12 часов.

Как на корневом, так и на издающих СА, для публикации информации об отозванных сертификатах (CRL), а также CRT-файлов (для формирования цепочки центров сертификации), следует полностью отказаться от LDAP-ссылок, и использовать в сертификатах только ссылки на HTTP-ресурсы. Для публикации CRL и CRT файлов потребуется веб-сервер, который будет предоставлять доступ к файлам CRL/CRT как внутри локальной сети, так из сети Интернет. Сами CRL/CRT файлы будут храниться на файловом сервере.

Примечание: Что касается Policy CA, то его отдельно выделять не будем. Хотя это и не является рекомендуемым решением, но в рамках данного проекта это уместно.

Также мы используем Online Enterprise CA в качестве корневого, что не является рекомендуемым решением с точки зрения Microsoft`a (они настоятельно рекомендуют Offline Standalone CA для корневых). Опять же в рамках данного проекта это умышленное и обдуманное решение.

Системные требования

File Server и Web Server

Допускается использовать уже имеющиеся сервера компании. Особых требований по производительности, ОС, и количеству свободного места на диске нет.

Отказоустойчивость

Для достижения высокой доступность инфраструктуры следует:

Резервное копирование

Резервное копирование СА осуществляется путем:

1. Архивирование базы выданных/отозванных сертификатов;

2. Архивирование Private Key самого СА (делается один раз);

3. Архивирование настроек СА путем экспорта соответствующей ветки реестра (делается один раз).

Конфигурирование вспомогательных серверов и служб

Прежде чем перейти к настройке серверов СА, нужно выполнить настройку других служб.

Настройка DNS-сервера

Для адреса PKI.alexxhost.ru создаем в DNS следующие записи:

Настройка файлового сервера

Настройка Web-сервера

Для того, чтобы разрешить IIS принимать запросы у которых в адресе указан знак “+” (для Delta CRL) откроем командную строку (cmd) и выполняем команду:

%windir%\system32\inetsrv\appcmd set config /section:requestfiltering /allowdoubleescaping:true

Конфигурирование серверов с ролью СА

Настройка виртуальной машины

Для всех серверов с ролью СА могут использоваться сервера одинаковой конфигурации:

После установки ОС необходимо установить все существующие на данный момент обновления и антивирус.

Защита закрытого ключа СА

Поскольку экспортировать закрытый ключ СА могут только члены локальной группы Администраторы, то следует обеспечить минимальный набор пользователей, включенных в эту группу. Поэтому мы исключаем из группы локальных администраторов на серверах СА, доменные группу Domain Admins и Enterprise Admins и оставляем только CA Admins (при помощи Restricted Groups), а также переименовываем и отключаем учетную запись локального Администратора.

Настройки безопасности

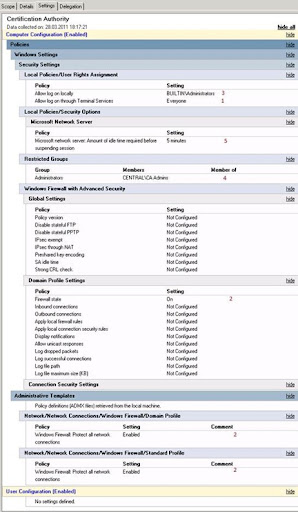

К OU, в которой расположены сервера CA (alexxhost.ru/CA/) должна быть применена отдельная групповая политика со следующими параметрами (см.рис.2):

1. Отключить удаленный доступ к серверу;

2. Включить Firewall;

3. Запретить вход с консоли для всех пользователей кроме группы CA Admins;

4. Заменить членов группы локальных Администраторов на глобальную группу CA Admins;

5. Настроить автоматическое завершение сеанса при простое более 5 мин.;

6. Переименовать учетную запись локального администратора и отключить её.

Наследование для всех остальных групповых политик следует оставить, но для этой политики указать статус Enforced (Принудительный).

Рис.2: Параметры групповой политики Certificate Authority.

От Root CA до User Authorization в nginx+apache. Часть 1. Создаем Root&Intermediate Certificate Authority

Доброго времени, Хабраюзер!

Хочу поделиться с тобой идеей беспарольной аутентификации. Недавно лазил по сайтам центров сертификаций и наткнулся на интересную вещь. ЦС использую аутентификацию по сертификату вместо пароля. Я считаю это удобным, для компании, а не для обычных интернет сайтов, где шарятся простые пользователи, но вход в АД (админ-центр сайта), было бы неплохо.

Я предлагаю вот такую структуру сертификации внутри компании.

Условно назовем компанию CertService c доменным именем СertService.info Еще знаем, что есть разные отделы, но мы не будем их трогать. Сейчас разберемся со структурой директорий и будем говорить о конфигурации openssl.

Структура директорий на сервере CA

Наша основная директория /root/ca. А вот у нее внутри уже видим следующее:

Секции конфигурации для OpenSSL

Раздел [ca] является обязательным. Заморачиваться с ним не будем и скажем ему, что хотим свою секцию по умолчанию.

[ CA_default ]

В секции [CA_default] зададим значения по умолчанию. Сначала пропишем пути основных директорий

policy

policy — в разных конфигурациях мы укажем разные значения. У нас их будет несколько: policy_root, policy_intermediate_person, policy_intermediate_server, policy_intermediate_code.

policy_root — будет в конфигурации для корневого сертификата, и у него будет заданы жесткие правила для подписи промежуточных.

policy_intermediate — а эта секция правил будет в конфигурации промежуточных, и правила подписи будут не такими строгими.

Напишем политики, о которых мы сказали в примечании

Тут мы не будем останавливаться, т.к. уже все расписано ранее. А о полях я расскажу чуть-чуть позже.

Параметры из раздела [req] применяются при создании сертификатов или запросов на подпись сертификата.

Что можно сказать тут:

[ req_distinguished_name ]

Как мы уже сказали, тут перечислим поля, которые нам нужны для сертификата.

Расширения

Для корневого сертификата

Для корневого сертификата у нас секция будет называться root_ca.

Значение ключа keyUsage|Описание

— — serverAuth Аутентификация веб-сервера SSL / TLS.

clientAuth Аутентификация веб-клиента SSL / TLS.

codeSigning Подписание кода.

emailProtection Защита электронной почты (S / MIME).

timeStamping Доверенная отметка времени.

msCodeInd Microsoft Индивидуальная подмена кода (аутентификация).

msCodeCom Microsoft Подписание коммерческого кода (аутентификация).

msCTLSign Microsoft Доверенный лист подписей.

msSGC Microsoft Сервер криптографической защиты.

msEFS Microsoft Шифрование файловой системы.

nsSGC Netscape Server Gated Crypto.

Для промежуточных сертификатов

Важное замечание:

Параметр basicConstraints содержит «pathlen:0». pathlen указывает максимальное количество ЦС, которые могут появляться ниже этого в цепочке. Поэтому, если у вас есть ЦС с нулевой точкой, он может использоваться только для подписывания сертификатов конечных пользователей, а не для дальнейших ЦС.

То есть, если вы хотите создать промежуточные сертификаты отделам, а потом пользователям, то pathlen должен будет быть равен 1, и также рекомендую создать расширение для таких сертификатов с параметром равным нулю.

Для конечных сертификатов

Клиентские (для аутентификации и почты)

Остальное (об этом позже)

Уходим в консоль

Базовую конфигурацию мы подготовили, теперь можно и в консоль идти 🙂

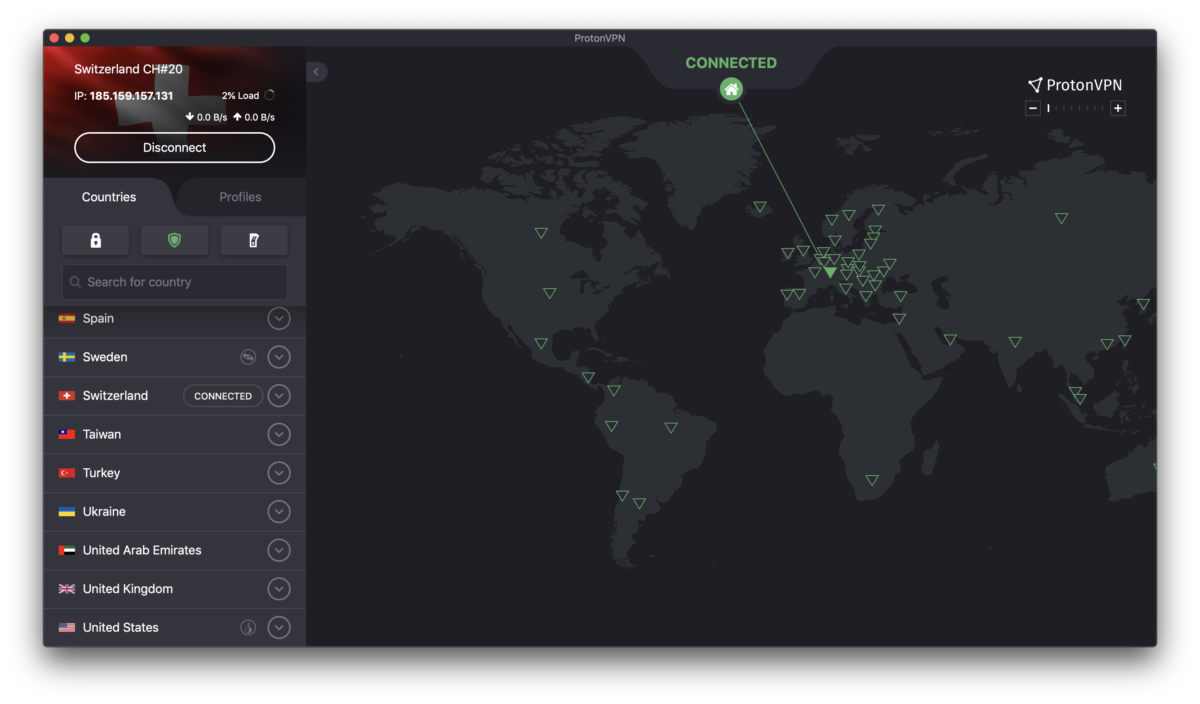

How to use Adblocker (NetShield)

NetShield is a feature available to all users with a paid ProtonVPN plan that protects your device and speeds up your browsing by blocking ads, trackers, and malware.

How Adblocker (NetShield) protects you

ProtonVPN has dedicated DNS servers that are active on each ProtonVPN server you connect to and responsible for resolving all the domain requests for every resource (image, scripts, ads, etc.) for every website you visit and app you use. When you are connected to ProtonVPN, your DNS requests are encrypted to prevent DNS leaks from exposing your browsing history.

When you enable NetShield, the DNS server will check these domains against databases of domains known to host malware, ads, or trackers. If any of the domains match, our DNS server will automatically block that resource from loading, keeping your device clean and speeding up your browsing.

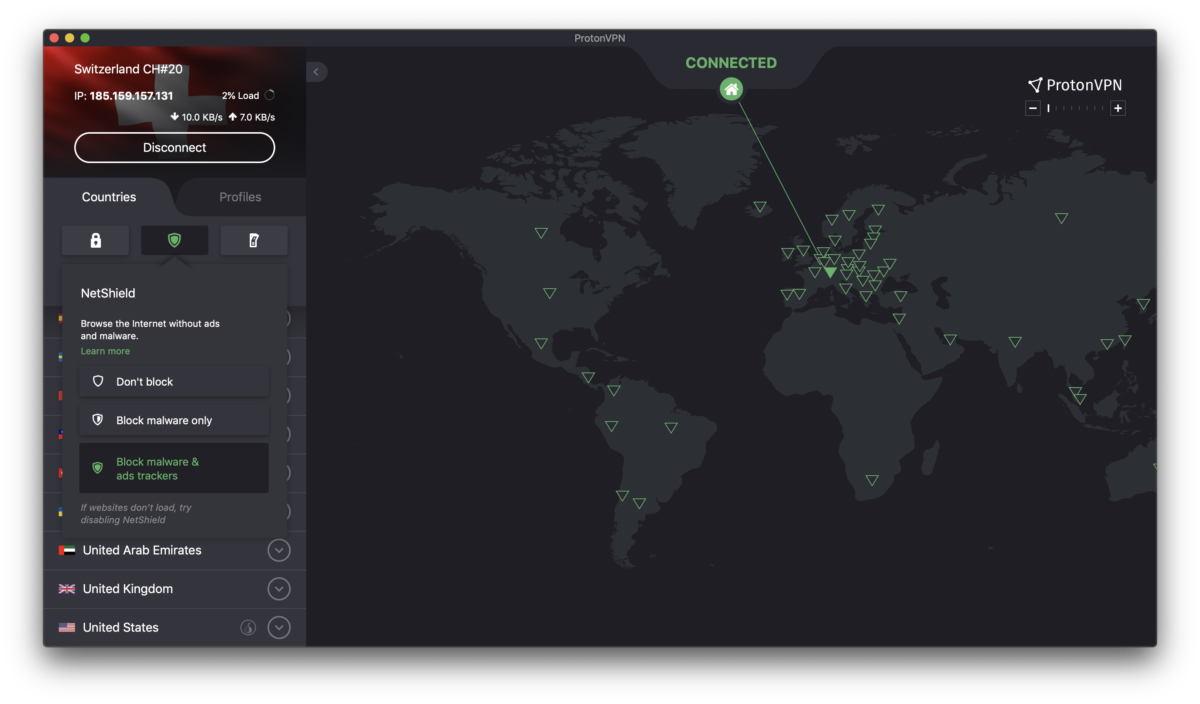

NetShield offers three levels of protection:

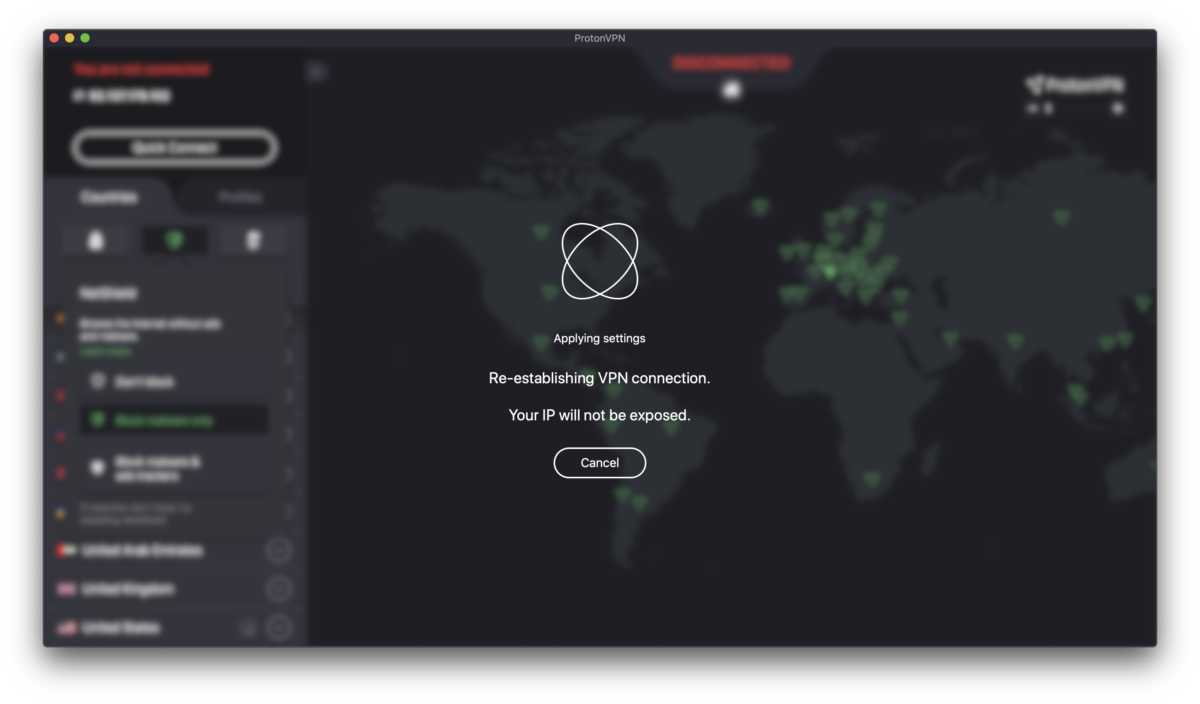

Note: If you change your NetShield settings while you are connected to a VPN server, the VPN will need to disconnect and reconnect before your new settings are implemented.

How to use Adblocker (NetShield) on Windows, macOS, and Linux devices

You can control your NetShield protection level by clicking on the shield icon on the ProtonVPN app home screen.

You can select the level of protection you like by clicking

If you are already connected to a VPN server but change your NetShield settings, your connection will be reestablished. During this reconnection, ProtonVPN will automatically enable Kill Switch (even if you had turned it off previously) to prevent DNS leaks.

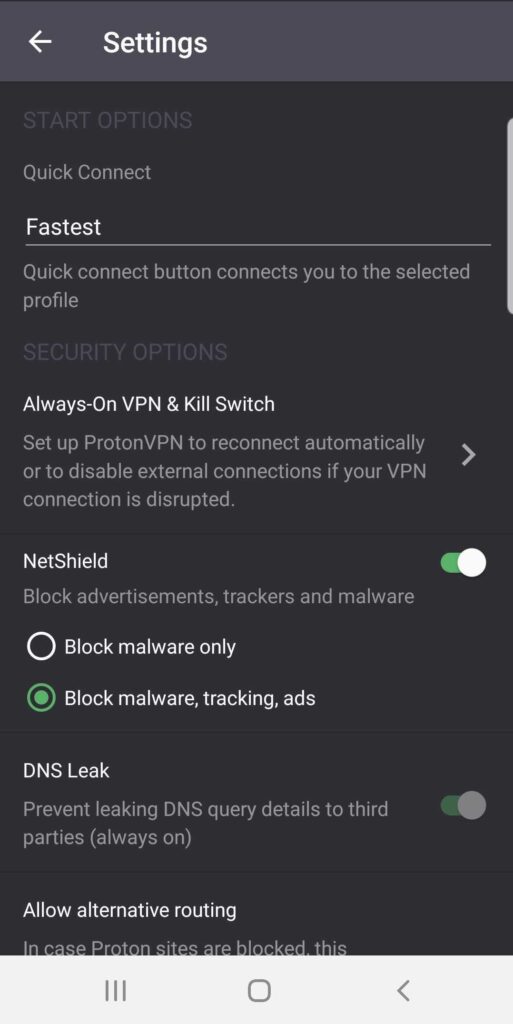

How to use Adblocker (NetShield) on Android devices

You can set your NetShield preferences by tapping Settings in the app menu. That will bring up the screen below:

By tapping the toggle switch on the right, you can turn NetShield on or off. Once it is turned on, you can choose between two levels of protection:

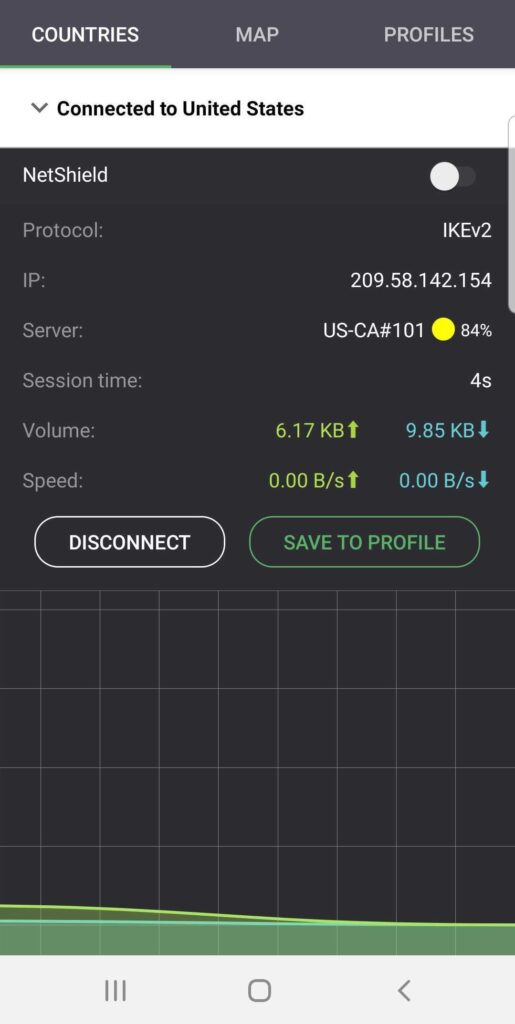

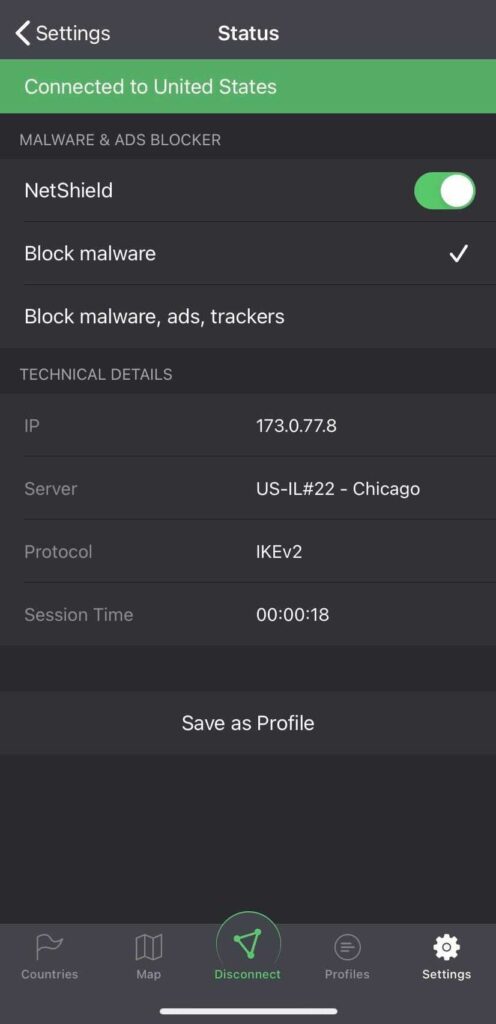

You can also adjust NetShield once you have set up your VPN connection. Once you have connected to a VPN server, the NetShield toggle switch will be the first option below the Connected to [your VPN server here] line. (In the example below, the user is connected to a VPN server in the United States.)

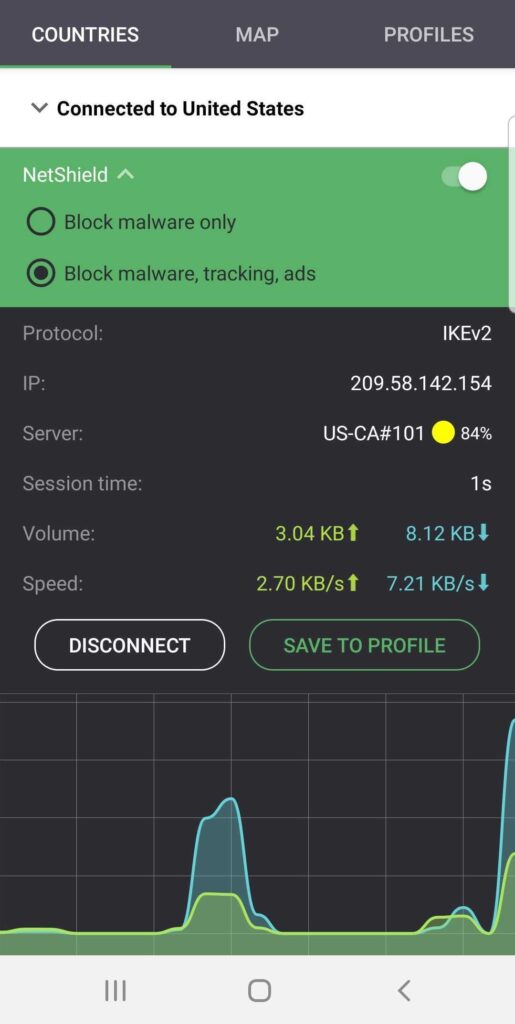

If you tap the toggle switch to turn NetShield on, you will see a drop-down menu that lets you choose what level of protection you want for your current VPN connection.

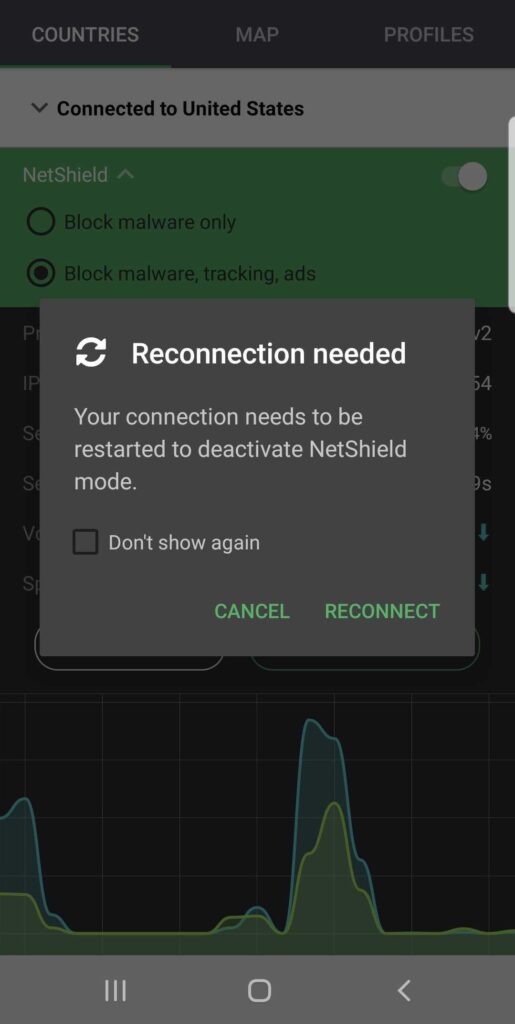

If you adjust your NetShield settings while connected to a VPN server, the ProtonVPN app will ask your permission before it disconnects and reconnects.

Tap Reconnect to restart your VPN connection and implement your new NetShield settings.

Tap Cancel to maintain your current VPN connection and NetShield settings.

Note: If you have enabled the Android Private DNS feature in Android 10+, this takes precedence over ProtonVPN NetShield. If you want to use NetShield, please ensure Private DNS is set to Off or Automatic.

How to use Adblocker (NetShield) on iOS devices

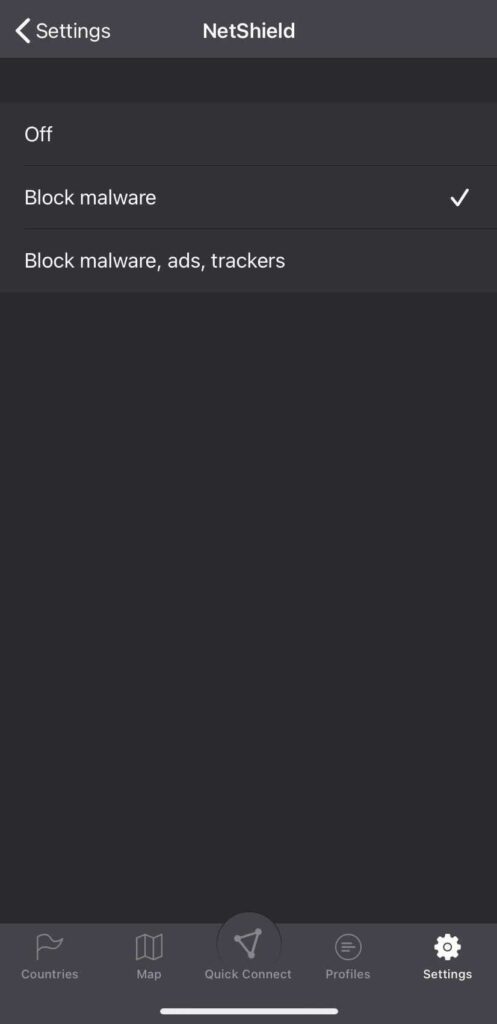

You can set your NetShield preferences by tapping the Settings button in the bottom corner. That will bring up the screen below:

Tap NetShield. The app will take you to another screen where you can choose which level of protection you would like:

You can also adjust NetShield after you have set up your VPN connection. Once you have connected to a VPN server, your connection screen will show what level of NetShield protection you are currently using.

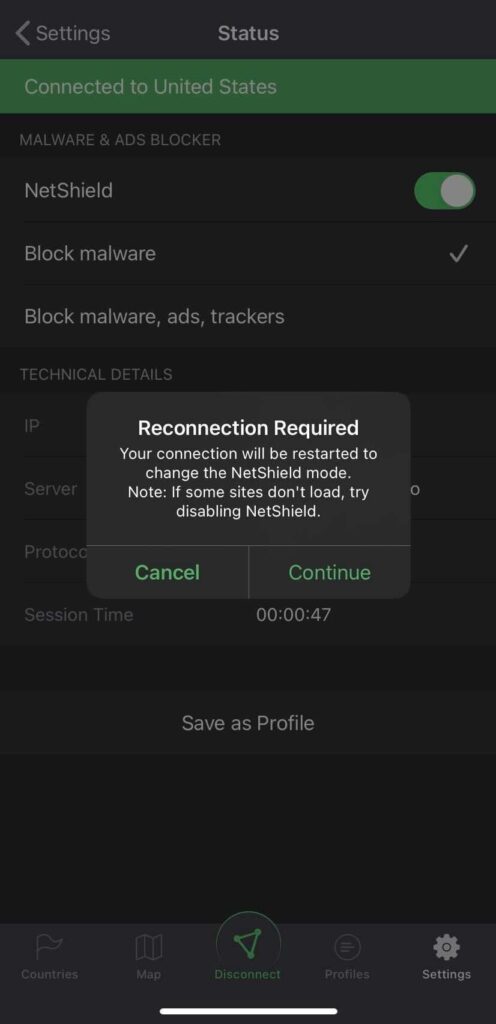

If you adjust NetShield while you are connected, the ProtonVPN app will ask your permission before it disconnects and reconnects.

Tap Continue to restart your VPN connection and implement your new NetShield settings.

Tap Cancel to maintain your current VPN connection and NetShield settings.

How to use Adblocker (NetShield) on Linux CLI

If you are using our Linux app with graphical user interface, the instructions are identical to other desktop platforms, as described above. Linux CLI users can choose between three levels of NetShield protection:

To turn NetShield off, you can use the command

To block malware only, use the command

To block malware, ads, and trackers, use the command

990x.top

Простой компьютерный блог для души)

netshieldsvc.exe — что это за процесс?

Приветствую друзья. Данная статья расскажет о процессе netshieldsvc.exe — выясним от какого программного обеспечения, возможно это вообще вирус.

netshieldsvc.exe — что это за процесс?

Принадлежит программе NetShield Kit, которая предназначена для блокировки рекламы в любых браузерах/софте.

Папка запуска процесса netshieldsvc.exe:

C:\Program Files (x86)\NetShield Kit\

Особенности приложения (netshieldsvc.exe)

Внешний вид приложения:

Минусы программы

Вывод: информации о ПО нет совсем, насколько она качественно/безопасно работает — неизвестно. Поэтому желательно ПО удалить с компьютера и использовать проверенные решения блокировки рекламы, например дополнение uBlock Origin / утилиту Ad Muncher.

Как удалить программу?

Окно Программы и компоненты, где производится деинсталляция приложения:

Дополнительно: продвинутые пользователи могут деинсталлировать приложение используя специальные удаляторы Revo Uninstaller или Uninstall Tool, которые не только удалят ПО, но и почистят хвосты/следы. Также рекомендуется просканировать компьютер антирекламными утилитами AdwCleaner, HitmanPro.