netmap mikrotik что это

Настройка NAT: Часть 4

Ближайшие

тренинги Mikrotik

Места

проведения

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

В этой части статьи мы рассмотрим зачем нужен Netmap на примере реальной задачи.

Введение

В этой части статьи мы рассмотрим зачем нужен Netmap. Рассмотрим на примере реальной задачи.

Итак, Netmap или 1:1 NAT позволяет преобразовывать адреса одной сети в адреса другой сети 1:1.

Т.е. вы можете преобразовать сеть 10.168.0.0/24 в 192.168.0.0/24

При этом, у Вас каждый адрес одной сети, будет соответствовать адресу другой сети. Иными словами будет выполнятся условие:

Вам помогла эта статья?

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!

Конфигурация такого типа является достаточно редкой, но иногда без нее не обойтись.

Условия задачи

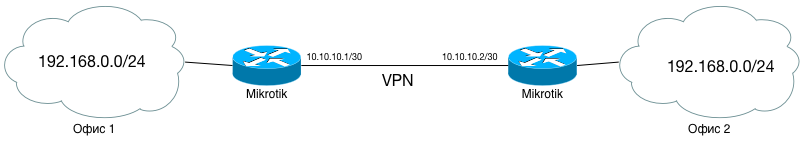

У клиента есть два офиса в разных частях города.В каждом офисе локальная сеть имеет локальную сеть 192.168.0.0/24. В каждом офисе часть адресов дублируется. Например, файловый сервер в обоих офисах имеет адрес 192.168.0.2

Очень много устройств подключено непосредственно по IP-адресам.

Задача:

Объединить обе сети посредством VPN не меняя внутреннюю адресацию. Общая схема cети:

Основная идея решения этой задачи состояла в том, чтобы преобразовать адреса сети офиса 1 к подсети 192.168.1.0/24, а адреса офиса 2 к подсети 192.168.2.0/24

Тогда офис 1 мог обращаться к ресурсам офиса 2 по адресам 192.168.2.x, а офис 2 мог бы обращаться к ресурсам офиса 1 по адресам 192.168.1.х. При этом адреса ресурсов внутри офиса остались бы без изменений.

Схема работы

Итак рассмотрим эту схему.

Зеленая часть схемы преобразований.

1. Пакет из офиса 1, с адреса 192.168.0.x, отправляется в офис 2 по адресу 192.168.2.x

2. При обработке на маршрутизаторе 1, адрес отправителя пакета меняется на 192.168.1.x (src-nat)

3. При поступлении пакета на маршрутизатор 2, адрес назначения пакета меняется на 192.168.0.х (dst-nat)

Синяя часть схемы преобразований является зеркальным отображением зеленой.

1. Пакет из офиса 2, с адреса 192.168.0.х, оправляется в офис 1 по адресу 192.168.1.х

2. При обработке на маршрутизаторе 2, адрес отправителя пакета меняется на 192.168.2.х (src-nat)

3. При поступлении пакета на маршрутизатор 2, адрес назначения пакета меняется на 192.168.0.х (dst-nat)

Таким образом:

1. Все хосты офиса 1, считают что локальная сеть офиса 2 имеет адреса из подсети 192.168.2.0/24, а их собственная локальная сеть имеет адреса в подсети 192.168.0.0/24

2. Все хосты офиса 2, считают что локальная сеть офиса 1 имеет адреса из подсети 192.168.1.0/24, а их собственная локальная сеть имеет адреса в подсети 192.168.0.0/24

MikroTik проброс портов и настройка NAT для доступа в интернет

Из этой статьи мы узнаем, как настроить на MikroTik проброс портов и NAT (трансляция сетевых адресов) для доступа хостов локальной сети в интернет. Для примера выполним проброс портов через туннель между двумя MikroTik. А также продемонстрируем реализацию перенаправление трафика на маршрутизатор.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Поговорим о настройке Masquerade, выясним, когда рекомендуется использовать Srcnat вместо Masquerade. Рассмотрим пример, где объединим две разные сети, IP-адреса которых совпадают, с помощью Netmap.

MikroTik NAT. Общая информация

NAT (Network Address Translation) – преобразование сетевых адресов. Главное назначение NAT – это экономия белых IP-адресов и повышение безопасности сети за счет ограничения обращений к внутренним хостам LAN снаружи и возможности скрыть сервисы с помощью подмены портов.

«Классический» NAT предполагает, что количество одновременных выходов в интернет из локальной сети за “натом” ограничено количеством свободных портов TCP/UDP. Благодаря этому множество устройств может одновременно выйти в интернет через один белый IP.

По умолчанию для LAN сети, находящейся за “натом”, доступ в интернет есть, а из глобальной сети в NAT-сеть попасть нельзя. За исключением случаев проброса портов.

Настройка NAT на MikroTik подразделяется на два типа:

Все остальные действия – производные от dst-nat и src-nat.

NAT обрабатывает только первый пакет соединения (connection-state=new).

Схематично принцип работы NAT можно изобразить так:

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

Стандартные действия возможные для цепочки dst-nat:

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

При пробросе портов на MIkroTik надо обязательно указать входящий интерфейс. Иначе возможны проблемы.

Следующим шагом откроем вкладку “Action”:

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Проброс порта на MikroTik для видеорегистратора напрямую, настраивается аналогичным образом.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Распространенной ошибкой при пробросе портов на MikroTik является то, что не указывают входящий интерфейс.

Откроем пункт меню “Action”:

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Перейдем в пункт меню “Action” и укажем действие redirect:

MikroTik проброс портов по туннелю L2TP

Рассмотрим пример проброса портов между двумя устройствами Mikrotik, которые объединены туннелем L2TP. Есть два роутера, один из них выходит в интернет по «серому IP», а второму провайдер выдает «белый IP». Попробуем пробросить порт до компьютера, который находится за роутером с приватным адресом, через Микротик с публичным IP-адресом. Чтобы лучше понять задачу, нарисуем схему:

Нам нужно пробросить порт до компьютера (WS01), через GW1.

Для этого зайдем на маршрутизатор GW2 и выполним маркировку соединений для «Input»:

Переходим во вкладку «Action»:

Аналогичным образом промаркируем соединения цепочки «forward»:

Следующим шагом, на основании соединений сделаем маркировку маршрутов:

Маркировка маршрута цепочки «prerouting»:

В итоге правила «Mangle» у нас должны выглядеть так:

Осталось добавить маршрут по умолчанию для пакетов маркированных как пришедшие из туннеля. Для этого открываем:

Настройка GW2 закончена. Переходим к конфигурированию GW1, выполнив проброс порта до хоста 192.168.13.48:

Настройка проброса порта на MikroTik через туннель L2TP закончена.

Source NAT

Основное назначение Source NAT MikroTik – изменение IP-адреса и/или порта источника и выполнение обратной функции для ответа.

Самое распространенное применение – это выход множества ПК в интернет через один белый IP-адрес.

Стандартные действия для цепочки src-nat:

Настройка MikroTik NAT для доступа в интернет

Настройка NAT для статического WAN

Если мы получаем статический IP от провайдера, то рекомендуем для настройки NAT на MikroTik использовать правило src-nat. Это позволит устройствам из LAN выходить в глобальную сеть интернет. Откроем:

Откроем вкладку “Action”:

Настройка NAT для динамического WAN

Если мы получаем динамический IP от провайдера, то необходимо использовать правило Masquerade.

Masquerade – это частный случай src-nat для ситуаций, когда внешний IP-адрес может динамически изменяться.

Тогда настройка NAT на MikroTik будет выглядеть следующим образом:

Правило src-nat/masquerade должно стоять первым в списке.

Использование masquerade вместо src-nat может вызвать проблемы:

Рекомендуем, при получении статического IP от провайдера, использовать правило scr-nat.

Если у вас несколько внешних интерфейсов, то рекомендуется добавлять условие, выделяя трафик по адресу источника:

Где Src. Address – локальная подсеть.

NAT loopback (Hairpin NAT)

Настройка Hairpin NAT MikroTik предназначена, чтобы организовать доступ из LAN к ресурсу в LAN по внешнему IP-адресу WAN. Чтобы подробно описать данную настройку и разобраться в проблеме, рассмотрим пример:

Если хост локальной сети (Ws01) обращается к серверу, находящемуся в этой же сети по внешнему IP, то сервер, получив запрос, зная, что данное устройство находится в одной LAN с IP 192.168.12.10 отвечает ему напрямую. Хост не принимает данный ответ, так как не обращался к серверу по айпи 192.168.12.100.

Правило Hairpin NAT MikroTik для статического WAN

Чтобы избежать проблему, описанную выше, выполним настройку hairpin NAT на MikroTik. При получение статического айпи от поставщика интернет-услуг, советуем использовать правило Src-nat:

Для значений Src. Address и Dst. Address указываем локальную подсеть.

Далее открыв вкладку “Action”:

NAT Loopback при динамическом WAN

При получении динамического IP-адреса от провайдера, для правила NAT loopback нужно использовать masquerade:

Затем откроем пункт меню “Action”:

Назначим действие(Action) – маскарад.

Поставим созданное правило вторым:

При этом необходимо учитывать то, что при этом проброс портов должен быть выполнен с параметром dst-address.

Покажем пример такого правила:

На этом настройка Hairpin NAT на MikroTik выполнена. Теперь мы сможем обращаться к внутренним ресурсам сети по внешнему IP.

Netmap

Действие Netmap служит для создания связки из IP-адресов (1:1 NAT). На практике применяется для решения следующих задач:

Далее мы покажем примеры конфигурации MikroTik реализующие задачи, описанные выше используя netmap.

Проброс всех портов и протоколов на локальный IP

Для случая, когда нам нужно на MikroTik пробросить все порты и сервисы до компьютера, который находится за “натом”, чтобы обращаться к нему по белому IP, воспользуемся действием Netmap:

На вкладке “Action”, выберем действие netmap и укажем айпи хоста, доступ к которому хотим получить:

Как объединить разные сети с одинаковой IP-адресацией

Предположим, что у нас есть два филиала с одинаковыми адресами подсетей 192.168.12.0/24, которые надо объединить.

Чтобы избежать проблем с маршрутизацией нам необходимо:

Для этого откроем конфигурацию GW1 (Филиал №1) и добавим правила:

Далее открыв пункт меню “Action”, выберем действие netmap:

Теперь создадим цепочку dstnat:

Разместим эти правила первыми:

Переходим к конфигурированию GW2 (Филиал №2).

Открыв меню NAT, добавляем цепочку srcnat:

Осталось добавить цепочку dstnat:

И также разместим эти правила первыми:

Также надо учитывать, что на обоих маршрутизаторах должна быть настроена маршрутизация до удаленной сети.

Надеюсь, статья была для вас полезна. Если остались вопросы, то пишите в комментарии, постараемся оперативно ответить.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В процессе работы очень часто требуется удаленно подключаться к клиентскому оборудованию (серверы, роутеры, ПК, другие сетевые устройства). Так как открывать доступ к устройству снаружи крайне небезопасно, для подключения у нас используется шифрованный канал VPN через интернет. В принципе, такой режим работы вполне быстрый и удобный. Но возникает проблема, когда нужно работать с несколькими клиентами одновременно, а что, если у них пересекающаяся адресация в локальной сети? В этом случае нужно сначала отключиться от одного, потом подключиться к другому. Да и, в целом, каждый раз запускать подключение по VPN тоже не хочется. Особенно, если этого можно избежать.

Идеальным решением было бы постоянно держать все подключения активными и иметь одну точку входа. Если бы у всех клиентов была разная адресация в локальной сети, то проблем с маршрутизацией не было бы никаких. Но, зачастую, это не так. В основном, у всех установлены общепринятые адреса локальной сети (192.168.0.0/24, 192.168.1.0/24 и т.д.). В целом, не проблема изменить адресное пространство, но это, в свою очередь, повлечет еще больший объем работы по настройке всех сетевых ресурсов. В общем, такой подход совершенно неэффективен.

И тут к нам на помощь приходит NAT. Пример будет рассматриваться на основе RouterOS. Можно организовать работу следующим образом. Возьмем любой роутер MikroTik (либо программную лицензию RouterOS). Он будет нашим центром, где находятся все подключения. Сотрудники, которым нужен доступ к клиентам, могут работать как из нашей локальной сети, так и удаленно. Далее, для каждого клиента мы готовим отдельную серую подсеть, чтобы она ни с кем не пересекалась. Настраиваем наш NAT таким образом, чтобы он преобразовывал адреса из нашей серой сети в сеть нужного нам клиента и отправлял в нужный туннель. Схематично, это выглядит следующим образом.

Чтобы эта конфигурация работала, настройки NAT недостаточно. После преобразования адреса в адрес клиента, маршрутизатор не будет знать, куда именно отправить пакет, так как у нас будет несколько шлюзов с одинаковым маршрутом. Чтобы понять, куда какой пакет отправлять, нам необходимо маркировать трафик до преобразования адреса, чтобы потом на основании маркировки отправить пакет в нужный туннель.

Рассмотрим более подробно, какие преобразования NAT нам нужно совершить. Например, у одного клиента адресация 192.168.0.0/24. Мы приняли решение, что в нашей серой сети у него будет адресация 172.30.0.0/24. Для преобразования одного адреса в другой воспользуемся правилом netmap нашего NAT. Netmap преобразует один адрес назначения (DST) в другой согласно маске. Например, если мы обратимся к узлу с адресом 172.30.0.100, то после преобразования адрес назначения будет 192.168.0.100. Кроме того, у нас при подключении к центральному роутеру, есть тоже своя отдельная сеть, и чтобы не настраивать маршруты на каждом роутере клиентов, нам нужно преобразовать и адрес источника (SRC). Для этого мы воспользуемся правилом Masquerade. Все преобразования будут выглядеть примерно так.

Примеры настройки

Весь процесс занимает несколько этапов, первый это планирование. Составьте таблицу со всеми вашими клиентами, во втором столбце пишем какая у них сеть, в третьем новая придуманная нами сеть для NetMap советую брать 172.30.0.0/16 и ее уже с 24 маской делить по клиентам, в четвертом столбце логин и пароль для VPN подключений. У меня составлен так.

Второй этап — это настройка центрального роутера, к которому будет подключаться клиенты. Это самая большая часть работы, и так начнем. Для примера я разберу поэтапно настройку на примере одного клиента.

1. Создаем учётную запись для VPN клиента роутера, который установлен у клиента. PPP-> Secret

2. Дальше там же в PPP только на вкладке Interface, создадим интерфейс (PPTP Server Binding) для клиента с таким же именем как его имя пользователя, которое мы создавали в первом пункте. Это делается для того, чтобы не «слетали» маршруты и правила NAT которые мы будем делать. Слетают они, потому что, при подключении vpn клиента создается динамический pptp интерфейс а после разрыва соединения он удаляется а значит это так же приведет к удалению IN интерфейса из маршрута.

Тут делаем следующие настройки:

Теперь создаем еще одно правило для masquerade.

Создание маршрутов до клиентов с меткой

Осталась последняя настройка на нашем головном роутере, это добавить маршрут через нужный интерфейс с указание метки, которую мы ставили в Mangle. Идет IP-> Routes и создаем такой маршрут.

Все на этом настройка на маршрутизаторе MikrtoTik, который выступает сервером для PPTP подключений и устройством NetMap для одного клиента закончена. Осталось только настроить PPTP-клиента на маршрутизаторе клиента и все будет работать. Ещё раз повторюсь на стороне клиента ничего кроме как настройка VPN подключения делать не надо.

Как видем внедрение NetMap в инфраструктуру работы компании занимающиеся IT-аутсорсингом дает несколько огромных преимуществ, такие как:

1) Убирает проблему пересечения ip адресов.

2) Можно сделать единую точку входа через NetMap роутер.)

3) Увеличивает производительность работников, так как можно работать одновремено у нескольких клиентов.

4) Вообще является обязательным к внедрению, так как жить с ним становиться намного проще).