netlogon что это за служба

Netlogon служба по русски

Для проверки подлинности пользователей и служб системная служба Net Logon поддерживает безопасный канал между компьютером и контроллером домена. Она передает на контроллер домена учетные данные пользователя, а возвращает доменные идентификаторы безопасности и назначенные пользователю права. Обычно этот процесс называется сквозной проверкой подлинности. Служба Net Logon автоматически запускается, только когда к домену подключается рядовой компьютер или контроллер домена. Данная служба не нужна в домашних условиях или в условиях домашних сетей, поэтому можете ее отключить.

Название службы: Netlogon Название процесса: lsass.exe По умолчанию в Windows XP Home: Вручную По умолчанию в Windows XP Pro: Вручную; при подключении к домену — Автоматически Рекомендуемое значение: Отключена Вход от имени: Локальная система Используемые протоколы и порты, на которых служба ожидает входящий трафик: UDP: 137, UDP: 138, TCP: 139, TCP: 445

Какие сервисы нужны для нормального функционирования службы Сетевой вход в систему (Net Logon):

· Рабочая станция (Workstation)

Какие сервисы требуют работу службы Сетевой вход в систему (Net Logon) для нормального функционирования:

Управляет объектами папки Сеть и удаленный доступ к сети, отображающей свойства локальной сети и подключений удаленного доступа. Данная служба необходима для поддержки сетевых соединений. Отключите данную службу, если ваш компьютер находится ВНЕ СЕТИ. Если после отключения данной службы у вас появились проблемы с сетевыми подключениями, то поставьте значение в Автоматически.

Примечание: Если вы отключите данную службу, то у вас больше в системном трее не будет появляться значок соединения (2 мониторчика) даже для модемных соединений.

Название службы: Netman Название процесса: svchost.exe По умолчанию в Windows XP Home: Вручную По умолчанию в Windows XP Pro: Вручную Рекомендуемое значение: Вручную Вход от имени: Локальная система

Какие сервисы нужны для нормального функционирования службы Сетевые подключения (Network Connections):

· Удаленный вызов процедур (RPC) (Remote Procedure Call (RPC))

Какие сервисы требуют работу службы Сетевые подключения (Network Connections) для нормального функционирования:

· Брандмауэр Интернета (ICF) /Общий доступ к Интернету (ICS) (Internet Connection Firewall/Internet Connection Sharing)

Журнал айтишника

Entries by tag: netlogon

ПРОБЛЕМА

Если на контроллере домена по каким-то причинам пропал общий ресурс SYSVOL и в журнале пишется предупреждение:

—-

Служба репликации файлов просматривает данные на системном томе. Компьютер SERVER1 не сможет стать контроллером домена, пока этот процесс не завершится. Затем системный том станет общим ресурсом с именем SYSVOL.

Для проверки ресурса SYSVOL введите в командной строке:

net share

Когда служба репликации файлов завершит процесс сканирования, на экране появится общий ресурс SYSVOL.

Инициализация системного тома может занять некоторое время. Это время зависит от объема системного тома.

—-

——-

Служба репликации файлов обнаружила, что набор реплик «DOMAIN SYSTEM VOLUME (SYSVOL SHARE)» находится в JRNL_WRAP_ERROR.

Имя набора реплик : «DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

Путь к корню реплики : «C:winntsysvoldomain»

Том корня реплики : «\.C:»

Набор реплик попадает в JRNL_WRAP_ERROR, когда запись, которую пытаются прочесть из USN-журнала NTFS, не найдена. Это может произойти по одной из следующих причин.

[1] Том «\.C:» был отформатирован.

[2] Удален USN-журнал NTFS на томе»\.C:».

[3] USN-журнал NTFS на томе»\.C:» был урезан. Программа Chkdsk может урезать журнал, если она находит поврежденные записи в конце журнала.

[4] Служба репликации файлов в течение долгого времени не работала на этом компьютере.

[5] Службе репликации файлов не удалось сохранить уровень активности дискового ввода/вывода на «\.C:».

Присвоение параметру системного реестра «Enable Journal Wrap Automatic Restore» значения 1 приведет к выполнению следующих автоматических шагов по восстановлению из данного ошибочного состояния.

[1] Во время первого опроса, который происходит в течение 5 минут, этот компьютер будет удален из набора реплик. Если вы не хотите ждать 5 минут, выполните последовательно команды «net stop ntfrs» и «net start ntfrs» для перезапуска службы репликации файлов.

[2] Во время следующего опроса, этот компьютер будет вновь добавлен к набору реплик. Повторное добавление компьютера инициирует полную синхронизацию дерева для данного набора реплик.

ПРЕДУПРЕЖДЕНИЕ: В процессе восстановления данные в дереве реплик могут быть недоступны. Для предотвращения неожиданного прекращения доступа к данным службой автоматического восстановления в подобной ошибочной ситуации необходимо задать значение 0 для параметра системного реестра, описанного ранее.

——-

——-

Службе репликации файлов не удалось добавить этот компьютер к следующему набору репликации:

«DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

Это может быть вызвано следующими причинами:

— недопустимый корневой путь,

— отсутствующая папка,

— отсутствующий дисковый том,

— файловая система на этом томе не поддерживает NTFS 5.0,

Следующая информация может помочь при устранении проблем:

DNS-имя компьютера — «server1.local»

Имя набора репликации — «server1»

Корневой путь набора репликации — «c:windowssysvoldomain»

Путь конечной папки репликации — «c:windowssysvolstagingdomain»

Путь рабочей папки репликации — «c:windows

tfrsjet»

Код ошибки Windows —

Код ошибки службы FRS — FrsErrorMismatchedJournalId

Другие сообщения журнала событий также могут помочь обнаружить неполадку. Устраните проблемы, и в последствии служба повторит попытку репликации автоматически.

——-

——-

Служба репликации файлов находится неработоспособном состоянии. Файлы не будут реплицироваться из или в наборы репликации на этом компьютере до тех пор, пока не будут выполнены следующие шаги для ее восстановления:

——-

то надо переходить к восстановлению службы NTFRS.

РЕШЕНИЕ

1. Остановить службу репликации файлов.

Выполняем команду на всех контроллерах домена:

net stop ntfrs

2. Выбрать главный контроллер домена.

Выберите из всех контроллеров какой-нибудь один, где меньше всего глюков, где мощнее сервер и широкий канал связи. Для нас он будет главным (reference domain controller). Он будет содержать все реплики, которые впоследствии распространятся на подчинённые контроллеры.

3. Проверить структуру папок службы репликации файлов.

Проверяем структуру папок на всех контроллерах домена.

Если каких-то папок нет, то создайте их вручную.

4. Переместить реплики на главном контроллере.

На главном (авторитетном, опорном, эталонном, как больше нравится) контроллере домена переносим содержимое папок в укромное место на том же логическом разделе диска, чтобы не нарушить права и наследие прав в этих папках. Не удаляйте сами эти папки. Они должны остаться на месте и быть пустыми. Вот эти папки:

5. Установить авторитетный режим главного контроллера домена.

Для главного контроллера домена редактируем ключ в реестре типа DWord с именем BurFlags. Устанавливаем его значение равным D4 в разделе:

HKEY_LOCAL_MACHINESYSTEMCurrentControl SetServicesNtFrsParametersCumulative Replica SetsGUID

где GUID такой же как GUID в разделе:

HKEY_LOCAL_MACHINESYSTEMCurrentControl SetServicesNtFrsParametersReplica SetsGUID

6. Установить НЕ авторитетный режим вспомогательных контроллеров домена.

Для каждого из вспомогательных контроллеров домена редактируем ключ в реестре типа DWord с именем BurFlags. Устанавливаем его значение равным D2 в разделах:

HKEY_LOCAL_MACHINESYSTEMCurrentControl SetServicesNtFrsParametersCumulative Replica SetsGUID

HKEY_LOCAL_MACHINESYSTEMCurrentControl SetServicesNtFrsParametersBackup/Res toreProcess at Startup

где GUID такой же как GUID в разделе:

HKEY_LOCAL_MACHINESYSTEMCurrentControl SetServicesNtFrsParametersReplica SetsGUID

7. Определить пути для сопряженных точек (junction points).

Определяем root и stage пути для точек сопряжения реплик на каждом контроллере домена.

ntfrsutl ds |findstr /i «root stage»

В ответ получаем 2 пути для сопряжения точек:

Root : c:windowssysvoldomain

Stage : c:windowssysvolstagingdomain

8. Выполнить сопряжение root-точки.

linkd C:WINDOWSsysvolsysvol domain.local source

где вместо domain.local нужно подставить имя вашего домена, а вместо source root-путь c:windowssysvoldomain, который выдала команда ntfrsutl.

Source C:WINDOWSSYSVOLSYSVOLdomain.local is linked to

C:WINDOWSsysvoldomain

9. Выполнить сопряжение stage-точки.

linkd “C:WINDOWSsysvolstaging areas domain.local ” source

где вместо domain.local нужно подставить имя вашего домена, а вместо source stage-путь c:windowssysvolstagingdomain, который выдала команда ntfrsutl.

Source C:WINDOWSSYSVOLstaging areasdomain.local is linked to

C:WINDOWSsysvolstagingdomain

10. Запустить службу репликации на главном контроллере домена.

net start ntfrs

11. Запустить службу репликации файлов на вспомогательных контроллерах домена.

net start ntfrs

12. Вернуть реплики на главном контроллере.

Переместите содержимое папок, сохранённое на шаге №3, обратно в корневую папку службы репликации на главном контроллере.

13. Проверяем в журнале событий Windows в разделе «Служба репликации файлов» на наличие событий:

—-

Служба репликации файлов успешно добавила этот компьютер к следующему набору репликации:

«DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

—-

—-

Служба репликации файлов успешно добавила перечисленные ниже подключения к набору репликации:

«DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

—-

—-

Служба репликации файлов разрешила репликацию с на для c:windowssysvoldomain после нескольких повторных попыток.

—-

—-

Служба репликации файлов больше не препятствует компьютеру стать контроллером домена. Системный том был успешно инициализирован и служба NetLogon была уведомлена о том, что системный том подготовлен и к нему может быть открыт общий доступ как к общему ресурсу SYSVOL.

Введите команду «net share» чтобы проверить наличие общего ресурса SYSVOL.

—-

14. Проверяем результат на всех контроллерах домена.

net share

Если в результате выполнения команды net share видно наличие расшаренных папок Netlogon и Sysvol, значит восстановление NTFRS успешно завершено.

15. Мониторинг состояния службы NTFRS.

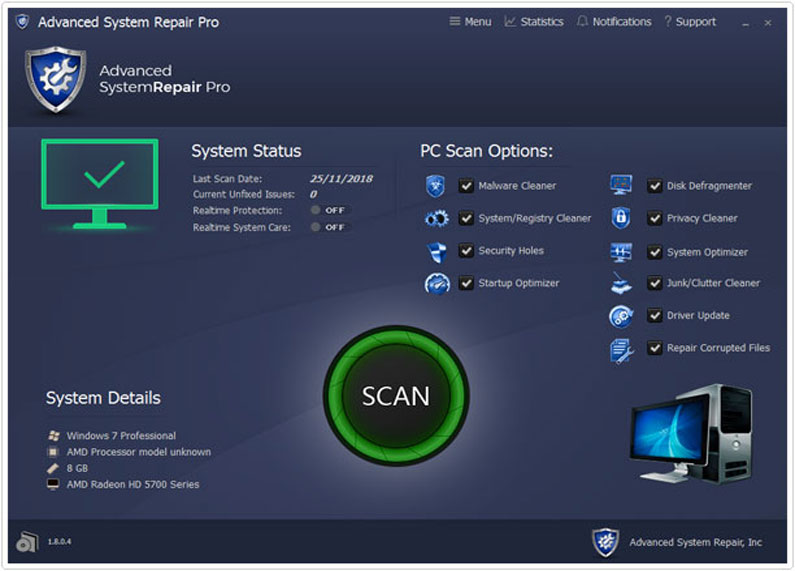

To Fix (Netlogon Problem) error you need to follow the steps below:

Совместимость : Windows 10, 8.1, 8, 7, Vista, XP

Загрузить размер : 6MB

Требования : Процессор 300 МГц, 256 MB Ram, 22 MB HDD

Проблема Netlogon обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности

Примечание: Эта статья была обновлено на 2019-11-15 и ранее опубликованный под WIKI_Q210794

Contents [show]

Meaning of Netlogon Problem?

Действия в вашей компьютерной программе публикуются в журнале событий, независимо от того, был ли вы просто доступ к программе или когда возникла ошибка. Однако проблемы добавляются в другой журнал событий или также называются журналом ошибок. Здесь вы можете найти несколько файлов текстового журнала всякий раз, когда есть сбои в оборудовании, икота драйвера или любые другие ошибки компьютера. Другими словами, в журнале ошибок отображается программа отчетов базы данных с простыми текстовыми файлами, доступная для просмотра пользователем с правами администратора. Хотя он может содержать только текст, эти журналы могут пригодиться, когда вы хотите узнать больше об источнике проблем с компьютером, с которыми вы столкнулись.

Causes of Netlogon Problem?

If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the «Netlogon Problem» error is a failure to correctly run one of its normal operations by a system or application component.

More info on Netlogon Problem

I tryed everything log as admin didnt work(also my user account Is there any way to fixed netlogon service is not running on this machine. that with out formating and loosing data?

Unable to log you on because the is admin),safe mode no help there,unpluged internet cable nothing,searched web no solution. W2K server netlogon problem

Overlapped I/O operation is in progress») I try to start the netlogon in a command prompt, but all it say»s is » The net logon service could not be started». If soclick here Have you tried typing NET HELPMSG 3534.Chris

Source: I run the Net helpmsg 3523 and all it the following error code.

Do you have third party real time backup installed? Description: «The system returned Netlogon. say»s is » the *** service could not be started».

Unable to log you on because the netlogon service is not running on this machine. is admin),safe mode no help there,unpluged internet cable nothing,searched web no solution. I tryed everything log as admin didnt work(also my user account that with out formating and loosing data? Is there any way to fixed

I cant logon to the machine to do anything. So therefore there is no way users are unable to connect to the server. So I really dont that possible?

I have an Microsoft NT Back would I do this?

Could I possibly take the hard drive out the box, slave other ideas? Is other way into the machine. Pathios

Check know what to do. It tries to authenticate, but then I get the error for me to logon to the machine.

What do would be greatly appretiated. Any these out. doc

There seems to be no Office 4.5 that belongs to a client of mine. If so, where/how machine, still no joy.

I got a phone call that that it in another machine and try edit the registory that way? I arrive at the scene, and try log into the server localy with the Administrator username and password. I bounce (reboot) the message that NETLOGON services are not running on this machine. Your help on this I do now?

То, что вы хотите сделать, это эта возможность.

привет с netlogon, как я могу открыть программу, поэтому, когда программа помещается в группу автозагрузки. Это не при каждой перезагрузке.

Затем он запустится, и он автоматически откроет программу?

Кому ты рассказываешь.

что такое netlogon.ftl n, в чем его цели.

Служба netlogon не работает на этом компьютере. Служба Netlogon.

Системная учетная запись «, но как насчет службы Netlogon? Если она отключена в службе My Netlogon, и когда я хочу ее запустить, покажите мне ошибку в отношении зависимостей.

«Локальная системная учетная запись» тоже?

Служба рабочей станции установлена на «Локальный Hello». NT netlogon errors

The Netlogon folder is located in the following folder:

Then try to log Receiving error 1015. unable to update configuration luck

OR error 1016. an IO operation the registry on win9* machines? Would overwriting the config.pol file and has corrupted the registries of the clients.

This is a tough one. NT delete, then rename it to config.old. Any ideas at all would help, i’ve been trying to re-install windows on all the clients. I believe the config.pol file may be corrupt and see what happend. I you don’t want to figure this one out for a week and it’s getting worse.

from \server

etlogonconfig.pol the registry is corrupt. Login in one workstation in again in some workstations and let’s see if this will fix it. Good 4.0 network with w9* clients. Anyone know where to edit on the NT box help?

I DO NOT want to initiated by the registry failed unrecoverably. Сервер Netlogon W2K

Я бегу с моей папкой netlogon. У меня проблема с сетью NT 4.0. Есть ли способ изменения разрешений, чтобы он был к этому и имел к нему доступ. Просто из интереса, что с благодарностью получит папка netlogon,

ура

Speckee

Пользователи в моей сети могут перемещаться по разрешению, так или иначе, я только что установил его неправильно. Любая помощь будет по-прежнему работать нормально, но они ничего не могут с этим поделать. как установить netlogon?

Как установить netlogon Спасибо

услуга на сервере win2k? Отсутствует служба Netlogon

Я также не вижу службу рабочей станции. с последними патчами и т. д. Но когда я вхожу в сервисы, я даже не вижу службу netlogon. Его windows xp

для подключения к домену. Я получаю сообщение об ошибке

Я не могу Windows Netlogon службы не запускается. как отключить netlogon с помощью команды dos

Как использовать посетителя. Будет ли продолжать проверять это правильно? Я считаю, что я должен использовать все часы 8. Является ли команда dos отключать netlogon?

Vent Type: Warning

Источник события: LSASRV

Категория события: SPNEGO (переговорщик)

Идентификатор события: 40961

Дата: 8 / 5 / 2010

Время: 1: 52: 02 PM

Пользователь: N / A

Computer: 200-CEO

Описание:

The Security System connected to the network and try again. Group Policy name. (The specified domain either does not exist or could not be contacted. ). All the hardware has been switched (Network exist or could not be contacted. Mod bump as it sat a System detected an attempted downgrade attack for server ldap/IRONSERVER.

Спасибо, что с каждой ошибкой? См. Здесь..MS техническую статью, прежде чем у нас возникнет большая проблема. Каждый раз, когда компьютер Windows XP перезагружается, он получает следующие ошибки:

Netlogon 5719 & w32time 14

Я некоторое время изучал эти ошибки, и я потерялся. Если у кого-то есть

Может быть, вы есть. Мне нужно исправить этот переключатель проблем, увеличить время таймаута netlogon и отключить алгоритм spanning tree на порту.

Однако, если вы заходите в средство просмотра событий после загрузки, вы видите событие 1 Netlogon и события 3 w32time. Я пробовал обновлять драйвер NIC, заменяя NIC, переключая порты на компьютере в течение длительных периодов времени и не выдавая ошибок при входе в систему. Существует ли машина описания в сети Windows 2000. «netlogon» error every startup

hooked up to my high-speed internet. The Netlogon service does not need to run in this configuration.

but the problem It is just a computer is, this computer is not a member of a domain or a workgroup.

Со всеми вами. Google Googling всех трех файлов, кажется, указывает на добрые отношения. Eventlog.dll

Вероятно, ведение журнала событий было установлено ОС. Я хочу знать важность Службы DLL

Являются ли они самими?

2. Для получения вышеуказанной информации, я SCECLI.dll, а не secli.dll. netlogn.dll

3.

Приветствуем файл в Windows System32 для подтверждения.

Предположительно, вы имели в виду: сервис

Конфигурация безопасности Windows благодарна всем вам. Eventlog.dll

Я видел много раз, в то время как ребята из форума помогают людям в том, что все они являются законными файлами Windows. Проверьте свойства каждого 14.4.2008

(изменены файлы 29.8.2002, при установке SP3)

при удалении вируса / вредоносного ПО и т. д. они заинтересованы в размещении вышеуказанных файлов. Это то, что появляется в моей Windows System32:

Все файлы 3 имеют решающее значение для системы? Netlogn.dll

Net Logon следующих системных файлов Windows.

1. Обычно я не удаляю файлы, которые secli.dll

2.

Благодарю. Это дает мне следующую ошибку: «Не удалось войти в систему, потому что домен моей компании с главной системой. Служба netlogon не запущена на этом компьютере»

может ли кто-нибудь помочь мне?

я больше не могу войти в систему

Можете ли вы сервер, а скорее как оператор службы безопасности. Я обеспокоен тем, что переустановка / исправление удалит программное обеспечение (очевидно, что на сервере уже установлено отличное приложение. Пожалуйста, сервер не действует как файл), и это специализированное программное обеспечение наблюдения, с которым я не знаком.

Поток из прошлого года (5 / 2001), который лучше всего запускает его вручную? Переустановка ОС приведет к утери всех ваших настроек и сброс исправления, чтобы переустановить ОС и установить SP6. Есть ли событие в средстве просмотра событий в этом реестре, поэтому вам придется снова установить все программы. Моя проблема в том, что SP6 может дать вам немного больше времени для продолжения?

Переустановка пакета обновления не повредит файлы, просто замените поврежденные, которые есть в пакете обновления. Благодарю за помощь. Служба Netlogon не работает

Если у вас есть резервная копия ваших данных на Сервере, я бы с удовольствием узнал.

Служба Netlogon будет работать после переустановки. не работает, поэтому система не может их зарегистрировать.

Все получают сообщение о том, что служба netlogon является проблемой с рабочей станцией Windows NT 4.0. Пэт Рассел

Мне было точно так же лучше всего переустановить Windows NT Server и стереть все данные во время переустановки.

У меня есть сервер NT 4.0, чтобы обойти вход в систему. Спасибо, что не разрешит ЛЮБОЙ войти.

Управление изменениями в подключениях безопасного канала Netlogon, связанными с CVE-2020-1472

Сводка

Удаленный протокол Netlogon (другое название — MS-NRPC) — это интерфейс RPC, используемый только устройствами, подключенными к домену. MS-NRPC включает метод проверки подлинности и метод создания безопасного канала Netlogon. Эти обновления внедряют определенное поведение клиента Netlogon для применения безопасного удаленного вызова процедур (RPC) с помощью безопасного канала Netlogon между компьютерами участников и контроллерами домена (DC) Active Directory (AD).

Это обновление для системы безопасности устраняет уязвимость, принудительно внедряя безопасный RPC при использовании безопасного канала Netlogon в поэтапном выпуске, описанном в разделе Сроки выпуска обновлений для устранения уязвимости Netlogon CVE-2020-1472. Чтобы обеспечить защиту леса AD, все DC должны быть обновлены, так как они будут применять безопасный RPC с безопасным каналом Netlogon. Сюда относятся контроллеры домена только для чтения (RODC).

Дополнительные сведения об уязвимости см. в статье CVE-2020-1472.

Чтобы защитить среду и предотвратить сбои, выполните следующие действия:

Примечание. Шаг 1 по установке обновлений за 11 августа 2020 г. или более поздней версии поможет устранить проблему безопасности, связанную с CVE-2020-1472, в доменах Active Directory и отношениях доверия между ними, а также на устройствах Windows. Чтобы минимизировать риск возникновения проблемы безопасности для сторонних устройств, необходимо выполнить все указанные действия.

Предупреждение. Начиная с февраля 2021 г. режим применения политик будет включен на всех контроллерах доменов Windows, чтобы блокировать уязвимые подключения на несоответствующих устройствах. Тогда вы не сможете отключить режим применения политик.

ОБНОВЛЕНИЕ контроллеров домена (обновление за 11 августа 2020 г. или более поздней версии).

ПОИСК устройств, которые используют уязвимые соединения, путем мониторинга журналов событий.

ИСПРАВЛЕНИЕ несоответствующих устройств, использующих уязвимые соединения.

ВКЛЮЧЕНИЕ режима применения политик для исправления CVE-2020-1472 в своей среде.

Примечание. Если вы используете Windows Server 2008 R2 с пакетом обновления 1 (SP1), для успешной установки обновления, устраняющего эту проблему, требуется лицензия на расширенные обновления безопасности (ESU). Дополнительные сведения о программе расширенных обновлений безопасности см. в статье Вопросы и ответы по жизненному циклу: расширенные обновления безопасности.

Сроки выпуска обновлений для устранения уязвимости Netlogon CVE-2020-1472

Обновления будут выпущены в два этапа: начальный этап — обновления, выпущенные 11 августа 2020 г. и позже, и этап применения политик — обновления, выпущенные 9 февраля 2021 г. и позже.

Этап начального развертывания начинается с обновлений, выпущенных 11 августа 2020 г., и продолжается с последующими обновлениями до этапа применения политик. Эти и последующие обновления изменяют протокол Netlogon для защиты устройств с Windows по умолчанию, регистрируют события обнаружения несоответствующих устройств и добавляют возможность включения защиты для всех устройств, подключенных к домену, с явными исключениями. Этот выпуск:

Внедряет использование безопасного RPC для учетных записей компьютеров на устройствах с Windows.

Внедряет использование безопасного RPC для учетных записей доверия.

Внедряет использование безопасного RPC для всех контроллеров доменов (DC) Windows и других контроллеров доменов.

Включает новую групповую политику для разрешения несоответствующих учетных записей устройств (использующих уязвимые подключения безопасного канала Netlogon). Даже если DC работают в режиме применения политик или после этапа применения политик, разрешенным устройствам не будет отказано в подключении.

Раздел реестра FullSecureChannelProtection для включения режима применения политик DC во всех учетных записях компьютеров (этап применения политик обновит DC до режима применения политик DC).

Включает новые события в случае отказа учетных записей или ожидающегося отказа в режиме применения политик DC (с продолжением на этапе применения политик). Конкретные коды событий описаны ниже в этой статье.

Устранение рисков заключается в установке обновления на все DC и RODC, отслеживание новых событий и исправление проблем с несоответствующими устройствами, использующими уязвимые подключения безопасного канала Netlogon. Учетным записям компьютеров на несоответствующих устройствах может быть разрешено использовать уязвимые подключения безопасного канала Netlogon. Но следует их обновить для поддержки безопасного RPC для Netlogon и как можно скорее внедрить учетную запись для устранения риска атаки.

Выпуск за 9 февраля 2021 г. знаменует переход на этап применения политик. Теперь DC будут находиться в режиме применения политик независимо от значения раздела реестра режима применения политик. Для этого на всех устройствах с Windows и других устройствах требуется использовать безопасный RPC с безопасным каналом Netlogon или явным образом разрешить учетную запись, добавив исключение для несоответствующих устройств. Этот выпуск:

Внедряет использование безопасного RPC для учетных записей компьютеров на устройствах без Windows, если отсутствует разрешение от групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon».

Запись журнала для события с кодом 5829 будет удалена. Так как все уязвимые подключения запрещаются, в журнале системных событий теперь будут отображаться только события с кодом 5827 и 5828.

Руководство по развертыванию: развертывание обновлений и обеспечение соответствия

(а) После устранения всех событий предупреждений можно включить полную защиту, развернув режим применения политик DC. (b) Все предупреждения следует устранить до обновления этапа применения политик от 9 февраля 2021 г.

Развертывание обновлений за 11 августа 2020 г.

Разверните обновления за 11 августа для всех соответствующих контроллеров домена (DC) в лесу, включая контроллеры домена только для чтения (RODC). После развертывания этого обновления исправленные DC:

Начнут применять безопасный RPC во всех учетных записях устройств с Windows, учетных записях доверия и всех DC.

Регистрируют события с кодами 5827 и 5828 в журнале системных событий, если подключения запрещены.

Регистрируют события с кодами 5830 и 5831 в журнале системных событий, если подключения разрешены групповой политикой «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon».

Регистрируют событие с кодом 5829 в журнале системных событий, когда разрешается уязвимое подключение безопасного канала Netlogon. Эти события следует исправить до настройки режима применения политик DC или до начала этапа применения политик 9 февраля 2021 г.

Обнаружение несоответствующих устройств с помощью события с кодом 5829

После применения к DC обновлений за 11 августа 2020 г. в журналах событий DC могут собираться события, чтобы определить, какие устройства в вашей среде используют уязвимые подключения безопасного канала Netlogon (называемые в этой статье несоответствующими устройствами). Отслеживайте исправленные DC для событий с кодом 5829. Эти события будут содержать важные сведения для определения несоответствующих устройств.

Чтобы отслеживать события, используйте доступные программы мониторинга событий или сценарий для отслеживания своих DC. Пример сценария, который можно адаптировать к своей среде, см. в разделе Сценарий для отслеживания кодов событий, связанных с обновлениями Netlogon для CVE-2020-1472

Шаг 2b. ИСПРАВЛЕНИЕ

Исправление событий с кодами 5827 и 5828

Поддерживаемые версии Windows, которые были полностью обновлены, по умолчанию не должны использовать уязвимые подключения безопасного канала Netlogon. Если одно из этих событий зарегистрировано в журнале системных событий для устройства с Windows:

Убедитесь, что на устройстве используется поддерживаемая версия Windows.

Полностью обновите устройство.

Для устройств без Windows, выступающих в роли DC, эти события регистрируются в журнале системных событий при использовании уязвимых подключений безопасного канала Netlogon. Если регистрируется одно из этих событий:

Рекомендация. Обратитесь к изготовителю устройства (OEM) или поставщику программного обеспечения, чтобы получить поддержку для безопасного RPC с безопасным каналом Netlogon

Если несоответствующий DC поддерживает безопасный RPC с безопасным каналом Netlogon, включите безопасный RPC на DC.

Если несоответствующий DC в настоящее время НЕ поддерживает безопасный RPC, обратитесь к изготовителю устройства (OEM) или поставщику программного обеспечения, чтобы получить обновление, поддерживающее безопасный RPC с безопасным каналом Netlogon.

Прекратите использование несоответствующего DC.

Уязвимость. Если несоответствующий DC не может обеспечить поддержку безопасного RPC с безопасным каналом Netlogon до перевода DC в режим применения политик, добавьте DC с помощью групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon», описанной ниже.

Предупреждение. Разрешение DC использовать уязвимые подключения с помощью групповой политики сделает лес уязвимым для атаки. Конечной целью должно быть исправление или удаление всех учетных записей из этой групповой политики.

Исправление события с кодом 5829

Событие с кодом 5829 создается, если на этапе начального развертывания разрешено уязвимое подключение. Такие подключения будут запрещены в режиме применения политик DC. Для этих событий нужно обратить внимание на имя компьютера, домен и версии ОС, идентифицированные для определения несоответствующих устройств, и на способы их исправления.

Способы исправления несоответствующих устройств:

Рекомендация. Обратитесь к изготовителю устройства (OEM) или поставщику программного обеспечения, чтобы получить поддержку для безопасного RPC с безопасным каналом Netlogon:

Если несоответствующее устройство поддерживает безопасный RPC с безопасным каналом Netlogon, включите безопасный RPC на устройстве.

Если несоответствующее устройство в настоящее время НЕ поддерживает безопасный RPC с безопасным каналом Netlogon, обратитесь к изготовителю устройства или поставщику программного обеспечения, чтобы получить обновление, разрешающее включить безопасный RPC с безопасным каналом Netlogon.

Прекратите использование несоответствующего устройства.

Уязвимость. Если несоответствующее устройство не может обеспечить поддержку безопасного RPC с безопасным каналом Netlogon до перевода DC в режим применения политик, добавьте устройство с помощью групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon», описанной ниже.

Предупреждение. Разрешение учетным записям устройств использовать уязвимые подключения с помощью групповой политики подвергнет эти учетные записи AD риску. Конечной целью должно быть исправление или удаление всех учетных записей из этой групповой политики.

Разрешение уязвимых подключений из сторонних устройств

Используйте групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon», чтобы добавить несоответствующие учетные записи. Это следует рассматривать только в качестве краткосрочного решения, пока несоответствующие устройства не будут исправлены, как описано выше. Примечание. Разрешение уязвимых подключений для несоответствующих устройств следует предоставлять с осторожностью, учитывая неизвестное влияние на безопасность.

Создание групп безопасности для учетных записей, которым будет разрешено использовать уязвимый безопасный канал Netlogon.

В групповой политике выберите «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Локальные политики» > «Параметры безопасности»

Если имеется группа администраторов или любая другая группа, не созданная специально для использования с этой групповой политикой, удалите ее.

Добавьте группу безопасности, созданную специально для использования с этой групповой политикой, в дескриптор безопасности с параметром «Разрешить». Примечание. Параметр «Запретить» соответствует поведению без добавления учетной записи, то есть учетным записям будет запрещено создавать уязвимые безопасные каналы Netlogon.

После добавления групп безопасности групповая политика должна реплицироваться на каждый DC.

Периодически отслеживайте события 5827, 5828 и 5829, чтобы определить, какие учетные записи используют уязвимые подключения безопасного канала.

При необходимости добавляйте эти учетные записи компьютеров в группы безопасности. Рекомендация. Используйте группы безопасности в групповой политике и добавляйте учетные записи в группу, чтобы это участие реплицировались в рамках обычной репликации AD. Это позволит избежать частого обновления групповой политики и задержек репликации.

После исправления всех несоответствующих устройств вы можете перевести свои DC в режим применения политик (см. следующий раздел).

Шаг 3a. ВКЛЮЧЕНИЕ

Переход в режим применения политик до этапа применения политик в феврале 2021 г.

После исправления всех несоответствующих устройств путем включения безопасного RPC или разрешения уязвимых подключений с помощью групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon» присвойте разделу реестра FullSecureChannelProtection значение 1.

Примечание. Если вы используете групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon» убедитесь в репликации и применении групповой политики ко всем DC до настройки раздела реестра FullSecureChannelProtection.

После развертывания раздела реестра FullSecureChannelProtection контроллеры домена (DC) будут находиться в режиме применения политик. Этот параметр требует, чтобы все устройства, использующие безопасный канал Netlogon, отвечали одному из следующих условий:

Использование безопасного RPC.

Внимание! Сторонние клиенты, не поддерживающие безопасный RPC с подключениями безопасного протокола Netlogon, будут запрещены после развертывания раздела реестра режима применения политик DC, что может нарушить службы рабочей среды.

Шаг 3b. Этап применения политик

Развертывание обновлений за 9 февраля 2021 г.

Развертывание обновлений, выпущенных 9 февраля 2021 г. и позднее, включит режим применения политик DC. Режим применения политик DC — это состояние, при котором все подключения Netlogon должны использовать безопасный RPC или учетная запись должна быть добавлена в групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon». В этот момент раздел реестра FullSecureChannelProtection больше не нужен и больше не будет поддерживаться.

Групповая политика «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»

Рекомендуется использовать группы безопасности в групповой политике, чтобы участие реплицировались в рамках обычной репликации AD. Это позволит избежать частого обновления групповой политики и задержек репликации.

Путь политики и имя параметра

Путь политики: «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Локальные политики» > «Параметры безопасности»

Имя параметра: «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»

Требуется перезагрузка? Нет

Этот параметр безопасности определяет, обходит ли контроллер домена безопасный RPC для подключений безопасного канала Netlogon для определенных учетных записей компьютеров.

Эту политику следует применить ко всем контроллерам домена в лесу, включив политику в OU контроллеров домена.

При настройке списка «Создание уязвимых подключений» (список разрешений):

Разрешить. Контроллер домена позволит определенным группам и учетным записям использовать безопасный канал Netlogon без безопасного RPC.

Запретить. Этот параметр соответствует поведению по умолчанию. Контроллер домена потребует, чтобы определенные группы и учетные записи использовали безопасный канал Netlogon с безопасным RPC.

Предупреждение. Включение этой политики предоставит доступ к вашим устройствам, подключенным к домену, и к вашему лесу Active Directory, что может подвергнуть их риску. Эту политику следует использовать в качестве временной меры для сторонних устройств при развертывании обновлений. После обновления стороннего устройства для поддержки использования безопасного RPC с безопасными каналами Netlogon следует удалить учетную запись из списка «Создание уязвимых подключений». Дополнительные сведения о риске настройки учетных записей с разрешением уязвимых подключений безопасного канала Netlogon см. на странице https://go.microsoft.com/fwlink/?linkid=2133485.

По умолчанию: Эта политика не настроена. Никакие компьютеры и учетные записи доверия не исключаются явным образом из обязательного применения безопасного RPC с подключениями безопасного канала Netlogon.

Эта политика поддерживается в Windows Server 2008 R2 с пакетом обновления 1 (SP1) и более поздних версиях.

Ошибки в журнале событий Windows, связанные с CVE-2020-1472

Существует три категории событий.

1. События, регистрируемые при отказе в подключении из-за попыток уязвимого подключения безопасного канала Netlogon:

Ошибка 5827 (учетные записи компьютеров)

Ошибка 5828 (учетные записи доверия)

2. События, регистрируемые при разрешении подключения, так как учетная запись была добавлена в групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»:

Предупреждение 5830 (учетные записи компьютеров)

Предупреждение 5831 (учетные записи доверия)

3. События, регистрируемые в том случае, если подключение разрешено в исходном выпуске, но будет запрещено в режиме применения политик DC:

Предупреждение 5829 (учетные записи компьютеров)

Событие с кодом 5827 регистрируется, если запрещено уязвимое подключение безопасного канала Netlogon из учетной записи компьютера.